Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

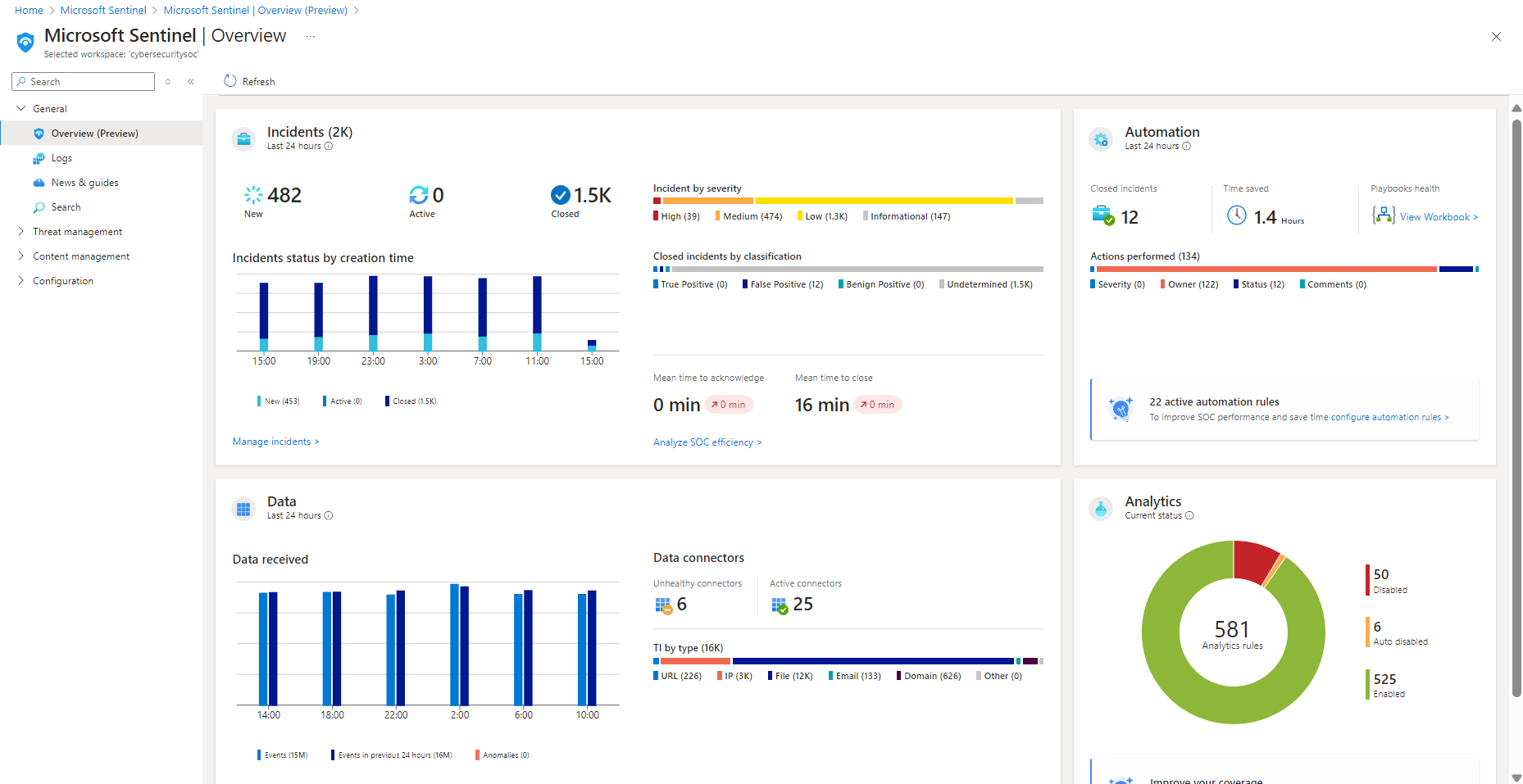

Nachdem Sie Ihre Datenquellen mit Microsoft Sentinel verbunden haben, verwenden Sie die Seite Übersicht, um Aktivitäten in Ihrer gesamten Umgebung anzuzeigen, zu überwachen und zu analysieren. In diesem Artikel werden die Widgets und Diagramme beschrieben, die im Dashboard Übersicht von Microsoft Sentinel verfügbar sind.

Wichtig

Microsoft Sentinel ist im Microsoft Defender-Portal allgemein verfügbar, einschließlich für Kunden ohne Microsoft Defender XDR oder eine E5-Lizenz.

Ab Juli 2026 werden alle Kunden, die Microsoft Sentinel im Azure-Portal verwenden, auf das Defender-Portal umgeleitet und verwenden nur Microsoft Sentinel im Defender-Portal. Ab Juli 2025 werden viele neue Kunden automatisch eingebunden und zum Defender-Portal umgeleitet.

Wenn Sie Microsoft Sentinel weiterhin im Azure-Portal verwenden, empfehlen wir Ihnen, mit der Planung Ihres Übergangs zum Defender-Portal zu beginnen, um einen reibungslosen Übergang sicherzustellen und die von Microsoft Defender angebotene einheitliche Sicherheitsvorgänge zu nutzen. Weitere Informationen finden Sie unter "Zeit zum Verschieben: Zurückstellen des Azure-Portals von Microsoft Sentinel für größere Sicherheit".

Voraussetzungen

- Stellen Sie sicher, dass Sie über Lesezugriff auf Microsoft Sentinel-Ressourcen verfügen. Für weitere Informationen, siehe Rollen und Berechtigungen in Microsoft Sentinel.

Zugreifen auf die Übersichtsseite

Wenn Ihr Arbeitsbereich in das Microsoft Defender-Portal integriert ist, wählen Sie Allgemein > Übersicht aus. Wählen Sie andernfalls Übersicht direkt aus. Zum Beispiel:

Daten für jeden Abschnitt des Dashboards werden vorab berechnet, und die letzte Aktualisierungszeit wird oben in jedem Abschnitt angezeigt. Wählen Sie oben auf der Seite Aktualisieren aus, um die gesamte Seite zu aktualisieren.

Anzeigen von Incidentdaten

Um Fehlinformationen zu reduzieren und die Anzahl von Warnungen zu minimieren, die Sie überprüfen und untersuchen müssen,verwendet Microsoft Sentinel eine Fusionstechnik, um Warnungen zu Vorfällen zu korrelieren. Vorfälle sind umsetzbare Gruppen verwandter Warnungen, die Sie untersuchen und beheben können.

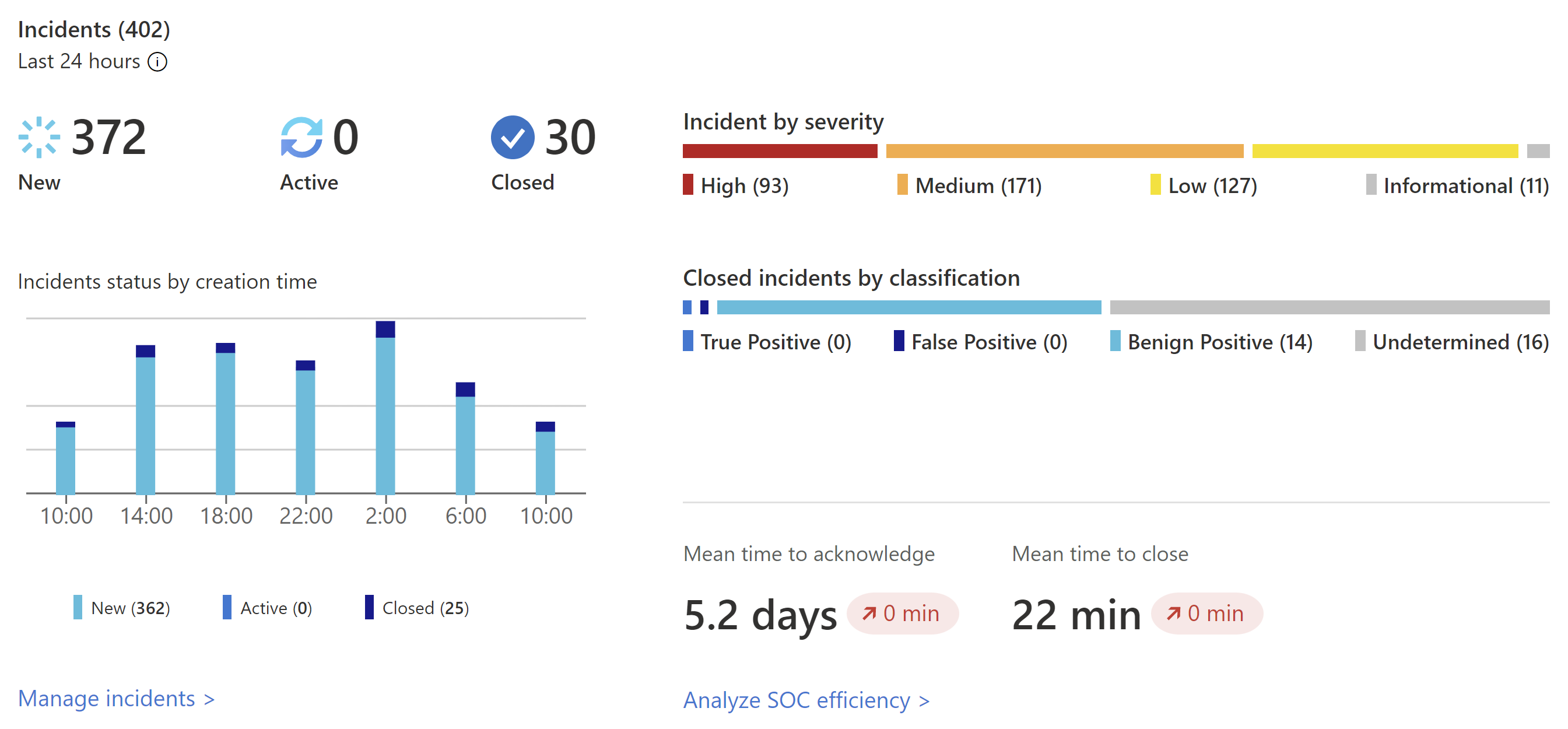

Die folgende Abbildung zeigt ein Beispiel für den Abschnitt Vorfälle im Dashboard Übersicht:

Der Abschnitt Vorfälle listet die folgenden Daten auf:

- Die Anzahl neuer, aktiver und geschlossener Vorfälle der letzten 24 Stunden.

- Die Gesamtzahl der Vorfälle jedes Schweregrads.

- Die Anzahl geschlossener Vorfälle jeder Art der Abschlussklassifizierung.

- Vorfallstatus nach Erstellungszeit in Intervallen von vier Stunden.

- Die durchschnittliche Zeit bis zur Bestätigung eines Vorfalls und die durchschnittliche Zeit bis zum Abschluss eines Vorfalls, mit einem Link zur SOC-Effizienzarbeitsmappe.

Wählen Sie Vorfälle verwalten aus, um zur Microsoft Sentinel-Seite Vorfälle zu springen, um weitere Details zu erhalten.

Anzeigen von Automatisierungsdaten

Überwachen Sie nach der Bereitstellung der Automatisierung mit Microsoft Sentinel die Automatisierung Ihres Arbeitsbereichs im Abschnitt Automation des Dashboards Übersicht.

Beginnen Sie mit einer Zusammenfassung der Aktivitäten der Automatisierungsregeln: durch die Automatisierung geschlossene Incidents, Zeitersparnis durch die Automatisierung und Integrität der zugehörigen Playbooks.

Microsoft Sentinel berechnet die durch die Automatisierung eingesparte Zeit, indem die durchschnittliche Zeit ermittelt wird, die eine einzelne Automatisierung eingespart hat, multipliziert mit der Anzahl der Vorfälle, die durch die Automatisierung behandelt wurden. Die Formel sieht wie folgt aus:

(avgWithout - avgWith) * resolvedByAutomationHierbei gilt:

- avgWithout ist die durchschnittliche Zeit, bis ein Vorfall ohne Automatisierung aufgelöst werden muss.

- avgWith ist die durchschnittliche Zeit für die Behebung eines Vorfalls durch die Automatisierung.

- resolvedByAutomation ist die Anzahl der Vorfälle, die durch Automatisierung bereinigt werden.

Unterhalb der Zusammenfassung ist die Anzahl der von der Automatisierung ausgeführten Aktionen nach Aktionstyp zusammengefasst.

Unten im Abschnitt finden Sie die Anzahl aktiver Automatisierungsregeln mit einem Link zur Seite Automation.

Wählen Sie den Link Automatisierungsregeln konfigurieren aus, um zur Seite Automation zu springen, auf der Sie mehr Automatisierung konfigurieren können.

Anzeigen des Status von Datensätzen, Datensammlern und Threat Intelligence

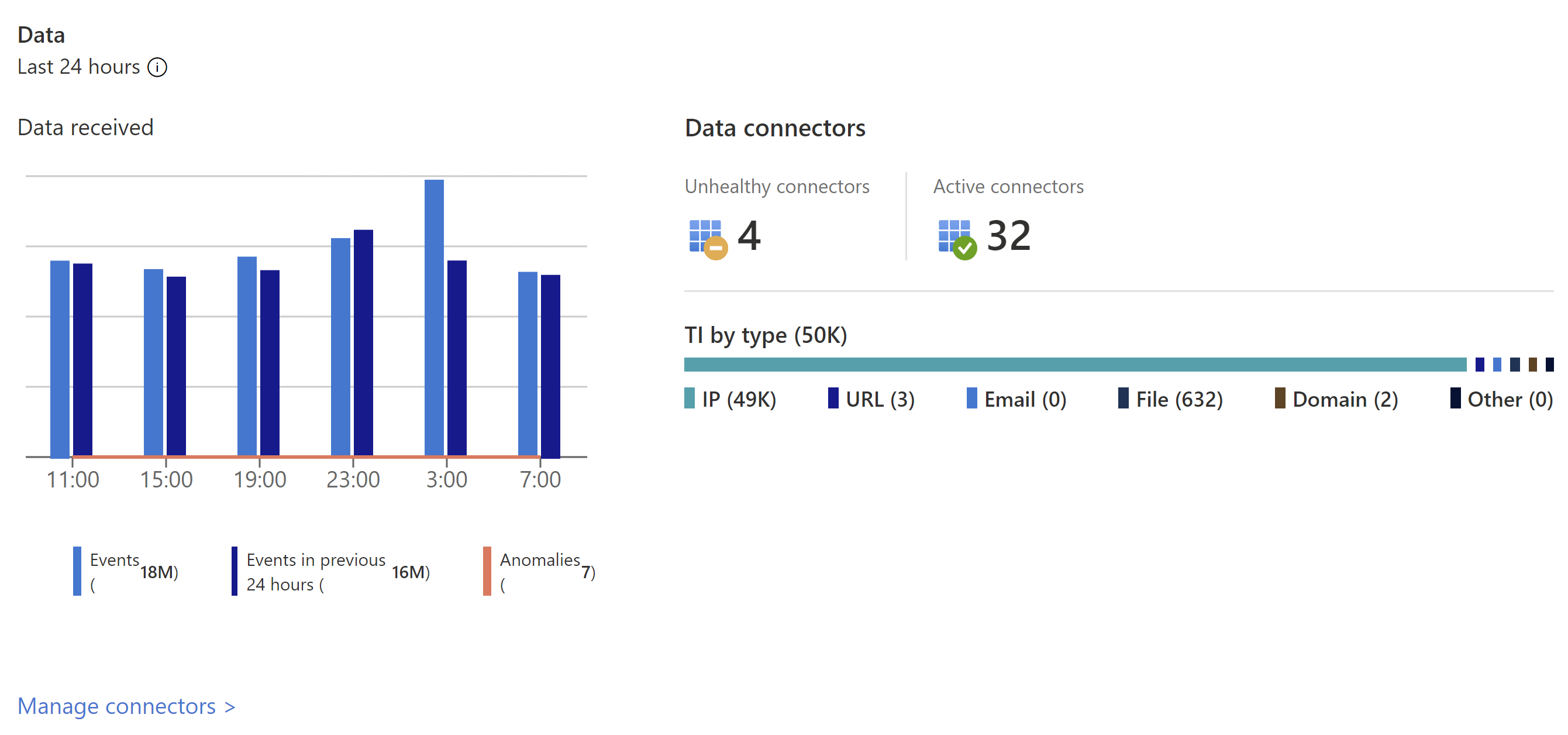

Verfolgen Sie im Abschnitt Daten des Dashboards Übersicht Informationen zu Datensätzen, Datensammlern und Threat Intelligence.

Sehen Sie sich die folgenden Details an:

Die Anzahl von Datensätzen, die Microsoft Sentinel in den letzten 24 Stunden gesammelt hat, verglichen mit den vorherigen 24 Stunden, sowie Anomalien, die in diesem Zeitraum erkannt wurden.

Eine Zusammenfassung des Status Ihres Datenconnectors, getrennt nach fehlerhaften und aktiven Connectors. Fehlerhafte Connectors gibt an, wie viele Connectors Fehler aufweisen. Aktive Connectors sind Connectors, die Daten an Microsoft Sentinel streamen (gemessen mithilfe einer im Connector enthaltenen Abfrage).

Threat Intelligence-Datensätze in Microsoft Sentinel, nach Indikator für die Kompromittierung.

Wählen Sie Connectors verwalten aus, um zur Seite Datenconnectors zu springen, auf der Sie Ihre Datenconnectors anzeigen und verwalten können.

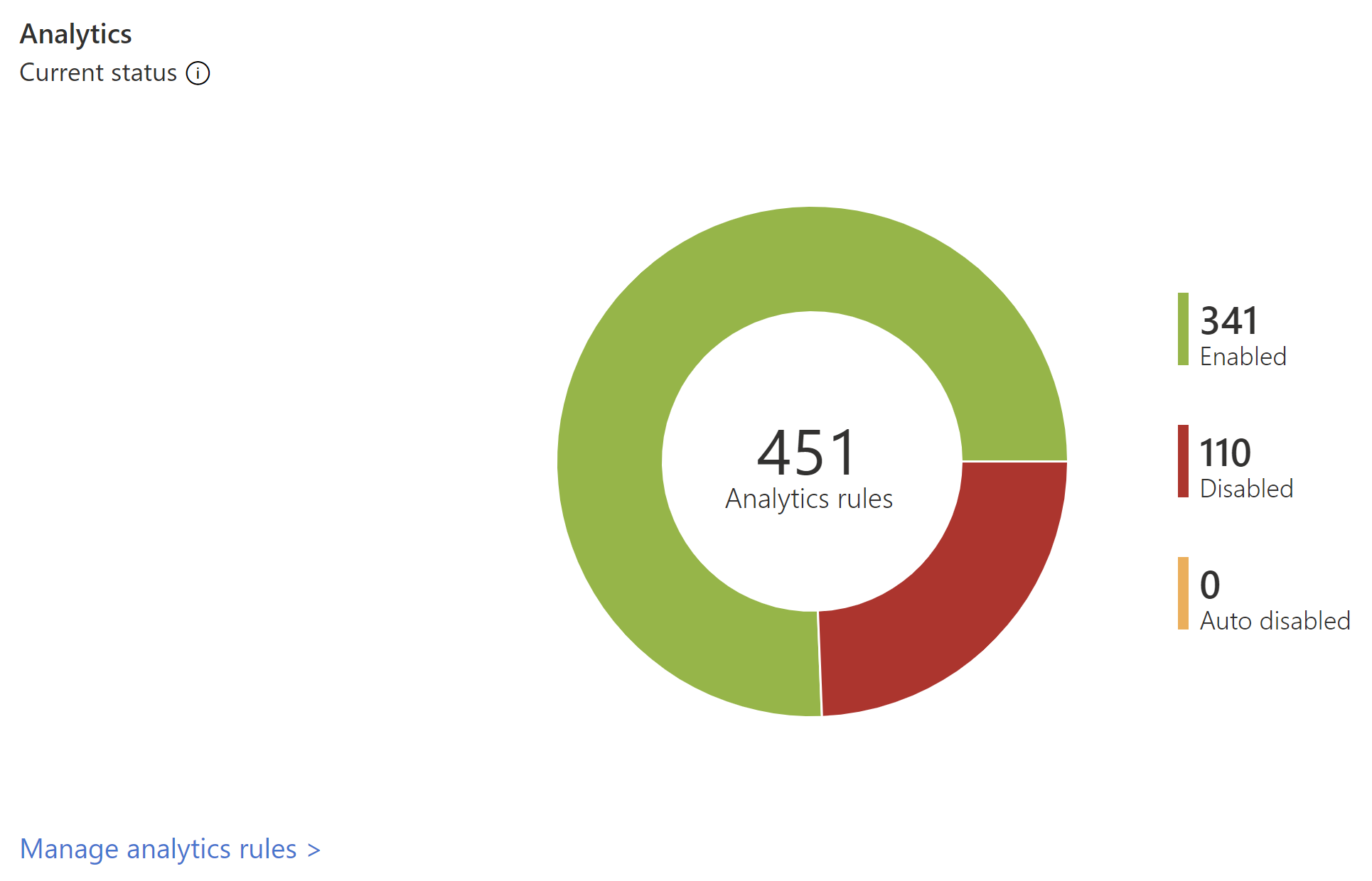

Analysedaten anzeigen

Nachverfolgen von Daten für Ihre Analyseregeln im Abschnitt Analytics des Dashboards Übersicht.

Die Anzahl der Analyseregeln in Microsoft Sentinel wird nach Status angezeigt, einschließlich aktiviert, deaktiviert und automatisch deaktiviert.

Wählen Sie den Link MITRE-Ansicht aus, um zu MITRE ATT&CK zu springen, wo Sie sehen können, wie Ihre Umgebung vor MITRE ATT&CK-Taktiken und -Techniken geschützt ist. Wählen Sie den Link Analyseregeln verwalten aus, um zur Seite Analytics zu springen, auf der Sie die Regeln anzeigen und verwalten können, die konfigurieren, wie Warnungen ausgelöst werden.

Nächste Schritte

Verwenden Sie Arbeitsmappenvorlagen, um tiefer in Ereignisse in Ihrer gesamten Umgebung einzutauchen. Weitere Informationen finden Sie unter Visualisieren und Überwachen Ihrer Daten mithilfe von Arbeitsmappen in Microsoft Sentinel.

Aktivieren Sie Log Analytics-Abfrageprotokolle, damit alle Abfragen aus Ihrem Arbeitsbereich ausgeführt werden. Weitere Informationen finden Sie unter Audit Microsoft Sentinel Abfragen und Aktivitäten.

Erfahren Sie mehr über die Abfragen, die hinter den Dashboardgadgets Übersicht verwendet werden. Weitere Informationen finden Sie unter Eintauchen in das neue Dashboard „Übersicht“ von Microsoft Sentinel.