Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Dieser Artikel unterstützt Sie bei der Verwendung der Legacyvorfalluntersuchung von Microsoft Sentinel. Wenn Sie die neuere Version der Schnittstelle verwenden, verwenden Sie den neueren Satz von Anweisungen, um sie abzugleichen. Weitere Informationen finden Sie unter Navigieren und Untersuchen von Vorfällen in Microsoft Sentinel.

Nachdem Sie Ihre Datenquellen mit Microsoft Sentinel verbunden haben, möchten Sie benachrichtigt werden, wenn etwas Verdächtiges passiert. Um dies zu ermöglichen, können Sie mit Microsoft Sentinel erweiterte Analyseregeln erstellen, die Vorfälle generieren, die Sie zuweisen und untersuchen können.

Ein Vorfall kann mehrere Warnungen enthalten. Es handelt sich um eine Aggregation aller relevanten Beweise für eine bestimmte Untersuchung. Ein Vorfall wird basierend auf Analyseregeln erstellt, die Sie auf der Analyseseite erstellt haben. Die Eigenschaften, die zu den Warnungen gehören, z. B. Schweregrad und Status, werden auf Vorfallsebene festgelegt. Nachdem Sie Microsoft Sentinel informiert haben, welche Arten von Bedrohungen Sie suchen und wie Sie sie finden können, können Sie erkannte Bedrohungen überwachen, indem Sie Vorfälle untersuchen.

Von Bedeutung

Bekannte Features befinden sich derzeit in der VORSCHAU. Die ergänzenden Bedingungen für Azure Preview enthalten zusätzliche rechtliche Bestimmungen, die für Azure-Features gelten, die sich in der Betaversion, Vorschau oder noch nicht in der allgemeinen Verfügbarkeit befinden.

Voraussetzungen

Sie können den Vorfall nur untersuchen, wenn Sie die Entitätszuordnungsfelder verwendet haben, wenn Sie Ihre Analyseregel einrichten. Das Untersuchungsdiagramm fordert, dass Ihr ursprünglicher Vorfall Entitäten enthält.

Wenn Sie über einen Gastbenutzer verfügen, der Vorfälle zuweisen muss, muss dem Benutzer die Verzeichnisleserrolle in Ihrem Microsoft Entra-Mandanten zugewiesen werden. Regulären Benutzenden (keine Gastbenutzende) ist diese Rolle standardmäßig zugewiesen.

Wie man Vorfälle untersucht

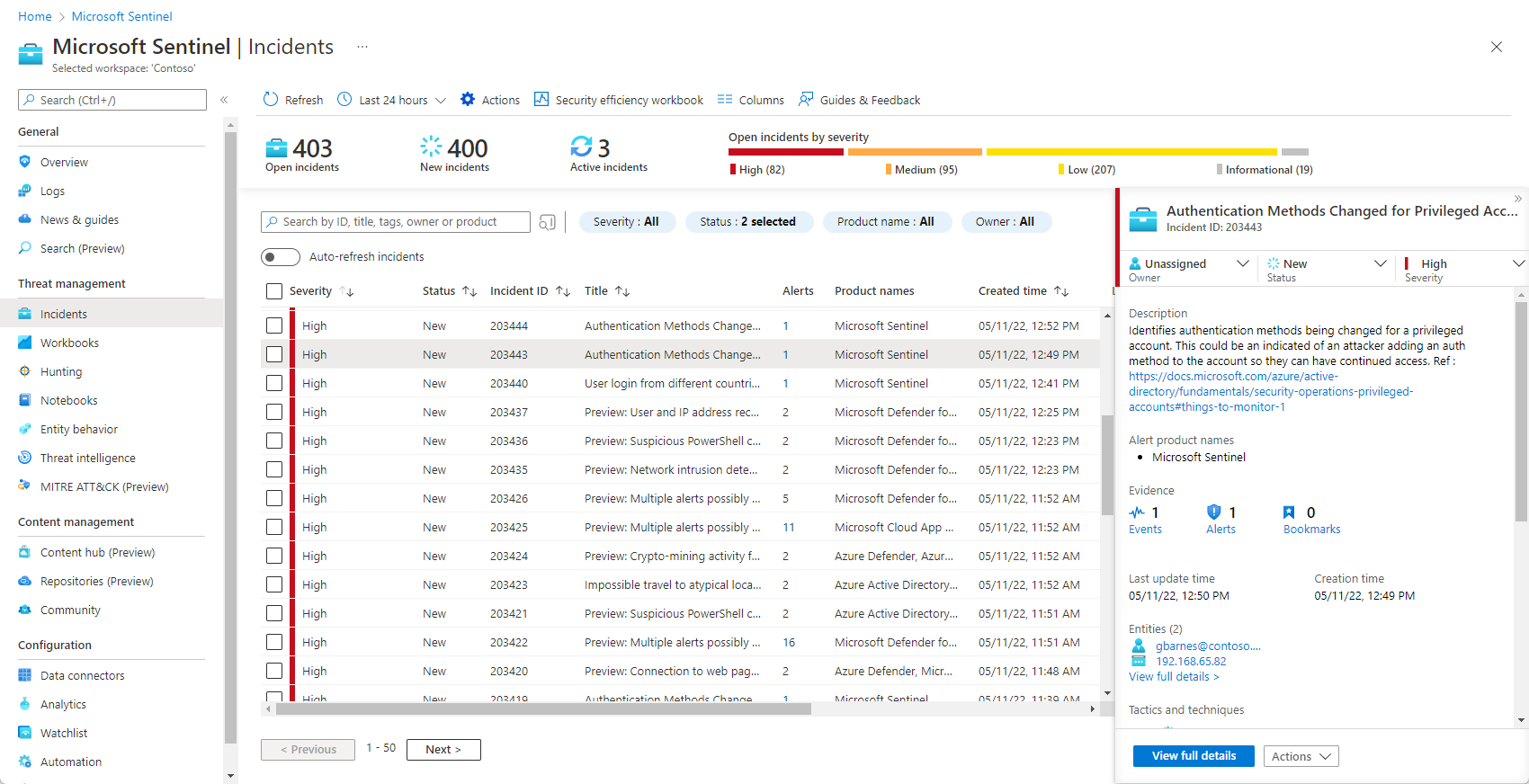

Wählen Sie Vorfälle aus. Auf der Seite " Vorfälle " erfahren Sie, wie viele Vorfälle Sie haben und ob sie neu, aktiv oder geschlossen sind. Für jeden Vorfall können Sie die Uhrzeit des Auftretens und den Status des Vorfalls sehen. Sehen Sie sich den Schweregrad an, um zu entscheiden, welche Vorfälle zuerst behandelt werden sollen.

Sie können die Vorfälle nach Bedarf filtern, z. B. nach Status oder Schweregrad. Weitere Informationen finden Sie unter "Suchen nach Vorfällen".

Um eine Untersuchung zu beginnen, wählen Sie einen bestimmten Vorfall aus. Auf der rechten Seite können Sie detaillierte Informationen zu dem Vorfall anzeigen, einschließlich des Schweregrads, der Zusammenfassung der Anzahl der beteiligten Entitäten, der rohen Ereignisse, die diesen Vorfall ausgelöst haben, die eindeutige ID des Vorfalls und alle zugeordneten MITRE ATT&CK-Taktiken oder -techniken.

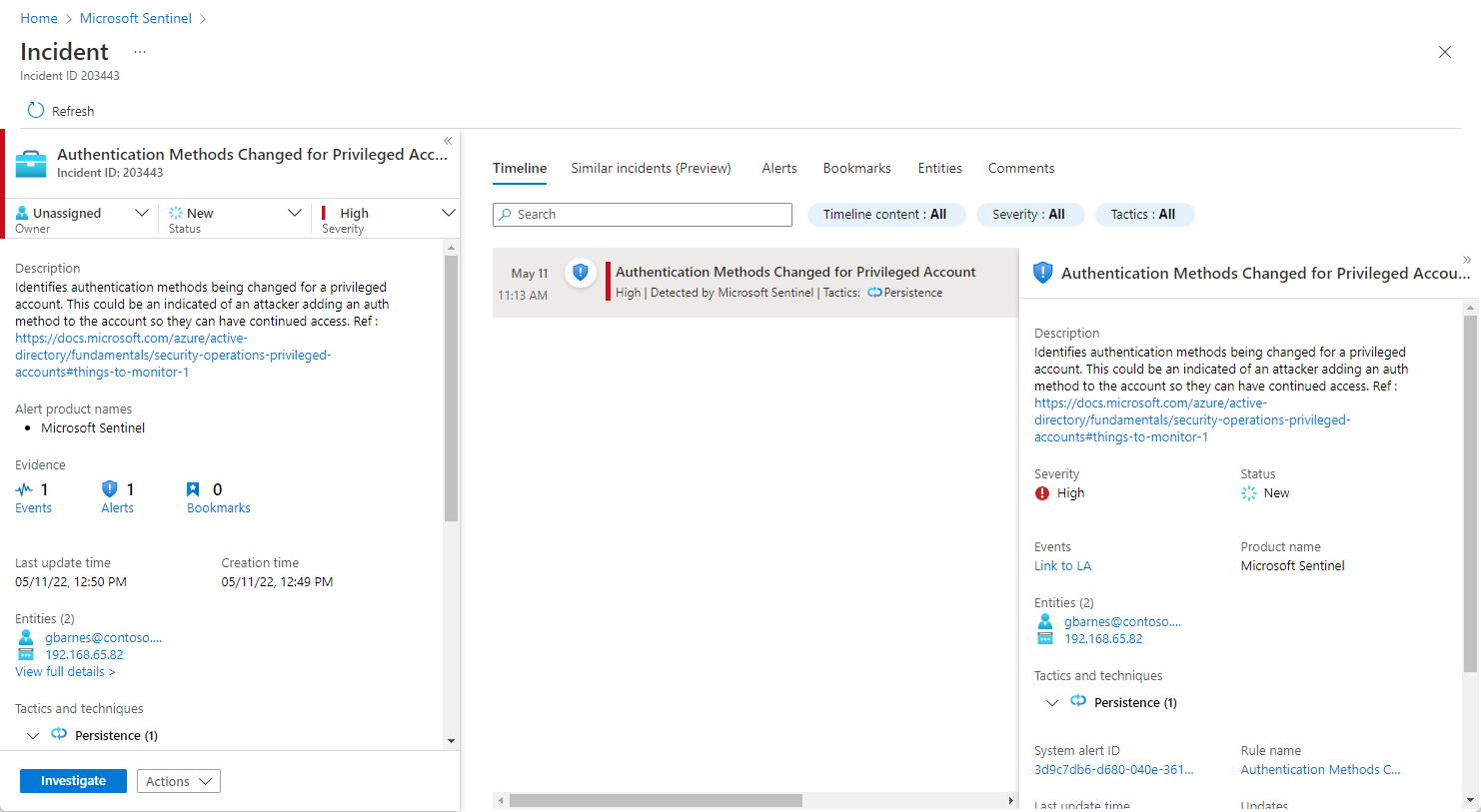

Wenn Sie weitere Details zu den Warnungen und Entitäten im Vorfall anzeigen möchten, wählen Sie auf der Vorfallseite vollständige Details anzeigen und die relevanten Registerkarten überprüfen, die die Vorfallinformationen zusammenfassen.

Wenn Sie derzeit die neue Oberfläche verwenden, schalten Sie sie oben rechts auf der Seite "Vorfalldetails" aus, um stattdessen die Legacy-Erfahrung zu verwenden.

Überprüfen Sie auf der Registerkarte "Zeitachse " die Zeitachse von Warnungen und Lesezeichen im Vorfall, die Ihnen dabei helfen kann, die Zeitachse der Angreiferaktivitäten zu rekonstruieren.

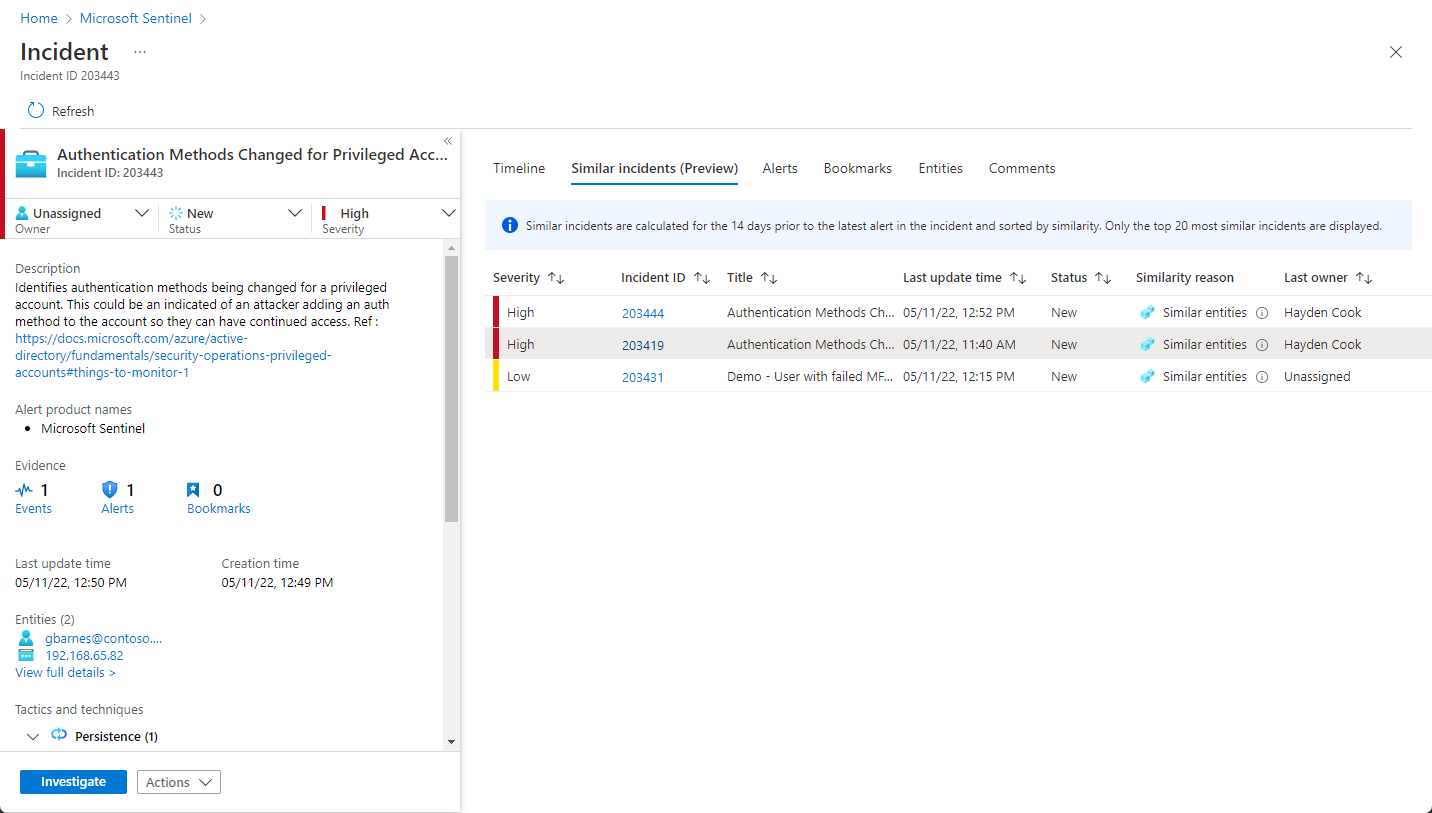

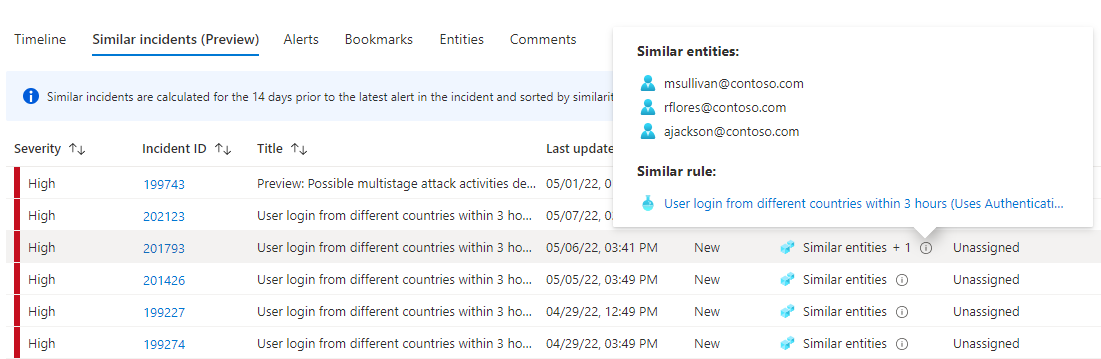

Auf der Registerkarte "Ähnliche Vorfälle (Vorschau)" wird eine Sammlung von bis zu 20 anderen Vorfällen angezeigt, die dem aktuellen Vorfall am ehesten ähneln. So können Sie den Vorfall in einem größeren Zusammenhang sehen und Ihre Untersuchung besser führen. Weitere Informationen zu ähnlichen Vorfällen finden Sie unten.

Überprüfen Sie auf der Registerkarte " Warnungen " die warnungen, die in diesem Vorfall enthalten sind. Sie sehen alle relevanten Informationen zu den Warnungen – die Analyseregeln, die sie erstellt haben, die Anzahl der pro Warnung zurückgegebenen Ergebnisse und die Möglichkeit, Playbooks für die Warnungen auszuführen. Wenn Sie einen Drilldown noch weiter in den Vorfall ausführen möchten, wählen Sie die Anzahl der Ereignisse aus. Dadurch wird die Abfrage geöffnet, die die Ergebnisse und die Ereignisse generiert hat, die die Warnung in Log Analytics ausgelöst haben.

Auf der Registerkarte "Lesezeichen " werden alle Lesezeichen angezeigt, die Sie oder andere Ermittler mit diesem Vorfall verknüpft haben. Weitere Informationen zu Textmarken.

Auf der Registerkarte "Entitäten " werden alle Entitäten angezeigt, die Sie als Teil der Warnungsregeldefinition zugeordnet haben . Hierbei handelt es sich um die Objekte, die im Vorfall eine Rolle spielten, unabhängig davon, ob sie Benutzer, Geräte, Adressen, Dateien oder andere Typen sind.

Schließlich können Sie auf der Registerkarte "Kommentare " Ihre Kommentare zur Untersuchung hinzufügen und kommentare von anderen Analysten und Ermittlern anzeigen. Weitere Informationen zu Kommentaren.

Wenn Sie einen Vorfall aktiv untersuchen, sollten Sie den Status des Vorfalls auf "Aktiv " festlegen, bis Sie ihn schließen.

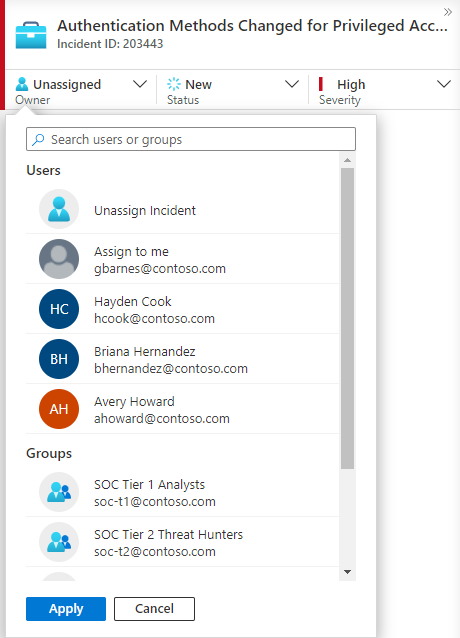

Vorfälle können einem bestimmten Benutzer oder einer Gruppe zugewiesen werden. Für jeden Vorfall können Sie einen Besitzer zuweisen, indem Sie das Feld "Besitzer " festlegen. Alle Vorfälle sind zu Beginn nicht zugewiesen. Sie können auch Kommentare hinzufügen, damit andere Analysten verstehen können, was Sie untersucht haben und was Ihre Bedenken um den Vorfall herum sind.

Die zuletzt ausgewählten Benutzenden und Gruppen stehen in der angezeigten Dropdownliste ganz oben.

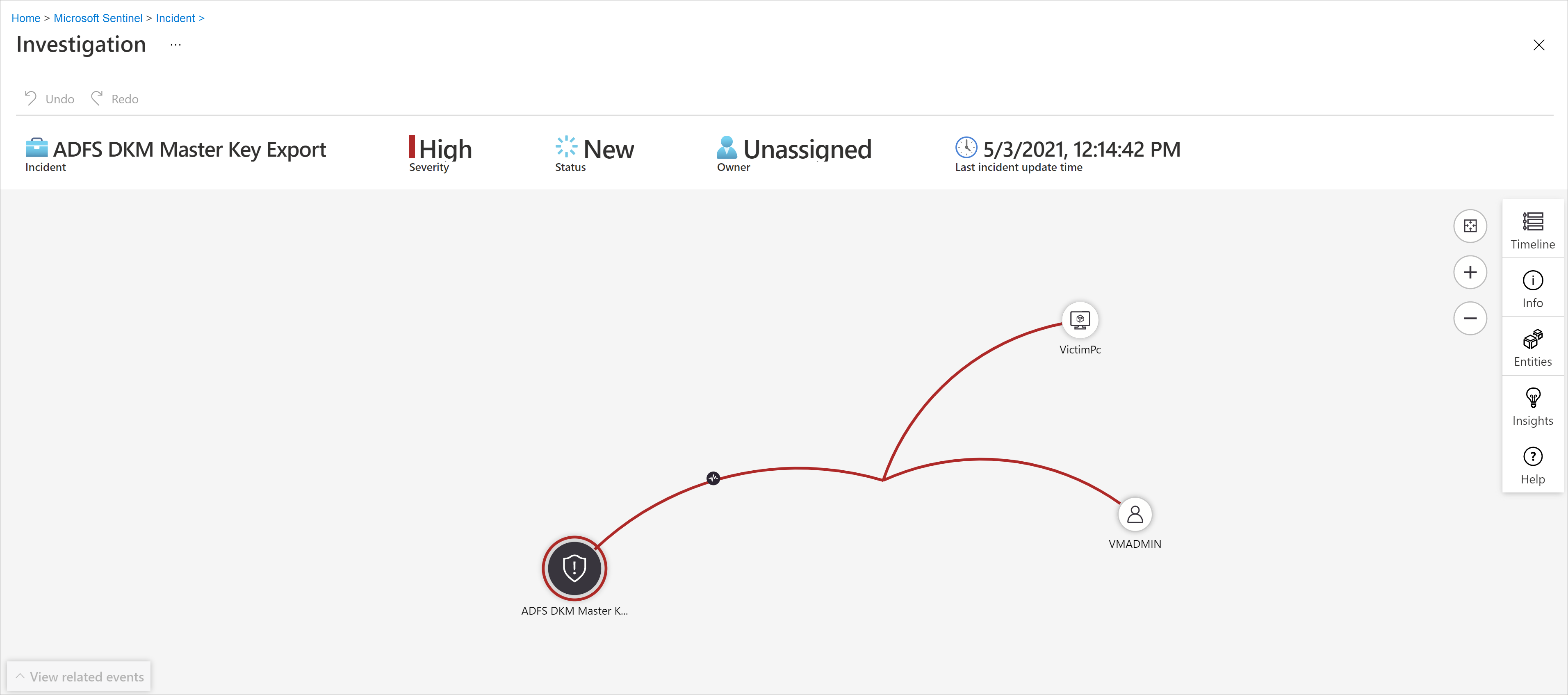

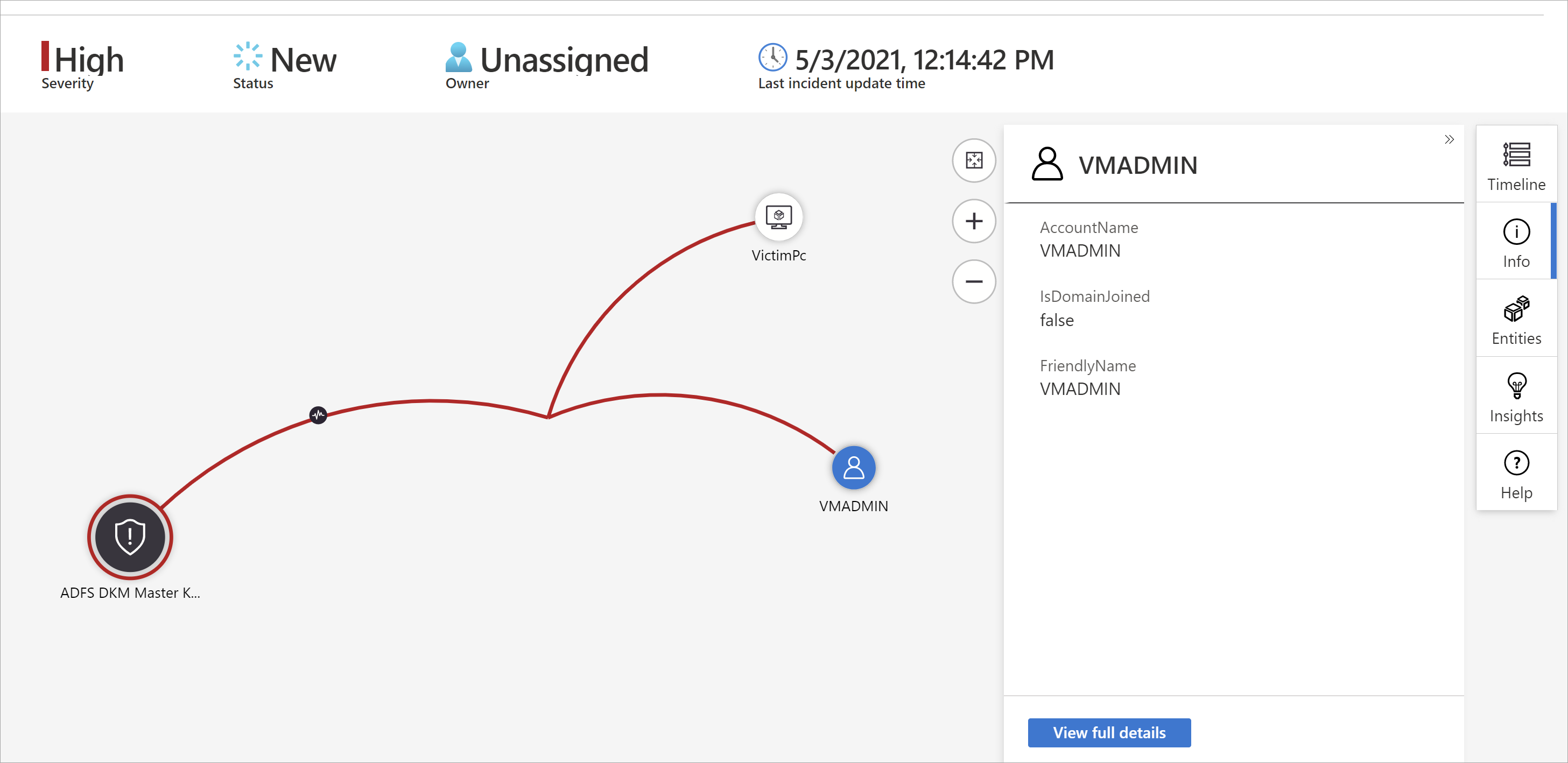

Wählen Sie "Untersuchen" aus, um die Untersuchungskarte anzuzeigen.

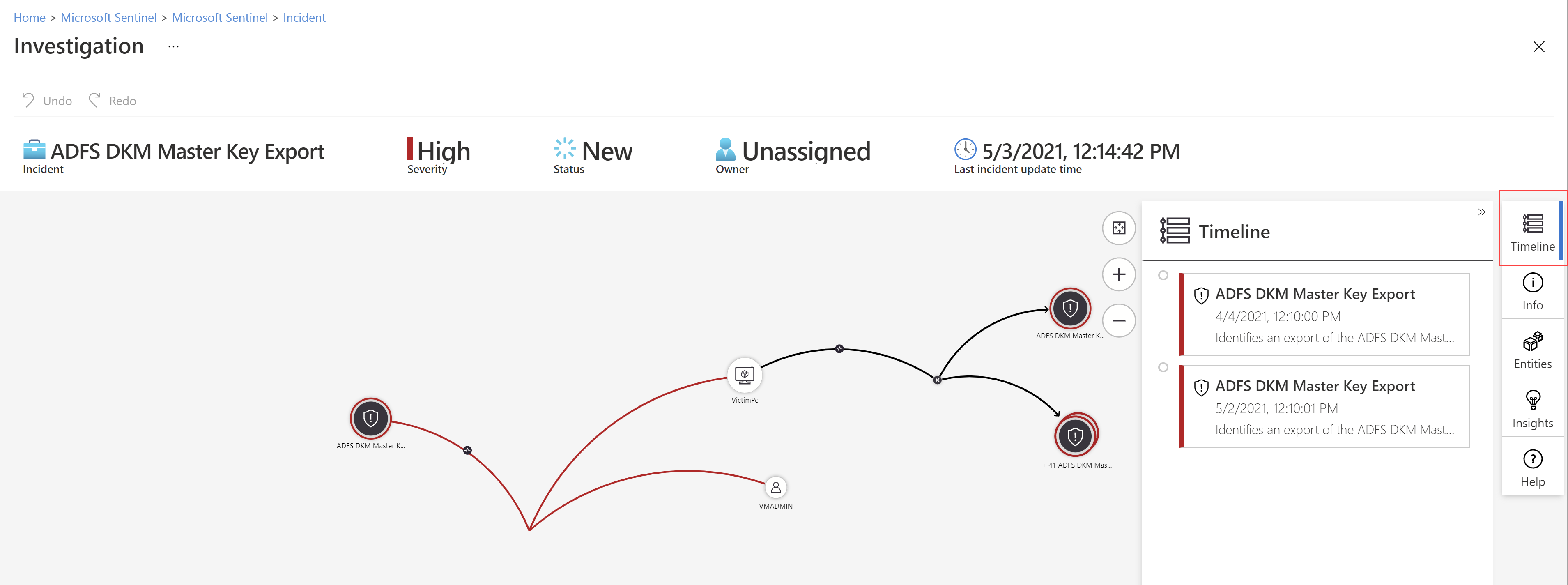

Verwenden Sie das Untersuchungsdiagramm, um tiefer einzutauchen.

Das Untersuchungsdiagramm ermöglicht Es Analysten, die richtigen Fragen für jede Untersuchung zu stellen. Das Untersuchungsdiagramm hilft Ihnen, den Umfang zu verstehen und die Ursache einer potenziellen Sicherheitsrisiken zu identifizieren, indem Sie relevante Daten mit jeder beteiligten Entität korrelieren. Sie können jedes Element im Diagramm tiefer untersuchen, indem Sie es auswählen und zwischen verschiedenen Erweiterungsoptionen wählen.

Das Untersuchungsdiagramm bietet Ihnen Folgendes:

Visueller Kontext aus Rohdaten: Im Livediagramm werden Entitätsbeziehungen angezeigt, die automatisch aus den Rohdaten extrahiert werden. Dadurch können Sie auf einfache Weise Verbindungen zwischen verschiedenen Datenquellen erkennen.

Vollständige Ermittlung des Untersuchungsbereichs: Erweitern Sie Ihren Untersuchungsbereich mithilfe integrierter Untersuchungsabfragen, um den vollständigen Umfang einer Verletzung anzuzeigen.

Integrierte Untersuchungsschritte: Verwenden Sie vordefinierte Explorationsoptionen, um sicherzustellen, dass Sie die richtigen Fragen vor einer Bedrohung stellen.

So verwenden Sie das Untersuchungsdiagramm:

Wählen Sie einen Vorfall und dann "Untersuchen" aus. Dadurch wird das Untersuchungsdiagramm aufgerufen. Im Diagramm erhalten Sie eine anschauliche Zuordnung der Entitäten, die direkt mit dem Vorfall verbunden sind, sowie aller darüber hinaus damit verbundenen Ressourcen.

Von Bedeutung

Sie können den Vorfall nur untersuchen, wenn Sie die Entitätszuordnungsfelder verwendet haben, wenn Sie Ihre Analyseregel einrichten. Das Untersuchungsdiagramm fordert, dass Ihr ursprünglicher Vorfall Entitäten enthält.

Microsoft Sentinel unterstützt derzeit die Untersuchung von Vorfällen bis zu 30 Tage alt.

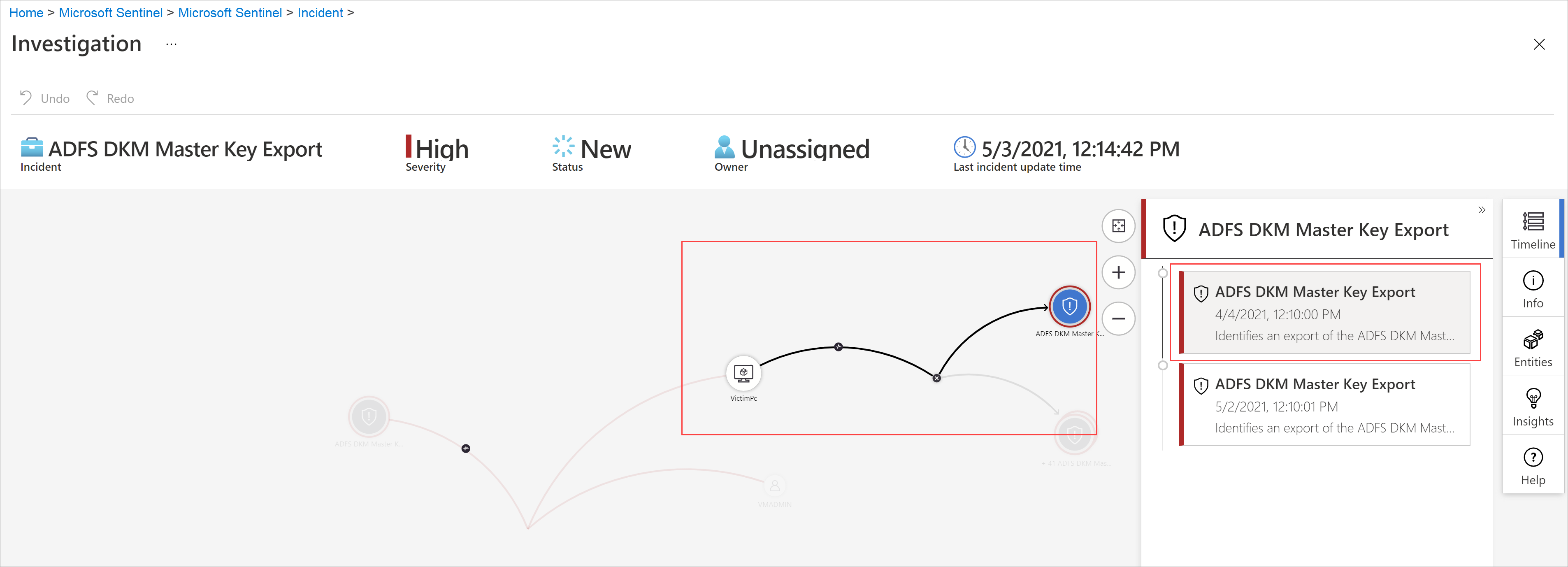

Wählen Sie eine Entität aus, um den Bereich "Entitäten " zu öffnen, damit Sie Informationen zu dieser Entität überprüfen können.

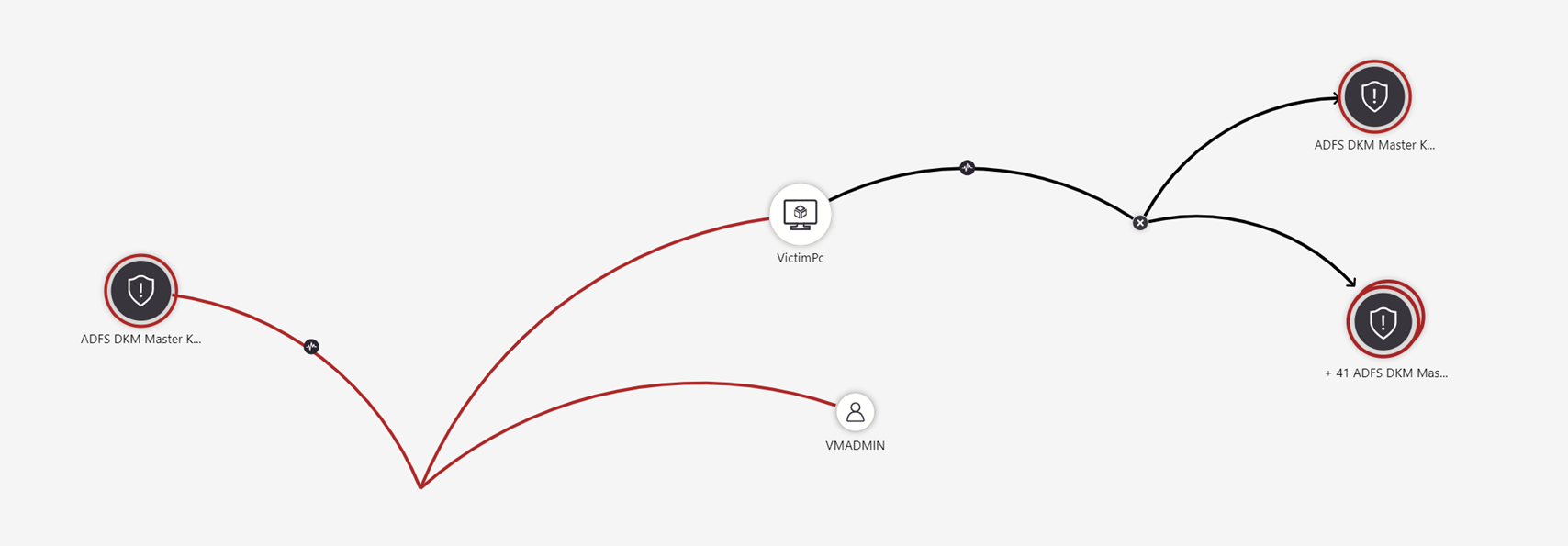

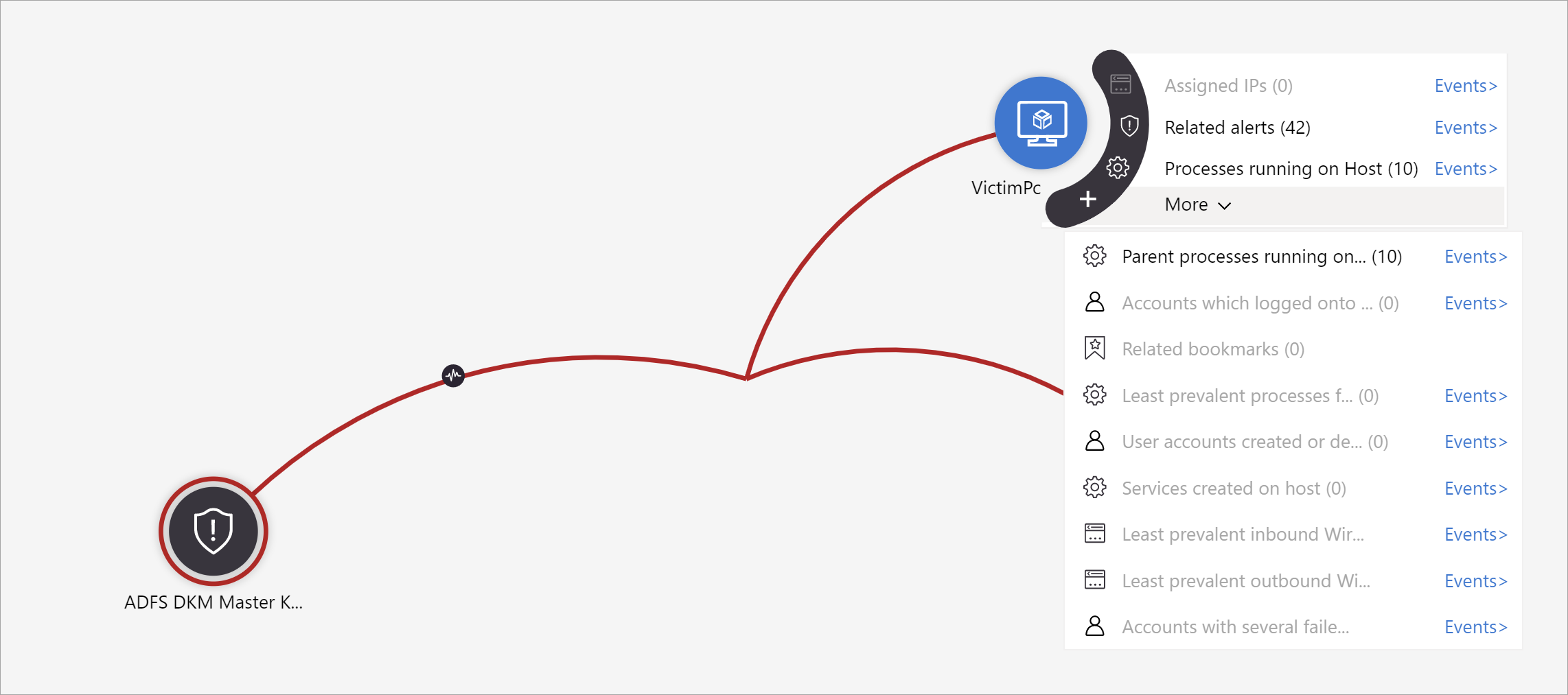

Erweitern Sie Ihre Untersuchung, indem Sie auf jede Entität zeigen, um eine Liste der Fragen anzuzeigen, die von unseren Sicherheitsexperten und Analysten pro Entitätstyp entworfen wurden, um Ihre Untersuchung zu vertiefen. Wir nennen diese Optionen explorationsabfragen.

Sie können beispielsweise zugehörige Warnungen anfordern. Wenn Sie eine Erkundungsabfrage auswählen, werden die erhaltenen Entitäten dem Diagramm wieder hinzugefügt. In diesem Beispiel hat die Auswahl von "Verwandte Warnungen " die folgenden Warnungen in das Diagramm zurückgegeben:

Wie Sie sehen, werden die zugehörigen Warnungen mittels gestrichelter Linien als mit der Entität verbunden gezeigt.

Für jede Explorationsabfrage können Sie die Option auswählen, um die rohen Ereignisergebnisse und die in Log Analytics verwendete Abfrage zu öffnen, indem Sie "Ereignisse"> auswählen.

Das Diagramm enthält eine parallele Zeitachse, um ein Verständnis des Vorfalls zu vermitteln.

Bewegen Sie den Mauszeiger über die Zeitachse, um festzustellen, welche Ereignisse im Diagramm zu welchem Zeitpunkt aufgetreten sind.

Konzentrieren Sie sich auf Ihre Untersuchung

Erfahren Sie, wie Sie den Umfang Ihrer Untersuchung erweitern oder einschränken können, indem Sie entweder Benachrichtigungen zu Ihren Vorfällen hinzufügen oder Warnungen aus Vorfällen entfernen.

Ähnliche Vorfälle (Vorschau)

Als Analyst sicherheitsrelevanter Vorgänge sollten Sie bei der Untersuchung eines Incidents den größeren Zusammenhang beachten. Beispielsweise möchten Sie sehen, ob andere Vorfälle wie dieser zuvor oder jetzt geschehen.

Möglicherweise möchten Sie gleichzeitig auftretende Vorfälle bestimmen, die Teil der gleichen größeren Angriffsstrategie sein können.

Sie können ähnliche Vorfälle in der Vergangenheit bestimmen, um sie als Referenzpunkte für Ihre aktuelle Untersuchung zu nutzen.

Sie können die Besitzer früherer ähnlicher Vorfälle ermitteln, um die Personen in Ihrem SOC zu finden, die mehr Kontext liefern können, oder an die Sie die Untersuchung eskalieren können.

Auf der Registerkarte "Ähnliche Vorfälle " auf der Seite "Vorfalldetails" (jetzt in der Vorschau) werden bis zu 20 andere Vorfälle angezeigt, die dem aktuellen am ähnlichsten sind. Die Ähnlichkeit wird von internen Microsoft Sentinel-Algorithmen berechnet, und die Vorfälle werden in absteigender Reihenfolge der Ähnlichkeit sortiert und angezeigt.

Ähnlichkeitsberechnung

Es gibt drei Kriterien, anhand derer Die Ähnlichkeit bestimmt wird:

Ähnliche Entitäten: Ein Vorfall wird ähnlich wie ein anderer Vorfall betrachtet, wenn beide die gleichen Entitäten enthalten. Je mehr Entitäten zwei Incidents gemeinsam haben, desto ähnlicher sind sie.

Ähnliche Regel: Ein Vorfall wird als vergleichbar mit einem anderen Vorfall betrachtet, wenn sie beide von derselben Analyseregel erstellt wurden.

Ähnliche Warnungsdetails: Ein Vorfall wird ähnlich wie ein anderer Vorfall betrachtet, wenn er denselben Titel, produktnamen und/oder benutzerdefinierte Details teilt.

Die Gründe, warum ein Vorfall in der Liste ähnlicher Vorfälle angezeigt wird, werden in der Spalte "Ähnlichkeitsgrund " angezeigt. Bewegen Sie den Mauszeiger über das Infosymbol, um die gemeinsamen Elemente (Entitäten, Regelname oder Details) anzuzeigen.

Ähnlichkeitszeitrahmen

Die Vorfallähnlichkeit wird auf Grundlage der Daten der letzten 14 Tage vor der letzten Aktivität im Vorfall berechnet, d. h. dem Endzeitpunkt der letzten Warnung im Vorfall.

Die Ähnlichkeit von Vorfällen wird jedes Mal neu berechnet, wenn Sie die Seite mit den Vorfalldetails eingeben, sodass die Ergebnisse zwischen Sitzungen variieren können, wenn neue Vorfälle erstellt oder aktualisiert wurden.

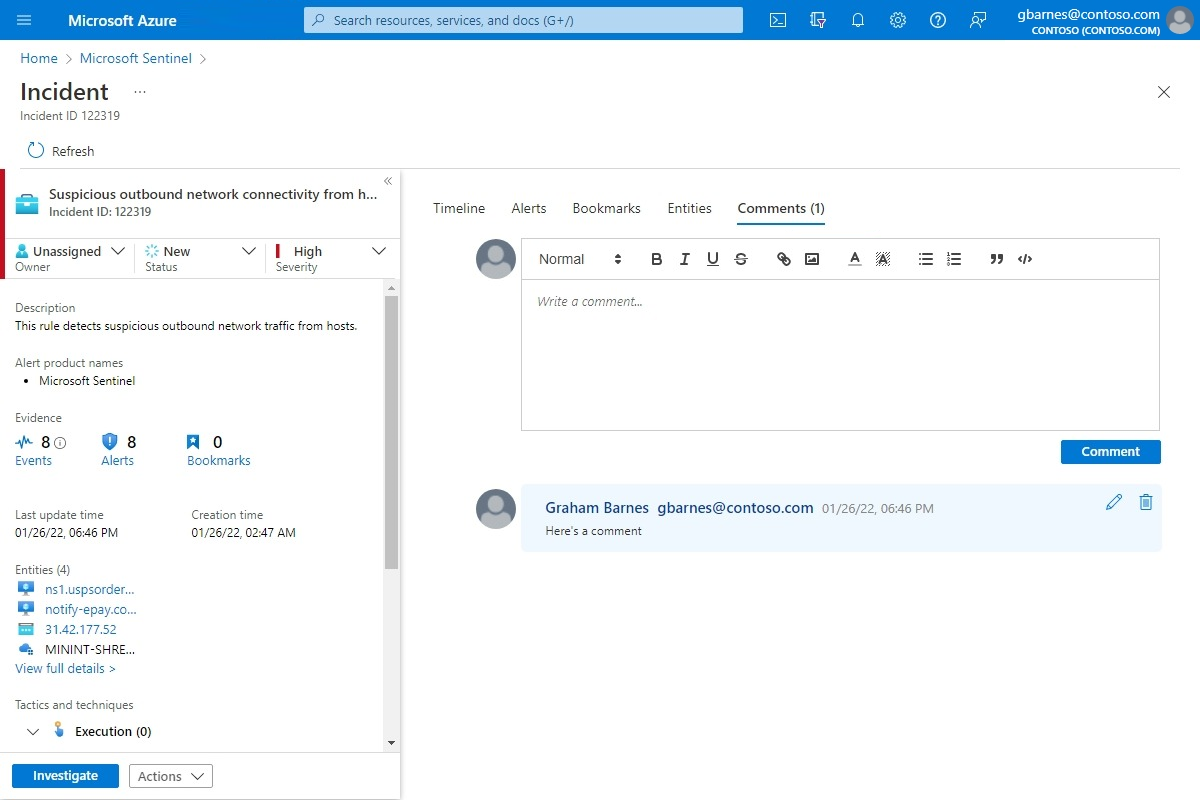

Kommentar zu Vorfällen

Als Sicherheitsanalyst sollten Sie bei der Untersuchung eines Vorfalls die von Ihnen ausgeführten Schritte sorgfältig dokumentieren, um eine genaue Berichterstattung im Management sicherzustellen und eine nahtlose Zusammenarbeit und Zusammenarbeit zwischen Kollegen zu ermöglichen. Microsoft Sentinel bietet Ihnen eine umfassende Kommentarumgebung, die Ihnen dabei hilft.

Eine weitere wichtige Sache, die Sie mit Kommentaren tun können, ist das automatische Anreichern Ihrer Vorfälle. Wenn Sie ein Playbook für einen Vorfall ausführen, der relevante Informationen aus externen Quellen abruft (z. B. die Überprüfung einer Datei auf Schadsoftware bei VirusTotal), können Sie das Playbook die Antwort der externen Quelle – zusammen mit allen anderen Informationen, die Sie definieren – in den Kommentaren des Vorfalls platzieren.

Kommentare sind einfach zu verwenden. Sie greifen über die Registerkarte "Kommentare " auf der Seite "Vorfalldetails" darauf zu.

Häufig gestellte Fragen zu Vorfallkommentaren

Bei der Verwendung von Vorfallkommentaren müssen mehrere Überlegungen berücksichtigt werden. Die folgende Liste der Fragen verweist auf diese Überlegungen.

Welche Arten von Eingaben werden unterstützt?

Text: Kommentare in Microsoft Sentinel unterstützen Texteingaben in Nur-Text, einfachem HTML und Markdown. Sie können auch kopierten Text, HTML und Markdown in das Kommentarfenster einfügen.

Bilder: Sie können Links zu Bildern in Kommentaren einfügen, und die Bilder werden inline angezeigt, aber die Bilder müssen bereits an einem öffentlich zugänglichen Speicherort wie Dropbox, OneDrive, Google Drive und ähnliches gehostet werden. Bilder können nicht direkt in Kommentare hochgeladen werden.

Gibt es eine Größenbeschränkung für Kommentare?

Pro Kommentar: Ein einzelner Kommentar kann bis zu 30.000 Zeichen enthalten.

Pro Vorfall: Ein einzelner Vorfall kann bis zu 100 Kommentare enthalten.

Hinweis

Die Größenbeschränkung eines einzelnen Vorfalldatensatzes in der Tabelle "SecurityIncident " in Log Analytics beträgt 64 KB. Wenn dieser Grenzwert überschritten wird, werden Kommentare (beginnend mit dem frühesten Zeitpunkt) abgeschnitten, was sich auf die Kommentare auswirken kann, die in erweiterten Suchergebnissen angezeigt werden.

Die tatsächlichen Vorfalldatensätze in der Vorfalldatenbank sind nicht betroffen.

Wer kann Kommentare bearbeiten oder löschen?

Bearbeitung: Nur der Autor eines Kommentars hat die Berechtigung, ihn zu bearbeiten.

Löschend: Nur Benutzer mit der Rolle "Microsoft Sentinel-Mitwirkender " verfügen über die Berechtigung zum Löschen von Kommentaren. Selbst der Autor des Kommentars muss über diese Rolle verfügen, um ihn löschen zu können.

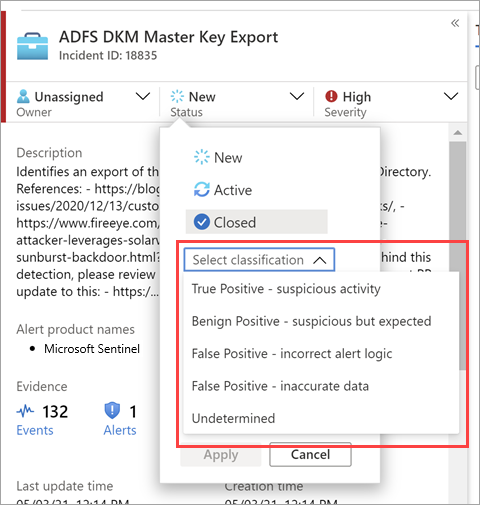

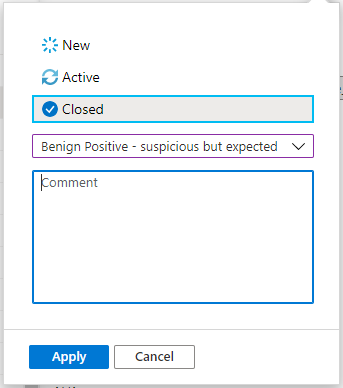

Schließen von Incidents

Nachdem Sie einen bestimmten Vorfall behoben haben (z. B. wenn Ihre Untersuchung seinen Abschluss erreicht hat), sollten Sie den Status des Vorfalls auf "Geschlossen" festlegen. In diesem Fall werden Sie aufgefordert, den Vorfall zu klassifizieren, indem Sie den Grund angeben, warum Sie ihn schließen. Dieser Schritt ist obligatorisch. Wählen Sie "Klassifizierung auswählen " aus, und wählen Sie eine der folgenden Optionen aus der Dropdownliste aus:

- True Positive - verdächtige Aktivität

- Gutartig positiv – verdächtig, aber erwartet

- Falsch positiv – falsche Warnungslogik

- Falsches Positiv - fehlerhafte Daten

- Unbestimmt

Weitere Informationen zu falsch positiven und unbedenklichen positiven Ergebnissen finden Sie unter Behandeln falsch positiver Ergebnisse in Microsoft Sentinel.

Nachdem Sie die entsprechende Klassifizierung ausgewählt haben, fügen Sie im Feld "Kommentar" einen beschreibenden Text hinzu. Dies ist nützlich, falls Sie sich noch einmal auf diesen Incident beziehen müssen. Wenn Sie fertig sind, wählen Sie Anwenden aus. Der Vorfall wird geschlossen.

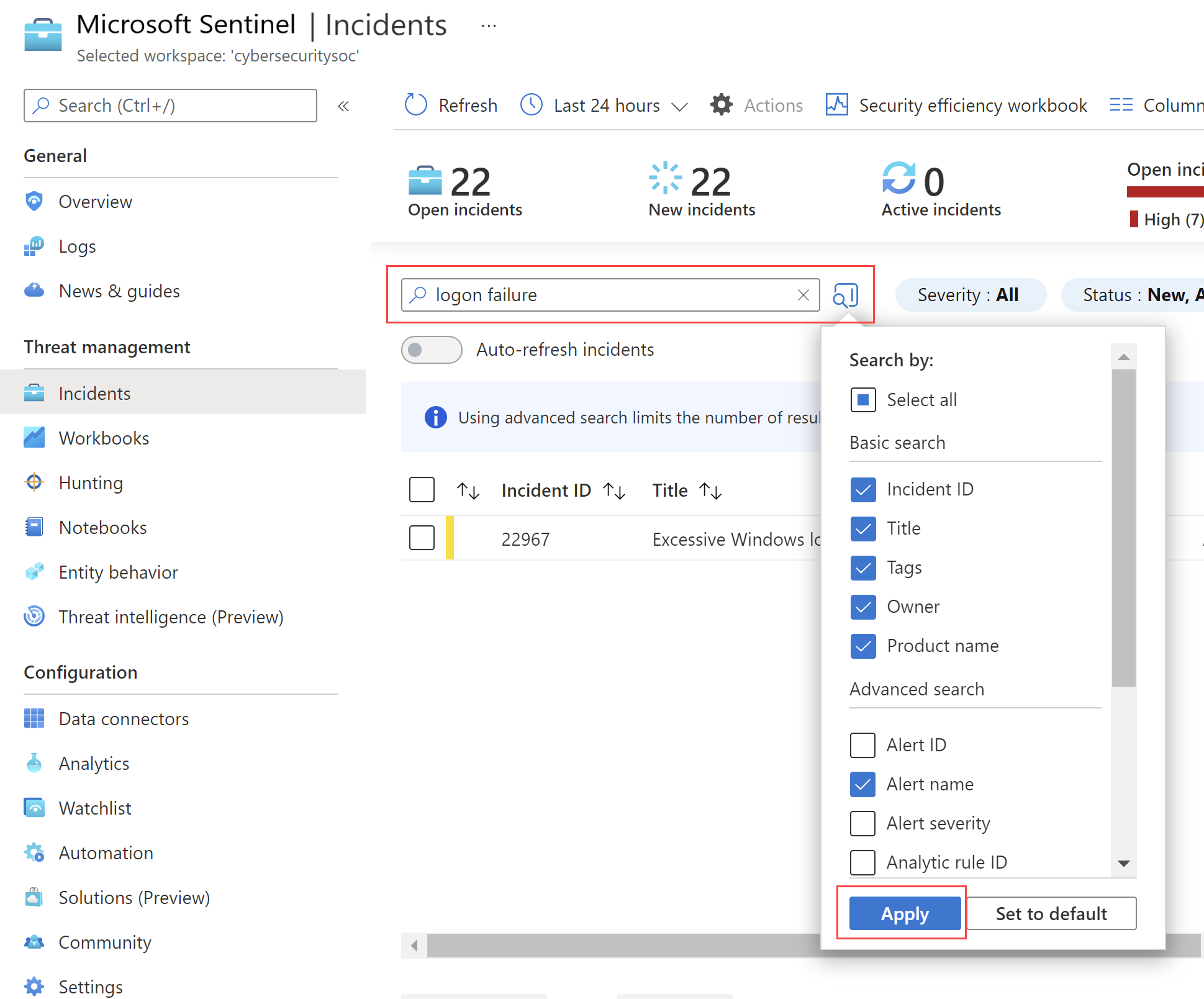

Suchen nach Incidents

Um einen bestimmten Vorfall schnell zu finden, geben Sie eine Suchzeichenfolge in das Suchfeld oberhalb des Rasters für Vorfälle ein, und drücken Sie die EINGABETASTE , um die Liste der Vorfälle zu ändern, die entsprechend angezeigt werden. Wenn Ihr Vorfall nicht in den Ergebnissen enthalten ist, sollten Sie Ihre Suche mithilfe der erweiterten Suchoptionen einschränken.

Um die Suchparameter zu ändern, wählen Sie die Schaltfläche "Suchen " und dann die Parameter aus, in denen Sie die Suche ausführen möchten.

Beispiel:

Standardmäßig werden Vorfallsuchvorgänge nur für die Werte "Vorfall-ID", "Titel", " Tags", "Besitzer" und " Produktname " ausgeführt. Scrollen Sie im Suchbereich in der Liste nach unten, um einen oder mehrere weitere Parameter für die Suche auszuwählen, und wählen Sie Anwenden aus, um die Suchparameter zu aktualisieren. Wählen Sie "Festlegen" aus, um die ausgewählten Parameter auf die Standardoption zurückzusetzen.

Hinweis

Suchvorgänge im Feld "Besitzer " unterstützen sowohl Namen als auch E-Mail-Adressen.

Die Verwendung erweiterter Suchoptionen ändert das Suchverhalten wie folgt:

| Suchverhalten | BESCHREIBUNG |

|---|---|

| Farbe der Suchschaltfläche | Die Farbe der Suchschaltfläche ändert sich abhängig von den Parametertypen, die jeweils in der Suche verwendet werden.

|

| Automatische Aktualisierung | Die Verwendung von erweiterten Suchparametern verhindert, dass Sie die automatische Aktualisierung Ihrer Ergebnisse auswählen können. |

| Entitätsparameter | Alle Entitätsparameter werden für erweiterte Suchvorgänge unterstützt. Bei der Suche in einem Entitätsparameter wird die Suche in allen Entitätsparametern ausgeführt. |

| Suchzeichenfolgen | Die Suche nach einer Zeichenfolge enthält alle Wörter in der Suchabfrage. Bei Suchzeichenfolgen muss die Groß-/Kleinschreibung beachtet werden. |

| Unterstützung für arbeitsbereichübergreifendes Arbeiten | Erweiterte Suchvorgänge werden für arbeitsbereichsübergreifende Ansichten nicht unterstützt. |

| Anzahl der angezeigten Suchergebnisse | Wenn Sie erweiterte Suchparameter verwenden, werden jeweils nur 50 Ergebnisse angezeigt. |

Tipp

Wenn Sie den gesuchten Incident nicht finden können, entfernen Sie Suchparameter, um Ihre Suche zu erweitern. Wenn Ihre Suchergebnisse zu viele Elemente enthalten, fügen Sie weitere Filter hinzu, um Ihre Ergebnisse einzugrenzen.

Verwandte Inhalte

In diesem Artikel haben Sie erfahren, wie Sie mit der Untersuchung von Vorfällen mit Microsoft Sentinel beginnen. Weitere Informationen finden Sie unter: