Bereitstellen des Microsoft Sentinel-Datenconnectors für SAP mit SNC

In diesem Artikel erfahren Sie, wie Sie den Microsoft Sentinel Datenconnector für SAP bereitstellen, um SAP NetWeaver und SAP ABAP-Protokolle über eine sichere Verbindung mithilfe einer sicheren Netzwerkkommunikation (Secure Network Communications, SNC) zu erfassen.

Der SAP-Datenconnector-Agent stellt in der Regel eine Verbindung mit einem SAP-ABAP-Server mithilfe einer RFC-Verbindung (Remote Functional Call, Remotefunktionsaufruf) und dem Benutzernamen und Kennwort für die Authentifizierung her.

In einigen Umgebungen kann es aber erforderlich sein, dass die Verbindung über einen verschlüsselten Kanal hergestellt wird. Manche Umgebungen erfordern außerdem möglicherweise Clientzertifikate für die Authentifizierung. In diesen Fällen können Sie die sichere Netzwerkkommunikation (Secure Network Communications, SNC) von SAP verwenden, um Ihren Datenconnector sicher zu verbinden. Führen Sie die Schritte in diesem Artikel aus.

Voraussetzungen

Um den Microsoft Sentinel-Datenconnector für SAP mithilfe einer sicheren Netzwerkkommunikation (Secure Network Communications, SNC), benötigen Sie Folgendes:

- Die SAP-Kryptografiebibliothek.

- Netzwerkkonnektivität SNC verwendet die Ports 48xx (wobei xx die SAP-Instanznummer ist), um eine Verbindung mit dem ABAP-Server herzustellen.

- Einen SAP-Server, der für die Unterstützung der SNC-Authentifizierung konfiguriert ist.

- Ein selbstsigniertes oder von der Zertifizierungsstelle (CA) für Unternehmen ausgestelltes Zertifikat für die Benutzerauthentifizierung.

Hinweis

Dieser Artikel erläutert einen Beispielfall für die Konfiguration von SNC. In einer Produktionsumgebung wird dringend empfohlen, die SAP-Administratoren zu Rate zu ziehen, um einen Bereitstellungsplan zu erstellen.

Exportieren des Serverzertifikats

Exportieren Sie zunächst das Serverzertifikat:

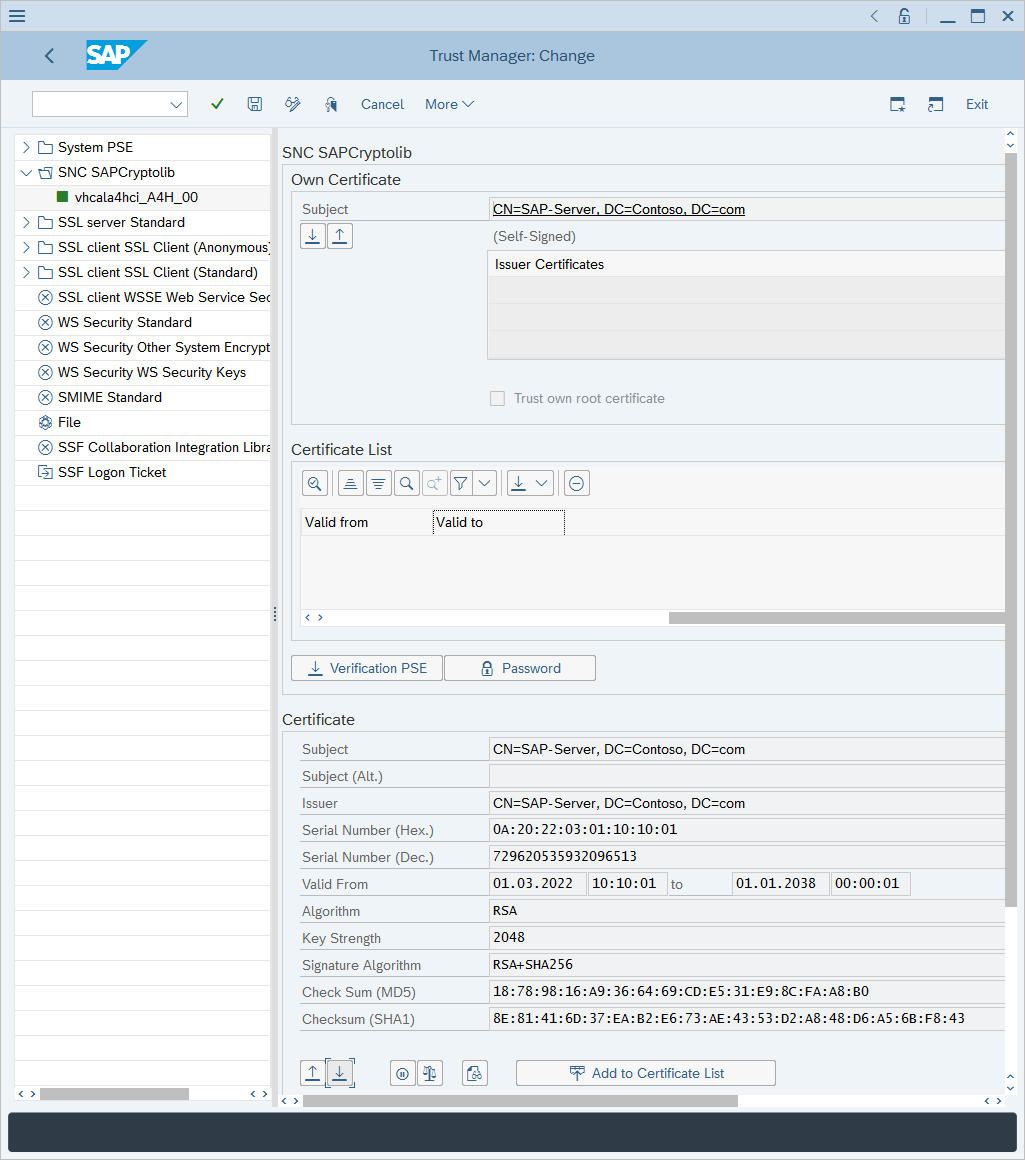

Melden Sie sich bei Ihrem SAP-Client an, und führen Sie die STRUST-Transaktion aus.

Wechseln Sie im linken Bereich zu SNC SAPCryptolib, und erweitern Sie den Abschnitt.

Wählen Sie das System und dann einen Wert für Subject aus.

Die Serverzertifikatinformationen werden im Abschnitt Zertifikat angezeigt.

Wählen Sie Zertifikat exportieren aus.

Wählen Sie im Dialogfeld Zertifikat exportieren Folgendes aus:

Wählen Sie für das Dateiformat Base64 aus.

Wählen Sie neben Dateipfad das Doppelkästchen-Symbol aus.

Wählen Sie einen Dateinamen für die Datei aus, in die das Zertifikat exportiert werden soll.

Wählen Sie das grüne Häkchen aus, um das Zertifikat zu exportieren.

Importieren Ihres Zertifikats

In diesem Abschnitt wird erläutert, wie Sie ein Zertifikat importieren, damit es für Ihren ABAP-Server vertrauenswürdig ist. Es ist wichtig zu verstehen, welches Zertifikat in das SAP-System importiert werden muss. Es müssen nur öffentliche Schlüssel der Zertifikate in das SAP-System importiert werden.

Wenn das Benutzerzertifikat selbstsigniert ist: Importieren Sie ein Benutzerzertifikat.

Wenn das Benutzerzertifikat von einer Zertifizierungsstelle für Unternehmen ausgegeben wurde: Importieren Sie ein Zertifikat einer Zertifizierungsstelle für Unternehmen. Wenn sowohl der Stamm- als auch untergeordnete Zertifizierungsstellenserver verwendet werden, importieren Sie sowohl die öffentlichen Zertifikate der Stamm- als auch der untergeordneten Zertifizierungsstellen.

Sie können Ihr Zertifikat folgendermaßen importieren:

Führen Sie die STRUST-Transaktion aus.

Wählen Sie Anzeigen<->Ändern aus.

Wählen Sie Zertifikat importieren aus.

Wählen Sie im Dialogfeld Zertifikat importieren Folgendes aus:

Wählen Sie neben Dateipfad das Doppelkästchen-Symbol aus, und wechseln Sie zum Zertifikat.

Wechseln Sie zu der Datei, die das Zertifikat enthält (gilt nur für einen öffentlichen Schlüssel), und wählen Sie das grüne Häkchen aus, um das Zertifikat zu importieren.

Die Zertifikatinformationen werden im Abschnitt Zertifikat angezeigt.

Wählen Sie Zu Zertifikatliste hinzufügen aus.

Das Zertifikat wird im Abschnitt Zertifikatliste angezeigt.

Zuordnen eines Zertifikats zu einem Benutzerkonto

Sie können ein Zertifikat einem Benutzerkonto folgendermaßen zuordnen:

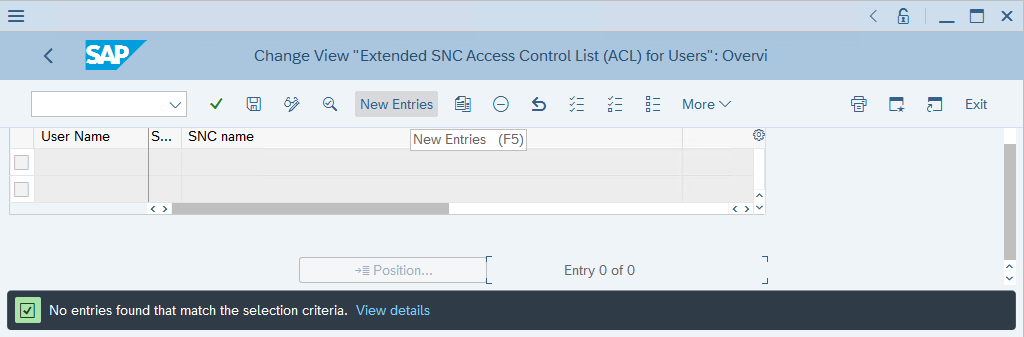

Führen Sie die Transaktion SM30 aus.

Geben Sie bei Tabelle/AnsichtUSRACLEXTein, und wählen Sie dann Verwalten aus.

Überprüfen Sie die Ausgabe, und bestimmen Sie, ob der Zielbenutzer bereits über einen zugehörigen SNC-Namen verfügt. Wenn dem Benutzer kein SNC-Name zugeordnet ist, wählen Sie Neue Einträge aus.

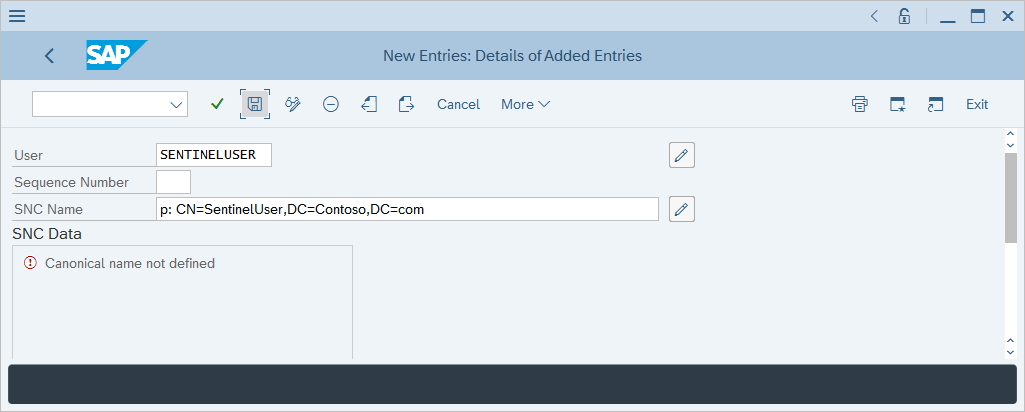

Geben Sie unter Benutzer den Benutzernamen des Benutzers ein. Geben Sie als SNC-Name den Antragstellernamen des Zertifikats mit vorangestelltem p: ein, und wählen Sie dann Speichern aus.

Erteilen von Anmelderechten mithilfe des Zertifikats

Tun Sie Folgendes, um Anmelderechte zu gewähren:

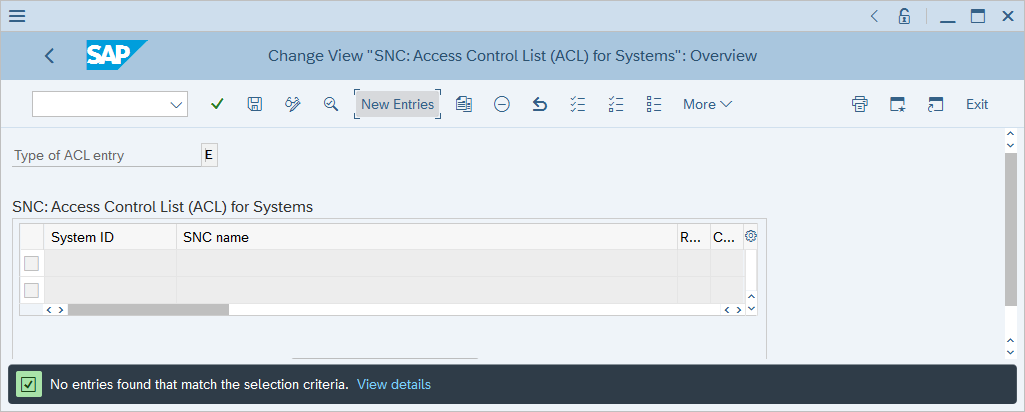

Führen Sie die Transaktion SM30 aus.

Geben Sie bei Tabelle/AnsichtVSNCSYSACLein, und wählen Sie dann Verwalten aus.

Vergewissern Sie sich, dass die Tabelle in der angezeigten Informationsaufforderung clientübergreifend ist.

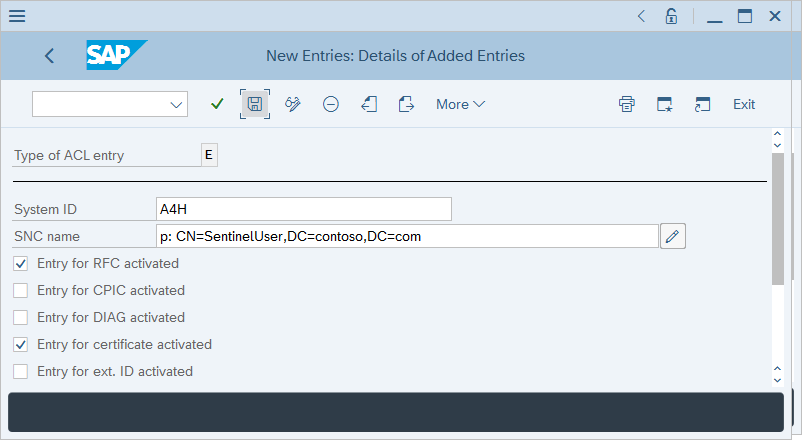

Geben Sie unter Determine Work Area: Entry (Arbeitsbereich bestimmen: Eingabe) E für Type of ACL entry (Typ des ACL-Eintrags) ein, und wählen Sie das grüne Häkchen aus.

Überprüfen Sie die Ausgabe, und bestimmen Sie, ob der Zielbenutzer bereits über einen zugehörigen SNC-Namen verfügt. Wenn der Benutzer keinen zugeordneten SNC-Namen hat, wählen Sie Neue Einträge aus.

Geben Sie Ihre System-ID- und den Antragstellernamen des Benutzerzertifikats mit einem Präfix p: ein.

Vergewissern Sie sich, dass die Kontrollkästchen Entry for RFC activated (Eintrag für RFC aktiviert) und Entry for certificate activated (Eintrag für Zertifikat aktiviert) ausgewählt sind, und wählen Sie dann Speichern aus.

Zuordnen von Benutzern des ABAP-Dienstanbieters zu externen Benutzer-IDs

Sie können Benutzer des ABAP-Dienstanbieters folgendermaßen zu externen Benutzer-IDs zuordnen:

Führen Sie die Transaktion SM30 aus.

Geben Sie bei Tabelle/AnsichtVUSREXTIDein, und wählen Sie dann Verwalten aus.

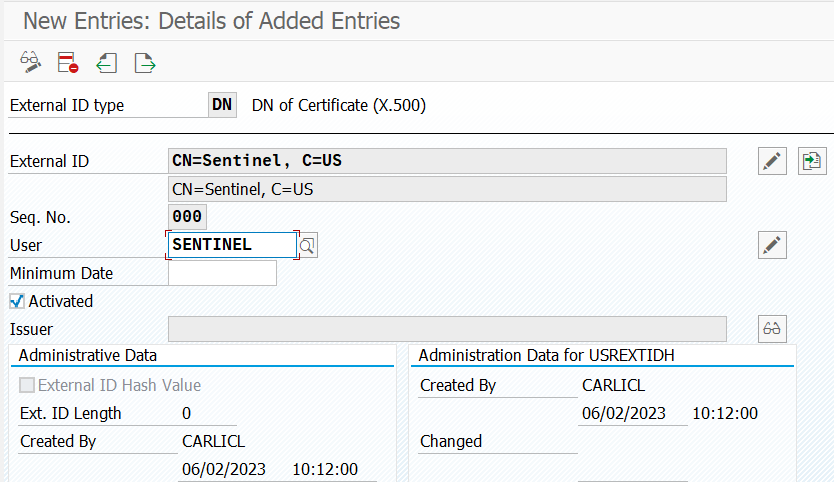

Wählen Sie unter Determine Work Area: Entry (Arbeitsbereich bestimmen: Eingabe) den ID-Typ DN als Work Area (Arbeitsbereich) aus.

Geben Sie die folgenden Werte ein:

- Für Externe ID: CN=Sentinel, C=US.

- Für Seq. Für Nr. : 000.

- Für Benutzer: SENTINEL.

Wählen Sie Speichern und dann Eingeben aus.

Einrichten des Containers

Hinweis

Wenn Sie den Container des SAP-Datenconnectors-Agents mithilfe der Benutzeroberfläche einrichten, führen Sie die in diesem Abschnitt beschriebenen Schritte nicht aus. Fahren Sie stattdessen mit dem Einrichten des Connectors auf der Connectorseite fort.

Den Container richten Sie wie folgt ein:

Übertragen Sie die Dateien libsapcrypto.so und sapgenpse auf das System, in dem der Container erstellt werden soll.

Übertragen Sie das Clientzertifikat (sowohl privater als auch öffentlicher Schlüssel) auf das System, in dem der Container erstellt werden soll.

Das Clientzertifikat und der Schlüssel können in den Formaten .p12, .pfx oder Base-64 .crt und .key vorliegen.

Übertragen Sie das Serverzertifikat (nur öffentlicher Schlüssel) auf das System, in dem der Container erstellt werden soll.

Das Serverzertifikat muss im Base-64 .crt-Format vorliegen.

Wenn das Clientzertifikat von einer Unternehmenszertifizierungsstelle ausgestellt wurde, übertragen Sie die Zertifikate der ausstellenden Zertifizierungsstelle und der Stammzertifizierungsstelle auf das System, in dem der Container erstellt werden soll.

Rufen Sie das Kickstartskript aus dem Microsoft Sentinel GitHub-Repository ab:

wget https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/Solutions/SAP/sapcon-sentinel-kickstart.shÄndern Sie die Berechtigungen des Skripts, um es ausführbar zu machen:

chmod +x ./sapcon-sentinel-kickstart.shFühren Sie das Skript aus, und geben Sie die folgenden Basisparameter an:

./sapcon-sentinel-kickstart.sh \ --use-snc \ --cryptolib <path to sapcryptolib.so> \ --sapgenpse <path to sapgenpse> \ --server-cert <path to server certificate public key> \Wenn das Clientzertifikat im Format .crt oder .key vorliegt, verwenden Sie die folgenden Switches:

--client-cert <path to client certificate public key> \ --client-key <path to client certificate private key> \Wenn das Clientzertifikat im Format .pfx oder .p12 vorliegt, verwenden Sie diese Switches:

--client-pfx <pfx filename> --client-pfx-passwd <password>Wenn das Clientzertifikat von einer Unternehmenszertifizierungsstelle ausgestellt wurde, fügen Sie diesen Switch für jede Zertifizierungsstelle in der Vertrauenskette hinzu:

--cacert <path to ca certificate>Beispiel:

./sapcon-sentinel-kickstart.sh \ --use-snc \ --cryptolib /home/azureuser/libsapcrypto.so \ --sapgenpse /home/azureuser/sapgenpse \ --client-cert /home/azureuser/client.crt \ --client-key /home/azureuser/client.key \ --cacert /home/azureuser/issuingca.crt --cacert /home/azureuser/rootca.crt --server-cert /home/azureuser/server.crt \

Weitere Informationen zu den Optionen, die im Kickstartskript verfügbar sind, finden Sie in der Referenz: Kickstartskript.

Problembehandlung und Referenz

Informationen zur Problembehandlung finden Sie in diesen Artikeln:

- Problembehandlung bei der Bereitstellung Ihrer Microsoft Sentinel-Lösung für SAP-Anwendungen

- Microsoft Sentinel-Lösungen

Referenzen hierzu finden Sie in den folgenden Artikeln:

- Microsoft Sentinel-Lösung für SAP-Anwendungen: Datenreferenz

- Microsoft Sentinel-Lösung für SAP-Anwendungen: Referenz zu sicherheitsbezogenen Inhalten

- Referenz zum Kickstartskript

- Referenz zum Updateskript

- Referenz zur Datei „Systemconfig.ini“