Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

SAP BTP ist eine cloudbasierte Lösung, die eine Vielzahl von Tools und Diensten für Entwickler zum Erstellen, Ausführen und Verwalten von Anwendungen bereitstellt. Eins der wichtigsten Features von SAP BTP sind die Low-Code-Entwicklungsfunktionen. Bei der Low-Code-Entwicklung können Entwickler Anwendungen schnell und effizient erstellen, indem sie visuelle Drag-and-Drop-Schnittstellen und vordefinierte Komponenten verwenden, anstatt Code von Grund auf neu zu schreiben.

Die Microsoft Sentinel-Lösung für SAP BTP überwacht und schützt Ihr SAP Business Technology Platform-System (BTP), indem Überwachungs- und Aktivitätsprotokolle aus der BTP-Infrastruktur und aus BTP-basierten Apps gesammelt und Bedrohungen, verdächtige Aktivitäten, unrechtmäßige Aktivitäten und mehr erkannt werden.

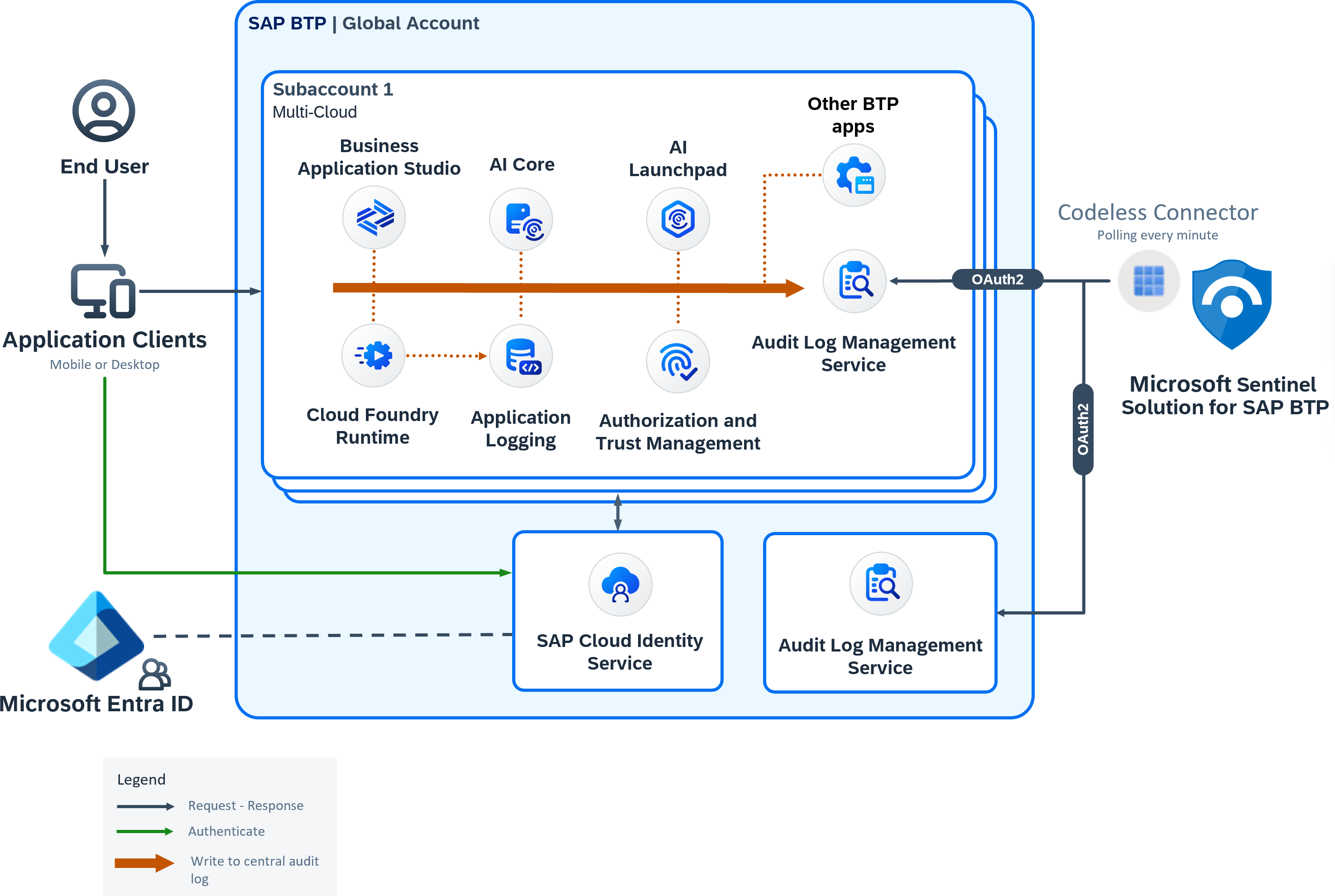

Lösungsarchitektur

Die folgende Abbildung zeigt, wie Microsoft Sentinel die vollständigen BTP-Überwachungsprotokollinformationen abruft. Die Microsoft Sentinel-Lösung für SAP BTP bietet integrierte Analyseregeln und Erkennungen für ausgewählte Szenarios, die Sie erweitern können, um mehr der Überwachungsprotokollinformationen und -ereignisse abzudecken.

Warum ist es wichtig, die BTP-Aktivität zu überwachen?

Während Low-Code-Entwicklungsplattformen bei Unternehmen, die ihre Anwendungsentwicklungsprozesse beschleunigen möchten, immer beliebter geworden sind, gehen damit auch Sicherheitsrisiken einher, die Organisationen berücksichtigen müssen. Ein wichtiges Anliegen sind Sicherheitsrisiken, die von Citizen Developern eingeführt werden, von denen einige möglicherweise nicht das Sicherheitsbewusstsein der traditionellen professionellen Entwicklercommunity haben. Um diesen Sicherheitsrisiken entgegenzuwirken, ist es für Organisationen von entscheidender Bedeutung, Bedrohungen in BTP-Anwendungen schnell zu erkennen und darauf zu reagieren.

Neben dem Low-Code-Aspekt verfügen BTP-Anwendungen über die folgenden Aspekte, die sie zu einem Ziel für Cyberbedrohungen machen:

- Zugriff auf vertrauliche Geschäftsdaten wie Kunden, Verkaufschancen, Aufträge, Finanzdaten und Fertigungsprozesse

- Zugriff auf und Integration in mehrere verschiedene Geschäftsanwendungen und Datenspeicher.

- Ermöglichung wichtiger Geschäftsprozesse.

- Werden von Citizen Developern erstellt, die möglicherweise nicht so sicherheitsaffin sind bzw. sich nicht über Cyberbedrohungen bewusst sind

- Werden von einer Vielzahl von Benutzern verwendet, sowohl intern als auch extern.

Weitere Informationen finden Sie unter Nice Patch SAP! Revisiting your SAP BTP security measures after AI Core vulnerability fix (Blog).

Wie die Lösung BTP-Sicherheitsrisiken behandelt

Mit der Microsoft Sentinel-Lösung für SAP BTP können Sie:

- Einblicke in Aktivitäten in BTP-Anwendungen erhalten, einschließlich Erstellung, Änderung, Berechtigungsänderung, Ausführung und mehr.

- Einblicke in Aktivitäten in BTP-Anwendungen erhalten, einschließlich wer die Benutzer der Anwendung sind, auf welche Geschäftsanwendungen die BTP-Anwendung zugreift, CRUD-Aktivitäten mit Geschäftsdaten (Create, Read, Update, Delete; Erstellen, Lesen, Aktualisieren, Löschen) und mehr.

- Erkennen verdächtiger oder unrechtmäßiger Aktivitäten. Die Aktivitäten umfassen: verdächtige Anmeldungen, unrechtmäßige Änderungen von Anwendungseinstellungen und Benutzerberechtigungen, Datenexfiltration, Umgehung von SOD-Richtlinien und mehr.

- Untersuchen und Reagieren auf Bedrohungen, die aus der BTP-Anwendung stammen: Suchen eines Anwendungsbesitzers, Verstehen der Beziehungen zwischen Anwendungen, Anhalten von Anwendungen oder Benutzern und mehr.

- Überwachen lokaler und von SaaS-SAP-Umgebungen.

Die Lösung beinhaltet Folgendes:

- Der SAP BTP-Connector, mit dem Sie Ihre BTP-Unterkonten und Ihr globales Konto über die SAP BTP-API des Überwachungsprotokolldiensts mit Microsoft Sentinel verbinden können. Erfahren Sie, wie Sie die Lösung und den Datenconnector installieren.

- Integrierte Analyseregeln für Identitätsverwaltungs- und Low-Code-Anwendungsentwicklungsszenarien unter Verwendung der Ereignisquellen des Vertrauensstellungs- und Autorisierungsanbieters sowie von BAS (Business Application Studio) in BTP.

- Die BTP-Aktivitätsarbeitsmappe, die eine Dashboardübersicht der Unterkonten sowie ein Raster mit Identitätsverwaltungsereignissen bietet.