Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Standardmäßig kann über das Internet auf Service Bus-Namespaces zugegriffen werden, solange die Anforderung eine gültige Authentifizierung und Autorisierung aufweist. Mit der IP-Firewall kann der Datenverkehr auf eine Gruppe von IPv4-Adressen oder IPv4-Adressbereichen in der CIDR-Notation (Klassenloses Inter-Domain Routing) weiter eingeschränkt werden.

Diese Funktion ist in Szenarien hilfreich, in denen Azure Service Bus nur von bestimmten bekannten Websites aus zugänglich sein soll. Mithilfe von Firewallregeln können Sie Regeln konfigurieren, um Datenverkehr von bestimmten IPv4-Adressen zuzulassen. Wenn Sie Service Bus mit Azure ExpressRoute verwenden, können Sie beispielsweise eine Firewallregel erstellen, um nur Datenverkehr von den IP-Adressen Ihrer lokalen Infrastruktur oder von Adressen eines unternehmenseigenen NAT-Gateways zuzulassen.

IP-Firewallregeln

Die IP-Firewallregeln werden auf der Service Bus-Namespaceebene angewendet. Daher gelten die Regeln für alle Clientverbindungen mit einem beliebigen unterstützten Protokoll (AMQP (5671) und HTTPS (443)). Jeder Verbindungsversuch über eine IP-Adresse, die nicht mit einer IP-Zulassungsregel im Service Bus-Namespace übereinstimmt, wird als nicht autorisiert abgelehnt. In der Antwort wird die IP-Regel nicht erwähnt. IP-Filterregeln werden der Reihe nach angewendet, und die erste Regel, die eine Übereinstimmung mit der IP-Adresse ergibt, bestimmt die Aktion (Zulassen oder Ablehnen).

Wichtige Punkte

Virtuelle Netzwerke werden nur im Tarif Premium von Service Bus unterstützt. Wenn ein Upgrade auf die Dienstebene Premium keine Option ist, können Sie IP-Firewallregeln mit dem Azure-Portal, mit Azure Resource Manager-Vorlagen, mit der Azure CLI, mit PowerShell oder mit der REST-API verwenden. Es wird empfohlen, dass Sie die Sicherheit des SAS-Tokens (Shared Access Signature) gewährleisten und es nur für autorisierte Benutzer freigeben. Weitere Informationen zur SAS-Authentifizierung finden Sie unter Authentifizierung und Autorisierung.

Geben Sie mindestens eine IP-Firewallregel oder VNET-Regel für den Namespace an, um nur Datenverkehr von den angegebenen IP-Adressen oder dem Subnetz eines virtuellen Netzwerks zuzulassen. Wenn keine IP- und VNET-Regeln vorliegen, kann (mithilfe des Zugriffsschlüssels) über das öffentliche Internet auf den Namespace zugegriffen werden.

Durch Implementieren von Firewallregeln kann verhindert werden, dass andere Azure-Dienste mit Service Bus interagieren. Als Ausnahme können Sie bestimmten vertrauenswürdigen Diensten selbst dann den Zugriff auf Service Bus-Ressourcen erlauben, wenn die IP-Filterung aktiviert ist. Eine Liste der vertrauenswürdigen Dienste finden Sie unter Vertrauenswürdige Dienste.

Die folgenden Microsoft-Dienste müssen sich in einem virtuellen Netzwerk befinden:

- Azure App Service

- Azure-Funktionen

Verwenden des Azure-Portals

Beim Erstellen eines Namespace können Sie entweder nur öffentlichen Zugriff (aus allen Netzwerken) oder nur privaten Zugriff (nur über private Endpunkte) auf den Namespace zulassen. Nachdem der Namespace erstellt wurde, können Sie den Zugriff von bestimmten IP-Adressen oder aus bestimmten virtuellen Netzwerken (mithilfe von Netzwerkdienstendpunkten) zulassen.

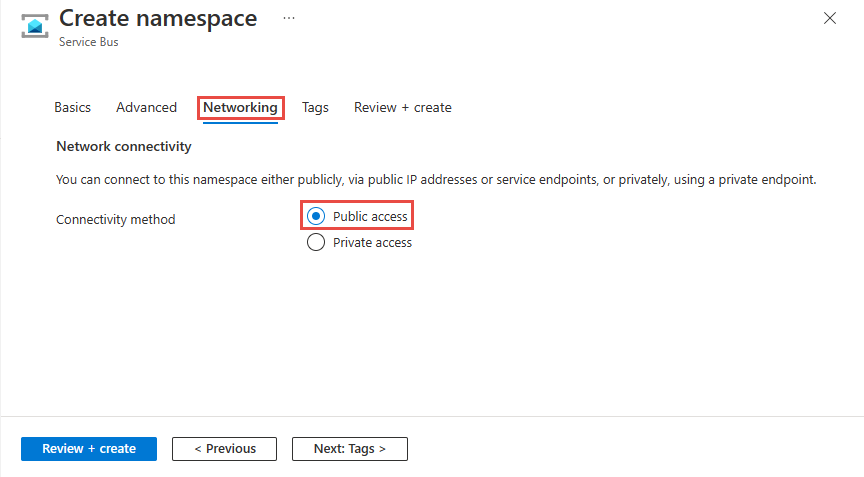

Konfigurieren des öffentlichen Zugriffs beim Erstellen eines Namespace

Um den öffentlichen Zugriff zu aktivieren, wählen Sie im Assistenten zum Erstellen von Namespaces auf der Seite Netzwerk die Option Öffentlicher Zugriff aus.

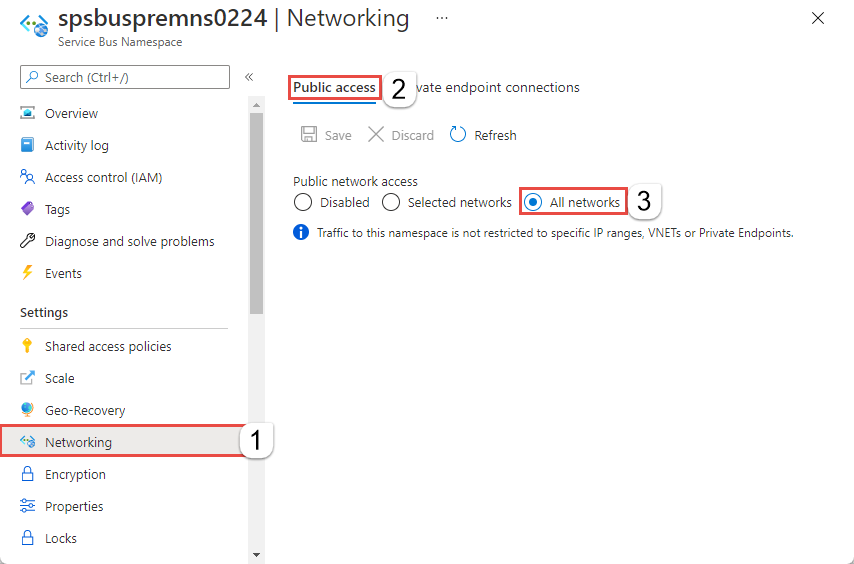

Wählen Sie nach Erstellung des Namespace im linken Menü der Seite Service Bus-Namespace die Option Netzwerk aus. Sie sehen, dass die Option Alle Netzwerke ausgewählt ist. Sie können die Option Ausgewählte Netzwerke auswählen und den Zugriff von bestimmten IP-Adressen oder bestimmten virtuellen Netzwerken zulassen. Der nächste Abschnitt enthält Details zum Konfigurieren der IP-Firewall, um die IP-Adressen anzugeben, von denen aus der Zugriff zulässig ist.

Konfigurieren einer IP-Firewall für einen vorhandenen Namespace

In diesem Abschnitt erfahren Sie, wie Sie im Azure-Portal IP-Firewallregeln für einen Service Bus-Namespace erstellen.

Navigieren Sie im Azure-Portal zu Ihrem Service Bus-Namespace.

Wählen Sie im Menü links unter Einstellungen die Option Netzwerk aus.

Hinweis

Die Registerkarte Netzwerk wird nur für Namespaces vom Typ Premium angezeigt.

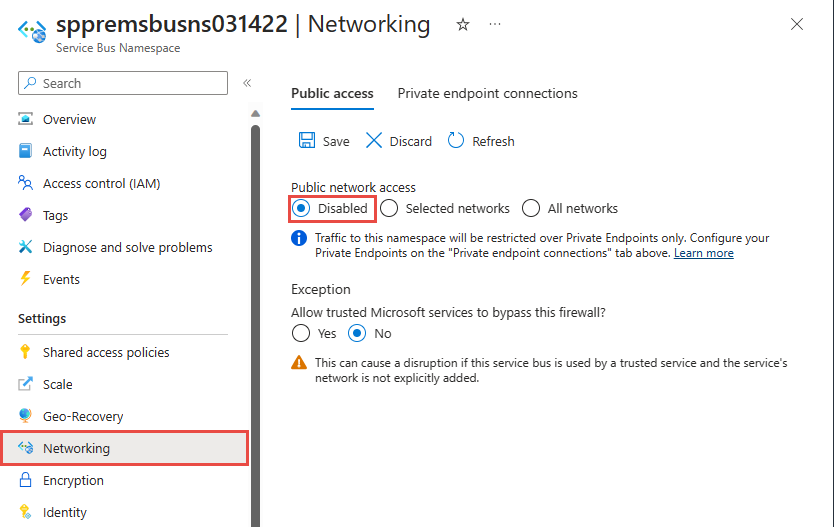

Auf der Seite Netzwerk können Sie für Öffentlicher Netzwerkzugriff eine der drei folgenden Optionen festlegen. Wählen Sie die Option Ausgewählte Netzwerke, um Zugriff nur über bestimmte IP-Adressen zuzulassen.

Deaktiviert. Mit dieser Option wird jeglicher öffentliche Zugriff auf den Namespace deaktiviert. Auf den Namespace kann nur über private Endpunkte zugegriffen werden.

Wählen Sie aus, ob Sie vertrauenswürdigen Microsoft-Diensten erlauben möchten, die Firewall zu umgehen. Die Liste der vertrauenswürdigen Microsoft-Dienste für Azure Service Bus finden Sie im Abschnitt Vertrauenswürdige Microsoft-Dienste.

Ausgewählte Netzwerke: Diese Option ermöglicht den öffentlichen Zugriff auf den Namespace unter Verwendung eines Zugriffsschlüssels aus ausgewählten Netzwerken.

Wichtig

Wenn Sie Ausgewählte Netzwerke auswählen, fügen Sie mindestens eine IP-Firewallregel oder ein virtuelles Netzwerk hinzu, das Zugriff auf den Namespace hat. Wählen Sie Deaktiviert, wenn Sie den gesamten Datenverkehr an diesen Namespace auf private Endpunkte beschränken möchten.

Alle Netzwerke (Standardeinstellung): Diese Option ermöglicht den öffentlichen Zugriff aus allen Netzwerken mit einem Zugriffsschlüssel. Wenn Sie die Option Alle Netzwerke auswählen, akzeptiert Service Bus Verbindungen von beliebigen IP-Adressen (mit dem Zugriffsschlüssel). Diese Einstellung entspricht einer Regel, bei der der IP-Adressbereich 0.0.0.0/0 zulässig ist.

Um den Zugriff nur von bestimmten IP-Adressen aus zuzulassen, wählen Sie die Option Ausgewählte Netzwerke aus, sofern sie noch nicht ausgewählt wurde. Gehen Sie im Abschnitt Firewall wie folgt vor:

Wählen Sie die Option Client-IP-Adresse hinzufügen aus, um Ihrer aktuellen Client-IP Zugriff auf den Namespace zu gewähren.

Geben Sie für Adressbereich eine bestimmte IPv4-Adresse oder einen Bereich von IPv4-Adressen in der CIDR-Notation ein.

Wählen Sie unter Vertrauenswürdigen Microsoft-Diensten die Umgehung dieser Firewall erlauben? die Option „Ja“ oder „Nein“ aus. Die Liste der vertrauenswürdigen Microsoft-Dienste für Azure Service Bus finden Sie im Abschnitt Vertrauenswürdige Microsoft-Dienste.

Warnung

Wenn Sie die Option Ausgewählte Netzwerke auswählen und auf dieser Seite nicht mindestens eine IP-Firewallregel oder ein virtuelles Netzwerk hinzufügen, kann (mit dem Zugriffsschlüssel) über das öffentliche Internet auf den Namespace zugegriffen werden.

Wählen Sie auf der Symbolleiste Speichern aus, um die Einstellungen zu speichern. Warten Sie einige Minuten, bis die Bestätigung in den Portalbenachrichtigungen angezeigt wird.

Hinweis

Informationen zum Beschränken des Zugriffs auf bestimmte virtuelle Netzwerke finden Sie unter Zulassen des Zugriffs aus bestimmten Netzwerken.

Vertrauenswürdige Microsoft-Dienste

Wenn Sie die Einstellung Vertrauenswürdigen Microsoft-Diensten die Umgehung dieser Firewall erlauben aktivieren, wird den folgenden Diensten Zugriff auf Ihre Service Bus-Ressourcen gewährt.

Wichtig

Weisen Sie beim Aktivieren vertrauenswürdiger Microsoft-Dienste immer eine verwaltete Identität zu. Diese Identität erleichtert die sichere Kommunikation zwischen Ihrem Service Bus-Namespace und dem vertrauenswürdigen Microsoft-Dienst.

| Vertrauenswürdiger Dienst | Unterstützte Verwendungsszenarien |

|---|---|

| Azure-Ereignisraster | Ermöglicht Azure Event Grid das Senden von Ereignissen an Warteschlangen oder Themen in Ihrem Service Bus-Namespace. Sie müssen außerdem die folgenden Schritte ausführen:

Weitere Informationen finden Sie unter Ereignisübermittlung mit einer verwalteten Identität. |

| Azure Stream Analytics | Ermöglicht einem Azure Stream Analytics-Auftrag das Ausgeben von Daten in Service Bus-Warteschlangen für Themen. Wichtig: Der Stream Analytics-Auftrag sollte so konfiguriert werden, dass er eine verwaltete Identität für den Zugriff auf den Service Bus-Namespace verwendet. Fügen Sie der Rolle Azure Service Bus-Datensender für den Service Bus-Namespace die Identität hinzu. |

| Azure IoT Hub | Ermöglicht einem IoT Hub das Senden von Nachrichten an Warteschlangen oder Themen in Ihrem Service Bus-Namespace. Sie müssen außerdem die folgenden Schritte ausführen:

|

| Azure-API-Verwaltung | Der API Management-Dienst ermöglicht Ihnen das Senden von Nachrichten an eine Service Bus-Warteschlange bzw. ein -Thema im Service Bus-Namespace.

|

| Azure IoT Central | Ermöglicht IoT Central das Exportieren von Daten in Service Bus-Warteschlangen oder -Themen in Ihrem Service Bus-Namespace. Sie müssen außerdem die folgenden Schritte ausführen:

|

| Digitale Zwillinge von Azure | Ermöglicht Azure Digital Twins das Ausgeben von Daten an Service Bus-Themen in Ihrem Service Bus-Namespace. Sie müssen außerdem die folgenden Schritte ausführen:

|

| Azure Monitor (Diagnoseeinstellungen und Aktionsgruppen) | Ermöglicht Azure Monitor das Senden von Diagnoseinformationen und Warnungsbenachrichtigungen an Service Bus in Ihrem Service Bus-Namespace. Azure Monitor kann Daten aus dem Service Bus-Namespace lesen und in diesen schreiben. |

| Azure Synapse | Ermöglicht Azure Synapse, mithilfe der verwalteten Identität des Synapse-Arbeitsbereichs eine Verbindung mit Service Bus herzustellen. Fügen Sie der Identität im Service Bus-Namespace die Rolle „Azure Service Bus-Datensender“, „Azure Service Bus-Datenempfänger“ oder „Azure Service Bus-Datenbesitzer“ hinzu. |

Die anderen vertrauenswürdigen Dienste für Azure Service Bus finden Sie unten:

- Azure-Daten-Explorer

- Azure Health Data Services

- Azure Arc

- Azure Kubernetes

- Azure Machine Learning

- Microsoft Purview

- Microsoft Defender für Cloud

- Azure Provider Hub

Verwenden von Resource Manager-Vorlagen

In diesem Abschnitt wird eine Azure Resource Manager-Vorlage verwendet, die einem vorhandenen Service Bus-Namespace ein virtuelles Netzwerk und eine Firewallregel hinzufügt.

ipMask ist eine einzelne IPv4-Adresse oder ein Block von IP-Adressen in CIDR-Notation. In CIDR-Notation steht beispielsweise 70.37.104.0/24 für die 256 IPv4-Adressen von 70.37.104.0 bis 70.37.104.255. „24“ gibt dabei die Anzahl signifikanter Präfixbits für den Bereich an.

Hinweis

Der Standardwert von defaultAction ist Allow. Legen Sie beim Hinzufügen von VNet- oder Firewallregeln defaultAction auf Deny fest.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespace_name": {

"defaultValue": "mypremiumnamespace",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.ServiceBus/namespaces",

"apiVersion": "2022-10-01-preview",

"name": "[parameters('namespace_name')]",

"location": "East US",

"sku": {

"name": "Premium",

"tier": "Premium",

"capacity": 1

},

"properties": {

"premiumMessagingPartitions": 1,

"minimumTlsVersion": "1.2",

"publicNetworkAccess": "Enabled",

"disableLocalAuth": false,

"zoneRedundant": true

}

},

{

"type": "Microsoft.ServiceBus/namespaces/networkRuleSets",

"apiVersion": "2022-10-01-preview",

"name": "[concat(parameters('namespace_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.ServiceBus/namespaces', parameters('namespace_name'))]"

],

"properties": {

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"virtualNetworkRules": [],

"ipRules": [

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

}

]

}

}

]

}

Gehen Sie zum Bereitstellen der Vorlage gemäß den Anweisungen für Azure Resource Manager vor.

Wichtig

Wenn keine IP- und VNET-Regeln vorliegen, fließt der gesamte Datenverkehr auch dann in den Namespace, wenn Sie für defaultAction den Wert deny festlegen. Der Zugriff auf den Namespace erfolgt (mithilfe des Zugriffsschlüssels) über das öffentliche Internet. Geben Sie mindestens eine IP-Regel oder eine VNET-Regel für den Namespace an, um nur Datenverkehr von den angegebenen IP-Adressen oder dem Subnetz eines virtuellen Netzwerks zuzulassen.

Mithilfe der Azure-Befehlszeilenschnittstelle

Verwenden Sie az servicebus namespace network-rule-set-Befehle zum Hinzufügen, Auflisten, Aktualisieren und Entfernen, um IP-Firewallregeln für einen Service Bus-Namespace zu verwalten.

Mithilfe von Azure PowerShell

Verwenden Sie die folgenden Azure PowerShell-Befehle zum Hinzufügen, Auflisten, Entfernen, Aktualisieren und Löschen von IP-Firewallregeln:

-

New-AzServiceBusIPRuleConfigundSet-AzServiceBusNetworkRuleSetzusammen zum Hinzufügen einer IP-Firewallregel,

Standardaktion und Zugriff auf öffentliche Netzwerke

REST-API

Der Standardwert der Eigenschaft defaultAction war Deny (für API-Versionen bis einschließlich 2021-01-01-preview). Die Verweigerungsregel wird jedoch nur erzwungen, wenn Sie IP-Filter oder virtuelle Netzwerkregeln festlegen. Das heißt, wenn Sie keine IP-Filter oder VNet-Regeln verwendet haben, wird es von Service Bus als Allow behandelt.

Ab der API-Version 2021-06-01-preview hat die Eigenschaft defaultAction den Standardwert Allow, um die dienstseitige Erzwingung korrekt widerzuspiegeln. Wenn die Standardaktion auf Deny festgelegt ist, werden IP-Filter und virtuelle Netzwerkregeln erzwungen. Wenn die Standardaktion auf Allow festgelegt ist, werden IP-Filter und virtuelle Netzwerkregeln nicht erzwungen. Der Dienst speichert die Regeln, wenn Sie sie deaktivieren und dann wieder aktivieren.

Mit der API-Version 2021-06-01-preview wird auch eine neue Eigenschaft namens publicNetworkAccess eingeführt. Wenn es auf Disabled festgelegt ist, sind Vorgänge auf private Verbindungen beschränkt. Wenn es auf Enabled festgelegt ist, sind Vorgänge über das öffentliche Internet zulässig.

Weitere Informationen zu diesen Eigenschaften finden Sie unter Erstellen oder Aktualisieren von Verbindungen mit privaten Endpunkten.

Hinweis

Keine der obigen Einstellungen umgeht die Validierung von Ansprüchen per SAS- oder Microsoft Entra-Authentifizierung. Die Authentifizierungsüberprüfung wird immer erst im Anschluss an die durch die Einstellungen defaultAction, publicNetworkAccess und privateEndpointConnections konfigurierten Netzwerküberprüfungen ausgeführt.

Azure-Portal

Das Azure-Portal verwendet immer die neueste API-Version, um Eigenschaften abzurufen und festzulegen. Wenn Sie Ihren Namespace zuvor mit einer Version bis einschließlich 2021-01-01-preview konfiguriert und dabei defaultAction auf Deny festgelegt sowie keine IP-Filter und VNet-Regeln angegeben haben, wurde früher im Portal auf der Seite Netzwerk Ihres Namespace die Option Ausgewählte Netzwerke aktiviert. Nun wird die Option Alle Netzwerke überprüft.

Zugehöriger Inhalt

Informationen zum Einschränken des Service Bus-Zugriffs für virtuelle Azure-Netzwerke finden Sie unter dem folgenden Link: