Zuordnen von DNS-Namen zu Anwendungen in mehreren Azure Spring Apps-Dienstinstanzen im selben virtuellen Netzwerk

Hinweis

Azure Spring Apps ist der neue Name für den Azure Spring Cloud-Dienst. Obwohl der Dienst umbenannt wurde, wird der alte Name noch an einigen Stellen verwendet, solange wir Ressourcen wie Screenshots, Videos und Diagramme aktualisieren.

Dieser Artikel gilt für: ✔️ Basic/Standard ✔️ Enterprise

In diesem Artikel wird gezeigt, wie Sie Do Standard Name System (DNS)-Namen Anwendungen zuordnen, um auf mehrere Azure Spring Apps-Dienstinstanzen im selben virtuellen Netzwerk zuzugreifen.

Voraussetzungen

- Ein Azure-Abonnement. Wenn Sie kein Abonnement besitzen, erstellen Sie ein kostenloses Konto, bevor Sie beginnen.

- Azure CLI (ab Version 2.45.0) Verwenden Sie den folgenden Befehl, um die Azure Spring Apps-Erweiterung zu installieren:

az extension add --name spring - Ein virtuelles Netzwerk, das in einer Instanz von Azure Spring Apps bereitgestellt wird. Weitere Informationen finden Sie unter Bereitstellen von Azure Spring Apps in Ihrem virtuellen Azure-Netzwerk (VNet Injection).

Überblick

In diesem Artikel werden die folgenden beiden Ansätze zum Zuordnen von DNS-Namen zu Anwendungen beschrieben:

Verwenden des von Microsoft bereitgestellten vollqualifizierten Do Standard Namens (FQDN).

Dieser Ansatz ist eine relativ einfache und einfache Methode zum Zuordnen von DNS-Namen im Vergleich zum benutzerdefinierten Do Standard Ansatz. Dieser Ansatz wird empfohlen, wenn Sie keinen wilden Karte Ansatz in Ihrer DNS-Zone benötigen.

Für diesen Ansatz ist ein DNS-Eintrag für jede Anwendung erforderlich.

Verwenden einer benutzerdefinierten Do Standard.

Wenn Sie bereits über eine benutzerdefinierte Do Standard verfügen oder einen wilden Karte Ansatz für die Arbeit in einem Szenario mit mehreren Instanzen verwenden möchten, verwenden Sie diesen Ansatz.

Für diesen Ansatz ist ein DNS-Eintrag für jede Azure Spring Apps-Dienstinstanz und eine benutzerdefinierte Do Standard für jede Anwendung konfiguriert.

In diesem Artikel werden beispielsweise zwei Azure Spring Apps-Instanzen im selben virtuellen Netzwerk verwendet azure-spring-apps-1 und azure-spring-apps-2 als Namen verwendet.

Beginnen Sie mit den vorläufigen Schritten für den Abschnitt "DNS-Zuordnung ", und fahren Sie dann mit Ihrem bevorzugten Ansatz fort:

- DNS-Zuordnung mit dem von Microsoft bereitgestellten FQDN

- DNS-Zuordnung mit einer benutzerdefinierten Do Standard

Testen Sie die Zuordnung, wie in den privaten FQDN-URLs für private Anwendungen von Access beschrieben.

Vorläufige Schritte für die DNS-Zuordnung

Führen Sie die Schritte in diesem Abschnitt sowohl für den FQDN als auch für die benutzerdefinierte Do Standard Ansätze zum Zuordnen von DNS-Namen aus.

Suchen von Anwendungs-IP-Adressen

Beide Ansätze erfordern die IP-Adresse für jede Anwendung in der Azure Spring Apps-Instanz, die Sie zuordnen möchten. Führen Sie die folgenden Schritte aus, um die IP-Adressen zu finden:

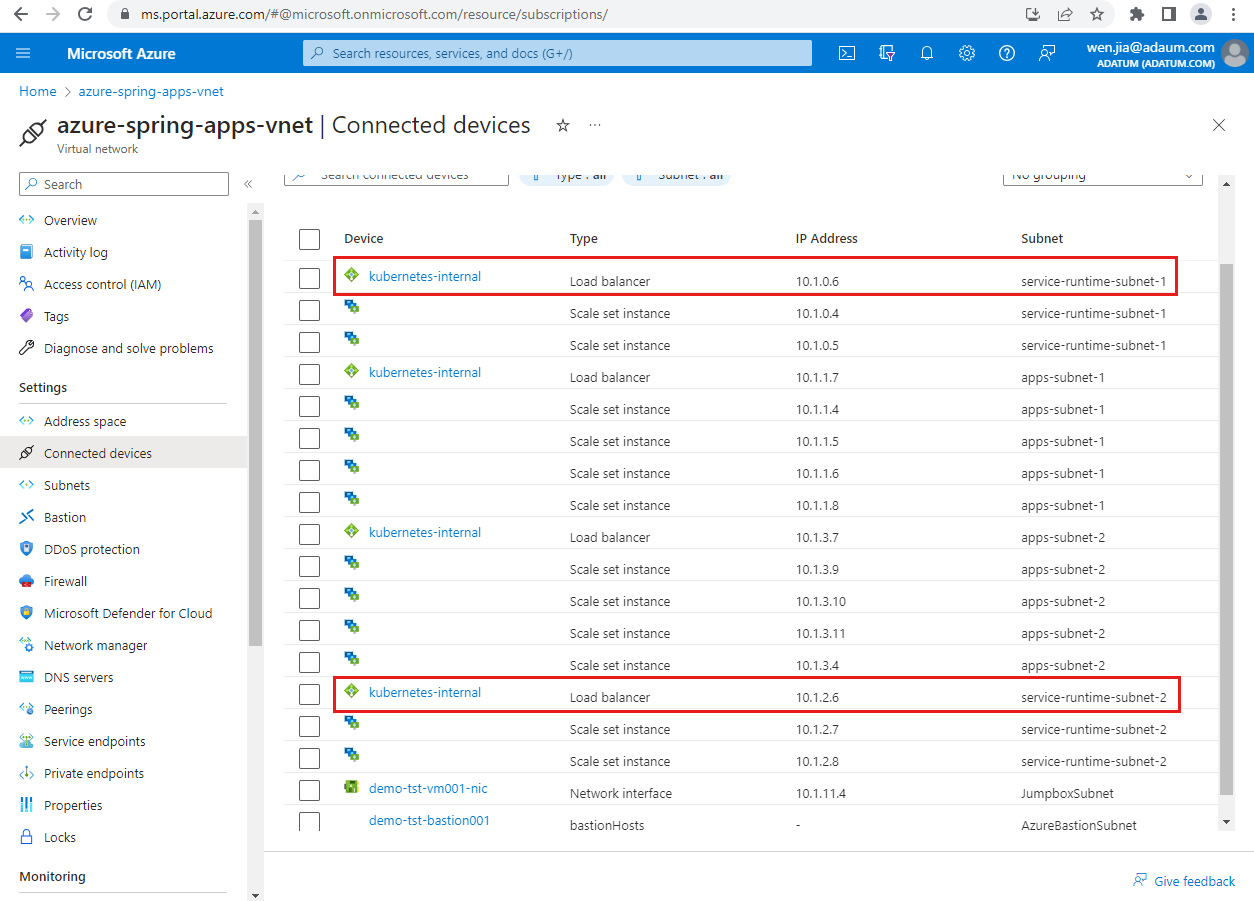

Navigieren Sie zu dem virtuellen Netzwerk, das Sie für eine Azure Spring Apps-Instanz erstellt haben, und wählen Sie dann Verbinden Geräte im Navigationsbereich aus.

Suchen Sie auf der Seite Verbinden geräte nach kubernetes-internal.

Suchen Sie in den Suchergebnissen jedes Gerät, das mit einem Dienstlaufzeit-Subnetzeiner Azure Spring Apps-Dienstinstanz verbunden ist, und kopieren Sie seine IP-Adresse. Im folgenden Screenshotbeispiel ist die IP-Adresse von

azure-spring-apps-1,10.1.0.6und die IP-Adresse vonazure-spring-apps-2ist .10.1.2.6

Erstellen einer privaten DNS-Zone

Führen Sie die folgenden Schritte aus, um eine private DNS-Zone für eine Anwendung im privaten Netzwerk zu erstellen.

Hinweis

Wenn Sie Microsoft Azure, betrieben von 21Vianet, verwenden, ersetzen Sie diese durch private.azuremicroservices.ioprivate.microservices.azure.cn diesen Artikel. Weitere Informationen finden Sie unter Überprüfen von Endpunkten in Azure.

Suchen Sie auf der Azure-Startseite nach Privates DNS Zonen.

Wählen Sie auf der Seite Privates DNS Zonen die Option "Erstellen" aus.

Füllen Sie das Formular auf der Seite Private DNS-Zone erstellen aus. Geben Sie in "Instanzdetails für Name" den Namen der privaten DNS-Zone an

private.azuremicroservices.io.Wählen Sie " Überprüfen erstellen" aus.

Klicken Sie auf Erstellen.

Die Erstellung der Zone kann einige Minuten dauern.

Verknüpfen des virtuellen Networks

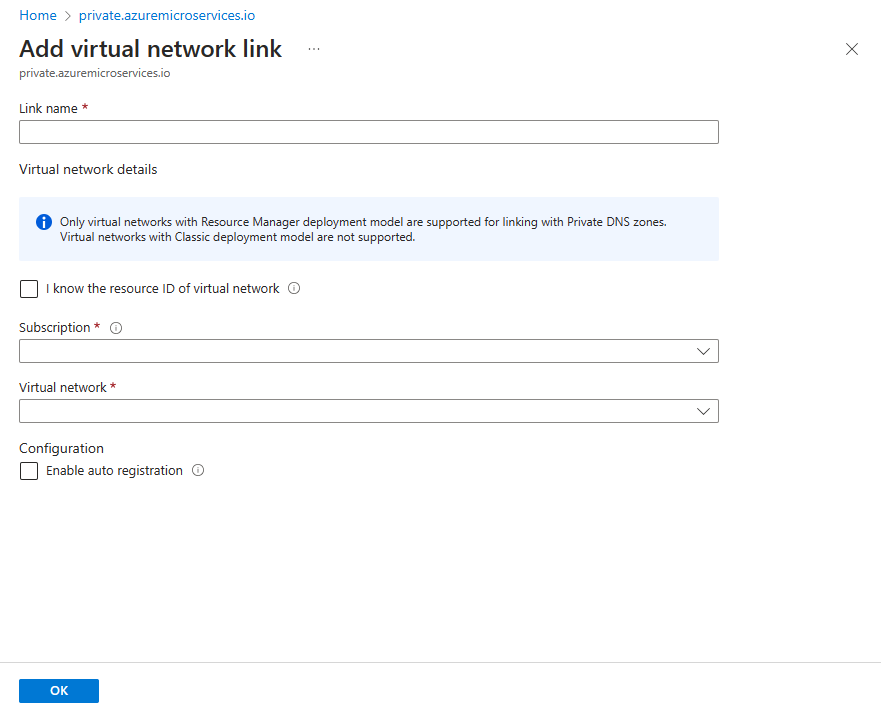

Um die private DNS-Zone zu verknüpfen, die Sie mit dem virtuellen Netzwerk erstellt haben, müssen Sie eine virtuelle Netzwerkverbindung erstellen.

Führen Sie die folgenden Schritte aus, um diesen Link zu erstellen:

Navigieren Sie zu der privaten DNS-Zone, die Sie erstellt haben.

private.azuremicroservices.ioMöglicherweise gibt es mehrere mit diesem Namen, also bestimmen Sie die richtige anhand der Ressourcengruppe und des Abonnements.Wählen Sie im Navigationsbereich virtuelle Netzwerklinks und dann "Hinzufügen" aus.

Geben Sie für den Linknamen den Azure-spring-apps-dns-link ein.

Wählen Sie für virtuelles Netzwerk das virtuelle Netzwerk aus, das Sie für voraussetzungen erstellt haben.

Klickan Sie auf OK.

Zuweisen eines privaten FQDNs für Ihre Anwendungen

Weisen Sie ihrer Anwendung einen privaten FQDN zu.

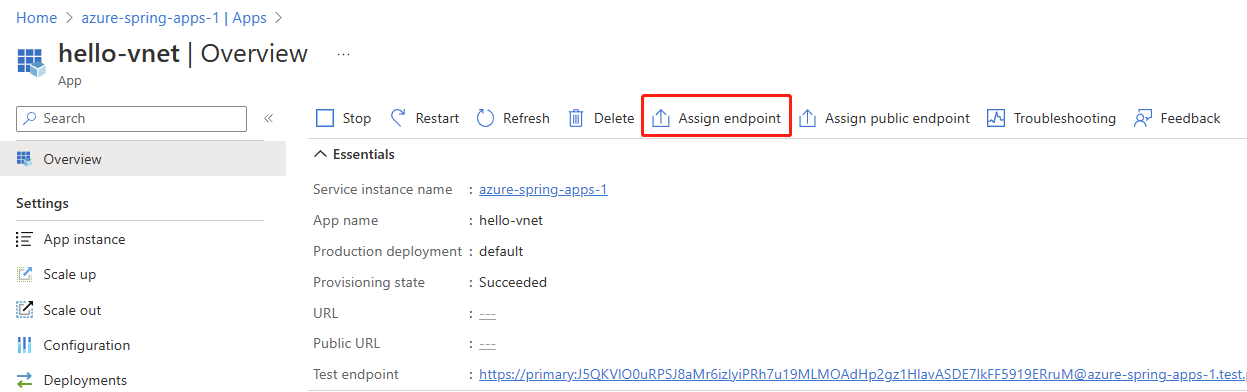

Führen Sie die folgenden Schritte aus, um Ihre App mit einem zugewiesenen Endpunkt zu aktualisieren:

Navigieren Sie zu der Azure Spring Apps-Instanz, die in Ihrem virtuellen Netzwerk bereitgestellt wurde, und wählen Sie dann Apps im Navigationsbereich aus.

Wählen Sie eine Anwendung aus.

Wählen Sie Endpunkt zuweisen aus, um Ihrer Anwendung einen privaten FQDN zuzuweisen. Das Zuweisen eines FQDN kann einige Minuten dauern.

Wiederholen Sie diese Schritte für jede Anwendung, die Sie zuordnen möchten.

DNS-Zuordnung mit einem von Microsoft bereitgestellten FQDN

Bei Verwendung dieses Ansatzes müssen Sie einen DNS-Eintrag für jede Anwendung als Anforderung erstellen, wenn Sie den von Microsoft bereitgestellten vollqualifizierten Do Standard namen (FQDN) verwenden. Ein grundlegendes Verständnis dieses Prozesses finden Sie unter Zugreifen auf Ihre Anwendung in einem privaten Netzwerk.

Wenn eine Anwendung in einer Azure Spring Apps-Dienstinstanz mit zugewiesenem Endpunkt im virtuellen Netzwerk bereitgestellt wird, ist der Endpunkt ein privater FQDN. Standardmäßig ist der vollqualifizierte Do Standard name für jede App über Dienstinstanzen hinweg eindeutig. Das FQDN-Format ist <service-name>-<app-name>.private.azuremicroservices.io.

Erstellen von DNS-Einträgen für alle Anwendungen

Um die private DNS-Zone zum Übersetzen und Auflösen von DNS-Namen zu verwenden, müssen Sie für jede Ihrer Anwendungen einen "A"-Typeintrag in der Zone erstellen. In diesem Beispiel lautet hello-vnet der App-Name und der Name der Azure Springs Apps-Dienstinstanz lautet azure-spring-apps-1.

Sie benötigen die IP-Adresse für jede Anwendung. Kopieren Sie sie, wie im Abschnitt "IP für Ihre Anwendung suchen" in Access Ihrer Anwendung in einem privaten Netzwerk beschrieben. In diesem Beispiel lautet 10.1.0.6die IP-Adresse .

Führen Sie die folgenden Schritte aus, um einen DNS-Eintrag zu erstellen:

Navigieren Sie zu der privaten DNS-Zone, die Sie zuvor erstellt haben:

private.azuremicroservices.ioWählen Sie Ressourceneintragssatz.

Geben Sie im Bereich Datensatzsatz hinzufügen die Werte aus der folgenden Tabelle ein.

Einstellung Wert Name azure-spring-apps-1-hello-vnet Typ A TTL 1 TTL-Einheit Stunden IP-Adresse (Aus der Zwischenablage einfügen) Klickan Sie auf OK.

Wiederholen Sie diese Schritte nach Bedarf, um einen DNS-Eintrag für andere Anwendungen hinzuzufügen.

DNS-Zuordnung mit einer benutzerdefinierten Do Standard

Bei Verwendung dieses Ansatzes müssen Sie nur einen DNS-Eintrag für jede Azure Spring Apps-Instanz hinzufügen, aber Sie müssen die benutzerdefinierte Do Standard für jede Anwendung konfigurieren. Ein grundlegendes Verständnis dieses Prozesses finden Sie unter Zuordnen einer vorhandenen benutzerdefinierten Do Standard zu Azure Spring Apps.

In diesem Beispiel wird die private DNS-Zone private.azuremicroservices.io wiederverwendet, um einen benutzerdefinierten DO Standard zugehörigen DNS-Eintrag hinzuzufügen. Der private FQDN weist das Format <app-name>.<service-name>.private.azuremicroservices.ioauf.

Technisch können Sie jeden privaten vollqualifizierten Do Standard Namen verwenden, den Sie benötigen. In diesem Fall müssen Sie eine neue private DNS-Zone erstellen, die dem vollqualifizierten Do entspricht Standard Namen, den Sie auswählen.

Ordnen Sie Ihre benutzerdefinierten Aufgaben einer App in einer Azure Spring Apps-Instanz zu Standard

Führen Sie die folgenden Schritte aus, um Ihre benutzerdefinierten Aufgaben zuzuordnen Standard den einzelnen Anwendungen in der Azure Spring Apps-Instanz:

Öffnen Sie die Azure Spring Apps-Instanz, und wählen Sie "Apps " im Navigationsbereich aus.

Wählen Sie auf der Seite "Apps " eine Anwendung aus.

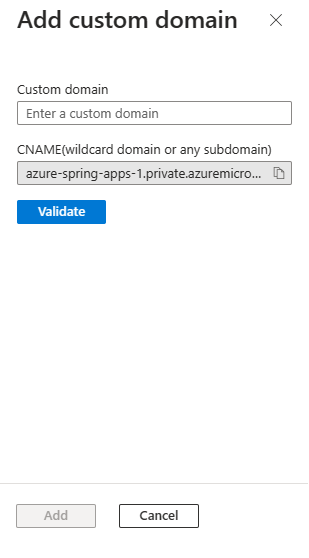

Wählen Sie "Benutzerdefiniert" aus Standard im Navigationsbereich aus.

Wählen Sie "Benutzerdefinierten Befehl hinzufügen" aus Standard.

Geben Sie im Bereich "Benutzerdefinierten Vorgang hinzufügen Standard" den FQDN ein, den Sie verwenden möchten, und stellen Sie sicher, dass es dem Zertifikat entspricht, das später für TLS/SSL-Bindung verwendet werden soll. In diesem Beispiel wird

hello-vnet.azure-spring-apps-1.private.azuremicroservices.ioverwendet. Sie können den CNAME-Teil ignorieren.Wählen Sie Überprüfen aus.

Wenn überprüft, wählen Sie "Hinzufügen" aus.

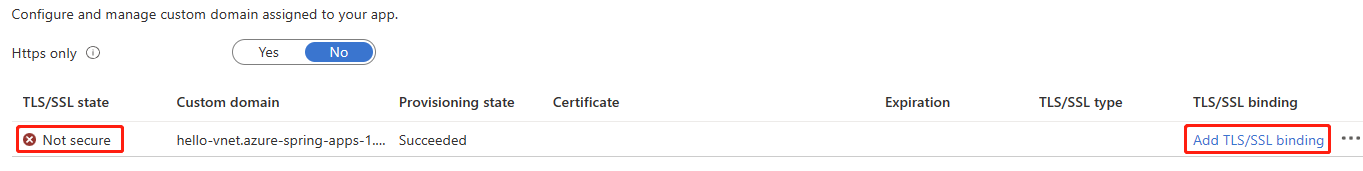

Wenn die benutzerdefinierte Do Standard der App erfolgreich zugeordnet ist, wird sie in der benutzerdefinierten Do Standard Tabelle angezeigt.

Hinweis

Ein TLS/SSL-Statuswert von "Nicht sicher" für Ihre benutzerdefinierten Aufgaben Standard bedeutet, dass er noch nicht an ein TLS/SSL-Zertifikat gebunden ist. Bei HTTPS-Anforderungen, die von einem Browser an Ihre benutzerdefinierte Domäne gerichtet werden, wird ein Fehler oder eine Warnung zurückgegeben.

Hinzufügen von TLS/SSL-Bindung

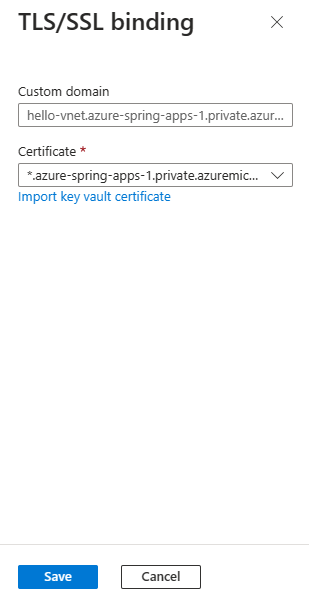

Bevor Sie diesen Schritt ausführen, stellen Sie sicher, dass Sie Ihre Zertifikate vorbereitet und in Azure Spring Apps importiert haben. Weitere Informationen finden Sie unter Zuordnen einer vorhandenen benutzerdefinierten Do Standard zu Azure Spring Apps.

Führen Sie die folgenden Schritte aus, um den benutzerdefinierten Vorgang zu aktualisieren Standard einer App mit einem Zertifikat:

Öffnen Sie die Azure Spring Apps-Instanz, und wählen Sie "Apps " im Navigationsbereich aus.

Wählen Sie auf der Seite "Apps " eine Anwendung aus.

Wählen Sie "Benutzerdefiniert" aus Standard im Navigationsbereich aus.

Wählen Sie die Auslassungspunkte (...) für eine benutzerdefinierte Aufgabe aus Standard und wählen Sie dann "TLS/SSL binden" aus.

Wählen Sie im BEREICH TLS/SSL-Bindung zertifikatieren und dann das Zertifikat aus, oder importieren Sie es.

Wählen Sie Speichern.

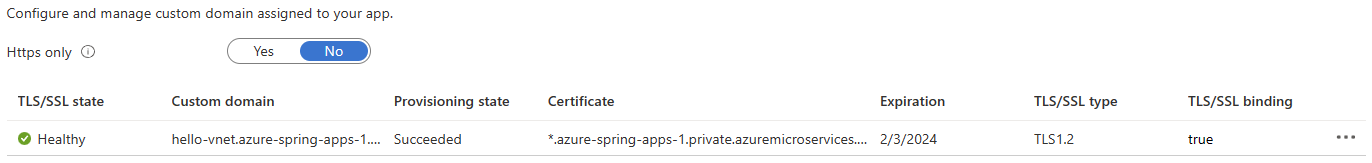

Nachdem Sie die TLS/SSL-Bindung erfolgreich hinzugefügt haben, ist der Status "do Standard sicher, wie durch einen TLS/SSL-Statuswert von "Healthy" dargestellt.

Konfigurieren der benutzerdefinierten Do Standard für alle Anwendungen

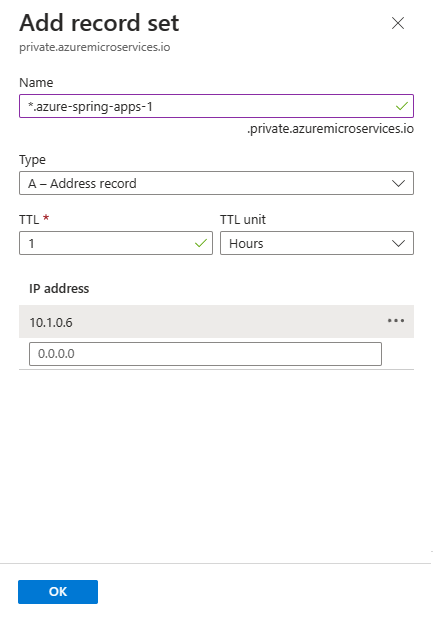

Um die private DNS-Zone zum Übersetzen und Auflösen von DNS-Namen zu verwenden, müssen Sie einen "A"-Typeintrag in der Zone für jede Ihrer Azure Spring Apps-Dienstinstanzen erstellen. In diesem Beispiel lautet hello-vnet der App-Name und der Name der Azure Springs Apps-Dienstinstanz lautet azure-spring-apps-1.

Sie benötigen die IP-Adresse für jede Anwendung. Kopieren Sie sie, wie im Abschnitt "IP für Ihre Anwendung suchen" in Access Ihrer Anwendung in einem privaten Netzwerk beschrieben. In diesem Beispiel lautet 10.1.0.6die IP-Adresse .

Führen Sie die folgenden Schritte aus, um den A-Eintrag in Ihrer DNS-Zone zu erstellen:

Navigieren Sie zu der privaten DNS-Zone, die Sie zuvor erstellt haben:

private.azuremicroservices.ioWählen Sie Ressourceneintragssatz.

Geben Sie im Bereich Datensatzsatz hinzufügen die Werte aus der folgenden Tabelle ein.

Einstellung Wert Name *.azure-spring-apps-1 Typ A TTL 1 TTL-Einheit Stunden IP-Adresse (Aus der Zwischenablage einfügen) Klickan Sie auf OK.

Wiederholen Sie diesen Vorgang nach Bedarf, um die benutzerdefinierte Do Standard für andere Anwendungen zu konfigurieren.

Zugriff auf private FQDN für Anwendungen

Nach den FQDN-Zuordnungen und DNS-Zuordnungen für beide Ansätze können Sie im privaten Netzwerk auf den privaten FQDN der Anwendungen zugreifen. Sie können z. B. einen Jumpbox- oder virtuellen Computer im selben virtuellen Netzwerk oder in einem peered virtual network erstellen und zugriff auf alle privaten FQDNs der Anwendungen haben.

Die folgenden Beispiele zeigen den FQDN-Ansatz:

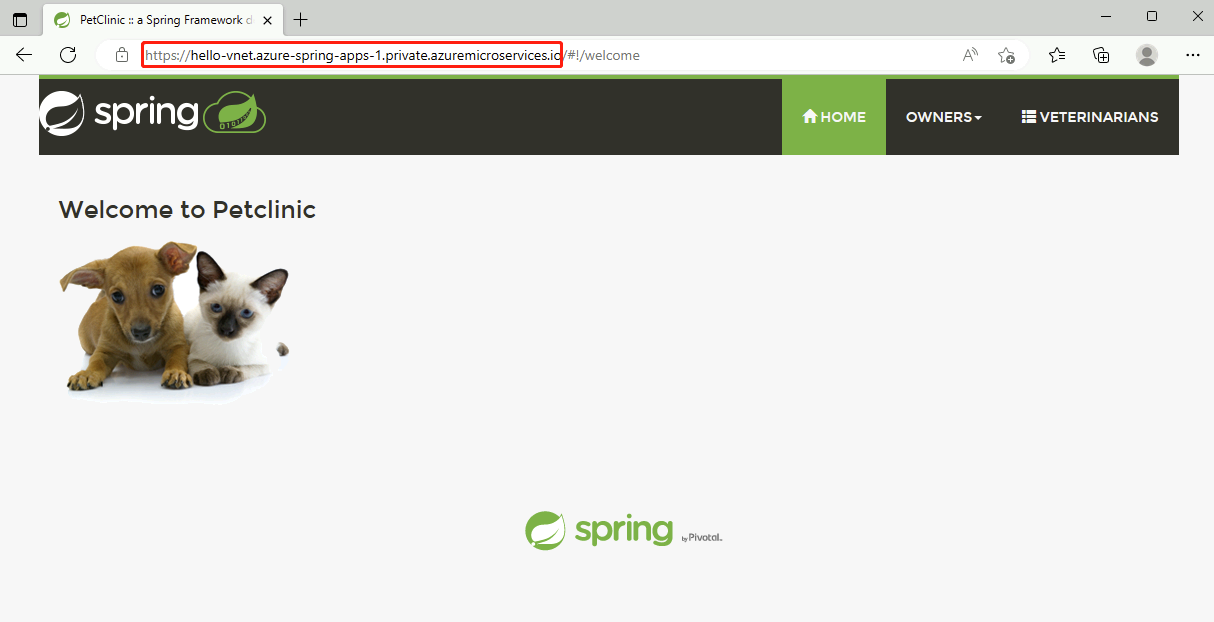

https://hello-vnet.azure-spring-apps-1.private.azuremicroservices.iohttps://hello-vnet.azure-spring-apps-2.private.azuremicroservices.io

Die folgenden Beispiele zeigen den benutzerdefinierten Ansatz Standard:

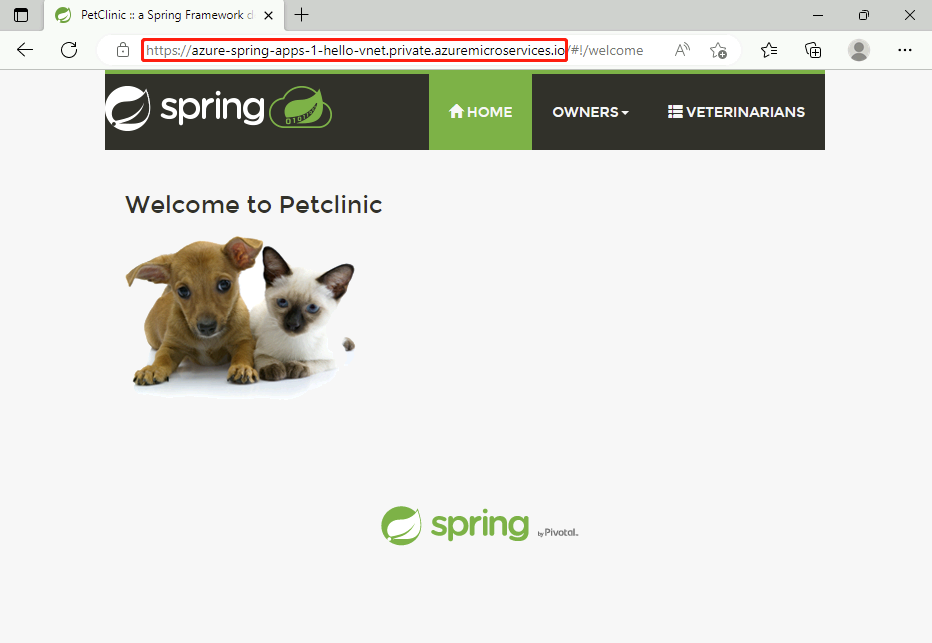

https://azure-spring-apps-1-hello-vnet.private.azuremicroservices.iohttps://azure-spring-apps-2-hello-vnet.private.azuremicroservices.io

Der folgende Screenshot zeigt die URL für eine Spring-Anwendung mit einem FQDN:

Der folgende Screenshot zeigt die URL für eine Spring-Anwendung mit einer benutzerdefinierten Do Standard:

Bereinigen von Ressourcen

Falls Sie mit weiteren Artikeln fortfahren möchten, sollten Sie die Ressourcen nicht bereinigen. Wenn Sie die Ressourcen nicht mehr benötigen, löschen Sie die Ressourcengruppe. Dadurch werden die Ressourcen in der Ressourcengruppe gelöscht. Wenn Sie die Ressourcengruppe mithilfe der Azure CLI löschen möchten, verwenden Sie die folgenden Befehle:

az group delete --name $RESOURCE_GROUP