Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Hinweis

Die Pläne "Basic", "Standard" und "Enterprise" sind am 17. März 2025 in einen Ruhestandszeitraum eingetreten. Weitere Informationen finden Sie in der Ankündigung zur Ausmusterung von Azure Spring Apps.

In diesem Artikel wird beschrieben, wie Sie in Azure Spring Apps eine RESTful-API-Anwendung bereitstellen, die durch Microsoft Entra ID geschützt ist. Das Beispielprojekt ist eine vereinfachte Version, die auf der Simple Todo-Webanwendung basiert. Diese Webanwendung stellt nur den Back-End-Dienst bereit und nutzt Microsoft Entra ID zum Schutz der RESTful-APIs.

Diese RESTful-APIs werden durch Anwenden der rollenbasierten Zugriffssteuerung (Role-based Access Control, RBAC) geschützt. Anonyme Benutzer*innen können nicht auf Daten zugreifen und dürfen den Zugriff für unterschiedliche Benutzer*innen nicht steuern. Sie verfügen nur über die folgenden drei Berechtigungen:

- Lesen: Mit dieser Berechtigung können Benutzer*innen die ToDo-Daten lesen.

- Schreiben: Mit dieser Berechtigung können Benutzer*innen die ToDo-Daten hinzufügen oder aktualisieren.

- Löschen: Mit dieser Berechtigung können Benutzer*innen die ToDo-Daten löschen.

Nach erfolgreicher Bereitstellung können Sie die APIs über die Swagger-Benutzeroberfläche anzeigen und testen.

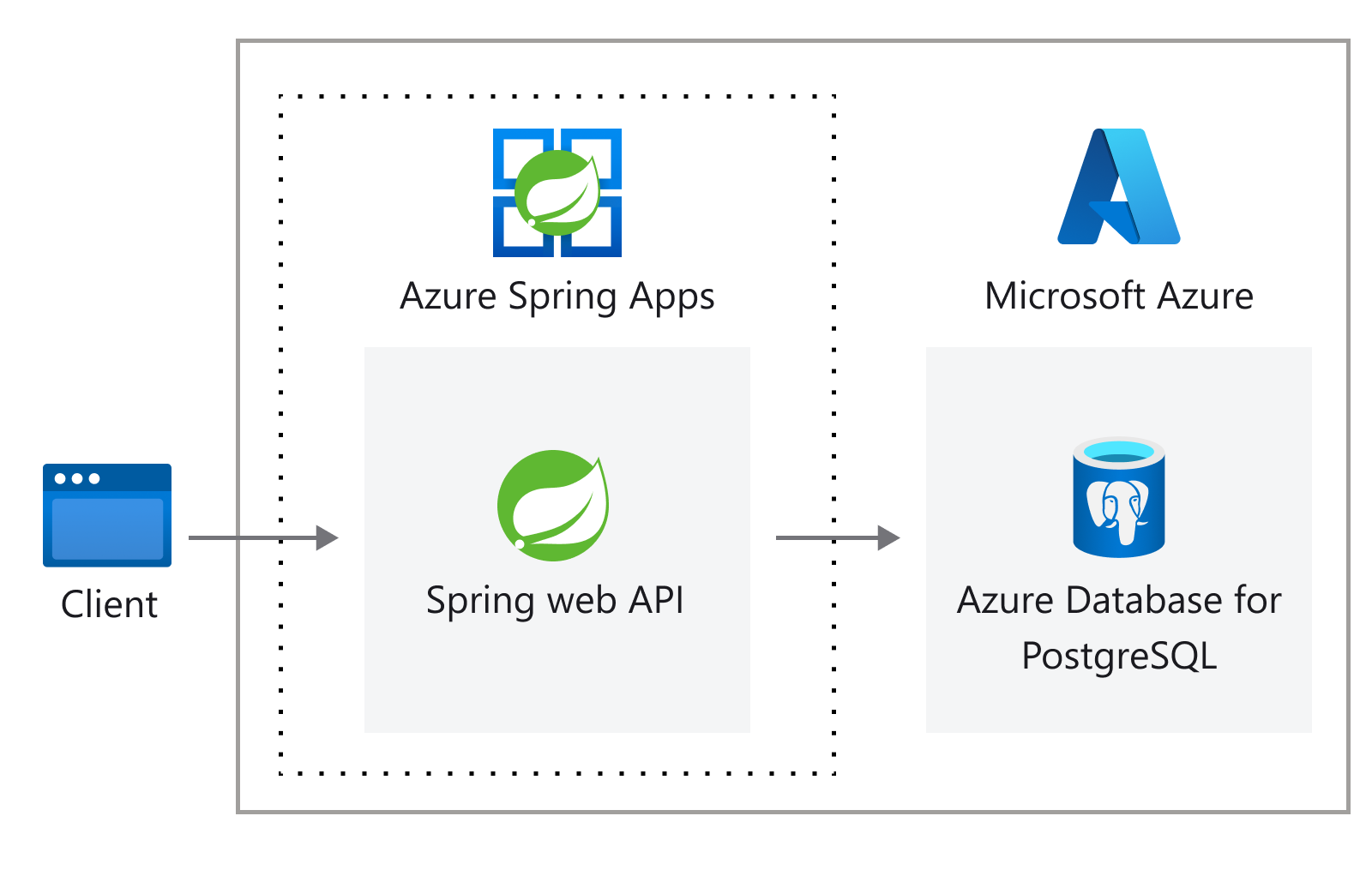

Das folgende Diagramm zeigt die Architektur des Systems:

In diesem Artikel werden die folgenden Optionen zum Erstellen und Bereitstellen von Ressourcen in Azure Spring Apps beschrieben:

- Die Azure-Portal + Maven-Plug-In-Option bietet eine herkömmlichere Möglichkeit, Ressourcen zu erstellen und Anwendungen schrittweise bereitzustellen. Sie eignet sich für Spring-Entwickler, die Azure Cloud Services zum ersten Mal verwenden.

- Die Azure CLI nutzt ein leistungsfähiges Befehlszeilentool zum Verwalten von Azure-Ressourcen. Diese Option eignet sich für Spring-Entwickler, die mit Azure Cloud Services vertraut sind.

1. Voraussetzungen

Ein Azure-Abonnement. Wenn Sie kein Azure-Abonnement haben, erstellen Sie ein kostenloses Azure-Konto, bevor Sie beginnen.

Eine der folgenden Rollen:

- Globaler Administrator oder Administrator für privilegierte Rollen, um Einwilligung für Apps zu erteilen, die eine Berechtigung für eine beliebige API anfordern

- Cloudanwendungsadministrator oder Anwendungsadministrator, um Einwilligung für Apps zu erteilen, die eine Berechtigung für eine beliebige API anfordern, mit Ausnahme von Microsoft Graph-App-Rollen (Anwendungsberechtigungen).

- Eine benutzerdefinierte Verzeichnisrolle, die die Berechtigung zum Erteilen von Berechtigungen für Anwendungen für die von der Anwendung benötigten Berechtigungen enthält

Weitere Informationen finden Sie unter Erteilen einer mandantenweiten Administratoreinwilligung für eine Anwendung.

Git.

Java Development Kit (JDK), Version 17.

Ein Microsoft Entra-Mandant. Anweisungen zum Erstellen eines Mandanten finden Sie unter Schnellstart: Erstellen eines neuen Mandanten in Microsoft Entra ID.

2. Vorbereiten des Spring-Projekts

Um die RESTful-API-App bereitzustellen, besteht der erste Schritt darin, das Spring-Projekt für die lokale Ausführung vorzubereiten.

Führen Sie die folgenden Schritte aus, um die App zu klonen und lokal auszuführen:

Verwenden Sie den folgenden Befehl, um das Beispielprojekt von GitHub zu klonen:

git clone https://github.com/Azure-Samples/ASA-Samples-Restful-Application.gitWenn Sie die App lokal ausführen möchten, führen Sie zunächst die Schritte in den Abschnitten Bereitstellen von RESTful-APIs und Aktualisieren der Anwendungskonfiguration aus, und verwenden Sie dann den folgenden Befehl, um die Beispielanwendung mit Maven auszuführen:

cd ASA-Samples-Restful-Application ./mvnw spring-boot:run

3. Cloudumgebung vorbereiten

Die wichtigsten Ressourcen, die Sie zum Ausführen dieser Beispiel-App benötigen, sind eine Azure Spring Apps-Instanz und eine Azure Database for PostgreSQL-Instanz. In den folgenden Abschnitten wird beschrieben, wie Sie diese Ressourcen erstellen.

3.1. Melden Sie sich auf dem Azure-Portal an.

Wechseln Sie zum Azure-Portal und geben Sie Ihre Anmeldeinformationen ein, um sich beim Portal anzumelden. Die Standardansicht ist Ihr Dienstdashboard.

3.2. Erstellen einer Azure Spring Apps-Instanz

Gehen Sie wie folgt vor, um eine Azure Spring Apps-Dienstinstanz zu erstellen:

Wählen Sie in der Ecke des Azure-Portals Ressource erstellen aus.

Wählen Sie Compute>Azure Spring Apps aus.

Füllen Sie dann das Formular Grundlagen mit den folgenden Informationen aus:

Einstellung Vorgeschlagener Wert BESCHREIBUNG Abonnement Der Name Ihres Abonnements Das Azure-Abonnement, das Sie für Ihren Server verwenden möchten. Falls Sie über mehrere Abonnements verfügen, wählen Sie das Abonnement aus, über das die Ressource abgerechnet werden soll. Ressourcengruppe myresourcegroup Ein neuer Ressourcengruppenname oder ein bereits vorhandener Name aus Ihrem Abonnement Name myasa Ein eindeutiger Name, der Ihren Azure Spring Apps-Dienst identifiziert. Der Name muss zwischen 4 und 32 Zeichen lang sein und darf nur Kleinbuchstaben, Ziffern und Bindestriche enthalten. Das erste Zeichen des Dienstnamens muss ein Buchstabe und das letzte Zeichen entweder ein Buchstabe oder eine Ziffer sein. Planen Enterprise Der Tarif, der die Ressource und die Kosten bestimmt, die mit Ihrer Instanz verbunden sind. Region Hier sollte die Region verwendet werden, die Ihren Benutzer*innen am nächsten liegt. Der Standort, der Ihren Benutzern am nächsten ist. Zonenredundant Nicht ausgewählt Die Option zum Erstellen Ihres Azure Spring Apps-Diensts in einer Azure-Verfügbarkeitszone. Dieses Feature wird derzeit nicht in allen Regionen unterstützt. Software-IP-Plan Pay-as-You-Go Der Preisplan, mit dem die nutzungsbasierte Bezahlung für Azure Spring Apps möglich ist. Terms Aktiviert Kontrollkästchen „Vereinbarung“, das dem Marketplace-Angebot zugeordnet ist. Sie müssen dieses Kontrollkästchen aktivieren. Bereitstellen eines Beispielprojekts Nicht ausgewählt Die Option zum Verwenden der integrierten Beispielanwendung. Wählen Sie Überprüfen und erstellen aus, um ihre Auswahl zu überprüfen. Wählen Sie dann Erstellen aus, um die Azure Spring Apps-Instanz bereitzustellen.

Klicken Sie auf der Symbolleiste auf das Symbol Benachrichtigungen (eine Glocke), um den Bereitstellungsprozess zu überwachen. Nach Abschluss der Bereitstellung können Sie An Dashboard anheften auswählen, wodurch in Ihrem Azure-Portal-Dashboard eine Kachel für diesen Dienst erstellt wird, die als Verknüpfung zur Seite Übersicht des Diensts fungiert.

Wählen Sie Zu Ressource wechseln aus, um zur Seite Übersicht für Azure Spring Apps zu wechseln.

3.3. Vorbereiten der PostgreSQL-Instanz

Führen Sie die folgenden Schritte aus, um einen Azure Database for PostgreSQL-Server zu erstellen:

Wechseln Sie zum Azure-Portal, und klicken Sie auf Ressource erstellen.

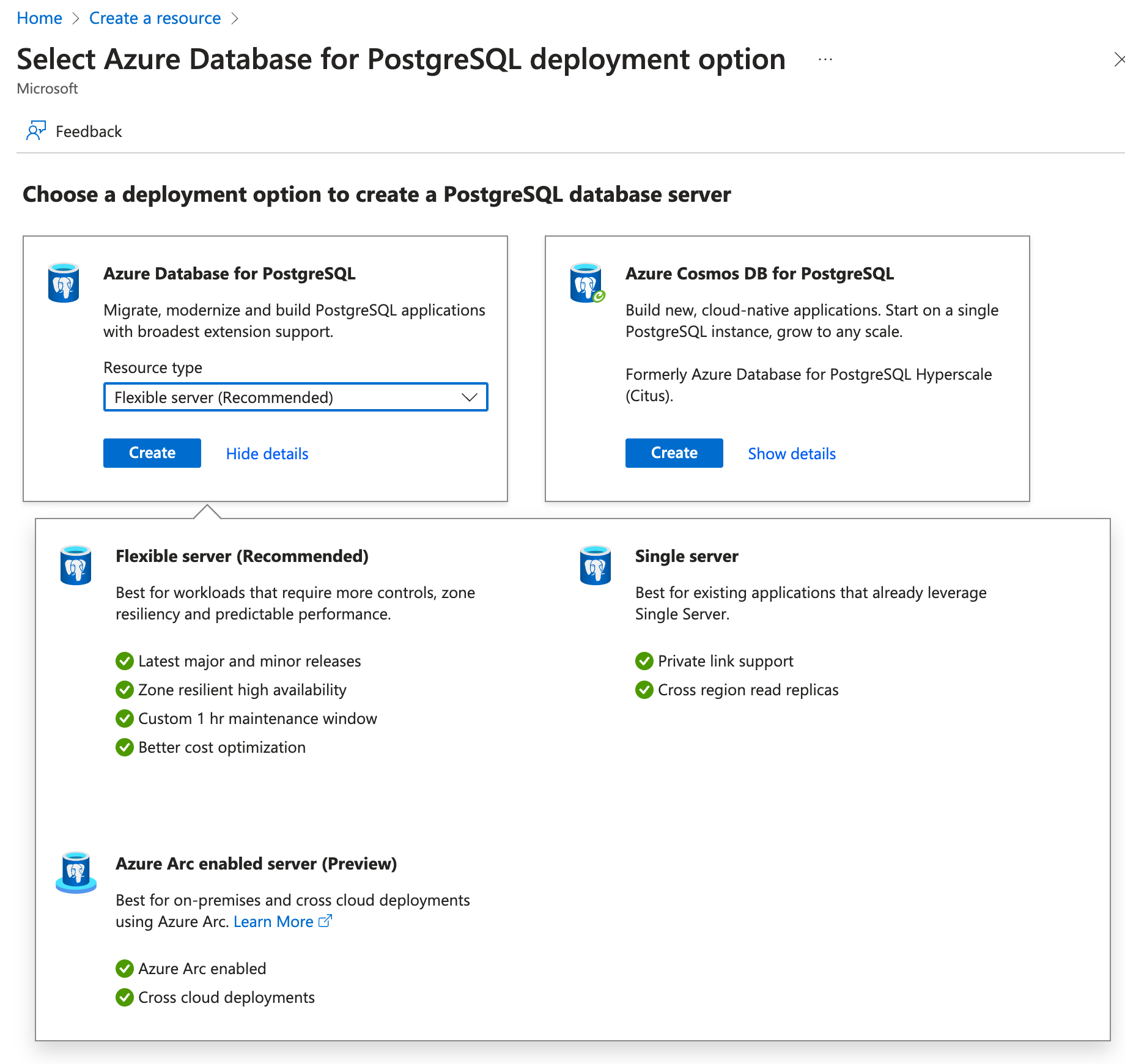

Wählen Sie Datenbanken>Azure-Datenbank für PostgreSQL aus.

Wählen Sie die Bereitstellungsoption Flexible Server aus.

Füllen Sie die Registerkarte Grundlagen mit den folgenden Informationen aus:

- Servername: my-demo-pgsql

- Region: USA, Osten

- PostgreSQL-Version: 14

- Workloadtyp: Entwicklung

- Hochverfügbarkeit aktivieren: nicht ausgewählt

- Authentifizierungsmethode: Nur PostgreSQL-Authentifizierung

- Administratorbenutzername: myadmin

- Kennwort und Kennwort bestätigen: Geben Sie ein Kennwort ein.

Verwenden Sie die folgenden Informationen, um die Registerkarte Netzwerk zu konfigurieren:

- Verbindungsmethode: Öffentlicher Zugriff (zugelassene IP-Adressen)

- Öffentlichen Zugriff auf diesen Server über beliebigen Azure-Dienst in Azure gestatten: ausgewählt

Klicken Sie auf Überprüfen + erstellen, um Ihre Auswahl zu überprüfen, und klicken Sie dann auf Erstellen, um den Server bereitzustellen. Dieser Vorgang kann einige Minuten dauern.

Wechseln Sie im Azure-Portal zu Ihrem PostgreSQL-Server. Suchen Sie auf der Seite Übersicht nach dem Wert für Servername, und notieren Sie sich diesen Wert zur späteren Verwendung. Sie benötigen diesen Wert zum Konfigurieren der Umgebungsvariablen für die App in Azure Spring Apps.

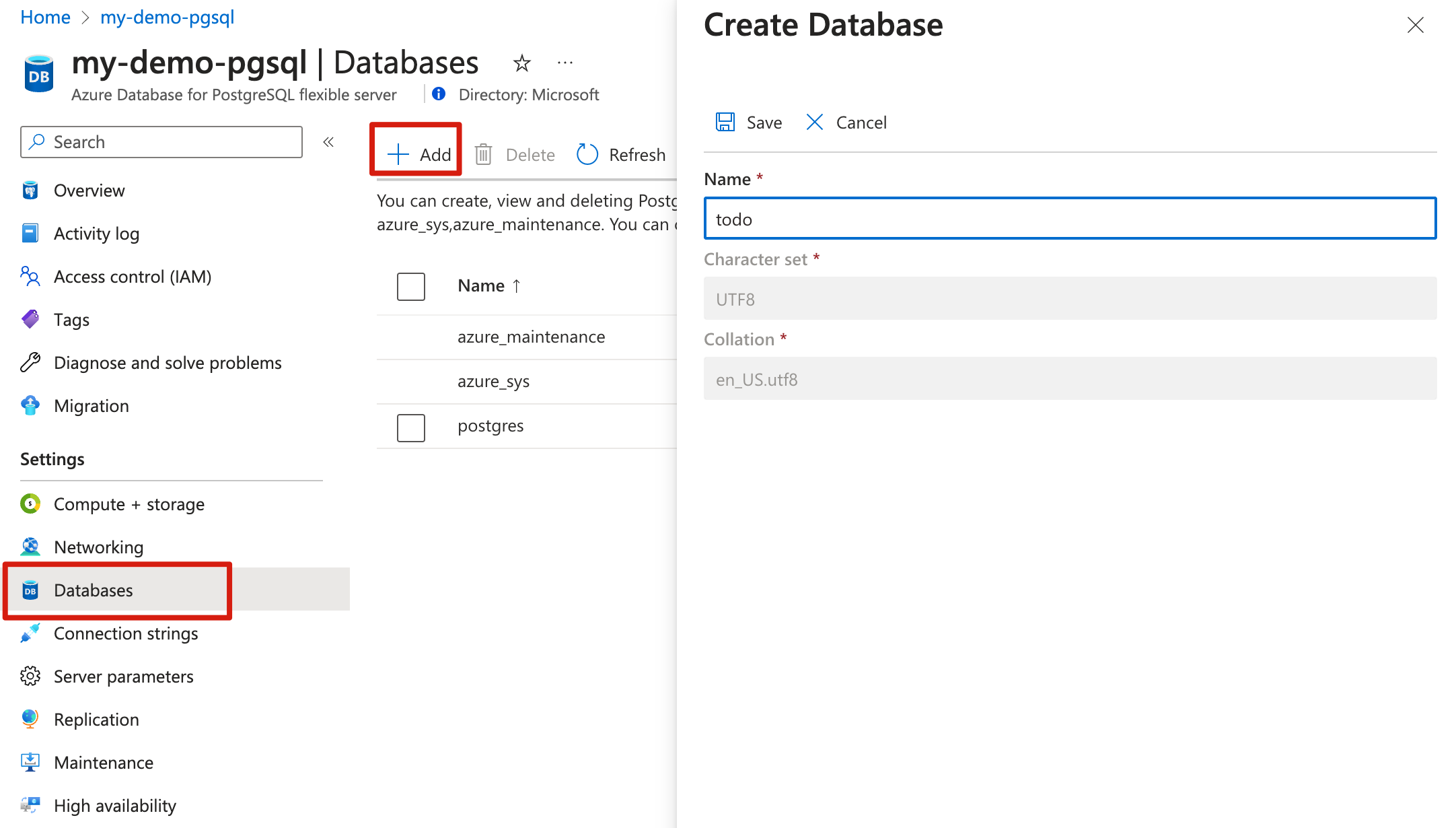

Wählen Sie im Navigationsmenü Datenbanken aus, um eine Datenbank zu erstellen, z. B. Todo.

3.4. Verbinden der App-Instanz mit der PostgreSQL-Instanz

Führen Sie die folgenden Schritte aus, um Ihre Dienstinstanzen zu verbinden:

Wechseln Sie im Azure-Portal zu Ihrer Azure Spring Apps-Instanz.

Öffnen Sie Apps über das Navigationsmenü, und klicken Sie dann auf App erstellen.

Geben Sie auf der Seite App erstellen den App-Namen simple-todo-api ein, und wählen Sie Java-Artefakte als Bereitstellungstyp aus.

Wählen Sie Erstellen aus, um die App-Erstellung abzuschließen, und wählen Sie dann die App aus, um Details anzuzeigen.

Rufen Sie die App auf, die Sie im Azure-Portal erstellt haben. Wählen Sie auf der Seite Übersicht die Option Endpunkt zuweisen aus, um den öffentlichen Endpunkt für die App verfügbar zu machen. Speichern Sie die URL, um nach der Bereitstellung auf die App zuzugreifen.

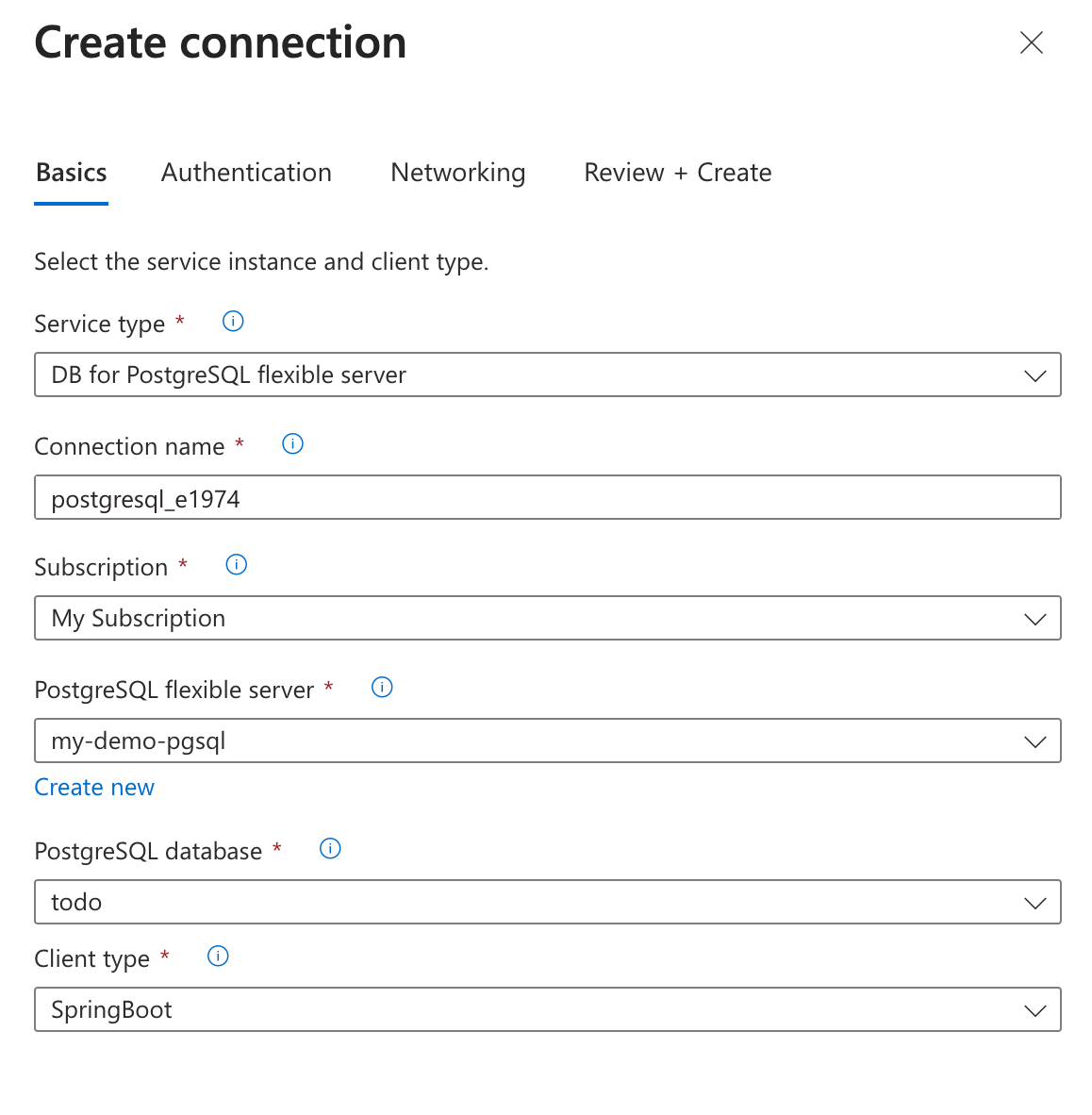

Wählen Sie im Navigationsbereich Dienstconnector und dann Erstellen aus, um eine neue Dienstverbindung zu erstellen.

Füllen Sie die Registerkarte Grundlagen mit den folgenden Informationen aus:

- Diensttyp: DB for PostgreSQL – Flexibler Server

- Verbindungsname: Ein automatisch generierter Name wird aufgefüllt. Dieser kann ebenfalls geändert werden.

- Abonnement: Wählen Sie Ihr Abonnement aus.

- PostgreSQL – Flexibler Server: my-demo-pgsql

- PostgreSQL-Datenbank: Wählen Sie die Datenbank aus, die Sie erstellt haben.

- Clienttyp: SpringBoot

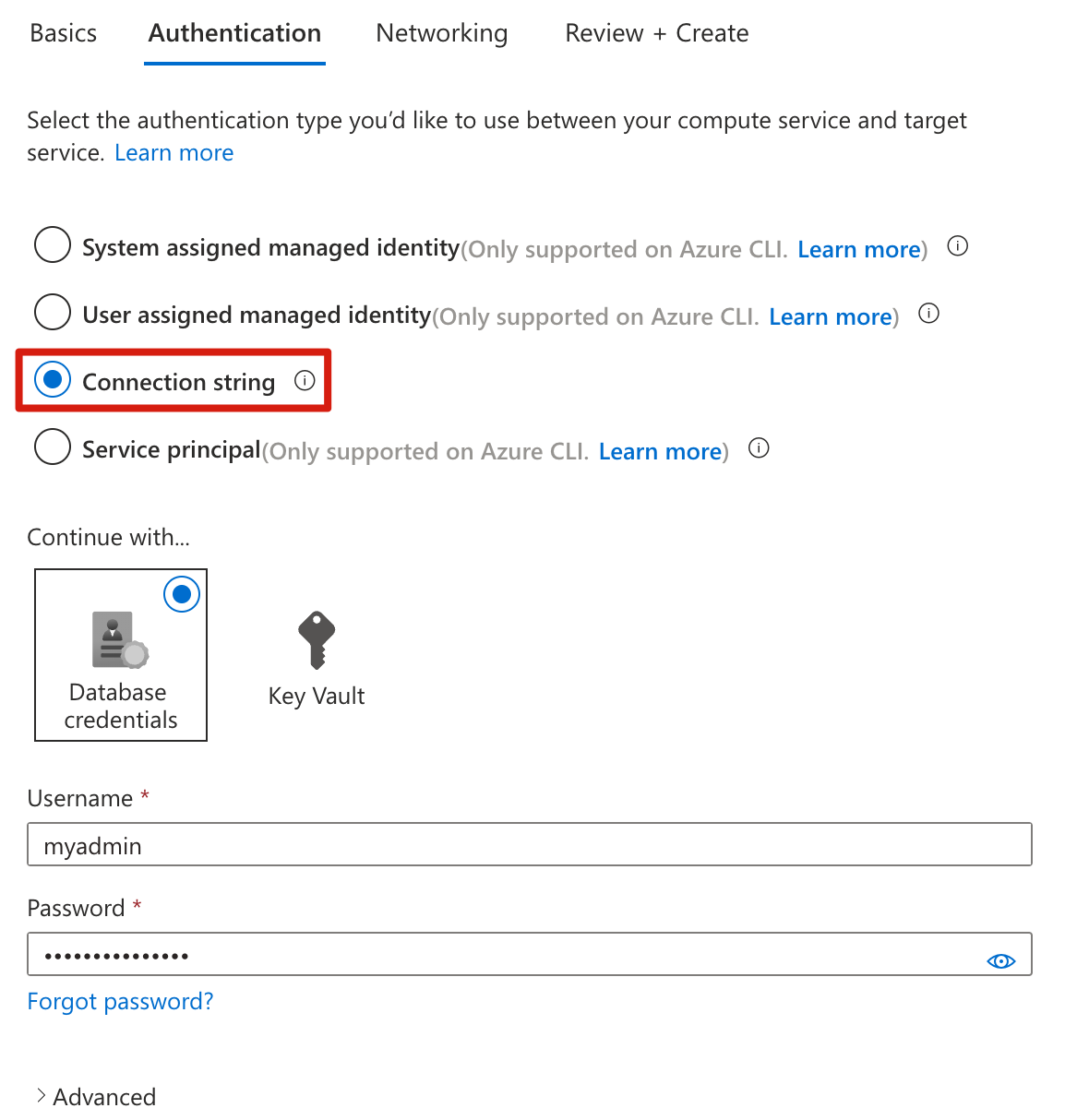

Konfigurieren Sie die Registerkarte Weiter: Authentifizierung mit den folgenden Informationen:

Hinweis

Microsoft empfiehlt, immer den sichersten Authentifizierungsflow zu verwenden, der verfügbar ist. Der in diesem Verfahren beschriebene Authentifizierungsflow, beispielsweise für Datenbanken, Zwischenspeicher, Nachrichten oder KI-Dienste, erfordert ein sehr hohes Maß an Vertrauen in die Anwendung und birgt Risiken, die bei anderen Flows nicht vorhanden sind. Verwenden Sie diesen Flow nur, wenn sicherere Optionen wie verwaltete Identitäten für kennwortlose oder schlüssellose Verbindungen nicht geeignet sind. Bei Vorgängen des lokalen Computers bevorzugen Sie Benutzeridentitäten für kennwortlose oder schlüssellose Verbindungen.

- Wählen Sie den Authentifizierungstyp aus, den Sie zwischen Ihrem Compute- und Zieldienst verwenden möchten: Wählen Sie Verbindungszeichenfolge aus.

- Fortfahren mit...: Wählen Sie Datenbankanmeldeinformationen aus.

- Benutzername: myadmin

- Kennwort: Geben Sie Ihr Kennwort ein.

Wählen Sie Weiter: Netzwerk aus. Verwenden Sie die Standardoption Firewallregeln konfigurieren, um den Zugriff auf den Zieldienst zu aktivieren.

Wählen Sie Weiter: Überprüfen und erstellen aus, um Ihre Auswahl zu überprüfen, und wählen Sie dann Erstellen aus, um die Verbindung zu erstellen.

3.5. Bereitstellen von RESTful-API

Führen Sie die folgenden Schritte aus, um Ihre RESTful-APIs in Microsoft Entra ID bereitzustellen:

Melden Sie sich beim Azure-Portal an.

Wenn Sie Zugriff auf mehrere Mandanten haben, verwenden Sie den Filter Verzeichnis und Abonnement (

), um den Mandanten auszuwählen, für den Sie eine Anwendung registrieren möchten.

), um den Mandanten auszuwählen, für den Sie eine Anwendung registrieren möchten.Suchen Sie nach Microsoft Entra ID, und wählen Sie den Eintrag aus.

Wählen Sie unter Verwalten Folgendes aus: App-Registrierungen>Neue Registrierung.

Geben Sie im Feld Name einen Namen für Ihre Anwendung ein (z. B. Todo). Benutzern Ihrer App wird wahrscheinlich dieser Namen angezeigt. Sie können ihn später ändern.

Wählen Sie für Unterstützte Kontotypen die Option Konten in einem beliebigen Organisationsverzeichnis (beliebiges Microsoft Entra-Verzeichnis: mehrere Mandanten) und persönliche Microsoft-Konten aus.

Wählen Sie Registrieren aus, um die Anwendung zu erstellen.

Suchen Sie auf der Seite Übersicht für die App den Wert von Anwendungs-ID (Client), und notieren Sie ihn zur späteren Verwendung. Sie benötigen diesen Wert, um die YAML-Konfigurationsdatei für dieses Projekt zu konfigurieren.

Wählen Sie unter Verwalten die Option API verfügbar machen aus, suchen Sie am Anfang der Seite nach dem Anwendungs-ID-URI, und wählen Sie dann Hinzufügen aus.

Übernehmen Sie auf der Seite Anwendungs-ID-URI bearbeiten den vorgeschlagenen Anwendungs-ID-URI (

api://{client ID}), oder verwenden Sie anstelle der Client-ID einen aussagekräftigen Namen (etwaapi://simple-todo), und wählen Sie dann Speichern aus.Wählen Sie unter Verwalten die Option Eine API verfügbar machen>Bereich hinzufügen aus, und geben Sie dann die folgenden Informationen ein:

- Geben Sie ToDo.Read für Bereichsname ein.

- Wählen Sie unter Zum Einwilligen berechtigte Personen die Option Nur Administratoren aus.

- Geben Sie für Anzeigename der Administratorzustimmung anschließend Lesen der ToDo-Daten ein.

- Geben Sie unter Beschreibung der Administratorzustimmung den Text Leseerlaubnis der ToDo-Daten für authentifizierte Benutzer*innen ein.

- Übernehmen Sie „Aktiviert“ als Status.

- Wählen Sie Bereich hinzufügen aus.

Wiederholen Sie die vorherigen Schritte, um die beiden anderen Bereiche ToDo.Write und ToDo.Delete hinzuzufügen.

3.6. Aktualisieren der Anwendungskonfiguration

Führen Sie die folgenden Schritte aus, um die YAML-Datei so zu aktualisieren, dass Ihre bei Microsoft Entra registrierten Anwendungsinformationen verwendet werden, um eine Verbindung mit der RESTful-API-Anwendung herzustellen:

Suchen Sie die Datei src/main/resources/application.yml für die

simple-todo-api-App. Aktualisieren Sie die Konfiguration im Abschnittspring.cloud.azure.active-directory, sodass sie folgendem Beispiel entspricht. Ersetzen Sie die Platzhalter unbedingt durch die Werte, die Sie zuvor erstellt haben.spring: cloud: azure: active-directory: profile: tenant-id: <tenant> credential: client-id: <your-application-ID-of-ToDo> app-id-uri: <your-application-ID-URI-of-ToDo>Hinweis

Bei v1.0-Token erfordert die Konfiguration die Client-ID der API, während Sie bei v2.0-Token die Client-ID oder den Anwendungs-ID-URI in der Anforderung verwenden können. Sie können beide Optionen konfigurieren, um die Zielgruppenüberprüfung ordnungsgemäß abzuschließen.

Die zulässigen Werte für

tenant-idsind:common,organizations,consumers, oder die Mandanten-ID. Weitere Informationen zu diesen Werten finden Sie im Abschnitt Verwendung des falschen Endpunkts (persönliche und Organisationskonten) des Fehlers AADSTS50020 – Benutzerkonto des Identitätsanbieters ist nicht im Mandanten vorhanden. Informationen zum Konvertieren Ihrer Einzelmandanten-App finden Sie unter Konvertieren einer Einzelmandanten-App in eine mehrinstanzfähige Microsoft Entra ID.Verwenden Sie den folgenden Befehl, um das Beispielprojekt neu zu erstellen:

./mvnw clean package

4. Bereitstellen der App in Azure Spring Apps

Sie können die App jetzt in Azure Spring Apps bereitstellen.

Führen Sie die folgenden Schritte aus, um die Bereitstellung mithilfe des Maven-Plug-Ins für Azure Spring Apps durchzuführen:

Navigieren Sie zum Verzeichnis complete, und führen Sie dann den folgenden Befehl aus, um die App in Azure Spring Apps zu konfigurieren:

./mvnw com.microsoft.azure:azure-spring-apps-maven-plugin:1.19.0:configIn der folgenden Liste werden die Befehlsinteraktionen beschrieben:

- OAuth2-Anmeldung: Sie müssen die Anmeldung bei Azure, basierend auf dem OAuth2-Protokoll, autorisieren.

- Abonnement auswählen: Wählen Sie die Nummer der von Ihnen erstellten Azure Spring Apps-Instanz in der Abonnementliste aus, die standardmäßig das erste Abonnement in der Liste ist. Wenn Sie die Standardnummer verwenden, drücken Sie direkt die EINGABETASTE.

- Vorhandene Azure Spring Apps-Instanz in Azure verwenden: Drücken Sie y, um die vorhandene Azure Spring Apps-Instanz zu verwenden.

- Auswählen von Azure Spring Apps für die Bereitstellung: Wählen Sie die Nummer der von Ihnen erstellten Azure Spring Apps-Instanz aus. Wenn Sie die Standardnummer verwenden, drücken Sie direkt die EINGABETASTE.

- Vorhandene App in Azure Spring Apps-Instanz <Name-Ihrer-Instanz> verwenden: Drücken Sie y, um die erstellte App zu verwenden.

- Bestätigen, dass alle oben genannten Konfigurationen gespeichert werden sollen: Drücken Sie y. Wenn Sie n drücken, wird die Konfiguration nicht in den POM-Dateien gespeichert.

Verwenden Sie den folgenden Befehl, um die App bereitzustellen:

./mvnw azure-spring-apps:deployIn der folgenden Liste wird die Befehlsinteraktion beschrieben:

- OAuth2-Anmeldung: Sie müssen die Anmeldung bei Azure, basierend auf dem OAuth2-Protokoll, autorisieren.

Nachdem der Befehl ausgeführt wurde, ersehen Sie aus der folgenden Protokollbenachrichtigung, dass die Bereitstellung erfolgreich war:

[INFO] Deployment Status: Running

[INFO] InstanceName:simple-todo-api-default-15-xxxxxxxxx-xxxxx Status:Running Reason:null DiscoverStatus:N/A

[INFO] Getting public url of app(simple-todo-api)...

[INFO] Application url: https://<your-Azure-Spring-Apps-instance-name>-simple-todo-api.azuremicroservices.io

5. Überprüfen der App

Jetzt können Sie auf die RESTful-API zugreifen, um zu überprüfen, ob sie funktioniert.

5.1. Anfordern eines Zugriffstokens

Die RESTful-APIs fungieren als Ressourcenserver, der durch Microsoft Entra ID geschützt ist. Bevor Sie ein Zugriffstoken abrufen, müssen Sie eine andere Anwendung in Microsoft Entra ID registrieren und der Clientanwendung mit dem Namen ToDoWeb Berechtigungen erteilen.

Registrieren der Clientanwendung

Führen Sie die folgenden Schritte aus, um eine Anwendung in Microsoft Entra ID zu registrieren, die zum Hinzufügen der Berechtigungen für die ToDo-App verwendet wird:

Melden Sie sich beim Azure-Portal an.

Wenn Sie Zugriff auf mehrere Mandanten haben, verwenden Sie den Filter Verzeichnis und Abonnement (

), um den Mandanten auszuwählen, für den Sie eine Anwendung registrieren möchten.

), um den Mandanten auszuwählen, für den Sie eine Anwendung registrieren möchten.Suchen Sie nach Microsoft Entra ID, und wählen Sie den Eintrag aus.

Wählen Sie unter Verwalten Folgendes aus: App-Registrierungen>Neue Registrierung.

Geben Sie im Feld Name einen Namen für Ihre Anwendung ein (z. B. ToDoWeb). Benutzern Ihrer App wird wahrscheinlich dieser Namen angezeigt. Sie können ihn später ändern.

Wählen Sie für Unterstützte Kontotypen den Standardwert Nur Konten in diesem Organisationsverzeichnis aus.

Wählen Sie Registrieren aus, um die Anwendung zu erstellen.

Suchen Sie auf der Seite Übersicht für die App den Wert von Anwendungs-ID (Client), und notieren Sie ihn zur späteren Verwendung. Er ist zum Abrufen eines Zugriffstokens erforderlich.

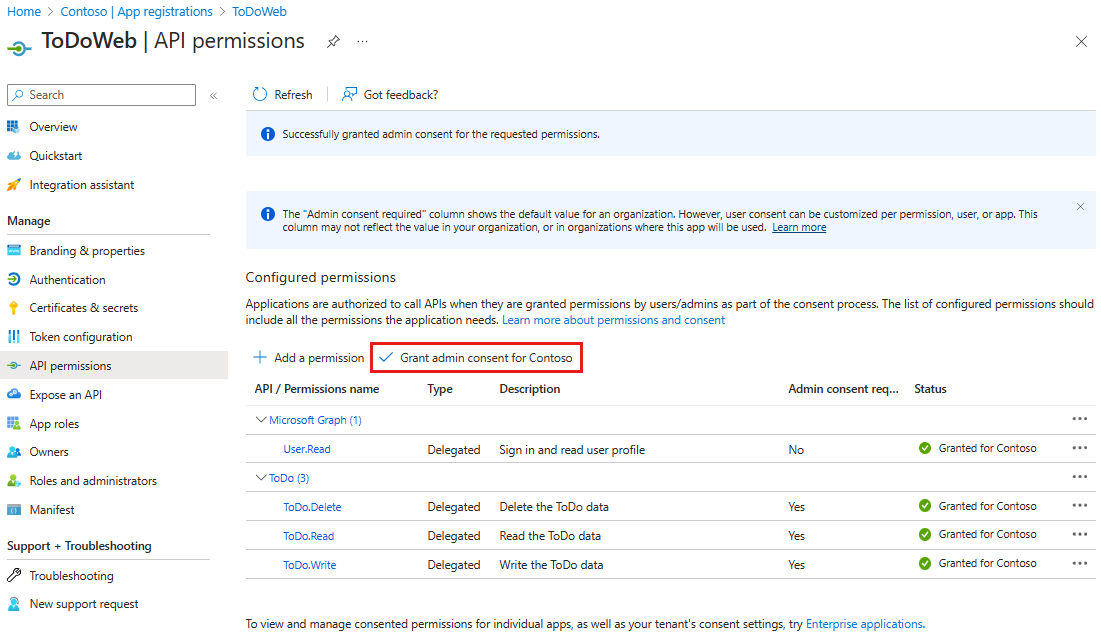

Wählen Sie über die Option API-Berechtigungen>Berechtigung hinzufügen>Meine APIs aus. Wählen Sie zunächst die zuvor registrierte

ToDo-Anwendung und dann die Berechtigungen ToDo.Read, ToDo.Write und ToDo.Delete aus. Wählen Sie Berechtigungen hinzufügen aus.Wählen Sie Administratorzustimmung für <Name Ihres Mandanten> erteilen aus, um die Administratoreinwilligung für die hinzugefügten Berechtigungen zu erteilen.

Hinzufügen von Benutzer*innen für den Zugriff auf die RESTful-APIs

Führen Sie die folgenden Schritte aus, um Mitgliedsbenutzer*innen in Ihrem Microsoft Entra-Mandanten zu erstellen. Anschließend können die Benutzer*innen die Daten der ToDo-Anwendung über RESTful-APIs verwalten.

Wählen Sie unter Verwalten die Optionen Benutzer>Neuer Benutzer>Neuen Benutzer erstellen aus.

Geben Sie auf der Seite Neuen Benutzer erstellen die folgenden Informationen ein:

- Benutzerprinzipalname: Geben Sie einen Namen für die Benutzer*innen ein.

- Anzeigename: Geben Sie einen Anzeigenamen für die Benutzer*innen ein.

- Kennwort: Kopieren Sie das automatisch generierte Kennwort aus dem Feld Kennwort.

Hinweis

Neue Benutzer*innen müssen die erste Anmeldeauthentifizierung abschließen und ihre Kennwörter aktualisieren, andernfalls erhalten Sie beim Abrufen des Zugriffstokens die Fehlermeldung

AADSTS50055: The password is expired.Wenn sich neue Benutzer*innen anmelden, wird die Eingabeaufforderung Aktion erforderlich angezeigt. Sie können Später fragen auswählen, um die Überprüfung zu überspringen.

Wählen Sie Überprüfen + erstellen aus, um ihre Auswahl zu überprüfen. Klicken Sie auf Erstellen, um die Benutzer*innen zu erstellen.

Aktualisieren der OAuth2-Konfiguration für die Swagger-Benutzeroberflächenautorisierung

Führen Sie die folgenden Schritte aus, um die OAuth2-Konfiguration für die Swagger-Benutzeroberflächenautorisierung zu aktualisieren. Anschließend können Sie Benutzer*innen für das Abrufen von Zugriffstoken über die ToDoWeb-App autorisieren.

Öffnen Sie den Mandanten Microsoft Entra ID im Azure-Portal, und wechseln Sie zur registrierten

ToDoWeb-App.Wählen Sie unter Verwalten die Option Authentifizierung aus, klicken Sie auf Plattform hinzufügen, und wählen Sie dann Single-Page-Webanwendung aus.

Verwenden Sie im Feld

<your-app-exposed-application-URL-or-endpoint>/swagger-ui/oauth2-redirect.htmldas Format als OAuth2-Umleitungs-URL, und wählen Sie dann Konfigurieren aus.

Abrufen des Zugriffstokens

Führen Sie die folgenden Schritte aus, um den OAuth 2.0-Autorisierungscodeflow als Methode zum Abrufen eines Zugriffstokens mit Microsoft Entra ID zu verwenden, und greifen Sie dann auf die RESTful-APIs der ToDo-App zu:

Öffnen Sie die von der App verfügbar gemachte URL, und klicken Sie dann auf Autorisieren, um die OAuth2-Authentifizierung vorzubereiten.

Geben Sie im Fenster Verfügbare Autorisierungen im Feld

ToDoWebdie Client-ID der -App ein, wählen Sie alle Bereiche für das Feld Bereiche aus, ignorieren Sie das Feld client_secret, und klicken Sie dann auf Autorisieren, um zur Microsoft Entra-Anmeldeseite weitergeleitet zu werden.

Nachdem Sie die Anmeldung mit den vorherigen Benutzer*innen abgeschlossen haben, wechseln Sie zurück zum Fenster Verfügbare Autorisierungen.

5.2. Zugreifen auf die RESTful-API

Führen Sie die folgenden Schritte aus, um auf die RESTful-APIs der ToDo-App auf der Swagger-Benutzeroberfläche zuzugreifen:

Wählen Sie die API POST /api/simple-todo/lists aus, und klicken Sie dann auf Testen. Geben Sie den folgenden Anforderungstext ein, und klicken Sie dann auf Ausführen, um eine ToDo-Liste zu erstellen.

{ "name": "My List" }Nach Abschluss der Ausführung wird der folgende Antworttext angezeigt:

{ "id": "<ID-of-the-ToDo-list>", "name": "My List", "description": null }Wählen Sie die API POST /api/simple-todo/lists/{listId}/items aus, und klicken Sie dann auf Testen. Geben Sie für listId die ID der zuvor erstellten ToDo-Liste ein, geben Sie den folgenden Anforderungstext ein, und klicken Sie dann auf Ausführen, um ein ToDo-Element zu erstellen.

{ "name": "My first ToDo item", "listId": "<ID-of-the-ToDo-list>", "state": "todo" }Durch diese Aktion wird das folgende ToDo-Element zurückgegeben:

{ "id": "<ID-of-the-ToDo-item>", "listId": "<ID-of-the-ToDo-list>", "name": "My first ToDo item", "description": null, "state": "todo", "dueDate": "2023-07-11T13:59:24.9033069+08:00", "completedDate": null }Wählen Sie die API GET /api/simple-todo/lists aus, und klicken Sie dann auf Ausführen, um ToDo-Listen abzufragen. Durch diese Aktion werden die folgenden ToDo-Listen zurückgegeben:

[ { "id": "<ID-of-the-ToDo-list>", "name": "My List", "description": null } ]Wählen Sie die API GET /api/simple-todo/lists/{listId}/items aus, und klicken Sie dann auf Testen. Geben Sie für listId die ID der zuvor erstellten ToDo-Liste ein, und klicken Sie dann auf Ausführen, um die ToDo-Elemente abzufragen. Durch diese Aktion wird das folgende ToDo-Element zurückgegeben:

[ { "id": "<ID-of-the-ToDo-item>", "listId": "<ID-of-the-ToDo-list>", "name": "My first ToDo item", "description": null, "state": "todo", "dueDate": "2023-07-11T13:59:24.903307+08:00", "completedDate": null } ]Wählen Sie die API PUT /api/simple-todo/lists/{listId}/items/{itemId} aus, und klicken Sie dann auf Testen. Geben Sie für listId die ToDo-Listen-ID ein. Geben Sie für itemId die ToDo-Element-ID ein, fügen Sie den folgenden Anforderungstext ein, und klicken Sie dann auf Ausführen, um das ToDo-Element zu aktualisieren.

{ "id": "<ID-of-the-ToDo-item>", "listId": "<ID-of-the-ToDo-list>", "name": "My first ToDo item", "description": "Updated description.", "dueDate": "2023-07-11T13:59:24.903307+08:00", "state": "inprogress" }Durch diese Aktion wird das folgende aktualisierte ToDo-Element zurückgegeben:

{ "id": "<ID-of-the-ToDo-item>", "listId": "<ID-of-the-ToDo-list>", "name": "My first ToDo item", "description": "Updated description.", "state": "inprogress", "dueDate": "2023-07-11T05:59:24.903307Z", "completedDate": null }Wählen Sie die API DELETE /api/simple-todo/lists/{listId}/items/{itemId} aus, und klicken Sie auf Testen. Geben Sie für listId die ToDo-Listen-ID ein. Geben Sie für itemId die ToDo-Element-ID ein, und klicken Sie dann auf Ausführen, um das ToDo-Element zu löschen. Der Serverantwortcode sollte

204entsprechen.

6. Bereinigen von Ressourcen

Sie können die Azure-Ressourcengruppe einschließlich aller darin enthaltenen Ressourcen löschen.

Führen Sie die folgenden Schritte aus, um die gesamte Ressourcengruppe zu löschen, einschließlich des neu erstellten Diensts:

Navigieren Sie im Azure-Portal zu Ihrer Ressourcengruppe.

Wählen Sie im Navigationsmenü Ressourcengruppen aus. Wählen Sie anschließend den Namen Ihrer Ressourcengruppe aus, z. B. myresourcegroup.

Wählen Sie auf der Ressourcengruppenseite die Option Löschen aus. Geben Sie im Textfeld den Namen Ihrer Ressourcengruppe ein (z. B. myresourcegroup), um den Löschvorgang zu bestätigen. Wählen Sie dann Löschen aus.

7. Nächste Schritte

Weitere Informationen finden Sie in den folgenden Artikeln: