Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Mit Azure Blob Storage können Sie große Mengen unstrukturierter Objektdaten speichern. Sie können Blob Storage verwenden, um Medien-, Inhalts- oder Anwendungsdaten für Benutzer zu sammeln oder verfügbar zu machen. Da alle BLOB-Daten in Containern gespeichert sind, müssen Sie einen Speichercontainer erstellen, bevor Sie mit dem Hochladen von Daten beginnen können. Weitere Informationen zu Blob Storage finden Sie in der Einführung in Azure Blob Storage.

In diesem Artikel erfahren Sie, wie Sie mit Containerobjekten im Azure-Portal arbeiten.

Voraussetzungen

Sie benötigen ein Azure-Abonnement, um auf Azure Storage zuzugreifen. Wenn Sie noch kein Abonnement haben, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

Der gesamte Zugriff auf Azure Storage erfolgt über ein Speicherkonto. Erstellen Sie für diesen Artikel ein Speicherkonto mit dem Azure-Portal, Azure PowerShell oder Azure CLI. Hilfe zum Erstellen eines Speicherkontos finden Sie unter Erstellen eines Speicherkontos.

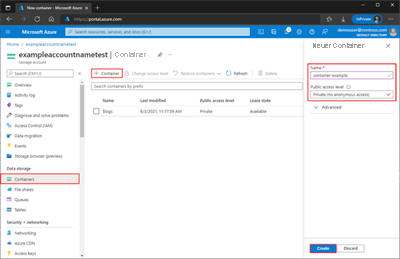

Einen Container erstellen

Ein Container organisiert eine Reihe von Blobs, ähnlich wie ein Verzeichnis in einem Dateisystem. Ein Speicherkonto kann eine unbegrenzte Anzahl von Containern enthalten, und ein Container kann eine unbegrenzte Anzahl von Blobs speichern.

Führen Sie die folgenden Schritte aus, um einen Container im Azure-Portal zu erstellen:

Wählen Sie im Portalnavigationsbereich auf der linken Seite des Bildschirms "Speicherkonten " und dann ein Speicherkonto aus. Wenn der Navigationsbereich nicht sichtbar ist, wählen Sie die Menüschaltfläche aus, um die Sichtbarkeit zu aktivieren.

Scrollen Sie im Navigationsbereich für das Speicherkonto zum Abschnitt "Datenspeicher ", und wählen Sie "Container" aus.

Wählen Sie im Bereich "Container " die Schaltfläche "+Container " aus, um den Bereich "Neuer Container " zu öffnen.

Geben Sie im Bereich "Neuer Container " einen Namen für den neuen Container an. Der Containername muss klein geschrieben werden, mit einem Buchstaben oder einer Zahl beginnen und darf nur Buchstaben, Zahlen und Bindestriche (-) enthalten. Der Name muss außerdem zwischen 3 und 63 Zeichen lang sein. Weitere Informationen zu Container- und Blobnamen finden Sie unter Benennen und Verweisen auf Container, Blobs und Metadaten.

Legen Sie die Stufe "Anonymer Zugriff " für den Container fest. Die empfohlene Stufe ist "Privat" (kein anonymer Zugriff). Informationen zum Verhindern des anonymen Zugriffs auf Blobdaten finden Sie unter Übersicht: Beheben des anonymen Lesezugriffs für BLOB-Daten.

Klicken Sie auf Erstellen, um den Container zu erstellen.

Lesen von Containereigenschaften und Metadaten

Ein Container macht sowohl Systemeigenschaften als auch benutzerdefinierte Metadaten verfügbar. Systemeigenschaften sind für jede Blob Storage-Ressource vorhanden. Einige davon sind schreibgeschützt, während andere gelesen oder festgelegt werden können.

Benutzerdefinierte Metadaten bestehen aus einem oder mehreren Namenwertpaaren, die Sie für eine Blob Storage-Ressource angeben. Sie können Metadaten verwenden, um zusätzliche Werte mit der Ressource zu speichern. Metadatenwerte sind nur für Ihre eigenen Zwecke bestimmt und wirken sich nicht auf das Verhalten der Ressource aus.

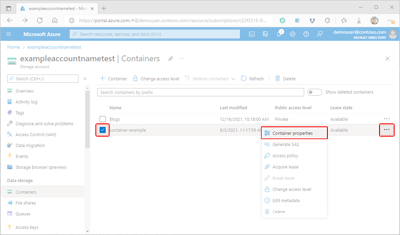

Containereigenschaften

Führen Sie die folgenden Schritte aus, um die Eigenschaften eines Containers im Azure-Portal anzuzeigen:

Navigieren Sie zu der Liste der Container in Ihrem Speicherkonto.

Aktivieren Sie das Kontrollkästchen neben dem Namen des Containers, dessen Eigenschaften Sie anzeigen möchten.

Wählen Sie die Schaltfläche " Weitere " (...) des Containers aus, und wählen Sie "Containereigenschaften " aus, um den Eigenschaftenbereich des Containers anzuzeigen.

Lesen und Schreiben von Containermetadaten

Benutzer mit einer großen Anzahl von Objekten innerhalb ihres Speicherkontos können ihre Daten logisch innerhalb von Containern mithilfe von Metadaten organisieren.

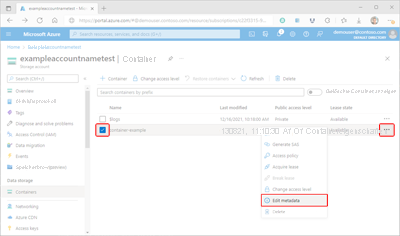

Führen Sie die folgenden Schritte aus, um die Metadaten eines Containers im Azure-Portal zu verwalten:

Navigieren Sie zu der Liste der Container in Ihrem Speicherkonto.

Aktivieren Sie das Kontrollkästchen neben dem Namen des Containers, dessen Metadaten Sie verwalten möchten.

Wählen Sie die Schaltfläche " Weitere " (...) des Containers aus, und wählen Sie dann "Metadaten bearbeiten " aus, um den Containermetadatenbereich anzuzeigen.

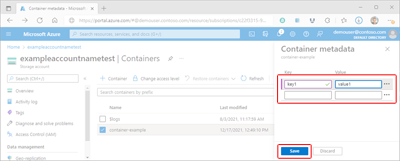

Im Bereich "Containermetadaten " werden vorhandene Metadatenschlüssel-Wert-Paare angezeigt. Vorhandene Daten können bearbeitet werden, indem sie einen vorhandenen Schlüssel oder Wert auswählen und die Daten überschreiben. Sie können zusätzliche Metadaten hinzufügen, indem Sie Daten in den angegebenen leeren Feldern bereitstellen. Wählen Sie schließlich "Speichern" aus, um Ihre Daten zu übernehmen.

Verwalten des Container- und Blobzugriffs

Die ordnungsgemäße Verwaltung des Zugriffs auf Container und deren BLOBs ist entscheidend, um sicherzustellen, dass Ihre Daten sicher bleiben. In den folgenden Abschnitten wird veranschaulicht, wie Sie Ihre Zugriffsanforderungen erfüllen können.

Verwalten von Azure RBAC-Rollenzuweisungen für den Container

Die Microsoft Entra-ID bietet optimale Sicherheit für Blob Storage-Ressourcen. Die rollenbasierte Azure-Zugriffssteuerung (Azure RBAC) bestimmt, welche Berechtigungen ein Sicherheitsprinzipal für eine bestimmte Ressource hat. Um zugriff auf einen Container zu gewähren, weisen Sie einem Benutzer, einer Gruppe, einem Dienstprinzipal oder einer verwalteten Identität eine RBAC-Rolle im Containerbereich oder höher zu. Sie können auch eine oder mehrere Bedingungen zur Rollenzuweisung hinzufügen.

Sie können über die Zuweisung von Rollen unter Azure-Rollen über das Azure-Portal zuweisen lesen.

Generieren einer freigegebenen Zugriffssignatur

Eine freigegebene Zugriffssignatur (SHARED Access Signature, SAS) bietet temporären, sicheren, delegierten Zugriff auf einen Client, der normalerweise nicht über Berechtigungen verfügt. Mit einem SAS können Sie präzise steuern, wie ein Client auf Ihre Daten zugreifen kann. Sie können z. B. angeben, welche Ressourcen für den Client verfügbar sind. Sie können auch die Typen von Vorgängen einschränken, die der Client ausführen kann, und die Dauer angeben.

Azure unterstützt drei Arten von SAS. Ein Dienst-SAS bietet Zugriff auf eine Ressource in nur einem der Speicherdienste: Blob, Warteschlange, Tabelle oder Dateidienst. Ein Konto-SAS ähnelt einem Dienst-SAS, kann jedoch den Zugriff auf Ressourcen in mehr als einem Speicherdienst ermöglichen. Ein Benutzerdelegierungs-SAS ist ein SAS, das mit Microsoft Entra-Anmeldeinformationen gesichert ist und nur mit dem Blob Storage-Dienstes verwendet werden kann.

Wenn Sie ein SAS erstellen, können Sie Zugriffsbeschränkungen basierend auf Berechtigungsstufe, IP-Adresse oder Bereich oder Start- und Ablaufdatum und -uhrzeit festlegen. Weitere Informationen finden Sie unter "Gewähren des eingeschränkten Zugriffs auf Azure Storage-Ressourcen mit freigegebenen Zugriffssignaturen".

Vorsicht

Jeder Client, der über ein gültiges SAS verfügt, kann auf Daten in Ihrem Speicherkonto zugreifen, wie es von dieser SAS erlaubt ist. Es ist wichtig, ein SAS vor böswilliger oder unbeabsichtigter Verwendung zu schützen. Verwenden Sie die Diskretion bei der Verteilung einer SAS und haben Sie einen Plan zum Widerrufen einer kompromittierten SAS.

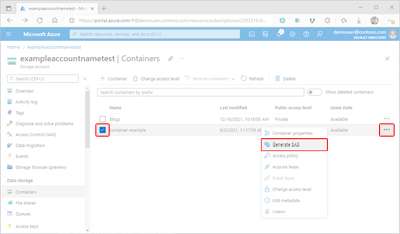

Führen Sie die folgenden Schritte aus, um ein SAS-Token mithilfe des Azure-Portals zu generieren:

Navigieren Sie im Azure-Portal zur Liste der Container in Ihrem Speicherkonto.

Aktivieren Sie das Kontrollkästchen neben dem Namen des Containers, für den Sie ein SAS-Token generieren.

Wählen Sie die Schaltfläche "Mehr " (...) des Containers und dann "SAS generieren " aus, um den Bereich "SAS generieren " anzuzeigen.

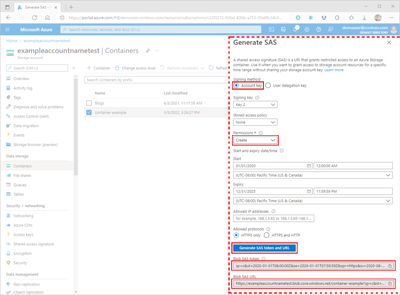

Wählen Sie im Bereich "SAS generieren " den Wert des Kontoschlüssels für das Feld " Signaturmethode " aus.

Wählen Sie im Feld " Signaturmethode " die Option "Kontoschlüssel" aus. Das Auswählen des Kontoschlüssels führt zur Erstellung einer Dienst-SAS.

Wählen Sie im Feld "Signaturschlüssel " den gewünschten Schlüssel aus, der zum Signieren der SAS verwendet werden soll.

Wählen Sie im Feld "Gespeicherte Zugriffsrichtlinie" "Keine" aus.

Aktivieren Sie das Feld "Berechtigungen" , und aktivieren Sie dann die Kontrollkästchen, die den gewünschten Berechtigungen entsprechen.

Geben Sie im Abschnitt "Start" und "Ablaufdatum/Uhrzeit " die gewünschten Werte für "Start " und "Ablaufdatum ", "Uhrzeit" und "Zeitzone" an.

Geben Sie optional eine IP-Adresse oder einen Bereich von IP-Adressen an, aus denen Anforderungen im Feld "Zulässige IP-Adressen " akzeptiert werden sollen. Wenn die Anforderungs-IP-Adresse nicht mit der ip-Adresse oder dem Adressbereich übereinstimmt, der im SAS-Token angegeben ist, wird sie nicht autorisiert.

Geben Sie optional das protokoll an, das für Anforderungen mit dem SAS im Feld "Zulässige Protokolle " zulässig ist. Der Standardwert ist „HTTPS“.

Überprüfen Sie Ihre Einstellungen auf Genauigkeit, und wählen Sie dann "SAS-Token und URL generieren " aus, um die Blob SAS-Token - und BLOB SAS-URL-Abfragezeichenfolgen anzuzeigen.

Kopieren und fügen Sie die BLOB-SAS-Token- und BLOB-SAS-URL-Werte an einem sicheren Speicherort ein. Sie werden nur einmal angezeigt und können nach dem Schließen des Fensters nicht abgerufen werden.

Hinweis

Das vom Portal zurückgegebene SAS-Token enthält nicht das Trennzeichen ('?') für die URL-Abfragezeichenfolge. Wenn Sie das SAS-Token an eine Ressourcen-URL anfügen, denken Sie daran, das Trennzeichen vor dem Anfügen des SAS-Tokens an die Ressourcen-URL anzufügen.

Erstellen einer gespeicherten Zugriffs- oder Unveränderbarkeitsrichtlinie

Eine gespeicherte Zugriffsrichtlinie bietet Ihnen zusätzliche serverseitige Kontrolle über eine oder mehrere freigegebene Zugriffssignaturen. Wenn Sie eine SAS einer gespeicherten Zugriffsrichtlinie zuordnen, erbt die SAS die in der Richtlinie definierten Einschränkungen. Mit diesen zusätzlichen Einschränkungen können Sie die Startzeit, die Ablaufzeit oder die Berechtigungen für eine Signatur ändern. Sie können sie auch widerrufen, nachdem sie ausgestellt wurde.

Unveränderliche Richtlinien können verwendet werden, um Ihre Daten vor Überschreibungen und Löschungen zu schützen. Unveränderlichkeitsrichtlinien ermöglichen das Erstellen und Lesen von Objekten, verhindern jedoch die Änderung oder Löschung für eine bestimmte Dauer. Blob Storage unterstützt zwei Arten von Unveränderlichkeitsrichtlinien. Eine zeitbasierte Aufbewahrungsrichtlinie verbietet Schreib- und Löschvorgänge für einen definierten Zeitraum. Eine Rechtliche Sperre verbietet auch Schreib- und Löschvorgänge, muss jedoch explizit aufgehoben werden, bevor diese Vorgänge fortgesetzt werden können.

Erstellen einer gespeicherten Zugriffsrichtlinie

Das Konfigurieren einer gespeicherten Zugriffsrichtlinie ist ein zweistufiger Prozess: Die Richtlinie muss zuerst definiert und anschließend auf den Container angewendet werden. Führen Sie die folgenden Schritte aus, um eine gespeicherte Zugriffsrichtlinie zu konfigurieren:

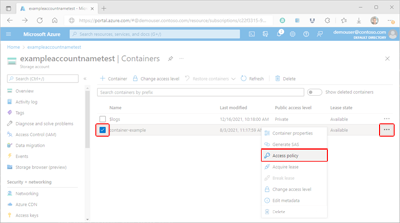

Navigieren Sie im Azure-Portal zur Liste der Container in Ihrem Speicherkonto.

Aktivieren Sie das Kontrollkästchen neben dem Namen des Containers, für den Sie ein SAS-Token generieren.

Wählen Sie die Schaltfläche " Weitere " (...) des Containers und dann die Access-Richtlinie aus, um den Access-Richtlinienbereich anzuzeigen.

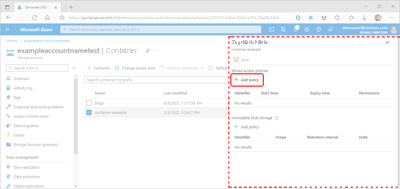

Wählen Sie im Access-Richtlinienbereich im Abschnitt "Gespeicherte Zugriffsrichtlinien" die Option +Richtlinie hinzufügen aus, um den Bereich "Richtlinie hinzufügen" anzuzeigen. Alle vorhandenen Richtlinien werden entweder im entsprechenden Abschnitt angezeigt.

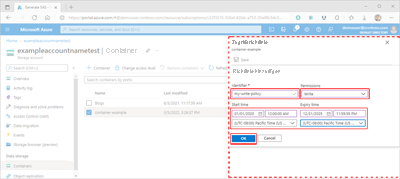

Wählen Sie im Bereich Richtlinie hinzufügen das Feld Bezeichner aus, und fügen Sie einen Namen für Ihre neue Richtlinie hinzu.

Wählen Sie das Feld "Berechtigungen" aus, und aktivieren Sie dann die Kontrollkästchen, die den für Ihre neue Richtlinie gewünschten Berechtigungen entsprechen.

Optional können Sie Datums-, Uhrzeit- und Zeitzonenwerte für Startzeit - und Ablaufzeitfelder angeben, um den Gültigkeitszeitraum der Richtlinie festzulegen.

Überprüfen Sie Ihre Einstellungen auf Genauigkeit, und wählen Sie dann "OK " aus, um den Access-Richtlinienbereich zu aktualisieren.

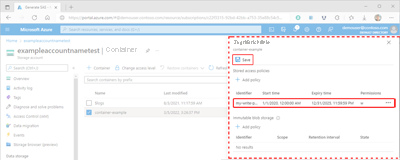

Vorsicht

Obwohl Ihre Richtlinie jetzt in der Tabelle "Gespeicherte Zugriffsrichtlinien " angezeigt wird, wird sie weiterhin nicht auf den Container angewendet. Wenn Sie zu diesem Zeitpunkt vom Access-Richtlinienbereich weg navigieren, wird die Richtlinie nicht gespeichert oder angewendet, und Sie verlieren Ihre Arbeit.

Wählen Sie im Access-Richtlinienbereich+Richtlinie hinzufügen aus, um eine andere Richtlinie zu definieren, oder wählen Sie "Speichern " aus, um Die neue Richtlinie auf den Container anzuwenden. Nachdem Sie mindestens eine gespeicherte Zugriffsrichtlinie erstellt haben, können Sie andere SAS damit verknüpfen.

Erstellen einer Unveränderlichkeitsrichtlinie

Weitere Informationen zum Konfigurieren von Unveränderlichkeitsrichtlinien für Container. Für Hilfe bei der Implementierung von Unveränderbarkeitsrichtlinien, führen Sie die Schritte in den Artikeln „Konfigurieren einer Aufbewahrungsrichtlinie“ oder „Konfigurieren oder Aufheben einer rechtlichen Aufbewahrung“ aus.

Verwalten von Leases

Eine Container-Lease wird verwendet, um eine Sperre für Löschvorgänge einzurichten oder zu verwalten. Wenn eine Lease im Azure-Portal erworben wird, kann die Sperre nur mit einer unbegrenzten Dauer erstellt werden. Bei der programmgesteuerten Erstellung kann die Sperrdauer zwischen 15 und 60 Sekunden liegen, oder sie kann unendlich sein.

Es gibt fünf verschiedene Lease-Betriebsmodi, obwohl nur zwei im Azure-Portal verfügbar sind:

| Anwendungsfall |

|

|

|---|---|---|

|

|

Anfordern einer neuen Lease | ✓ |

|

|

Verlängern Sie eine bestehende Leasinglaufzeit. | |

|

|

Ändern der ID einer vorhandenen Lease | |

|

|

Ende des aktuellen Leasingvertrags; ermöglicht anderen Kunden, eine neue Lease zu erwerben | ✓ |

|

|

Ende des aktuellen Leasingvertrags; verhindert, dass andere Kunden während des aktuellen Leasingzeitraums eine neue Lease erwerben. |

Erwerben eines Leasingvertrags

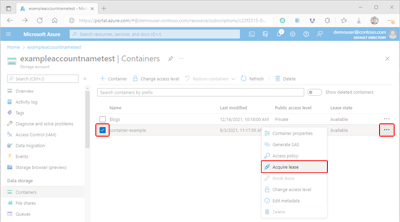

Führen Sie die folgenden Schritte aus, um eine Lease über das Azure-Portal zu erwerben:

Navigieren Sie im Azure-Portal zur Liste der Container in Ihrem Speicherkonto.

Aktivieren Sie das Kontrollkästchen neben dem Namen des Containers, für den Sie eine Lease erwerben möchten.

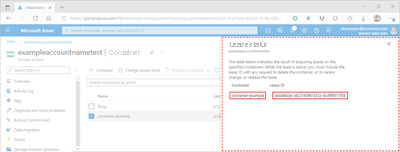

Wählen Sie die Schaltfläche " Mehr " (...) des Containers und dann " Lease erwerben " aus, um eine neue Lease anzufordern und die Details im Bereich "Leasestatus " anzuzeigen.

Die Eigenschaftswerte "Container" und "Lease ID" der neu angeforderten Lease werden im Leasestatus-Bereich angezeigt. Kopieren Sie diese Werte, und fügen Sie sie an einem sicheren Speicherort ein. Sie werden nur einmal angezeigt und können nicht abgerufen werden, nachdem der Bereich geschlossen wurde.

Einen Mietvertrag kündigen

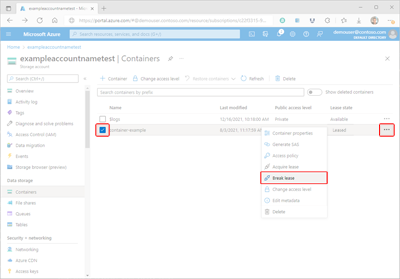

Führen Sie die folgenden Schritte aus, um eine Lease über das Azure-Portal zu unterbrechen:

Navigieren Sie im Azure-Portal zur Liste der Container in Ihrem Speicherkonto.

Aktivieren Sie das Kontrollkästchen neben dem Namen des Containers, für den Sie eine Lease unterbrechen.

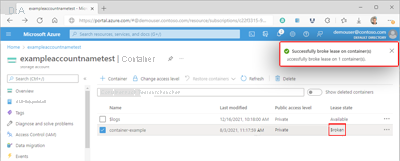

Wählen Sie die Schaltfläche "Mehr" (...) des Containers und wählen Sie „Pachtvertrag brechen“, um den Vertrag zu brechen.

Nachdem das Lease unterbrochen wurde, wird der Lease-Zustand des ausgewählten Containers aktualisiert, und es wird eine Statusbestätigung angezeigt.

Löschen von Containern

Wenn Sie einen Container im Azure-Portal löschen, werden auch alle Blobs innerhalb des Containers gelöscht.

Warnung

Wenn Sie die folgenden Schritte ausführen, können Container und alle darin enthaltenen Blobs endgültig gelöscht werden. Microsoft empfiehlt, container soft delete zu aktivieren, um Container und Blobs vor versehentlichem Löschen zu schützen. Weitere Informationen finden Sie unter Weiches Löschen für Container.

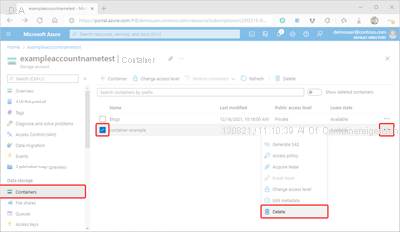

Führen Sie die folgenden Schritte aus, um einen Container im Azure-Portal zu löschen:

Navigieren Sie im Azure-Portal zur Liste der Container in Ihrem Speicherkonto.

Wählen Sie den zu löschenden Container aus.

Wählen Sie die Schaltfläche "Weitere " (...) und dann "Löschen" aus.

Vergewissern Sie sich im Dialogfeld "Container löschen ", dass Sie den Container löschen möchten.

In einigen Fällen ist es möglich, Container abzurufen, die gelöscht wurden. Wenn die Option zum Schutz von Daten vor vorläufigem Löschen in Ihrem Speicherkonto aktiviert ist, können Sie auf Container zugreifen, die innerhalb des zugewiesenen Aufbewahrungszeitraums gelöscht wurden. Weitere Informationen zu Soft Delete finden Sie im Artikel "Soft Delete für Container".

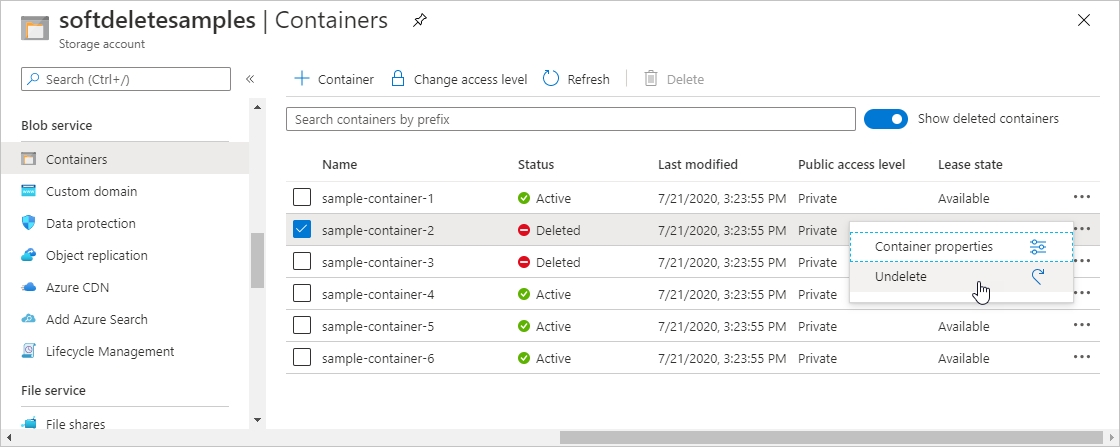

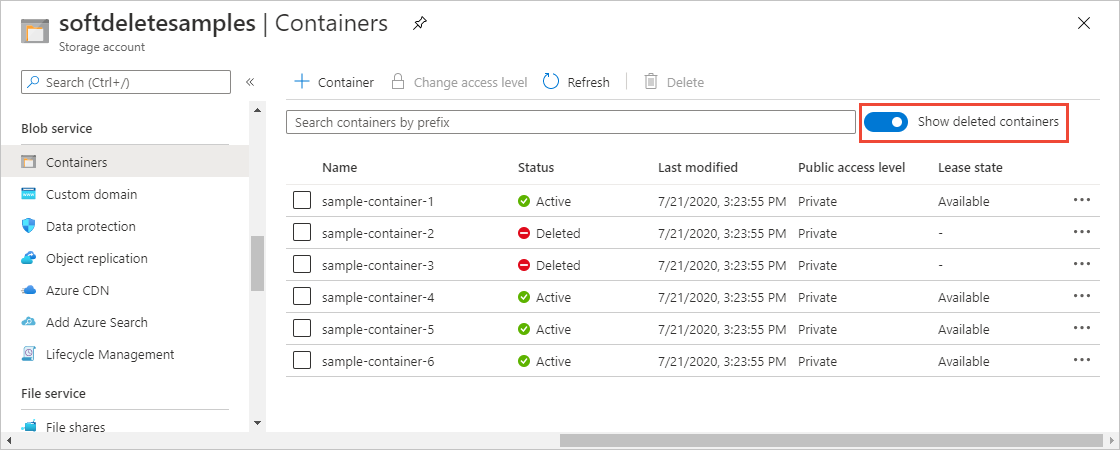

Anzeigen von vorläufig gelöschten Containern

Wenn das vorläufige Löschen aktiviert ist, können Sie vorläufig gelöschte Container im Azure-Portal anzeigen. Vorläufig gelöschte Container sind während des angegebenen Aufbewahrungszeitraums sichtbar. Nach Ablauf des Aufbewahrungszeitraums wird ein vorläufig gelöschter Container endgültig gelöscht und ist nicht mehr sichtbar.

Führen Sie die folgenden Schritte aus, um vorläufig gelöschte Container im Azure-Portal anzuzeigen:

Navigieren Sie im Azure-Portal zu Ihrem Speicherkonto, und zeigen Sie die Liste Ihrer Container an.

Schalten Sie den Schalter " Gelöschte Container anzeigen " ein, um gelöschte Container in die Liste einzuschließen.

Wiederherstellen eines weich gelöschten Containers

Sie können einen vorläufig gelöschten Container und dessen Inhalt innerhalb des Aufbewahrungszeitraums wiederherstellen. Führen Sie die folgenden Schritte aus, um einen vorläufig gelöschten Container im Azure-Portal wiederherzustellen:

Navigieren Sie im Azure-Portal zu Ihrem Speicherkonto, und zeigen Sie die Liste Ihrer Container an.

Öffnen Sie das Kontextmenü für den Container, den Sie wiederherstellen möchten, und wählen Sie die Option Wiederherstellen aus.