Informationen zur Verschlüsselung für eine Azure Elastic SAN-Instanz

Azure Elastic SAN verwendet serverseitige Verschlüsselung (SSE) zum automatischen Verschlüsseln von Daten, die in einem Elastic SAN gespeichert sind. SSE schützt Ihre Daten und unterstützt Sie beim Einhalten der Sicherheits- und Complianceanforderungen Ihrer Organisation.

Daten auf einem Azure Elastic SAN-Datenträger werden mithilfe der AES-256-Bit-Verschlüsselung, einer der stärksten verfügbaren Blockchiffren, auf transparente Weise ver- und entschlüsselt und sind mit dem FIPS 140-2-Standard konform. Weitere Informationen zu den kryptografischen Modulen, die der Azure Storage-Verschlüsselung zugrunde liegen, finden Sie unter Kryptografie-API: Die nächste Generation.

SSE wird standardmäßig aktiviert und kann nicht deaktiviert werden. SSE kann nicht deaktiviert werden, wirkt sich nicht auf die Leistung Ihres Elastic SAN aus und weist keine zusätzlichen Kosten auf.

Informationen zur Verwaltung von Verschlüsselungsschlüsseln

Es gibt zwei Arten von Verschlüsselungsschlüsseln: Plattformverwaltete Schlüssel und vom Kunden verwaltete Schlüssel. Daten, die in einen Elastic SAN-Datenträger geschrieben wurden, werden standardmäßig mit von der Plattform verwalteten (von Microsoft verwalteten) Schlüsseln verschlüsselt. Wenn Sie es vorziehen, können Sie stattdessen vom Kunden verwaltete Schlüssel verwenden, wenn Sie in Ihrer Organisation bestimmte Sicherheits- und Complianceanforderungen haben.

Wenn Sie eine Datenträgergruppe konfigurieren, können Sie entweder plattformverwaltete oder vom Kunden verwaltete Schlüssel verwenden. Alle Datenträger in einer Datenträgergruppe erben die Konfiguration der Datenträgergruppe. Sie können jederzeit zwischen vom Kunden verwalteten und plattformverwalteten Schlüsseln wechseln. Wenn Sie zwischen diesen Schlüsseltypen wechseln, verschlüsselt der Elastic SAN-Dienst den Datenverschlüsselungsschlüssel mit dem KEK neu. Der Schutz des Datenverschlüsselungsschlüssels ändert sich, aber die Daten in Ihrem Elastic SAN-Datenträger bleiben immer verschlüsselt. Es sind keine zusätzlichen Maßnahmen Ihrerseits erforderlich, um sicherzustellen, dass Ihre Daten geschützt sind.

Kundenseitig verwaltete Schlüssel

Wenn Sie kundenseitig verwaltete Schlüssel verwenden, müssen Sie Azure Key Vault verwenden, um sie zu speichern.

Sie können entweder eigene RSA-Schlüssel erstellen und importieren und in Ihrer Azure Key Vault-Instanz speichern oder neue RSA-Schlüssel mithilfe von Azure Key Vault generieren. Sie können die Azure Key Vault-APIs oder Verwaltungsschnittstellen verwenden, um Ihre Schlüssel zu generieren. Das Elastic SAN und der Schlüsseltresor können sich in verschiedenen Regionen und Abonnements befinden, müssen sich jedoch im selben Microsoft Entra ID-Mandanten befinden.

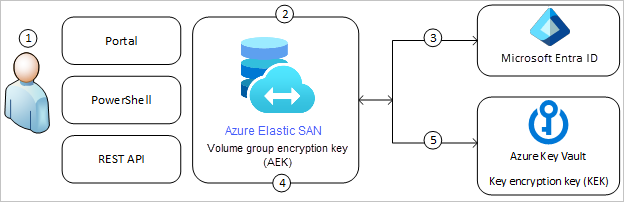

Das folgende Diagramm zeigt, wie Azure Elastic SAN Entra ID und Azure Key Vault verwendet, um Anforderungen mithilfe des kundenseitig verwalteten Schlüssels zu senden:

In der folgenden Liste werden die nummerierten Schritte im Diagramm erläutert:

- Ein Azure Key Vault-Administrator gewährt Berechtigungen für eine verwaltete Identität, um auf den Schlüsseltresor zuzugreifen, der die Verschlüsselungsschlüssel enthält. Die verwaltete Identität kann entweder eine vom Benutzer zugewiesene Identität sein, die Sie erstellen und verwalten, oder eine vom System zugewiesene Identität, die der Datenträgergruppe zugeordnet ist.

- Ein Azure Elastic SAN Volume Group Owner konfiguriert die Verschlüsselung mit einem vom Kunden verwalteten Schlüssel für die Datenträgergruppe.

- Azure Elastic SAN verwendet die in Schritt 1 erteilte verwaltete Identität, um den Zugriff auf den Schlüsseltresor über Microsoft Entra ID zu authentifizieren.

- Azure Elastic SAN umschließt den Datenverschlüsselungsschlüssel mit dem vom Kunden verwalteten Schlüssel aus dem Schlüsseltresor.

- Bei Lese-/Schreibvorgängen sendet Azure Elastic SAN Anforderungen an Azure Key Vault, um die Umschließung für den Kontoverschlüsselungsschlüssel aufzuheben und so Verschlüsselungs- und Entschlüsselungsvorgänge durchzuführen.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für