Erstellen eines Arbeitsbereichs mit aktiviertem Schutz vor Datenexfiltration

In diesem Artikel wird beschrieben, wie Sie einen Arbeitsbereich mit aktiviertem Schutz vor Datenexfiltration und die genehmigten Microsoft Entra-Mandanten für diesen Arbeitsbereich verwalten.

Hinweis

Nachdem der Arbeitsbereich erstellt wurde, können Sie die Arbeitsbereichskonfiguration für das verwaltete virtuelle Netzwerk und den Schutz vor Datenexfiltration nicht mehr ändern.

Voraussetzungen

- Berechtigungen zum Erstellen einer Arbeitsbereichsressource in Azure.

- Synapse-Arbeitsbereichsberechtigungen zum Erstellen von verwalteten privaten Endpunkten.

- Abonnements, die für den Netzwerkressourcenanbieter registriert sind. Weitere Informationen.

Führen Sie die Schritte unter Schnellstart: Erstellen eines Synapse-Arbeitsbereichs aus, um mit der Erstellung Ihres Arbeitsbereichs zu beginnen. Verwenden Sie vor dem Erstellen des Arbeitsbereichs die unten angegebenen Informationen, um für Ihren Arbeitsbereich den Schutz vor Datenexfiltration hinzuzufügen.

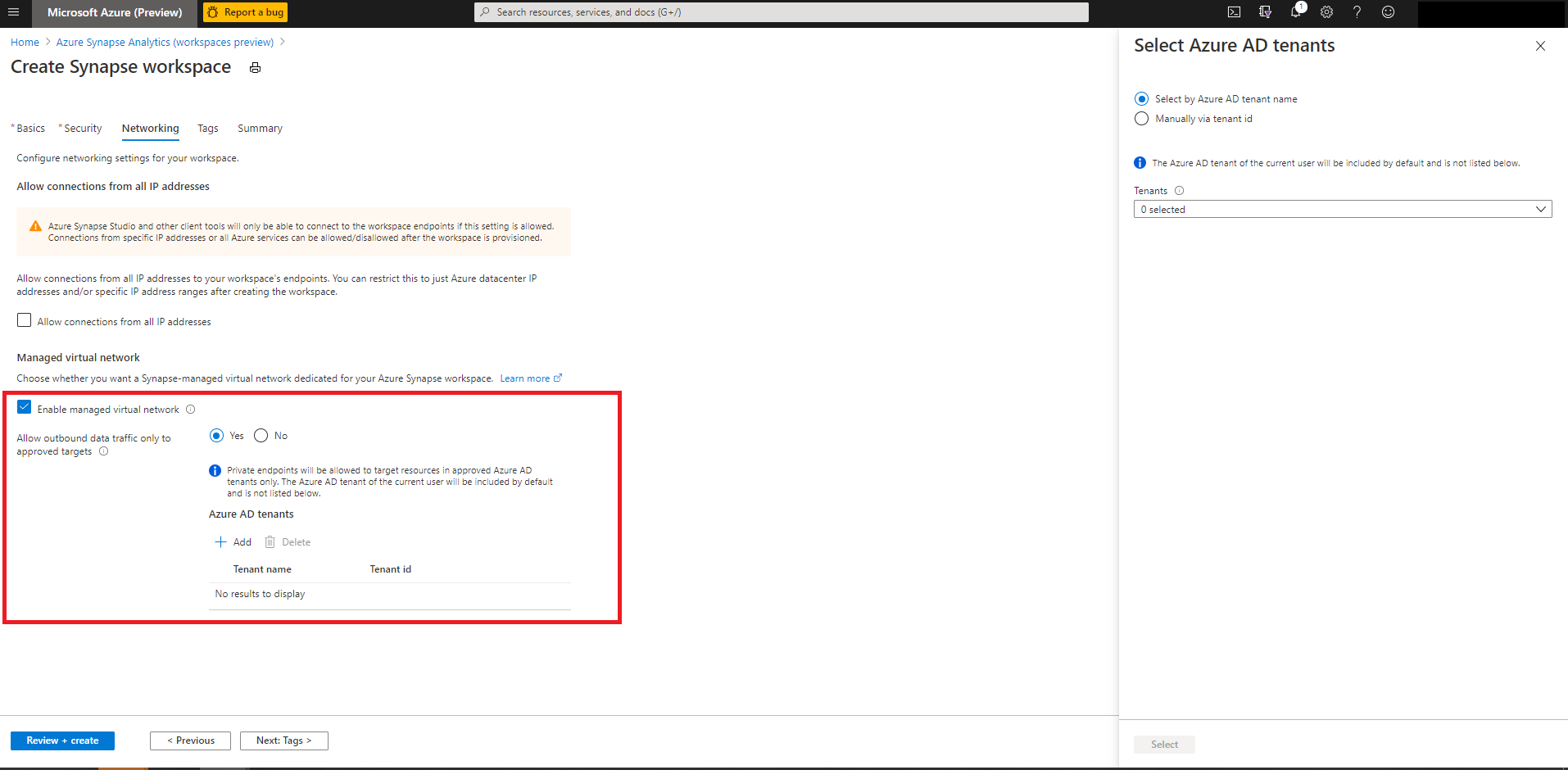

Hinzufügen des Schutzes vor Datenexfiltration beim Erstellen Ihres Arbeitsbereichs

- Aktivieren Sie auf der Registerkarte „Netzwerk“ das Kontrollkästchen „Verwaltetes VNET aktivieren“.

- Legen Sie die Option „Ausgehenden Datenverkehr nur zu genehmigten Zielen zulassen“ auf „Ja“ fest.

- Wählen Sie die genehmigten Microsoft Entra-Mandanten für diesen Arbeitsbereich aus.

- Überprüfen Sie die Konfiguration, und erstellen Sie den Arbeitsbereich.

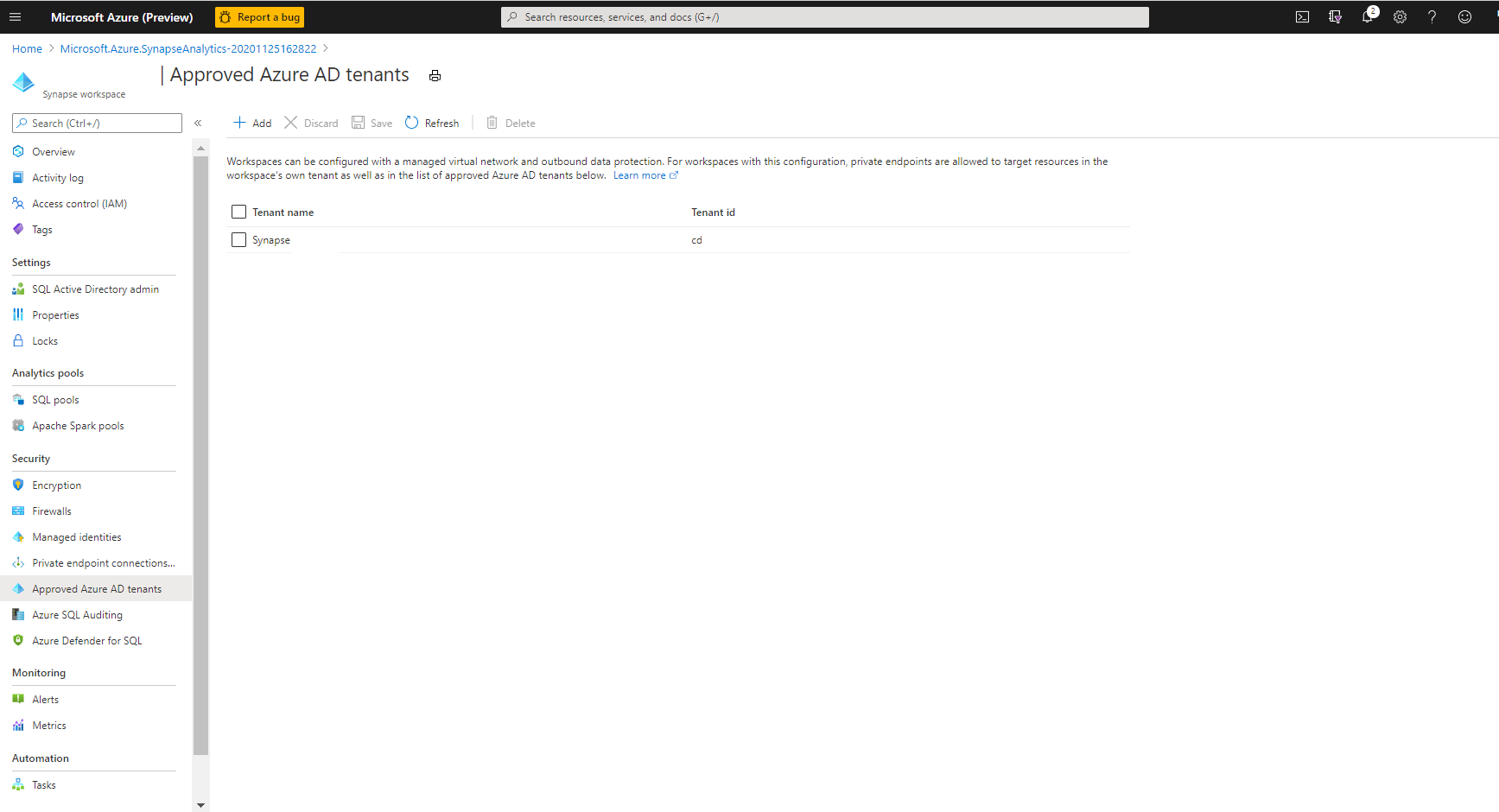

Verwalten genehmigter Microsoft Entra-Mandanten für den Arbeitsbereich

- Navigieren Sie im Azure-Portal des Arbeitsbereichs zu „Genehmigte Microsoft Entra-Mandanten“. Hier ist die Liste mit den genehmigten Microsoft Entra-Mandanten für den Arbeitsbereich angegeben. Der Mandant des Arbeitsbereichs ist standardmäßig vorhanden und wird nicht angezeigt.

- Verwenden Sie die Option „+ Hinzufügen“, um der Liste mit den genehmigten Mandanten einen neuen Eintrag hinzuzufügen.

- Wenn Sie einen Microsoft Entra-Mandanten aus der Liste mit den genehmigten Mandanten entfernen möchten, wählen Sie den Mandanten und dann „Löschen“ und anschließend „Speichern“ aus.

Herstellen einer Verbindung mit Azure-Ressourcen auf genehmigten Microsoft Entra-Mandanten

Sie können verwaltete private Endpunkte erstellen, um eine Verbindung mit Azure-Ressourcen herzustellen, die sich auf Microsoft Entra-Mandanten befinden und für einen Arbeitsbereich genehmigt wurden. Führen Sie die Schritte im Leitfaden Erstellen eines verwalteten privaten Endpunkts zu Ihrer Datenquelle (Vorschau) aus.

Wichtig

Für Ressourcen auf anderen Mandanten als dem Mandanten des Arbeitsbereichs dürfen keine blockierenden Firewallregeln vorhanden sein, weil die SQL-Pools ansonsten keine Verbindung damit herstellen können. Ressourcen im verwalteten virtuellen Netzwerk des Arbeitsbereichs, z. B. Spark-Cluster, können über verwaltete private Links eine Verbindung mit per Firewall geschützten Ressourcen herstellen.

Bekannte Einschränkungen

Benutzer können eine Umgebungskonfigurationsdatei bereitstellen, um Python-Pakete aus öffentlichen Repositorys wie PyPI zu installieren. In vor Datenexfiltration geschützten Arbeitsbereichen werden Verbindungen mit ausgehenden Respositorys blockiert. Folglich werden aus öffentlichen Repositorys wie PyPI installierte Python-Bibliotheken nicht unterstützt.

Als Alternative können Benutzer Arbeitsbereichspakete hochladen oder einen privaten Kanal innerhalb ihres primären Azure Data Lake Storage-Kontos erstellen. Weitere Informationen finden Sie unter Verwalten von Bibliotheken für Apache Spark in Azure Synapse Analytics.

Das Erfassen von Daten aus einem Event Hub in Data Explorer-Pools funktioniert nicht, wenn Ihr Synapse-Arbeitsbereich ein verwaltetes virtuelles Netzwerk mit aktiviertem Datenexfiltrationsschutz verwendet.

Nächste Schritte

- Informieren Sie sich über den Schutz vor Datenexfiltration in Synapse-Arbeitsbereichen.

- Weitere Informationen zu verwalteten virtuellen Arbeitsbereichsnetzwerken

- Weitere Informationen zu Verwalteten privaten Endpunkten.

- Erstellen Sie verwaltete private Endpunkte für Ihre Datenquellen.