Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

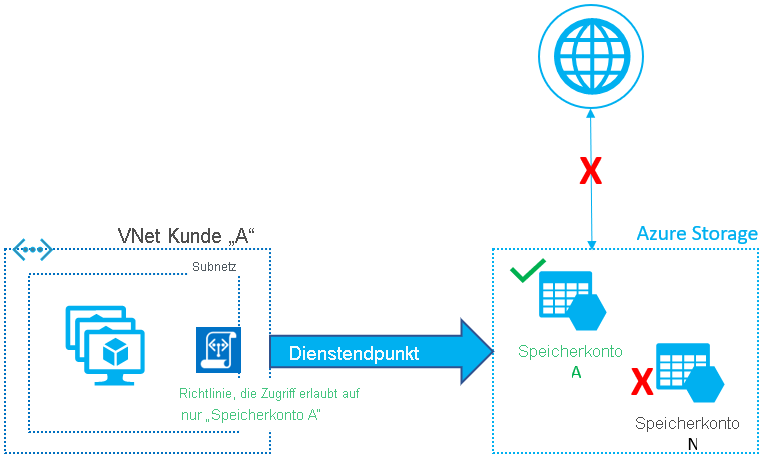

Richtlinien für VNET-Dienstendpunkte ermöglichen es Ihnen, ausgehenden virtuellen Netzwerkdatenverkehr zu Azure Storage-Konten über den Dienstendpunkt zu filtern und die Datenexfiltration nur zu bestimmten Azure Storage-Konten zuzulassen. Endpunktrichtlinien ermöglichen eine präzise Zugriffssteuerung für virtuellen Netzwerkdatenverkehr zu Azure Storage, wenn eine Verbindung über den Dienstendpunkt hergestellt wird.

Dieses Feature ist für Azure Storage in allen globalen Azure-Regionen allgemein verfügbar.

Hauptvorteile

Richtlinien für VNET-Dienstendpunkte bieten folgende Vorteile:

Verbesserte Sicherheit für Ihren virtuellen Netzwerkdatenverkehr zu Azure Storage

Azure-Diensttags für Netzwerksicherheitsgruppen ermöglichen es Ihnen, den ausgehenden virtuellen Netzwerkdatenverkehr zu bestimmten Azure Storage-Regionen einzuschränken. Dieser Prozess ermöglicht jedoch den Datenverkehr zu jedem beliebigen Konto innerhalb der ausgewählten Azure Storage-Region.

Mit Endpunktrichtlinien können Sie die Azure Storage-Konten angeben, für die der ausgehende Zugriff auf das virtuelle Netzwerk zulässig ist, und den Zugriff auf alle anderen Speicherkonten einschränken. Dieser Prozess bietet eine viel genauere Sicherheitssteuerung zum Schutz vor Datenexfiltration aus Ihrem virtuellen Netzwerk.

Skalierbare, hoch verfügbare Richtlinien zum Filtern des Azure-Dienstdatenverkehrs

Endpunktrichtlinien bieten eine horizontal skalierbare, hoch verfügbare Lösung zum Filtern des Azure-Dienstdatenverkehrs aus virtuellen Netzwerken über Dienstendpunkte. Für die Verwaltung der zentralen Netzwerkappliances für diesen Datenverkehr in Ihren virtuellen Netzwerken ist kein zusätzlicher Aufwand erforderlich.

JSON-Objekt für Dienstendpunktrichtlinien

Werfen Sie einen kurzen Blick auf das Objekt „Dienstendpunktrichtlinie“.

"serviceEndpointPolicyDefinitions": [

{

"description": null,

"name": "MySEP-Definition",

"resourceGroup": "MySEPDeployment",

"service": "Microsoft.Storage",

"serviceResources": [

"/subscriptions/subscriptionID/resourceGroups/MySEPDeployment/providers/Microsoft.Storage/storageAccounts/mystgacc"

],

"type": "Microsoft.Network/serviceEndpointPolicies/serviceEndpointPolicyDefinitions"

}

]

Konfiguration

Sie können die Endpunktrichtlinien so konfigurieren, dass der virtuelle Netzwerkdatenverkehr zu bestimmten Azure Storage-Konten eingeschränkt wird.

Endpunktrichtlinien werden in einem Subnetz eines virtuellen Netzwerks konfiguriert. Dienstendpunkte für Azure Storage sollten im Subnetz aktiviert werden, damit die Richtlinie angewendet werden kann.

Mit der Endpunktrichtlinie können Sie der Zulassungsliste bestimmte Azure Storage-Konten im Format „resourceID“ hinzufügen. Sie können den Zugriff wie folgt einschränken:

Alle Speicherkonten in einem Abonnement

E.g. /subscriptions/subscriptionIdAlle Speicherkonten in einer Ressourcengruppe

E.g. subscriptions/subscriptionId/resourceGroups/resourceGroupNameEin einzelnes Speicherkonto, durch auflisten der entsprechenden Azure Resource Manager-resourceID. Dies deckt den Datenverkehr zu Blobs, Tabellen, Warteschlangen, Dateien und Azure Data Lake Storage Gen2 ab.

E.g. /subscriptions/subscriptionId/resourceGroups/resourceGroupName/providers/Microsoft.Storage/storageAccounts/storageAccountName

Wenn an ein Subnetz mit Endpunkten keine Richtlinien angefügt sind, können Sie standardmäßig auf alle Speicherkonten im Dienst zugreifen. Sobald eine Richtlinie in diesem Subnetz konfiguriert wurde, können Compute-Instanzen in diesem Subnetz nur auf die in der Richtlinie angegebenen Ressourcen zugreifen. Der Zugriff auf alle anderen Speicherkonten wird verweigert.

Wenn Dienstendpunktrichtlinien auf ein Subnetz angewendet werden, wird für den Azure Storage-Dienstendpunktbereich ein Upgrade von regional auf global durchgeführt. Dieser Prozess bedeutet, dass der gesamte Datenverkehr zu Azure Storage danach über den Dienstendpunkt gesichert ist. Die Dienstendpunktrichtlinien sind auch global anwendbar. Allen Speicherkonten, die nicht explizit zugelassen sind, wird der Zugriff verweigert.

Sie können mehrere Richtlinien auf ein Subnetz anwenden. Wenn dem Subnetz mehrere Richtlinien zugeordnet sind, ist der virtuelle Netzwerkdatenverkehr zu Ressourcen, die in einer dieser Richtlinien angegeben sind, zulässig. Der Zugriff auf alle anderen Dienstressourcen, die in keiner der Richtlinien angegeben sind, wird verweigert.

Hinweis

Dienstendpunktrichtlinien sind Zulassungsrichtlinien. Deshalb werden – abgesehen von den angegebenen Ressourcen – alle anderen Ressourcen eingeschränkt. Stellen Sie bitte sicher, dass alle Abhängigkeiten von Dienstressourcen für Ihre Anwendungen in der Richtlinie identifiziert und aufgelistet werden.

Nur Speicherkonten, die das Azure-Ressourcenmodell verwenden, können in der Endpunktrichtlinie angegeben werden. Klassische Azure Storage-Konten unterstützten Azure-Dienstendpunktrichtlinien nicht.

Der Zugriff auf sekundären georedundanten Speicher mit Lesezugriff ist automatisch zugelassen, wenn das primäre Konto angegeben ist.

Speicherkonten können sich im selben oder einem anderen Abonnement oder Microsoft Entra-Mandanten befinden wie das virtuelle Netzwerk.

Szenarien

Mittels Peering verknüpfte, verbundene oder mehrere virtuelle Netzwerke: Um den Datenverkehr in virtuellen Peeringnetzwerken zu filtern, sollten Endpunktrichtlinien einzeln auf diese virtuellen Netzwerke angewendet werden.

Filtern von Internetdatenverkehr mit Netzwerkgeräten oder per Azure Firewall: Hierbei wird der Datenverkehr der Azure-Dienste über Dienstendpunkte mit Richtlinien gefiltert, und der restliche Internet- oder Azure-Datenverkehr wird über Geräte oder per Azure Firewall gefiltert.

Filtern des Datenverkehrs für in virtuellen Netzwerken bereitgestellte Azure-Dienste: Zurzeit werden Richtlinien für Azure-Dienstendpunkte für verwaltete Azure-Dienste nicht unterstützt, die in Ihrem virtuellen Netzwerk bereitgestellt sind.

Filtern von Datenverkehr aus der lokalen Umgebung für Azure-Dienste: Dienstendpunktrichtlinien gelten nur für den Datenverkehr aus Subnetzen, die den Richtlinien zugeordnet sind. Um den Zugriff auf bestimmte Azure-Dienstressourcen aus lokalen Netzwerken zuzulassen, sollte der Datenverkehr mithilfe von virtuellen Netzwerkappliances oder Firewalls gefiltert werden.

Protokollierung und Problembehandlung

Für Richtlinien für Dienstendpunkte steht keine zentrale Protokollierung zur Verfügung. Informationen zu Dienstressourcenprotokollen finden Sie unter Protokollierung für Dienstendpunkte.

Problembehandlungsszenarien

Der Zugriff auf Speicherkonten, die in der Vorschau (nicht in der geografisch gekoppelten Region) funktionierten, wurde verweigert.

Mit dem Azure Storage-Upgrade auf die Nutzung von globalen Diensttags ist der Bereich „Dienstendpunkt“ jetzt „Global“. Dies gilt folglich auch für Dienstendpunktrichtlinien. Deshalb wird jeglicher Datenverkehr zu Azure Storage über Dienstendpunkte verschlüsselt, und nur den in der Richtlinie explizit aufgelisteten Speicherkonten wird der Zugriff gestattet.

Nehmen Sie alle erforderlichen Speicherkonten explizit in die Zulassungsliste auf, um den Zugriff wiederherzustellen.

Wenden Sie sich an den Azure-Support.

Der Zugriff wird für Konten verweigert, die in den Endpunktrichtlinien aufgeführt sind.

Netzwerksicherheitsgruppen oder Firewallfilter blockieren möglicherweise den Zugriff.

Wenn das Entfernen bzw. erneute Anwenden der Richtlinie zu Konnektivitätsverlust führt, gehen Sie folgendermaßen vor:

Überprüfen Sie, ob der Azure-Dienst so konfiguriert wurde, dass der Zugriff aus dem virtuellen Netzwerk über Endpunkte zugelassen ist. Überprüfen Sie außerdem, ob die Standardrichtlinie für die Ressource auf Alle zulassen festgelegt wurde.

Überprüfen Sie, ob die Dienstdiagnose den Datenverkehr über die Endpunkte anzeigt.

Überprüfen Sie, ob die Flowprotokolle der Netzwerksicherheitsgruppen den Zugriff anzeigen und ob die Speicherprotokolle den Zugriff wie erwartet über Dienstendpunkte anzeigen.

Wenden Sie sich an den Azure-Support.

Der Zugriff wird für Konten verweigert, die in den Richtlinien für Dienstendpunkte nicht aufgeführt sind.

Überprüfen Sie, ob Azure Storage so konfiguriert wurde, dass der Zugriff aus dem virtuellen Netzwerk über Endpunkte zugelassen ist. Überprüfen Sie außerdem, ob die Standardrichtlinie für die Ressource auf Alle zulassen festgelegt wurde.

Stellen Sie sicher, dass die Konten keine klassischen Speicherkonten mit Dienstendpunktrichtlinien im Subnetz sind.

Ein verwalteter Azure-Dienst funktioniert nach dem Anwenden einer Dienstendpunktrichtlinie über das Subnetz nicht mehr.

- Andere verwaltete Dienste als Azure SQL Managed Instance werden derzeit nicht mit Dienstendpunkten unterstützt.

Der Zugriff auf verwaltete Speicherkonten funktioniert nach dem Anwenden einer Dienstendpunktrichtlinie über das Subnetz nicht mehr.

- Verwaltete Speicherkonten werden mit Dienstendpunktrichtlinien nicht unterstützt. Wenn konfiguriert, verweigern Richtlinien standardmäßig den Zugriff auf alle verwalteten Speicherkonten. Wenn Ihre Anwendung auf verwaltete Speicherkonten zugreifen muss, sollten für diesen Datenverkehr keine Endpunktrichtlinien verwendet werden.

Bereitstellung

Ein Benutzer mit Schreibzugriff auf ein virtuelles Netzwerk konfiguriert Dienstendpunktrichtlinien für Subnetze. Erfahren Sie mehr über integrierte Rollen in Azure und das Zuweisen bestimmter Berechtigungen zu benutzerdefinierten Rollen.

Virtuelle Netzwerke und Azure Storage-Konten können sich in demselben Abonnement oder in verschiedenen Abonnements oder aber in Microsoft Entra-Mandanten befinden.

Begrenzungen

Sie können Richtlinien für Dienstendpunkte nur in virtuellen Netzwerken bereitstellen, die mit dem Azure Resource Manager-Bereitstellungsmodell bereitgestellt wurden.

Virtuelle Netzwerke müssen sich in derselben Region und im selben Abonnement wie die Richtlinie des Dienstendpunkts befinden.

Sie können eine Richtlinie für Dienstendpunkte in einem Subnetz nur anwenden, wenn die Dienstendpunkte für die in der Richtlinie angegebenen Azure-Dienste konfiguriert sind.

Sie können Richtlinien für Dienstendpunkte nicht für Datenverkehr aus Ihrem lokalen Netzwerk zu Azure-Diensten verwenden.

Andere verwaltete Azure-Dienste als Azure SQL Managed Instance unterstützen derzeit keine Endpunktrichtlinien. Dies Einschränkung umfasst verwaltete Dienste, die in gemeinsamen Subnetzen (z. B. Azure Batch, Microsoft Entra Domain Services, Azure Application Gateway, Azure VPN Gateway, Azure Firewall) oder in dedizierten Subnetzen (z. B. Azure App Service-Umgebung, Azure Redis Cache, Azure API Management, klassische verwaltete Dienste) bereitgestellt werden.

Warnung

Azure-Dienste, die in Ihrem virtuellen Netzwerk bereitgestellt wurden (z.B. Azure HDInsight), greifen aufgrund von Infrastrukturanforderungen auf andere Azure-Dienste zu, wie z.B. Azure Storage. Das Einschränken der Endpunktrichtlinie auf bestimmte Ressourcen könnten den Zugriff auf diese Infrastrukturressourcen für die Azure-Dienste unterbrechen, die in Ihrem virtuellen Netzwerk bereitgestellt wurden.

- Klassische Speicherkonten werden in Endpunktrichtlinien nicht unterstützt. Richtlinien verweigern standardmäßig den Zugriff auf alle klassischen Speicherkonten. Wenn Ihre Anwendung Zugriff auf Azure Resource Manager und auf klassische Speicherkonten zugreifen muss, sollten für diesen Datenverkehr keine Endpunktrichtlinien verwendet werden.

Preise und Einschränkungen

Für die Verwendung von Dienstendpunktrichtlinien fallen keine zusätzlichen Gebühren an. Das aktuelle Preismodell für Azure-Dienste (wie z.B. Azure Storage) gilt unverändert für alle Dienstendpunkte.

Folgende Grenzwerte gelten für Richtlinien für Dienstendpunkte:

| Resource | Standardlimit |

|---|---|

| ServiceEndpointPoliciesPerSubscription | 500 |

| ServiceEndpointPoliciesPerSubnet | 100 |

| ServiceEndpointPoliciesPerVirtualNetwork | 100 |

| ServiceResourcesPerServiceEndpointPolicyDefinition | 200 |

Nächste Schritte

Erfahren Sie mehr über das Konfigurieren von Richtlinien für VNET-Dienstendpunkte.

Erfahren Sie mehr über VNET-Dienstendpunkte.