Konfigurieren von Destination NAT (DNAT) für die virtuellen Netzwerkgeräte in einem Azure Virtual WAN-Hub

Im folgenden Artikel wird beschrieben, wie Destination NAT für die Firewall der nächsten Generation konfiguriert wird, die mit dem Virtual WAN-Hub bereitgestellt wird.

Wichtig

Destination NAT (DNAT) für mit Virtual WAN integrierte virtuelle Netzwerkgeräte befindet sich derzeit in Public Preview und wird ohne Vereinbarung auf Serviceebene bereitgestellt. Sie sollte nicht für Produktionsworkloads verwendet werden. Unter Umständen werden bestimmte Features nicht unterstützt, verfügen über eingeschränkte Funktionen und sind nicht an allen Azure-Standorten verfügbar. Die zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen enthalten rechtliche Bedingungen. Sie gelten für diejenigen Azure-Features, die sich in der Beta- oder Vorschauversion befinden oder aber anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Hintergrund

Virtuelle Netzwerkgeräte (NVAs) mit Firewallfunktionen der nächsten Generation, die in Virtual WAN integriert sind, ermöglichen es Kunden, den Datenverkehr zwischen privaten Netzwerken, die mit Virtual WAN verbunden sind, zu schützen und zu prüfen.

Destination NAT für virtuelle Netzwerkgeräte im Virtual WAN-Hub ermöglicht es Ihnen, Anwendungen für die Benutzer im Internet zu veröffentlichen, ohne die öffentliche IP der Anwendung oder des Servers direkt verfügbar zu machen. Verbraucher greifen über eine öffentliche IP-Adresse, die einer virtuellen Firewall Network Appliance zugewiesen ist, auf Anwendungen zu. Der NVA ist so konfiguriert, dass Datenverkehr gefiltert und übersetzt und der Zugriff auf Back-End-Anwendungen gesteuert wird.

Infrastrukturmanagement und -programmierung für den DNAT-Anwendungsfall in Virtual WAN ist automatisch. Die Programmierung der DNAT-Regel auf dem NVA mithilfe der NVA-Orchestrierungssoftware oder der NVA-Befehlszeile programmiert automatisch die Azure-Infrastruktur, um DNAT-Datenverkehr für unterstützte NVA-Partner zu akzeptieren und weiterzuleiten. Siehe Abschnitt Einschränkungen für die Liste der unterstützten NVA-Partner.

Konzepte

Um den DNAT-Anwendungsfall zu aktivieren, ordnen Sie eine oder mehrere Azure Public IP-Adressressourcen der Ressource „Virtuelles Netzwerkgerät“ zu. Diese IPs werden als Interneteingangs- oder Interneteingangs-IP-Adressen bezeichnet und sind die Ziel-IP-Adressen, an die Benutzer Verbindungsanforderungen initiieren, um auf Anwendungen hinter dem NVA zuzugreifen. Nachdem Sie eine DNAT-Regel in der Orchestrator- und Verwaltungssoftware für virtuelle Netzwerkgeräte konfiguriert haben (siehe Partnerhandbuch), wird die NVA-Verwaltungssoftware automatisch:

- Programmiert NVA-Gerätesoftware, die in Virtual WAN ausgeführt wird, den entsprechenden Datenverkehr zu prüfen und zu übersetzen (Einrichten von NAT-Regeln und Firewallregeln auf NVA-Geräten). Die Regeln, die auf der NVA programmiert sind, werden als NVA DNAT-Regeln bezeichnet.

- Interagiert mit Azure-APIs, um eingehende Sicherheitsregeln zu erstellen und zu aktualisieren. Die Virtual WAN-Steuerungsebene verarbeitet eingehende Sicherheitsregeln und programmiert Virtual WAN und durch Azure verwaltete NVA-Infrastrukturkomponenten zur Unterstützung des Destination NAT-Anwendungsfalles.

Beispiel

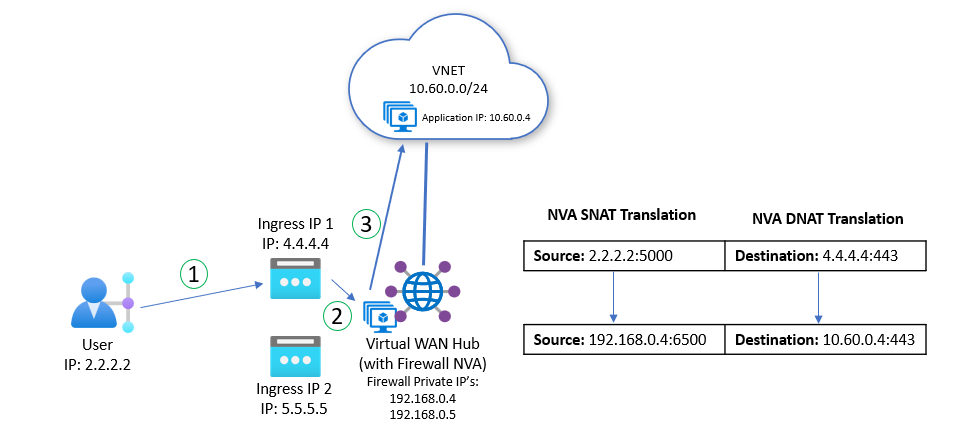

Im folgenden Beispiel greifen Benutzer auf eine Anwendung zu, die in einem virtuellen Azure-Netzwerk (Anwendungs-IP-Adresse: 10.60.0.4) gehostet wird und eine Verbindung hat mit einer öffentlichen DNAT-IP-Adresse (198.51.100.4), die dem NVA am Port 443 zugewiesen ist.

Die folgenden Konfigurationen werden durchgeführt:

- Interneteingangs-IP-Adressen, die dem NVA zugewiesen sind, sind 198.51.100.4 und 192.0.2.4.

- Die NVA DNAT-Regel ist so programmiert, dass Datenverkehr mit dem Ziel 198.51.100.4.4:443 in 10.60.0.4:443 übersetzt wird.

- NVA Orchestrator-Schnittstellen mit Azure-APIs zum Erstellen Sicherheitseingangsregeln und der Infrastruktur Virtual WAN-Steuerungsebenen zur Unterstützung des Datenverkehrflusses.

Eingehender Datenverkehrsfluss

Die folgende Liste entspricht dem obigen Diagramm und beschreibt den Paketfluss für die eingehende Verbindung:

- Der Benutzer initiiert eine Verbindung mit einer der öffentlichen IPs, die für DNAT verwendet werden, die dem NVA zugeordnet sind.

- Azure lädt die Verbindungsanforderung mit einer der Firewall-NVA-Instanzen ab. Datenverkehr wird an die externe/nicht vertrauenswürdige Schnittstelle der NVA gesendet.

- NVA prüft den Datenverkehr und übersetzt das Paket basierend auf der Regelkonfiguration. In diesem Fall ist der NVA für NAT konfiguriert und leitet eingehenden Datenverkehr an 10.60.0.4:443 weiter. Die Quelle des Pakets wird auch in die private IP (IP der vertrauenswürdigen/internen Schnittstelle) der ausgewählten Firewallinstanz übersetzt, um die Flusssymmetrie sicherzustellen. Das NVA leitet das Paket weiter und das Virtual WAN sendet das Paket an das endgültige Ziel.

Ausgehender Datenverkehrsfluss

Die folgende Liste entspricht dem obigen Diagramm und beschreibt den Paketfluss für die ausgehende Antwort:

- Der Server antwortet und sendet die Antwortpakete an die NVA Firewall-Instanz über die private IP-Adresse der Firewall.

- Die NAT-Übersetzung wird umgekehrt und die Antwort wird an die nicht vertrauenswürdige Schnittstelle gesendet. Azure sendet das Paket dann direkt an den Benutzer zurück.

Bekannte Einschränkungen und Überlegungen

Begrenzungen

- Destination NAT wird nur für die folgenden NVAs unterstützt: Prüfpunkt, fortinet-sdwan-and-ngfw und fortinet-ngfw.

- Öffentliche IPs, die für Destination NAT verwendet werden, müssen die folgenden Anforderungen erfüllen:

- Öffentliche Destination NAT-IPs müssen aus derselben Region wie die NVA-Ressource stammen. Wenn z. B. die NVA in der Region Ost-USA bereitgestellt wird, muss die öffentliche IP auch aus der Region Ost-USA stammen.

- Öffentliche Destination NAT-IPs können nicht von einer anderen Azure-Ressource verwendet werden. Sie können z. B. keine IP-Adresse verwenden, die von einer IP-Konfiguration der Netzwerkschnittstelle für virtuelle Computer oder einer Front-End-Konfiguration des Load Balancer Standard verwendet wird.

- Öffentliche IPs müssen aus IPv4-Adressräumen stammen. Virtual WAN WAN unterstützt keine IPv6-Adressen.

- Öffentliche IPs müssen mit Standard-SKU bereitgestellt werden. Öffentliche Standard-SKU-IP-Adressen werden nicht unterstützt.

- Destination NAT wird nur für neue NVA-Bereitstellungen unterstützt, die mit mindestens einer öffentlichen Destination NAT-IP erstellt werden. Vorhandene NVA-Bereitstellungen oder NVA-Bereitstellungen, die zur Erstellungszeit von NVA keine öffentliche Destination NAT-IP zugeordnet haben, sind nicht berechtigt, Destination NAT zu verwenden.

- Die Programmierung von Azure-Infrastrukturkomponenten zur Unterstützung von DNAT-Szenarien erfolgt automatisch durch die NVA-Orchestrierungssoftware, wenn eine DNAT-Regel erstellt wird. Daher können Sie NVA-Regeln nicht über das Azure-Portal programmieren. Sie können jedoch die Sicherheitseingangsregeln anzeigen, die den einzelnen öffentlichen Interneteingangs-IP-Adressen zugeordnet sind.

- DNAT-Datenverkehr in Virtual WAN kann nur an Verbindungen mit demselben Hub wie das NVA weitergeleitet werden. Inter-Hub-Datenverkehrsmuster mit DNAT werden nicht unterstützt.

Überlegungen

- Für eingehenden Datenverkehr findet automatisch für alle fehlerfreien Instanzen des virtuellen Netzwerkgeräts ein Lastenausgleich statt.

- In den meisten Fällen müssen NVAs zusätzlich zu Destination NAT die private IP-Adresse der Firewall ausführen, um die Flusssymmetrie sicherzustellen. Bestimmte NVA-Typen erfordern möglicherweise keine Quell-NAT. Wenden Sie sich an Ihren NVA-Anbieter, um bewährte Methoden für Quell-NAT zu verwenden.

- Das Timeout für Leerlaufflüsse wird automatisch auf 4 Minuten festgelegt.

- Sie können einzelne IP-Adressressourcen, die aus einem IP-Adresspräfix generiert werden, dem NVA als Interneteingangs-IPs zuweisen. Weisen Sie jede IP-Adresse aus dem Präfix einzeln zu.

Verwalten von DNAT/Interneteingangskonfigurationen

Im folgenden Abschnitt wird beschrieben, wie NVA-Konfigurationen im Zusammenhang mit Interneteingang und DNAT verwaltet werden.

Navigieren Sie zu Ihrem Virtual WAN-Hub. Wählen Sie Virtuelle Netzwerkgeräte unter Drittanbietern aus. Klicken Sie neben der NVA auf Konfigurationen verwalten.

Zuordnen einer IP-Adresse zu einer NVA für Interneteingang

Wenn das NVA für Interneteingang zugelassen ist und dem NVA keine aktuellen Interneteingangs-IP-Adressen zugeordnet sind, wählen Sie Interneteingang aktivieren (Destination NAT), indem eine öffentliche IP zu diesem virtuellen Netzwerkgerät zugeordnet wird. Wenn dieser NVA bereits IPs zugeordnet sind, wählen Sie Hinzufügen aus.

Wählen Sie die Ressourcengruppe und die IP-Adressressource aus, die Sie für das Internet in der Dropdownliste verwenden möchten.

Anzeigen aktiver Sicherheitseingangsregeln mithilfe einer öffentlichen Interneteingangs-IP

- Suchen Sie die öffentliche IP, die Sie anzeigen möchten, und klicken Sie auf Regeln anzeigen.

- Zeigen Sie die Regeln an, die der öffentlichen IP zugeordnet sind.

Entfernen der öffentliche Interneteingangs-IP aus vorhandenem NVA

Hinweis

IP-Adressen können nur entfernt werden, wenn dieser IP keine Regeln zugeordnet sind, sodass sie 0 ist. Entfernen Sie alle Regeln, die der IP zugeordnet sind, indem Sie DNAT-Regeln entfernen, die dieser IP von Ihrer NVA-Verwaltungssoftware zugewiesen sind.

Wählen Sie die IP aus, die Sie aus dem Raster entfernen möchten, und klicken Sie auf Löschen.

Programmieren von DNAT-Regeln

Der folgende Abschnitt enthält NVA-spezifische Anweisungen zum Konfigurieren von DNAT-Regeln mit NVAs in Virtual WAN

| Partner | Anweisungen |

|---|---|

| checkpoint | Check Point-Dokumentation |

| fortinet-sdwan-and-ngfw | Fortinet SD-WAN- und NGFW-Dokumentation |

| fortinet-ngfw | Fortinet NGFW-Dokumentation |

Problembehandlung

Im folgenden Abschnitt werden einige häufige Problembehandlungsszenarien beschrieben.

Öffentliche IP-Zuordnung/Trennung

- Option zum Zuordnen von IP zur NVA-Ressource, die nicht über das Azure-Portal verfügbar ist: Nur NVAs, die mit DNAT/Interneteingangs-IPs zur Bereitstellungszeit erstellt werden, sind berechtigt, DNAT-Funktionen zu verwenden. Löschen Sie das NVA und erstellen Sie es neu mit einer zum Zeitpunkt der Bereitstellung zugewiesenen IP-Adresse für eingehende Internetverbindung.

- IP-Adresse wird nicht im Dropdown-Azure-Portal angezeigt: Öffentliche IPs werden nur im Dropdownmenü angezeigt, wenn die IP-Adresse IPv4 ist, in derselben Region wie das NVA ist und nicht verwendet wird/einer anderen Azure-Ressource zugewiesen ist. Stellen Sie sicher, dass die IP-Adresse, die Sie verwenden möchten, die obigen Anforderungen erfüllt, oder erstellen Sie eine neue IP-Adresse.

- Öffentliche IP kann nicht von NVA gelöscht/aufgehoben werden: Nur IP-Adressen, denen keine Regeln zugeordnet sind, können gelöscht werden. Entfernen Sie mit der NVA-Orchestrierungssoftware alle DNAT-Regeln, die dieser IP-Adresse zugeordnet sind.

- Der NVA-Bereitstellungsstatus war nicht erfolgreich: Wenn der NVA-Bereitstellungsstatus ausgeführt wird oder der Bereitstellungsstatus der NVA nicht erfolgreich ist, schlägt die IP-Adresszuordnung fehl. Warten Sie, bis laufende Vorgänge beendet sind.

Lastenausgleichs-Integritätstests

NVA mit Interneteingangs-/DNAT-Funktionen basiert auf dem NVA, das auf drei verschiedene Azure Load Balancer-Integritätstests reagiert, um sicherzustellen, dass das NVA erwartungsgemäß funktioniert und den Datenverkehr weiterleiten kann. Integritätstestanforderungen werden immer aus der nichtöffentlich-routingfähigen Azure IP-Adresse 168.63.129.16 vorgenommen. In Ihren NVA-Protokollen sollte ein dreiseitiger TCP-Handshake mit 168.63.129.16 ausgeführt werden.

Weitere Informationen zu Azure Load Balancer-Integritätstests finden Sie in Integritätstestdokumentation.

Die Virtual WAN-Integritätstests erfordern:

Integritätstests für Interneteingang oder DNAT: Wird verwendet, um eingehenden Internetdatenverkehr an nicht vertrauenswürdige/externe Schnittstellen von NVA weiterzuleiten. Dieser Integritätstest überprüft nur die Integrität der nicht vertrauenswürdigen/externen Schnittstelle des NVA.

NVA-Anbieter Port fortinet 8008 checkpoint 8117 Datapath-Integritätstest: Wird verwendet, um privaten (VNET/lokalen) Datenverkehr an vertrauenswürdige/interne NVA-Schnittstellen weiterzuleiten. Erforderlich für private Routingrichtlinien. Dieser Integritätstest überprüft nur die Integrität der vertrauenswürdigen/internen Schnittstelle der NVA.

NVA-Anbieter Port fortinet 8008 checkpoint 8117 NVA-Integritätstests: Wird verwendet, um den Zustand des VM Scale Sets zu bestimmen, der die NVA-Software ausführt. Dieser Integritätstest überprüft die Integrität aller Schnittstellen des NVA (sowohl nicht vertrauenswürdig/extern als auch vertrauenswürdig/intern).

NVA-Anbieter Port fortinet 8008 checkpoint 8117

Stellen Sie sicher, dass das NVA so konfiguriert ist, dass es ordnungsgemäß auf die drei Integritätstests reagiert. Häufige Probleme umfassen:

- Die Antwort des Integritätstests ist auf einen falschen Port festgelegt.

- Die Antwort auf Integritätstests ist nur auf der internen/vertrauenswürdigen Schnittstelle falsch festgelegt.

- Firewallregeln verhindern die Antwort auf Integritätstests.

DNAT-Regelerstellung

Die DNAT-Regelerstellung schlägt fehl: Stellen Sie sicher, dass der Bereitstellungsstatus des NVA erfolgreich ist und dass alle NVA-Instanzen fehlerfrei sind. Ausführliche Informationen zur Problembehandlung oder zur Kontaktaufnahme mit dem Anbieter zwecks weiterer Unterstützung finden Sie in der NVA-Anbieterdokumentation.

Stellen Sie außerdem sicher, dass die NVA auf NVA-Integritätstests auf allen Schnittstellen reagiert. Weitere Informationen finden Sie im Abschnitt Integritätstests.

Datapath

NVA sieht keine Pakete, nachdem der Benutzer die Verbindung mit der öffentlichen IP initiiert hat: Stellen Sie sicher, dass das NVA nur auf DNAT-Integritätstests auf der externen/nicht vertrauenswürdigen Schnittstelle reagiert. Weitere Informationen finden Sie im Abschnitt Integritätstests.

Der Zielserver sieht nach der NVA-Übersetzung keine Pakete: Berücksichtigen Sie die folgenden Problembehandlungsmechanismen, wenn Pakete nicht an den endgültigen Zielserver weitergeleitet werden.

- Azure Routing-Problem: Verwenden Sie das Azure Virtual WAN-Portal, um die effektiven Routen des defaultRouteTable oder die effektiven Routen Ihres virtuellen Netzwerkgerätes zu überprüfen. Unter den effektiven Routen sollte das Subnetz der Zielanwendung angezeigt werden.

- NVA-Betriebssystemroutingproblem: Überprüfen Sie die interne Routingtabelle des NVA-Betriebssystems. Es sollten Routen angezeigt werden, die den vom NVA dynamisch erlernten Zielsubnetzen entsprechen. Stellen Sie sicher, dass es keine Routenfilter/-zuordnungen gibt, durch die relevante Präfixe weggelassen werden.

- Inter-Hub-Ziele sind nicht erreichbar: Inter-Hub-Routing für DNAT-Anwendungsfälle wird nicht unterstützt. Stellen Sie sicher, dass die Ressource, auf die Sie zuzugreifen versuchen, mit demselben Hub verbunden ist wie das NVA mit der konfigurierten DNAT-Regel.

- Paketerfassung für NVA-Schnittstellen: Durchführen von Paketerfassungen für nicht vertrauenswürdige und vertrauenswürdige Schnittstellen von NVA. Auf der nicht vertrauenswürdigen Schnittstelle sollte das ursprüngliche Paket mit der Quell-IP als öffentliche IP-Adresse des Benutzers und der Ziel-IP als dem NVA zugewiesene eingehende Internet-IP-Adresse angezeigt werden. Auf der vertrauenswürdigen Schnittstelle sollten die übersetzten Pakete nach NAT angezeigt werden (sowohl Quell-NAT als auch Ziel-NAT kommen zur Anwendung). Vergleichen Sie die Paketerfassungen vor und nach dem Anwenden von Firewallregeln, um die richtige Konfiguration der Firewallregeln sicherzustellen.

- SNAT-Portausschöpfung: Für jede NVA-Instanz muss eine eingehende Verbindung mit einer einzelnen Back-End-Anwendung einen eindeutigen Port für NAT-Datenverkehr zur privaten IP der NVA-Instanz verwenden. Daher kann jede NVA-Instanz ungefähr 65.000 gleichzeitige Verbindungen mit demselben Ziel verarbeiten. Stellen Sie bei Anwendungsfällen mit großem Umfang sicher, dass das NVA für die Weiterleitung an mehrere Anwendungs-IP-Adressen konfiguriert ist, damit die Ports wiederverwendet werden können.

Rückgabedatenverkehr kommt nicht zu NVA zurück:

- In Azure gehostete Anwendung: Verwenden Sie das Azure-Portal, um die effektiven Routen des Anwendungsservers zu überprüfen. Der Hub-Adressraum sollte unter den effektiven Routen des Anwendungsservers angezeigt werden.

- Lokal gehostete Anwendung: Stellen Sie sicher, dass keine Routenfilter auf der lokalen Seite vorhanden sind, die Routen herausfiltern, die dem Hubadressraum entsprechen. Da die Quell-NATs des NVA zu einer privaten Firewall-IP-Adresse weitergeleitet werden, muss der Hub-Adressraum auf der lokalen Seite akzeptiert werden.

- Inter-Hub-Anwendung: Das Inter-Hub-Routing für DNAT-Anwendungsfälle wird nicht unterstützt. Stellen Sie sicher, dass die Ressource, auf die Sie zuzugreifen versuchen, mit demselben Hub verbunden ist wie das NVA mit der konfigurierten DNAT-Regel.

- Paketerfassung auf der NVA-Schnittstelle: Durchführen von Paketerfassungen auf der vertrauenswürdigen NVA-Schnittstelle. Es sollte zu sehen sein, dass der Anwendungsserver den zurückfließenden Datenverkehr direkt an die NVA-Instanz sendet. Vergleichen Sie die Paketerfassungen unbedingt vor und nach dem Anwenden von Firewallregeln, um die richtige Konfiguration der Firewallregeln sicherzustellen.