Konfigurieren der Tunnelerzwingung für Site-to-Site-Verbindungen mithilfe des Standardstandorts

Die Schritte in diesem Artikel helfen Ihnen beim Konfigurieren der Tunnelerzwingung für Site-to-Site-Verbindungen (S2S) von IPsec durch Angeben des Standardstandorts. Informationen zu Konfigurationsmethoden für die Tunnelerzwingung, einschließlich ihrer Konfiguration über BGP, finden Sie unter Informationen zur Tunnelerzwingung für VPN Gateway.

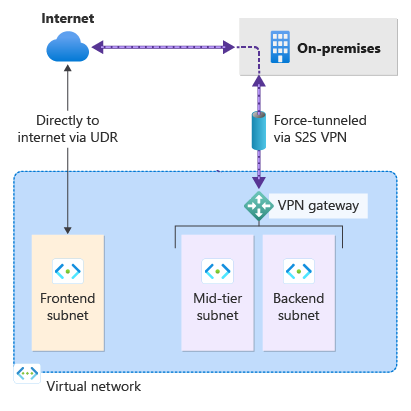

Standardmäßig wird internetgebundener Datenverkehr von Ihren VMs direkt ins Internet geleitet. Wenn Sie erzwingen möchten, dass der gesamte internetgebundene Datenverkehr zur Überprüfung und Überwachung über das VPN-Gateway an einen lokalen Standort geleitet wird, können Sie dazu die Tunnelerzwingung konfigurieren. Nach dem Konfigurieren der Tunnelerzwingung können Sie bei Bedarf internetgebundenen Datenverkehr für bestimmte Subnetze mithilfe benutzerdefinierter Routen (User-Defined Routes, UDRs) direkt an das Internet weiterleiten.

Die folgenden Schritte helfen Ihnen beim Konfigurieren eines Szenarios mit Tunnelerzwingung, indem Sie einen Standardstandort angeben. Optional können Sie den Datenverkehr mithilfe benutzerdefinierter UDRs weiterleiten, indem Sie festlegen, dass internetgebundener Datenverkehr aus dem Front-End-Subnetz direkt ins Internet und nicht an den lokalen Standort geleitet wird.

- Das von Ihnen erstellte VNet verfügt über drei Subnetze: Front-End, Mid-Tier und Back-End mit vier standortübergreifenden Verbindungen: DefaultSiteHQ und drei Branches.

- Sie geben den Standardstandort für Ihr VPN-Gateway mithilfe von PowerShell an, wodurch erzwungen wird, dass der gesamte Internetdatenverkehr zurück an den lokalen Standort geleitet wird. Der Standardstandort kann nicht mithilfe des Azure-Portals konfiguriert werden.

- Dem Front-End-Subnetz wird eine UDR zugewiesen, um Internetdatenverkehr unter Umgehung des VPN-Gateways direkt an das Internet zu senden. Sonstiger Datenverkehr wird normal weitergeleitet.

- Für die Mid-Tier- und Back-End-Subnetze wird weiterhin erzwungen, dass der Internetdatenverkehr über das VPN-Gateway zurück an den lokalen Standort getunnelt wird, weil ein Standardstandort angegeben ist.

Erstellen eines VNets und von Subnetzen

Erstellen Sie zunächst die Testumgebung. Sie können entweder Azure Cloud Shell verwenden oder PowerShell lokal ausführen. Weitere Informationen finden Sie unter Installieren und Konfigurieren von Azure PowerShell.

Hinweis

Eventuell werden Warnungen wie die Folgende angezeigt: „Der Ausgabeobjekttyp dieses Cmdlets wird in einer zukünftigen Version geändert.“ Dies ist das erwartete Verhalten. Sie können diese Warnungen einfach ignorieren.

Erstellen Sie mit New-AzResourceGroup eine Ressourcengruppe.

New-AzResourceGroup -Name "TestRG1" -Location "EastUS"Erstellen Sie mithilfe von New-AzVirtualNetwork ein virtuelles Netzwerk.

$vnet = New-AzVirtualNetwork ` -ResourceGroupName "TestRG1" ` -Location "EastUS" ` -Name "VNet1" ` -AddressPrefix 10.1.0.0/16Erstellen Sie mithilfe von mit New-AzVirtualNetworkSubnetConfig Subnetze. Erstellen Sie Frontend-, ein Mid-Tier- und ein Back-End-Subnetz sowie ein Gatewaysubnetz (das den Namen GatewaySubnet haben muss).

$subnetConfigFrontend = Add-AzVirtualNetworkSubnetConfig ` -Name Frontend ` -AddressPrefix 10.1.0.0/24 ` -VirtualNetwork $vnet $subnetConfigMid-tier = Add-AzVirtualNetworkSubnetConfig ` -Name Mid-tier ` -AddressPrefix 10.1.1.0/24 ` -VirtualNetwork $vnet $subnetConfigBackend = Add-AzVirtualNetworkSubnetConfig ` -Name Backend ` -AddressPrefix 10.1.2.0/24 ` -VirtualNetwork $vnet $subnetConfigGW = Add-AzVirtualNetworkSubnetConfig ` -Name GatewaySubnet ` -AddressPrefix 10.1.200.0/27 ` -VirtualNetwork $vnetSchreiben Sie die Subnetzkonfiguration mit Set-AzVirtualNetwork in das virtuelle Netzwerk. Dabei werden die Subnetze im virtuellen Netzwerk erstellt:

$vnet | Set-AzVirtualNetwork

Erstellen eines lokalen Netzwerkgateways

Erstellen Sie in diesem Abschnitt mithilfe von New-AzLocalNetworkGateway die lokalen Netzwerkgateways für die Standorte. Es gibt eine kurze Pause zwischen den einzelnen Befehlen, während die einzelnen lokalen Netzwerkgateways erstellt werden. In diesem Beispiel sind die „-GatewayIpAddress“-Werte Platzhalter. Um eine Verbindung herzustellen, müssen Sie diese Werte später durch die öffentlichen IP-Adressen der jeweiligen lokalen VPN-Geräte ersetzen.

$lng1 = New-AzLocalNetworkGateway -Name "DefaultSiteHQ" -ResourceGroupName "TestRG1" -Location "EastUS" -GatewayIpAddress "111.111.111.111" -AddressPrefix "192.168.1.0/24"

$lng2 = New-AzLocalNetworkGateway -Name "Branch1" -ResourceGroupName "TestRG1" -Location "EastUS" -GatewayIpAddress "111.111.111.112" -AddressPrefix "192.168.2.0/24"

$lng3 = New-AzLocalNetworkGateway -Name "Branch2" -ResourceGroupName "TestRG1" -Location "EastUS" -GatewayIpAddress "111.111.111.113" -AddressPrefix "192.168.3.0/24"

$lng4 = New-AzLocalNetworkGateway -Name "Branch3" -ResourceGroupName "TestRG1" -Location "EastUS" -GatewayIpAddress "111.111.111.114" -AddressPrefix "192.168.4.0/24"

Erstellen eines VPN-Gateways

In diesem Abschnitt fordern Sie eine öffentliche IP-Adresse an und erstellen ein VPN-Gateway, das dem Objekt der öffentlichen IP-Adresse zugeordnet ist. Die öffentliche IP-Adresse wird verwendet, wenn Sie ein lokales oder externes VPN-Gerät für standortübergreifende Verbindungen mit dem VPN-Gateway verbinden.

Verwenden Sie Get-AzPublicIpAddress, um eine öffentliche IP-Adresse für Ihr VPN-Gateway anzufordern.

$gwpip = New-AzPublicIpAddress -Name "GatewayIP" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku StandardErstellen Sie die Konfiguration der Gateway-IP-Adresse mithilfe von New-AzVirtualNetworkGatewayIpConfig. Auf diese Konfiguration wird beim Erstellen des VPN-Gateways verwiesen.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $gwsubnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet $gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $gwsubnet.Id -PublicIpAddressId $gwpip.IdErstellen Sie mithilfe von New-AzVirtualNetworkGateway das virtuelle Netzwerkgateway mit dem Gatewaytyp „Vpn“ . Die Erstellung eines Gateways kann abhängig von der von Ihnen ausgewählten Gateway-SKU 45 Minuten und länger dauern.

In diesem Beispiel verwenden wir die SKU „VpnGw2, Generation 2“. Wenn ValidateSet-Fehler zum GatewaySKU-Wert angezeigt werden, sollten Sie überprüfen, ob Sie die aktuelle Version der PowerShell-Cmdlets installiert haben. Die aktuellste Version enthält die neuen überprüften Werte für die neuesten Gateway-SKUs.

New-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" -Location "EastUS" -IpConfigurations $gwipconfig -GatewayType "Vpn" -VpnType "RouteBased" -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

Konfigurieren der Tunnelerzwingung mit Standardstandort

Konfigurieren Sie die Tunnelerzwingung, indem Sie dem virtuellen Netzwerkgateway einen Standardstandort zuweisen. Wenn Sie keinen Standardstandort angeben, wird der Internetdatenverkehr für alle Subnetze nicht über das VPN-Gateway erzwungen, sondern stattdessen (standardmäßig) direkt an das Internet geleitet.

Verwenden Sie den Parameter -GatewayDefaultSite, um dem Gateway einen Standardstandort zuzuweisen. Stellen Sie sicher, dass Sie diesen ordnungsgemäß zuweisen.

Deklarieren Sie zunächst die Variablen, die die Informationen über das virtuelle Netzwerkgateway und das Gateway des lokalen Netzwerks für den Standardstandort angeben. In diesem Fall lautet der Name des Standardstandorts „DefaultSiteHQ“.

$LocalGateway = Get-AzLocalNetworkGateway -Name "DefaultSiteHQ" -ResourceGroupName "TestRG1" $VirtualGateway = Get-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1"Legen Sie als Nächstes mithilfe des Befehls Set-AzVirtualNetworkGatewayDefaultSite den Standardstandort des virtuellen Netzwerkgateways fest.

Set-AzVirtualNetworkGatewayDefaultSite -GatewayDefaultSite $LocalGateway -VirtualNetworkGateway $VirtualGateway

An diesem Punkt ist der gesamte internetgebundene Datenverkehr nun so konfiguriert, dass eine Tunnelerzwingung zu DefaultSiteHQ erfolgt. Darüber hinaus muss das lokale VPN-Gerät für die Verwendung von „0.0.0.0/0“ als Datenverkehrsauswahl konfiguriert werden.

- Wenn Sie nur eine Tunnelerzwingung konfigurieren und den Internetdatenverkehr für bestimmte Subnetze nicht direkt an das Internet weiterleiten möchten, können Sie mit dem Abschnitt Herstellen von Verbindungen in diesem Artikel fortfahren, um Ihre Verbindungen zu erstellen.

- Wenn Sie möchten, dass bestimmte Subnetze internetgebundenen Datenverkehr direkt an das Internet senden, fahren Sie mit den nächsten Abschnitten fort, um benutzerdefinierte UDRs zu konfigurieren und Routen zuzuweisen.

Weiterleiten des Internetdatenverkehrs für bestimmte Subnetze

Führen Sie die folgenden Schritte aus, wenn Sie möchten, dass der Internetdatenverkehr für bestimmte Subnetze direkt an das Internet geleitet wird (anstatt an Ihr lokales Netzwerk). Diese Schritte gelten für die Tunnelerzwingung, die durch Angeben eines Standardstandorts oder über BGP konfiguriert wurden.

Erstellen von Routingtabellen und Routen

Um festzulegen, dass internetgebundener Datenverkehr direkt ins Internet geleitet werden soll, erstellen Sie die erforderliche Routingtabelle und Route. Sie weisen die Routingtabelle später dem Front-End-Subnetz zu.

Erstellen Sie mithilfe von New-AzRouteTable die Routingtabellen.

$routeTable1 = New-AzRouteTable ` -Name 'RouteTable1' ` -ResourceGroupName "TestRG1" ` -location "EastUS"Erstellen Sie Routen mithilfe folgender Cmdlets: GetAzRouteTable, Add-AzRouteConfig und Set-AzRouteConfig. Erstellen Sie in der Routingtabelle „RouteTable1“ die Route für den nächsten Hoptyp („Internet“). Diese Route wird später dem Front-End-Subnetz zugewiesen.

Get-AzRouteTable ` -ResourceGroupName "TestRG1" ` -Name "RouteTable1" ` | Add-AzRouteConfig ` -Name "ToInternet" ` -AddressPrefix 0.0.0.0/0 ` -NextHopType "Internet" ` | Set-AzRouteTable

Routen zuweisen

In diesem Abschnitt weisen Sie dem Front-End-Subnetz die Routingtabelle und Routen mithilfe der folgenden PowerShell-Befehle zu: GetAzRouteTable, Set-AzRouteConfig und Set-AzVirtualNetwork.

Weisen Sie das Front-End-Subnetz der Routingtabelle „RouteTable1“ mit der Route „ToInternet“ zu, die 0.0.0.0/0 mit dem nächsten Hop „Internet“ angibt.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $routeTable1 = Get-AzRouteTable ` -ResourceGroupName "TestRG1" ` -Name "RouteTable1" Set-AzVirtualNetworkSubnetConfig ` -VirtualNetwork $vnet ` -Name 'Frontend' ` -AddressPrefix 10.1.0.0/24 ` -RouteTable $routeTable1 | ` Set-AzVirtualNetwork

Einrichten von Site-to-Site-VPN-Verbindungen

Verwenden Sie New-AzVirtualNetworkGatewayConnection, um die Site-to-Site-Verbindungen herzustellen.

Deklarieren Sie Ihre Variablen.

$gateway = Get-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" $lng1 = Get-AzLocalNetworkGateway -Name "DefaultSiteHQ" -ResourceGroupName "TestRG1" $lng2 = Get-AzLocalNetworkGateway -Name "Branch1" -ResourceGroupName "TestRG1" $lng3 = Get-AzLocalNetworkGateway -Name "Branch2" -ResourceGroupName "TestRG1" $lng4 = Get-AzLocalNetworkGateway -Name "Branch3" -ResourceGroupName "TestRG1"Erstellen Sie die Verbindungen.

New-AzVirtualNetworkGatewayConnection -Name "Connection1" -ResourceGroupName "TestRG1" -Location "EastUS" -VirtualNetworkGateway1 $gateway -LocalNetworkGateway2 $lng1 -ConnectionType IPsec -SharedKey "preSharedKey" New-AzVirtualNetworkGatewayConnection -Name "Connection2" -ResourceGroupName "TestRG1" -Location "EastUS" -VirtualNetworkGateway1 $gateway -LocalNetworkGateway2 $lng2 -ConnectionType IPsec -SharedKey "preSharedKey" New-AzVirtualNetworkGatewayConnection -Name "Connection3" -ResourceGroupName "TestRG1" -Location "EastUS" -VirtualNetworkGateway1 $gateway -LocalNetworkGateway2 $lng3 -ConnectionType IPsec -SharedKey "preSharedKey" New-AzVirtualNetworkGatewayConnection -Name "Connection4" -ResourceGroupName "TestRG1" -Location "EastUS" -VirtualNetworkGateway1 $gateway -LocalNetworkGateway2 $lng4 -ConnectionType IPsec -SharedKey "preSharedKey"Verwenden Sie das folgende Beispiel, um eine Verbindung anzuzeigen. Ändern Sie alle erforderlichen Werte, um die Verbindung anzugeben, die Sie anzeigen möchten.

Get-AzVirtualNetworkGatewayConnection -Name "Connection1" -ResourceGroupName "TestRG1"

Nächste Schritte

Weitere Informationen zu VPN Gateway finden Sie unter Häufig gestellte Fragen zu VPN Gateway.