Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

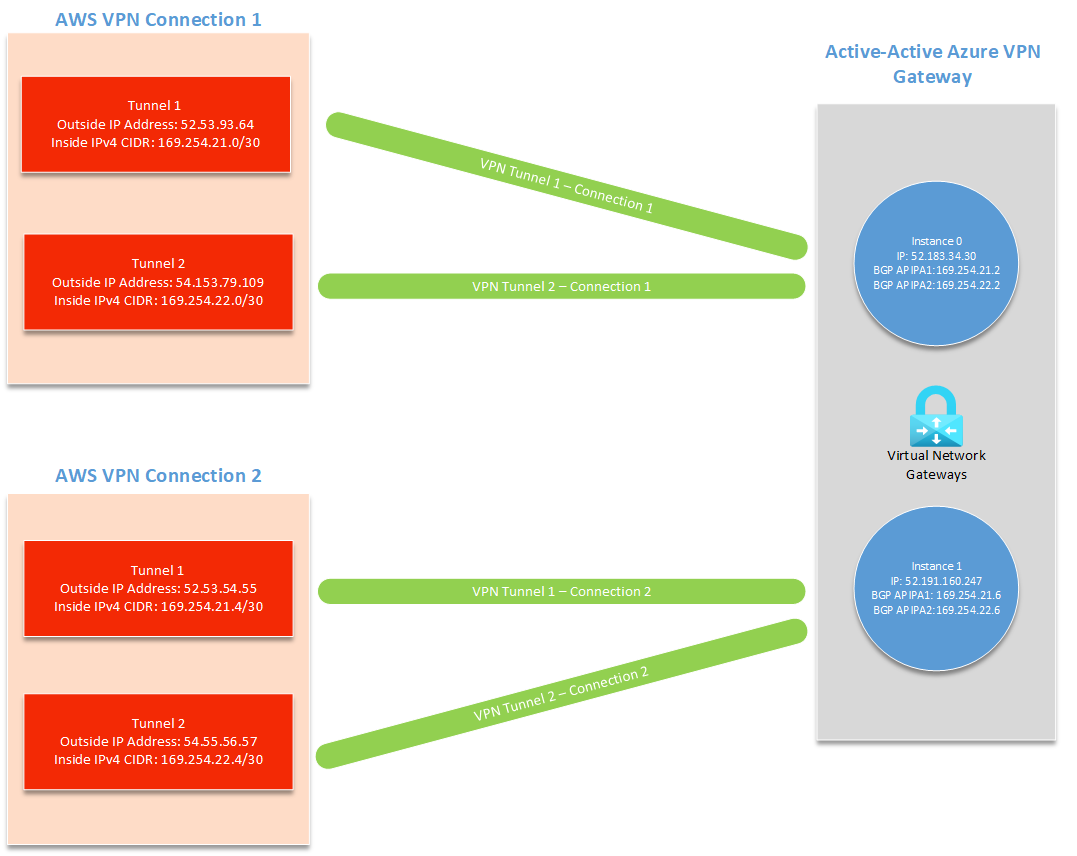

Dieser Artikel führt Sie durch das Einrichten einer BGP-fähigen Verbindung zwischen Azure und Amazon Web Services (AWS). Sie verwenden ein Azure-VPN-Gateway mit BGP und aktiviertem Aktiv/Aktiv-Modus sowie ein virtuelles privates AWS-Gateway mit zwei Site-to-Site-Verbindungen.

Aufbau

In diesem Szenario erstellen Sie die folgenden Ressourcen:

Azure

- Ein virtuelles Netzwerk

- Ein virtuelles Netzwerkgateway, für das der Aktiv/Aktiv-Modus und BGP aktiviert sind

- Vier lokale Netzwerkgateways

- Vier Site-to-Site-Verbindungen

AWS

- Eine Virtual Private Cloud (VPC)

- Ein virtuelles privates Gateway

- Zwei Kundengateways

- Zwei Standort-zu-Standort-Verbindungen, jeweils mit zwei Tunneln (insgesamt vier Tunnel)

Eine Standort-zu-Standort-Verbindung auf AWS verfügt über zwei Tunnel, wobei jeder über eine eigene externe IP-Adresse und ein internes IPv4-CIDR verfügt (verwendet für BGP APIPA). Ein aktiv passives VPN-Gateway unterstützt nur eine benutzerdefinierte BGP-APIPA. Sie müssen active-active auf Ihrem Azure VPN-Gateway aktivieren, um eine Verbindung mit mehreren AWS-Tunneln herstellen zu können.

Auf der AWS-Seite erstellen Sie ein Kundengateway und eine Site-to-Site-Verbindung für jede der beiden Azure VPN-Gatewayinstanzen (insgesamt vier ausgehende Tunnel). In Azure müssen Sie vier lokale Netzwerkgateways und vier Verbindungen erstellen, um diese vier AWS-Tunnel zu empfangen.

Auswählen von BGP-APIPA-Adressen

Sie können die folgenden Werte für Ihre BGP-APIPA-Konfiguration im gesamten Tutorial verwenden.

| Tunnel | Azure Benutzerdefinierte IP-Adresse für Azure-APIPA-BGP | IP-Adresse des Azure-BGP-Peers | AWS im IPv4-CIDR-Bereich |

|---|---|---|---|

| AWS Tunnel 1 zu Azure Instanz 0 | 169.254.21.2 | 169.254.21.1 | 169.254.21.0/30 |

| AWS Tunnel 2 zu Azure Instance 0 | 169.254.22.2 | 169.254.22.1 | 169.254.22.0/30 |

| AWS Tunnel 1 zu Azure Instance 1 | 169.254.21.6 | 169.254.21.5 | 169.254.21.4/30 |

| AWS Tunnel 2 zu Azure Instance 1 | 169.254.22.6 | 169.254.22.5 | 169.254.22.4/30 |

Sie können auch eigene benutzerdefinierte APIPA-Adressen einrichten. AWS erfordert für jeden Tunnel einen CIDR-Block interner IPv4-Adressen der Größe „/30“ im APIPA-Bereich 169.254.0.0/16. Dieser CIDR muss auch im Azure-reservierten APIPA-Bereich für VPN von 169.254.21.0 bis 169.254.22.255sein. AWS verwendet die erste IP-Adresse Ihres /30-Adressbereichs innerhalb von CIDR, und Azure verwendet die zweite. Dies bedeutet, dass Sie in AWS/30 CIDR Speicherplatz für zwei IP-Adressen reservieren müssen.

Wenn Sie z. B. Ihren AWS-VPN-Tunnel Inside IPv4 CIDR auf 169.254.21.0/30 festlegen, verwendet AWS die BGP-IP-Adresse 169.254.21.1 und Azure die IP-Adresse 169.254.21.2.

Wichtig

- Ihre APIPA-Adressen dürfen sich zwischen den lokalen VPN-Geräten und allen verbundenen Azure-VPN-Gateways nicht überschneiden.

- Um mehrere APIPA BGP-Peeradressen auf dem VPN-Gateway zu konfigurieren, müssen Sie auch alle Verbindungsobjekte mit der entsprechenden IP-Adresse Ihrer Wahl konfigurieren. Sollte dies nicht der Fall sein, verwenden alle Verbindungen die erste APIPA-IP-Adresse in der Liste, unabhängig davon, wie viele IP-Adressen vorhanden sind.

Voraussetzungen

Sie müssen sowohl über ein Azure-Konto als auch über ein AWS-Konto mit einem aktiven Abonnement verfügen. Wenn Sie noch kein Azure-Abonnement besitzen, können Sie Ihre MSDN-Abonnentenvorteile aktivieren oder sich für ein kostenloses Konto registrieren.

Teil 1: Erstellen eines aktiv aktiven VPN-Gateways in Azure

Erstellen eines VNET

Erstellen Sie ein virtuelles Netzwerk. Sie können sich auf das Site-to-site-Tutorial für Schritte beziehen.

Für diese Übung verwenden Sie die folgenden Beispielwerte:

- Abonnement: Falls Sie über mehrere Abonnements verfügen, sollten Sie sich vergewissern, dass Sie das richtige Abonnement verwenden.

- Ressourcengruppe: TestRG1

- Name: VNet1

- Standort: East US

- IPv4-Adressraum: 10.1.0.0/16

- Subnetzname: FrontEnd

- Subnetzadressbereich: 10.1.0.0/24

Erstellen Sie ein Aktiv/Aktiv-VPN-Gateway mit BGP

In diesem Abschnitt erstellen Sie ein Aktiv/Aktiv-VPN-Gateway. Sie können sich auf das Site-to-site Tutorial für Schritte beziehen.

Für diese Übung verwenden Sie die folgenden Beispielwerte:

Name: VNet1GW

Region: East US

Gatewaytyp: VPN

VPN-Typ: Routenbasiert

SKU: VpnGw2AZ

Generation: Generation2

Virtuelles Netzwerk: VNet1

Adressbereich des Gatewaysubnetzes: 10.1.1.0/24

Öffentliche IP-Adresse: Neu erstellen

Öffentliche IP-Adresse: VNet1GWpip

Verfügbarkeitszone: zonenredundant

Aktivieren Sie den Aktiv/Aktiv-Modus: aktiviert

Zweite Öffentliche IP-Adresse: Neu erstellen

Name der öffentlichen IP-Adresse 2: VNet1GWpip2

Verfügbarkeitszone: zonenredundant

BGP-Werte: Achten Sie beim Konfigurieren von BGP auf die folgenden Einstellungen:

Wählen Sie Configure BGP (BGP konfigurieren)Aktiviert aus, um den Abschnitt für die BGP-Konfiguration anzuzeigen.

Geben Sie eineASN (Autonomous System Number) ein. Dieser ASN muss anders sein als der ASN, der von AWS verwendet wird.

- Beispiel: 65000

Fügen Sie zwei Adressen zu benutzerdefinierten Azure APIPA BGP-IP-Adressen hinzu. Schließen Sie die IP-Adressen für AWS-Tunnel 1 zu Azure-Instanz 0 und AWS-Tunnel 2 zu Azure-Instanz 0 aus der ausgewählten APIPA-Konfiguration ein. Die zweite Eingabe wird erst angezeigt, nachdem Sie Ihre erste APIPA BGP-IP-Adresse hinzugefügt haben.

- Beispiel: 169.254.21.2, 169.254.22.2

Fügen Sie der zweiten benutzerdefinierten Azure-APIPA BGP-IP-Adresse zwei Adressen hinzu. Fügen Sie die IP-Adressen für AWS-Tunnel 1 zu Azure-Instanz 1 und AWS-Tunnel 2 zu Azure-Instanz 1 aus der ausgewählten APIPA-Konfiguration hinzu. Die zweite Eingabe wird erst angezeigt, nachdem Sie Ihre erste APIPA BGP-IP-Adresse hinzugefügt haben.

- Beispiel: 169.254.21.6, 169.254.22.6

Wählen Sie zum Ausführen der Validierung Bewerten + erstellen aus. Wählen Sie nach Abschluss der Validierung Erstellen aus, um das VPN-Gateway bereitzustellen. Häufig kann die Erstellung eines Gateways je nach ausgewählter Gateway-SKU mindestens 45 Minuten dauern. Der Bereitstellungsstatus wird auf der Übersichtsseite für Ihr Gateway angezeigt.

Um die öffentlichen IP-Adressen anzuzeigen, die Ihrem Gateway zugewiesen sind, wechseln Sie im Portal zu Ihrem virtuellen Netzwerkgateway, und navigieren Sie zu Einstellungen –> Eigenschaften.

Teil 2: Verbinden von AWS zu Ihrem VPN-Gateway

In diesem Abschnitt stellen Sie eine Verbindung mit Ihrer Azure VPN Gateway-Instanz von AWS aus her. Aktualisierte Anweisungen finden Sie in der offiziellen AWS-Dokumentation.

Erstellen eines VPC

Erstellen Sie einen VPC mit den folgenden Werten und der neuesten AWS-Dokumentation.

- Name:VPC1

- CIDR-Block: 10.2.0.0/16

Stellen Sie sicher, dass sich der CIDR-Block nicht mit dem virtuellen Netzwerk überschneidet, das Sie in Azure erstellt haben.

Erstellen eines virtuellen privaten Gateways

Erstellen Sie ein virtuelles privates Gateway unter Verwendung der folgenden Werte und der neuesten AWS-Dokumentation.

- Name: AzureGW

- ASN:Amazon-Standard-ASN (64512)

- VPC:Angefügt an VPC1

Wenn Sie sich für die Verwendung eines benutzerdefinierten ASNs entscheiden, stellen Sie sicher, dass er sich von dem ASN in Azure unterscheiden soll.

Routenweiterleitung aktivieren

Aktivieren Sie die Routenweitergabe auf Ihrem virtuellen privaten Gateway mithilfe der neuesten AWS-Dokumentation.

Kundengateways erstellen

Erstellen Sie zwei Kundengateways unter Verwendung der folgenden Werte und der neuesten AWS-Dokumentation.

Einstellungen für das Kundengateway 1:

- Name: ToAzureInstance0

- Routing:dynamisch

- BGP ASN: 65000 (der ASN für Ihr Azure VPN-Gateway)

- IP Address: die erste öffentliche IP-Adresse Ihres Azure VPN-Gateways

Einstellungen für das Kundengateway 2:

- Name: ToAzureInstance1

- Routing:dynamisch

- BGP ASN: 65000 (der ASN für Ihr Azure VPN-Gateway)

- IP Address:die zweite öffentliche IP-Adresse Ihres Azure VPN-Gateways

Sie finden Ihre öffentliche IP-Adresse und Ihre zweite öffentliche IP-Adresse in Azure im Abschnitt Konfiguration Ihres Gateways für virtuelle Netzwerke.

Erstellen Sie Site-to-Site-VPN-Verbindungen

Erstellen Sie zwei Site-to-Site-VPN-Verbindungen mit den folgenden Werten und der neuesten AWS-Dokumentation.

Einstellungen für die Site-to-Site-Verbindung 1:

- Name: ToAzureInstance0

- Zielgatewaytyp: Virtuelles Privates Gateway

- Virtuelles privates Gateway: AzureGW

- Kundengateway: Vorhanden

- Kundengateway: ToAzureInstance0

- Routingoptionen:dynamisch (erfordert BGP)

- CIDR für das lokale IPv4-Netzwerk: 0.0.0.0/0

- Interne IP-Version des Tunnels: IPv4

- Innerhalb von IPv4 CIDR für Tunnel 1: 169.254.21.0/30

- Vorab freigegebener Schlüssel für Tunnel 1: Auswählen eines sicheren Schlüssels

- CIDR-Block interner IPv4-Adressen für Tunnel 2: 169.254.22.0/30

- Vorab freigegebener Schlüssel für Tunnel 2: Auswählen eines sicheren Schlüssels

- Startaktion: Start

Einstellungen für die Site-to-Site-Verbindung 2:

- Name: ToAzureInstance1

- Zielgatewaytyp: virtuelles privates Gateway

- Virtuelles privates Gateway: AzureGW

- Kundengateway: Vorhanden

- Kundengateway: ToAzureInstance1

- Routingoptionen:dynamisch (erfordert BGP)

- CIDR für das lokale IPv4-Netzwerk: 0.0.0.0/0

- Interne IP-Version des Tunnels: IPv4

- Innerhalb von IPv4 CIDR für Tunnel 1: 169.254.21.4/30

- Vorab freigegebener Schlüssel für Tunnel 1: Auswählen eines sicheren Schlüssels

- CIDR-Block interner IPv4-Adressen für Tunnel 2: 169.254.22.4/30

- Vorab freigegebener Schlüssel für Tunnel 2: Auswählen eines sicheren Schlüssels

- Startaktion: Start

Informationen zu Innerhalb von IPv4 CIDR für Tunnel 1 und Innerhalb von IPv4 CIDR für Tunnel 2 für beide Verbindungen finden Sie in der APIPA-Konfiguration, die Sie ausgewählt haben.

Teil 3: Verbinden von Azure zu Ihren AWS-Kundengateways

Nun verbinden Sie Ihre AWS-Tunnel mit Azure. Für jeden der vier Tunnel haben Sie sowohl ein lokales Netzwerkgateway als auch eine Standort-zu-Standort-Verbindung.

Wichtig

Wiederholen Sie die folgenden Abschnitte für jeden Ihrer vier AWS-Tunnel, und verwenden Sie dabei die jeweilige externe IP-Adresse.

Lokale Netzwerkgateways erstellen

Wiederholen Sie diese Anweisungen, um jedes lokale Netzwerkgateway zu erstellen.

Navigieren Sie im Azure-Portal zur Ressource Gateway für virtuelle Netzwerke aus dem Marketplace, und wählen Sie Erstellen aus.

Wählen Sie dasselbe Abonnement, dieselbe Ressourcengruppe und Region aus, die Sie zum Erstellen Ihres Gateways für virtuelle Netzwerke verwendet haben.

Geben Sie einen Namen für das lokale Netzwerkgateway ein.

Lassen Sie IP-Adresse als Wert für Endpunkt.

Geben Sie für IP-Adresse die externe IP-Adresse (von AWS) für den Tunnel ein, den Sie erstellen.

Lassen Sie Adressbereich leer und wählen Sie Erweitert aus.

Konfigurieren Sie auf der Registerkarte Erweitert die folgenden Einstellungen:

- Wählen Sie Ja für BGP-Einstellungen konfigurieren aus.

- Geben Sie für Autonome Systemnummer (ASN) die ASN für Ihr AWS Virtual Private Network ein. Verwenden Sie ASN 64512, wenn Sie Ihren ASN als AWS-Standardwert verlassen haben.

- Geben Sie für BGP-Peer-IP-Adresse die AWS BGP-Peer-IP-Adresse basierend auf der ausgewählten APIPA-Konfiguration ein.

Erstellen von Verbindungen

Wiederholen Sie diese Schritte, um jede der erforderlichen Verbindungen zu erstellen.

Öffnen Sie die Seite für Ihr Gateway für virtuelle Netzwerke und navigieren Sie zur Seite Verbindungen.

Wählen Sie auf der Seite Verbindungen die Option + Hinzufügen aus.

Geben Sie auf der Seite Grundlagen die folgenden Werte ein:

- Verbindungstyp: Site-to-Site (IPsec)

- Name: Geben Sie einen Namen für Ihre Verbindung ein. Beispiel: AWSTunnel1toAzureInstance0.

Geben Sie die folgenden Werte auf der Seite Einstellungen ein:

- Gateway für virtuelles Netzwerk: Wählen Sie das VPN-Gateway aus.

- Gateway für lokales Netzwerk: Wählen Sie das erstellte lokale Netzwerkgateway aus.

- Geben Sie den Shared Key (PSK) ein, der dem vorinstallierten Schlüssel entspricht, den Sie beim Herstellen der AWS-Verbindungen eingegeben haben.

- BGP aktivieren: Wählen Sie diese Option aus, um sie zu aktivieren.

- Benutzerdefinierte BGP-Adressen aktivieren: Wählen Sie diese Option aus, um sie zu aktivieren.

Unter Benutzerdefinierte BGP-Adressen:

- Geben Sie die benutzerdefinierte BGP-Adresse basierend auf der von Ihnen gewählten APIPA-Konfiguration ein.

- Die benutzerdefinierte BGP-Adresse (innerhalb von IPv4 CIDR in AWS) muss mit der IP-Adresse (äußere IP-Adresse in AWS) übereinstimmen, die Sie im Gateway des lokalen Netzwerks angegeben haben, das Sie dafür verwenden Verbindung.

- Je nach dem Tunnel, für den Sie ihn angeben, wird nur eine der beiden benutzerdefinierten BGP-Adressen verwendet.

- Um eine Verbindung von AWS zur ersten öffentlichen IP-Adresse Ihres VPN-Gateways (Instanz 0) herzustellen, wird nur die primäre benutzerdefinierte BGP-Adresse verwendet.

- Um eine Verbindung von AWS zur zweiten öffentlichen IP-Adresse Ihres VPN-Gateways (Instanz 1) herzustellen, wird nur die sekundäre benutzerdefinierte BGP-Adresse verwendet.

- Belassen Sie die andere benutzerdefinierte BGP-Adresse als Standard.

Wenn Sie die APIPA-Standardkonfiguration verwendet haben, können Sie die folgenden Adressen verwenden.

Tunnel Primäre benutzerdefinierte BGP-Adresse Sekundäre benutzerdefinierte BGP-Adresse AWS Tunnel 1 zu Azure Instance 0 169.254.21.2 Nicht verwendet (wählen Sie 169.254.21.6) AWS Tunnel 2 zu Azure Instance 0 169.254.22.2 Nicht verwendet (wählen Sie 169.254.21.6) AWS Tunnel 1 zu Azure Instance 1 Nicht verwendet (wählen Sie 169.254.21.2 aus) 169.254.21.6 AWS Tunnel 2 zu Azure Instance 1 Nicht verwendet (wählen Sie 169.254.21.2 aus) 169.254.22.6 Konfigurieren Sie die folgenden Einstellungen:

- FastPath: Belassen Sie die Standardeinstellung (deaktiviert)

- IPsec/IKE-Richtlinie: Standard

- Richtlinienbasierte Datenverkehrsauswahl verwenden: Deaktivieren

- DPD-Timeout in Sekunden: Übernehmen Sie die Standardeinstellung.

- Verbindungsmodus: Sie können jede der verfügbaren Optionen auswählen (Standard, InitiatorOnly, ResponderOnly). Weitere Informationen finden Sie unter Einstellungen für VPN Gateway – Verbindungsmodi.

Wählen Sie Speichern.

Wählen Sie Überprüfen und erstellen aus, um die Verbindung zu erstellen.

Wiederholen Sie diese Schritte, um weitere Verbindungen zu erstellen.

Bevor Sie mit dem nächsten Abschnitt fortfahren, stellen Sie sicher, dass Sie über ein lokales Netzwerkgateway und eine Verbindung für jeden Ihrer vier AWS-Tunnel verfügen.

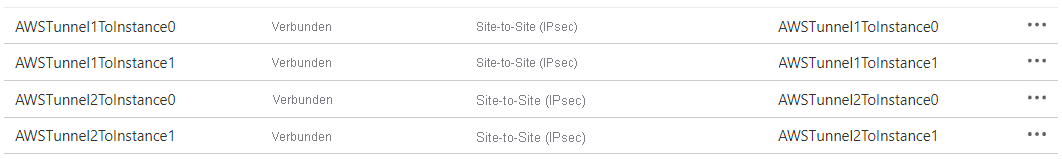

Teil 4: (Optional) Überprüfen des Status Ihrer Verbindungen

Überprüfen des Verbindungsstatus in Azure

Öffnen Sie die Seite für Ihr Gateway für virtuelle Netzwerke und navigieren Sie zur Seite Verbindungen.

Vergewissern Sie sich, dass alle 4 Verbindungen als Verbunden angezeigt werden.

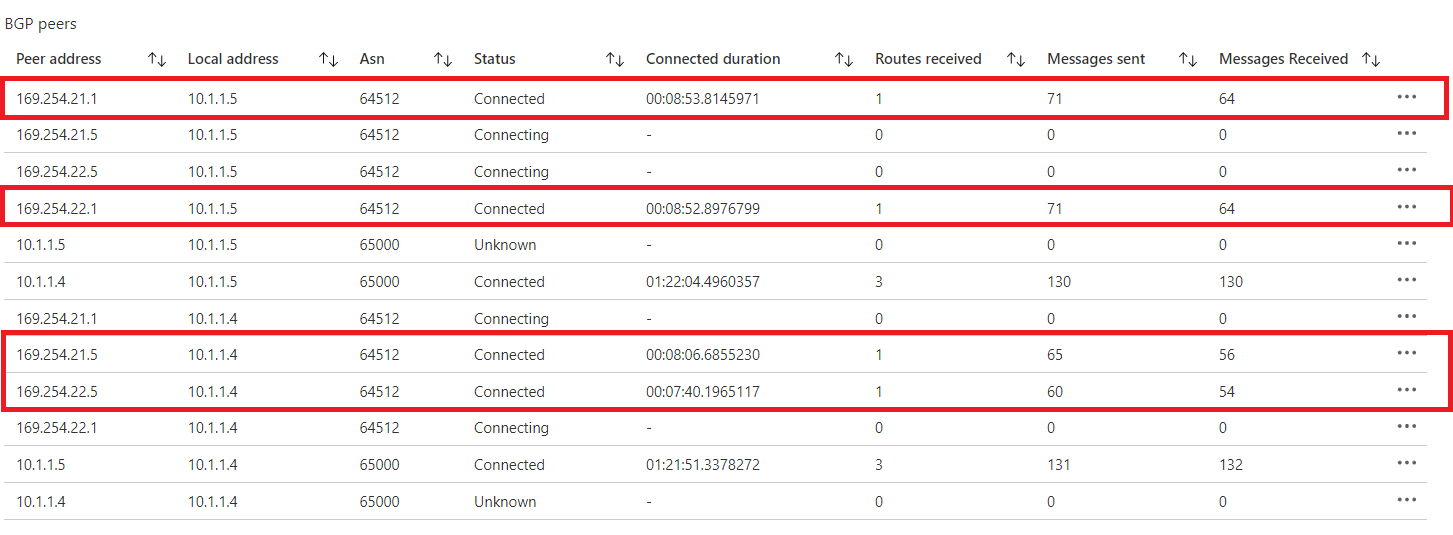

Überprüfen Sie den Status Ihrer BGP-Peers auf Azure

Öffnen Sie die Seite für Ihr Gateway für virtuelle Netzwerke und navigieren Sie zur Seite BGP-Peers.

Überprüfen Sie in der Tabelle BGP-Peers, ob alle Verbindungen mit der von Ihnen angegebenen Peer-Adresse als Verbunden angezeigt werden und Routen austauschen.

Überprüfen des Verbindungsstatus in AWS

- Öffnen Sie die Amazon VPC-Konsole.

- Wählen Sie im Navigationsbereich Site-to-Site-VPN-Verbindungen aus.

- Wählen Sie die erste hergestellte Verbindung und dann die Registerkarte Tunneldetails aus.

- Vergewissern Sie sich, dass der Status beider Tunnel auf UP steht.

- Vergewissern Sie sich, dass die Details beider Tunnel eine oder mehrere BGP-Routen anzeigen.

Nächste Schritte

Weitere Informationen zu VPN Gateway finden Sie unter Häufig gestellte Fragen (FAQ).