Konfigurieren einer VNet-zu-VNet-Verbindung (klassisch)

Dieser Artikel hilft Ihnen beim Erstellen einer VPN-Gatewayverbindung zwischen virtuellen Netzwerken. Die virtuellen Netzwerke können sich in derselben oder in unterschiedlichen Regionen befinden und aus demselben oder unterschiedlichen Abonnements stammen.

Die Schritte in diesem Artikel gelten für das klassische (Legacy-) Bereitstellungsmodell, jedoch nicht für das aktuelle Modell, den Resource Manager. Sie können kein Gateway mehr mithilfe des klassischen Bereitstellungsmodells erstellen. Lesen Sie stattdessen die Resource Manager-Version dieses Artikels.

Wichtig

Sie können keine neuen virtuellen Netzwerkgateways mehr für virtuelle Netzwerke des klassischen Bereitstellungsmodells (Dienstverwaltung) erstellen. Neue virtuelle Netzwerkgateways können nur für virtuelle Ressourcen-Manager-Netzwerke erstellt werden.

Hinweis

Dieser Artikel wurde für das klassische (Legacy-) Bereitstellungsmodell verfasst. Wir empfehlen jedoch, stattdessen das neueste Azure-Bereitstellungsmodell zu verwenden. Das Resource Manager-Bereitstellungsmodell ist das neueste Bereitstellungsmodell. Es bietet mehr Optionen und Funktionskompatibilität als das klassische Modell. Informationen zum Unterschied zwischen diesen beiden Bereitstellungsmodellen finden Sie unter Grundlegendes zu Bereitstellungsmodellen und zum Status Ihrer Ressourcen.

Andere Versionen dieses Artikels finden Sie im Inhaltsverzeichnis im linken Bereich.

Über VNet-zu-VNet-Verbindungen

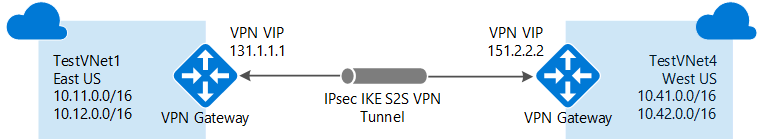

Beim klassischen Bereitstellungsmodell ähnelt die Verbindung eines virtuellen Netzwerks mit einem anderen virtuellen Netzwerk (VNet-zu-VNet) mittels eines VPN-Gateways der Verbindung eines virtuellen Netzwerks mit einem lokalen Standort. Beide Verbindungstypen verwenden ein VPN-Gateway, um einen sicheren Tunnel mit IPsec/IKE bereitzustellen.

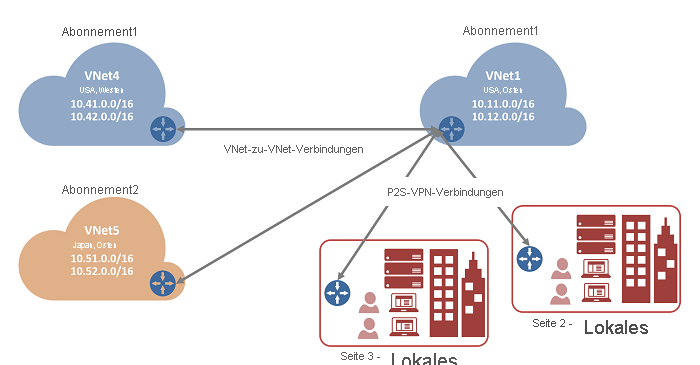

Die VNets, die Sie verbinden, können sich in verschiedenen Abonnements und Regionen befinden. Sie können die VNet-zu-VNet-Kommunikation mit Konfigurationen für mehrere Standorte kombinieren. Auf diese Weise können Sie Netzwerktopologien einrichten, die standortübergreifende Konnektivität mit Konnektivität zwischen virtuellen Netzwerken kombinieren.

Gründe für Verbindungen zwischen virtuellen Netzwerken

Aus den folgenden Gründen empfiehlt sich das Herstellen von Verbindungen zwischen virtuellen Netzwerken:

Regionsübergreifende Georedundanz und Geopräsenz

- Sie können Ihre eigene Georeplikation oder -synchronisierung mit sicheren Verbindungen einrichten, ohne Endpunkte mit Internetzugriff verwenden zu müssen.

- Mit dem Azure Load Balancer und Clustertechnologie von Microsoft oder Drittanbietern können Sie Workloads mit hoher Verfügbarkeit mit Georedundanz über mehrere Azure-Regionen hinweg einrichten. Ein wichtiges Beispiel ist die Einrichtung von SQL Always On mit Verfügbarkeitsgruppen, die sich über mehrere Azure-Regionen erstrecken.

Regionale Anwendungen mit mehreren Ebenen mit starker Isolierungsgrenze

- Innerhalb der gleichen Region können Sie Anwendungen mit mehreren Ebenen mit mehreren verbundenen VNets einrichten, die starke Isolierung und sichere Kommunikation zwischen den Ebenen aufweisen.

Abonnementübergreifende Kommunikation zwischen Organisationen in Azure

- Wenn Sie über mehrere Azure-Abonnements verfügen, können Sie Workloads aus verschiedenen Abonnements sicher zwischen virtuellen Netzwerken verbinden.

- Für Unternehmen und Dienstanbieter können Sie die organisationsübergreifende Kommunikation mit sicherer VPN-Technologie in Azure aktivieren.

Weitere Informationen zu VNet-zu-VNet-Verbindungen finden Sie am Ende dieses Artikels unter Informationen zu VNet-zu-VNet-Verbindungen.

Voraussetzungen

Wir verwenden für die meisten Schritte das Portal. Sie müssen jedoch PowerShell verwenden, um die Verbindungen zwischen den VNets herzustellen. Sie können die Verbindungen nicht mithilfe des Azure-Portals erstellen, da der gemeinsam genutzte Schlüssel im Portal nicht angegeben werden kann. Wenn Sie mit dem klassischen Bereitstellungsmodell arbeiten, können Sie Azure Cloud Shell nicht verwenden. Stattdessen müssen Sie die aktuelle Version der PowerShell-Cmdlets der Azure-Dienstverwaltung (Service Management, SM) lokal auf Ihrem Computer installieren. Diese Cmdlets unterscheiden sich von den AzureRM- oder AZ-Cmdlets. Informationen zum Installieren der SM-Cmdlets finden Sie unter Installieren von Cmdlets der Dienstverwaltung. Weitere allgemeine Informationen zu Azure PowerShell finden Sie in der Azure PowerShell-Dokumentation.

Planung

Eine wichtige Entscheidung betrifft die Bereiche, die Sie zum Konfigurieren Ihrer virtuellen Netzwerke verwenden. Bei dieser Konfiguration müssen Sie sicherstellen, dass sich die VNet-Bereiche weder untereinander überlappen, noch mit lokalen Netzwerken, mit denen sie eine Verbindung herstellen.

VNETs

Für diese Übung verwenden Sie die folgenden Beispielwerte:

Werte für TestVNet1

Name: TestVNet1

Adressraum: 10.11.0.0/16, 10.12.0.0/16 (optional)

Subnetzname: Standard

Subnetzadressbereich: 10.11.0.0/24

Ressourcengruppe: ClassicRG

Standort: USA, Osten

GatewaySubnet: 10.11.1.0/27

Werte für TestVNet4

Name: TestVNet4

Adressraum: 10.41.0.0/16, 10.42.0.0/16 (optional)

Subnetzname: Standard

Subnetzadressbereich: 10.41.0.0/24

Ressourcengruppe: ClassicRG

Standort: USA, Westen

GatewaySubnet: 10.41.1.0/27

Verbindungen

Die folgende Tabelle zeigt ein Beispiel, wie Sie Ihre VNETs verbinden. Verwenden Sie die aufgeführten Bereiche nur als Richtlinie. Notieren Sie sich die Bereiche für Ihre virtuellen Netzwerke. Sie benötigen diese Informationen in den späteren Schritten.

In diesem Beispiel stellt „TestVNet1“ eine Verbindung mit einem lokalen Netzwerkstandort her, den Sie mit dem Namen „VNet4Local“ erstellt haben. Die Einstellungen für VNet4Local enthalten die Adresspräfixe für TestVNet4. Der lokale Standort für jedes VNET ist das andere VNET. Die folgenden Beispielwerte werden für diese Konfiguration verwendet:

Beispiel

| Virtual Network | Adressraum | Standort | Verbindung mit dem lokalen Netzwerkstandort |

|---|---|---|---|

| TestVNet1 | TestVNet1 (10.11.0.0/16) (10.12.0.0/16) |

East US | SiteVNet4 (10.41.0.0/16) (10.42.0.0/16) |

| TestVNet4 | TestVNet4 (10.41.0.0/16) (10.42.0.0/16) |

USA (Westen) | SiteVNet1 (10.11.0.0/16) (10.12.0.0/16) |

Erstellen virtueller Netzwerke

In diesem Schritt erstellen Sie mit „TestVNet1“ und „TestVNet4“ zwei klassische virtuelle Netzwerke. Wenn Sie diesen Artikel als Übung nutzen, verwenden Sie die Beispielwerte.

Berücksichtigen Sie bei der Erstellung der VNETs die folgenden Einstellungen:

Adressräume von Virtual Network – Geben Sie auf der Seite „Adressräume von Virtual Network“ den Adressbereich an, der für das virtuelle Netzwerk verwendet werden soll. Dies sind die dynamischen IP-Adressen, die den VMs und anderen Rolleninstanzen zugewiesen werden, die Sie für dieses virtuelle Netzwerk bereitstellen.

Die Adressräume, die Sie auswählen, dürfen nicht die Adressräume von anderen VNETs oder lokalen Standorten überlappen, zu denen dieses VNET eine Verbindung herstellt.Standort – Wenn Sie ein virtuelles Netzwerk erstellen, ordnen Sie dieses einem Azure-Standort (einer Region) zu. Wenn Sie z. B. wünschen, dass Ihre virtuellen Computer, die Sie für Ihr virtuelles Netzwerk bereitgestellt haben, physisch in "USA West" vorhanden sind, wählen Sie diesen Standort aus. Sie können den Ihrem virtuellen Netzwerk zugeordnete Standort nach dem Erstellen nicht mehr ändern.

Nach der Erstellung der VNETs können Sie die folgenden Einstellungen hinzufügen:

Adressraum – Für diese Konfiguration ist kein zusätzlicher Adressraum erforderlich, Sie können jedoch nach der Erstellung des VNET zusätzliche Adressräume hinzufügen.

Subnetze – Für diese Konfiguration sind keine zusätzlichen Subnetze erforderlich, aber eventuell sollten Sie Ihre VMs in einem Subnetz, das von Ihren anderen Rolleninstanzen getrennt ist, verwalten.

DNS-Server – Geben Sie den DNS-Servernamen und die IP-Adresse ein. Mit dieser Einstellung wird kein DNS-Server erstellt. Sie bietet die Möglichkeit, den DNS-Server anzugeben, den Sie zur Namensauflösung für dieses virtuelle Netzwerk verwenden möchten.

Erstellen eines klassischen virtuellen Netzwerks

- Navigieren Sie in einem Browser zum Azure-Portal , und melden Sie sich, falls erforderlich, mit Ihrem Azure-Konto an.

- Wählen Sie Ressource erstellen aus. Geben Sie im Feld Marketplace durchsuchen die Zeichenfolge „Virtual Network“ ein. Suchen Sie in der zurückgegebenen Liste Virtuelles Netzwerk, und wählen Sie den Eintrag aus, um die Seite Virtuelles Netzwerk zu öffnen.

- Auf der Seite „Virtuelles Netzwerk“ finden Sie unter der Schaltfläche „Erstellen“ „Mit Resource Manager bereitstellen (zu klassischer Darstellung wechseln)“. Resource Manager ist das Standardtool zum Erstellen von VNets. Sie möchten kein Resource Manager-VNet erstellen. Wählen Sie (Zu klassischer Darstellung wechseln) aus, um ein klassisches VNet zu erstellen. Wählen Sie anschließend die Registerkarte Übersicht und dann Erstellen aus.

- Konfigurieren Sie auf der Seite Virtuelles Netzwerk erstellen (klassisch) auf der Registerkarte Grundlagen die VNet-Einstellungen mit den Beispielwerten.

- Wählen Sie Überprüfen und erstellen aus, um Ihr VNet zu überprüfen.

- Die Überprüfung wird ausgeführt. Wählen Sie Erstellen aus, nachdem das VNet überprüft wurde.

Die DNS-Einstellungen sind für diese Konfiguration nicht obligatorisch, aber das DNS wird benötigt, wenn Sie die Namensauflösung zwischen Ihren VMs nutzen möchten. Wenn ein Wert angegeben wird, wird kein neuer DNS-Server erstellt. Die IP-Adresse des angegebenen DNS-Servers muss dazu in der Lage sein, die Namen für die Ressourcen aufzulösen, mit denen Sie eine Verbindung herstellen möchten.

Nach Erstellung des virtuellen Netzwerks können Sie für die Namensauflösung die IP-Adresse eines DNS-Servers hinzufügen. Öffnen Sie die Einstellungen für Ihr virtuelles Netzwerk, wählen Sie „DNS-Server“ aus, und fügen Sie die IP-Adresse des gewünschten DNS-Servers hinzu, den Sie für die Namensauflösung verwenden möchten.

- Suchen Sie im Portal nach dem virtuellen Netzwerk.

- Wählen Sie auf der Seite für Ihr virtuelles Netzwerk im Abschnitt Einstellungen die Option DNS-Server aus.

- Fügen Sie einen DNS-Server hinzu.

- Wählen Sie oben auf der Seite Speichern aus, um Ihre Einstellungen zu speichern.

Konfigurieren von Standorten und Gateways

Azure verwendet die für die einzelnen lokalen Netzwerkstandorte angegebenen Einstellungen, um zu bestimmen, wie Datenverkehr zwischen den VNets weitergeleitet wird. Jedes VNet muss auf das entsprechende lokale Netzwerk verweisen, an das Sie Datenverkehr weiterleiten möchten. Sie legen den Namen fest, den Sie zum Verweisen auf die einzelnen lokalen Netzwerkstandorte verwenden möchten. Es wird empfohlen, einen aussagekräftigen Namen zu verwenden.

Beispielsweise stellt TestVNet1 eine Verbindung mit einem lokalen Netzwerkstandort her, den Sie mit dem Namen „VNet4Local“ erstellt haben. Die Einstellungen für VNet4Local enthalten die Adresspräfixe für TestVNet4.

Beachten Sie, dass der lokale Standort für jedes VNET das andere VNET ist.

| Virtual Network | Adressraum | Standort | Verbindung mit dem lokalen Netzwerkstandort |

|---|---|---|---|

| TestVNet1 | TestVNet1 (10.11.0.0/16) (10.12.0.0/16) |

East US | SiteVNet4 (10.41.0.0/16) (10.42.0.0/16) |

| TestVNet4 | TestVNet4 (10.41.0.0/16) (10.42.0.0/16) |

USA (Westen) | SiteVNet1 (10.11.0.0/16) (10.12.0.0/16) |

Konfigurieren eines Standorts

Mit dem lokalen Standort ist in der Regel Ihr lokaler Standort gemeint. Er enthält die IP-Adresse des VPN-Geräts, mit dem Sie eine Verbindung herstellen werden, sowie die IP-Adressbereiche, die über das VPN-Gateway an das VPN-Gerät weitergeleitet werden.

Wählen Sie auf der Seite für Ihr VNET unter Einstellungen die Option Site-to-Site-Verbindungen aus.

Wählen Sie auf der Seite „Site-to-Site-Verbindungen“ + Hinzufügen aus.

Lassen Sie auf der Seite VPN-Verbindung und Gateway konfigurieren für Verbindungstyp die Option Standort-zu-Standort ausgewählt.

IP-Adresse des VPN-Gateways: Dies ist die öffentliche IP-Adresse des VPN-Geräts für Ihr lokales Netzwerk. Für diese Übung können Sie eine Dummyadresse einfügen, da Sie noch nicht über die IP-Adresse für das VPN-Gateway für den anderen Standort verfügen (z. B. 5.4.3.2). Nachdem Sie das Gateway für das andere VNET konfiguriert haben, können Sie diesen Wert später anpassen.

Clientadressraum: Listen Sie die IP-Adressbereiche auf, die über dieses Gateway an das andere VNET weitergeleitet werden sollen. Sie können mehrere Adressraumbereiche hinzufügen. Stellen Sie sicher, dass sich die hier angegebenen Bereiche nicht mit den Bereichen anderer Netzwerke überlappen, mit denen Ihr virtuelles Netzwerk verbunden wird, oder mit den Adressbereichen des virtuellen Netzwerks selbst.

Wählen Sie unten auf der Seite NICHT die Option „Überprüfen + erstellen“ aus. Wählen Sie stattdessen Weiter: Gateway> aus.

Konfigurieren eines Gateways für virtuelle Netzwerke

Wählen Sie auf der Seite Gateway die folgenden Werte aus:

Size: Hierbei handelt es sich um die Gateway-SKU, die Sie bei der Erstellung Ihres Gateways für virtuelle Netzwerke verwenden. Klassische VPN-Gateways verwenden die alten Gateway-SKUs. Weitere Informationen zu den alten Gateway-SKUs finden Sie unter Arbeiten mit SKUs für virtuelle Netzwerkgateways (alte SKUs). Für diese Übung können Sie Standard auswählen.

Gatewaysubnetz: Die Größe des von Ihnen angegebenen Gatewaysubnetzes richtet sich nach der VPN-Gatewaykonfiguration, die Sie erstellen möchten. Obwohl es möglich ist, ein Gatewaysubnetz mit einer Größe von nur /29 zu erstellen, wird /27 oder /28 empfohlen. Dadurch wird ein größeres Subnetz erstellt, das mehr Adressen enthält. Die Verwendung eines größeren Gatewaysubnetzes ermöglicht die Vergabe einer ausreichenden Zahl von IP-Adressen für potenzielle zukünftige Konfigurationen.

Wählen Sie unten auf der Seite die Option Überprüfen + erstellen aus, um die Einstellungen zu überprüfen. Klicken Sie auf Erstellen, um die Bereitstellung durchzuführen. Abhängig von der ausgewählten SKU kann die Erstellung eines Gateways für virtuelle Netzwerke bis zu 45 Minuten dauern.

Sie können mit dem nächsten Schritt fortfahren, während dieses Gateway erstellt wird.

Konfigurieren von TestVNet4-Einstellungen

Wiederholen Sie die Schritte zum Erstellen eines Standorts und Gateways, um „TestVNet4“ zu konfigurieren. Ersetzen Sie die Werte bei Bedarf. Wenn Sie diese Schritte als Übung durchführen, verwenden Sie die Beispielwerte.

Aktualisieren lokaler Standorte

Nachdem die Gateways für Ihre virtuellen Netzwerke für beide VNETs erstellt wurden, müssen Sie die Eigenschaften für die Einstellung IP-Adresse des VPN-Gateways der lokalen Standorte anpassen.

| VNet-Name | Verbundener Standort | Gateway-IP-Adresse |

|---|---|---|

| TestVNet1 | VNet4Local | IP-Adresse des VPN-Gateways für TestVNet4 |

| TestVNet4 | VNet1Local | IP-Adresse des VPN-Gateways für TestVNet1 |

Teil 1 – Abrufen der öffentlichen IP-Adresse des Gateways für virtuelle Netzwerke

- Navigieren Sie zu Ihrem VNET, indem Sie zur Ressourcengruppe wechseln und das virtuelle Netzwerk auswählen.

- Suchen Sie auf der Seite für Ihr virtuelles Netzwerk im Bereich Zusammenfassung auf der rechten Seite nach Gateway-IP-Adresse, und kopieren Sie diese in die Zwischenablage.

Teil 2 – Ändern der Eigenschaften lokaler Standorte

- Wählen Sie unter „Site-to-Site-Verbindungen“ die Verbindung aus. Beispiel: SiteVNet4.

- Klicken Sie auf der Seite Eigenschaften für die Site-to-Site-Verbindung auf Lokalen Standort bearbeiten.

- Fügen Sie im Feld IP-Adresse des VPN-Gateways die IP-Adresse des VPN-Gateways ein, die Sie im vorherigen Abschnitt kopiert haben.

- Klicken Sie auf OK.

- Das Feld wird im System aktualisiert. Sie können diese Methode auch verwenden, um zusätzliche IP-Adressen hinzuzufügen, die Sie an diesen Standort weiterleiten möchten.

Teil 3: Wiederholen der Schritte für das andere VNET

Wiederholen Sie die Schritte für „TestVNet4“.

Abrufen von Konfigurationswerten

Beim Erstellen von klassischen VNETs im Azure-Portal ist der angezeigte Name nicht der vollständige Name, den Sie für PowerShell verwenden. Beispielsweise kann ein VNET, das im Azure-Portal als TestVNet1 angezeigt wird, in der Netzwerkkonfigurationsdatei einen viel längeren Namen haben. Für ein VNET in der Ressourcengruppe „ClassicRG“ kann der Name wie folgt aussehen: Gruppe ClassicRG TestVNet1. Bei der Erstellung Ihrer Verbindungen ist es wichtig, dass Sie die in der Netzwerkkonfigurationsdatei angezeigten Werte verwenden.

In den folgenden Schritten stellen Sie eine Verbindung zu Ihrem Azure-Konto her. Zudem laden Sie die Netzwerkkonfigurationsdatei herunter und zeigen diese an, um die für Ihre Verbindungen erforderlichen Werte abzurufen.

Laden Sie die aktuelle Version der PowerShell-Cmdlets der Azure-Dienstverwaltung herunter, und installieren Sie sie. In den meisten Bereitstellungen sind die Resource Manager-Module lokal installiert, sie verfügen aber nicht über Dienstverwaltungsmodule. Bei Dienstverwaltungsmodulen handelt es sich um Legacy-Software, daher müssen sie separat installiert werden. Weitere Informationen finden Sie unter Installieren von Cmdlets der Dienstverwaltung.

Öffnen Sie die PowerShell-Konsole mit erhöhten Rechten, und stellen Sie eine Verbindung mit Ihrem Konto her. Verwenden Sie die folgenden Beispiele, um eine Verbindung herzustellen. Sie müssen diese Befehle lokal mit dem PowerShell-Dienstverwaltungsmodul ausführen. Stellen Sie eine Verbindung mit Ihrem Konto her. Verwenden Sie das folgende Beispiel, um eine Verbindung herzustellen:

Add-AzureAccountÜberprüfen Sie die Abonnements für das Konto.

Get-AzureSubscriptionWenn Sie über mehr als ein Abonnement verfügen, wählen Sie das Abonnement aus, das Sie verwenden möchten.

Select-AzureSubscription -SubscriptionId "Replace_with_your_subscription_ID"Erstellen Sie ein Verzeichnis auf Ihrem Computer. Beispiel: C:\AzureVNet

Exportieren Sie die Netzwerkkonfigurationsdatei in das Verzeichnis. In diesem Beispiel wird die Netzwerkkonfigurationsdatei in das Verzeichnis C:\AzureNet exportiert.

Get-AzureVNetConfig -ExportToFile C:\AzureNet\NetworkConfig.xmlÖffnen Sie die Datei mit einem Texteditor und zeigen Sie die Namen für Ihre VNETs und Standorte an. Dies sind die Namen, die Sie beim Erstellen Ihrer Verbindungen verwenden.

VNET-Namen werden unter VirtualNetworkSite name = aufgelistet.

Standortnamen werden unter LocalNetworkSiteRef name = aufgelistet.

Erstellen von Verbindungen

Nach Abschluss aller zuvor beschriebenen Schritte können Sie die vorinstallierten IPSec/IKE-Schlüssel festlegen und die Verbindung erstellen. Bei dieser Gruppe von Schritten wird auf PowerShell zurückgegriffen. Im Azure-Portal können keine VNet-to-VNet-Verbindungen für das klassische Bereitstellungsmodell konfiguriert werden, da der gemeinsam verwendete Schlüssel nicht im Portal angegeben werden kann.

Beachten Sie in den folgenden Beispielen, dass der Wert für „SharedKey“ identisch ist. Dieser Wert muss immer übereinstimmen. Achten Sie darauf, dass die Werte in diesen Beispielen durch die genauen Namen Ihrer VNETs und lokalen Netzwerkstandorte ersetzt werden.

Erstellen Sie die Verbindung zwischen TestVNet1 und TestVNet4. Stellen Sie sicher, dass Sie die Werte ändern.

Set-AzureVNetGatewayKey -VNetName 'Group ClassicRG TestVNet1' ` -LocalNetworkSiteName 'value for _VNet4Local' -SharedKey A1b2C3D4Erstellen Sie die Verbindung zwischen TestVNet4 und TestVNet1.

Set-AzureVNetGatewayKey -VNetName 'Group ClassicRG TestVNet4' ` -LocalNetworkSiteName 'value for _VNet1Local' -SharedKey A1b2C3D4Warten Sie, bis die Verbindung initialisiert wird. Sobald das Gateway initialisiert wurde, wechselt der Status zu „Erfolgreich“.

Error : HttpStatusCode : OK Id : Status : Successful RequestId : StatusCode : OK

FAQ und Überlegungen

Diese Überlegungen gelten für klassische virtuelle Netzwerke und klassische Gateways für virtuelle Netzwerke.

- Die virtuellen Netzwerke können sich im gleichen Abonnement oder in verschiedenen Abonnements befinden.

- Die virtuellen Netzwerke können sich in der gleichen Azure-Region oder in verschiedenen Azure-Regionen (Standorte) befinden.

- Ein Clouddienst oder Endpunkt mit Lastenausgleich kann nicht mehrere virtuelle Netzwerke umfassen, selbst wenn diese verbunden sind.

- Für das Verbinden mehrerer virtueller Netzwerke sind keine VPN-Geräte erforderlich.

- VNet-zu-VNet unterstützt das Verbinden virtueller Azure-Netzwerke. Nicht unterstützt werden Verbindungen virtueller Computer oder Clouddienste, die sich nicht in einem virtuellen Netzwerk befinden.

- Für VNet-zu-VNet sind Gateways mit dynamischem Routing erforderlich. Azure-Gateways mit statischem Routing werden nicht unterstützt.

- Virtuelle Netzwerkverbindungen können simultan mit VPNs mit mehreren Standorten verwendet werden. Maximal 10 VPN-Tunnel können für ein VPN-Gateway des virtuellen Netzwerks verwendet werden, das Verbindungen mit anderen virtuellen Netzwerken oder lokalen Standorten herstellt.

- Die Adressräume der virtuellen Netzwerke und der lokalen Netzwerkstandorte dürfen sich nicht überschneiden. Wenn sich Adressbereiche überschneiden, tritt beim Erstellen eines virtuellen Netzwerks oder beim Hochladen von NETCFG-Konfigurationsdateien ein Fehler auf.

- Redundante Tunnel zwischen einem Paar virtueller Netzwerke werden nicht unterstützt.

- Alle VPN-Tunnel des VNet (einschließlich P2S-VPNs) verwenden die verfügbare Bandbreite für das VPN-Gateway und die gleiche SLA für die Verfügbarkeit des VPN-Gateways in Azure gemeinsam.

- VNet-zu-VNet-Datenverkehr wird über den Azure-Backbone übertragen.

Nächste Schritte

Überprüfen Sie Ihre Verbindungen. Weitere Informationen finden Sie unter Überprüfen einer VPN-Gatewayverbindung.