Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel wird beschrieben, wie Sie mithilfe von PowerShell Site-to-Site-Verbindungen (S2S) zu einem VPN-Gateway hinzufügen, das bereits über eine klassische (Legacy-) Verbindung verfügt. Diese Art der Verbindung wird häufig als Multi-Site-Konfiguration bezeichnet. Diese Schritte gelten nicht für Konfigurationen von gleichzeitig bestehenden ExpressRoute- und Site-to-Site-Verbindungen.

Die Schritte in diesem Artikel gelten für das klassische (Legacy-) Bereitstellungsmodell, jedoch nicht für das aktuelle Modell, den Resource Manager. Sofern Sie nicht speziell mit dem klassischen Bereitstellungsmodell arbeiten möchten, empfehlen wir Ihnen, die Resource Manager-Version dieses Artikels zu verwenden.

Hinweis

Dieser Artikel wurde für das klassische (Legacy-) Bereitstellungsmodell verfasst. Wir empfehlen jedoch, stattdessen das neueste Azure-Bereitstellungsmodell zu verwenden. Das Resource Manager-Bereitstellungsmodell ist das neueste Bereitstellungsmodell. Es bietet mehr Optionen und Funktionskompatibilität als das klassische Modell. Informationen zum Unterschied zwischen diesen beiden Bereitstellungsmodellen finden Sie unter Grundlegendes zu Bereitstellungsmodellen und zum Status Ihrer Ressourcen.

Andere Versionen dieses Artikels finden Sie im Inhaltsverzeichnis im linken Bereich.

Über das Herstellen einer Verbindung

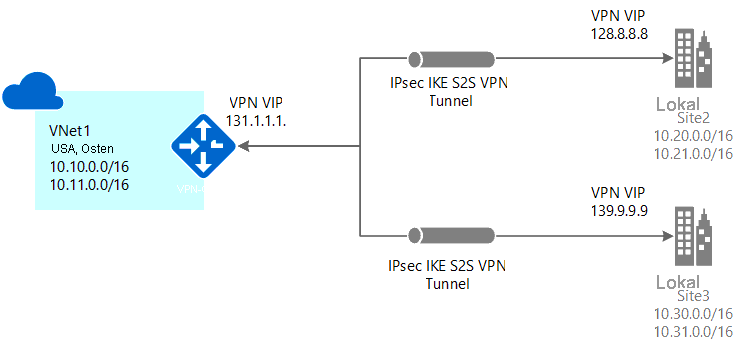

Sie können mehrere lokale Standorte mit einem einzigen virtuellen Netzwerk verbinden. Dies ist besonders beim Erstellen von Hybrid Cloud-Lösungen interessant. Das Erstellen einer Multisite-Verbindung mit Ihrem virtuellen Azure-Netzwerkgateway ist ähnlich wie das Erstellen anderer Standort-zu-Standort-Verbindungen. Sie können dafür ein vorhandenes Azure-VPN-Gateway verwenden, sofern das Gateway dynamisch (routenbasiert) ist.

Wenn bereits ein statisches Gateway mit Ihrem virtuellen Netzwerk verbunden ist, können Sie den Gatewaytyp in „dynamisch“ ändern, um mehrere Standorte einzubinden. Dafür müssen Sie das virtuelle Netzwerk nicht neu erstellen. Stellen Sie vor dem Ändern des Routingtyps sicher, dass Ihr lokales VPN-Gateway routenbasierte VPN-Konfigurationen unterstützt.

Zu berücksichtigende Punkte

Es ist nicht möglich, Änderungen an diesem virtuellen Netzwerk über das Portal vorzunehmen. Sie müssen die Netzwerkkonfigurationsdatei ändern, anstatt das Portal zu verwenden. Wenn Sie Änderungen im Portal vornehmen, überschreiben diese Ihre Multisite-Verweiseinstellungen für dieses virtuelle Netzwerk.

Sie sollten sich beim Verwenden der Netzwerkkonfigurationsdatei wohlfühlen, sobald Sie das Multisite-Verfahren abgeschlossen haben. Wenn jedoch mehrere Personen an Ihrer Netzwerkkonfiguration arbeiten, müssen Sie sicherstellen, dass jeder über diese Einschränkung informiert ist. Dies bedeutet nicht, dass Sie das Portal überhaupt nicht verwenden können. Sie können es für alle anderen Aufgaben verwenden, nur nicht zum Ändern der Konfiguration dieses speziellen virtuellen Netzwerks.

Bevor Sie beginnen

Vergewissern Sie sich vor Beginn der Konfiguration, dass Sie über Folgendes verfügen:

- Kompatible VPN-Hardware für jeden lokalen Standort. Lesen Sie unter Informationen zu VPN-Geräten und Gateways für virtuelle Netzwerkverbindungen nach, ob das Gerät, das Sie verwenden möchten, bekanntermaßen kompatibel ist.

- Eine externe öffentliche IPv4-Adresse für jedes VPN-Gerät. Diese IP-Adresse darf sich nicht hinter einer NAT befinden. Dieser Schritt ist erforderlich.

- Eine Person, die sich mit der Konfiguration Ihrer VPN-Hardware auskennt. Sie müssen über profunde Kenntnisse der Konfiguration des VPN-Geräts verfügen oder jemanden mit entsprechenden Fachkenntnissen hinzuziehen.

- Die IP-Adressbereiche, die Sie für Ihr virtuelles Netzwerk verwenden möchten (sofern Sie sie noch nicht erstellt haben).

- Die IP-Adressbereiche für alle lokalen Netzwerkstandorte, mit denen Sie eine Verbindung herstellen. Sie müssen sicherstellen, dass sich die IP-Adressbereiche der lokalen Netzwerkstandorte, mit denen Sie sich verbinden möchten, nicht überlappen. Andernfalls wird das Hochladen der Konfiguration vom Portal oder der REST-API abgelehnt.

Wenn Sie z. B. zwei lokale Netzwerkstandorte haben, die beide den IP-Adressbereich 10.2.3.0/24 enthalten, und ein Paket die Zieladresse 10.2.3.3 aufweist, würde Azure nicht wissen, an welchen Standort Sie das Paket senden möchten, weil sich die Adressbereiche überlappen. Zur Vermeidung von Routingproblemen lässt Azure das Hochladen von Konfigurationsdateien mit überlappenden Bereichen nicht zu.

Arbeiten mit Azure PowerShell

Wenn Sie mit dem klassischen Bereitstellungsmodell arbeiten, können Sie Azure Cloud Shell nicht verwenden. Stattdessen müssen Sie die aktuelle Version der PowerShell-Cmdlets der Azure-Dienstverwaltung (Service Management, SM) lokal auf Ihrem Computer installieren. Diese Cmdlets unterscheiden sich von den AzureRM- oder AZ-Cmdlets. Informationen zum Installieren der SM-Cmdlets finden Sie unter Installieren von Cmdlets der Dienstverwaltung. Weitere allgemeine Informationen zu Azure PowerShell finden Sie in der Azure PowerShell-Dokumentation.

1. Erstellen Sie ein Site-to-Site-VPN

Wenn Sie bereits über ein Standort-zu-Standort-VPN mit einem dynamischen Routing-Gateway verfügen, ist das großartig! In diesem Fall können Sie direkt mit dem Exportieren der Konfigurationseinstellungen für das virtuelle Netzwerkfortfahren. Andernfalls gehen Sie wie folgt vor:

Wenn Sie bereits über ein virtuelles Standort-zu-Standort-Netzwerk verfügen, für dieses aber ein Gateway mit statischem (richtlinienbasiertem) Routing konfiguriert ist, gehen Sie wie folgt vor:

- Ändern Sie den Gatewaytyp in dynamisches Routing. Für ein VPN mit mehreren Standorten ist ein Gateway mit dynamischem Routing (auch als „routenbasiert“ bezeichnet) erforderlich. Um den Gatewaytyp zu ändern, müssen Sie zuerst das vorhandene Gateway löschen und dann ein neues erstellen.

- Konfigurieren Sie das neue Gateway, und erstellen Sie den VPN-Tunnel. Eine Anleitung finden Sie im Abschnitt Angeben der SKU und des VPN-Typs. Achten Sie darauf, als Routingtyp „Dynamisch“ anzugeben.

Wenn Sie nicht über ein virtuelles Standort-zu-Standort-Netzwerk verfügen, gehen Sie wie folgt vor:

- Erstellen Sie mithilfe der Anweisungen unter Erstellen eines virtuellen Netzwerks mit einer Site-to-Site-VPN-Verbindung das Site-to-Site-VPN-Netzwerk.

- Konfigurieren Sie anhand der folgenden Anweisungen ein Gateway mit dynamischem Routing: Konfigurieren eines VPN Gateways. Denken Sie daran, dynamisches Routing als Gatewaytyp auszuwählen.

2. Exportieren Sie die Netzwerkkonfigurationsdatei

Öffnen Sie die PowerShell-Konsole mit erhöhten Rechten. Verwenden Sie den folgenden Befehl, um zur Dienstverwaltung zu wechseln:

azure config mode asm

Stellen Sie eine Verbindung mit Ihrem Konto her. Verwenden Sie das folgende Beispiel, um eine Verbindung herzustellen:

Add-AzureAccount

Exportieren Sie Ihre Azure-Netzwerkkonfigurationsdatei, indem Sie den folgenden Befehl ausführen. Sie können den Speicherort der zu exportierenden Datei bei Bedarf ändern.

Get-AzureVNetConfig -ExportToFile C:\AzureNet\NetworkConfig.xml

3. Öffnen Sie die Netzwerkkonfigurationsdatei

Öffnen Sie die Netzwerkkonfigurationsdatei, die Sie im letzten Schritt heruntergeladen haben. Verwenden Sie dazu einen beliebigen XML-Editor. Die Datei sollte in etwa wie folgt aussehen:

<NetworkConfiguration xmlns:xsd="https://www.w3.org/2001/XMLSchema" xmlns:xsi="https://www.w3.org/2001/XMLSchema-instance" xmlns="http://schemas.microsoft.com/ServiceHosting/2011/07/NetworkConfiguration">

<VirtualNetworkConfiguration>

<LocalNetworkSites>

<LocalNetworkSite name="Site1">

<AddressSpace>

<AddressPrefix>10.0.0.0/16</AddressPrefix>

<AddressPrefix>10.1.0.0/16</AddressPrefix>

</AddressSpace>

<VPNGatewayAddress>131.2.3.4</VPNGatewayAddress>

</LocalNetworkSite>

<LocalNetworkSite name="Site2">

<AddressSpace>

<AddressPrefix>10.2.0.0/16</AddressPrefix>

<AddressPrefix>10.3.0.0/16</AddressPrefix>

</AddressSpace>

<VPNGatewayAddress>131.4.5.6</VPNGatewayAddress>

</LocalNetworkSite>

</LocalNetworkSites>

<VirtualNetworkSites>

<VirtualNetworkSite name="VNet1" AffinityGroup="USWest">

<AddressSpace>

<AddressPrefix>10.20.0.0/16</AddressPrefix>

<AddressPrefix>10.21.0.0/16</AddressPrefix>

</AddressSpace>

<Subnets>

<Subnet name="FE">

<AddressPrefix>10.20.0.0/24</AddressPrefix>

</Subnet>

<Subnet name="BE">

<AddressPrefix>10.20.1.0/24</AddressPrefix>

</Subnet>

<Subnet name="GatewaySubnet">

<AddressPrefix>10.20.2.0/29</AddressPrefix>

</Subnet>

</Subnets>

<Gateway>

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="Site1">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

</ConnectionsToLocalNetwork>

</Gateway>

</VirtualNetworkSite>

</VirtualNetworkSites>

</VirtualNetworkConfiguration>

</NetworkConfiguration>

4. Fügen Sie mehrere Standortverweise hinzu

Beim Hinzufügen oder Entfernen der Informationen für Standortverweise nehmen Sie Konfigurationsänderungen an „ConnectionsToLocalNetwork/LocalNetworkSiteRef“ vor. Wenn Sie einen neuen Verweis für einen lokalen Standort hinzufügen, erstellt Azure einen neuen Tunnel. Das folgende Beispiel zeigt die Netzwerkkonfiguration für eine Einzelstandortverbindung. Speichern Sie die Datei, wenn Sie alle Änderungen vorgenommen haben.

<Gateway>

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="Site1"><Connection type="IPsec" /></LocalNetworkSiteRef>

</ConnectionsToLocalNetwork>

</Gateway>

Zum Hinzufügen zusätzlicher Standortverweise (Erstellen einer Konfiguration mit mehreren Standorten) fügen Sie, wie im folgenden Beispiel gezeigt, einfach weitere Zeilen des Typs „LocalNetworkSiteRef“ hinzu:

<Gateway>

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="Site1"><Connection type="IPsec" /></LocalNetworkSiteRef>

<LocalNetworkSiteRef name="Site2"><Connection type="IPsec" /></LocalNetworkSiteRef>

</ConnectionsToLocalNetwork>

</Gateway>

5. Importieren Sie die Netzwerkkonfigurationsdatei

Importieren Sie die Netzwerkkonfigurationsdatei. Wenn Sie diese Datei mit den Änderungen importieren, werden die neuen Tunnel hinzugefügt. Die Tunnel verwenden das dynamische Gateway, das Sie zuvor erstellt haben. Sie können PowerShell verwenden, um die Datei zu importieren.

6. Laden Sie die Schlüssel herunterl

Nachdem die neuen Tunnel hinzugefügt wurden, rufen Sie mit dem PowerShell-Cmdlet „Get-AzureVNetGatewayKey“ die vorinstallierten IPsec-/IKE-Schlüssel für jeden Tunnel ab.

Beispiel:

Get-AzureVNetGatewayKey –VNetName "VNet1" –LocalNetworkSiteName "Site1"

Get-AzureVNetGatewayKey –VNetName "VNet1" –LocalNetworkSiteName "Site2"

Wenn Sie möchten, können Sie auch die REST-API Get Virtual Network Gateway Shared Key verwenden, um die vorgeshareden Schlüssel abzurufen.

7. Überprüfen Sie Ihre Verbindungen

Überprüfen Sie den Multisite-Tunnelstatus. Nachdem Sie die Schlüssel für jeden Tunnel heruntergeladen haben, sollten Sie die Verbindungen überprüfen. Verwenden Sie wie im folgenden Beispiel gezeigt „Get-AzureVnetConnection“, um eine Liste der virtuellen Netzwerktunnel abzurufen. „VNet1“ ist der Name des VNets.

Get-AzureVnetConnection -VNetName VNET1

Beispiel für Rückgabe

ConnectivityState : Connected

EgressBytesTransferred : 661530

IngressBytesTransferred : 519207

LastConnectionEstablished : 5/2/2014 2:51:40 PM

LastEventID : 23401

LastEventMessage : The connectivity state for the local network site 'Site1' changed from Not Connected to Connected.

LastEventTimeStamp : 5/2/2014 2:51:40 PM

LocalNetworkSiteName : Site1

OperationDescription : Get-AzureVNetConnection

OperationId : 7f68a8e6-51e9-9db4-88c2-16b8067fed7f

OperationStatus : Succeeded

ConnectivityState : Connected

EgressBytesTransferred : 789398

IngressBytesTransferred : 143908

LastConnectionEstablished : 5/2/2014 3:20:40 PM

LastEventID : 23401

LastEventMessage : The connectivity state for the local network site 'Site2' changed from Not Connected to Connected.

LastEventTimeStamp : 5/2/2014 2:51:40 PM

LocalNetworkSiteName : Site2

OperationDescription : Get-AzureVNetConnection

OperationId : 7893b329-51e9-9db4-88c2-16b8067fed7f

OperationStatus : Succeeded

Nächste Schritte

Weitere Informationen zu VPN-Gateways finden Sie unter Informationen zu VPN-Gateways.