Wenn die Azure Front Door Web Application Firewall (WAF) eine Anforderung aufgrund einer übereinstimmende Regel blockiert, wird standardmäßig ein 403-Statuscode mit der Meldung "Die Anforderung ist blockiert" zurückgegeben. Die Standardmeldung enthält auch die Nachverfolgungsreferenzzeichenfolge, die zum Verknüpfen mit Protokolleinträgen für die Anforderung verwendet wird.

In diesem Artikel erfahren Sie, wie Sie einen benutzerdefinierten Antwortstatuscode und eine benutzerdefinierte Nachricht mit einer Referenzzeichenfolge für Ihren Anwendungsfall mithilfe des Azure-Portals, PowerShell oder der Azure CLI konfigurieren.

Voraussetzungen

Ein Azure-Konto mit einem aktiven Abonnement.

Kostenlos ein Konto erstellen.

Azure Cloud Shell oder Azure PowerShell.

Die Schritte in diesem Artikel führen die Azure PowerShell Cmdlets interaktiv in Azure Cloud Shell aus. Um die Cmdlets in der Cloud Shell auszuführen, wählen Sie in der rechten oberen Ecke eines Codeblocks Cloud Shell öffnen aus. Wählen Sie Kopieren aus, um den Code zu kopieren und fügen Sie ihn in Cloud Shell ein, um ihn auszuführen. Sie können die Cloud Shell auch innerhalb des Azure-Portals ausführen.

Sie können auch Azure PowerShell lokal installieren, um die Cmdlets auszuführen. Dieser Artikel erfordert das Azure PowerShell-Modul. Melden Sie sich bei Azure mit dem Cmdlet Connect-AzAccount an, wenn Sie PowerShell lokal ausführen.

Ein Azure-Konto mit einem aktiven Abonnement.

Kostenlos ein Konto erstellen.

Azure Cloud Shell oder Azure CLI.

Die Schritte in diesem Artikel führen die Azure CLI-Befehle interaktiv in Azure Cloud Shell aus. Um die Befehle in Cloud Shell auszuführen, wählen Sie in der oberen rechten Ecke eines Codeblocks Cloud Shell öffnen aus. Wählen Sie Kopieren aus, um den Code zu kopieren, und fügen Sie ihn in Cloud Shell ein, um ihn auszuführen. Sie können die Cloud Shell auch innerhalb des Azure-Portals ausführen.

Sie können Azure CLI auch lokal installieren , um die Befehle auszuführen. Dieser Artikel erfordert die Azure CLI-Version 2.67.0 oder höher und die Erweiterung der Fronttür . Führen Sie den Befehl az --version aus, um die installierte Version zu ermitteln. Wenn Sie die Azure CLI lokal ausführen, melden Sie sich mit dem Befehl az login bei Azure an.

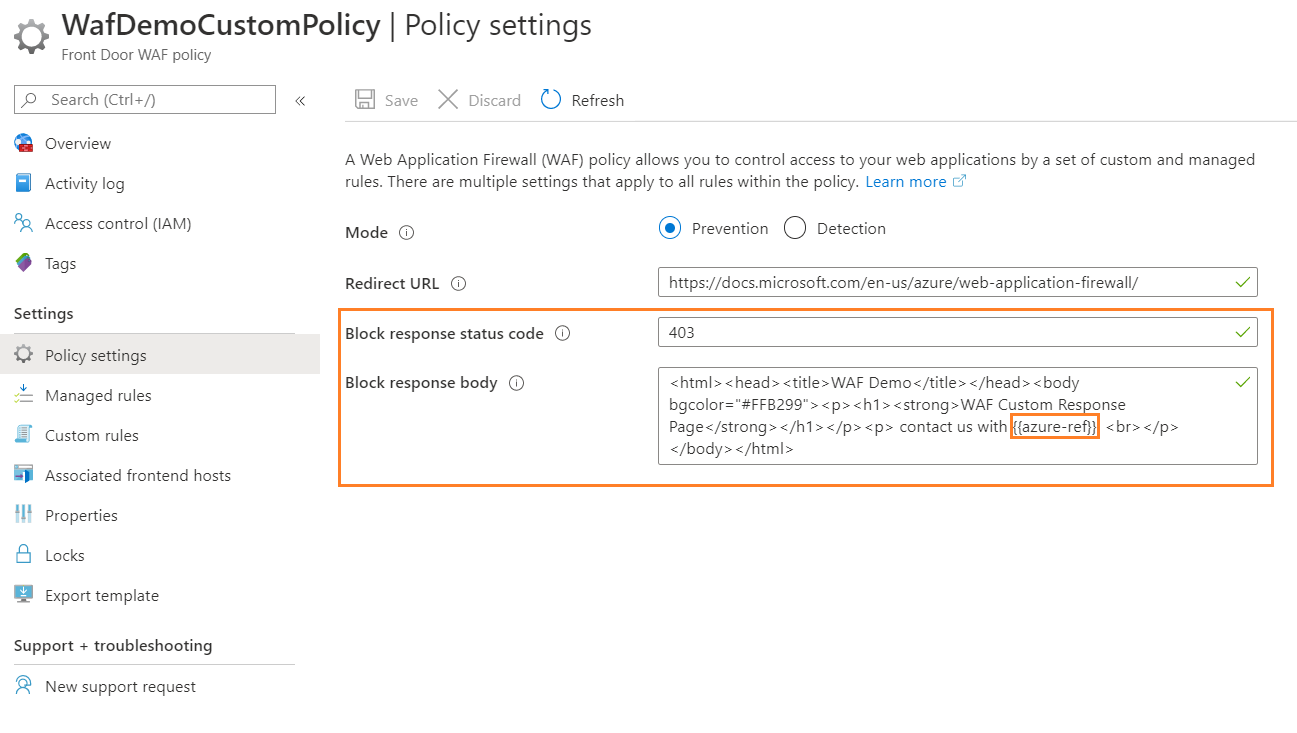

Führen Sie die folgenden Schritte aus, um den Antwortstatuscode und den Antworttext anzupassen:

Rufen Sie Ihre Frontdoor-WAF-Richtlinie im Azure-Portal auf.

Wählen Sie unter "Einstellungen" die Option "Richtlinieneinstellungen" aus.

Geben Sie den benutzerdefinierten Antwortstatuscode und den Antworttext in die Felder Antwortstatuscode blockieren bzw. Antworttext blockieren ein.

Wählen Sie Speichern aus.

Verwenden Sie das Cmdlet Update-AzFrontDoorWafPolicy , um den Antwortstatuscode und den Text anzupassen.

# Update WAF policy settings to customize response body and status code

Update-AzFrontDoorWafPolicy `

-Name 'myWAFPolicy' `

-ResourceGroupName 'myResourceGroup' `

-RequestBodyCheck 'Enabled' `

-RedirectUrl 'https://learn.microsoft.com/en-us/azure/web-application-firewall/' `

-CustomBlockResponseStatusCode '403' `

-CustomBlockResponseBody '<html><head><title>WAF Demo</title></head><body><p><h1><strong>WAF Custom Response Page</strong></h1></p><p>Please contact us with this information:<br>{{azure-ref}}</p></body></html>'

Verwenden Sie den Befehl az network front-door waf-policy update, um den Antwortstatuscode und -text anzupassen.

# Update WAF policy settings to customize response body and status code

az network front-door waf-policy update \

--name 'myWAFPolicy' \

--resource-group 'myResourceGroup' \

--request-body-check 'Enabled' \

--redirect-url 'https://learn.microsoft.com/en-us/azure/web-application-firewall/' \

--custom-block-response-status-code '403' \

--custom-block-response-body 'PGh0bWw+PGhlYWQ+PHRpdGxlPldBRiBEZW1vPC90aXRsZT48L2hlYWQ+PGJvZHk+PHA+PGgxPjxzdHJvbmc+V0FGIEN1c3RvbSBSZXNwb25zZSBQYWdlPC9zdHJvbmc+PC9oMT48L3A+PHA+UGxlYXNlIGNvbnRhY3QgdXMgd2l0aCB0aGlzIGluZm9ybWF0aW9uOjxicj57e2F6dXJlLXJlZn19PC9wPjwvYm9keT48L2h0bWw+'

Hinweis

Der Wert des --custom-block-response-body Parameters muss eine base64-codierte Zeichenfolge sein.

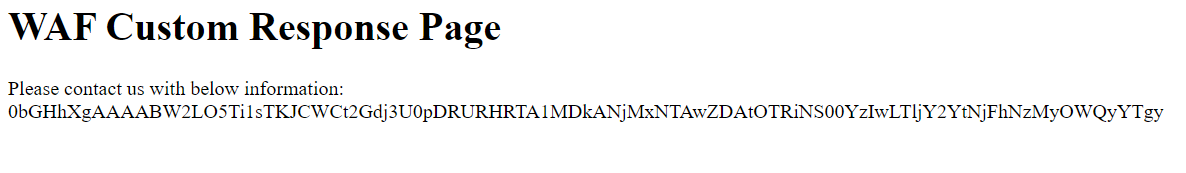

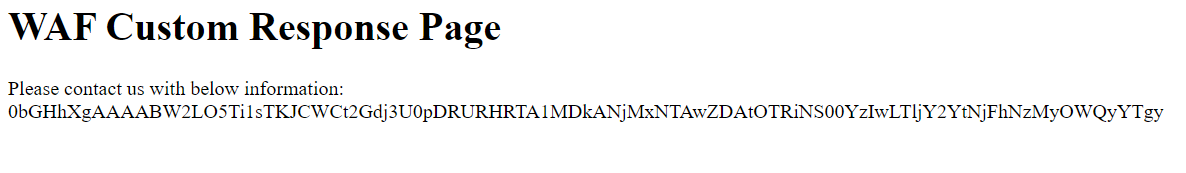

Im vorherigen Beispiel wurde der Antwortcode als 403 mit einer benutzerdefinierten Nachricht beibehalten: "Wenden Sie sich an uns mit diesen Informationen:".

Hinweis

{{azure-ref}} fügt die eindeutige Bezugszeichenfolge in den Antworttext ein. Der Wert stimmt mit dem Feld TrackingReference in den Protokollen FrontDoorAccessLog und FrontDoorWebApplicationFirewallLog überein.

Von Bedeutung

Wenn Sie den Blockantworttext leer lassen, gibt die WAF eine 403 Verbotene Antwort für normale WAF-Blöcke und eine 429 Zu viele Anforderungen für Zinsgrenzwerteblöcke zurück.

Nächster Schritt