Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Azure Web Application Firewall (WAF) für Front Door bietet Botregeln, um gültige Bots zu identifizieren und Schutz vor böswilligen Bots zu bieten. Weitere Informationen zum Bot-Schutzregelsatz finden Sie unter Bot-Schutzregelsatz.

In diesem Artikel wird gezeigt, wie Sie Bot-Schutzregeln für den Premium-Tarif für Azure Front Door aktivieren.

Voraussetzungen

Erstellen Sie eine grundlegende WAF-Richtlinie für Front Door, indem Sie die Anweisungen ausführen, die unter Erstellen einer WAF-Richtlinie für Azure Front Door im Azure-Portal beschrieben sind.

Aktivieren des Bot-Schutzregelsatzes

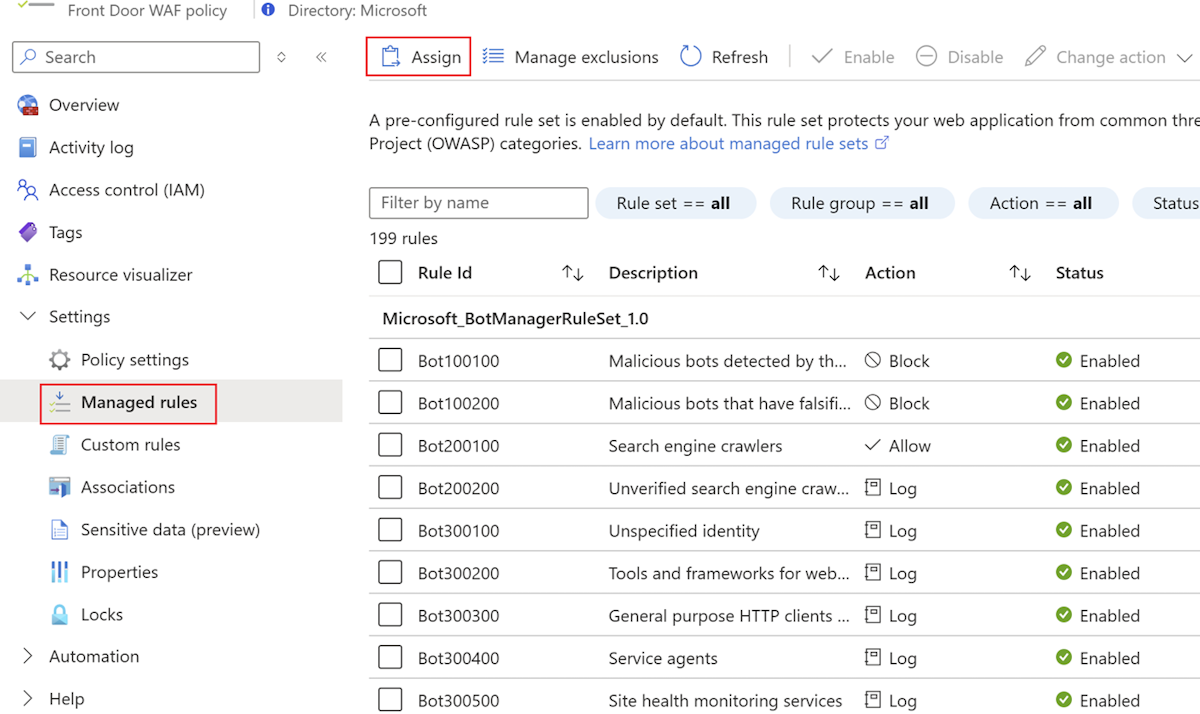

Navigieren Sie im Azure-Portal zu Ihrer WAF-Richtlinie.

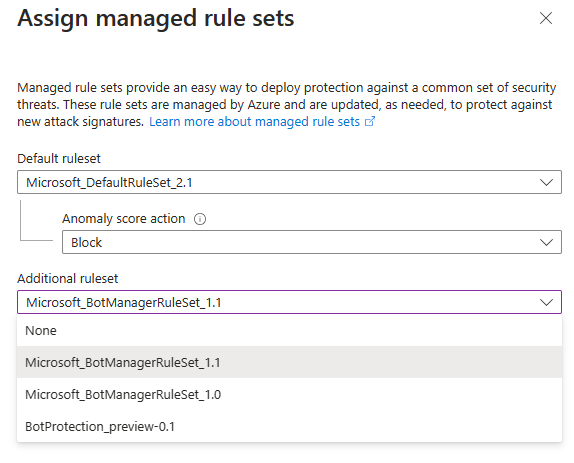

Wählen Sie Verwaltete Regeln und dann Zuweisen aus.

Wählen Sie in der Dropdownliste Zusätzlicher Regelsatz die Version des Bot-Schutzregelsatzes aus, die Sie verwenden möchten. In der Regel empfiehlt es sich, die aktuelle Version des Regelsatzes zu verwenden.

Wählen Sie Speichern aus.

Abrufen der aktuellen Konfiguration ihrer WAF-Richtlinie

Verwenden Sie das Cmdlet Get-AzFrontDoorWafPolicy, um die aktuelle Konfiguration Ihrer WAF-Richtlinie abzurufen. Stellen Sie sicher, dass Sie den richtigen Ressourcengruppennamen und den WAF-Richtliniennamen für Ihre eigene Umgebung verwenden.

$frontDoorWafPolicy = Get-AzFrontDoorWafPolicy `

-ResourceGroupName 'FrontDoorWafPolicy' `

-Name 'WafPolicy'

Hinzufügen des Bot-Schutzregelsatzes

Verwenden Sie das Cmdlet New-AzFrontDoorWafManfManagedRuleObject, um den Bot-Schutzregelsatz auszuwählen, einschließlich der Version des Regelsatzes. Fügen Sie dann den Regelsatz der WAF-Konfiguration hinzu.

Im folgenden Beispiel wird der WAF-Konfiguration Version 1.0 des Bot-Schutzregelsatzes hinzugefügt.

$botProtectionRuleSet = New-AzFrontDoorWafManagedRuleObject `

-Type 'Microsoft_BotManagerRuleSet' `

-Version '1.0'

$frontDoorWafPolicy.ManagedRules.Add($botProtectionRuleSet)

Anwenden der Konfiguration

Verwenden Sie das Cmdlet Update-AzFrontDoorWafPolicy, um Ihre WAF-Richtlinie zu aktualisieren, um die oben erstellte Konfiguration einzuschließen.

$frontDoorWafPolicy | Update-AzFrontDoorWafPolicy

Aktivieren des Bot-Schutzregelsatzes

Verwenden Sie den Befehl az network front-door waf-policy managed-rules, um Ihre WAF-Richtlinie zu aktualisieren, um den Bot-Schutzregelsatz hinzuzufügen.

Im folgenden Beispiel wird der WAF Version 1.0 des Bot-Schutzregelsatzes hinzugefügt. Stellen Sie sicher, dass Sie den richtigen Ressourcengruppennamen und den WAF-Richtliniennamen für Ihre eigene Umgebung verwenden.

az network front-door waf-policy managed-rules add \

--resource-group FrontDoorWafPolicy \

--policy-name WafPolicy \

--type Microsoft_BotManagerRuleSet \

--version 1.0

Anhand der folgenden Bicep-Beispieldatei wird gezeigt, wie Sie die folgenden Schritte ausführen:

- Erstellen einer Front Door-WAF-Richtlinie

- Aktivieren von Version 1.0 des Bot-Schutzregelsatzes

param wafPolicyName string = 'WafPolicy'

@description('The mode that the WAF should be deployed using. In "Prevention" mode, the WAF will block requests it detects as malicious. In "Detection" mode, the WAF will not block requests and will simply log the request.')

@allowed([

'Detection'

'Prevention'

])

param wafMode string = 'Prevention'

resource wafPolicy 'Microsoft.Network/frontDoorWebApplicationFirewallPolicies@2022-05-01' = {

name: wafPolicyName

location: 'Global'

sku: {

name: 'Premium_AzureFrontDoor'

}

properties: {

policySettings: {

enabledState: 'Enabled'

mode: wafMode

}

managedRules: {

managedRuleSets: [

{

ruleSetType: 'Microsoft_BotManagerRuleSet'

ruleSetVersion: '1.0'

}

]

}

}

}

Nächste Schritte

- Erfahren Sie, wie Sie WAF überwachen.