Anpassen von Web Application Firewall-Regeln mit dem Azure-Portal

Die Web Application Firewall (WAF) von Azure Application Gateway bietet Schutz für Webanwendungen. Diese Schutzmaßnahmen werden durch die Kernregeln (Core Rule Set, CRS) des Open Web Application Security-Projekts (OWASP) bereitgestellt. Einige Regeln können falsche positive Ergebnisse ausgeben und den realen Datenverkehr blockieren. Aus diesem Grund bietet Application Gateway die Möglichkeit, Regelgruppen und Regeln anzupassen. Weitere Informationen zu den jeweiligen Regelgruppen und Regeln finden Sie in der Liste der CRS-Regelgruppen und -Regeln von Web Application Firewall.

Hinweis

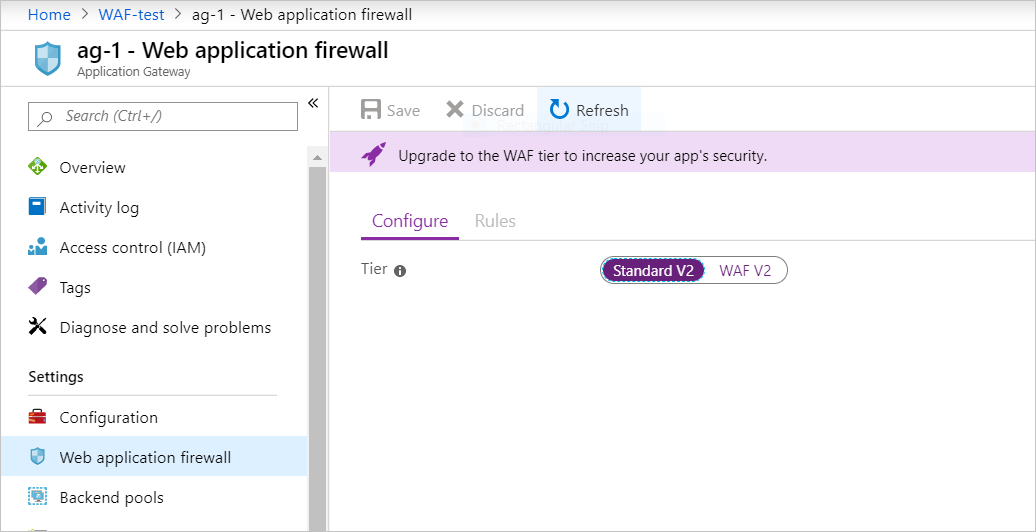

Wenn Ihr Anwendungsgateway nicht auf die WAF-Ebene zurückgreift, wird die Option zum Aktualisieren des Anwendungsgateways auf die WAF-Ebene im rechten Bereich angezeigt.

Anzeigen von Regelgruppen und Regeln

So zeigen Sie Regelgruppen und Regeln an

Browsen Sie zum Anwendungsgateway, und wählen Sie Web Application Firewall aus.

Wählen Sie die WAF-Richtlinie aus.

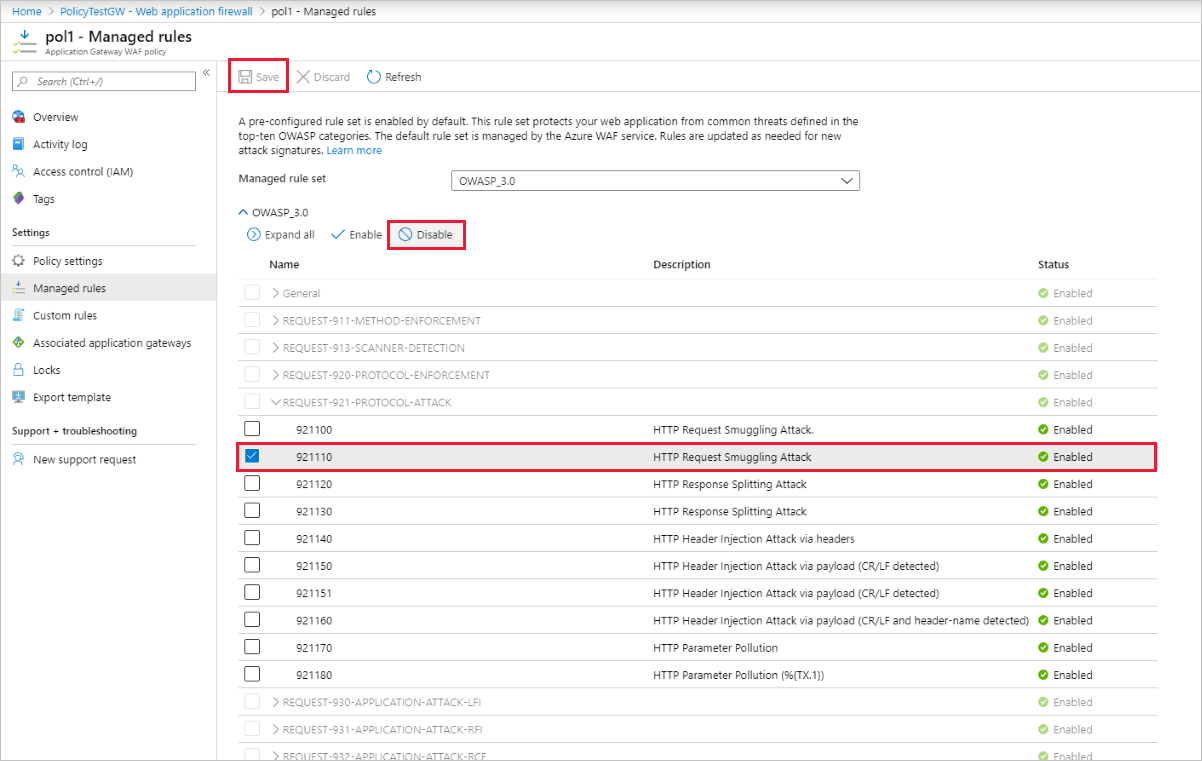

Wählen Sie Verwaltete Regeln aus.

Diese Ansicht zeigt auf der Seite eine Tabelle aller Regelgruppen an, die mit dem ausgewählten Regelsatz bereitgestellt werden. Alle Kontrollkästchen der Regel sind aktiviert.

Deaktivieren von Regelgruppen und Regeln

Wichtig

Gehen Sie vorsichtig vor, wenn Sie Regelgruppen oder Regeln deaktivieren. Dies könnte Sie erhöhten Sicherheitsrisiken aussetzen. Die Anomaliebewertung wird nicht erhöht, und für deaktivierte Regeln wird keine Protokollierung durchgeführt.

So deaktivieren Sie Regelgruppen oder bestimmte Regeln

- Suchen Sie nach den Regeln oder Regelgruppen, die Sie deaktivieren möchten.

- Aktivieren Sie die Kontrollkästchen für die Regeln, die Sie deaktivieren möchten.

- Wählen Sie die Aktion am oberen Rand der Seite (Aktivieren/Deaktivieren) für die ausgewählten Regeln aus.

- Wählen Sie Speichern aus.

Obligatorische Regeln

Die folgende Liste enthält die Bedingungen, die dazu führen, dass WAF die Anforderung im Präventionsmodus blockiert. Im Erkennungsmodus werden sie als Ausnahmen protokolliert.

Diese können nicht konfiguriert oder deaktiviert werden:

- Fehler beim Analysieren des Anforderungstexts führen dazu, dass die Anforderung blockiert wird, sofern die Textüberprüfung nicht deaktiviert ist (XML, JSON, Formulardaten).

- Die Datenlänge des Anforderungstexts (ohne Dateien) überschreitet das konfigurierte Limit.

- Der Anforderungstext (einschließlich Dateien) überschreitet den Grenzwert.

- Ein interner Fehler ist in der WAF-Engine aufgetreten.

CRS 3.x-spezifisch:

- Anomaliebewertung für Eingang überschritt den Schwellenwert

Nächste Schritte

Nach dem Konfigurieren Ihrer deaktivierten Regeln können Sie sich darüber informieren, wie Sie WAF-Protokolle anzeigen. Weitere Informationen finden Sie unter Application Gateway-Diagnose.