Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Die Webanwendungsfirewall (WAF) ist ein wichtiges Tool, mit dem Webanwendungen vor schädlichen Angriffen geschützt werden können. Er kann Webdatenverkehr mithilfe von voreingestellten und benutzerdefinierten Regeln filtern, überwachen und beenden. Sie können eine eigene Regel erstellen, die von der WAF für jede erhaltene Anforderung überprüft wird. Benutzerdefinierte Regeln haben eine höhere Priorität als die verwalteten Regeln und werden zuerst überprüft.

Eines der wichtigsten Features von Azure Web Application Firewall sind die benutzerdefinierten Geomatch-Regeln. Mit diesen Regeln können Sie Webanforderungen dem geografischen Standort zuordnen, von dem sie stammen. Sie könnten Anforderungen von bestimmten Orten beenden, die für schädliche Aktivitäten bekannt sind, oder auch Anforderungen von wichtigen Orten für Ihr Unternehmen zulassen. Benutzerdefinierte Geomatch-Regeln können auch dabei helfen, Gesetze bezüglich Datenhoheit und Datenschutz einzuhalten, indem Sie den Zugriff auf Ihre Webanwendungen basierend auf dem Benutzerstandort einschränken.

Verwenden Sie den Parameter „priority“ bei benutzerdefinierten Geomatch-Regeln mit Bedacht, um unnötige Prozesse oder Konflikte zu vermeiden. Die Reihenfolge, in der Regeln von Azure WAF ausgewertet werden, wird durch den Parameter „priority“ bestimmt. Er hat einen numerischen Wert zwischen 1 und 100, wobei niedrigere Werte einer höheren Priorität entsprechen. Die Priorität muss für alle benutzerdefinierten Regeln eindeutig sein. Weisen Sie kritischen oder spezifischen Regeln für die Webanwendungssicherheit höhere Priorität zu und senken Sie die Priorität für weniger wichtige oder allgemeine Regeln. Dadurch wird sichergestellt, dass WAF die am besten geeigneten Aktionen auf Ihren Webdatenverkehr anwendet. So ist beispielsweise das Szenario, in dem Sie einen expliziten URI-Pfad identifizieren, das spezifischste und sollte eine Regel mit einer höheren Priorität haben als andere Mustertypen. Dadurch wird ein kritischer Pfad der Anwendung mit der höchsten Priorität geschützt, während allgemeiner Datenverkehr mit anderen benutzerdefinierten Regeln oder verwalteten Regelsätzen ausgewertet werden kann.

Testen Sie Ihre Regeln immer, bevor Sie sie auf die Produktionsumgebung anwenden und ihre Leistung und Auswirkungen regelmäßig überwachen. Mithilfe dieser bewährten Methoden können Sie die Sicherheit Ihrer Webanwendung mithilfe von benutzerdefinierten Geomatch-Regeln verbessern.

In diesem Artikel werden benutzerdefinierte Regeln für azure WAF-Geomatch eingeführt und erläutert, wie Sie diese mithilfe des Azure-Portals, Bicep und Azure PowerShell erstellen und verwalten.

Muster für benutzerdefinierte Geomatch-Regeln

Mit benutzerdefinierten Geomatch-Regeln können Sie verschiedene Sicherheitsziele erreichen, z. B. das Blockieren von Anforderungen aus Risikogebieten und das Zulassen von Anforderungen von vertrauenswürdigen Standorten. Sie sind effektiv beim Mildern verteilter Denial-of-Service (DDoS)-Angriffe, die versuchen, Ihre Webanwendung mit einer Vielzahl von Anforderungen aus verschiedenen Quellen zu überfluten. Mit benutzerdefinierten Geomatch-Regeln können Sie Regionen, aus denen der Großteil des DDoS-Datenverkehrs stammt, umgehend ermitteln und blockieren, während legitimen Benutzern der Zugriff weiterhin gestattet wird. In diesem Artikel erfahren Sie mehr über verschiedene Muster für benutzerdefinierte Geomatch-Regeln, mit denen Sie Azure WAF optimieren können.

Szenario 1 – Blockieren des Datenverkehrs aus allen Ländern oder Regionen außer „x“

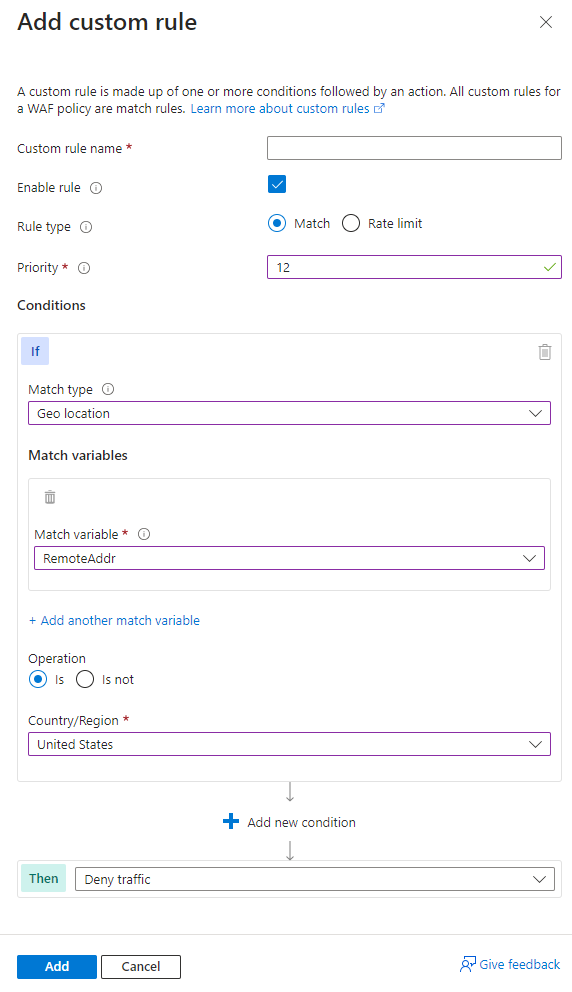

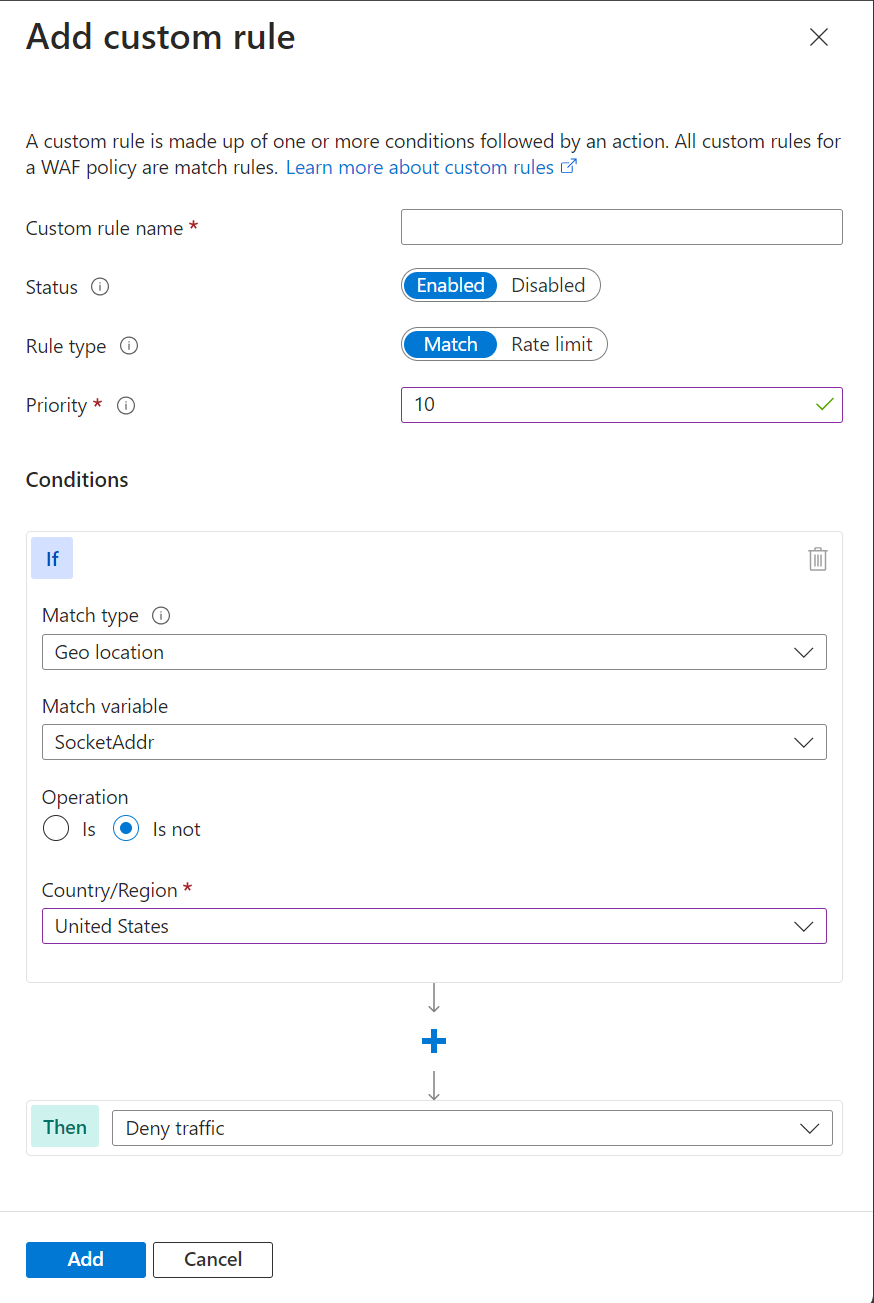

Benutzerdefinierte Geomatch-Regeln sind nützlich, wenn der Datenverkehr aus allen Ländern oder Regionen – außer einer bestimmten – blockiert werden soll. Wenn Ihre Webanwendung z. B. ausschließlich für Benutzer in den USA bestimmt ist, können Sie eine benutzerdefinierte Geomatch-Regel formulieren, die alle Anforderungen blockiert, die nicht aus den USA stammen. Diese Strategie minimiert effektiv die Angriffsfläche Ihrer Webanwendung und verhindert nicht autorisierten Zugriff aus anderen Regionen. Diese spezielle Technik verwendet eine negierte Bedingung, um dieses Datenverkehrsmuster zu unterstützen. Informationen zum Erstellen einer benutzerdefinierten Geo-Match-Regel, die den Datenverkehr aus allen Ländern oder Regionen außer den USA blockiert, finden Sie unter folgenden Beispielen im Portal, in PowerShell oder in Bicep:

Hinweis

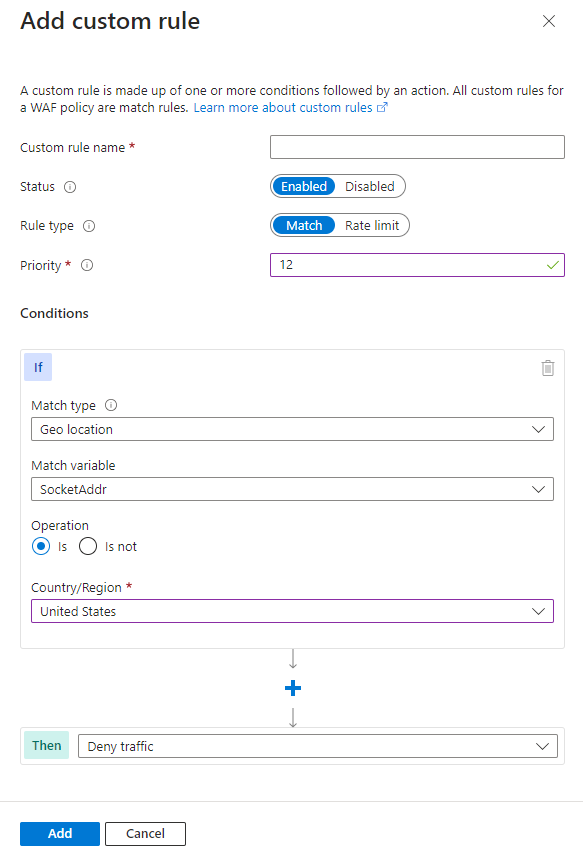

Bei Azure Front Door WAF verwenden Sie SocketAddr als Übereinstimmungsvariable und nicht RemoteAddr. Die Variable RemoteAddr ist die ursprüngliche Client-IP-Adresse, die normalerweise über den X-Forwarded-For-Anforderungsheader gesendet wird. Die SocketAddr-Variable ist die Quell-IP-Adresse, die die WAF sieht.

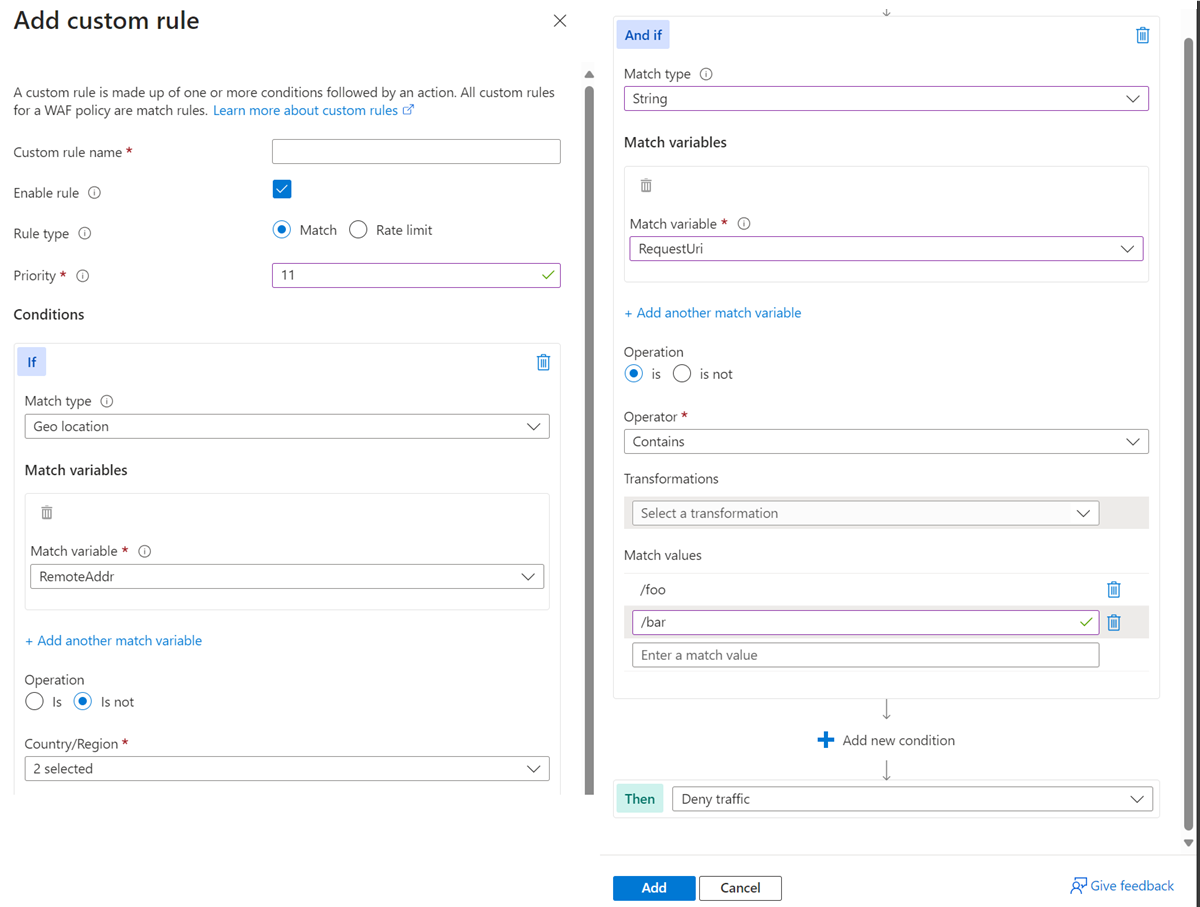

Szenario 2 – Blockieren des Datenverkehrs aus allen Ländern oder Regionen außer „x“ und „y“, der auf den URI „foo“ oder „bar“ abzielt

Stellen Sie sich ein Szenario vor, in dem Sie benutzerdefinierte Geomatch-Regeln verwenden müssen, um den Datenverkehr aus allen Ländern oder Regionen zu blockieren, mit Ausnahme des Datenverkehrs aus zwei oder mehr bestimmten Ländern, der auf einen bestimmten URI abzielt. Angenommen, Ihre Webanwendung hat bestimmte URI-Pfade, die nur für Benutzer in den USA und Kanada vorgesehen sind. In diesem Fall erstellen Sie eine benutzerdefinierte Geomatch-Regel, die alle Anforderungen blockiert, die nicht aus diesen Ländern oder Regionen stammen.

Dieses Muster verarbeitet Anforderungsnutzdaten aus den USA und Kanada über die verwalteten Regelsätze, wobei alle böswilligen Angriffe abgefangen werden, während die Anforderungen aus allen anderen Ländern oder Regionen blockiert werden. Dieser Ansatz stellt sicher, dass nur Ihre Zielgruppe auf Ihre Webanwendung zugreifen kann, während unerwünschter Datenverkehr aus anderen Regionen verhindert wird.

Um potenzielle False Positives zu minimieren, nehmen Sie die Landeskennzahl ZZ in die Liste auf, um IP-Adressen festzuhalten, die im Azure-Dataset noch keinem Land oder keiner Region zugeordnet sind. Diese Technik verwendet eine negierte Bedingung für den Geolocation-Typ und eine nicht negierte Bedingung für die URI-Übereinstimmung.

Informationen zum Erstellen einer benutzerdefinierten Geomatch-Regel, die Datenverkehr von allen Ländern oder Regionen außer den USA und Kanada zu einem angegebenen URI blockiert, finden Sie in den Beispielen für das Portal, PowerShell und Bicep.

Szenario 3 – Blockieren des Datenverkehrs aus dem spezifischen Land oder der Region „x“

Sie können benutzerdefinierte Geomatch-Regeln verwenden, um Datenverkehr aus spezifischen Ländern oder Regionen zu blockieren. Wenn Ihre Webanwendung beispielsweise viele böswillige Anforderungen aus dem Land oder der Region „x“ empfängt, können Sie eine benutzerdefinierte Geomatch-Regel erstellen, um alle Anforderungen aus diesem Land oder dieser Region zu blockieren. Dadurch wird Ihre Webanwendung vor potenziellen Angriffen geschützt und die Ressourcenlast reduziert. Wenden Sie dieses Muster an, um böswillige oder feindliche Angriffe aus mehreren Ländern oder Regionen zu blockieren. Diese Technik erfordert eine Vergleichsbedingung für das Datenverkehrsmuster. Informationen zum Blockieren des Datenverkehrs von Land oder Region "x" finden Sie im folgenden Portal, in PowerShell und in Bicep-Beispielen.To block traffic from country or region "x", see the following portal, PowerShell, and Bicep examples.

Antimuster für benutzerdefinierte Geomatch-Regeln

Vermeiden Sie Antimuster bei der Verwendung von benutzerdefinierten Geomatch-Regeln wie das Festlegen der Aktion für die benutzerdefinierte Regel auf allow anstelle von block. Das kann unbeabsichtigte Folgen haben, z. B. dass der Datenverkehr die WAF umgehen kann und Ihre Webanwendung anderen Bedrohungen ausgesetzt wird.

Anstatt die Aktion allow zu verwenden, verwenden Sie die Aktion block mit einer negierten Bedingung, wie in den vorhergehenden Mustern gezeigt. Das stellt sicher, dass nur Datenverkehr aus den gewünschten Ländern oder Regionen zugelassen wird und die WAF den gesamten anderen Datenverkehr blockiert.

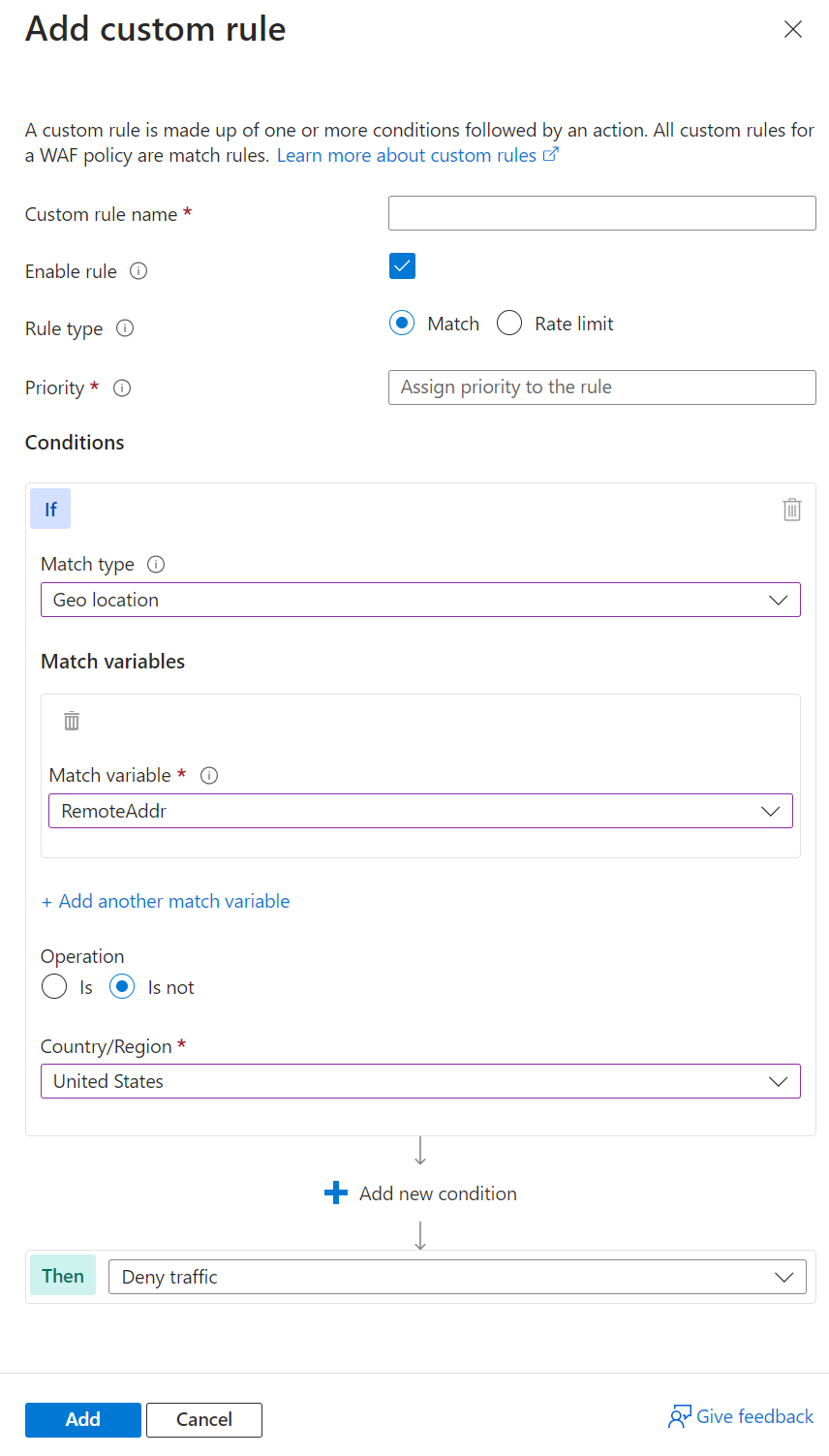

Szenario 4 – Zulassen des Datenverkehrs aus dem Land oder der Region „x“

Vermeiden Sie es, die benutzerdefinierte Geomatch-Regel so zu konfigurieren, dass der Datenverkehr aus einem bestimmten Land oder einer bestimmten Region zugelassen wird. Wenn Sie beispielsweise den Datenverkehr aus den USA wegen der großen Kundenbasis zulassen möchten, könnte es sinnvoll erscheinen, eine benutzerdefinierte Regel mit der Aktion allow und dem Wert United States zu erstellen. Diese Regel lässt jedoch den gesamten Datenverkehr aus den USA zu, unabhängig davon, ob er schädliche Nutzdaten enthält oder nicht, da mit der Aktion allow die weitere Regelverarbeitung von verwalteten Regelsätzen umgangen wird. Zudem verarbeitet die WAF weiterhin Datenverkehr aus allen anderen Ländern oder Regionen und verbraucht Ressourcen. Dadurch wird Ihre Webanwendung böswilligen Anforderungen aus den USA ausgesetzt, die die WAF sonst blockieren würde.

Szenario 5 – Zulassen des Datenverkehrs aus allen Ländern außer „x“

Wenn Sie benutzerdefinierte Geomatch-Regeln verwenden, sollten Sie es vermeiden, die Regelaktion auf allow festzulegen und eine Liste von Ländern oder Regionen anzugeben, die ausgeschlossen werden sollen. Wenn Sie beispielsweise den Datenverkehr aus allen Ländern oder Regionen außer den USA zulassen möchten, wo Sie böswillige Aktivitäten vermuten, kann dieser Ansatz unbeabsichtigte Folgen haben. Dadurch kann Datenverkehr aus nicht überprüften oder unsicheren Ländern/Regionen oder Ländern/Regionen mit niedrigen oder ohne Sicherheitsstandards zugelassen werden, wodurch Ihre Webanwendung potenziellen Sicherheitsrisiken oder Angriffen ausgesetzt wird. Wenn Sie die Aktion allow für alle Länder oder Regionen außer die USA verwenden, wird die WAF angewiesen, Anforderungsdaten nicht mehr mit verwalteten Regelsätzen zu verarbeiten. Alle Regelauswertungen werden eingestellt, sobald die benutzerdefinierte Regel mit allow verarbeitet wird, wodurch die Anwendung unerwünschten böswilligen Angriffen ausgesetzt wird.

Verwenden Sie stattdessen eine restriktivere und spezifischere Regelaktion, beispielsweise „block“, und geben Sie eine Liste der zugelassenen Länder oder Regionen mit einer negierten Bedingung an. Dadurch wird sichergestellt, dass nur Datenverkehr von vertrauenswürdigen und bestätigten Quellen auf Ihre Webanwendung zugreifen kann, während verdächtiger oder unerwünschter Datenverkehr blockiert wird.