Sicherheitsüberlegungen für Azure VMware-Lösungsworkloads

In diesem Artikel wird der Sicherheitsentwurfsbereich einer Azure VMware Solution-Workload erläutert. In der Diskussion werden verschiedene Maßnahmen behandelt, mit denen Azure VMware Solution Workloads gesichert und geschützt werden können. Diese Maßnahmen tragen zum Schutz von Infrastruktur, Daten und Anwendungen bei. Dieser Sicherheitsansatz ist ganzheitlicher Ansatz und richtet sich an die Kernprioritäten einer Organisation.

Das Sichern von Azure VMware Solution erfordert ein Modell für gemeinsame Verantwortung, bei dem Microsoft Azure und VMware für bestimmte Sicherheitsaspekte verantwortlich sind. Um geeignete Sicherheitsmaßnahmen zu implementieren, stellen Sie ein klares Verständnis des Modells der gemeinsamen Verantwortung und der Zusammenarbeit zwischen IT-Teams, VMware und Microsoft sicher.

Dem Verwalten von Compliance und Governance

Auswirkung: Sicherheit, Operative Exzellenz

Um das Löschen der privaten Cloud versehentlich zu vermeiden, verwenden Sie Ressourcensperren, um Ressourcen vor unerwünschten Löschungen oder Änderungen zu schützen. Sie können auf Abonnement-, Ressourcen- oder Ressourcenebene festgelegt und Löschungen, Änderungen oder beides blockieren.

Es ist auch wichtig, nicht kompatible Server zu erkennen. Sie können Azure Arc zu diesem Zweck verwenden. Azure Arc erweitert Azure-Verwaltungsfunktionen und -dienste auf lokale oder multicloud-Umgebungen. Azure Arc bietet Ihnen eine Einzelansicht für das Anwenden von Updates und Hotfixes, indem sie eine zentrale Serververwaltung und -governance bereitstellen. Das Ergebnis ist eine konsistente Erfahrung für die Verwaltung von Komponenten aus Azure, lokalen Systemen und Azure VMware Solution.

Empfehlungen

- Platzieren Sie eine Ressourcensperre in der Ressourcengruppe, die die private Cloud hostt, um das versehentliche Löschen zu verhindern.

- Konfigurieren Sie virtuelle Azure VMware Solution-Gastcomputer (VMs) als Azure Arc-fähige Server. Methoden, die Sie zum Verbinden von Computern verwenden können, finden Sie unter Bereitstellungsoptionen für azure connected machine agent.

- Stellen Sie eine zertifizierte Drittanbieterlösung oder Azure Arc für Azure VMware-Lösung (Vorschau) bereit.

- Verwenden Sie Azure-Richtlinie für Azure Arc-fähige Server, um Sicherheitskontrollen auf Gast-VMs der Azure VMware-Lösung zu überwachen und zu erzwingen.

Schützen des Gastbetriebssystems

Auswirkung: Sicherheit

Wenn Sie Ihr Betriebssystem nicht patchen und regelmäßig aktualisieren, machen Sie es anfällig für Sicherheitsrisiken und gefährden Ihre gesamte Plattform. Wenn Sie Patches regelmäßig anwenden, halten Sie Ihr System auf dem neuesten Stand. Wenn Sie eine Endpunktschutzlösung verwenden, können Sie verhindern, dass häufige Angriffsvektoren auf Ihr Betriebssystem abzielen. Außerdem ist es wichtig, regelmäßig Sicherheitsrisikoüberprüfungen und -bewertungen durchzuführen. Diese Tools helfen Ihnen bei der Identifizierung und Behebung von Sicherheitsschwächen und Sicherheitsrisiken.

Microsoft Defender für Cloud bietet einzigartige Tools, die erweiterten Bedrohungsschutz über Azure VMware-Lösungen und lokale VMs bieten, einschließlich:

- Dateiintegritätsüberwachung

- Dateilose Angriffserkennung.

- Bewertung des Betriebssystempatches.

- Sicherheitsfehlerbewertung.

- Endpunktschutzbewertung.

Empfehlungen

- Installieren Sie einen Azure-Sicherheits-Agent auf virtuellen Azure VMware-Lösungs-Gast-VMs über Azure Arc, um diese auf Sicherheitskonfigurationen und Sicherheitsrisiken zu überwachen.

- Konfigurieren Sie Azure Arc-Computer so, dass automatisch eine Zuordnung mit der Standarddatensammlungsregel für Defender für Cloud erstellt wird.

- Verwenden Sie für das Abonnement, das Sie zum Bereitstellen und Ausführen der privaten Azure VMware Solution-Cloud verwenden, einen Defender for Cloud-Plan, der den Serverschutz umfasst.

- Wenn Sie Gast-VMs mit erweiterten Sicherheitsvorteilen in der privaten Azure VMware Solution-Cloud haben, stellen Sie regelmäßig Sicherheitsupdates bereit. Verwenden Sie das Tool für die Volumenaktivierungsverwaltung, um diese Updates bereitzustellen.

Verschlüsseln von Daten

Auswirkung: Sicherheit, Operative Exzellenz

Die Datenverschlüsselung ist ein wichtiger Aspekt des Schutzes Ihrer Azure VMware-Lösungsworkloads vor unbefugtem Zugriff und der Wahrung der Integrität vertraulicher Daten. Verschlüsselung umfasst ruhende Daten auf den Systemen und Daten während der Übertragung.

Empfehlungen

- Verschlüsseln Sie VMware vSAN-Datenspeicher mit kundenseitig verwalteten Schlüsseln zum Verschlüsseln ruhender Daten.

- Verwenden Sie systemeigene Verschlüsselungstools wie BitLocker zum Verschlüsseln von Gast-VMs.

- Verwenden Sie systemeigene Datenbankverschlüsselungsoptionen für Datenbanken, die auf virtuellen Azure VMware Solution-Gast-VMs ausgeführt werden. Beispielsweise können Sie die transparente Datenverschlüsselung (TDE) für SQL Server verwenden.

- Überwachen Sie Datenbankaktivitäten auf verdächtige Aktivitäten. Sie können native Datenbanküberwachungstools wie SQL Server Activity Monitor verwenden.

Implementieren der Netzwerksicherheit

Auswirkung: Operative Exzellenz

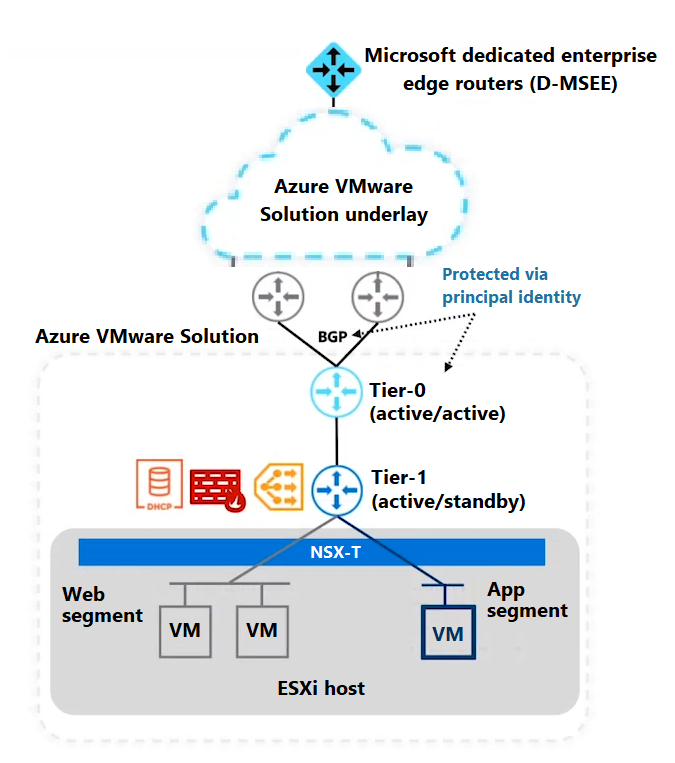

Ziel der Netzwerksicherheit ist es, nicht autorisierten Zugriff auf Azure VMware-Lösungskomponenten zu verhindern. Eine Methode zum Erreichen dieses Ziels besteht darin, Grenzen über die Netzwerksegmentierung zu implementieren. Diese Vorgehensweise hilft ihnen, Ihre Anwendungen zu isolieren. Im Rahmen der Segmentierung arbeitet ein virtuelles LAN auf Ihrer Datenverbindungsebene. Dieses virtuelle LAN bietet eine physische Trennung Ihrer virtuellen Computer durch Partitionieren des physischen Netzwerks in logische, um Datenverkehr zu trennen.

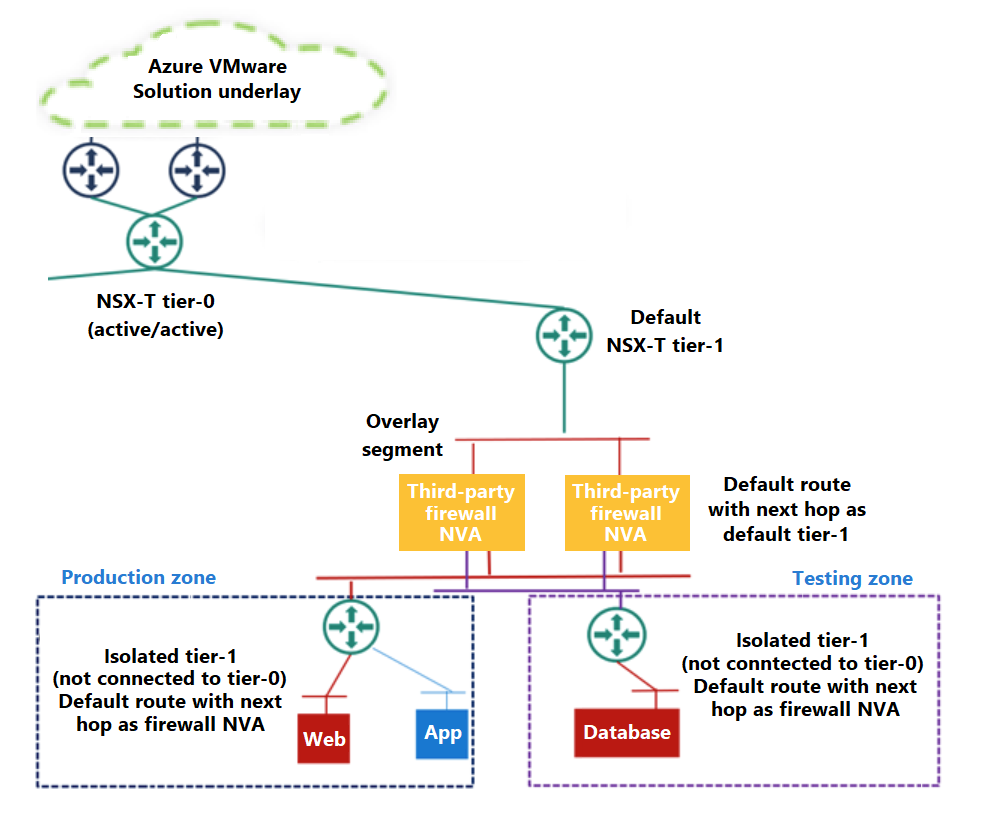

Segmente werden dann erstellt, um erweiterte Sicherheitsfunktionen und Routing bereitzustellen. Beispielsweise kann die Anwendungs-, Web- und Datenbankebene separate Segmente in einer dreistufigen Architektur aufweisen. Die Anwendung kann eine Mikrosegmentierungsebene hinzufügen, indem Sicherheitsregeln verwendet werden, um die Netzwerkkommunikation zwischen den virtuellen Computern in jedem Segment einzuschränken.

Die Router der Ebene 1 werden vor den Segmenten positioniert. Diese Router bieten Routingfunktionen innerhalb des softwaredefinierten Rechenzentrums (SDDC). Sie können mehrere Router der Ebene 1 bereitstellen, um verschiedene Segmente zu trennen oder ein bestimmtes Routing zu erreichen. Angenommen, Sie möchten den Ost-West-Datenverkehr einschränken, der zu und von Ihren Produktions-, Entwicklungs- und Testarbeitslasten fließt. Sie können verteilte Ebenen der Ebene 1 verwenden, um diesen Datenverkehr basierend auf bestimmten Regeln und Richtlinien zu segmentieren und zu filtern.

Empfehlungen

- Verwenden Sie Netzwerksegmente, um Komponenten logisch zu trennen und zu überwachen.

- Wir verwenden die Mikrosegmentierungsfunktionen (verteilte Firewall) von VMware NSX-T Data Center, um die Netzwerkkommunikation zwischen Anwendungskomponenten einzuschränken.

- Verwenden Sie eine zentralisierte Routing-Anwendung, um das Routing zwischen den Segmenten zu sichern und zu optimieren.

- Verwenden Sie gestaffelte Router der Ebene 1, wenn die Netzwerksegmentierung durch Sicherheits- oder Netzwerkrichtlinien, Complianceanforderungen, Geschäftsbereiche, Abteilungen oder Umgebungen des Unternehmens bedingt ist.

Verwenden eines Angriffserkennungs- und Präventionssystems (IDPS)

Auswirkung: Sicherheit

Ein IDPS kann Ihnen helfen, netzwerkbasierte Angriffe und böswillige Aktivitäten in Ihrer Azure VMware-Lösungsumgebung zu erkennen und zu verhindern.

Empfehlungen

- Verwenden Sie die verteilte Firewall des VMware TOOLS-T-Rechenzentrums, um hilfe beim Erkennen bösartiger Muster und Schadsoftware im Ost-West-Datenverkehr zwischen Ihren Azure VMware-Lösungskomponenten zu unterstützen.

- Verwenden Sie einen Azure-Dienst wie Azure Firewall oder eine zertifizierte NVA eines Drittanbieters, die in Azure oder in Azure VMware Solution ausgeführt wird.

Verwenden der rollenbasierten Zugriffssteuerung (RBAC) und der mehrstufigen Authentifizierung

Auswirkung: Sicherheit, operative Exzellenz

Die Identitätssicherheit hilft beim Steuern des Zugriffs auf private Azure VMware Solution-Cloud-Workloads und die Anwendungen, die auf ihnen ausgeführt werden. Mit RBAC können Sie Rollen und Berechtigungen zuweisen, die für bestimmte Benutzer und Gruppen geeignet sind. Diese Rollen und Berechtigungen werden basierend auf dem Prinzip der geringsten Berechtigungen gewährt.

Sie können die mehrstufige Authentifizierung für die Benutzerauthentifizierung erzwingen, um eine zusätzliche Sicherheitsebene vor unbefugtem Zugriff bereitzustellen. Verschiedene mehrstufige Authentifizierungsmethoden, z. B. mobile Pushbenachrichtigungen, bieten eine bequeme Benutzererfahrung und tragen auch zur Sicherstellung einer starken Authentifizierung bei. Sie können Azure VMware-Lösung mit Microsoft Entra ID integrieren, um die Benutzerverwaltung zu zentralisieren und die erweiterten Sicherheitsfeatures von Microsoft Entra zu nutzen. Beispiele für Features sind privilegierte Identitätsverwaltung, mehrstufige Authentifizierung und bedingter Zugriff.

Empfehlungen

- Verwenden Sie Privileged Identity Management von Microsoft Entra, um den zeitlich begrenzten Zugriff auf das Azure-Portal und die Vorgänge im Kontrollbereich zu ermöglichen. Verwenden Sie den Überprüfungsverlauf der Verwaltung privilegierter Identitäten, um Vorgänge von Konten mit hohen Berechtigungen zu verfolgen.

- Verringern Sie die Anzahl der Microsoft Entra-Konten, die Folgendes ausführen können:

- Greifen Sie auf die Azure-Portal und APIs zu.

- Navigieren Sie zur privaten Azure VMware Solution-Cloud.

- Lesen Sie VMware vCenter Server- und VMware TOOLS-T Data Center-Administratorkonten.

- Drehen Sie die Anmeldeinformationen für lokale

cloudadminKonten für VMware vCenter Server und VMware TOOLS-T Data Center, um den Missbrauch und missbrauchen dieser Verwaltungskonten zu verhindern. Verwenden Sie diese Konten nur in Unterbrechungsglasszenarien . Erstellen Sie Servergruppen und Benutzer für VMware vCenter Server, und weisen Sie ihnen Identitäten aus externen Identitätsquellen zu. Verwenden Sie diese Gruppen und Benutzer für bestimmte VMware vCenter Server- und VMware TOOLS-T-Rechenzentrumsvorgänge. - Verwenden Sie eine zentrale Identitätsquelle zum Konfigurieren von Authentifizierungs- und Autorisierungsdiensten für Gast-VMs und Anwendungen.

Überwachen der Sicherheit und Erkennen von Bedrohungen

Auswirkung: Sicherheit, operative Exzellenz

Sicherheitsüberwachung und Bedrohungserkennung umfassen das Erkennen und Reagieren auf Änderungen im Sicherheitsstatus von privaten Azure VMware Solution-Cloud-Workloads. Es ist wichtig, die bewährten Methoden der Branche zu befolgen und die gesetzlichen Anforderungen einzuhalten, darunter:

- Das Health Insurance Portability and Accountability Act (HIPAA).

- Payment Card Industry Data Security Standards (PCI DSS).

Sie können ein SIEM-Tool (Security Information and Event Management) oder Microsoft Sentinel verwenden, um Sicherheitsprotokolle und Ereignisse zu aggregieren, zu überwachen und zu analysieren. Diese Informationen helfen Ihnen, potenzielle Bedrohungen zu erkennen und darauf zu reagieren. Regelmäßiges Durchführen von Überwachungsüberprüfungen hilft Ihnen auch, Bedrohungen zu verhindern. Wenn Sie Ihre Azure VMware-Lösungsumgebung regelmäßig überwachen, sind Sie in einer besseren Lage, um sicherzustellen, dass sie den Sicherheitsstandards und -richtlinien entspricht.

Empfehlungen

- Automatisieren Sie Antworten auf Empfehlungen von Defender für Cloud mithilfe der folgenden Azure-Richtlinien:

- Workflowautomatisierung für Sicherheitswarnungen

- Workflowautomatisierung für Sicherheitsempfehlungen

- Workflowautomatisierung für Änderungen bei der Einhaltung gesetzlicher Bestimmungen

- Stellen Sie Microsoft Sentinel bereit, und legen Sie das Ziel auf einen Log Analytics-Arbeitsbereich fest, um Protokolle von privaten Azure VMware Solution-Gast-VMs zu sammeln.

- Verwenden Sie einen Datenconnector, um Microsoft Sentinel und Defender für Cloud zu verbinden.

- Automatisieren Sie Reaktionen auf Bedrohungen mithilfe von Microsoft Sentinel-Playbooks und Azure Automation-Regeln.

Einrichten einer Sicherheitsbasislinie

Auswirkung: Sicherheit

Der Microsoft Cloud Security Benchmark enthält Empfehlungen dazu, wie Sie Ihre Cloudlösungen in Azure sichern können. Diese Sicherheitsgrundlinie wendet Steuerelemente an, die von Microsoft Cloud Security Benchmark Version 1.0 für Azure-Richtlinie definiert sind.

Empfehlungen

- Um Ihre Workload zu schützen, wenden Sie die Empfehlungen an, die in Azure-Sicherheitsbasisplan für Azure VMware Solution angegeben sind.

Nächste Schritte

Nachdem Sie sich nun die bewährten Methoden zum Sichern der Azure VMware-Lösung angesehen haben, untersuchen Sie die Betrieblichen Verwaltungsverfahren, um Business Excellence zu erreichen.

Verwenden Sie das Bewertungstool, um Ihre Designentscheidungen auszuwerten.