Erstellen Sie Richtlinien zur Anomalieerkennung für Defender for Cloud Apps

Die Microsoft Defender for Cloud Apps-Richtlinien zur Erkennung von Anomalien bieten sofort einsatzbereite User and Entity Behavior Analytics (UEBA) für Benutzer und maschinelles Lernen (ML), sodass Sie von Anfang an bereit sind, erweiterte Bedrohungserkennung in Ihrer Cloudumgebung auszuführen. Die neuen Richtlinien für die Anomalieerkennung sind automatisch aktiviert und zeigen daher sofortige Ergebnisse. Sie erkennen zahlreiche Verhaltensanomalien sowohl der Benutzer als auch der Computer und Geräte, die mit Ihrem Netzwerk verbunden sind. Darüber hinaus machen die Richtlinien mehr Daten aus der Defender für Cloud-Apps-Erkennungsengine verfügbar, sodass Sie den Untersuchungsprozess beschleunigen und bereits stattfindende Bedrohungen sofort eindämmen können.

Die Richtlinien zur Anomalieerkennung sind automatisch aktiviert, aber Defender for Cloud-Apps benötigt zu Anfang eine Lernphase von sieben Tagen, während der nicht alle Warnungen von Anomalieerkennungen ausgelöst werden. Danach, da Daten durch Ihre konfigurierten API-Verbindungen gesammelt werden, wird jede Sitzung unter anderem mit den Aktivitäten, den aktiven Zeiten von Benutzern, den IP-Adressen und den Geräten, die im letzten Monat erkannt wurden, sowie mit der Risikobewertung dieser Aktivitäten abgeglichen. Beachten Sie, dass es mehrere Stunden dauern kann, bis Daten über API-Connectors verfügbar sind. Diese Erkennungen sind Teil der heuristischen Anomalieerkennungsengine, die ein Profil Ihrer Umgebung erstellt und Warnungen in Bezug auf eine Baseline auslöst, die anhand der Aktivitäten Ihrer Organisation berechnet wurde. Diese Erkennungen nutzen auch Machine Learning-Algorithmen, um Profile der Benutzer und Anmeldemuster zu erstellen und so falsch positive Ergebnisse zu reduzieren.

Anomalien werden durch Überprüfen von Benutzeraktivität erkannt. Das Risiko wird anhand von mehr als 30 verschiedenen Risikoindikatoren bewertet, die in Risikofaktoren gruppiert sind:

- Riskante IP-Adressen

- Anmeldefehler

- Administratoraktivität

- Inaktive Konten

- Location

- Unmöglicher Ortswechsel

- Geräte- und Benutzer-Agent

- Aktivitätsrate

Auf Basis der Richtlinienergebnisse werden Sicherheitswarnungen ausgelöst. Defender for Cloud-Apps untersucht jede Benutzersitzung in Ihrer Cloud und warnt Sie, wenn Ereignisse und Aktivitäten auftreten, die von der Baseline Ihrer Organisation oder von der regulären Benutzeraktivität abweichen.

Zusätzlich zu nativen Defender for Cloud Apps-Warnungen erhalten Sie auch die folgenden Erkennungswarnungen basierend auf Informationen, die von Microsoft Entra ID Protection empfangen werden:

- Kompromittierte Anmeldeinformationen: Ausgelöst wenn die gültigen Anmeldedaten des Benutzers wurden kompromittiert. Weitere Informationen finden Sie unter Erkennung von Kompromittierte Anmeldeinformationen von Microsoft Entra ID.

- Risikoanmeldung: Kombiniert eine Reihe von Microsoft Entra ID Protection-Anmeldeerkennungen in einer einzigen Erkennung. Weitere Informationen finden Sie unter Microsoft Entra ID Risikoerkennung Anmeldedaten.

Diese Richtlinien werden auf der Seite Defender for Cloud-Apps-Richtlinien angezeigt und können aktiviert oder deaktiviert werden.

Richtlinien zur Anomalieerkennung

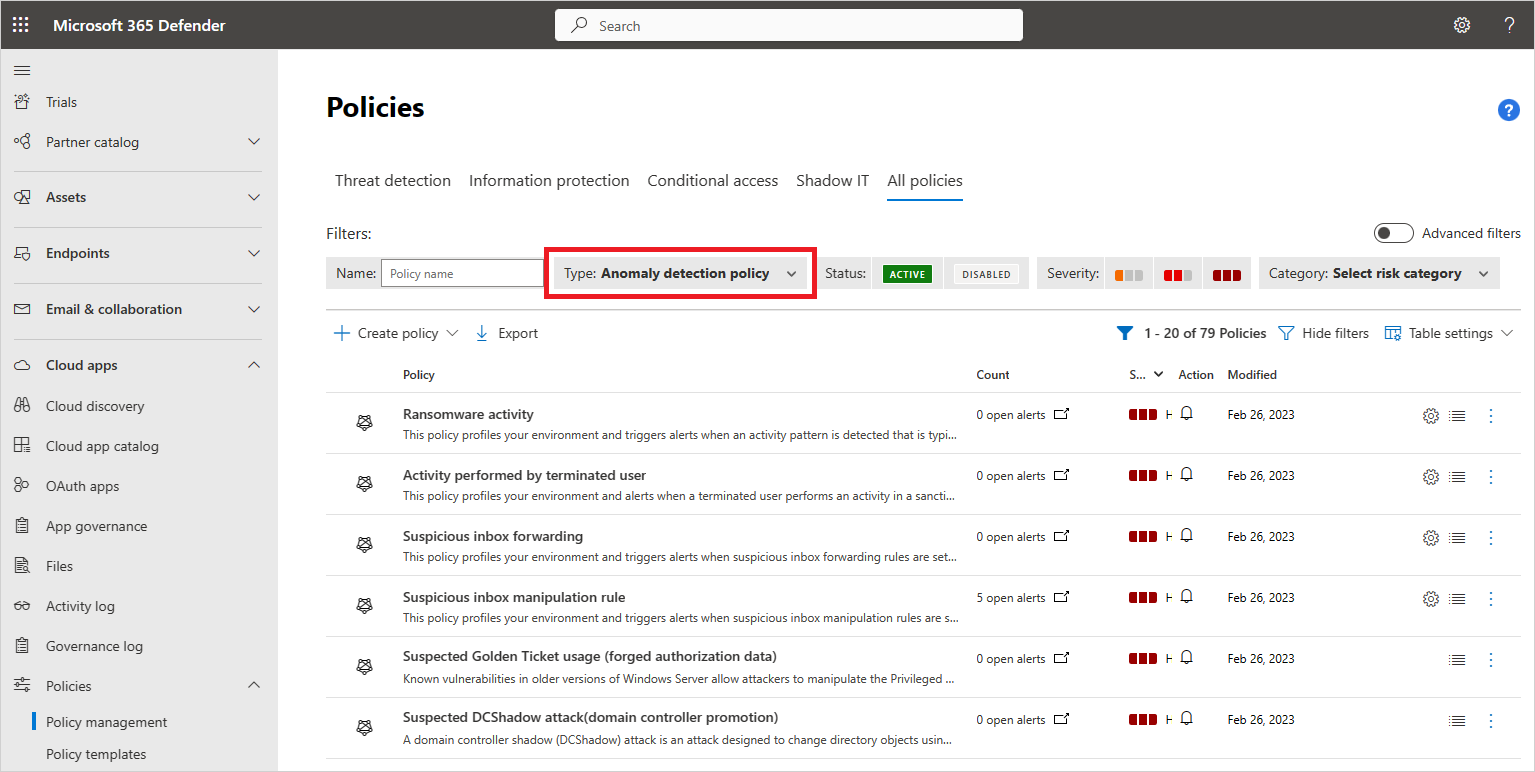

Sie können die Richtlinien zur Anomalieerkennung im Microsoft Defender-Portal anzeigen, indem Sie zu Cloud-Apps –>Richtlinien –>Richtlinienverwaltung wechseln. Wählen Sie dann Richtlinie zur Anomalieerkennung für den Richtlinientyp aus.

Die folgenden Richtlinien zur Anomalieerkennung sind verfügbar:

Unmöglicher Ortswechsel

-

Diese Erkennung identifiziert zwei Benutzeraktivitäten (in einer einzelnen Sitzung oder in mehreren Sitzungen), die von unterschiedlichen geografischen Standorten stammen und in einem Zeitraum liegen, der kürzer ist als die Zeit, die der Benutzer benötigt, um von Standort A zu Standort B zu gelangen. Dies deutet darauf hin, dass ein anderer Benutzer die gleichen Anmeldeinformationen verwendet. Im Rahmen dieser Richtlinie wird ein Machine Learning-Algorithmus genutzt, der offensichtliche „falsch positive Ergebnisse“ ignoriert, die zu der Bedingung des unmöglichen Ortswechsels beitragen – z. B. VPNs und Standorte, die regelmäßig von anderen Benutzern innerhalb der Organisation verwendet werden. Die Erkennung hat eine anfängliche Lernphase von sieben Tagen, in der sie sich mit dem Aktivitätsmuster eines neuen Benutzers vertraut macht. Die Erkennung bei unmöglichen Ortswechsel erkennt ungewöhnliche und unmögliche Benutzeraktivitäten zwischen zwei Orten. Diese Aktivität sollte ungewöhnlich genug sein, um als Indikator für eine Kompromittierung angesehen zu werden und eine Warnung zu rechtfertigen. Damit dies funktioniert, enthält die Erkennungslogik verschiedene Graden der Unterdrückung, um Szenarios auf Szenarios einzugehen, die falsch positive Ereignisse auslösen können, wie z. B. VPN-Aktivitäten, oder Aktivitäten von Cloud-Anbietern, die keinen physischen Standort eingeben. Mit diesem Sensitivitäts-Schieber können Sie den Algorithmus beeinflussen und definieren, wie streng die Erkennungslogik ist. Je höher die Vertraulichkeitsstufe ist, werden weniger Aktivitäten als Teil der Erkennungslogik unterdrückt. So können Sie die Erkennung entsprechend Ihren Abdeckungsanforderungen und SNR-Zielen anpassen.

Hinweis

- Wenn die IP-Adressen auf beiden Seiten des Reisens als sicher eingestuft werden und der Sensitivitäts-Schieberegler für Vertraulichkeit nicht auf Hoch festgelegt ist, wird die Reise vertrauenswürdig und von der Auslösung der Erkennung Unmöglicher Ortswechsel ausgeschlossen. Beide Orte werden z. B. als sicher betrachtet, wenn sie als Unternehmen gekennzeichnet sind. Wird jedoch nur die IP-Adresse eines Ortes als sicher eingestuft, wird die Erkennung wie üblich ausgelöst.

- Die Standorte werden auf Landes-/Regionsebene berechnet. Dies bedeutet, dass es keine Warnungen für zwei Aktionen gibt, die in demselben Land/derselben Region oder in grenzenden Ländern/Regionen stammen.

Aktivität aus seltenem Land

- Bei dieser Erkennungsmethode werden anhand von in der Vergangenheit verwendeten Aktivitätsstandorten neue und selten verwendete Standorte ermittelt. Die Anomalieerkennungs-Engine speichert Informationen zu Standorten, die Benutzer der Organisation in der Vergangenheit verwendet haben. Wenn eine Aktivität von einem Standort aus durchgeführt wird, an dem sich der Benutzer noch nie aufgehalten hat, wird eine Warnung ausgelöst. Um Warnungen mit falsch positivem Ergebnis zu reduzieren, unterdrückt die Erkennung Verbindungen, die durch häufige Vorlieben für den Benutzer gekennzeichnet sind.

Malware detection

Diese Erkennungsmethode identifiziert schädliche Dateien in Ihrem Cloudspeicher, egal ob sie von Ihren Microsoft-Apps oder Drittanbieter-Apps stammen. Microsoft Defender for Cloud-Apps verwendet die Microsoft Threat Intelligence, um zu erkennen, ob bestimmte Dateien, die Risikenheuristiken wie Dateityp und Teilebene aufweisen, mit bekannten Schadsoftwareangriffen in Verbindung gebracht werden können und ob sie potenziell böswillig sind. Diese integrierte Richtlinie ist standardmäßig deaktiviert. Nachdem die schädlichen Dateien gefunden wurden, werden sie in einer Liste von Infizierten Dateien angezeigt. Wählen Sie den Dateinamen der Schadsoftware im Dateiordner aus, um einen Schadsoftwarebericht zu öffnen, der Informationen über den Typ der Schadsoftware enthält, mit der die Datei infiziert ist.

Verwenden Sie diese Erkennung, um Dateiuploads und Downloads in Echtzeit mit Sitzungsrichtlinien zu steuern.

Datei-Sandboxing

Durch Aktivieren des Datei-Sandboxing werden Dateien, die gemäß ihrer Metadaten und basierend auf proprietärer Heuristik ein potenzielles Risiko darstellen, auch in einer sicheren Sandbox-Umgebung analysiert. Die Sandbox erkennt möglicherweise Dateien, die nicht basierend auf Threat Intelligence-Quellen erkannt wurden.

Defender for Cloud-Apps unterstützt die Schadsoftwareerkennung für die folgenden Apps:

- Box

- Dropbox

- Google Workspace

Hinweis

- Proaktives Sandboxing wird in Anwendungen von Drittanbietern ausgeführt (Box, Dropbox usw.). In OneDrive und SharePoint werden die Dateien als Teil des Diensts gescannt und in einer Sandbox ausgeführt.

- In Box, Dropbox und Google Workspace blockiert Defender for Cloud-Apps die Datei nicht automatisch, aber das Blockieren kann entsprechend den Funktionen der App und der vom Kunden festgelegten Konfiguration der App durchgeführt werden.

- Wenn Sie nicht sicher sind, ob eine erkannte Datei wirklich Schadsoftware oder ein falsch positives Ergebnis ist, wechseln Sie zur Microsoft Security Intelligence-Seite, https://www.microsoft.com/wdsi/filesubmission und übermitteln Sie die Datei zur weiteren Analyse.

Aktivitäten von anonymen IP-Adressen

- Diese Erkennung stellt fest, ob Benutzer eine IP-Adresse verwendet haben, die als anonyme Proxy-IP-Adresse identifiziert wurde. Solche Proxys werden von Personen verwendet, die die IP-Adresse ihres Geräts verbergen wollen und möglicherweise schlechte Absichten haben. Diese Erkennungsmethode nutzt einen Machine Learning-Algorithmus, der die Anzahl „falsch positiver Ergebnisse“ verringert – z. B. nicht richtig gekennzeichnete IP-Adressen, die häufig von Benutzern innerhalb der Organisation verwendet werden.

Ransomware-Aktivität

- Defender for Cloud-Apps erweitert die Ransomware-Erkennungsfunktionalität um Anomalieerkennung, um eine umfassendere Abdeckung vor ausgefeilten Ransomware-Angriffen sicherzustellen. Unter Einsatz unserer Erfahrung bei Sicherheitsuntersuchungen, um Verhaltensmuster zu identifizieren, die Ransomware-Aktivität darstellen, stellt Defender for Cloud-Apps einen ganzheitlichen und zuverlässigen Schutz sicher. Wenn Defender for Cloud Apps z. B. sehr viele Dateiuploads oder Dateilöschungen identifiziert, kann dies möglicherweise einen böswilligen Verschlüsselungsvorgang darstellen. Diese Daten werden in den Protokollen von verbundenen APIs erfasst und werden dann mit erlernten Verhaltensmustern und Informationen zu Bedrohungen, z. B. bekannten Ransomware-Erweiterungen, kombiniert. Weitere Informationen dazu, wie Defender for Cloud-Apps Ransomware erkennt, finden Sie unter Schutz Ihrer Organisation vor Ransomware.

Von gekündigtem Benutzer durchgeführte Aktivität

- Durch diese Erkennungsmethode können Sie herausfinden, ob ein gekündigter Mitarbeiter weiterhin Aktionen mit Ihren SaaS-Apps ausführt. Da Daten zeigen, dass das größte Risiko einer Bedrohung von innen von Mitarbeitern ausgeht, die das Unternehmen nicht im Guten verlassen haben, ist es wichtig, die Aktivität von Konten ausgeschiedener Mitarbeiter zu beobachten. Wenn Mitarbeiter ein Unternehmen verlassen, wird die Bereitstellung ihrer Konten in Unternehmens-Apps manchmal aufgehoben, aber in vielen Fällen behalten sie weiterhin Zugriff auf bestimmte Unternehmensressourcen. Dies ist bei privilegierten Konten sogar noch wichtiger, da der potenzielle Schaden, den ein ehemaliger Administrator verursachen kann, grundsätzlich größer ist. Diese Erkennungsmethode nutzt die Defender for Cloud-Apps-Funktion zum Überwachen des Benutzerverhaltens über Apps hinweg. Dies ermöglicht die Identifikation der regulären Aktivität des Benutzers, der Tatsache, ob ein Konto gelöscht wurde, und der tatsächlichen Aktivitäten mit anderen Apps. Beispiel: Ein Mitarbeiter, dessen Microsoft Entra-Konto gelöscht wurde, der aber dennoch Zugriff auf die AWS-Infrastruktur des Unternehmens hat, kann großen Schaden anrichten.

Die Erkennung sucht nach Benutzern, deren Konten in Microsoft Entra ID gelöscht wurden, aber weiterhin Aktivitäten auf anderen Plattformen wie AWS oder Salesforce ausführen. Dies ist besonders relevant für Benutzer, die ein anderes Konto (nicht ihr primäres Konto mit einmaligem Anmelden) verwenden, um Ressourcen zu verwalten, da diese Konten oft nicht gelöscht werden, wenn ein Benutzer das Unternehmen verlässt.

Aktivität von verdächtigen IP-Adressen

- Sie erkennt, wenn Benutzer Aktivitäten von einer IP-Adresse aus durchführen, die von Microsoft Threat Intelligence als riskant eingestuft wurde. Diese IP-Adressen sind im Rahmen schädlicher Aktivitäten wie durch das Ausführen von Kennwortspray, Botnet C&C aufgefallen und können auf ein gefährdetes Konto hindeuten. Diese Erkennungsmethode nutzt einen Machine Learning-Algorithmus, der die Anzahl „falsch positiver Ergebnisse“ verringert – z. B. nicht richtig gekennzeichnete IP-Adressen, die häufig von Benutzern innerhalb der Organisation verwendet werden.

Verdächtige Weiterleitung des Posteingangs

- Durch diese Erkennungsmethode werden verdächtige Regeln zur E-Mail-Weiterleitung erkannt. Hierzu gehört beispielsweise die Erstellung einer Posteingangsregel, die eine Kopie aller E-Mails an eine externe Adresse weiterleitet.

Hinweis

Defender for Cloud-Apps warnt Sie nur bei jeder Weiterleitungsregel, die basierend auf dem typischen Verhalten für den Benutzer als verdächtig identifiziert wird.

Verdächtige Regeln zur Posteingangsänderung

- Diese Erkennung erstellt ein Profil Ihrer Umgebung und löst Warnungen aus, wenn verdächtige Regeln zum Löschen oder Verschieben von Nachrichten oder Ordnern für den Posteingang eines Benutzers festgelegt werden. Dies kann darauf hinweisen, dass das Konto des Benutzers kompromittiert ist, dass Nachrichten absichtlich ausgeblendet werden und dass das Postfach zum Verteilen von Spam und Schadsoftware in Ihrer Organisation verwendet wird.

Verdächtige E-Mail-Löschaktivität (Vorschau)

- Diese Richtlinie profiliert Ihre Umgebung und löst Warnungen aus, wenn ein Benutzer verdächtige E-Mail-Löschaktivitäten in einer einzigen Sitzung ausführt. Diese Richtlinie kann darauf hinweisen, dass die Postfächer eines Benutzers durch potenzielle Angriffsvektoren wie die Kommunikation mit Command-and-Control (C C&/C2) per E-Mail kompromittiert werden können.

Hinweis

Defender for Cloud-Apps ist in Microsoft Defender XDR integriert, um Schutz für Exchange Online bereitzustellen, einschließlich URL-Detonation, Schadsoftwareschutz und mehr. Sobald Defender für Microsoft 365 aktiviert ist, werden Warnungen im Defender for Cloud-Apps-Aktivitätsprotokoll angezeigt.

Verdächtige Datei-Downloadaktivitäten der OAuth-App

- Überprüft die OAuth-Apps, die mit Ihrer Umgebung verbunden sind, und löst eine Warnung aus, wenn eine App mehrere Dateien von Microsoft SharePoint oder Microsoft OneDrive auf eine Weise herunterlädt, die für den Benutzer ungewöhnlich ist. Dies kann darauf hinweisen, dass das Benutzerkonto kompromittiert ist.

Ungewöhnlicher ISP für eine OAuth-App

- Diese Richtlinie profiliert Ihre Umgebung und löst Warnungen aus, wenn eine OAuth-App eine Verbindung mit Ihren Cloudanwendungen von einem ungewöhnlichen ISP herstellt. Diese Richtlinie kann darauf hindeuten, dass ein*e Angreifer*in versucht hat, eine legitime kompromittierte Anwendung zu verwenden, um bösartige Aktivitäten in Ihren Cloudanwendungen durchzuführen.

Ungewöhnliche Aktivitäten (von Benutzern)

Diese Erkennungen identifizieren Benutzer, die folgende Aktivitäten ausführen:

- Ungewöhnliche mehrfache Dateidownloads

- Ungewöhnliche Dateifreigaben

- Ungewöhnliche Dateilöschungen

- Ungewöhnliche Identitätswechsel

- Ungewöhnliche Administratoraktivitäten

- Ungewöhnliche Power BI-Bericht-Freigabeaktivitäten (Vorschau)

- Mehrere ungewöhnliche VM-Erstellungsaktivitäten (Vorschau)

- Mehrere ungewöhnliche Löschaktivitäten im Speicher (Vorschau)

- Ungewöhnliche Region für Cloudressource (Vorschau)

- Warnung vor ungewöhnlichem Datei-Zugriff

Diese Richtlinien suchen in einer einzelnen Sitzung nach Aktivitäten in Bezug auf die gelernte Baseline, die auf eine versuchte Sicherheitsverletzung hinweisen können. Diese Erkennungen nutzen einen Algorithmus des maschinellen Lernen, der ein Profil der Anmeldemuster der Benutzer erstellt und die Anzahl falsch positiver Ergebnisse verringert. Diese Erkennungen sind Teil der heuristischen Anomalieerkennungsengine, die ein Profil Ihrer Umgebung erstellt und Warnungen in Bezug auf eine Baseline auslöst, die anhand der Aktivitäten Ihrer Organisation berechnet wurde.

Mehrere fehlerhafte Anmeldeversuche

- Diese Erkennungsmethode ermittelt Benutzer, bei denen mehrere Anmeldeversuche in einer einzelnen Sitzung fehlgeschlagenen sind. Dabei wird die berechnete Baseline in Betracht gezogen, die auf einen versuchten Verstoß hindeuten kann.

Datenexfiltration in nicht sanktionierte Apps

- Diese Richtlinie wird automatisch aktiviert, um Sie zu warnen, wenn ein Benutzer oder eine IP-Adresse eine nicht sanktionierte App zum Ausführen einer Aktivität verwendet. Dies deutet darauf hin, dass dieser versucht, Informationen Ihres Unternehmens zu exfiltrieren.

Mehrere Aktivitäten zum Löschen von VMs

- Diese Richtlinie überwacht Ihre Umgebung und löst Warnungen aus, wenn Benutzer mehrere VMs (je nach Baseline Ihrer Organisation) löschen. Dies kann auf eine Sicherheitsverletzung hinweisen.

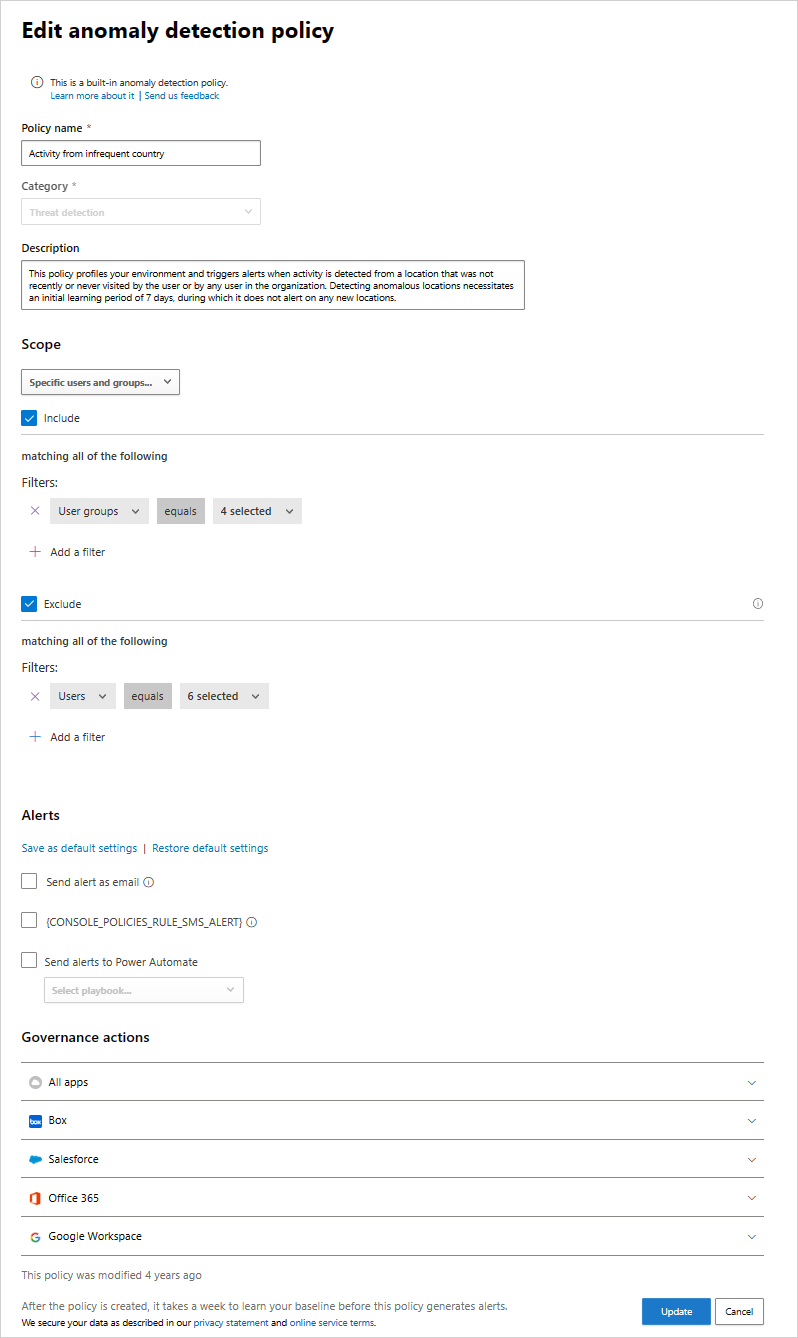

Aktivieren von automatisierten Governanceaktionen

Sie können automatisierte Wartungsaktionen für Warnungen aktivieren, die von den Anomalieerkennungsrichtlinien generiert wurden.

- Wählen Sie den Namen der Erkennungsrichtlinie auf der Seite Richtlinien.

- Legen Sie im Fenster Richtlinie zur Anomalieerkennung bearbeiten, das geöffnet wird, unter Governance-Aktionen die Wartungsaktion fest, die Sie für jede verbundene App oder für alle Apps durchführen möchten.

- Wählen Sie Aktualisieren.

Optimieren der Richtlinien zur Anomalieerkennung

So können Sie die Anomalieerkennungs-Engine Ihren Bedürfnissen anpassen, damit Warnungen unterdrückt oder besonders berücksichtigt werden können:

Bei der Ortswechselrichtlinie können Sie den Sensibilitätsregler auf eine bestimmte Ebene anomaler Aktivitäten festlegen, die erreicht werden muss, damit eine Warnung ausgelöst wird. Wenn Sie den Schieberegler beispielsweise niedrig oder mittel einstellen, werden die Ortswechselwarnungen bei einem Benutzer unterdrückt, der sich an für ihn gewöhnlichen Orten aufhält. Wenn Sie den Regler hoch einstellen, werden derartige Warnungen angezeigt. Folgenden Vertraulichkeitsstufe stehen zur Auswahl:

Niedrig: System-, Mandanten- und Benutzerunterdrückungen

Mittel: System- und Benutzerunterdrückungen

Hoch: Nur Systemunterdrückungen

Hierbei gilt:

Unterdrückungsdatei Beschreibung System Integrierte Erkennungen, die immer unterdrückt werden. Mandant Allgemeine Aktivitäten basierend auf früheren Aktivitäten im Mandanten. So wird z. B. das Unterdrücken von Aktivitäten von einem ISP, die zuvor in Ihrer Organisation benachrichtigt wurden, unterdrückt. Benutzer Allgemeine Aktivitäten basierend auf früheren Aktivitäten des bestimmten Benutzers. So unterdrücken Sie z. B. Aktivitäten von einem Speicherort, der häufig vom Benutzer verwendet wird.

Hinweis

Unmöglicher Ortswechsel, Aktivitäten aus seltenen Ländern/Regionen, Aktivität über anonyme IP-Adresse und Aktivitäten von verdächtigen IP-Adressen Warnungen gelten nicht für fehlgeschlagene und nicht-interaktive Anmeldungen.

Festlegen des Bereichs von Richtlinien zur Anomalieerkennung

Der Bereich jeder Richtlinie zur Anomalieerkennung kann individuell festgelegt werden, sodass sie sich nur auf die Benutzer und Gruppen bezieht, die Sie in der Richtlinie ein- und ausschließen möchten. Beispielsweise können Sie festlegen, dass die Erkennung „Aktivität aus selten verwendetem Land“ einen bestimmten Benutzer ignoriert, der häufig reist.

So legen Sie den Bereich einer Richtlinie zur Anomalieerkennung fest:

Wählen Sie im Microsoft Defender-Portal unter Cloud-Apps die Option –>Richtlinien –>Richtlinienverwaltung. Wählen Sie dann Richtlinie zur Anomalieerkennung für den Richtlinientyp aus.

Wählen Sie die Richtlinie aus, die Sie verwenden möchten.

Wählen Sie unter Bereich in der Dropdownliste statt der Standardeinstellung Alle Benutzer und Gruppen die Option Bestimmte Benutzer und Gruppen aus.

Wählen Sie Einschließen aus, um die Benutzer und Gruppen festzulegen, auf die diese Richtlinie angewendet wird. Alle Benutzer oder Gruppen, die hier nicht ausgewählt werden, gelten nicht als Bedrohung und generieren keine Warnung.

Wählen Sie Ausschließen aus, um Benutzer anzugeben, auf die diese Richtlinie nicht angewendet wird. Jeder hier ausgewählte Benutzer wird nicht als Bedrohung angesehen und generiert auch dann keine Warnung, wenn er Mitglied von Gruppen ist, die unter Einschließen ausgewählt sind.

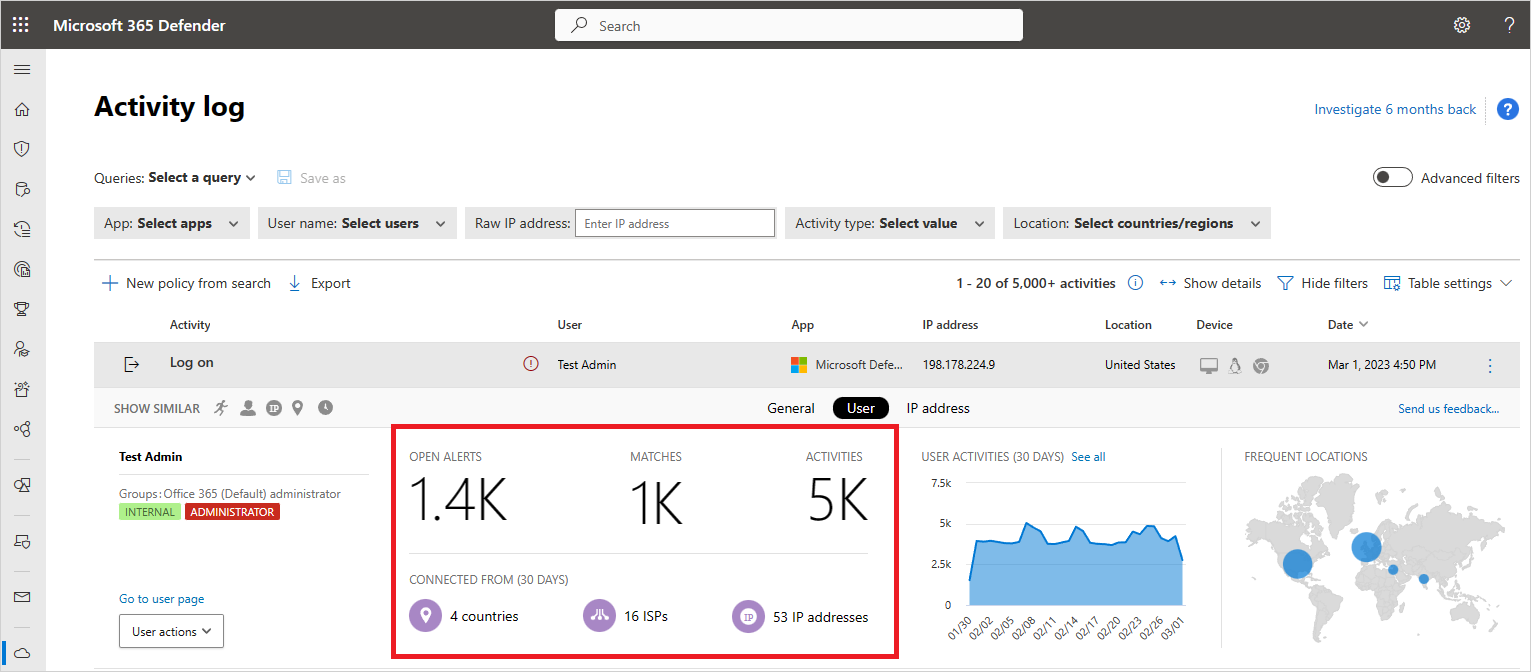

Selektieren von Anomalieerkennungswarnungen

Sie können die verschiedenen Warnungen, die von den neuen Richtlinien zur Anomalieerkennung ausgelöst werden, schnell selektieren und entscheiden, für welche zuerst Maßnahmen ergriffen werden müssen. Hierfür benötigen Sie den Kontext der Warnung, sodass Sie einen Gesamtüberblick erhalten und herausfinden können, ob tatsächlich schädliche Aktivitäten stattfinden.

Im Aktivitätsprotokoll können Sie eine Aktivität öffnen, um den Aktivitätsdrawer anzuzeigen. Wählen Sie Benutzer aus um die Benutzer-Erkenntnis-Tabelle zu sehen. Diese Tabelle bietet Informationen, die in einer Untersuchung relevant sind, wie z. B. die Anzahl von Warnungen und den Standort, von dem aus die Verbindung hergestellt wurde.

Nachdem die Dateien gefunden wurden, werden die mit Schadsoftware infizierten Dateien in einer Liste von infizierten Dateien angezeigt. Wählen Sie den Dateinamen der Schadsoftware im Dateiordner, um einen Schadsoftwarebericht zu öffnen, der Informationen über den Typ der Schadsoftware enthält, mit der die Datei infiziert ist.

Verwandte Videos

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.