Erstellen von App-Richtlinien in der App-Governance

Neben einer Reihe integrierter Funktionen zur Erkennung anomalen App-Verhaltens und zur Generierung von Warnungen auf der Grundlage von Algorithmen des maschinellen Lernens ermöglichen Ihnen die Richtlinien in der App-Governance Folgendes:

Festlegen von Bedingungen, unter denen App-Governance Sie vor dem Verhalten von Apps warnt, um automatisch oder manuell Abhilfe zu schaffen.

Durchsetzen der App-Compliance-Richtlinien für Ihr Unternehmen.

Verwenden von App-Governance, um OAuth-Richtlinien für Apps zu erstellen, die mit Microsoft Entra ID, Google Workspace und Salesforce verbunden sind.

Erstellen von OAuth App-Richtlinien in Microsoft Entra ID.

Für Apps, die mit Microsoft Entra ID verbunden sind: Erstellen von App-Richtlinien aus bereitgestellten Vorlagen, die angepasst werden können oder Erstellen einer eigenen benutzerdefinierte App-Richtlinie.

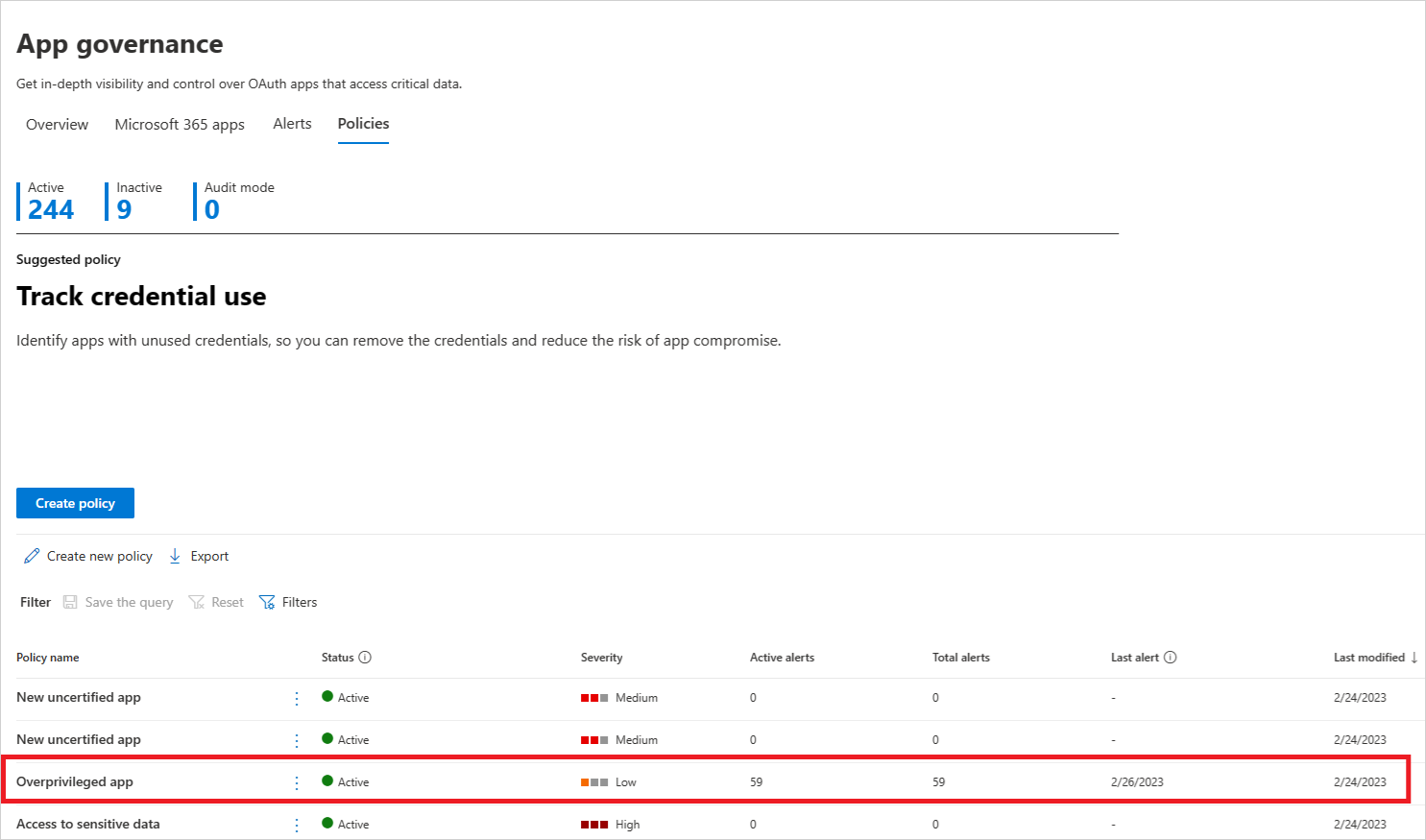

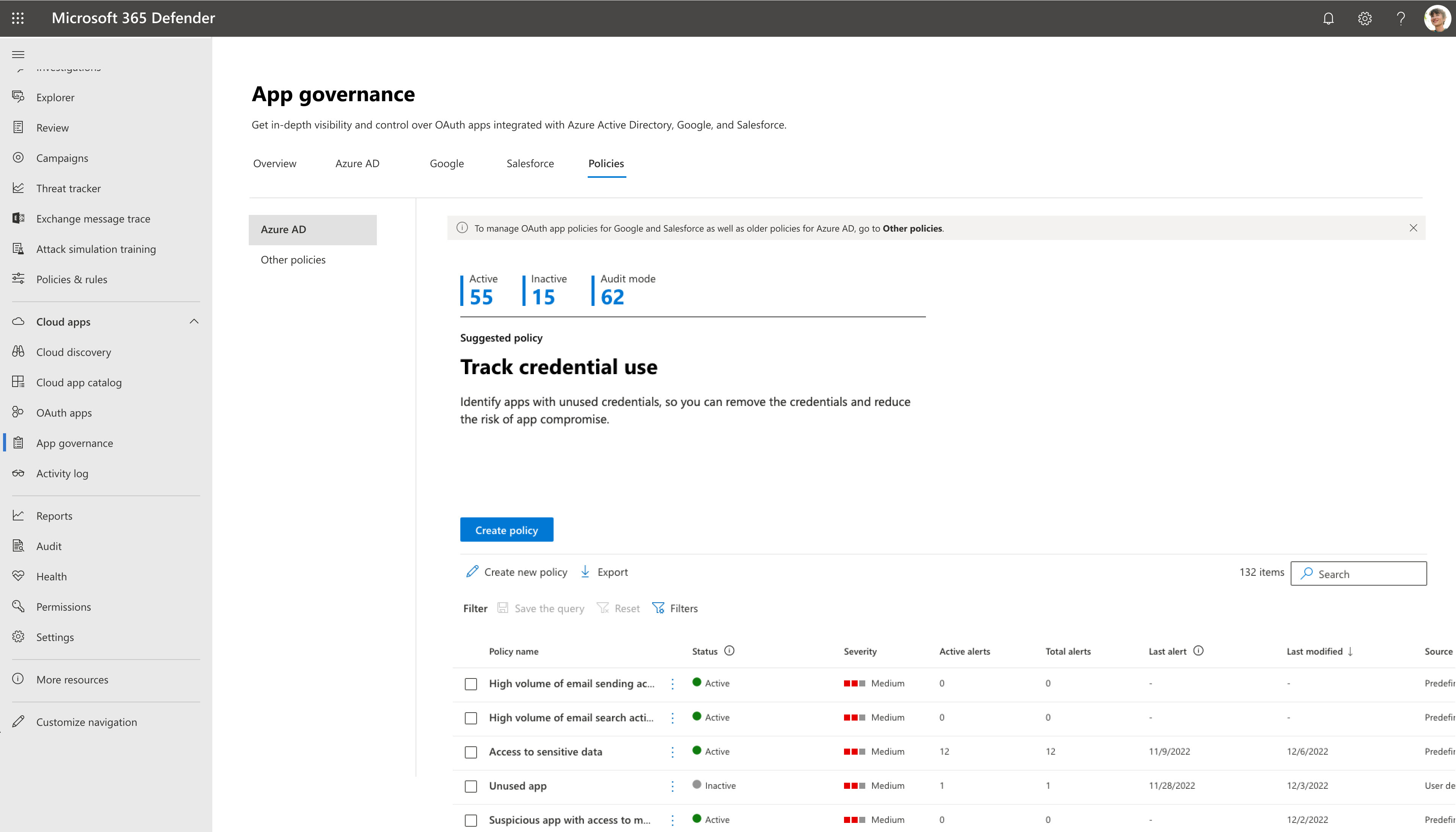

Um eine neue App-Richtlinie für Azure AD-Apps zu erstellen, wechseln Sie zu Microsoft Defender XDR > App Governance > Richtlinien > Azure AD.

Beispiel:

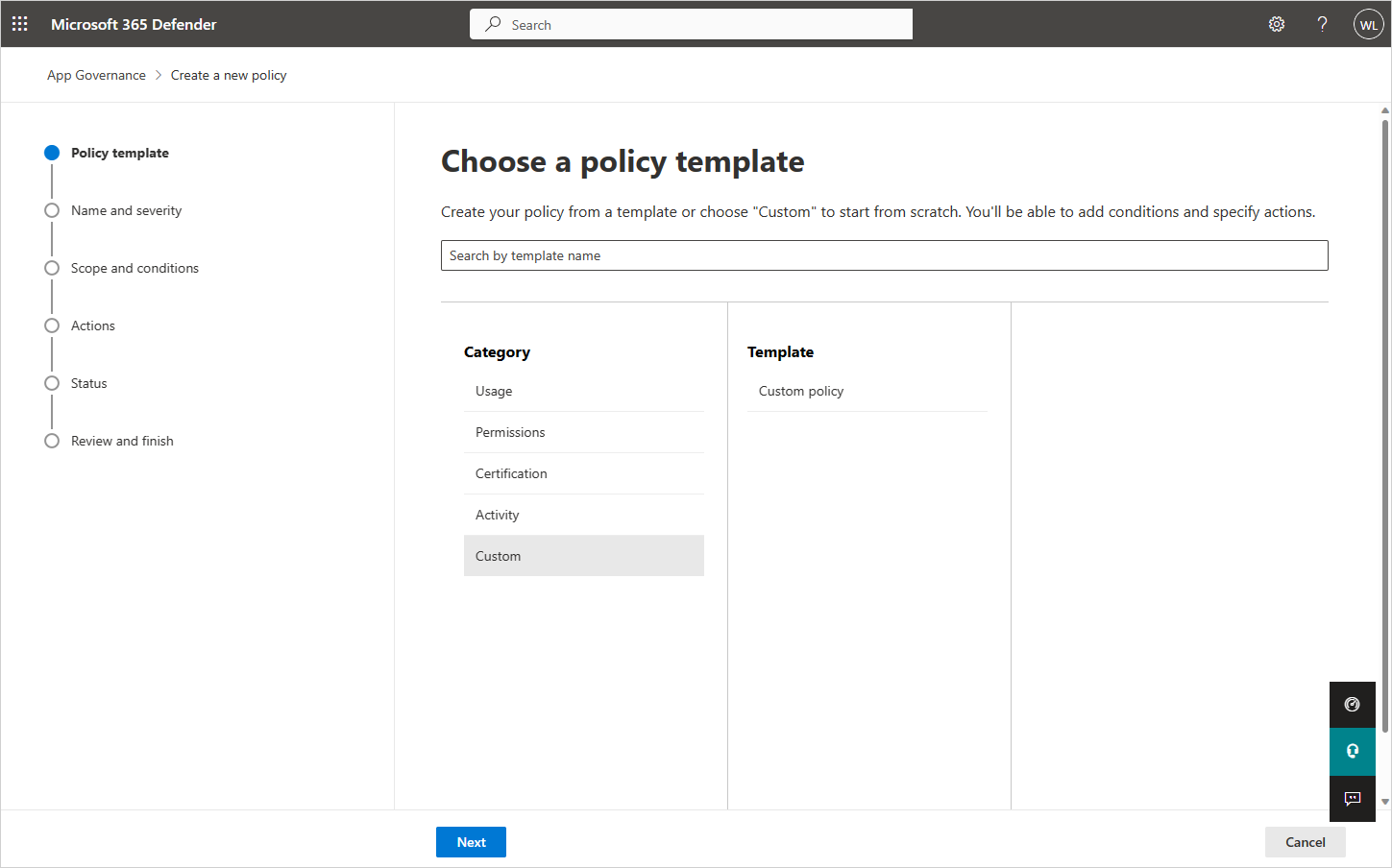

Wählen Sie die Option Neue Richtlinie erstellen aus, und führen Sie dann einen der folgenden Schritte aus:

- Um eine neue App-Richtlinie anhand einer Vorlage zu erstellen, wählen Sie die entsprechende Vorlagenkategorie gefolgt von der Vorlage in dieser Kategorie aus.

- Um eine benutzerdefinierte Richtlinie zu erstellen, wählen Sie die Kategorie Benutzerdefiniert aus.

Beispiel:

App-Richtlinienvorlagen

Um eine neue App-Richtlinie auf der Grundlage einer App-Richtlinienvorlage zu erstellen, wählen Sie auf der Seite App-Richtlinienvorlage auswählen eine Kategorie von App-Vorlagen aus, wählen den Namen der Vorlage und dann Weiter.

In den folgenden Abschnitten werden die Vorlagenkategorien für App-Richtlinien beschrieben.

Verwendung

In der folgenden Tabelle sind die App-Governancevorlagen aufgeführt, die unterstützt werden, um Warnungen für die App-Nutzung zu generieren.

| Vorlagenname | Beschreibung |

|---|---|

| Neue App mit hoher Datennutzung | Suchen neu registrierter Apps, die große Datenmengen mithilfe der Graph-API hochgeladen oder heruntergeladen haben. Die Richtlinie prüft die folgenden Bedingungen: |

| Steigende Benutzeranzahl | Suchen nach Apps, deren Nutzerzahl stark ansteigt. Die Richtlinie prüft die folgenden Bedingungen: |

Berechtigungen

In der folgenden Tabelle sind die App-Governance-Vorlagen aufgeführt, die unterstützt werden, um Warnungen für App-Berechtigungen zu generieren.

| Vorlagenname | Beschreibung |

|---|---|

| Überprivilegierte App | Apps suchen, die nicht verwendete Graph-API-Berechtigungen besitzen. Diesen Apps wurden Berechtigungen erteilt, die wahrscheinlich für die regelmäßige Verwendung nicht erforderlich sind. |

| Neue besonders privilegierte App | Suchen neu registrierter Apps, denen Schreibzugriff sowie weitere leistungsstarke Graph-API-Berechtigungen gewährt wurden Die Richtlinie prüft die folgenden Bedingungen: |

| Neue App mit Nicht-Graph-API-Berechtigungen | Suchen neu registrierter Apps, die über Berechtigungen für Nicht-Graph-APIs verfügen. Diese Apps können für Sie ein Risiko darstellen, wenn die APIs, auf die sie zugreifen, nur eingeschränkt Support oder Updates erhalten. Die Richtlinie prüft die folgenden Bedingungen: |

Zertifizierung

In der folgenden Tabelle sind die App-Governance-Vorlagen aufgeführt, die unterstützt werden, um Warnungen für die Microsoft 365-Zertifizierung zu generieren.

| Vorlagenname | Beschreibung |

|---|---|

| Neue nicht zertifizierte App | Suchen Sie neu registrierte Apps, die keinen Herausgebernachweis oder eine Microsoft 365-Zertifizierung besitzen. Die Richtlinie prüft die folgenden Bedingungen: |

Benutzerdefinierte Richtlinien

Verwenden Sie eine benutzerdefinierte App-Richtlinie, wenn Sie etwas tun müssen, was nicht bereits von einer der integrierten Vorlagen erledigt wird.

Um eine neue benutzerdefinierte App-Richtlinie zu erstellen, wählen Sie zuerst auf der Seite Richtlinien die Option Neue Richtlinie erstellen aus. Wählen Sie auf der Seite App-Richtlinienvorlage auswählen die Kategorie Benutzerdefiniert, dann die Vorlage Benutzerdefinierte Richtlinie, und dann Weiter.

Konfigurieren Sie auf der Seite Name und Beschreibung Folgendes, und klicken Sie anschließend auf Weiter:

- Richtlinienname

- Richtlinienbeschreibung

- Wählen Sie den Richtlinienschweregrad aus, der den Schweregrad von Warnungen festlegt, die von dieser Richtlinie generiert werden.

- Hoch

- Medium

- Niedrig

Wählen Sie auf der Seite Richtlinieneinstellungen und -bedingungen auswählen für Auswählen, für welche Apps diese Richtlinie gilt:

- Alle Apps

- Auswählen bestimmter Apps

- Alle Apps außer

Wenn Sie bestimmte Apps oder alle Apps außer für diese Richtlinie auswählen, wählen Sie Apps hinzufügen und wählen Sie die gewünschten Apps aus der Liste. Im Bereich Apps auswählen können Sie mehrere Apps auswählen, für die diese Richtlinie gilt, und dann Hinzufügen auswählen. Klicken Sie auf Weiter, wenn Sie mit der Liste zufrieden sind.

Wählen Sie Bedingung bearbeiten. Klicken Sie auf Bedingung hinzufügen, und wählen Sie Bedingungen aus der Liste aus. Legen Sie den gewünschten Schwellenwert für die ausgewählte Bedingung fest. Wiederholen Sie diesen Vorgang, um weitere Bedingungen hinzuzufügen. Wählen Sie Speichern aus, um die Regel zu speichern. Wenn Sie mit dem Hinzufügen von Regeln fertig sind, wählen Sie Weiter aus.

Hinweis

Einige Richtlinienbedingungen gelten nur für Apps, die auf Graph-API-Berechtigungen zugreifen. Beim Auswerten von Apps, die nur auf Nicht-Graph-APIs zugreifen, überspringt die App-Governance diese Richtlinienbedingungen und überprüft nur andere Richtlinienbedingungen.

Hier sind die verfügbaren Bedingungen für eine benutzerdefinierte App-Richtlinie:

Bedingung Akzeptierte Bedingungswerte Beschreibung Weitere Informationen Registrierungsalter Innerhalb der letzten X-Tage Apps, die innerhalb eines bestimmten Zeitraums vor dem aktuellen Datum in Microsoft Entra ID registriert wurden Zertifizierung Keine Zertifizierung, vom Herausgeber attestiert, Microsoft 365-zertifiziert Apps, die Microsoft 365-zertifiziert sind, über einen Herausgebernachweisbericht verfügen, oder keines von beidem Microsoft 365-Zertifizierung Herausgeber verifiziert Ja oder Nein Apps mit verifizierten Herausgebern Herausgeberüberprüfung Anwendungsberechtigungen (nur Graph) Wählen Sie in der Liste mindestens eine API-Berechtigung aus. Apps mit bestimmten Graph-API-Berechtigungen, die direkt gewährt wurden Referenz zu Microsoft Graph-Berechtigungen Delegierte Berechtigungen (nur Graph) Wählen Sie in der Liste mindestens eine API-Berechtigung aus. Apps mit bestimmten Graph-API-Berechtigungen, die von einem Benutzer erteilt wurden Referenz zu Microsoft Graph-Berechtigungen Hochprivilegiert (nur Graph) Ja oder Nein Apps mit relativ leistungsstarken Graph-API-Berechtigungen Eine interne Bezeichnung basierend auf derselben Logik, die von Defender for Cloud Apps verwendet wird. Überprivilegiert (nur Graph) Ja oder Nein Apps mit nicht verwendeten Graph-API-Berechtigungen Apps mit mehr erteilten Berechtigungen als von diesen Apps verwendet werden. Nicht-Graph-API-Berechtigungen Ja oder Nein Apps mit Berechtigungen für Nicht-Graph-APIs. Diese Apps können für Sie ein Risiko darstellen, wenn die APIs, auf die sie zugreifen, nur eingeschränkt Support oder Updates erhalten. Datennutzung (nur Graph) Mehr als X GB an Daten werden pro Tag heruntergeladen und hochgeladen Apps, die mehr als eine bestimmte Datenmenge mit der Graph-API gelesen und geschrieben haben Datennutzungstrend (nur Graph) X % Steigerung der Datennutzung im Vergleich zum Vortag Apps, deren Datenlese- und -schreibvorgänge unter Verwendung von Graph API um einen bestimmten Prozentsatz im Vergleich zum Vortag zugenommen haben API-Zugriff (nur Graph) Mehr als X-API-Aufrufe pro Tag Apps, die mehr als eine bestimmte Anzahl an Graph-API-Aufrufen an einem Tag getätigt haben API-Zugriffstrend (nur Graph) X % Anstieg der API-Aufrufe im Vergleich zum Vortag Apps, deren Anzahl von Graph-API-Aufrufen im Vergleich zum vorigen Tag um einen bestimmten Prozentsatz gestiegen ist Anzahl der zustimmenden Benutzer (Mehr oder weniger als) X Zustimmungsbenutzer Apps, deren Nutzungsbedingungen von einer größeren oder kleineren Anzahl von Benutzern als angegeben zugestimmt wurde Anstieg der zustimmenden Benutzer Anstieg der Benutzerzahlen in den letzten 90 Tagen um X % Apps, deren Anzahl der zustimmenden Benutzer in den letzten 90 Tagen um mehr als einen bestimmten Prozentsatz gestiegen ist Zustimmung zu Prioritätskonto erteilt Ja oder Nein Apps, die von Benutzern die Zustimmung zu den Nutzungsbedingungen eines Prioritätskontos erhalten haben Ein Benutzer mit einem Prioritätskonto. Namen der zustimmenden Benutzer Wählen Sie einen Benutzer aus der Liste Apps, die von bestimmten Benutzern ihre Zustimmung erhalten haben Rollen von zustimmenden Benutzern Wählen Sie Rollen aus der Liste Apps, die von Benutzern mit bestimmten Rollen ihre Zustimmung erhalten haben Mehrfachauswahl zugelassen. Jede Microsoft Entra-Rolle mit zugewiesenem Mitglied sollte in dieser Liste verfügbar gemacht werden.

Zugriff auf Vertraulichkeitsbezeichnungen erfolgt Wählen Sie eine oder mehrere Vertraulichkeitsbezeichnungen aus der Liste aus. Apps, die in den letzten 30 Tagen auf Daten mit bestimmten Vertraulichkeitsbezeichnungen zugegriffen haben. Zugriff auf Dienste erfolgt (nur Graph) Exchange und/oder OneDrive und/oder SharePoint und/oder Teams Apps, die über die Graph-API auf OneDrive, SharePoint oder Exchange Online zugegriffen haben Mehrfachauswahl zugelassen. Fehlerrate (nur Graph) Die Fehlerrate ist in den letzten sieben Tagen größer als X%. Apps, deren Graph-API-Fehlerraten in den letzten sieben Tagen größer als ein angegebener Prozentsatz sind Alle angegebenen Bedingungen müssen erfüllt sein, damit diese App-Richtlinie eine Warnung generiert.

Wenn Sie mit der Angabe der Bedingungen fertig sind, wählen Sie Speichern und dann Weiter aus.

Wählen Sie auf der Seite Richtlinienaktionen definieren die Option App deaktivieren aus, wenn die App-Governance die App deaktivieren soll, sobald eine Warnung basierend auf dieser Richtlinie generiert wird, und wählen Sie dann Weiter aus. Achten Sie beim Anwenden von Aktionen darauf, dass eine Richtlinie Benutzer und die legitime App-Verwendung beeinträchtigen kann.

Wählen Sie auf der Seite Richtlinienstatus definieren eine der folgenden Optionen aus:

- Überwachungsmodus: Richtlinien werden ausgewertet, aber konfigurierte Aktionen treten nicht ein. Überwachungsmodusrichtlinien werden mit dem Status Überwachung in der Liste der Richtlinien angezeigt. Sie sollten den Überwachungsmodus zum Testen einer neuen Richtlinie verwenden.

- Aktiv: Richtlinien werden ausgewertet und konfigurierte Aktionen treten ein.

- Inaktiv: Richtlinien werden nicht ausgewertet und konfigurierte Aktionen treten nicht ein.

Überprüfen Sie sorgfältig alle Parameter Ihrer benutzerdefinierten Richtlinie. Wählen Sie Übermitteln aus, wenn Sie zufrieden sind. Sie können auch zurückwechseln und Einstellungen ändern, indem Sie unter einer der Einstellungen Bearbeiten auswählen.

Testen und Überwachen der neuen App-Richtlinie

Nachdem Ihre App-Richtlinie erstellt wurde, sollten Sie sie auf der Seite Richtlinien überwachen, um sicherzustellen, dass sie eine erwartete Anzahl aktiver Warnungen und gesamter Warnungen während des Tests registriert.

Wenn die Anzahl der Warnungen unerwartet niedrig ist, bearbeiten Sie die Einstellungen der App-Richtlinie, um sicherzustellen, dass Sie sie richtig konfiguriert haben, bevor Sie den Status festlegen.

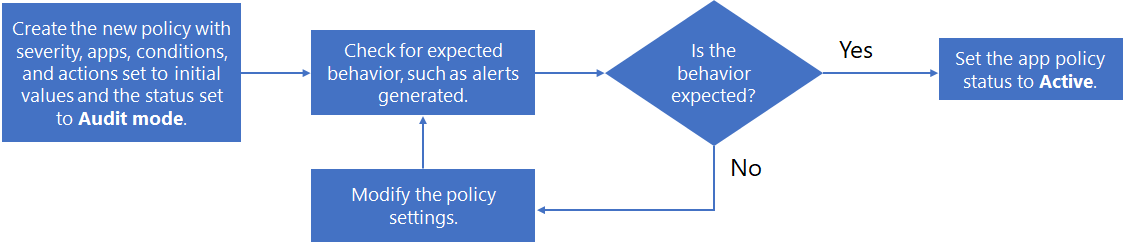

Hier ein Beispielprozess zum Erstellen, Testen und Aktivieren einer neuen Richtlinie:

- Erstellen Sie die neue Richtlinie und stellen Sie Schweregrad, Apps, Bedingungen und Aktionen zunächst auf Anfangwerte ein sowie den Status auf Überwachungsmodus.

- Überprüfen Sie auf erwartetes Verhalten, z. B. generierte Warnungen.

- Wenn das Verhalten nicht den Erwartungen entspricht, bearbeiten Sie die Richtlinien-Apps, Bedingungen und Aktionseinstellungen nach Bedarf, und gehen Sie zurück zu Schritt 2.

- Wenn das Verhalten ist wie erwartet, bearbeiten Sie die Richtlinie, und ändern Sie den Status in Aktiv.

Das folgende Flussdiagramm zeigt beispielhaft die erforderlichen Schritte:

Erstellen einer neuen Richtlinie für OAuth-Apps, die mit Salesforce und Google Workspace verbunden sind

Richtlinien für OAuth-Apps lösen nur Warnungen für Richtlinien aus, die von Benutzern im Mandanten autorisiert sind.

So erstellen Sie eine neue App-Richtlinie für Salesforce, Google und andere Apps:

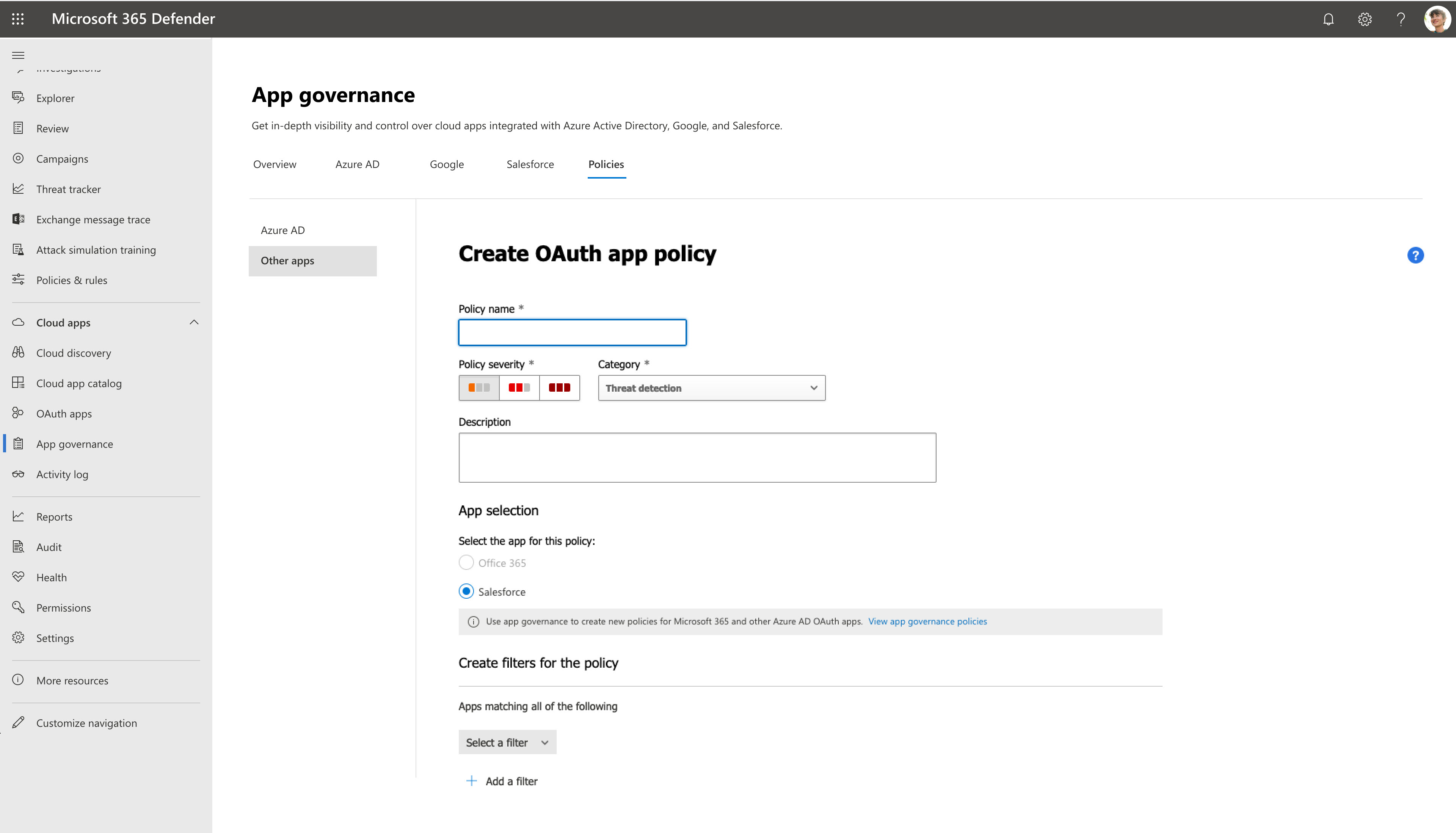

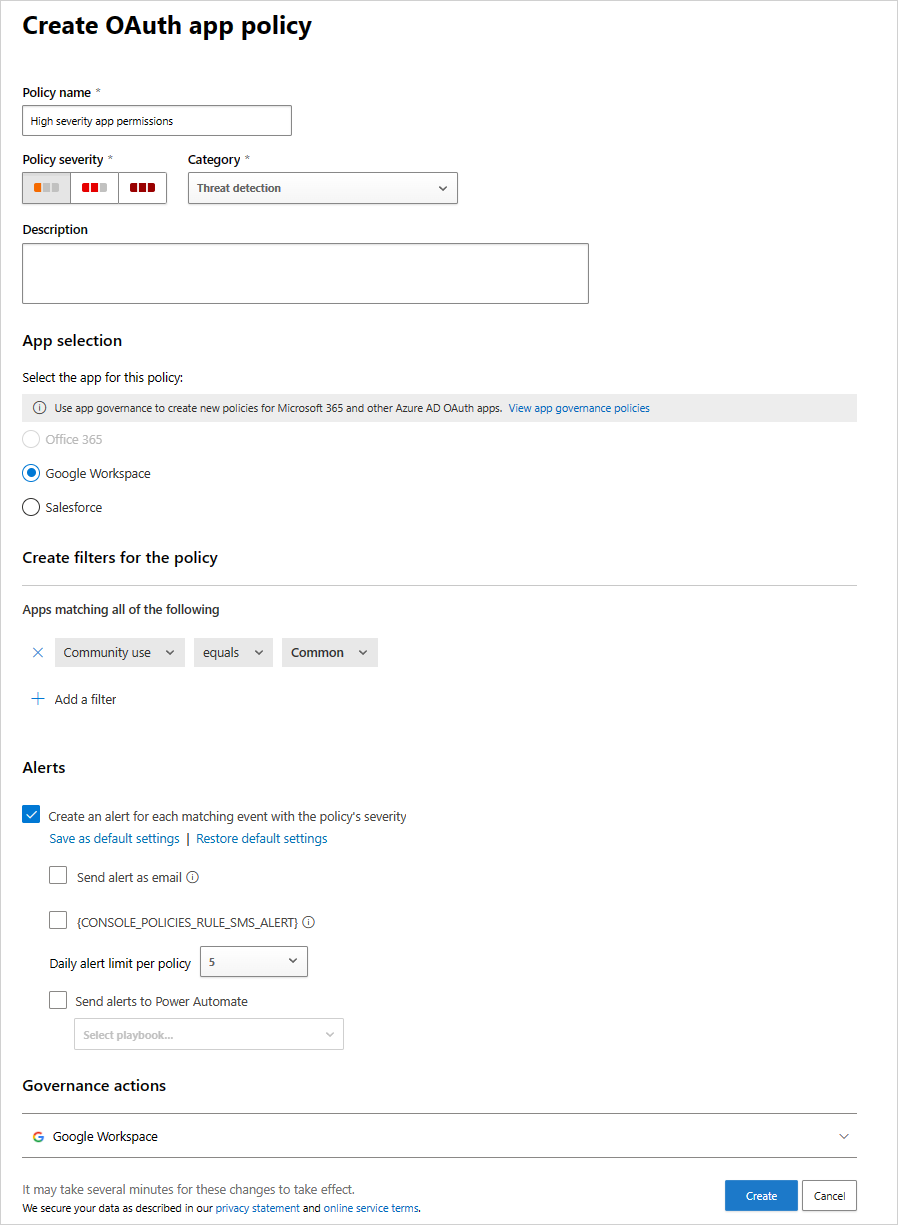

Wechseln Sie zu Microsoft Defender XDR > App Governance > Richtlinien > Andere Apps. Beispiel:

Filtern Sie die Apps nach Ihren Anforderungen. Sie können beispielsweise alle Apps anzeigen, die die BerechtigungKalender in Ihrem Postfach ändern erfordern.

Tipp

Verwenden Sie den Filter Verwendung in Community, um Informationen dazu abzurufen, ob der App die Berechtigung häufig, unüblich oder selten gewährt wird. Dieser Filter kann hilfreich sein, wenn Sie über eine App verfügen, die selten ist und eine Berechtigung mit hohem Schweregrad oder Berechtigungen von vielen Benutzern anfordert.

Sie können die Richtlinie basierend auf den Gruppenmitgliedschaften der Benutzer festlegen, die die Apps autorisiert haben. Ein*e Administrator*in kann beispielsweise eine Richtlinie definieren, mit der ungewöhnliche Apps nur dann gesperrt werden, wenn für diese Apps umfangreiche Berechtigungen erforderlich sind und die Benutzer*innen, die die Berechtigungen autorisiert haben, Mitglieder der Administratorengruppe sind.

Beispiel:

Anomalieerkennungsrichtlinien für OAuth-Apps, die mit Salesforce und Google Workspace verbunden sind

Zusätzlich zu Oauth-App-Richtlinien, die Sie erstellen können, bietet Defender for Cloud-Apps sofort einsatzbereite Anomalieerkennungsrichtlinien, die Metadaten von OAuth-Apps profilieren, um potenziell böswillige Apps zu identifizieren.

Dieser Abschnitt ist nur für Salesforce- und Google Workspace-Anwendungen relevant.

Hinweis

Anomalieerkennungsrichtlinien sind nur für OAuth-Apps verfügbar, die in Ihrer Microsoft Entra ID autorisiert sind. Der Schweregrad der Anomalieerkennungsrichtlinien für OAuth-Apps kann nicht geändert werden.

In der folgenden Tabelle werden die sofort einsatzbereiten Anomalieerkennungsrichtlinien beschrieben, die von Defender for Cloud Apps bereitgestellt werden:

| Policy | Beschreibung |

|---|---|

| Irreführender OAuth-App-Name | Überprüft OAuth-Apps, die mit Ihrer Umgebung verbunden sind, und löst eine Warnung aus, wenn eine App mit einem irreführenden Namen erkannt wird. Irreführende Namen, z. B. Fremdbuchstaben, die lateinischen Buchstaben ähneln, könnten auf einen Versuch hinweisen, eine schädliche App als bekannte und vertrauenswürdige App zu verschleiern. |

| Irreführender Herausgebername für eine OAuth-App | Überprüft OAuth-Apps, die mit Ihrer Umgebung verbunden sind, und löst eine Warnung aus, wenn eine App mit einem irreführenden Herausgebernamen erkannt wird. Irreführende Herausgebernamen, z. B. Fremdbuchstaben, die lateinischen Buchstaben ähneln, könnten auf einen Versuch hinweisen, eine schädliche App als App zu verschleiern, die von einem bekannten und vertrauenswürdigen Herausgeber stammt. |

| Einwilligung zu schädlicher OAuth-App | Überprüft OAuth-Apps, die mit Ihrer Umgebung verbunden sind, und löst eine Warnung aus, wenn eine potenziell schädliche App autorisiert wird. Schädliche OAuth-Apps können als Teil einer Phishingkampagne verwendet werden, um Benutzer zu kompromittieren. Diese Erkennung verwendet Microsoft-Sicherheitsforschungs- und Bedrohungserkennungskompetenz, um schädliche Apps zu identifizieren. |

| Verdächtige Datei-Downloadaktivitäten der OAuth-App | Weitere Informationen finden Sie unter Richtlinien zur Anomalieerkennung. |