Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In dieser Schnellstartanleitung wird beschrieben, wie Sie mit Microsoft Defender for Cloud Apps im Microsoft Defender Portal beginnen.

Defender for Cloud Apps können Sie dabei unterstützen, die Vorteile von Cloudanwendungen zu nutzen und gleichzeitig die Kontrolle über Ihre Unternehmensressourcen zu behalten. Defender for Cloud Apps verbessert Ihren Einblick in die Cloudaktivitäten und trägt dazu bei, den Schutz Ihrer Unternehmensdaten zu erhöhen.

Tipp

Als Ergänzung zu diesem Artikel wird empfohlen, den leitfaden für die Microsoft Defender for Cloud Apps automatisierte Einrichtung zu verwenden, wenn Sie bei der Microsoft 365 Admin Center angemeldet sind. In diesem Leitfaden wird Ihre Benutzererfahrung basierend auf Ihrer Umgebung angepasst. Um bewährte Methoden zu überprüfen, ohne sich anzumelden und features für die automatisierte Einrichtung zu aktivieren, wechseln Sie zum Microsoft 365-Setupportal.

Voraussetzungen

Um Defender for Cloud Apps einzurichten, müssen Sie mindestens Sicherheitsadministrator in Microsoft Entra ID oder Microsoft 365 sein.

Benutzer mit Administratorrollen haben die gleichen Administratorberechtigungen für alle Cloud-Apps, die Ihr organization abonniert hat, unabhängig davon, wo Sie die Rolle zugewiesen haben. Weitere Informationen finden Sie unter Zuweisen von Administratorrollen und Zuweisen von Administratorrollen in Microsoft Entra ID.

Microsoft Defender for Cloud Apps ist ein Sicherheitstool und erfordert daher keine Microsoft 365 Productivity Suite-Lizenzen. Informationen zu Microsoft 365 Cloud App Security (Microsoft Defender for Cloud Apps nur für Microsoft 365) finden Sie unter Was sind die Unterschiede zwischen Microsoft Defender for Cloud Apps und Microsoft 365? Cloud App Security?.

Microsoft Defender for Cloud Apps hängt von den folgenden Microsoft Entra-ID-Anwendungen ab, um ordnungsgemäß zu funktionieren. Deaktivieren Sie diese Anwendungen nicht in Microsoft Entra ID:

- Microsoft Defender for Cloud Apps – APIs (ID: 972bb84a-1d27-4bd3-8306-6b8e57679e8c)

- Microsoft Defender for Cloud Apps – Kundenerfahrung (ID: 9ba4f733-be8f-4112-9c4a-e3b417c44e7d)

- Microsoft Defender for Cloud Apps – Information Protection (ID: ac6dbf5e-1087-4434-beb2-0ebf7bd1b883)

- Microsoft Defender for Cloud Apps – MIP-Server (ID: 0858ddce-8fca-4479-929b-4504feeed95e)

- Microsoft Defender for Cloud Apps – Verhinderung von Datenverlust – SPO (ID: 71559765-2fa9-4207-b59f-a8bd85269d4a)

Access Defender for Cloud Apps

Rufen Sie eine Defender for Cloud Apps-Lizenz für jeden Benutzer ab, den Sie durch Defender for Cloud Apps schützen möchten. Weitere Informationen finden Sie im Datenblatt zur Microsoft 365-Lizenzierung.

Eine Defender for Cloud Apps Testversion ist als Teil einer Microsoft 365 E5 Testversion verfügbar, und Sie können Lizenzen über den Microsoft 365 Admin Center >Marketplace erwerben. Weitere Informationen finden Sie unter Testen oder Kaufen von Microsoft 365 oder Anfordern von Support für Microsoft 365 Business.

Hinweis

Microsoft Defender for Cloud Apps ist ein Sicherheitstool und erfordert daher keine Microsoft 365 Productivity Suite-Lizenzen. Weitere Informationen finden Sie unter Was sind die Unterschiede zwischen Microsoft Defender for Cloud Apps und Microsoft 365 Cloud App Security?.

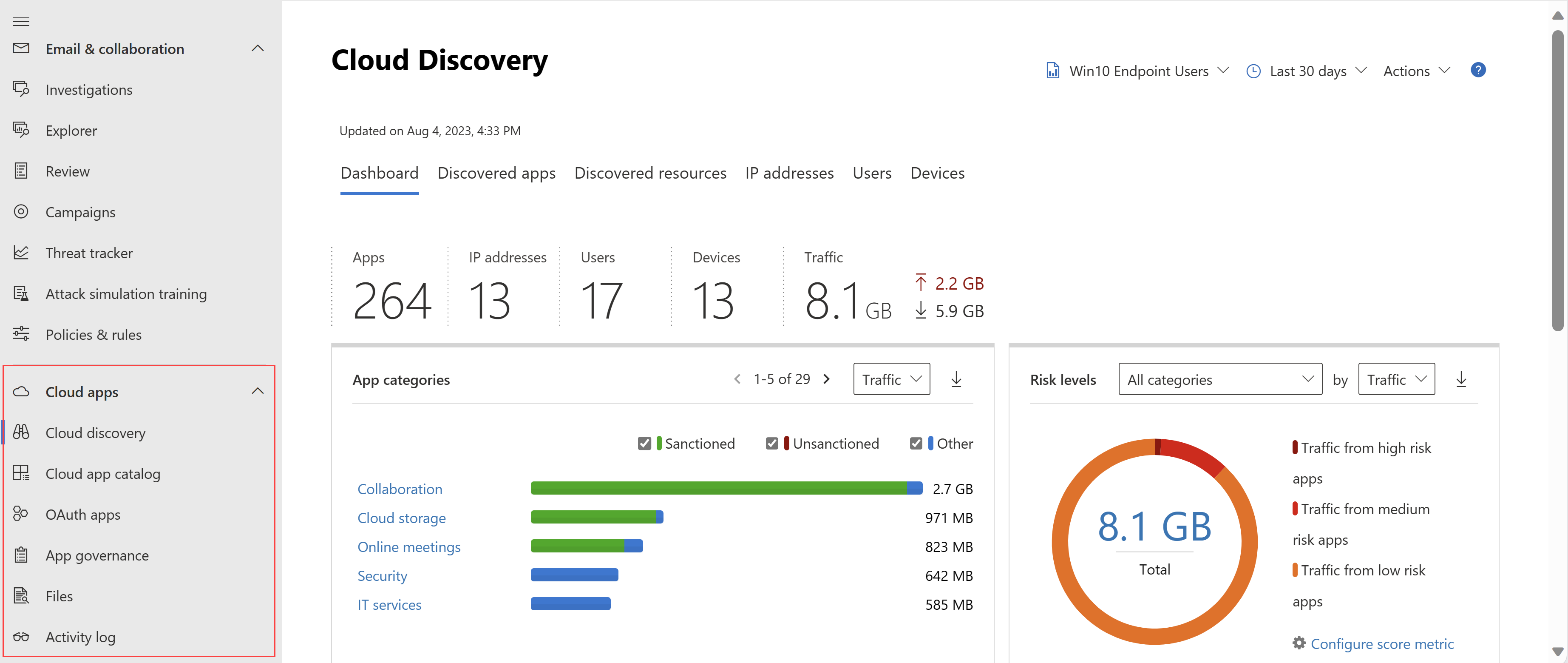

Greifen Sie im Microsoft Defender-Portal unter Cloud-Apps auf Defender for Cloud Apps zu. Zum Beispiel:

Schritt 1: Festlegen sofortiger Sichtbarkeits-, Schutz- und Governanceaktionen für Ihre Apps

Seite "Vorgehensweise": Festlegen von Sofortiger Sichtbarkeit, Schutz und Governance für Ihre Apps

Erforderliche Aufgabe: Verbinden von Apps

- Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus.

- Wählen Sie unter Verbundene Appsdie Option App-Connectors aus.

- Wählen Sie +App verbinden aus, um eine App hinzuzufügen, und wählen Sie dann eine App aus.

- Führen Sie die Konfigurationsschritte aus, um die App zu verbinden.

Warum muss eine App verbunden werden? Nachdem Sie eine App verbunden haben, können Sie einen tieferen Einblick erhalten, sodass Sie Aktivitäten, Dateien und Konten für die Apps in Ihrer Cloudumgebung untersuchen können.

Schritt 2: Schützen vertraulicher Informationen mit DLP-Richtlinien

Seite "Vorgehensweise": Schützen vertraulicher Informationen mit DLP-Richtlinien

Empfohlene Aufgaben

Aktivieren der Dateiüberwachung und Erstellen von Dateirichtlinien

Um die Dateiüberwachung von Microsoft 365-Dateien zu aktivieren, müssen Sie eine relevante Entra-Admin-ID verwenden, z. B. Anwendungsadministrator oder Cloudanwendungsadministrator. Weitere Informationen finden Sie unter Microsoft Entra integrierten Rollen.

- Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus.

- Wählen Sie unter Information Protectiondie Option Dateien aus.

- Wählen Sie Dateiüberwachung aktivieren und dann Speichern aus.

- Wenn Sie Vertraulichkeitsbezeichnungen von Microsoft Purview Information Protection verwenden, wählen Sie unter Information Protectiondie Option Microsoft Information Protection aus.

- Wählen Sie die erforderlichen Einstellungen und dann Speichern aus.

- Erstellen Sie in Schritt 3Dateirichtlinien , um die Anforderungen Ihrer Organisation zu erfüllen.

Migrationsempfehlung

Es wird empfohlen, Defender for Cloud Apps Schutz vertraulicher Informationen parallel zu Ihrer aktuellen CASB-Lösung (Cloud Access Security Broker) zu verwenden. Verbinden Sie zunächst die Apps, die Sie schützen möchten, mit Microsoft Defender for Cloud Apps. Da API-Connectors Out-of-Band-Konnektivität verwenden, tritt kein Konflikt auf. Migrieren Sie dann Ihre Richtlinien schrittweise von Ihrer aktuellen CASB-Lösung zu Defender for Cloud Apps.

Hinweis

Vergewissern Sie sich bei Drittanbieter-Apps, dass die aktuelle Auslastung die maximale Anzahl zulässiger API-Aufrufe der App nicht überschreitet.

Schritt 3: Steuern von Cloud-Apps mit Richtlinien

Seite "Vorgehensweise": Steuern von Cloud-Apps mit Richtlinien

Erforderliche Aufgabe: Erstellen von Richtlinien

So erstellen Sie Richtlinien

- Wählen Sie im Microsoft Defender-Portal unter Cloud-Appsdie Option Richtlinien ->Richtlinienvorlagen aus.

- Wählen Sie eine Richtlinienvorlage aus der Liste aus, und wählen Sie dann das + Symbol aus, um die Richtlinie zu erstellen.

- Passen Sie die Richtlinie an (wählen Sie Filter, Aktionen und andere Einstellungen aus), und wählen Sie dann Erstellen aus.

- Wählen Sie unter Cloud-Appsdie Option Richtlinien ->Richtlinienverwaltung aus, um die Richtlinie auszuwählen und die relevanten Übereinstimmungen (Aktivitäten, Dateien, Warnungen) anzuzeigen.

Tipp

Um alle Sicherheitsszenarien ihrer Cloudumgebung abzudecken, erstellen Sie eine Richtlinie für jede Risikokategorie.

Wie können Richtlinien Ihrem organization helfen?

Sie können Richtlinien verwenden, um Trends zu überwachen, Sicherheitsbedrohungen anzuzeigen und benutzerdefinierte Berichte und Warnungen zu generieren. Mit Richtlinien können Sie Governanceaktionen erstellen und Kontrollmechanismen zur Verhinderung von Datenverlust und zur Dateifreigabe festlegen.

Schritt 4: Einrichten von Cloud Discovery

Seite "Vorgehensweise": Einrichten von Cloud Discovery

Erforderliche Aufgabe: Aktivieren sie Defender for Cloud Apps, um die Verwendung Ihrer Cloud-App anzuzeigen.

Führen Sie eine Integration in Microsoft Defender for Endpoint aus, um Defender for Cloud Apps automatisch die Überwachung Ihrer Windows 10- und Windows 11-Geräte innerhalb und außerhalb Ihres Unternehmens zu ermöglichen.

Wenn Sie Zscaler verwenden, integrieren Sie es in Defender for Cloud Apps.

Um eine vollständige Abdeckung zu erzielen, erstellen Sie einen fortlaufenden Cloud Discovery-Bericht.

- Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus.

- Wählen Sie unter Cloud Discoverydie Option Automatischer Protokollupload aus.

- Fügen Sie auf der Registerkarte Datenquellen Ihre Quellen hinzu.

- Konfigurieren Sie auf der Registerkarte Protokollsammler den Protokollsammler.

Migrationsempfehlung

Es wird empfohlen, Defender for Cloud Apps Ermittlung parallel zu Ihrer aktuellen CASB-Lösung zu verwenden. Konfigurieren Sie zunächst den automatischen Upload von Firewallprotokollen in Defender for Cloud Apps Protokollsammler. Wenn Sie Defender für Endpunkt verwenden, stellen Sie in Microsoft Defender XDR sicher, dass Sie die Option zum Weiterleiten von Signalen an Defender for Cloud Apps aktivieren. Das Konfigurieren von Cloud Discovery verursacht keinen Konflikt mit der Protokollsammlung Ihrer aktuellen CASB-Lösung.

So erstellen Sie einen Momentaufnahme Cloud Discovery-Bericht

- Wählen Sie im Microsoft Defender-Portal unter Cloud-Appsdie Option Cloud Discovery aus.

- Wählen Sie in der oberen rechten Ecke Aktionen Cloud>Discovery Momentaufnahme Bericht erstellen aus.

Warum sollten Sie Cloud Discovery-Berichte konfigurieren?

Die Sichtbarkeit der Schatten-IT in Ihrer Organisation ist entscheidend. Nachdem Ihre Protokolle analysiert wurden, können Sie leicht ermitteln, welche Cloud-Apps von welchen Personen und auf welchen Geräten verwendet werden.

Schritt 5: Personalisieren Ihrer Erfahrung

Gewusst wie: Personalisieren Ihrer Benutzeroberfläche

Empfohlene Aufgabe: Fügen Sie Ihre organization Details hinzu.

So geben Sie E-Mail-Einstellungen ein

- Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus.

- Wählen Sie unter System die Option E-Mail-Einstellungen aus.

- Geben Sie unter Email Absenderidentität Ihre E-Mail-Adressen und Ihren Anzeigenamen ein.

- Laden Sie unter Email Design die E-Mail-Vorlage Ihrer organization hoch.

So legen Sie Administratorbenachrichtigungen fest

- Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Microsoft Defender XDR aus.

- Wählen Sie Email Benachrichtigungen aus.

- Konfigurieren Sie die Methoden, die Sie für Systembenachrichtigungen festlegen möchten.

So passen Sie die Bewertungsmetriken an

- Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus.

- Wählen Sie unter Cloud Discovery die Option Metriken bewertet aus.

- Konfigurieren Sie die Wichtigkeit verschiedener Risikowerte.

- Wählen Sie Speichern aus.

Nun werden die Risikobewertungen für ermittelte Apps genau gemäß den Anforderungen und Prioritäten Ihrer Organisation konfiguriert.

Warum personalisieren Sie Ihre Umgebung?

Einige Features funktionieren am besten, wenn sie an Ihre Anforderungen angepasst sind. Bieten Sie Ihren Benutzern eine bessere Erfahrung mit Ihren eigenen E-Mail-Vorlagen. Entscheiden Sie, welche Benachrichtigungen Sie erhalten, und passen Sie Ihre Risikobewertungsmetrik an die Einstellungen Ihrer organization an.

Schritt 6: Organisieren der Daten nach Ihren Anforderungen

Vorgehensweise:Arbeiten mit IP-Bereichen und Tags

Empfohlene Aufgabe: Konfigurieren wichtiger Einstellungen

So erstellen Sie IP-Adresstags

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus.

Wählen Sie unter Systemdie Option IP-Adressbereiche aus.

Wählen Sie + IP-Adressbereich hinzufügen aus, um einen IP-Adressbereich hinzuzufügen.

Geben Sie den IP-Bereich Name, IP-Adressbereiche, Kategorie und Tags ein.

Wählen Sie Erstellen.

Jetzt können Sie IP-Tags verwenden, wenn Sie Richtlinien erstellen und fortlaufende Berichte filtern und erstellen.

So erstellen Sie fortlaufende Berichte

- Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus.

- Wählen Sie unter Cloud Discoverydie Option Fortlaufende Berichte aus.

- Wählen Sie Bericht erstellen aus.

- Führen Sie die Konfigurationsschritte aus.

- Wählen Sie Erstellen.

Jetzt können Sie ermittelte Daten basierend auf Ihren eigenen Präferenzen anzeigen, z. B. Geschäftseinheiten oder IP-Adressbereiche.

So fügen Sie Domänen hinzu

- Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus.

- Wählen Sie unter Systemdie Option Organisationsdetails aus.

- Fügen Sie die internen Domänen Ihrer organization hinzu.

- Wählen Sie Speichern aus.

Warum sollten Sie diese Einstellungen konfigurieren?

Mit diesen Einstellungen können Sie die Funktionen in der Konsole besser steuern. Mit IP-Tags ist es einfacher, Richtlinien zu erstellen, die Ihren Anforderungen entsprechen, Daten genau zu filtern und vieles mehr. Verwenden Sie Datenansichten, um Ihre Daten in logische Kategorien zu gruppieren.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.