Untersuchen von Apps, die durch Microsoft Defender for Endpoint ermittelt wurden

Die Integration von Microsoft Defender for Cloud Apps in Microsoft Defender for Endpoint ist eine nahtlose Lösung für erhöhte Sichtbarkeit und Kontrolle der Schatten-IT. Diese Integration ermöglicht es Administratoren, die von Defender for Cloud Apps ermittelten Geräte, Netzwerkereignisse und die App-Nutzung zu untersuchen.

Untersuchen ermittelter Geräte in Defender for Cloud Apps

Nachdem Sie Defender for Endpunkt in Defender for Cloud-Apps integriert haben, können Sie ermittelte Gerätedaten im Cloud Discovery-Dashboard untersuchen.

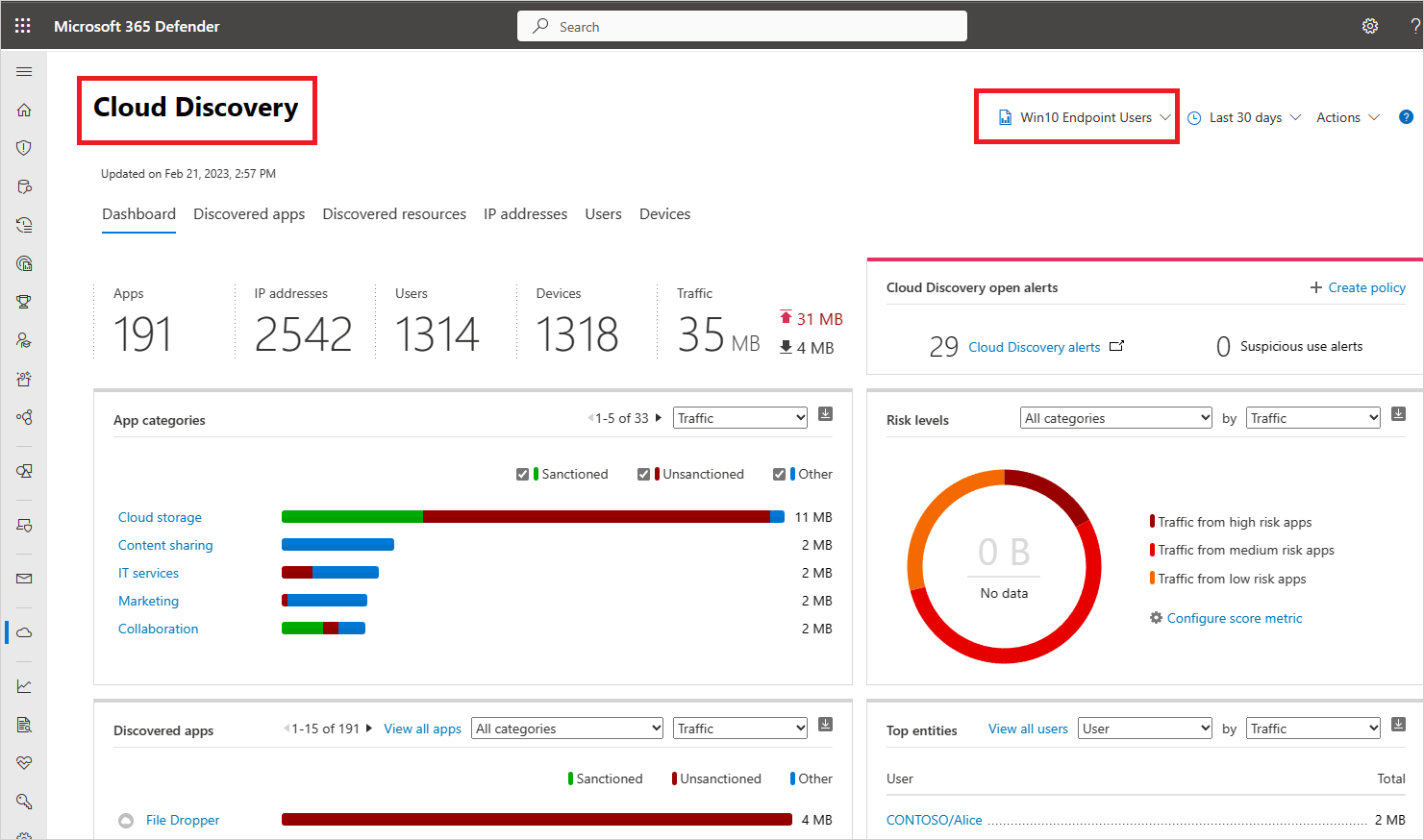

Wählen Sie im Microsoft Defender-Portal unter Cloud-Apps die Option Cloud Discovery. Wählen Sie anschließend die Registerkarte Dashboard.

Wählen Sie in der oberen rechten Ecke Win10-Endpunktbenutzer. Dieser Stream enthält Daten von allen Betriebssystemen, die in den Voraussetzungen für Defender for Cloud Apps erwähnt werden. Beispiel:

Im oberen Bereich wird die Anzahl der ermittelten Computer angezeigt, die nach der Integration hinzugefügt wurden.

Klicken Sie auf die Registerkarte Geräte.

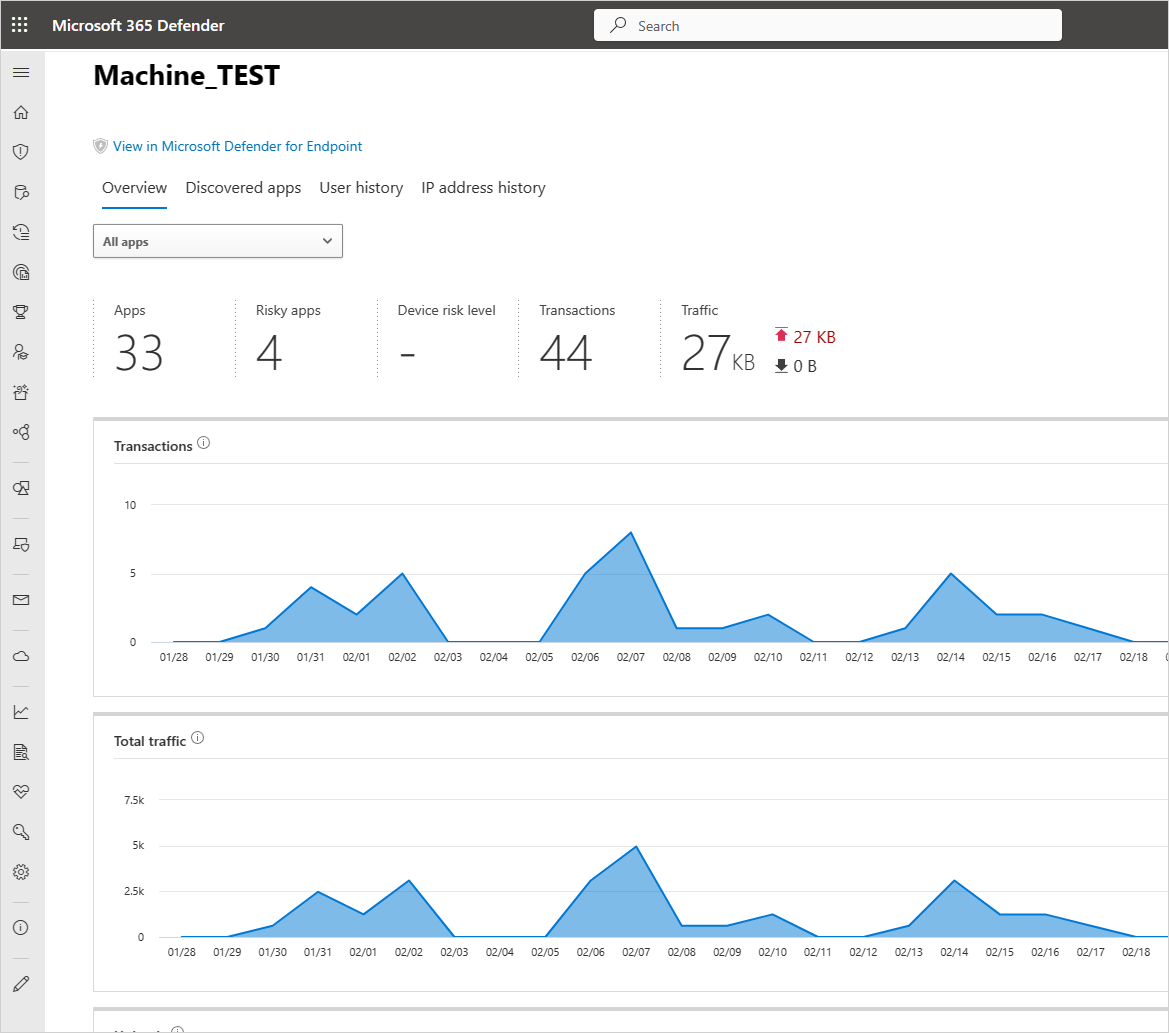

Sie können einen Drilldown in jedes aufgeführte Gerät durchführen und die Untersuchungsdaten über die Registerkarten anzeigen. Ermitteln Sie Korrelationen zwischen den Computern, Benutzern, IP-Adressen und Apps, die an Vorfällen beteiligt waren:

- Übersicht

- Risikostufe des Geräts: Zeigt, wie riskant das Profil des Geräts gegenüber anderen Geräten in Ihrer Organisation ist, wie durch den Schweregrad (hoch, mittel, niedrig, informational) angegeben. Defender for Cloud Apps verwendet Geräteprofile von Defender for Endpoint für jedes Gerät basierend auf erweiterten Analysen. Für die Baseline eines Geräts ungewöhnliche Aktivitäten werden ausgewertet und bestimmen das Risikoniveau des Geräts. Bestimmen Sie anhand der Geräterisikostufe, welche Geräte zuerst untersucht werden sollen.

- Transaktionen: Informationen über die Anzahl der Transaktionen, die auf dem Gerät im ausgewählten Zeitraum ausgeführt wurden.

- Gesamte Datenverkehr: Informationen zum Gesamtumfang des Datenverkehrs (in MB) im ausgewählten Zeitraum.

- Uploads: Informationen zum Gesamtumfang des im ausgewählten Zeitraum vom Gerät hochgeladenen Datenverkehrs (in MB).

- Downloads: Informationen zum Gesamtumfang des im ausgewählten Zeitraum vom Computer heruntergeladenen Datenverkehrs (in MB).

- Ermittelte Apps

Listet alle ermittelten Apps auf, auf die über das Gerät zugegriffen wurde. - Benutzerverlauf

Listet alle Benutzer*innen auf, die sich beim Gerät angemeldet haben. - IP-Adressverlauf

Listet alle IP-Adressen auf, die dem Gerät zugewiesen wurden.

- Übersicht

Wie bei jeder anderen Cloud Discovery-Quelle können Sie die Daten aus dem Bericht der Win10-Endpunktbenutzer zur weiteren Untersuchung exportieren.

Hinweis

- Defender for Endpoint leitet Daten in Blöcken von ~4 MB (~4000 Endpunkttransaktionen) an Defender for Cloud Apps weiter.

- Wenn der Grenzwert von 4 MB innerhalb von 1 Stunde nicht erreicht wird, meldet Defender for Endpoint alle Transaktionen, die über die letzte Stunde ausgeführt wurden.

Ermitteln von Apps über Defender for Endpoint, wenn sich der Endpunkt hinter einem Netzwerkproxy befindet

Defender für Cloud-Apps kann Schatten-IT-Netzwerkereignisse ermitteln, die von Defender für Endpunkt-Geräten erkannt werden, die in derselben Umgebung wie ein Netzwerkproxy arbeiten. Wenn sich Ihr Windows 10-Endpunktgerät beispielsweise in derselben Umgebung wie ZScalar befindet, können Defender for Cloud Apps Schatten-IT-Anwendungen über den Stream Win10-Endpunktbenutzer ermitteln.

Untersuchen von Gerätenetzwerkereignissen in Microsoft Defender XDR

Hinweis

Netzwerkereignisse sollten zur Untersuchung ermittelter Apps und nicht zum Debuggen fehlender Daten verwendet werden.

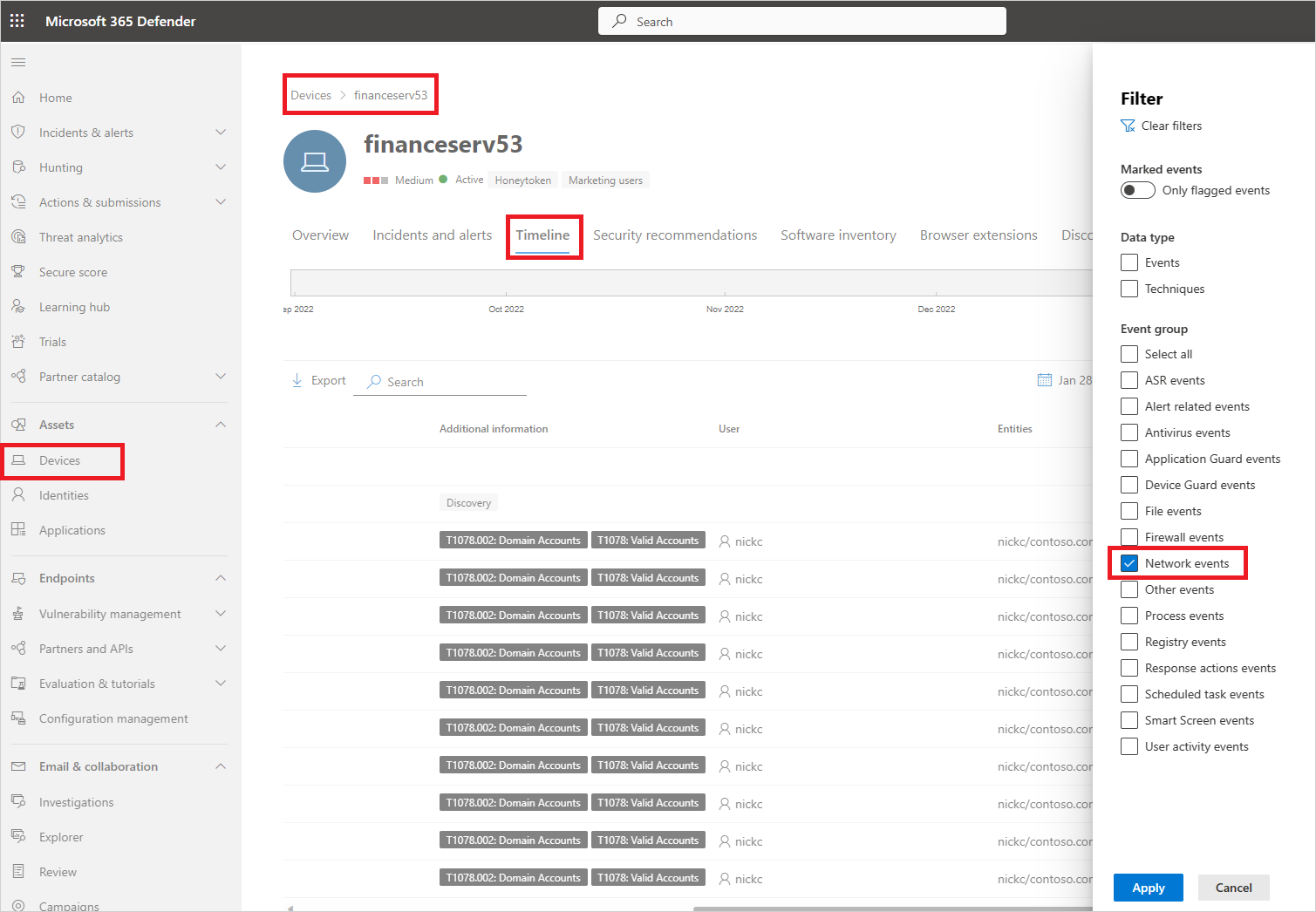

Führen Sie die folgenden Schritte aus, um sich einen besseren Überblick über die Netzwerkaktivitäten des Geräts in Microsoft Defender for Endpoint zu verschaffen:

- Wählen Sie im Microsoft Defender-Portal unter Cloud-Apps die Option Cloud Discovery. Klicken Sie auf die Registerkarte Geräte.

- Wählen Sie den Computer aus, den Sie untersuchen möchten, und wählen Sie dann oben links Ansicht in Microsoft Defender for Endpoint.

- Wählen Sie in Microsoft Defender XDR unter Ressourcen – >Geräte> {ausgewähltes Gerät} die Option Zeitleiste.

- Wählen Sie unter Filter die Option Netzwerkereignisse.

- Untersuchen Sie die Netzwerkereignisse des Geräts nach Bedarf.

Untersuchen der App-Nutzung in Microsoft Defender XDR mit der erweiterten Bedrohungssuche

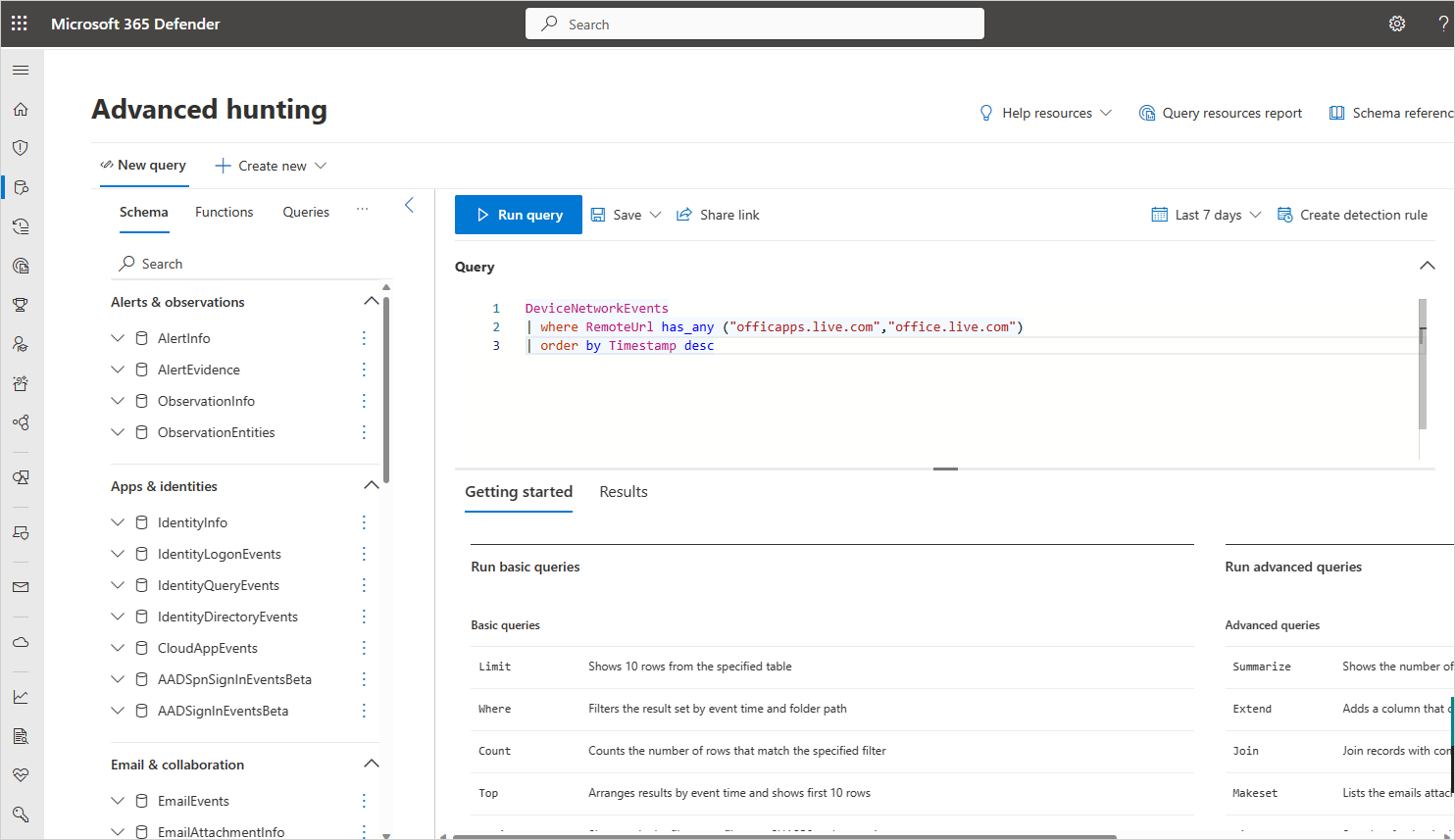

Führen Sie die folgenden Schritte aus, um sich einen besseren Überblick über die App-bezogenen Netzwerkereignisse in Defender for Endpoint zu verschaffen:

Wählen Sie im Microsoft Defender-Portal unter Cloud-Apps die Option Cloud Discovery. Wählen Sie dann die Registerkarte Ermittelte Apps.

Wählen Sie die App aus, die Sie untersuchen möchten, um den Drawer zu öffnen.

Wählen Sie die Liste Domäne aus, und kopieren Sie dann die Liste der Domänen.

Wählen Sie in Microsoft Defender XDR unter Bedrohungssuche die Option Erweiterte Bedrohungssuche.

Fügen Sie die folgende Abfrage ein, und ersetzen Sie

<DOMAIN_LIST>durch die Liste der zuvor kopierten Domänen.DeviceNetworkEvents | where RemoteUrl has_any ("<DOMAIN_LIST>") | order by Timestamp descFühren Sie die Abfrage aus, und untersuchen Sie Netzwerkereignisse für diese App.

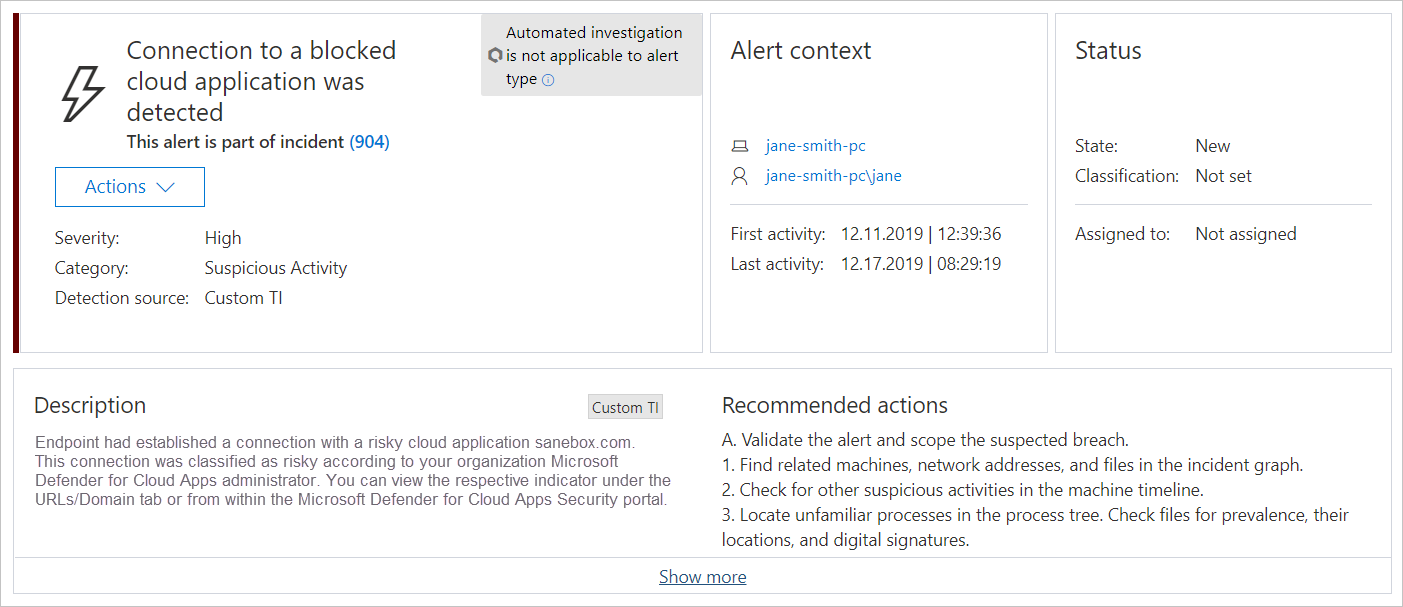

Untersuchen nicht genehmigter Apps in Microsoft Defender XDR

Jeder Versuch, auf eine nicht genehmigte App zuzugreifen, löst eine Warnung in Microsoft Defender XDR mit ausführlichen Details zur gesamten Sitzung aus. Auf diese Weise können Sie ausführlichere Untersuchungen zu versuchten Zugriffen auf nicht genehmigte Apps vornehmen und zusätzliche relevante Informationen für die Untersuchung von Endpunktgeräten bereitstellen.

Manchmal wird der Zugriff auf eine nicht genehmigte App nicht blockiert, entweder weil das Endpunktgerät nicht ordnungsgemäß konfiguriert ist oder die Durchsetzungsrichtlinie noch nicht an den Endpunkt weitergegeben wurde. In diesem Fall erhalten Defender for Endpoint-Administratoren eine Benachrichtigung in Microsoft Defender XDR, dass die nicht genehmigte App nicht blockiert wurde.

Hinweis

- Nachdem Sie eine App als nicht genehmigt gekennzeichnet haben, dauert es bis zu zwei Stunden, um sie an Endpunktgeräte zu verteilen.

- Standardmäßig werden Apps und Domänen, die in Defender for Cloud Apps als nicht genehmigt gekennzeichnet sind, für alle Endpunktgeräte in der Organisation blockiert.

- Derzeit werden vollständige URLs für nicht genehmigte Apps nicht unterstützt. Daher werden nicht genehmigte Apps, die mit vollständigen URLs konfiguriert sind, nicht an Defender for Endpoint weitergegeben und auch nicht blockiert. Beispiel:

google.com/drivewird nicht unterstützt,drive.google.comhingegen schon. - Benachrichtigungen innerhalb des Browsers sind vom jeweiligen Browser abhängig.

Nächste Schritte

Verwandte Videos

Sollten Sie Probleme haben, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.