Authentifizieren Sie Ihre API und Ihren Konnektor mit Microsoft Entra ID

Azure Resource Manager ermöglicht es Ihnen, die Komponenten einer Lösung auf Azure zu verwalten—Komponenten wie Datenbanken, virtuelle Computer und Webanwendungen. In diesem Lernprogramm wird gezeigt, wie Sie die Authentifizierung in Microsoft Entra ID aktivieren, eine der Ressourcemanager-APIs als benutzerdefinierten Konnektor registrieren und dann in Power Automate eine Verbindung zu diesem Konnektor herstellen. Sie können auch den benutzerdefinierten Konnektor für Power Apps oder Azure Logic Apps erstellen.

Der Prozess, den Sie in diesem Tutorial verfolgen, kann für den Zugriff auf jede RESTful-API verwendet werden, die mit Microsoft Entra ID authentifiziert ist.

Anforderungen

- Ein Azure-Abonnement

- Ein Power Automate-Konto

- Eine OpenAPI-Beispieldatei

Authentifizierung in Microsoft Entra ID aktivieren

Zuerst erstellen Sie eine Microsoft Entra ID-Anwendung, die die Authentifizierung beim Aufruf des Resource Manager API-Endpunkts durchführt.

Melden Sie sich am Azure-Portal an. Wenn Sie mehr als einen Microsoft Entra ID-Mandanten haben, vergewissern Sie sich, dass Sie im richtigen Verzeichnis angemeldet sind, indem Sie Ihren Benutzernamen in der oberen rechten Ecke ansehen.

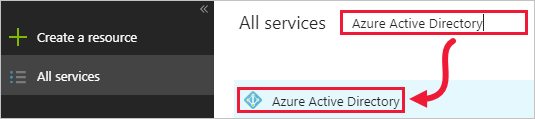

Wählen Sie im linken Bereich Alle Services aus. Geben Sie in das Filtern-Feld Azure Active Directory ein und wählen Sie dann Azure Active Directory.

Das Azure Active Directory-Blatt öffnet sich.

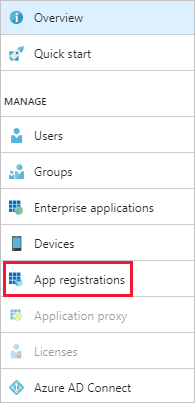

Wählen Sie im linken Bereich des Azure Active Directory-Blatts App-Registrierungen aus.

Wählen Sie in der Liste der registrierten Anwendungen Neue Anwendungsregistrierung.

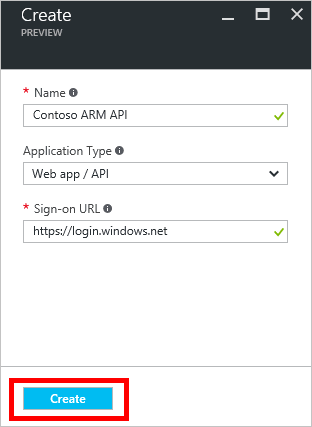

Geben Sie einen Namen für Ihre Anwendung ein und belassen Sie Anwendungstyp als Web-App / API. Geben Sie für Anmelde-URL einen geeigneten Wert für Ihre Organisation ein, z.B.

https://login.windows.net. Wählen Sie Erstellen.

Kopieren Sie die Anwendungs-ID, da Sie sie später benötigen.

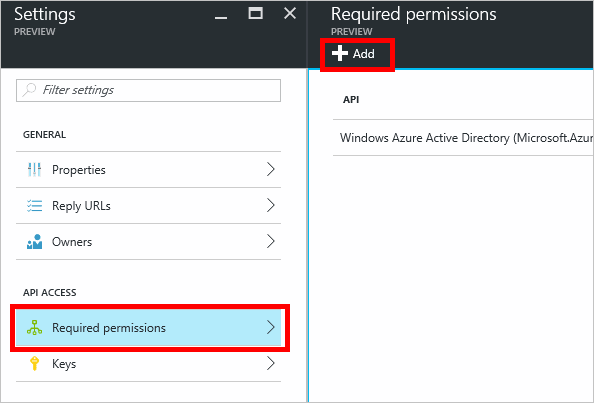

Das Blatt Einstellungen sollte ebenfalls geöffnet werden. Wenn dies nicht der Fall ist, wählen Sie Einstellungen aus.

Wählen Sie im linken Bereich des Einstellungen-Blatts Erforderliche Berechtigungen aus. Wählen Sie auf der Seite Anforderliche Berechtigungen: Hinzufügen.

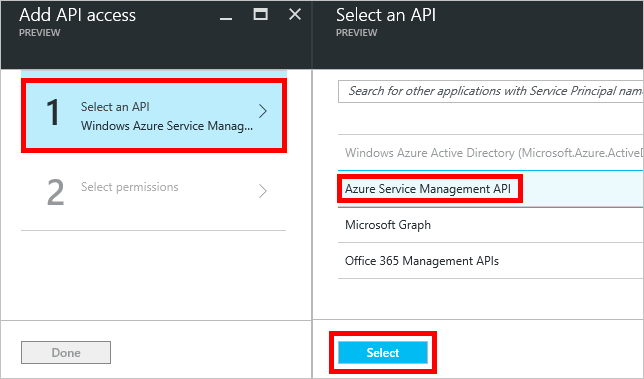

Es öffnet sich API-Zugang hinzufügen.

Wählen Sie auf dem API-Zugriff hinzufügen-Blatt API auswählen und dann Azure-Dienstverwaltungs-API > Auswählen aus.

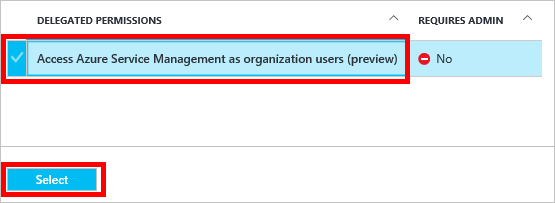

Unter Delegierte Berechtigungen wählen Sie Zugriff auf Azure Service Management als Organisationsbenutzer > Auswählen aus.

Wählen Sie auf der Seite API-Zugang hinzufügen Erledigt.

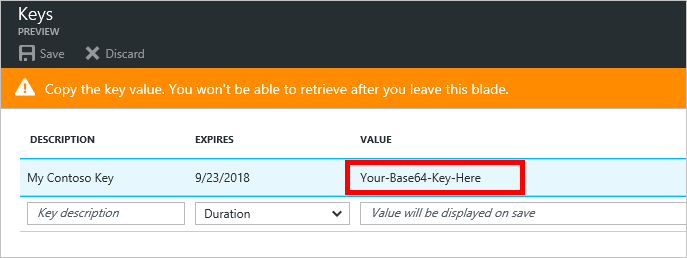

Zurück auf der Seite Einstellungen, wählen Sie Schlüssel. Geben Sie auf dem Blatt Schlüssel eine Beschreibung für Ihren Schlüssel ein, wählen Sie eine Ablaufperiode und dann Speichern aus.

Ihr neuer Schlüssel wird angezeigt. Kopieren Sie den Schlüsselwert, da Sie ihn später benötigen.

Sie müssen noch einen weiteren Schritt im Azure-Portal abschließen, aber zuerst erstellen Sie einen benutzerdefinierten Konnektor.

Einen benutzerdefinierten Connector erstellen

Nun, da die Microsoft Entra ID-Anwendung konfiguriert ist, erstellen Sie den benutzerdefinierten Konnektor.

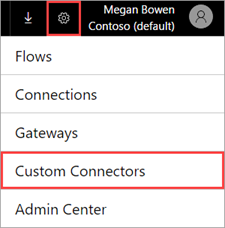

Wählen Sie in der Power Automate-Web-App Einstellungen (das Zahnradsymbol) in der oberen rechten Ecke der Seite aus, und wählen Sie dann Benutzerdefinierte Connectors aus.

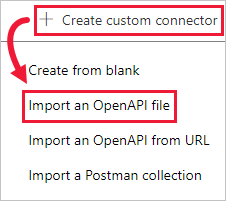

Wählen Sie Benutzerdefinierten Connector erstellen > OpenAPI-Datei importieren aus.

Geben Sie einen Namen für den Connector ein, navigieren Sie zu Ihrer OpenAPI-Beispieldatei und wählen Sie dann Fortfahren aus.

Die Seite Allgemein wird geöffnet. Belassen Sie die Standardwerte so, wie sie angezeigt werden, und wählen Sie dann die Sicherheit-Seite aus.

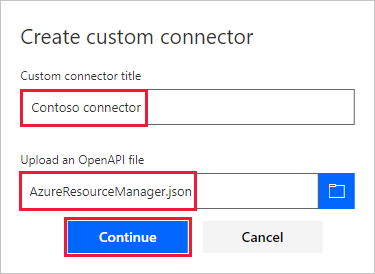

Geben Sie auf der Seite Sicherheit die Microsoft Entra ID-Informationen für die Anwendung an:

Geben Sie unter Client-ID den Wert der Microsoft Entra ID-Anwendungs-ID ein, den Sie zuvor kopiert haben.

Für Geheimer Clientschlüssel verwenden Sie den Wert, den Sie zuvor kopiert haben.

Für Ressourcen-URL geben Sie

https://management.core.windows.net/ein. Achten Sie darauf, dass die Ressourcen-URL genau so angegeben wird, wie sie geschrieben wurde, einschließlich des abschließenden Schrägstrichs.

Nachdem Sie Sicherheitsinformationen eingegeben haben, wählen Sie das Häkchen (✓) neben dem Flussnamen oben auf der Seite, um den benutzerdefinierten Konnektor zu erstellen.

Auf der Seite Sicherheit ist das Feld Redirect-URL jetzt ausgefüllt. Kopieren Sie diese URL, weil Sie sie im nächsten Abschnitt dieses Tutorials verwenden können.

Ihr benutzerdefinierter Connector wird nun unter Benutzerdefinierte Connectors angezeigt.

Nun, da der benutzerdefinierte Konnektor registriert ist, erstellen Sie eine Verbindung zum benutzerdefinierten Konnektor, damit er in Ihren Anwendungen und Flows verwendet werden kann. Wählen Sie das Pluszeichen (+) rechts neben dem Namen Ihres benutzerdefinierten Konnektors aus, und füllen Sie dann den Anmeldebildschirm aus.

Hinweis

Die OpenAPI-Beispieldatei legt nicht alle Ressourcen-Manager-Vorgänge fest. Sie enthält derzeit nur den Vorgang zum Auflisten aller Abonnements. Sie können diese OpenAPI-Datei bearbeiten oder eine andere OpenAPI-Datei erstellen, indem Sie den OpenAPI-Online-Editor verwenden.

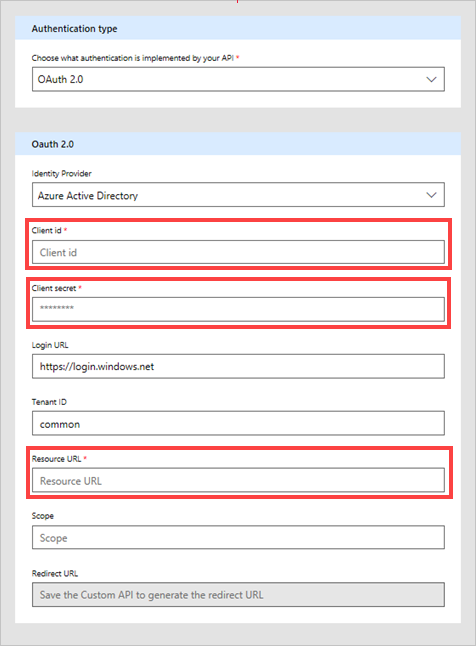

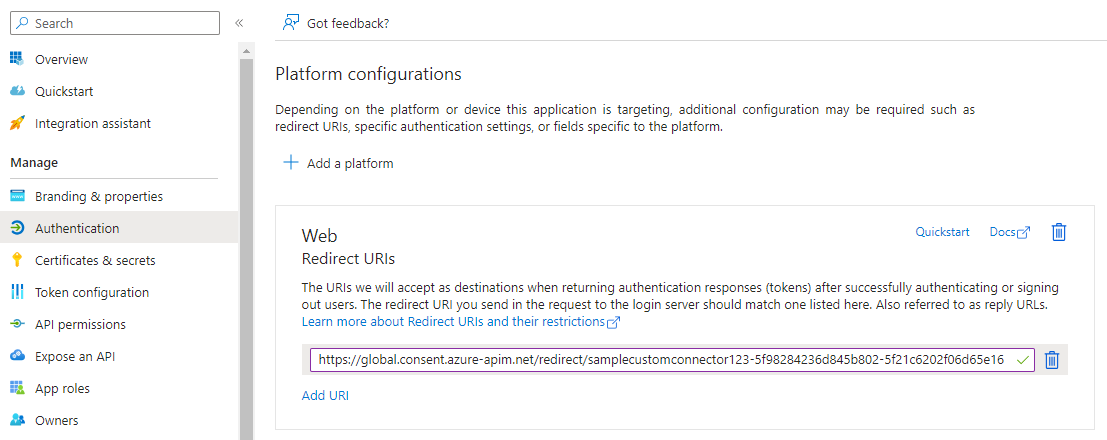

Antwort-URL in Azure festlegen

Wählen Sie Ihre Azure Active Directory (Microsoft Entra ID) aus und wählen Sie dann Ihre App. Wählen Sie im linken Menü Authentifizierung und dann URI hinzufügen aus. Fügen Sie den Wert hinzu, den Sie aus dem Feld Umleitungs-URI im Kundenkonnektor kopiert haben, z. B. https://global.consent.azure-apim.net/redirect/samplecustomconnector123-5f98284236d845b802-5f21c6202f06d65e16 und wählen Sie dann Speichern aus.

Verwandte Informationen

Benutzerdefinierte Connectors in Power Automate verwenden.

Für Fragen und Kommentare steht unsere Community zur Verfügung: Melden Sie sich gleich hier an.

Feedback senden

Wir freuen uns sehr über Feedback zu Problemen mit unserer Connector-Plattform oder neuen Feature-Ideen. Wenn Sie Feedback geben möchten, gehen Sie zu Probleme melden oder Hilfe zu Connectors und wählen Sie einen Feedbacktyp aus.