Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

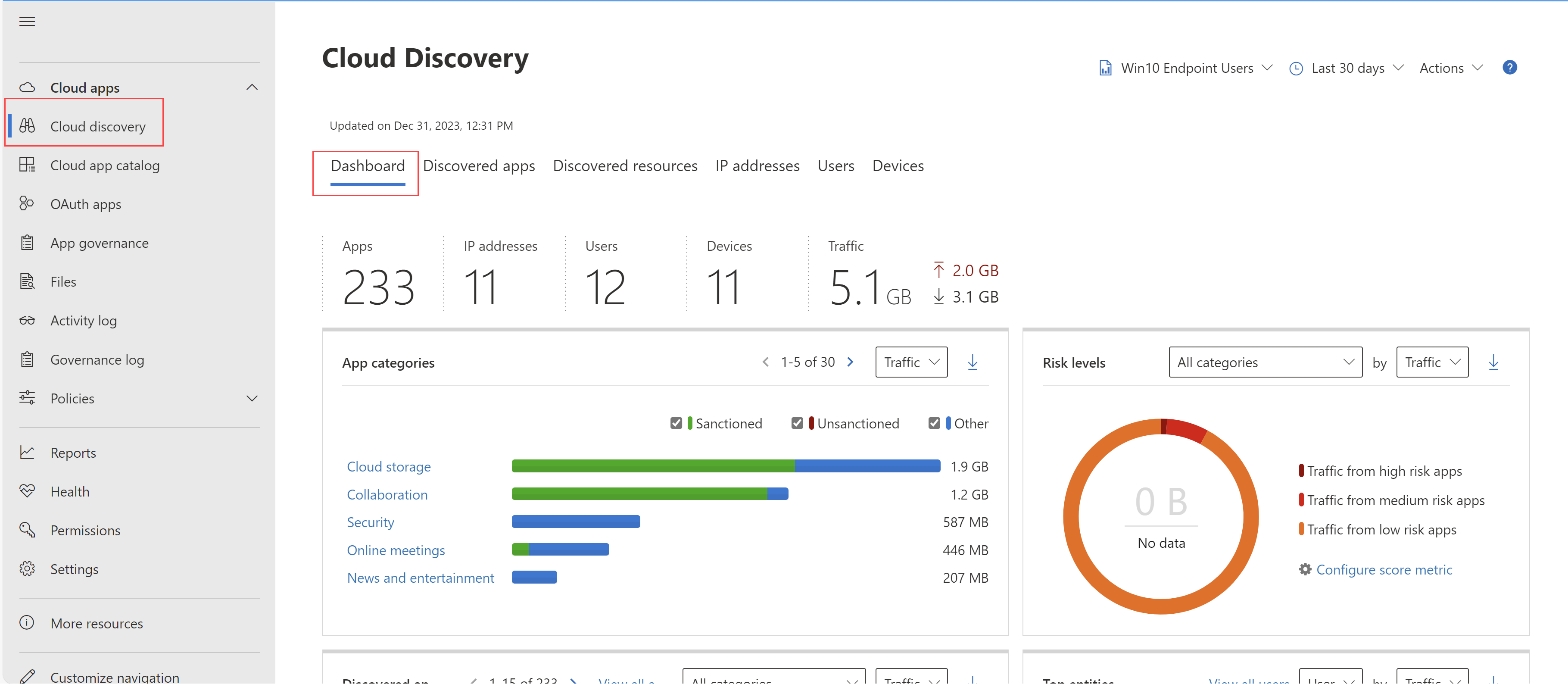

Die Seite Cloud Discovery bietet eine Dashboard, die Ihnen einen besseren Einblick in die Verwendung von Cloud-Apps in Ihrem organization bietet. Die Dashboard bietet einen Überblick über die verwendeten App-Typen, Ihre offenen Warnungen und die Risikostufen von Apps in Ihrem organization. Außerdem wird angezeigt, wer Ihre wichtigsten App-Benutzer sind, und es wird eine Standortkarte für die App-Zentrale bereitgestellt.

Filtern Sie Ihre Cloud Discovery-Daten , um bestimmte Ansichten zu generieren, je nachdem, was Sie am meisten interessiert. Weitere Informationen finden Sie unter Filter für ermittelte Apps.

Voraussetzungen

Informationen zu erforderlichen Rollen finden Sie unter Verwalten des Administratorzugriffs.

Überprüfen der Cloud Discovery-Dashboard

In diesem Verfahren wird beschrieben, wie Sie ein erstes allgemeines Bild Ihrer Cloud Discovery-Apps im Cloud Discovery-Dashboard erhalten.

Wählen Sie im Microsoft Defender-Portal Cloud-Apps > Cloudermittlung aus.

Zum Beispiel:

Zu den unterstützten Apps gehören Windows- und macOS-Apps, die beide unter dem Stream für verwaltete Defender-Endpunkte aufgeführt sind.

Überprüfen Sie die folgenden Informationen:

Verwenden Sie die Übersicht über die allgemeine Nutzung von Cloud-Apps in Ihrem organization.

Tauchen Sie eine Ebene tiefer ein, um die wichtigsten Kategorien zu verstehen, die in Ihrer Organisation für die verschiedenen Verwendungsparameter verwendet wurden. Beachten Sie, wie viel dieser Nutzung durch sanktionierte Apps erfolgt.

Verwenden Sie die Registerkarte Ermittelte Apps , um noch tiefer zu gehen und alle Apps in einer bestimmten Kategorie anzuzeigen.

Überprüfen Sie die wichtigsten Benutzer und Quell-IP-Adressen, um zu ermitteln, welche Benutzer die meisten Benutzer von Cloud-Apps in Ihrem organization sind.

Verwenden Sie die Karte der App-Zentrale , um zu überprüfen, wie sich die ermittelten Apps je nach geografischem Standort und ihrem Hauptsitz verteilen.

Verwenden Sie die Übersicht über das App-Risiko, um die Risikobewertung von ermittelten Apps zu verstehen, und überprüfen Sie die Ermittlungswarnungen status, um zu ermitteln, wie viele geöffnete Warnungen Sie untersuchen sollten.

Ausführliche Informationen zu ermittelten Apps

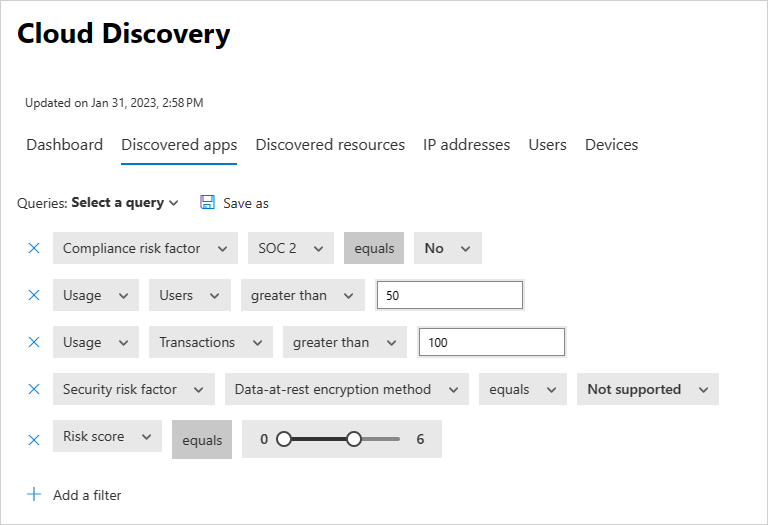

Verwenden Sie die Filter, um nach riskanten oder häufig verwendeten Apps zu suchen, um sich eingehender mit Cloud Discovery-Daten zu befassen.

Wenn Sie beispielsweise häufig verwendete, riskante Cloudspeicher- und Zusammenarbeits-Apps identifizieren möchten, verwenden Sie die Seite Ermittelte Apps , um nach den gewünschten Apps zu filtern. Entfernen Sie sie dann wie folgt, oder blockieren Sie sie:

Wählen Sie im Microsoft Defender-Portal unter Cloud-Appsdie Option Cloud Discovery aus. Wählen Sie dann die Registerkarte Ermittelte Apps aus.

Wählen Sie auf der Registerkarte Ermittelte Apps unter Nach Kategorie durchsuchen sowohl Cloudspeicher als auch Zusammenarbeit aus.

Verwenden Sie die erweiterten Filter, um den Konformitätsrisikofaktor auf SOC 2 = Nein festzulegen.

Legen Sie für Nutzungdie Option Benutzer auf mehr als 50 Benutzer und Transaktionen auf größer als 100 fest.

Legen Sie den Sicherheitsrisikofaktor für die Verschlüsselung ruhender Daten auf Nicht unterstützt fest. Legen Sie dann die Risikobewertung auf 6 oder niedriger fest.

Nachdem die Ergebnisse gefiltert wurden, können Sie die Sanktion aufheben und blockieren , indem Sie das Kontrollkästchen Massenaktion verwenden, um sie alle in einer Aktion aufzuheben. Nachdem sie nicht mehr genehmigt wurden, verwenden Sie ein blockierende Skript, um die Verwendung in Ihrer Umgebung zu blockieren.

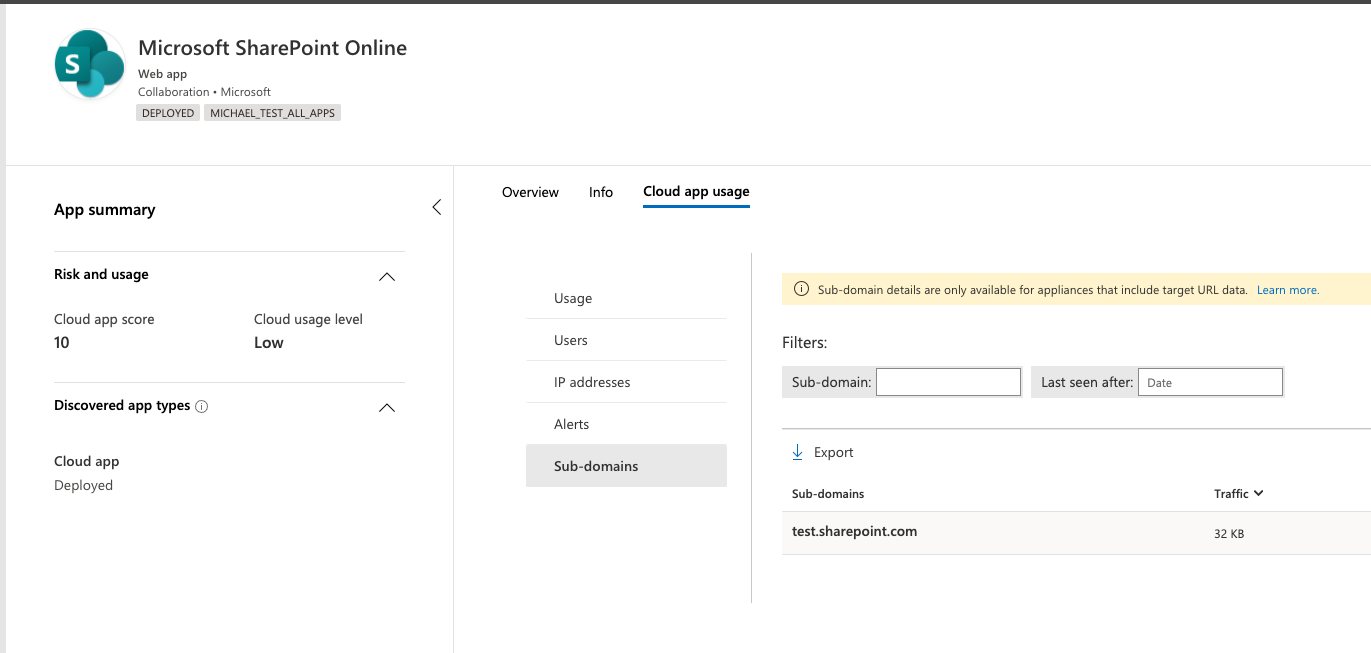

Sie können auch bestimmte App-Instanzen identifizieren, die verwendet werden, indem Sie die ermittelten Unterdomänen untersuchen. Unterscheiden Sie beispielsweise zwischen verschiedenen SharePoint-Websites:

Hinweis

Das Feature der ermittelten Unterdomänen wird am 31. Dezember 2025 eingestellt. Danach wird keine Unterstützung für Ermittlungsunterdomänen bereitgestellt.

Eingehende Einblicke in ermittelte Apps werden nur in Firewalls und Proxys unterstützt, die Ziel-URL-Daten enthalten. Weitere Informationen finden Sie unter Unterstützte Firewalls und Proxys.

Wenn Defender for Cloud Apps nicht mit der in den Datenverkehrsprotokollen erkannten Unterdomäne mit den im App-Katalog gespeicherten Daten übereinstimmen kann, wird die Unterdomäne als Sonstige gekennzeichnet.

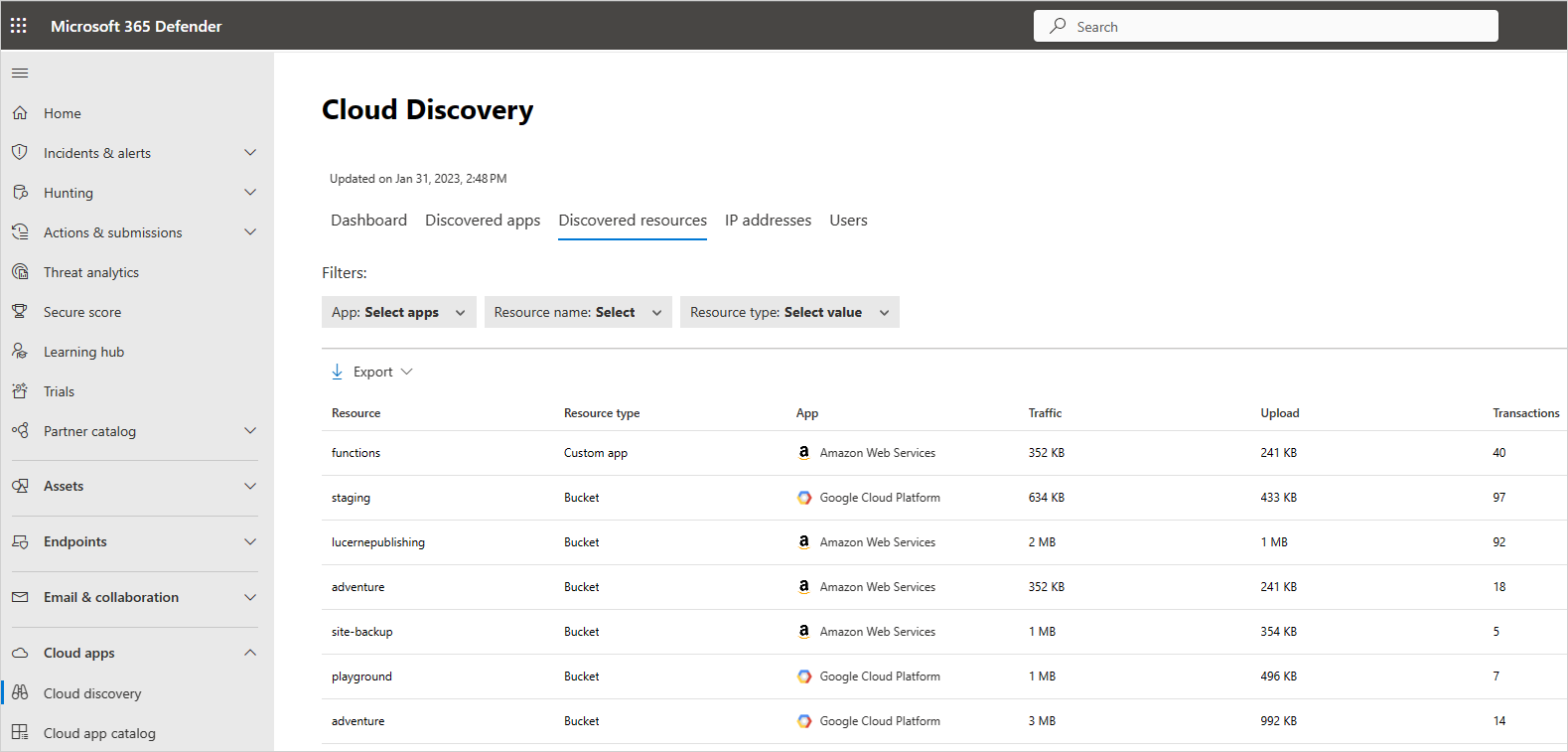

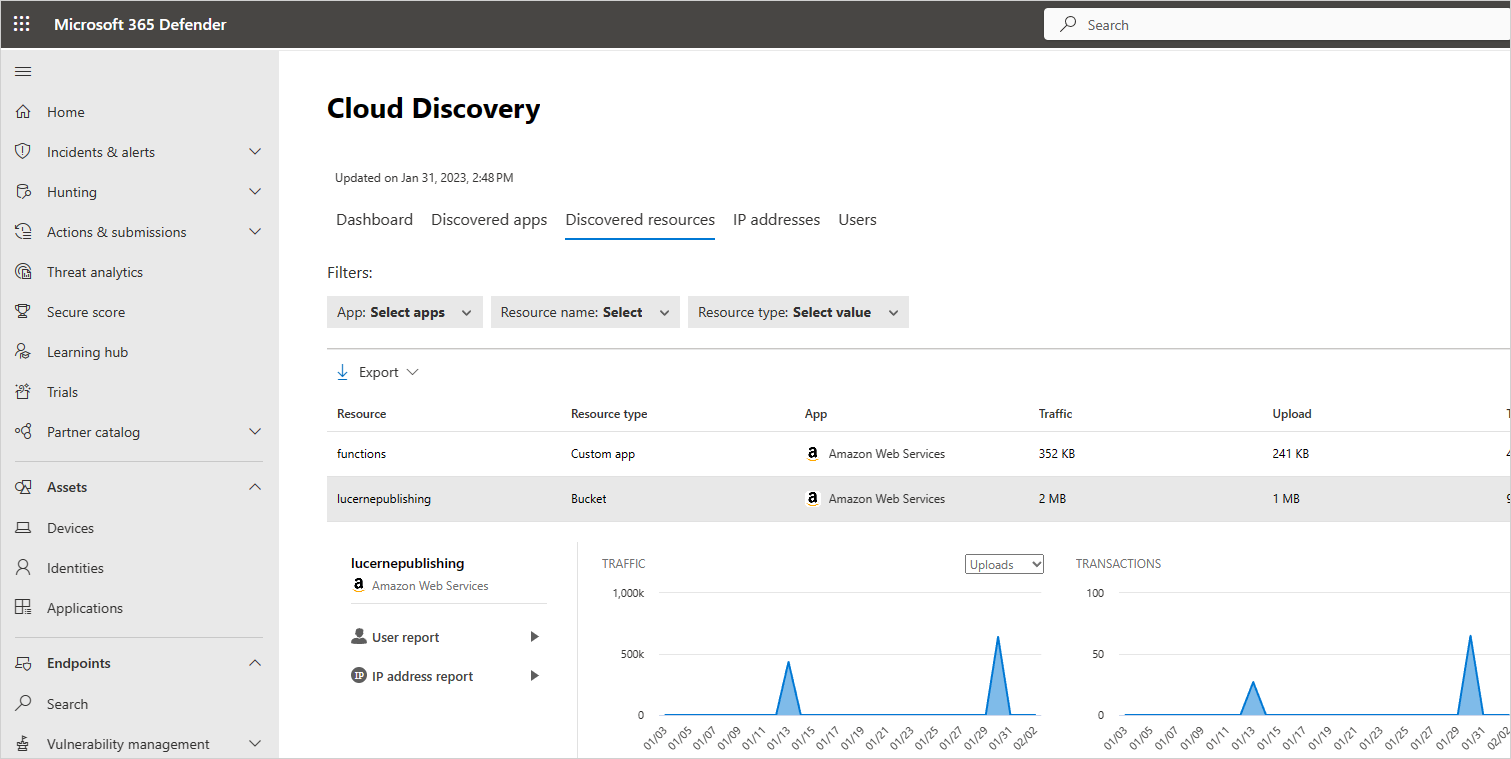

Ermitteln von Ressourcen und benutzerdefinierten Apps

Cloud Discovery ermöglicht es Ihnen auch, sich mit Ihren IaaS- und PaaS-Ressourcen zu befassen. Entdecken Sie Aktivitäten auf Ihren Ressourcenhostingplattformen, und zeigen Sie den Zugriff auf Daten in Ihren selbstgehosteten Apps und Ressourcen an, einschließlich Speicherkonten, Infrastruktur und benutzerdefinierten Apps, die in Azure, Google Cloud Platform und AWS gehostet werden. Sie können nicht nur die Gesamtnutzung in Ihren IaaS-Lösungen sehen, sondern auch Einblick in die spezifischen Ressourcen erhalten, die auf den einzelnen Ressourcen gehostet werden, und die Gesamtnutzung der Ressourcen, um das Risiko pro Ressource zu verringern.

Wenn beispielsweise eine große Menge von Daten hochgeladen wird, ermitteln Sie, in welche Ressource sie hochgeladen wird, und führen Sie einen Drilldown aus, um zu sehen, wer die Aktivität ausgeführt hat.

Hinweis

Dies wird nur in Firewalls und Proxys unterstützt, die Ziel-URL-Daten enthalten. Weitere Informationen finden Sie in der Liste der unterstützten Appliances unter Unterstützte Firewalls und Proxys.

So zeigen Sie ermittelte Ressourcen an:

Wählen Sie im Microsoft Defender-Portal unter Cloud-Appsdie Option Cloud Discovery aus. Wählen Sie dann die Registerkarte Ermittelte Ressourcen aus.

Führen Sie auf der Seite Ermittelte Ressourcen einen Drilldown zu jeder Ressource durch, um zu sehen, welche Arten von Transaktionen aufgetreten sind, wer darauf zugegriffen hat, und dann einen Drilldown, um die Benutzer noch genauer zu untersuchen.

Wählen Sie für benutzerdefinierte Apps das Optionsmenü am Ende der Zeile und dann Neue benutzerdefinierte App hinzufügen aus. Dadurch wird das Dialogfeld Diese App hinzufügen geöffnet, in dem Sie die App benennen und identifizieren können, damit sie in die Cloud Discovery-Dashboard aufgenommen werden kann.

Generieren eines Cloud Discovery-Executive-Berichts

Die beste Möglichkeit, sich einen Überblick über die Verwendung der Schatten-IT in Ihrem organization zu verschaffen, besteht darin, einen Cloud Discovery-Executive-Bericht zu erstellen. Dieser Bericht identifiziert die wichtigsten potenziellen Risiken und hilft Ihnen bei der Planung eines Workflows, um Risiken zu mindern und zu verwalten, bis sie behoben sind.

So generieren Sie einen Cloud Discovery-Executive-Bericht:

Wählen Sie im Microsoft Defender-Portal unter Cloud-Appsdie Option Cloud Discovery aus.

Wählen Sie auf der Seite Cloud Discoverydie Option Aktionen>Cloud Discovery-Executive-Bericht generieren aus.

Ändern Sie optional den Berichtsnamen, und wählen Sie dann Generieren aus.

Hinweis

Der Zusammenfassungsbericht wird zu einem Sechs-Seiten-Bericht überarbeitet, mit dem Ziel, einen klaren, präzisen & umsetzbaren Überblick zu bieten und gleichzeitig die Tiefe und Integrität der ursprünglichen Analyse zu erhalten.

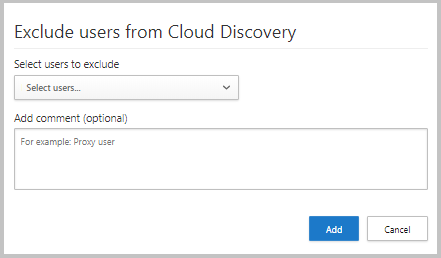

Ausschließen von Entitäten

Wenn Sie über Systembenutzer, IP-Adressen oder Geräte verfügen, die laut, aber uninteressant sind, oder Über Entitäten, die nicht in den Schatten-IT-Berichten angezeigt werden sollten, möchten Sie ihre Daten möglicherweise aus den analysierten Cloud Discovery-Daten ausschließen. Beispielsweise können Sie alle Informationen ausschließen, die von einem lokalen Host stammen.

So erstellen Sie einen Ausschluss:

Wählen Sie im Microsoft Defender-Portal Einstellungen>Cloud Apps>Cloud Discovery>Entitäten ausschließen aus.

Wählen Sie entweder die Registerkarte Ausgeschlossene Benutzer, Ausgeschlossene Gruppen, Ausgeschlossene IP-Adressen oder Ausgeschlossene Geräte aus, und wählen Sie die Schaltfläche +Hinzufügen aus, um Ihren Ausschluss hinzuzufügen.

Fügen Sie einen Benutzeralias, eine IP-Adresse oder einen Gerätenamen hinzu. Es wird empfohlen, Informationen darüber hinzuzufügen, warum der Ausschluss vorgenommen wurde.

Hinweis

- Alle Entitätsausschlüsse gelten nur für neu empfangene Daten. Verlaufsdaten der ausgeschlossenen Entitäten verbleiben während des Aufbewahrungszeitraums (90 Tage).

- Der Ausschluss von Entitäten wird nur für den globalen Berichtsstream unterstützt. Entitäten aus Microsoft Defender for Endpoint und dem Cloud App Security Proxystream werden nicht für den Ausschluss unterstützt.

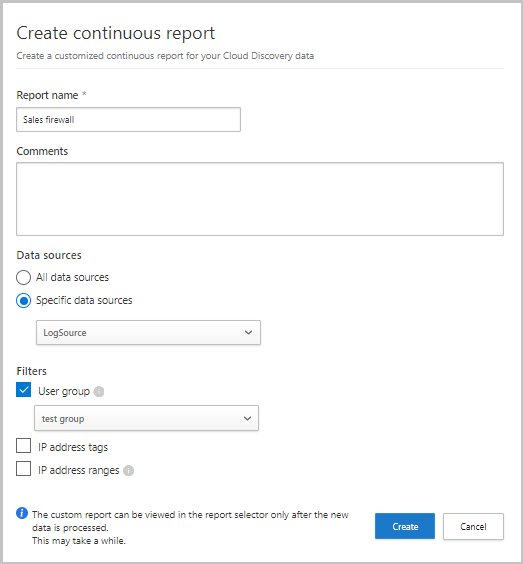

Verwalten fortlaufender Berichte

Benutzerdefinierte fortlaufende Berichte bieten Ihnen mehr Granularität beim Überwachen der Cloud Discovery-Protokolldaten Ihrer organization. Erstellen Sie benutzerdefinierte Berichte, um nach bestimmten geografischen Standorten, Netzwerken und Standorten oder Organisationseinheiten zu filtern. Standardmäßig werden nur die folgenden Berichte in Der Cloud Discovery-Berichtsauswahl angezeigt:

Der globale Bericht konsolidiert alle Informationen im Portal aus allen Datenquellen, die Sie in Ihre Protokolle eingeschlossen haben. Der globale Bericht enthält keine Daten aus Microsoft Defender for Endpoint.

Der Datenquellenspezifische Bericht zeigt nur Informationen aus einer bestimmten Datenquelle an.

So erstellen Sie einen neuen fortlaufenden Bericht:

Wählen Sie im Microsoft Defender-Portal Einstellungen>Cloud Apps>Cloud Discovery>Fortlaufender Bericht>Bericht erstellen aus.

Geben Sie einen Berichtsnamen ein.

Wählen Sie die Datenquellen aus, die Sie einschließen möchten (alle oder spezifisch).

Legen Sie die gewünschten Filter für die Daten fest. Diese Filter können Benutzergruppen, IP-Adresstags oder IP-Adressbereiche sein. Weitere Informationen zum Arbeiten mit IP-Adresstags und IP-Adressbereichen finden Sie unter Organisieren der Daten nach Ihren Anforderungen.

Hinweis

Alle benutzerdefinierten Berichte sind auf maximal 1 GB nicht komprimierter Daten beschränkt. Wenn mehr als 1 GB Daten vorhanden sind, werden die ersten 1 GB daten in den Bericht exportiert.

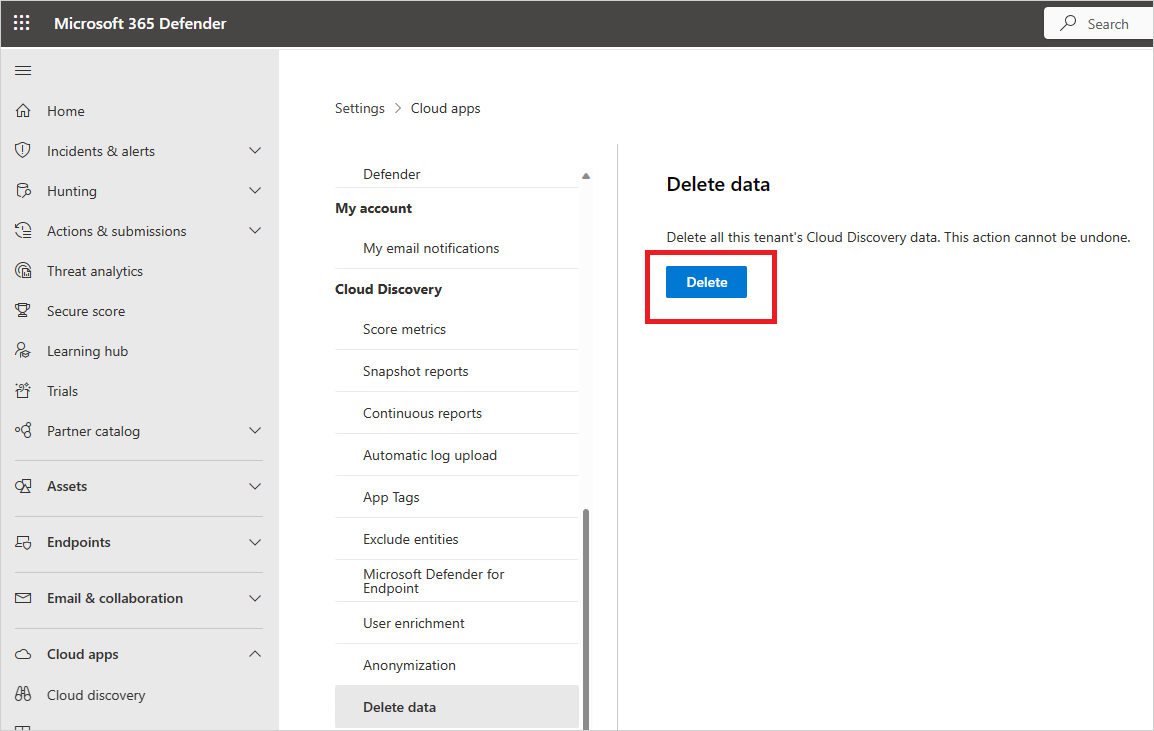

Löschen von Cloud Discovery-Daten

Es wird empfohlen, Cloud Discovery-Daten in den folgenden Fällen zu löschen:

Wenn Sie Protokolldateien manuell hochgeladen haben, ist seit der Aktualisierung des Systems mit neuen Protokolldateien eine lange Zeit vergangen, und Sie möchten nicht, dass sich alte Daten auf Ihre Ergebnisse auswirken.

Wenn Sie eine neue benutzerdefinierte Datenansicht festlegen, gilt sie nur für neue Daten ab diesem Zeitpunkt. In solchen Fällen möchten Sie möglicherweise alte Daten löschen und dann Ihre Protokolldateien erneut hochladen, damit die benutzerdefinierte Datenansicht Ereignisse in den Protokolldateidaten aufnehmen kann.

Wenn viele Benutzer oder IP-Adressen vor kurzem wieder funktionieren, nachdem sie für einige Zeit offline waren, wird ihre Aktivität als anormal identifiziert und kann zu falsch positiven Verstößen führen.

Wichtig

Stellen Sie sicher, dass Sie Daten löschen möchten, bevor Sie dies tun. Diese Aktion kann nicht rückgängig gemacht werden und löscht alle Cloud Discovery-Daten im System.

So löschen Sie Cloud Discovery-Daten:

Wählen Sie im Microsoft Defender Portal Einstellungen>Cloud Apps>Cloud Discovery>Daten löschen aus.

Wählen Sie die Schaltfläche Löschen aus.

Hinweis

Der Löschvorgang dauert einige Minuten und erfolgt nicht sofort.