Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für:

Hinweis

Möchten Sie Defender für Endpunkt erfahren? Registrieren Sie sich für eine kostenlose Testversion

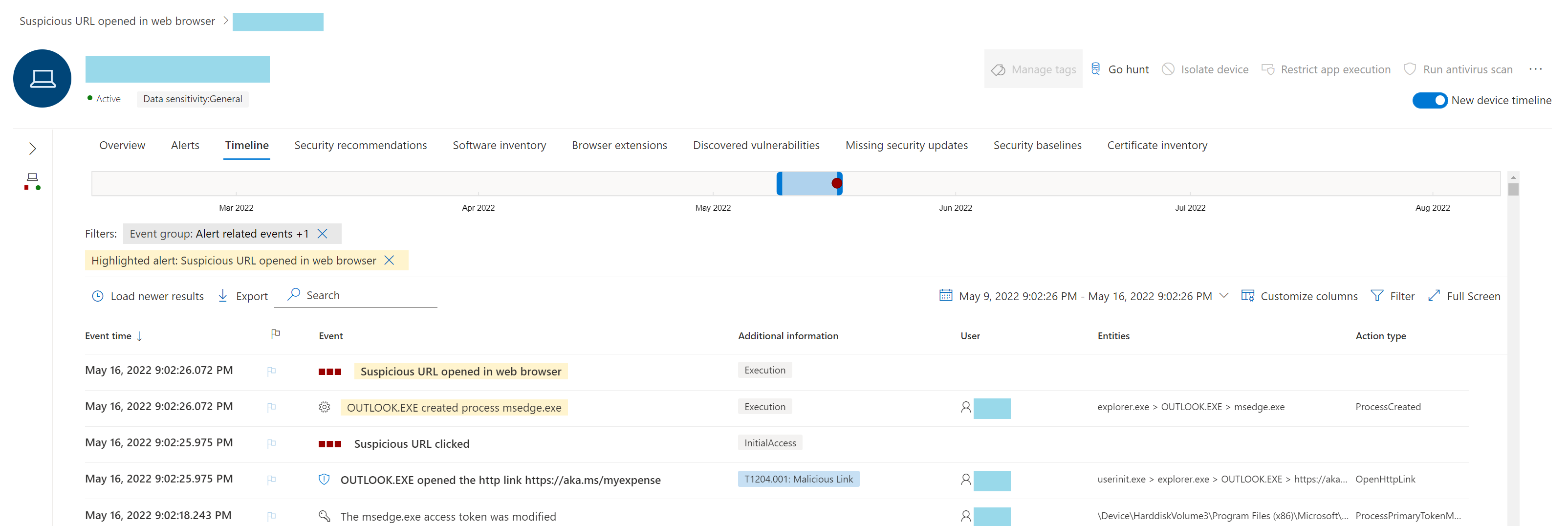

Die Defender für Endpunkt-Zeitleiste hilft Ihnen, anomales Verhalten auf Ihren Geräten schneller zu untersuchen und zu untersuchen. Sie können bestimmte Ereignisse und Endpunkte untersuchen, um potenzielle Angriffe in Ihrem organization zu überprüfen. Sie können bestimmte Zeiten jedes Ereignisses überprüfen, Flags festlegen, die für potenziell verbundene Ereignisse nachverfolgt werden sollen, und nach bestimmten Datumsbereichen filtern.

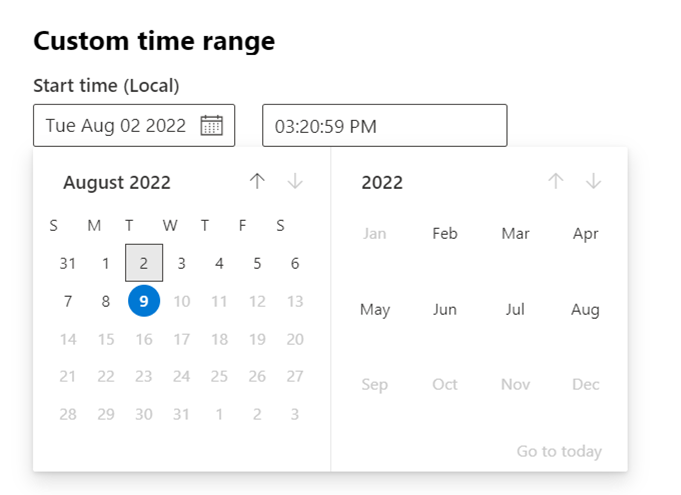

Benutzerdefinierte Zeitbereichsauswahl:

Prozessstrukturerfahrung – Ereignisseitenbereich:

Alle MITRE-Techniken werden angezeigt, wenn es mehr als eine verwandte Technik gibt:

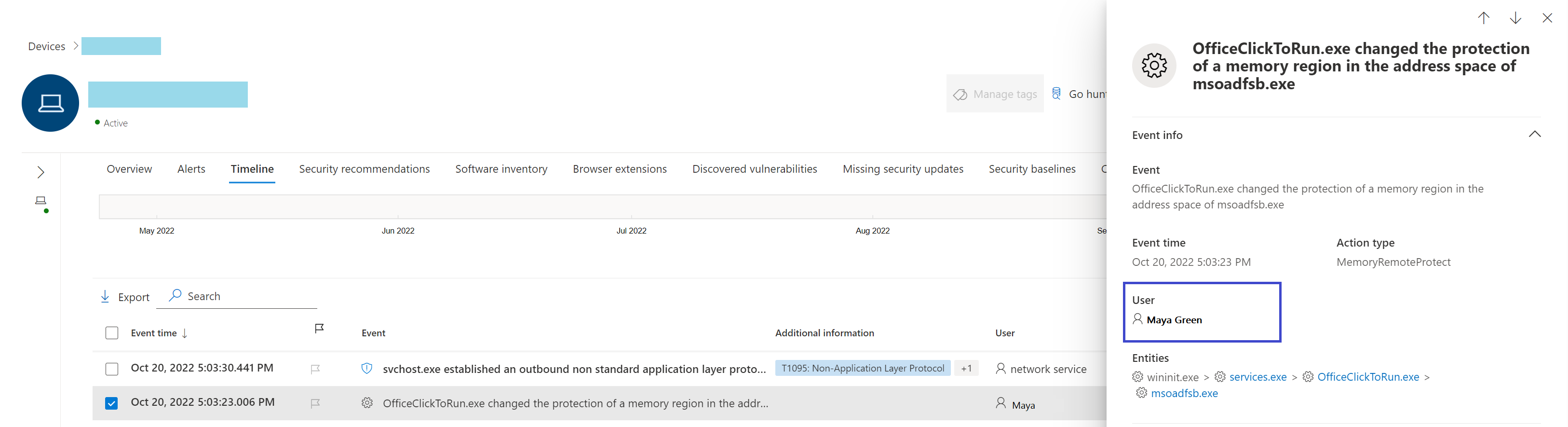

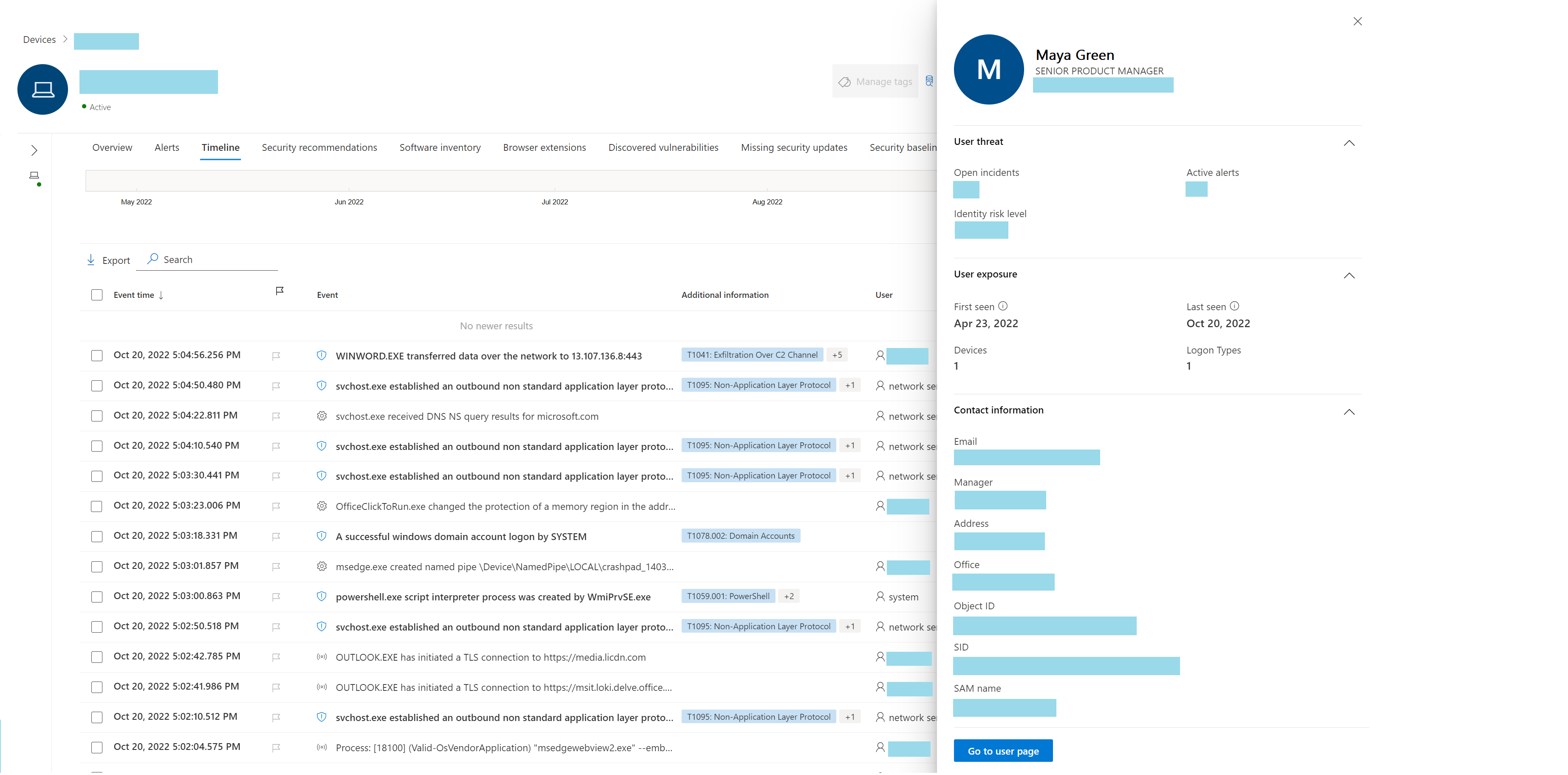

Zeitachsenereignisse sind mit der neuen Benutzerseite verknüpft:

Definierte Filter sind jetzt oben im Zeitleiste sichtbar:

Techniken im geräteinternen Zeitleiste

Sie können einen besseren Einblick in eine Untersuchung erhalten, indem Sie die Ereignisse analysieren, die auf einem bestimmten Gerät aufgetreten sind. Wählen Sie zunächst das gewünschte Gerät aus der Liste Geräte aus. Auf der Geräteseite können Sie die Registerkarte Zeitachse auswählen, um alle Ereignisse anzuzeigen, die auf dem Gerät aufgetreten sind.

Grundlegendes zu Techniken im Zeitleiste

Wichtig

Einige Informationen beziehen sich auf ein vorab veröffentlichtes Produktfeature in der öffentlichen Vorschau, das vor der kommerziellen Veröffentlichung erheblich geändert werden kann. Microsoft übernimmt mit diesen Informationen keinerlei Gewährleistung, sei sie ausdrücklich oder konkludent.

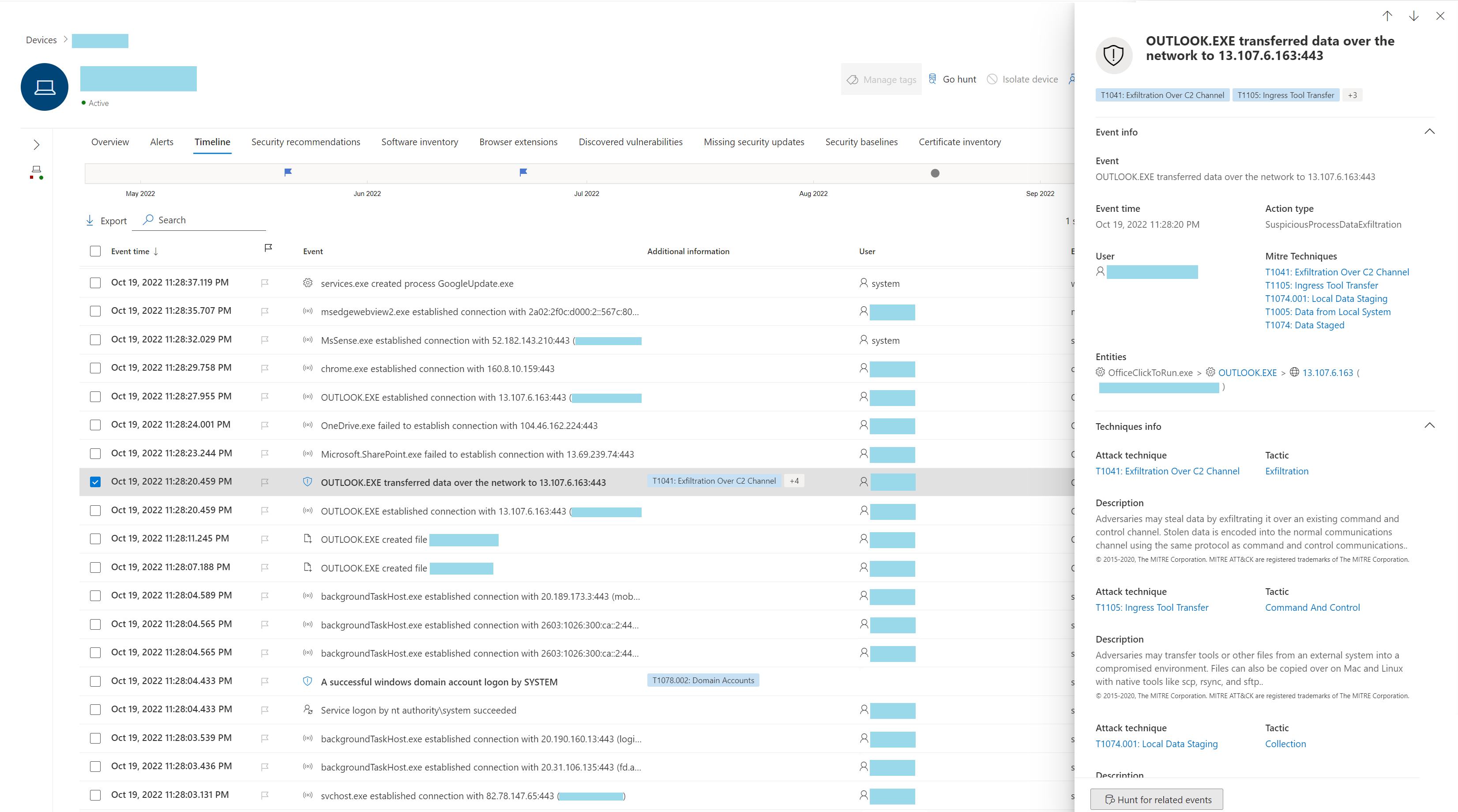

In Microsoft Defender for Endpoint sind Techniken ein zusätzlicher Datentyp im ereignisbasierten Zeitleiste. Techniken bieten mehr Einblick in Aktivitäten im Zusammenhang mit MITRE ATT&CK-Techniken oder Untertechniken.

Dieses Feature vereinfacht die Untersuchungserfahrung, indem es Analysten hilft, die Aktivitäten zu verstehen, die auf einem Gerät beobachtet wurden. Analysten können sich dann für eine weitere Untersuchung entscheiden.

Während der Vorschau sind Techniken standardmäßig verfügbar und werden zusammen mit Ereignissen angezeigt, wenn die Zeitleiste eines Geräts angezeigt wird.

Techniken werden fett formatiert und mit einem blauen Symbol auf der linken Seite angezeigt. Die entsprechende MITRE ATT-&CK-ID und der Technikname werden auch als Tags unter Zusätzliche Informationen angezeigt.

Such- und Exportoptionen sind auch für Techniken verfügbar.

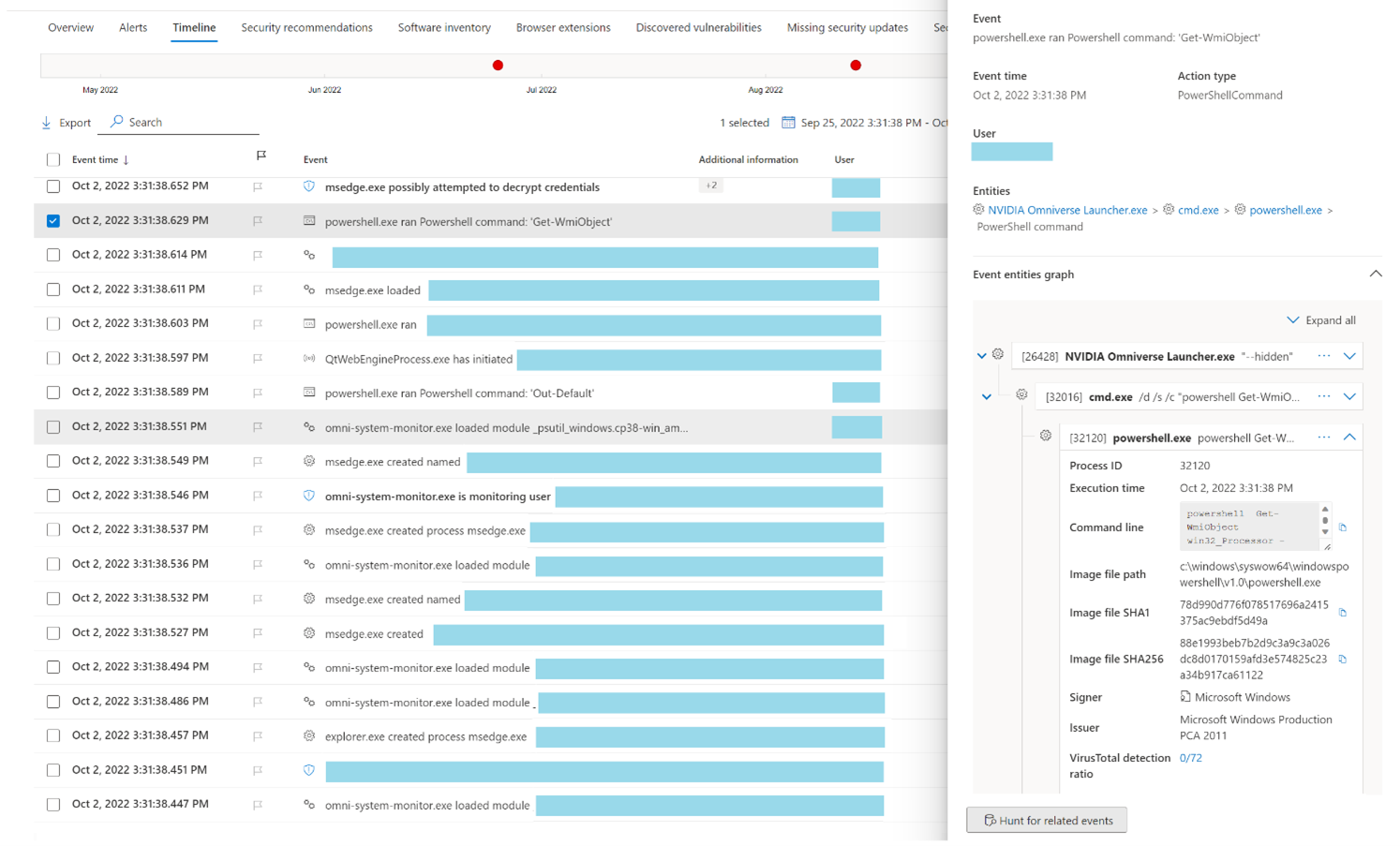

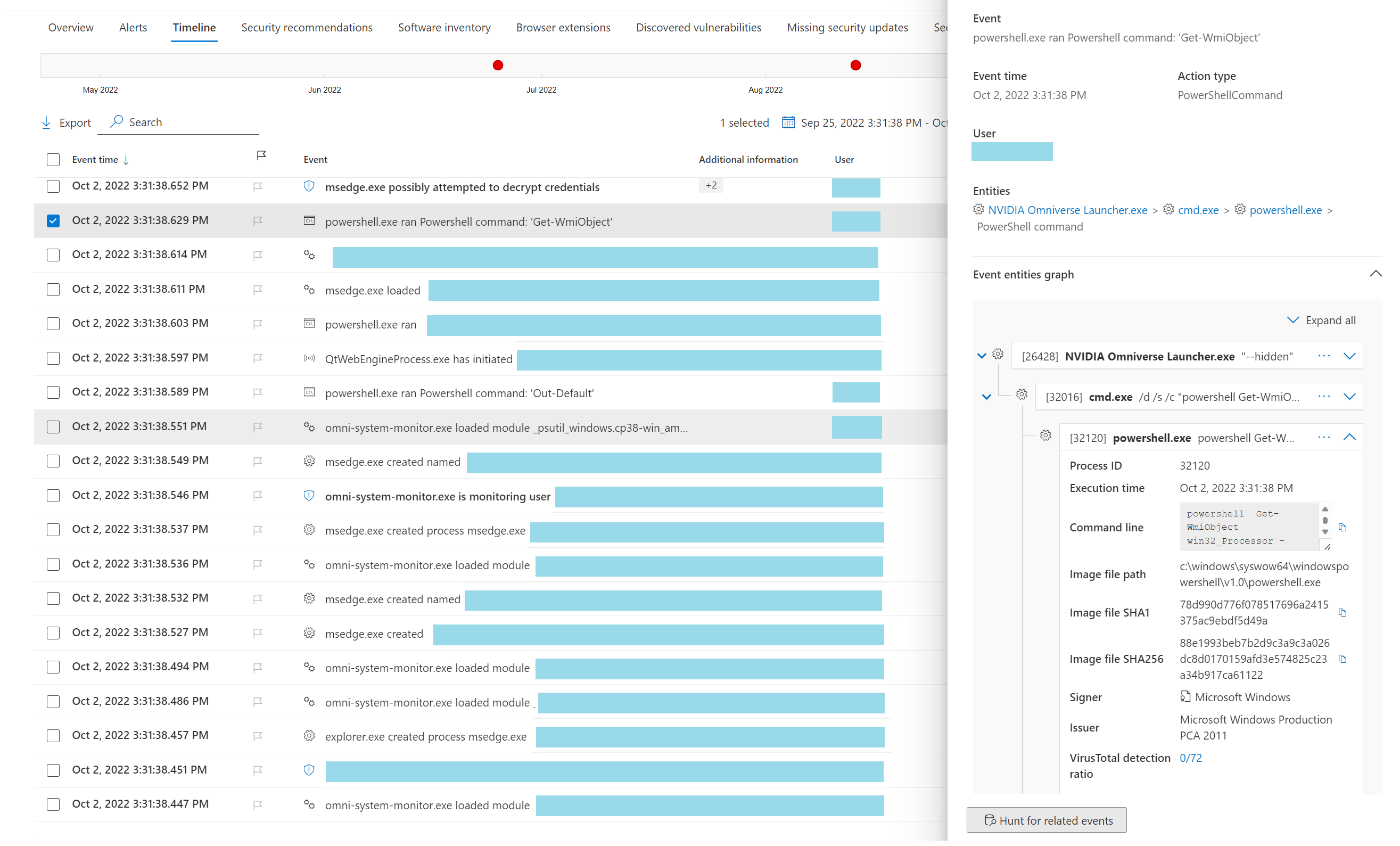

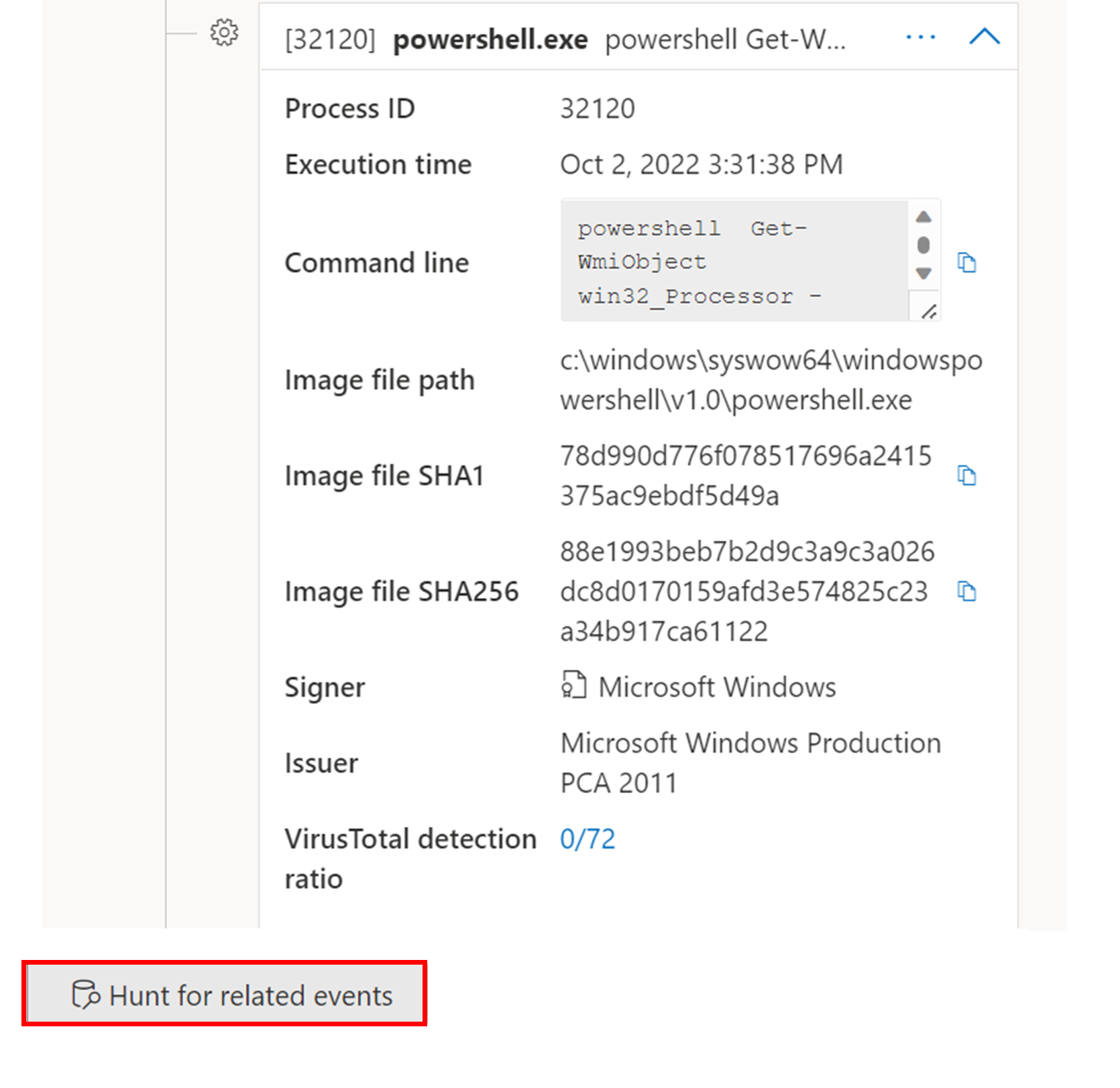

Untersuchen mithilfe des Seitenbereichs

Wählen Sie eine Technik aus, um den entsprechenden Seitenbereich zu öffnen. Hier sehen Sie zusätzliche Informationen und Erkenntnisse wie verwandte ATT-&CK-Techniken, Taktiken und Beschreibungen.

Wählen Sie die spezifische Angriffstechnik aus, um die zugehörige ATT&CK-Technikseite zu öffnen, auf der Sie weitere Informationen dazu finden.

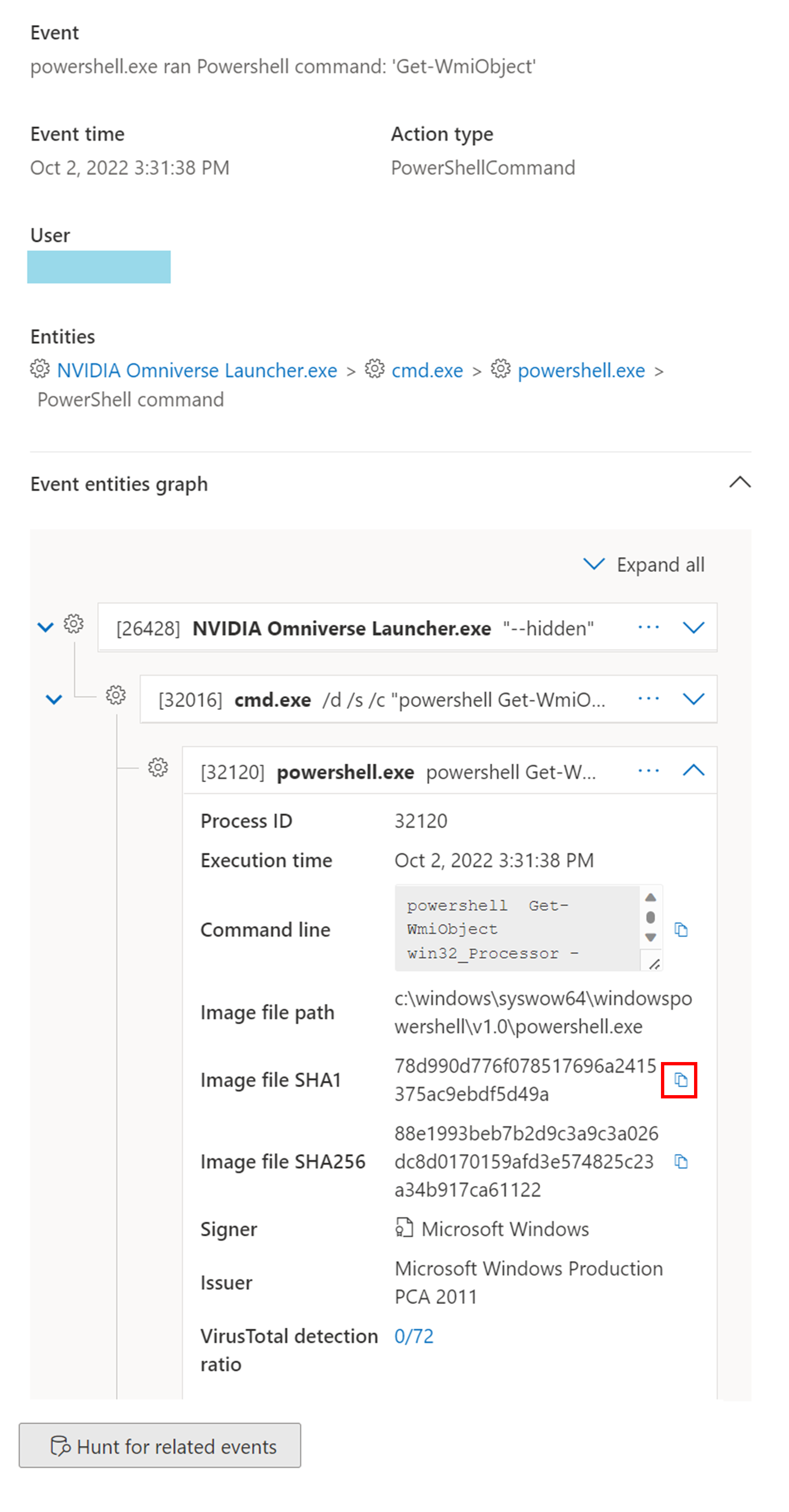

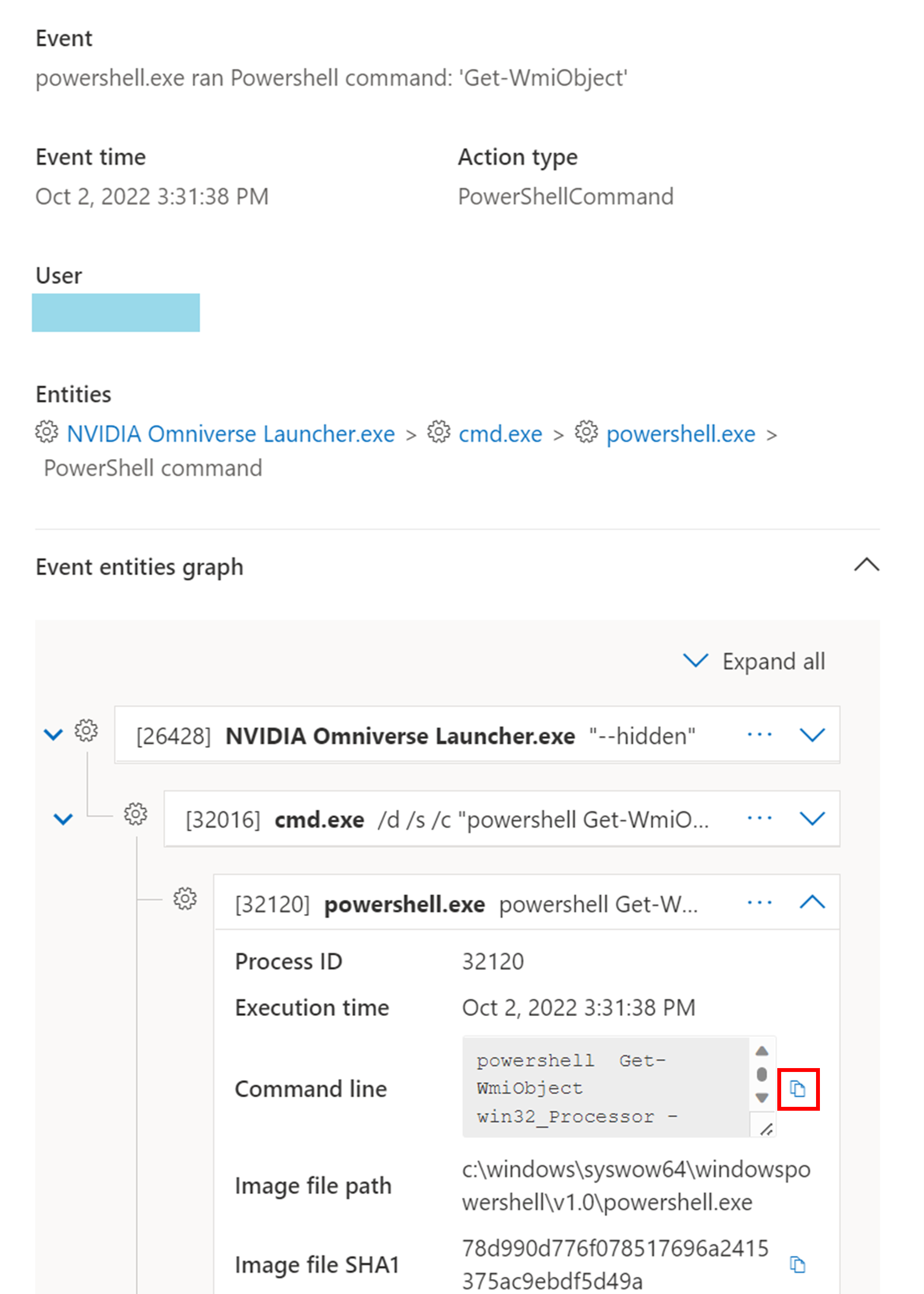

Sie können die Details einer Entität kopieren, wenn auf der rechten Seite ein blaues Symbol angezeigt wird. Um instance sha1 einer verknüpften Datei zu kopieren, wählen Sie das blaue Seitensymbol aus.

Sie können dies auch für Befehlszeilen tun.

Untersuchen verwandter Ereignisse

Wenn Sie die erweiterte Suche verwenden möchten, um Ereignisse im Zusammenhang mit der ausgewählten Technik zu suchen, wählen Sie Nach verwandten Ereignissen suchen aus. Dies führt zur Seite "Erweiterte Suche" mit einer Abfrage, um Ereignisse im Zusammenhang mit der Technik zu finden.

Hinweis

Beim Abfragen mithilfe der Schaltfläche Nach verwandten Ereignissen suchen aus einem Seitenbereich Technik werden alle Ereignisse angezeigt, die sich auf die identifizierte Technik beziehen, jedoch nicht die Technik selbst in die Abfrageergebnisse.

EDR-Client (MsSense.exe) Resource Manager

Wenn die Ressourcen des EDR-Clients auf einem Gerät knapp werden, wechselt er in den kritischen Modus, um den normalen Arbeitsbetrieb des Geräts aufrechtzuerhalten. Das Gerät verarbeitet keine neuen Ereignisse, bis der EDR-Client in einen normalen Zustand zurückkehrt. Auf der Zeitachse für dieses Gerät wird ein neues Ereignis angezeigt, das angibt, dass der EDR-Client in den Kritischen Modus gewechselt ist.

Wenn die Ressourcennutzung des EDR-Clients auf normale Ebenen zurückgeht, kehrt er automatisch in den normalen Modus zurück.

Anpassen des Zeitleiste Ihres Geräts

Rechts oben auf der Geräte-Zeitleiste können Sie einen Datumsbereich auswählen, um die Anzahl der Ereignisse und Techniken im Zeitleiste zu begrenzen.

Sie können anpassen, welche Spalten verfügbar gemacht werden sollen. Sie können auch nach gekennzeichneten Ereignissen nach Datentyp oder Ereignisgruppe filtern.

Auswählen der verfügbar zu machenden Spalten

Sie können auswählen, welche Spalten im Zeitleiste verfügbar gemacht werden sollen, indem Sie die Schaltfläche Spalten auswählen auswählen.

Dort können Sie auswählen, welche Informationen eingeschlossen werden sollen.

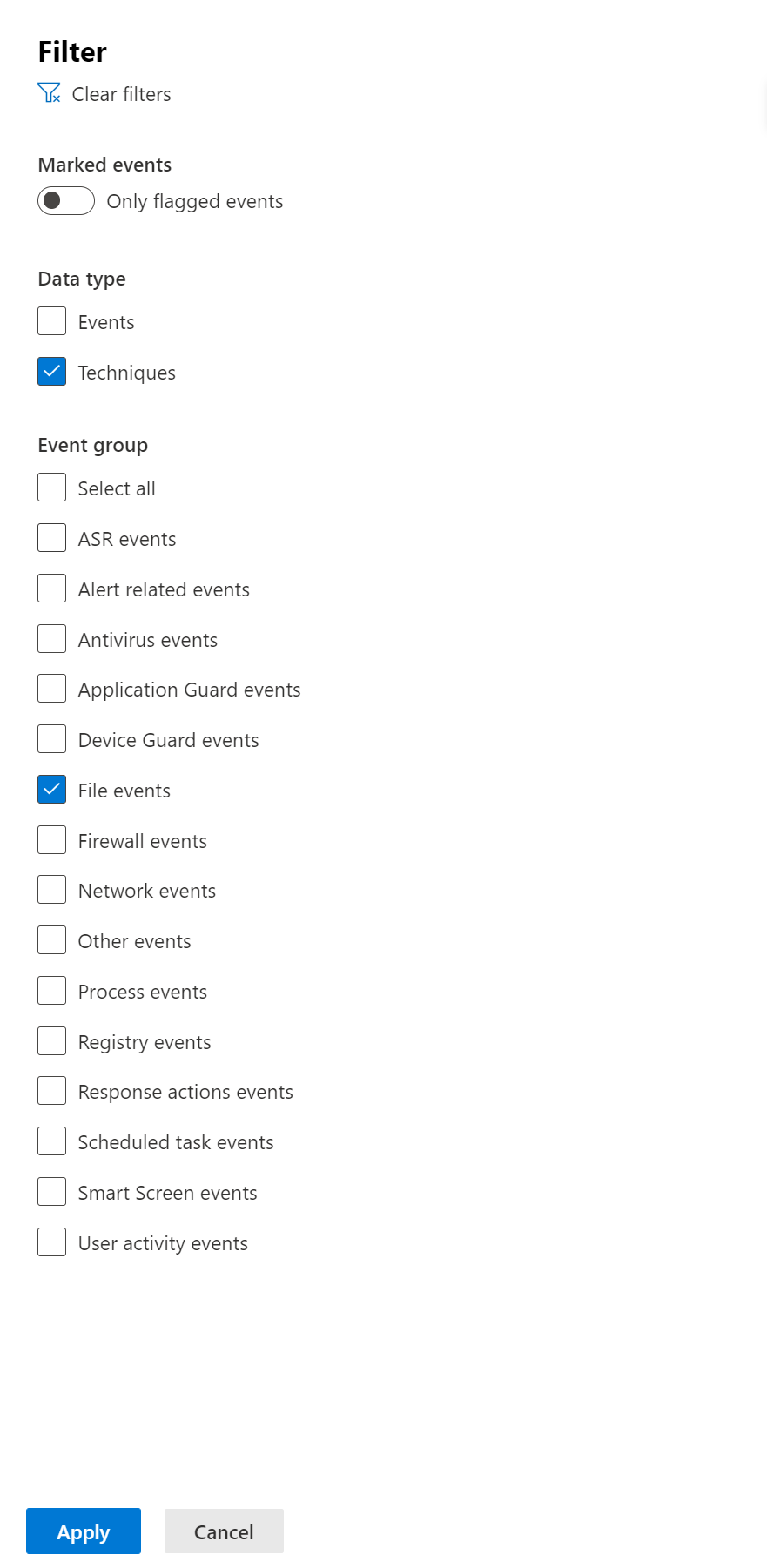

Filtern, um nur Techniken oder Ereignisse anzuzeigen

Wenn Sie nur Ereignisse oder Techniken anzeigen möchten, wählen Sie filter aus dem Zeitleiste Gerät aus, und wählen Sie den gewünschten Datentyp aus, der angezeigt werden soll.

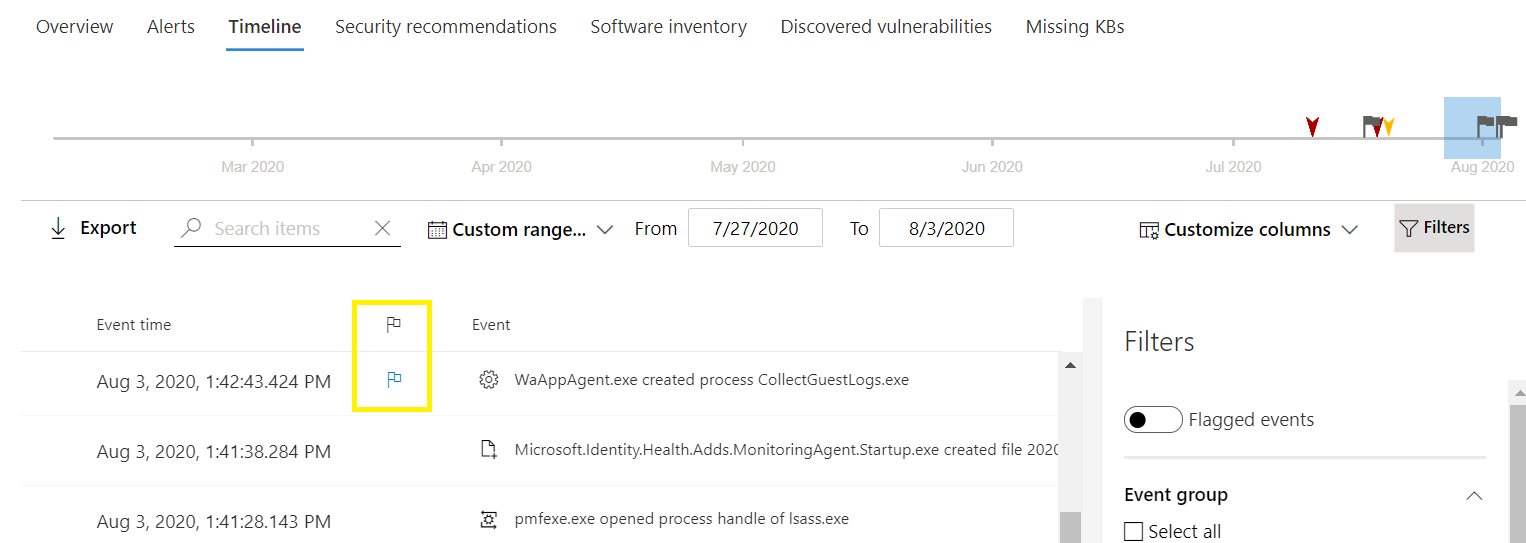

Zeitachsenereignisflags

Ereignisflags im Defender für Endpunkt-Gerät Zeitleiste Ihnen helfen, bestimmte Ereignisse zu filtern und zu organisieren, wenn Sie potenzielle Angriffe untersuchen.

Die Defender für Endpunkt-Zeitleiste bietet eine chronologische Ansicht der Ereignisse und zugehörigen Warnungen, die auf einem Gerät beobachtet werden. Diese Liste der Ereignisse bietet vollständigen Einblick in alle Ereignisse, Dateien und IP-Adressen, die auf dem Gerät beobachtet werden. Die Liste kann manchmal lang sein. Geräte-Zeitleiste-Ereignisflags helfen Ihnen beim Nachverfolgen von Ereignissen, die sich auf verwandte Ereignisse beziehen können.

Nachdem Sie ein Gerät Zeitleiste durchlaufen haben, können Sie die von Ihnen gekennzeichneten Ereignisse sortieren, filtern und exportieren.

Beim Navigieren im gerät Zeitleiste können Sie nach bestimmten Ereignissen suchen und filtern. Sie können Ereignisflags wie folgt festlegen:

- Hervorheben der wichtigsten Ereignisse

- Markieren von Ereignissen, die ausführliche Informationen erfordern

- Erstellen einer sauber Zeitleiste

Kennzeichnen eines Ereignisses

Suchen Sie das Ereignis, das Sie kennzeichnen möchten.

Wählen Sie das Flagsymbol in der Spalte Flag aus.

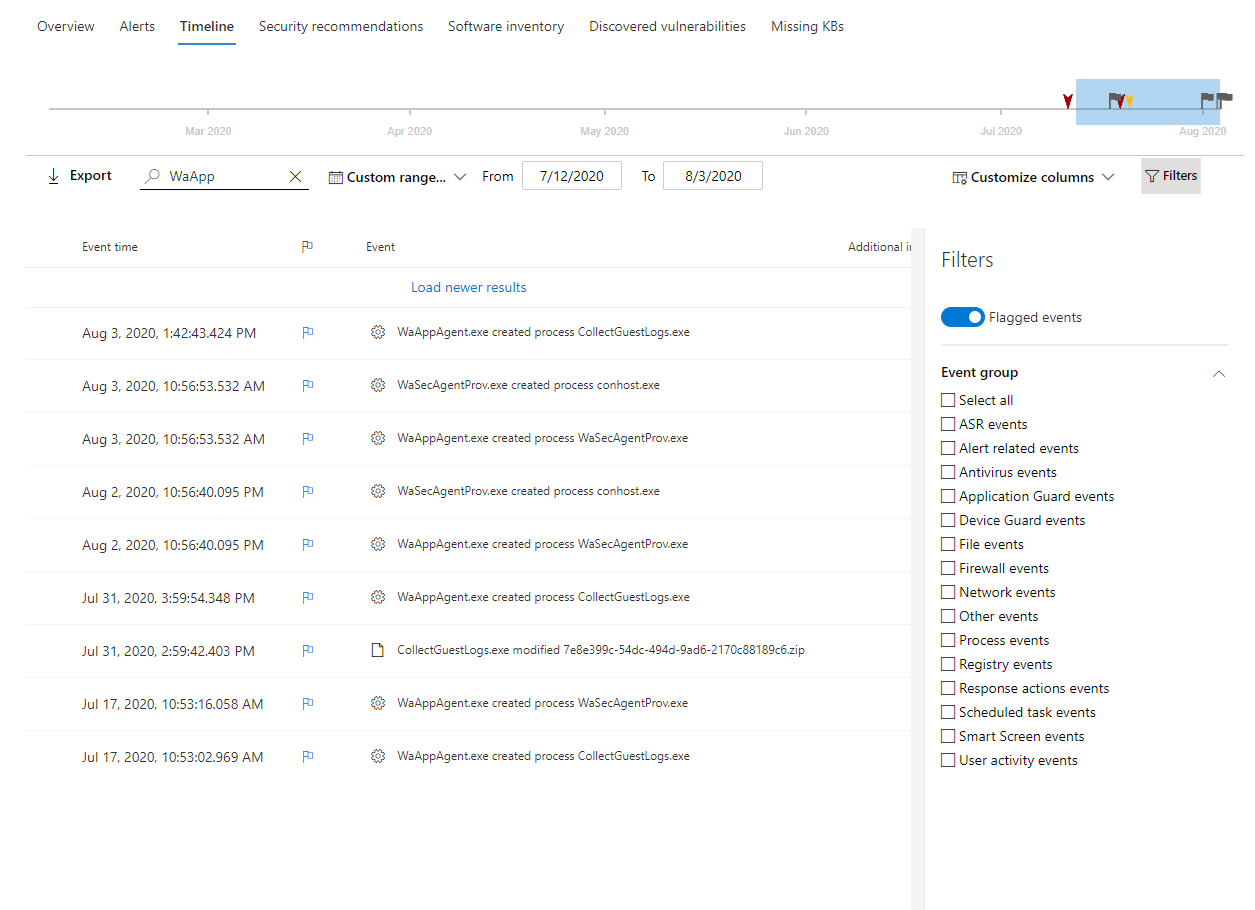

Anzeigen gekennzeichneter Ereignisse

- Aktivieren Sie im Abschnitt Zeitleiste Filterdie Option Gekennzeichnete Ereignisse.

- Wählen Sie Anwenden aus. Es werden nur gekennzeichnete Ereignisse angezeigt.

Sie können weitere Filter anwenden, indem Sie auf die Zeitleiste klicken. Dadurch werden nur Ereignisse vor dem gekennzeichneten Ereignis angezeigt.

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.