Konfigurieren des Offline-Security Intelligence-Updates für Microsoft Defender for Endpoint unter Linux

Gilt für:

- Microsoft Defender für Endpunkt unter Linux

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

In diesem Dokument wird das Feature "Offline Security Intelligence Update" von Microsoft Defender for Endpoint unter Linux beschrieben.

Wichtig

Die Informationen in diesem Artikel beziehen sich auf ein Vorabversionsprodukt, das vor der kommerziellen Veröffentlichung wesentlich geändert werden kann. Microsoft übernimmt mit diesen Informationen keinerlei Gewährleistung, sei sie ausdrücklich oder konkludent.

Dieses Feature ermöglicht es einem organization, die Sicherheitsintelligenz (in diesem Dokument auch als Definitionen oder Signaturen bezeichnet) auf Linux-Endpunkten mit eingeschränkter oder gar keiner Gefährdung im Internet mithilfe eines lokalen Hostingservers (in diesem Dokument als Spiegelserver bezeichnet) zu aktualisieren.

Spiegelserver ist ein beliebiger Server in der Umgebung des Kunden, der eine Verbindung mit der Microsoft-Cloud herstellen kann, um die Signaturen herunterzuladen. Andere Linux-Endpunkte pullen die Signaturen in einem vordefinierten Intervall vom Spiegelserver.

Zu den wichtigsten Vorteilen gehören:

- Möglichkeit zum Steuern und Verwalten der Häufigkeit von Signaturdownloads auf dem lokalen Server & der Häufigkeit, mit der Endpunkte die Signaturen vom lokalen Server abrufen.

- Fügt eine zusätzliche Schutzebene & Steuerung hinzu, da die heruntergeladenen Signaturen auf einem Testgerät getestet werden können, bevor sie an die gesamte Flotte weitergegeben werden.

- Reduziert die Netzwerkbandbreite, da jetzt nur ein lokaler Server die MS-Cloud abruft, um die neuesten Signaturen im Namen Ihrer gesamten Flotte zu erhalten.

- Auf dem lokalen Server kann eines der drei Betriebssysteme ausgeführt werden– Windows, Mac, Linux, und ist nicht erforderlich, um Defender für Endpunkt zu installieren.

- Bietet den aktuellsten Antivirenschutz, da Signaturen immer zusammen mit der neuesten kompatiblen AV-Engine heruntergeladen werden.

- In jeder Iteration wird die Signatur mit version n-1 in einen Sicherungsordner auf dem lokalen Server verschoben. Wenn ein Problem mit der neuesten Signatur vorliegt, können Sie die n-1-Signaturversion aus dem Sicherungsordner auf Ihre Endpunkte pullen.

- In der seltenen Gelegenheit, dass das Offlineupdate fehlschlägt, können Sie auch ein Fallback auf Onlineupdates aus der Microsoft-Cloud (herkömmliche Methode) auswählen.

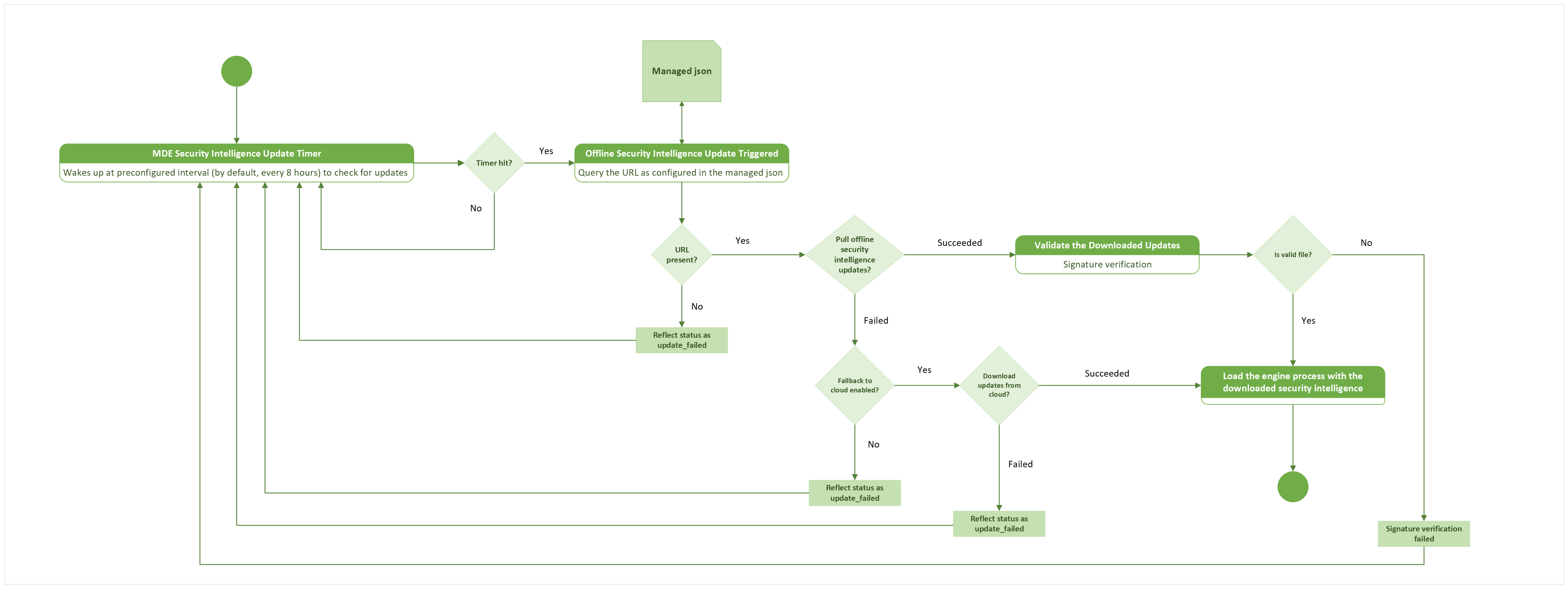

Funktionsweise des Offline-Security Intelligence-Updates

- Organisationen müssen einen Spiegelserver einrichten, bei dem es sich um einen lokalen Web-/NFS-Server handelt, der über die Microsoft-Cloud erreichbar ist.

- Signaturen werden von Microsoft Cloud auf diesen Spiegelserver heruntergeladen, indem ein Skript mit cron job/task scheduler auf dem lokalen Server ausgeführt wird.

- Linux-Endpunkte, auf denen Defender für Endpunkt ausgeführt wird, rufen die heruntergeladenen Signaturen in einem benutzerdefinierten Zeitintervall von diesem Spiegelserver ab.

- Signaturen, die auf den Linux-Endpunkten vom lokalen Server abgerufen werden, werden zuerst überprüft, bevor sie in die AV-Engine geladen werden.

- Um den Updateprozess auszulösen und zu konfigurieren, aktualisieren Sie die JSON-Datei der verwalteten Konfiguration auf den Linux-Endpunkten.

- Die status des Updates finden Sie in der mdatp CLI.

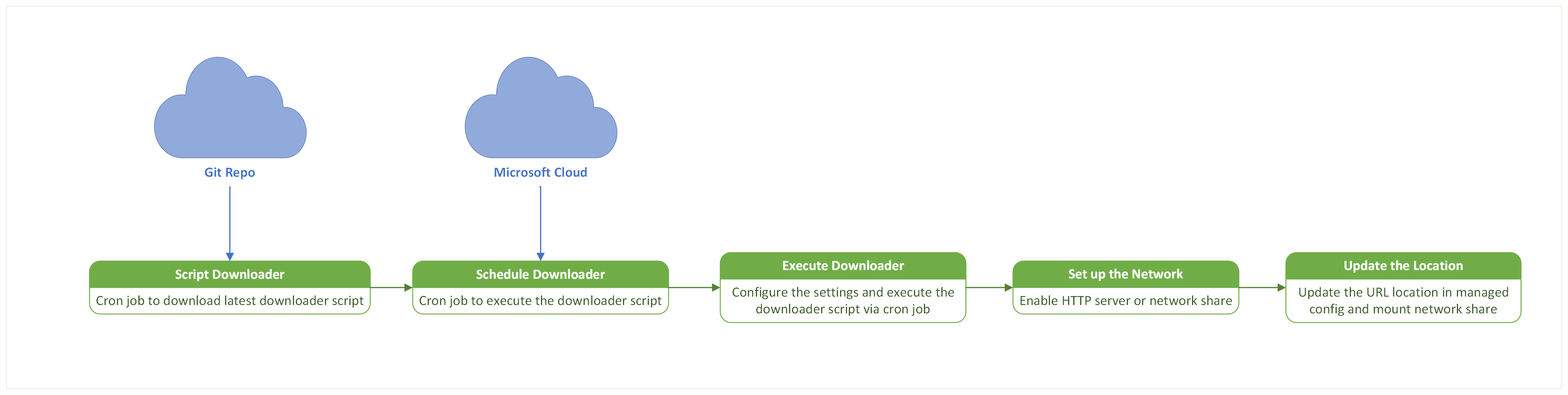

Abb. 1: Prozessflussdiagramm auf dem Spiegelserver zum Herunterladen der Security Intelligence-Updates

Abb. 1: Prozessflussdiagramm auf dem Spiegelserver zum Herunterladen der Security Intelligence-Updates

Abb. 2: Prozessflussdiagramm auf dem Linux-Endpunkt für Security Intelligence-Updates

Voraussetzungen

Defender für Endpunkt Version "101.24022.0001" oder höher muss auf den Linux-Endpunkten installiert sein.

Die Linux-Endpunkte müssen über Eine Verbindung mit dem Spiegelserver verfügen.

Auf dem Linux-Endpunkt muss eine der von Defender für Endpunkt unterstützten Distributionen ausgeführt werden.

Der Spiegelserver kann entweder ein HTTP/HTTPS-Server oder ein Netzwerkfreigabeserver sein. Beispiel: ein NFS-Server.

Der Spiegelserver muss Zugriff auf die folgenden URLs haben:

https://github.com/microsoft/mdatp-xplat.githttps://go.microsoft.com/fwlink/?linkid=2144709

Die folgenden Betriebssysteme werden auf dem Spiegelserver unterstützt:

- Linux (beliebige Variante)

- Windows (beliebige Version)

- Mac (beliebige Version)

Der Spiegelserver sollte Bash oder PowerShell unterstützen.

Die folgenden Mindestsystemspezifikationen sind für den Spiegelserver erforderlich:

CPU-Kern RAM Freier Datenträger Swap 2 Kerne (bevorzugte 4 Kerne) 1 GB Min ( bevorzugt 4 GB) 2 GB Systemabhängig Hinweis

Diese Konfiguration kann abhängig von der Anzahl der bereitgestellten Anforderungen und der Last variieren, die jeder Server verarbeiten muss.

Konfigurieren des Spiegelservers

Hinweis

Die Verwaltung und der Besitz des Spiegelservers liegt allein beim Kunden, da er sich in der privaten Umgebung des Kunden befindet.

Hinweis

Defender für Endpunkt muss auf dem Spiegelserver nicht installiert sein.

Abrufen des Offline-Skripts zum Herunterladen von Sicherheitsintelligenz

Microsoft hostet ein Offline-Skript zum Herunterladen von Sicherheitsinformationen in diesem GitHub-Repository.

Führen Sie die folgenden Schritte aus, um das Downloaderskript abzurufen:

Option 1: Klonen des Repositorys (bevorzugt)

- Installieren Sie Gitauf dem Spiegelserver.

- Navigieren Sie zu dem Verzeichnis, in dem Sie das Repository klonen möchten.

- Führen Sie den Befehl aus:

git clone https://github.com/microsoft/mdatp-xplat.git

Option 2: Herunterladen der ZIP-Datei

Laden Sie die ZIP-Datei des Repositorys hier herunter.

Kopieren Sie die ZIP-Datei in den Ordner, in dem Sie das Skript speichern möchten.

Extrahieren der ZIP-Datei

Hinweis

Planen Sie einen Cron-Auftrag , um das Repository/die heruntergeladene ZIP-Datei in regelmäßigen Abständen auf die neueste Version zu aktualisieren.

Nach dem Klonen des Repositorys/der heruntergeladenen ZIP-Datei sollte die lokale Verzeichnisstruktur wie folgt aussehen:

user@vm:~/mdatp-xplat$ tree linux/definition_downloader/

linux/definition_downloader/

├── README.md

├── settings.json

├── settings.ps1

├── xplat_offline_updates_download.ps1

└── xplat_offline_updates_download.sh

0 directories, 5 files

Hinweis

Gehen Sie die README.md-Datei durch, um die Verwendung des Skripts im Detail zu verstehen.

Die settings.json Datei besteht aus einigen Variablen, die der Benutzer konfigurieren kann, um die Ausgabe der Skriptausführung zu bestimmen.

| Feldname | Wert | Beschreibung |

|---|---|---|

downloadFolder |

string | Wird dem Speicherort zugeordnet, an den das Skript die Dateien herunterlädt. |

downloadLinuxUpdates |

bool | Bei Festlegung auf truelädt das Skript die Linux-spezifischen Updates auf die downloadFolder |

logFilePath |

string | Richtet die Diagnoseprotokolle in einem bestimmten Ordner ein. Diese Datei kann für Microsoft zum Debuggen des Skripts freigegeben werden, wenn Probleme auftreten. |

downloadMacUpdates |

bool | Das Skript lädt die Mac-spezifischen Updates auf die downloadFolder |

downloadPreviewUpdates |

bool | Lädt die Vorschauversion der für das jeweilige Betriebssystem verfügbaren Updates herunter. |

backupPreviousUpdates |

bool | Ermöglicht es dem Skript, das vorherige Update in den Ordner _back zu kopieren, und neue Updates werden in heruntergeladen. downloadFolder |

Ausführen des Offline-Sicherheitsintelligenz-Downloadskripts

Um das Downloaderskript manuell auszuführen, konfigurieren Sie die Parameter in der settings.json Datei gemäß der Beschreibung im vorherigen Abschnitt, und verwenden Sie einen der folgenden Befehle basierend auf dem Betriebssystem des Spiegelservers:

Bash:

./xplat_offline_updates_download.shPowershell:

./xplat_offline_updates_download.ps1

Hinweis

Planen Sie einen Cron-Auftrag zum Ausführen dieses Skripts, um in regelmäßigen Abständen die neuesten Security Intelligence-Updates auf dem Spiegelserver herunterzuladen.

Hosten der Offline-Security Intelligence-Updates auf dem Spiegelserver

Nachdem das Skript ausgeführt wurde, werden die neuesten Signaturen in den in der settings.json Datei konfigurierten Ordner (updates.zip) heruntergeladen.

Nachdem die ZIP-Datei der Signaturen heruntergeladen wurde, kann der Spiegelserver zum Hosten verwendet werden. Der Spiegelserver kann mit beliebigen HTTP-, HTTPS-/Netzwerkfreigabeservern gehostet werden.

Kopieren Sie nach dem Hosten den absoluten Pfad des gehosteten Servers (bis zum Verzeichnis und ohne das arch_* Verzeichnis).

Wenn das Skript beispielsweise mit downloadFolder=/tmp/wdav-updateausgeführt wird und der HTTP-Server (www.example.server.com:8000) den /tmp/wdav-update Pfad hosten wird, lautet der entsprechende URI: www.example.server.com:8000/linux/production/

Nachdem der Spiegelserver eingerichtet wurde, müssen wir diese URL mithilfe der verwalteten Konfiguration an die Linux-Endpunkte weitergeben, wie im nächsten Abschnitt beschrieben.

Konfigurieren der Endpunkte

- Verwenden Sie das folgende Beispiel

mdatp_managed.json, und aktualisieren Sie die Parameter gemäß der Konfiguration, und kopieren Sie die Datei an den Speicherort/etc/opt/microsoft/mdatp/managed/mdatp_managed.json.

{

"cloudService": {

"automaticDefinitionUpdateEnabled": true,

"definitionUpdatesInterval": 1202

},

"antivirusEngine": {

"offlineDefinitionUpdateUrl": "http://172.22.199.67:8000/linux/production/",

"offlineDefintionUpdateFallbackToCloud":false,

"offlineDefinitionUpdate": "enabled"

},

"features": {

"offlineDefinitionUpdateVerifySig": "enabled"

}

}

| Feldname | Werte | Kommentare |

|---|---|---|

automaticDefinitionUpdateEnabled |

True / False |

Bestimmt das Verhalten von Defender für Endpunkt, das versucht, Updates automatisch auszuführen, ist aktiviert bzw. deaktiviert. |

definitionUpdatesInterval |

Numeric | Zeit des Intervalls zwischen den einzelnen automatischen Aktualisierungen von Signaturen (in Sekunden). |

offlineDefinitionUpdateUrl |

Zeichenfolge | URL-Wert, der im Rahmen der Spiegelserver-Einrichtung generiert wird. |

offlineDefinitionUpdate |

enabled / disabled |

Bei Festlegung auf enabledist das Updatefeature für Security Intelligence offline aktiviert und umgekehrt. |

offlineDefinitionUpdateFallbackToCloud |

True / False |

Bestimmen Sie den Sicherheitsintelligenz-Updateansatz von Defender für Endpunkt, wenn der Offlinespiegelserver die Updateanforderung nicht verarbeiten kann. Wenn true festgelegt ist, wird das Update über die Microsoft-Cloud wiederholt, wenn das Offline-Security Intelligence-Update fehlgeschlagen ist, andernfalls umgekehrt. |

offlineDefinitionUpdateVerifySig |

enabled / disabled |

Wenn auf enabledfestgelegt ist, werden heruntergeladene Definitionen auf den Endpunkten überprüft, andernfalls umgekehrt. |

Hinweis

Ab heute kann die Offline-Security Intelligence-Updatefunktion nur über verwaltete JSON-Dateien auf Linux-Endpunkten konfiguriert werden. Die Integration mit der Verwaltung von Sicherheitseinstellungen im Sicherheitsportal ist teil unserer Roadmap.

Überprüfen der Konfiguration

Führen Sie den folgenden Befehl aus, um zu testen, ob die Einstellungen ordnungsgemäß auf die Linux-Endpunkte angewendet werden:

mdatp health --details definitions

Eine Beispielausgabe würde wie der folgende Codeausschnitt aussehen:

user@vm:~$ mdatp health --details definitions

automatic_definition_update_enabled : true [managed]

definitions_updated : Mar 14, 2024 at 12:13:17 PM

definitions_updated_minutes_ago : 2

definitions_version : "1.407.417.0"

definitions_status : "up_to_date"

definitions_update_source_uri : "https://go.microsoft.com/fwlink/?linkid=2144709"

definitions_update_fail_reason : ""

offline_definition_url_configured : "http://172.XX.XXX.XX:8000/linux/production/" [managed]

offline_definition_update : "enabled" [managed]

offline_definition_update_verify_sig : "enabled"

offline_definition_update_fallback_to_cloud : false[managed]

Auslösen der Offlinesicherheitsintelligenz Updates

Automatische Aktualisierung

- Wenn die Felder

automaticDefinitionUpdateEnabledund "offline_definition_update" im verwalteten JSON-Code auf true festgelegt sind, werden die Offline-Security Intelligence-Updates in regelmäßigen Abständen automatisch ausgelöst. - Standardmäßig beträgt dieses periodische Intervall 8 Stunden. Es kann jedoch konfiguriert werden, indem im verwalteten JSON-Code festgelegt

definitionUpdatesIntervalwird.

Manuelles Update

Führen Sie den Folgenden Befehl aus, um das Offline-Security Intelligence-Update manuell auszulösen, um die Signaturen vom Spiegelserver auf den Linux-Endpunkten herunterzuladen:

mdatp definitions update

Überprüfen von Update-status

Nachdem Sie das Offline-Security Intelligence-Update entweder mit der automatischen oder manuellen Methode ausgelöst haben, überprüfen Sie, ob das Update erfolgreich war, indem Sie den folgenden Befehl ausführen:

mdatp health --details --definitions.Überprüfen Sie die folgenden Felder:

user@vm:~$ mdatp health --details definitions ... definitions_status : "up_to_date" ... definitions_update_fail_reason : "" ...

Problembehandlung und Diagnose

Probleme: MDATP-Updatefehler

- Das Update ist hängen geblieben, oder das Update wurde nicht ausgelöst.

- Fehler bei der Aktualisierung.

Allgemeine Schritte zur Problembehandlung

Überprüfen Sie die status des Offline-Security Intelligence-Updatefeatures mithilfe des Befehls:

mdatp health --details definitions- Dieser Befehl sollte uns eine benutzerfreundliche Nachricht im

definitions_update_fail_reasonAbschnitt bereitstellen. - Überprüfen Sie, ob

offline_definition_updateundoffline_definition_update_verify_sigaktiviert ist. - Überprüfen, ob

definitions_update_source_urigleich istoffline_definition_url_configured-

definitions_update_source_uriist die Quelle, aus der die Signaturen heruntergeladen wurden. -

offline_definition_url_configuredist die Quelle, aus der Signaturen heruntergeladen werden sollen, die in der verwalteten Konfigurationsdatei erwähnt wird.

-

- Dieser Befehl sollte uns eine benutzerfreundliche Nachricht im

Führen Sie den Konnektivitätstest aus, um zu überprüfen, ob der Spiegelserver vom Host aus erreichbar ist:

mdatp connectivity testVersuchen Sie, die manuelle Aktualisierung mit dem Befehl auszulösen:

mdatp definitions update

Bekannte Probleme:

Das Offlinesignaturupdate kann im folgenden Szenario fehlschlagen:

Sie haben das Feature aktiviert, die Signaturupdates angewendet, dann das Feature deaktiviert, um weitere Signaturupdates aus der Cloud anzuwenden, und anschließend das Feature für zusätzliche Signaturupdates erneut aktiviert.

Schritte zur Entschärfung:

Es ist geplant, in Kürze eine Lösung für dieses Problem zu veröffentlichen.

Nützliche Links

Downloaderskript

Planen eines Cron-Auftrags

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für