Neue Konfigurationsprofile für macOS Big Sur und neuere Versionen von macOS

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

Möchten Sie Microsoft Defender für Endpunkt ausprobieren? Registrieren Sie sich für eine kostenlose Testversion.

Wenn Sie Microsoft Defender for Endpoint unter macOS in einer verwalteten Umgebung (über JAMF, Intune oder eine andere MDM-Lösung) bereitgestellt haben, müssen Sie neue Konfigurationsprofile bereitstellen. Wenn Sie diese Schritte nicht ausführen, erhalten Benutzer Genehmigungsaufforderungen zum Ausführen dieser neuen Komponenten.

JAMF

JAMF-Systemerweiterungsrichtlinie

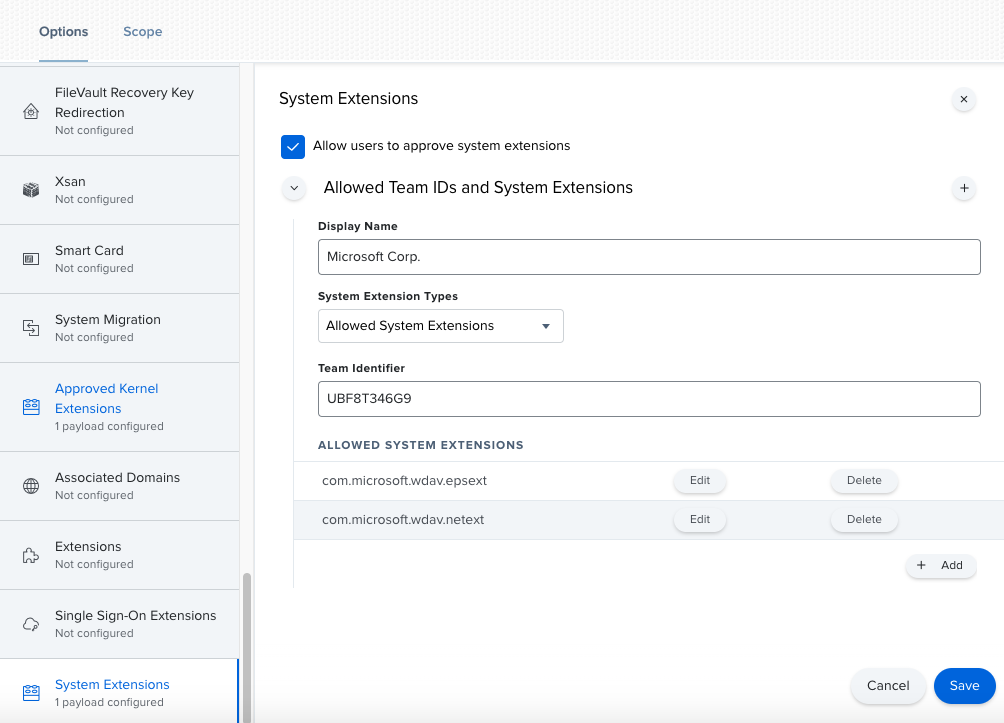

Um die Systemerweiterungen zu genehmigen, erstellen Sie die folgende Nutzlast:

Wählen Sie unter Computerkonfigurationsprofile >die Option Optionen > Systemerweiterungen aus.

Wählen Sie in der Dropdownliste Systemerweiterungstypen die Option Zulässige Systemerweiterungen aus.

Verwenden Sie UBF8T346G9 für Team-ID.

Fügen Sie der Liste Zulässige Systemerweiterungen die folgenden Bündelbezeichner hinzu:

- com.microsoft.wdav.epsext

- com.microsoft.wdav.netext

Richtliniensteuerung für Datenschutzeinstellungen

Fügen Sie die folgende JAMF-Nutzlast hinzu, um der Microsoft Defender for Endpoint Endpunktsicherheitserweiterung vollständigen Datenträgerzugriff zu gewähren. Diese Richtlinie ist eine Voraussetzung für die Ausführung der Erweiterung auf Ihrem Gerät.

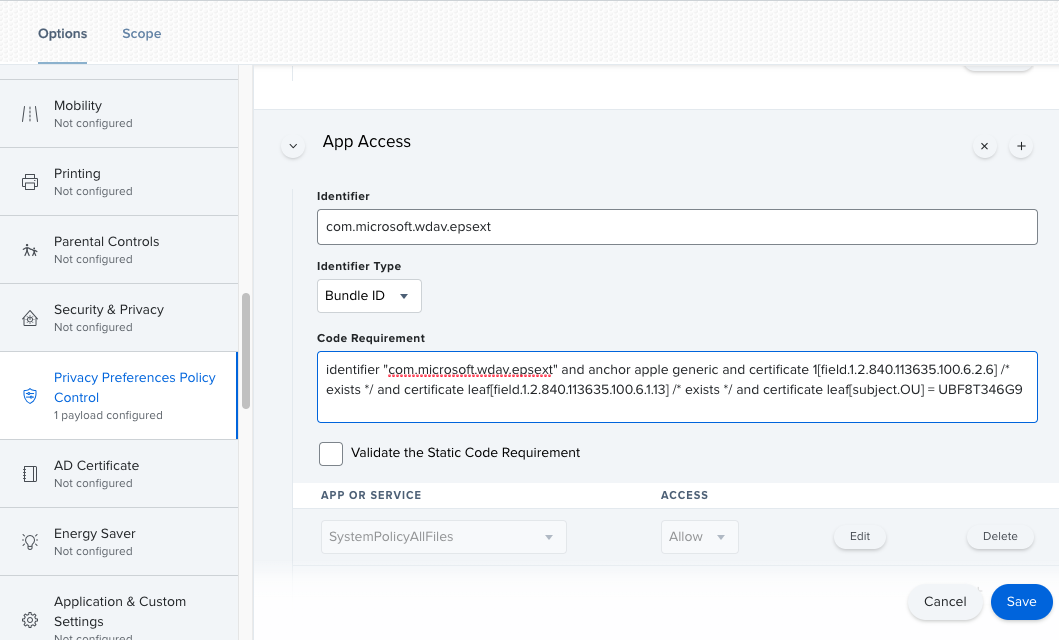

Wählen Sie Optionen>Datenschutzeinstellungen Richtliniensteuerung aus.

Verwenden Sie

com.microsoft.wdav.epsextals Bezeichner undBundle IDals Bündeltyp.Festlegen der Codeanforderung auf

identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9Legen Sie App oder Dienst auf SystemPolicyAllFiles und Zugriff auf Zulassen fest.

Netzwerkerweiterungsrichtlinie

Im Rahmen der Endpunkterkennungs- und -antwortfunktionen untersucht Microsoft Defender for Endpoint unter macOS den Socketdatenverkehr und meldet diese Informationen an das Microsoft Defender-Portal. Die folgende Richtlinie ermöglicht der Netzwerkerweiterung, diese Funktion auszuführen.

Hinweis

JAMF verfügt nicht über integrierte Unterstützung für Inhaltsfilterrichtlinien, die eine Voraussetzung für die Aktivierung der Netzwerkerweiterungen sind, die unter macOS auf dem Gerät installiert Microsoft Defender for Endpoint. Darüber hinaus ändert JAMF manchmal den Inhalt der bereitgestellten Richtlinien. Daher bieten die folgenden Schritte eine Problemumgehung, die das Signieren des Konfigurationsprofils umfasst.

Speichern Sie den folgenden Inhalt mithilfe eines Text-Editors auf Ihrem Gerät

com.microsoft.network-extension.mobileconfig:<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadDisplayName</key> <string>Microsoft Defender Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string> <key>PayloadType</key> <string>com.apple.webcontent-filter</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string> <key>PayloadDisplayName</key> <string>Approved Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>FilterType</key> <string>Plugin</string> <key>UserDefinedName</key> <string>Microsoft Defender Network Extension</string> <key>PluginBundleID</key> <string>com.microsoft.wdav</string> <key>FilterSockets</key> <true/> <key>FilterDataProviderBundleIdentifier</key> <string>com.microsoft.wdav.netext</string> <key>FilterDataProviderDesignatedRequirement</key> <string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string> </dict> </array> </dict> </plist>Überprüfen Sie, ob die obige Datei ordnungsgemäß kopiert wurde, indem Sie das

plutilHilfsprogramm im Terminal ausführen:$ plutil -lint <PathToFile>/com.microsoft.network-extension.mobileconfigWenn die Datei beispielsweise unter Dokumente gespeichert wurde:

$ plutil -lint ~/Documents/com.microsoft.network-extension.mobileconfigVergewissern Sie sich, dass der Befehl ausgibt

OK.<PathToFile>/com.microsoft.network-extension.mobileconfig: OKBefolgen Sie die Anweisungen auf dieser Seite , um ein Signaturzertifikat mithilfe der integrierten Zertifizierungsstelle von JAMF zu erstellen.

Nachdem das Zertifikat erstellt und auf Ihrem Gerät installiert wurde, führen Sie den folgenden Befehl im Terminal aus, um die Datei zu signieren:

$ security cms -S -N "<CertificateName>" -i <PathToFile>/com.microsoft.network-extension.mobileconfig -o <PathToSignedFile>/com.microsoft.network-extension.signed.mobileconfigWenn der Zertifikatname beispielsweise SigningCertificate lautet und die signierte Datei in Dokumente gespeichert wird:

$ security cms -S -N "SigningCertificate" -i ~/Documents/com.microsoft.network-extension.mobileconfig -o ~/Documents/com.microsoft.network-extension.signed.mobileconfigNavigieren Sie im JAMF-Portal zu Konfigurationsprofile , und klicken Sie auf die Schaltfläche Hochladen . Wählen Sie aus

com.microsoft.network-extension.signed.mobileconfig, wenn Sie zur Eingabe der Datei aufgefordert werden.

Intune

Intune-Richtlinie für Systemerweiterungen

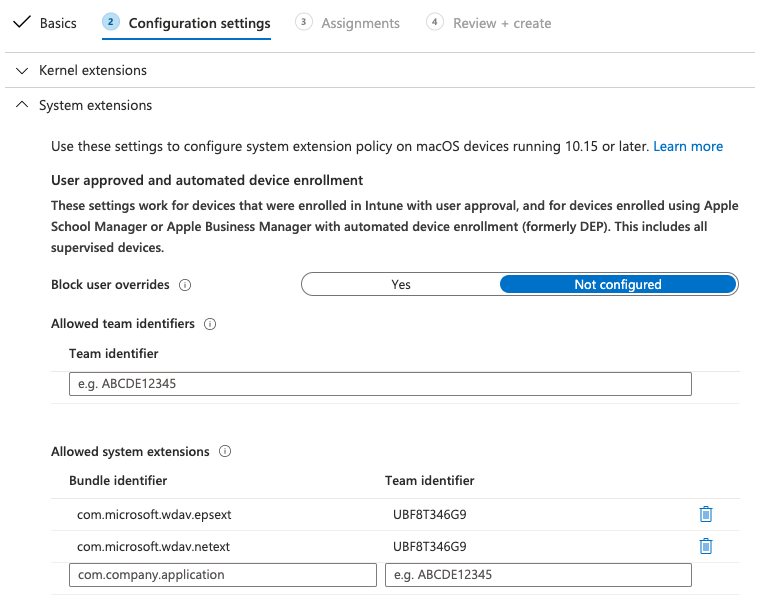

So genehmigen Sie die Systemerweiterungen:

Öffnen Sie Intunedie Option Gerätekonfigurationverwalten>. Wählen SieProfile>verwalten>Create Profil aus.

Wählen Sie einen Namen für das Profil aus. Ändern Sie Platform=macOS in Profile type=Extensions. Wählen Sie Erstellen aus.

Geben Sie auf der

BasicsRegisterkarte diesem neuen Profil einen Namen.Fügen Sie auf der

Configuration settingsRegisterkarte die folgenden Einträge imAllowed system extensionsAbschnitt hinzu:

| Bundlebezeichner | Teambezeichner |

|---|---|

| com.microsoft.wdav.epsext | UBF8T346G9 |

| com.microsoft.wdav.netext | UBF8T346G9 |

- Weisen Sie dieses Profil auf der

AssignmentsRegisterkarte Allen Benutzern & Alle Geräte zu. - Überprüfen und erstellen Sie dieses Konfigurationsprofil.

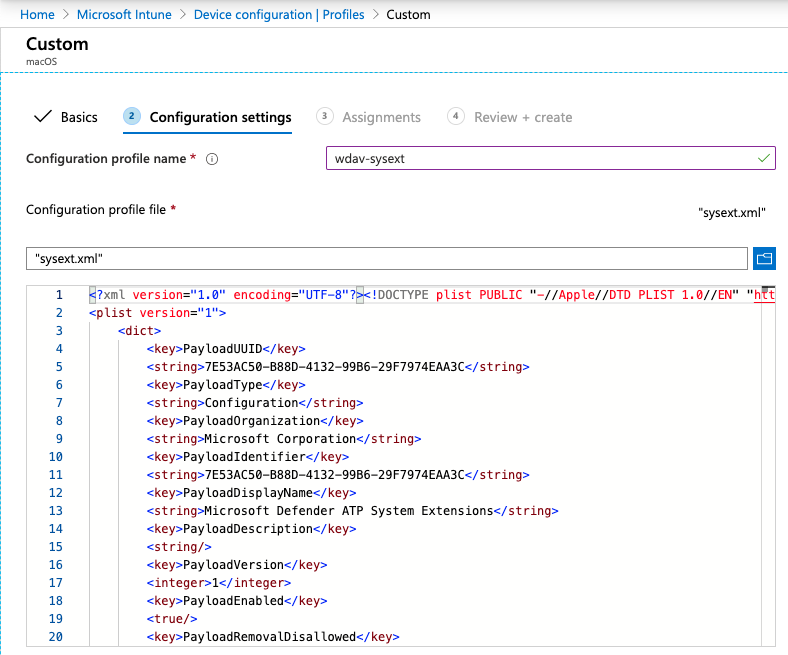

Create und Bereitstellen des benutzerdefinierten Konfigurationsprofils

Das folgende Konfigurationsprofil aktiviert die Netzwerkerweiterung und gewährt vollständigen Datenträgerzugriff auf die Endpoint Security-Systemerweiterung.

Speichern Sie den folgenden Inhalt in einer Datei namens sysext.xml:

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender System Extensions</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string>

<key>PayloadType</key>

<string>com.apple.webcontent-filter</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string>

<key>PayloadDisplayName</key>

<string>Approved Network Extension</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>FilterType</key>

<string>Plugin</string>

<key>UserDefinedName</key>

<string>Microsoft Defender Network Extension</string>

<key>PluginBundleID</key>

<string>com.microsoft.wdav</string>

<key>FilterSockets</key>

<true/>

<key>FilterDataProviderBundleIdentifier</key>

<string>com.microsoft.wdav.netext</string>

<key>FilterDataProviderDesignatedRequirement</key>

<string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

</dict>

<dict>

<key>PayloadUUID</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadType</key>

<string>com.apple.TCC.configuration-profile-policy</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadDisplayName</key>

<string>Privacy Preferences Policy Control</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>Services</key>

<dict>

<key>SystemPolicyAllFiles</key>

<array>

<dict>

<key>Identifier</key>

<string>com.microsoft.wdav.epsext</string>

<key>CodeRequirement</key>

<string>identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

<key>IdentifierType</key>

<string>bundleID</string>

<key>StaticCode</key>

<integer>0</integer>

<key>Allowed</key>

<integer>1</integer>

</dict>

</array>

</dict>

</dict>

</array>

</dict>

</plist>

Vergewissern Sie sich, dass die obige Datei ordnungsgemäß kopiert wurde. Führen Sie im Terminal den folgenden Befehl aus, und überprüfen Sie, ob ausgegeben wird OK:

$ plutil -lint sysext.xml

sysext.xml: OK

So stellen Sie dieses benutzerdefinierte Konfigurationsprofil bereit:

Öffnen Sie Intunedie Option Gerätekonfigurationverwalten>. Wählen SieProfile>verwalten>Create Profil aus.

Wählen Sie einen Namen für das Profil aus. Ändern Sie Platform=macOS und Profiltyp=Benutzerdefiniert. Wählen Sie Konfigurieren aus.

Öffnen Sie das Konfigurationsprofil, und laden Siesysext.xmlhoch. Diese Datei wurde im vorherigen Schritt erstellt.

Wählen Sie OK aus.

Weisen Sie dieses Profil auf der

AssignmentsRegisterkarte Allen Benutzern & Alle Geräte zu.Überprüfen und erstellen Sie dieses Konfigurationsprofil.

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für