SCHRITT 3: Überprüfen der Clientkonnektivität mit Microsoft Defender for Endpoint Dienst-URLs

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

Möchten Sie Defender für Endpunkt erfahren? Registrieren Sie sich für eine kostenlose Testversion

Überprüfen Sie, ob Clients mithilfe der Defender für Endpunkt-Clientanalyse eine Verbindung mit den Defender für Endpunkt-Dienst-URLs herstellen können, um sicherzustellen, dass Endpunkte Telemetriedaten an den Dienst kommunizieren können.

Weitere Informationen zur Defender für Endpunkt-Clientanalyse finden Sie unter Problembehandlung für die Sensorintegrität mit Microsoft Defender for Endpoint Client Analyzer.

Hinweis

Sie können defender for Endpoint Client Analyzer vor dem Onboarding und nach dem Onboarding auf Geräten ausführen.

- Beim Testen auf einem Gerät, das in Defender für Endpunkt integriert ist, verwendet das Tool die Onboardingparameter.

- Beim Testen auf einem Gerät, das noch nicht in Defender für Endpunkt integriert ist, verwendet das Tool die Standardwerte "USA", "Vereinigtes Königreich" und "EU".

Führen Sie für die konsolidierten Dienst-URLs, die von optimierter Konnektivität (Standardeinstellung für neue Mandanten) bereitgestellt werden, beim Testen von Geräten, die noch nicht in Defender für Endpunkt integriert wurden, mit-o <path to MDE onboarding package >ausmdeclientanalyzer.cmd. Der Befehl verwendet geo-Parameter aus dem Onboardingskript, um die Konnektivität zu testen. Andernfalls wird der Standardtest für das Pre-Onboarding für den Standard-URL-Satz ausgeführt. Weitere Informationen finden Sie im folgenden Abschnitt.

Vergewissern Sie sich, dass die Proxykonfiguration erfolgreich abgeschlossen wurde. WinHTTP kann dann den Proxyserver in Ihrer Umgebung ermitteln und über diesen kommunizieren, und der Proxyserver lässt dann Datenverkehr zu den Defender für Endpunkt-Dienst-URLs zu.

Laden Sie das Microsoft Defender for Endpoint Client Analyzer-Tool herunter, auf dem der Defender für Endpunkt-Sensor ausgeführt wird.

Extrahieren Sie den Inhalt von MDEClientAnalyzer.zip auf dem Gerät.

Öffnen Sie eine Befehlszeile mit erhöhten Rechten:

- Wechseln Sie zu Start, und geben Sie cmd ein.

- Klicken Sie mit der rechten Maustaste auf Eingabeaufforderung, und wählen Sie Als Administrator ausführen aus.

Geben Sie den folgenden Befehl ein, und drücken Sie dann die Eingabetaste:

HardDrivePath\MDEClientAnalyzer.cmdErsetzen Sie HardDrivePath durch den Pfad, in den das Tool MDEClientAnalyzer heruntergeladen wurde. Zum Beispiel:

C:\Work\tools\MDEClientAnalyzer\MDEClientAnalyzer.cmdDas Tool erstellt und extrahiert die MDEClientAnalyzerResult.zip-Datei im Ordner, die in HardDrivePath verwendet werden soll.

Öffnen Sie MDEClientAnalyzerResult.txt und überprüfen Sie, ob Sie die Proxy-Konfigurationsschritte durchgeführt haben, um die Servererkennung und den Zugriff auf die Service-URLs zu aktivieren.

Das Tool überprüft die Verbindung von Defender für Endpunkt-URLs. Stellen Sie sicher, dass der Defender für Endpunkt-Client für die Interaktion konfiguriert ist. Das Tool gibt die Ergebnisse in der MDEClientAnalyzerResult.txt-Datei für jede URL aus, die möglicherweise für die Kommunikation mit den Defender für Endpunkt-Diensten verwendet werden kann. Beispiel:

Testing URL : https://xxx.microsoft.com/xxx 1 - Default proxy: Succeeded (200) 2 - Proxy auto discovery (WPAD): Succeeded (200) 3 - Proxy disabled: Succeeded (200) 4 - Named proxy: Doesn't exist 5 - Command line proxy: Doesn't exist

Wenn mindestens eine der Verbindungsoptionen einen (200)-Status zurückgibt, kann der Defender für Endpunkt-Client über diese Verbindungsmethode ordnungsgemäß mit der getesteten URL kommunizieren.

Wenn die Ergebnisse der Verbindungsüberprüfung hingegen auf einen Fehler hindeuten, wird ein HTTP-Fehler angezeigt (siehe HTTP-Status-Codes). Sie können dann die URLs in der Tabelle unter Zugriff auf Defender für Endpunkt-Dienst-URLs im Proxyserver aktivieren verwenden. Welche URLs zur Verwendung verfügbar sind, hängt von der Region ab, die während des Onboardingvorgangs ausgewählt wurde.

Hinweis

Die Überprüfungen der Cloud-Konnektivität des Tools Connectivity Analyzer sind nicht mit der Regel zur Verringerung der Angriffsfläche Blockieren von Vorgängen, die von PSExec und WMI-Befehlen stammen, kompatibel. Sie müssen diese Regel vorübergehend deaktivieren, um das Verbindungstool auszuführen. Alternativ können Sie bei der Ausführung des Analysators vorübergehend ASR-Ausschlüsse hinzufügen.

Wenn der TelemetryProxyServer in der Registrierung oder über die Gruppenrichtlinie festgelegt ist, greift Defender für Endpunkt auf den definierten Proxy zurück, da er nicht darauf zugreifen kann.

Testen der Konnektivität mit der optimierten Onboardingmethode

Wenn Sie die Konnektivität auf einem Gerät testen, das noch nicht in Defender für Endpunkt integriert wurde, indem Sie den optimierten Ansatz (sowohl für neue als auch für migrierende Geräte) verwenden:

Laden Sie das optimierte Onboardingpaket für das relevante Betriebssystem herunter.

Extrahieren Sie die .cmd aus dem Onboardingpaket.

Befolgen Sie die Anweisungen im vorherigen Abschnitt, um das Client Analyzer herunterzuladen.

Führen Sie

mdeclientanalyzer.cmd -o <path to onboarding cmd file>im Ordner MDEClientAnalyzer aus. Der Befehl verwendet Geoparameter aus dem Onboardingskript, um die Konnektivität zu testen.

Wenn Sie die Konnektivität auf einem Gerät testen, das in Defender für Endpunkt integriert ist, indem Sie das optimierte Onboardingpaket verwenden, führen Sie defender for Endpoint Client Analyzer wie gewohnt aus. Das Tool verwendet die konfigurierten Onboardingparameter, um die Konnektivität zu testen.

Weitere Informationen zum Zugreifen auf ein optimiertes Onboardingskript finden Sie unter Onboarding von Geräten mit optimierter Gerätekonnektivität.

Microsoft Monitoring Agent (MMA)-Dienst-URL-Verbindungen

Lesen Sie die folgenden Anleitungen, um die Platzhalter (*)-Anforderung für Ihre spezifische Umgebung zu vermeiden, wenn Sie den Microsoft Monitoring Agent (MMA) für frühere Versionen von Windows verwenden.

Onboarding eines vorherigen Betriebssystems mit dem Microsoft Monitoring Agent (MMA) in Defender für Endpunkt (weitere Informationen finden Sie unter Onboarding früherer Versionen von Windows auf Defender für Endpunkt und Onboarding Windows Server).

Stellen Sie sicher, dass der Computer erfolgreich Berichte an das Microsoft Defender-Portal meldet.

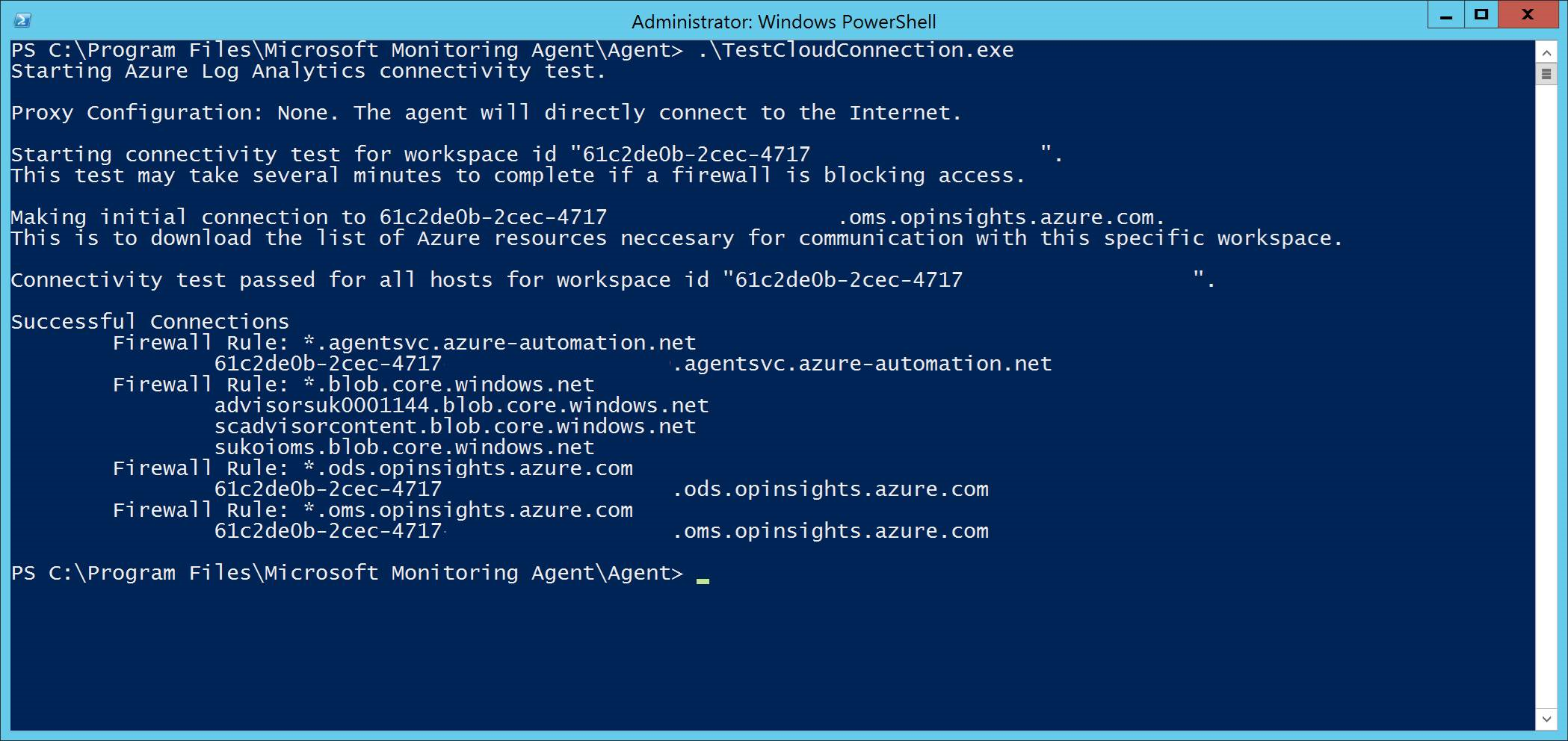

Führen Sie das TestCloudConnection.exe Tool aus

C:\Program Files\Microsoft Monitoring Agent\Agent, um die Konnektivität zu überprüfen und die erforderlichen URLs für Ihren spezifischen Arbeitsbereich abzurufen.Die vollständige Liste der Anforderungen für Ihre Region finden Sie in der Liste der Microsoft Defender für Endpunkt-URLs (siehe die Tabelle der Dienst-URLs).

Die platzhalter *.ods.opinsights.azure.com(*) in den URL-Endpunkten , *.oms.opinsights.azure.comund *.agentsvc.azure-automation.net können durch Ihre spezifische Arbeitsbereichs-ID ersetzt werden. Die Arbeitsbereichs-ID ist spezifisch für Ihre Umgebung und Ihren Arbeitsbereich. Sie finden sie im Abschnitt Onboarding Ihres Mandanten im Microsoft Defender-Portal.

Der *.blob.core.windows.net URL-Endpunkt kann durch die URLs ersetzt werden, die im Abschnitt "Firewallregel: *.blob.core.windows.net" der Testergebnisse angezeigt werden.

Hinweis

Bei einem Onboarding über Microsoft Defender für Cloud können mehrere Arbeitsbereiche verwendet werden. Sie müssen die Prozedur TestCloudConnection.exe auf dem eingebundenen Computer von jedem Arbeitsbereich aus durchführen (um festzustellen, ob es Änderungen an den *.blob.core.windows.net URLs zwischen den Arbeitsbereichen gibt).

Nächster Schritt

Onboarding von Windows-ClientOnboarding von Windows ServerOnboarding von Nicht-Windows-Geräten