Netzwerknamensauflösung in Microsoft Defender for Identity

Die Netzwerknamenauflösung (Network Name Resolution, NNR) ist eine Hauptkomponente der Funktionalität von Microsoft Defender for Identity. Defender for Identity erfasst Aktivitäten basierend auf Netzwerkdatenverkehr, Windows-Ereignissen und ETW – diese Aktivitäten enthalten normalerweise IP-Daten.

Mit NNR kann Defender for Identity zwischen unformatierten Aktivitäten (mit IP-Adressen) und den relevanten Computern korrelieren, die an den einzelnen Aktivitäten beteiligt sind. Basierend auf den unformatierten Aktivitäten generiert Defender for Identity-Profile Entitäten, einschließlich Computern, und generiert Sicherheitswarnungen für verdächtige Aktivitäten.

Zum Auflösen von IP-Adressen in Computernamen suchen Defender for Identity-Sensoren die IP-Adressen mithilfe der folgenden Methoden:

Primäre Methoden:

- NTLM über RPC (TCP-Port 135)

- NetBIOS (UDP-Port 137)

- RDP (TCP-Port 3389) – nur das erste Paket von Client hello

Sekundäre Methode:

- Fragt den DNS-Server mit umgekehrter DNS-Suche der IP-Adresse ab (UDP 53)

Für optimale Ergebnisse empfehlen wir die Verwendung mindestens einer der primären Methoden. Die Umgekehrte DNS-Suche der IP-Adresse wird nur ausgeführt, wenn:

- Es gibt keine Antwort von einer der primären Methoden.

- Es gibt einen Konflikt in der Antwort, die von zwei oder mehr primären Methoden empfangen wurde.

Hinweis

Für einen der Ports wird keine Authentifizierung ausgeführt.

Defender for Identity wertet das Gerätebetriebssystem basierend auf dem Netzwerkdatenverkehr aus und bestimmt es. Nach dem Abrufen des Computernamens überprüft der Defender for Identity-Sensor Active Directory und verwendet TCP-Fingerabdrücke, um festzustellen, ob ein korreliertes Computerobjekt mit demselben Computernamen vorhanden ist. Die Verwendung von TCP-Fingerabdrücken hilft bei der Identifizierung von nicht registrierten und nicht-Windows-Geräten, die in Ihrem Untersuchungsprozess helfen. Wenn der Defender for Identity-Sensor die Korrelation findet, ordnet der Sensor die IP dem Computerobjekt zu.

In Fällen, in denen kein Name abgerufen wird, wird ein nicht aufgelöstes Computerprofil nach IP mit der IP und der relevanten erkannten Aktivität erstellt.

NNR-Daten sind entscheidend für die Erkennung der folgenden Bedrohungen:

- Verdächtiger Identitätsdiebstahl (Pass-the-Ticket)

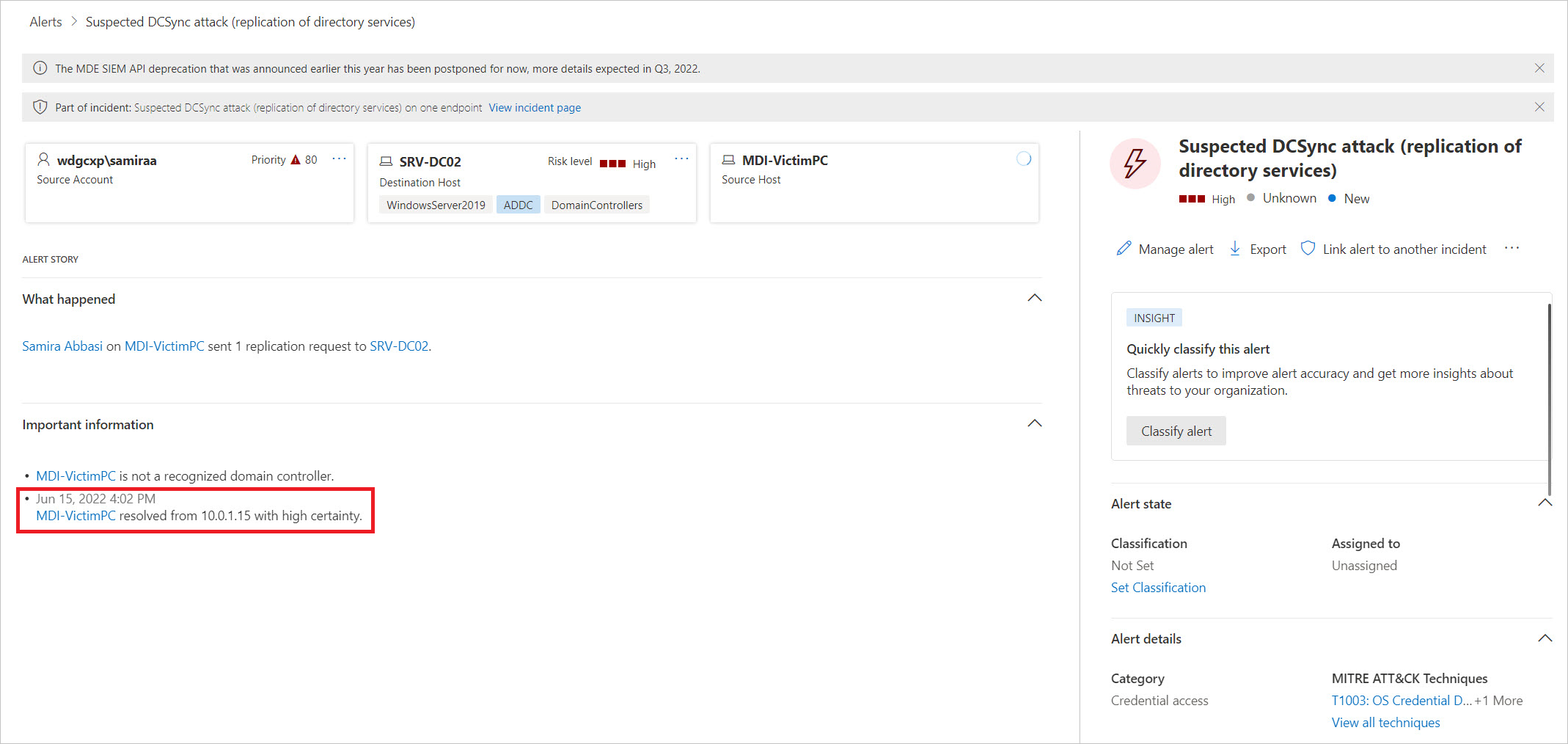

- Verdächtiger DCSync-Angriff (Replikation von Verzeichnisdiensten)

- Netzwerkzuordnungs-Reconnaissance (DNS)

Um ihre Fähigkeit zu ermitteln, ob es sich bei einer Warnung um ein True Positive (TP) oder False Positive (FP) handelt, umfasst Defender for Identity den Grad der Sicherheit der Computerbenennung, die in den Nachweis jeder Sicherheitswarnung aufgelöst wird.

Wenn Computernamen beispielsweise mit hoher Sicherheit aufgelöst werden, erhöht sich das Vertrauen in die resultierende Sicherheitswarnung als True Positive oder TP.

Der Nachweis umfasst den Zeitpunkt, die IP und den Computernamen, in den die IP aufgelöst wurde. Wenn die Auflösungssicherheit niedrig ist, verwenden Sie diese Informationen, um zu untersuchen und zu überprüfen, welches Gerät zurzeit die tatsächliche Quelle der IP war. Nachdem Sie das Gerät bestätigt haben, können Sie ermitteln, ob es sich bei der Warnung um ein falsch positives Oder FPS handelt, ähnlich wie in den folgenden Beispielen:

Verdächtiger Identitätsdiebstahl (Pass-the-Ticket) – die Warnung wurde für denselben Computer ausgelöst.

Verdächtiger DCSync-Angriff (Replikation von Verzeichnisdiensten) – die Warnung wurde von einem Do Standard Controller ausgelöst.

Netzwerkzuordnungs-Aufklärung (DNS) – die Warnung wurde von einem DNS-Server ausgelöst.

Konfigurationsempfehlungen

NTLM über RPC:

- Überprüfen Sie, ob TCP-Port 135 für eingehende Kommunikation von Defender for Identity Sensors auf allen Computern in der Umgebung geöffnet ist.

- Überprüfen Sie alle Netzwerkkonfigurationen (Firewalls), da dies die Kommunikation mit den relevanten Ports verhindern kann.

NetBIOS:

- Überprüfen Sie, ob UDP-Port 137 für eingehende Kommunikation von Defender for Identity Sensors auf allen Computern in der Umgebung geöffnet ist.

- Überprüfen Sie alle Netzwerkkonfigurationen (Firewalls), da dies die Kommunikation mit den relevanten Ports verhindern kann.

RDP:

- Überprüfen Sie, ob TCP-Port 3389 für eingehende Kommunikation von Defender for Identity Sensors auf allen Computern in der Umgebung geöffnet ist.

- Überprüfen Sie alle Netzwerkkonfigurationen (Firewalls), da dies die Kommunikation mit den relevanten Ports verhindern kann.

Hinweis

- Es ist nur eines dieser Protokolle erforderlich, es wird jedoch empfohlen, alle Protokolle zu verwenden.

- Benutzerdefinierte RDP-Ports werden nicht unterstützt.

Reverse-DNS:

- Überprüfen Sie, ob der Sensor den DNS-Server erreichen kann und dass Reverse Lookup Zones aktiviert sind.

Integritäts-Issues

Um sicherzustellen, dass Defender for Identity ideal funktioniert und die Umgebung ordnungsgemäß konfiguriert ist, überprüft Defender for Identity den Auflösungsstatus jedes Sensors und gibt eine Integritätswarnung pro Methode aus, und stellt eine Liste der Defender for Identity-Sensoren mit geringer Erfolgsquote der aktiven Namensauflösung mit jeder Methode bereit.

Hinweis

Um eine optionale NNR-Methode in Defender for Identity zu deaktivieren, um die Anforderungen Ihrer Umgebung zu erfüllen, öffnen Sie einen Supportfall.

Jede Integritätswarnung enthält spezifische Details der Methode, Sensoren, der problematischen Richtlinie sowie Konfigurationsempfehlungen. Weitere Informationen zu Integritätsproblemen finden Sie unter Microsoft Defender for Identity-Sensorintegritätsprobleme.