Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Wichtig

Die Remotesammlung von Mitgliedern lokaler Administratorengruppen von Endpunkten, die SAM-R-Abfragen in Microsoft Defender for Identity verwenden, wird mitte Mai 2025 deaktiviert. Diese Daten werden derzeit zum Erstellen potenzieller Lateral Movement-Pfadzuordnungen verwendet, die nach dieser Änderung nicht mehr aktualisiert werden. Die Änderung erfolgt automatisch am angegebenen Datum, und es ist keine administrative Aktion erforderlich.

Lateral Movement ist der Zeitpunkt, an dem ein Angreifer nicht sensible Konten verwendet, um Zugriff auf sensible Konten in Ihrem Netzwerk zu erhalten. Lateral Movement wird von Angreifern verwendet, um die sensiblen Konten und Computer in Ihrem Netzwerk zu identifizieren und Zugriff darauf zu erhalten, die gespeicherte Anmeldeinformationen in Konten, Gruppen und Computern gemeinsam nutzen. Sobald ein Angreifer erfolgreiche Lateral-Schritte in Richtung Ihrer wichtigsten Ziele unternimmt, kann der Angreifer auch vorteile nutzen und Zugriff auf Ihre Domänencontroller erhalten. Lateral Movement-Angriffe werden mit vielen der in Microsoft Defender for Identity Sicherheitswarnungen beschriebenen Methoden durchgeführt.

Eine wichtige Komponente der Sicherheitserkenntnisse von Microsoft Defender for Identity sind Lateral Movement Paths oder LMPs. Defender for Identity LMPs sind visuelle Leitfäden, die Ihnen helfen, schnell zu verstehen und zu identifizieren, wie sich Angreifer seitlich innerhalb Ihres Netzwerks bewegen können. Der Zweck von Lateral Movements innerhalb der Kill Chain für Cyberangriffe besteht darin, dass Angreifer Ihre sensiblen Konten mit nicht sensiblen Konten gewinnen und kompromittieren. Die Kompromittierung Ihrer sensiblen Konten bringt sie ihrem ultimativen Ziel, der Domänendominanz, einen weiteren Schritt näher. Um zu verhindern, dass diese Angriffe erfolgreich sind, bieten Defender for Identity LMPs Ihnen eine einfach zu interpretierende, direkte visuelle Anleitung für Ihre anfälligsten, vertraulichsten Konten. LMPs helfen Ihnen, diese Risiken in Zukunft zu mindern und zu verhindern und den Zugriff von Angreifern zu schließen, bevor sie die Domänendominanz erreichen.

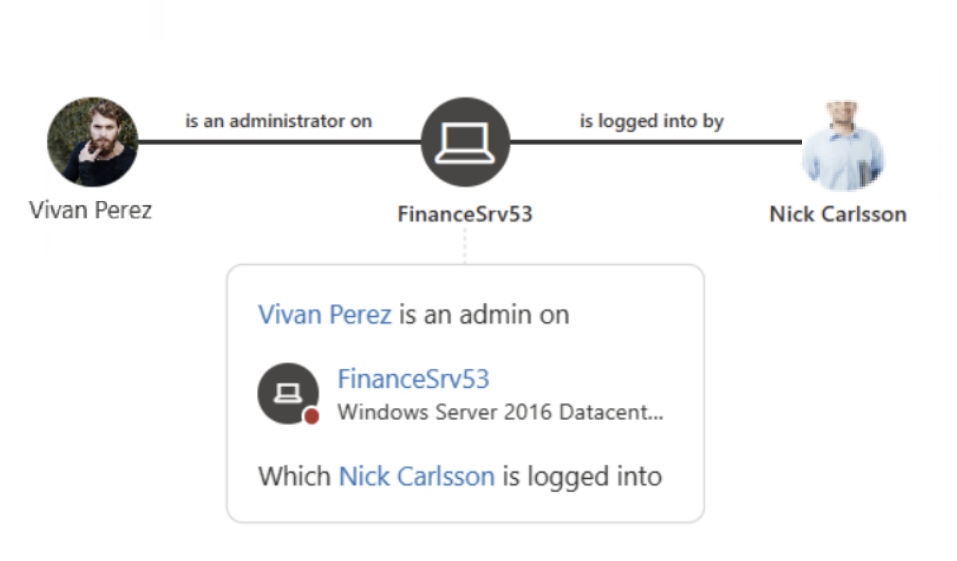

Zum Beispiel:

Lateral Movement-Angriffe werden in der Regel mit einer Reihe verschiedener Techniken durchgeführt. Einige der beliebtesten Methoden, die von Angreifern verwendet werden, sind Diebstahl von Anmeldeinformationen und Pass the Ticket. Bei beiden Methoden werden Ihre nicht sensiblen Konten von Angreifern für laterale Verschiebungen verwendet, indem nicht sensible Computer ausgenutzt werden, die gespeicherte Anmeldeinformationen in Konten, Gruppen und Computern mit sensiblen Konten gemeinsam nutzen.

Sehen Sie sich das folgende Video an, um mehr über das Reduzieren von Lateral Movement-Pfaden mit Defender for Identity zu erfahren:

Wo finde ich Defender for Identity LMPs?

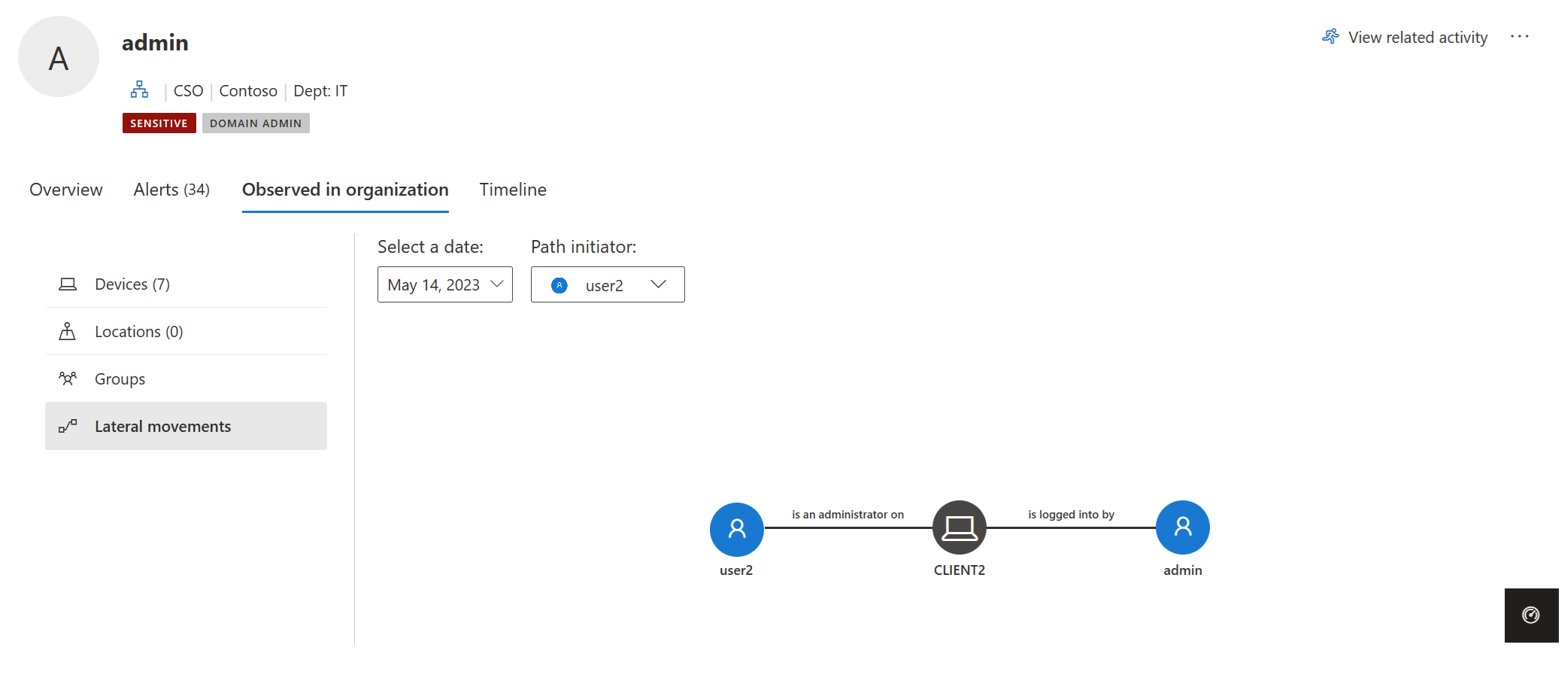

Jede von Defender for Identity ermittelte Identität, die sich in einem LMP befindet, enthält informationen zu Lateral Movement-Pfaden auf der Registerkarte Beobachtet in organization. Zum Beispiel:

Der LMP für jede Entität bietet je nach Vertraulichkeit der Entität unterschiedliche Informationen:

- Sensible Benutzer: Potenzielle LMP(s), die zu diesem Benutzer führen, werden angezeigt.

- Nicht sensible Benutzer und Computer – potenzielle LMP-Werte, mit denen die Entität verknüpft ist, werden angezeigt.

Jedes Mal, wenn die Registerkarte ausgewählt wird, zeigt Defender for Identity den zuletzt ermittelten LMP an. Jeder potenzielle LMP wird nach der Ermittlung 48 Stunden lang gespeichert. LMP-Verlauf ist verfügbar. Zeigen Sie ältere LMPs an, die in der Vergangenheit ermittelt wurden, indem Sie Datum auswählen auswählen. Sie können auch einen anderen Benutzer auswählen, der den LMP initiiert hat, indem Sie Pfadinitiator auswählen.

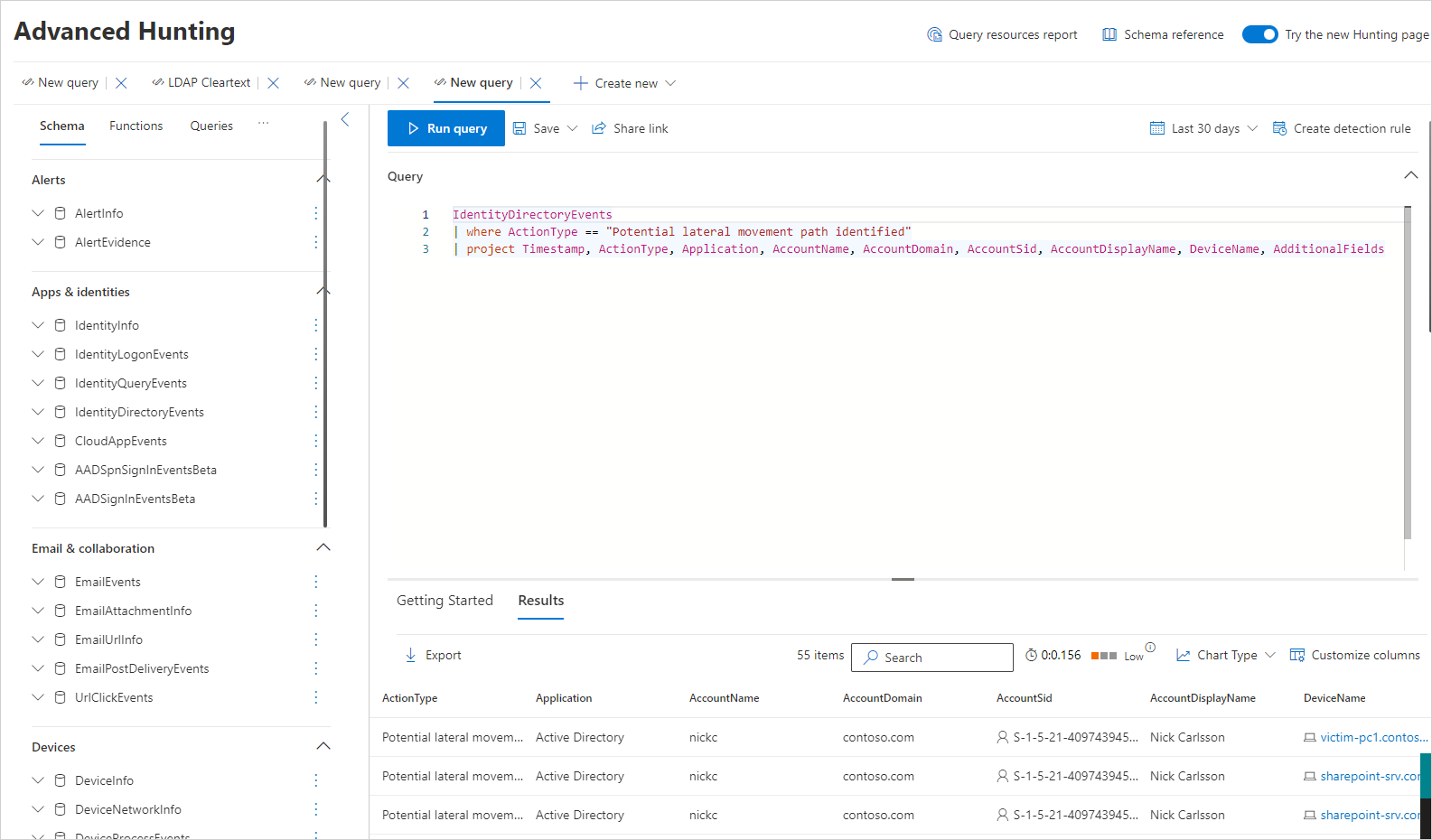

LMP-Ermittlung mithilfe der erweiterten Suche

Um Lateral Movement-Pfadaktivitäten proaktiv zu ermitteln, können Sie eine erweiterte Huntingabfrage ausführen.

Hier sehen Sie ein Beispiel für eine solche Abfrage:

Anweisungen zum Ausführen erweiterter Huntingabfragen finden Sie unter Proaktives Suchen nach Bedrohungen mit erweiterter Suche in Microsoft Defender XDR.

LMP-bezogene Entitäten

LMP kann jetzt direkt bei Ihrem Untersuchungsprozess helfen. Defender for Identity-Sicherheitswarnungslisten enthalten die zugehörigen Entitäten, die an jedem potenziellen Lateral Movement-Pfad beteiligt sind. Die Beweislisten helfen Ihrem Security Response-Team direkt dabei, die Wichtigkeit der Sicherheitswarnung und/oder Untersuchung der zugehörigen Entitäten zu erhöhen oder zu verringern. Wenn beispielsweise eine Pass the Ticket-Warnung ausgegeben wird, sind der Quellcomputer, der kompromittierte Benutzer und der Zielcomputer, von dem das gestohlene Ticket verwendet wurde, Teil des potenziellen Lateral Movement-Pfads, der zu einem sensiblen Benutzer führt. Das Vorhandensein des erkannten LMP macht die Untersuchung der Warnung und das Beobachten des mutmaßlichen Benutzers noch wichtiger, um ihren Angreifer von zusätzlichen Lateral Moves zu verhindern. Nachverfolgbare Beweise werden in LMPs bereitgestellt, damit Sie es einfacher und schneller verhindern können, dass Angreifer in Ihrem Netzwerk vorankommen.

Sicherheitsbewertung von Lateral Movement-Pfaden

Microsoft Defender for Identity überwacht kontinuierlich Ihre Umgebung, um sensible Konten mit den riskantesten Lateral Movement-Pfaden zu identifizieren, die ein Sicherheitsrisiko darstellen, und meldet diese Konten, um Sie bei der Verwaltung Ihrer Umgebung zu unterstützen. Pfade gelten als riskant, wenn sie über drei oder mehr nicht sensible Konten verfügen, die das sensible Konto dem Diebstahl von Anmeldeinformationen durch böswillige Akteure aussetzen können. Um herauszufinden, welche Ihrer sensiblen Konten riskante Lateral Movement-Pfade aufweisen, überprüfen Sie die Sicherheitsbewertung riskanteste Lateral Movement-Pfade (LMP). Basierend auf den Empfehlungen können Sie die Entität aus der Gruppe entfernen oder die lokalen Administratorberechtigungen für die Entität vom angegebenen Gerät entfernen.

Weitere Informationen finden Sie unter Sicherheitsbewertung: Riskanteste Lateral Movement-Pfade (LMP).

Bewährte Methoden für die Prävention

Sicherheitserkenntnisse sind nie zu spät, um den nächsten Angriff zu verhindern und Schäden zu beheben. Aus diesem Grund bietet die Untersuchung eines Angriffs auch während der Domänendominanzphase ein anderes, aber wichtiges Beispiel. Wenn es sich bei der Untersuchung einer Sicherheitswarnung wie der Remotecodeausführung um eine richtig positive Warnung handelt, ist Ihr Domänencontroller in der Regel bereits kompromittiert. LmPs informieren jedoch darüber, wo der Angreifer Berechtigungen erlangt hat und welchen Pfad er in Ihrem Netzwerk verwendet hat. Auf diese Weise können LMPs auch wichtige Einblicke in die Behebung bieten.

Die beste Möglichkeit, laterale Verschiebungen in Ihrem organization zu verhindern, besteht darin, sicherzustellen, dass sensible Benutzer nur ihre Administratoranmeldeinformationen verwenden, wenn sie sich bei gehärteten Computern anmelden. Überprüfen Sie im Beispiel, ob der Administrator im Pfad tatsächlich Zugriff auf den gemeinsam genutzten Computer benötigt. Wenn sie Zugriff benötigen, stellen Sie sicher, dass sie sich mit einem Anderen Benutzernamen und Kennwort als ihren Administratoranmeldeinformationen beim freigegebenen Computer anmelden.

Vergewissern Sie sich, dass Ihre Benutzer nicht über unnötige Administratorberechtigungen verfügen. Überprüfen Sie im Beispiel, ob alle Personen in der freigegebenen Gruppe tatsächlich Administratorrechte auf dem verfügbar gemachten Computer benötigen.

Stellen Sie sicher, dass Personen nur Zugriff auf die erforderlichen Ressourcen haben. In diesem Beispiel erweitert Ron Harper die Exposition von Nick Cowley erheblich. Muss Ron Harper in die Gruppe aufgenommen werden? Gibt es Untergruppen, die erstellt werden könnten, um laterale Bewegungen zu minimieren?

Tipp

Wenn in den letzten 48 Stunden keine potenzielle Lateral Movement-Pfadaktivität für eine Entität erkannt wurde, wählen Sie Datum auswählen aus, und suchen Sie nach vorherigen potenziellen Lateral Movement-Pfaden.

Wichtig

Anweisungen dazu, wie Sie Ihre Clients und Server so festlegen, dass Defender for Identity die SAM-R-Vorgänge ausführen kann, die für die Erkennung von Lateral Movement-Pfaden erforderlich sind, finden Sie unter Konfigurieren Microsoft Defender for Identity für Remoteaufrufe an SAM.

Untersuchen von Lateral Movement-Pfaden

Es gibt mehrere Möglichkeiten, LMPs zu verwenden und zu untersuchen. Suchen Sie im Microsoft Defender-Portal nach Entität, und untersuchen Sie dann nach Pfad oder Aktivität.

Suchen Sie im Portal nach einem Benutzer. Unter Beobachtet in organization (sowohl auf den Registerkarten Übersicht als auch Beobachtet) können Sie sehen, ob der Benutzer in einem potenziellen LMP ermittelt wird.

Wenn der Benutzer ermittelt wird, wählen Sie die Registerkarte Beobachtet in organization und dann Laterale Bewegungspfade aus.

Das angezeigte Diagramm stellt eine Zuordnung der möglichen Pfade für den sensiblen Benutzer während des 48-Stunden-Zeitraums bereit. Verwenden Sie die Option Datum auswählen , um das Diagramm für frühere Lateral Movement-Pfaderkennungen für die Entität anzuzeigen.

Überprüfen Sie das Diagramm, um zu sehen, was Sie über die Offenlegung der Anmeldeinformationen Ihrer sensiblen Benutzer erfahren können. Folgen Sie beispielsweise im Pfad den Pfeilen Angemeldet von , um zu sehen, wo sich Nick mit seinen privilegierten Anmeldeinformationen angemeldet hat. In diesem Fall wurden die vertraulichen Anmeldeinformationen von Nick auf dem angezeigten Computer gespeichert. Beachten Sie nun, welche anderen Benutzer sich bei welchen Computern angemeldet haben, die die meisten Risiken und Sicherheitsrisiken erzeugt haben. In diesem Beispiel hat Elizabeth King die Möglichkeit, von dieser Ressource aus auf Benutzeranmeldeinformationen zuzugreifen.