Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Tipp

Wussten Sie, dass Sie die Features in Microsoft Defender for Office 365 Plan 2 kostenlos testen können? Verwenden Sie die 90-tägige Defender for Office 365 Testversion auf dem Microsoft Defender Portal-Testversionshub. Informationen dazu, wer sich registrieren und testen kann, finden Sie unter Try Microsoft Defender for Office 365.

In Angriffssimulationstraining in Microsoft Defender for Office 365 Plan 2 oder Microsoft 365 E5 liefert Microsoft Erkenntnisse und Berichte aus den Ergebnissen von Simulationen und den entsprechenden Schulungen. Diese Informationen halten Sie über den Fortschritt der Bedrohungsbereitschaft Ihrer Benutzer auf dem Laufenden und werden als nächste Schritte empfohlen, um Ihre Benutzer besser auf zukünftige Angriffe vorzubereiten.

Einblicke und Berichte sind an den folgenden Speicherorten auf der Seite Angriffssimulationstraining im Microsoft Defender-Portal verfügbar:

- Einblicke:

- Die Registerkarte Übersicht unter https://security.microsoft.com/attacksimulator?viewid=overview.

- Die Registerkarte Berichte unter https://security.microsoft.com/attacksimulator?viewid=reports.

- Berichte:

- Die Seite angriffssimulationsbericht unter https://security.microsoft.com/attacksimulationreport:

- Die Berichte zu laufenden und abgeschlossenen Simulationen und Trainingskampagnen: Weitere Informationen finden Sie unter Angriffssimulationsbericht.

Im weiteren Verlauf dieses Artikels werden die Berichte und Erkenntnisse für Angriffssimulationstraining beschrieben.

Informationen zu den ersten Schritten zu Angriffssimulationstraining finden Sie unter Erste Schritte mit Angriffssimulationstraining.

Einblicke auf den Registerkarten "Übersicht" und "Berichte" von Angriffssimulationstraining

Um zur Registerkarte Übersicht zu wechseln, öffnen Sie das Microsoft Defender-Portal unter https://security.microsoft.com, wechseln Sie zu Email & Zusammenarbeit>Angriffssimulationstraining:

- Registerkarte "Übersicht": Überprüfen Sie, ob die Registerkarte "Übersicht" ausgewählt ist (dies ist die Standardeinstellung). Oder verwenden Sie https://security.microsoft.com/attacksimulator?viewid=overview, um direkt zur Registerkarte Übersicht zu wechseln.

- Registerkarte Berichte: Wählen Sie die Registerkarte Berichte aus. Oder verwenden Sie https://security.microsoft.com/attacksimulationreport, um direkt zur Registerkarte Berichte zu wechseln.

Die Verteilung von Erkenntnissen auf den Registerkarten wird in der folgenden Tabelle beschrieben:

| Bericht | Registerkarte „Übersicht“ | Registerkarte "Berichte" |

|---|---|---|

| Aktuelle Simulationen Karte | ✔ | |

| Empfehlungen Karte | ✔ | |

| Karte für die Simulationsabdeckung | ✔ | ✔ |

| Karte | ✔ | ✔ |

| Wiederholungstäter Karte | ✔ | ✔ |

| Auswirkungen des Verhaltens auf Karte | ✔ | ✔ |

Im weiteren Verlauf dieses Abschnitts werden die Informationen beschrieben, die auf den Registerkarten Übersicht und Berichte von Angriffssimulationstraining verfügbar sind.

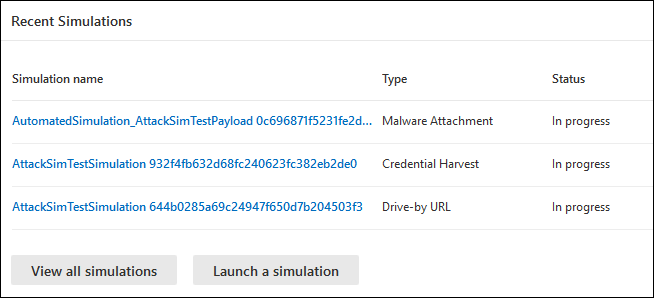

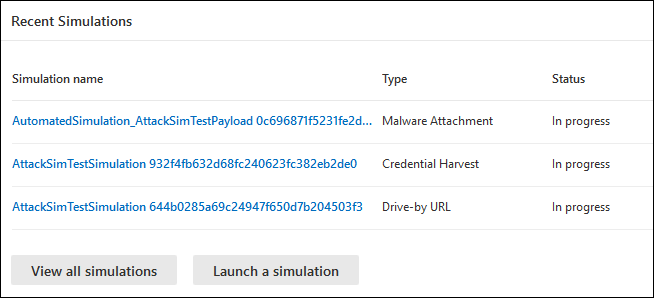

Aktuelle Simulationen Karte

Im Karte Zuletzt verwendete Simulationen auf der Registerkarte Übersicht werden die letzten drei Simulationen angezeigt, die Sie in Ihrem organization erstellt oder ausgeführt haben.

Sie können eine Simulation auswählen, um Details anzuzeigen.

Wenn Sie Alle Simulationen anzeigen auswählen , gelangen Sie zur Registerkarte Simulationen .

Wenn Sie Simulation starten auswählen , wird der neue Simulations-Assistent gestartet. Weitere Informationen finden Sie unter Simulieren eines Phishingangriffs in Defender for Office 365.

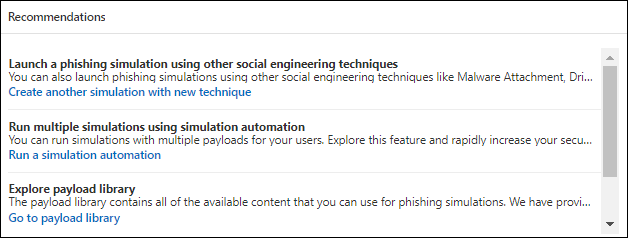

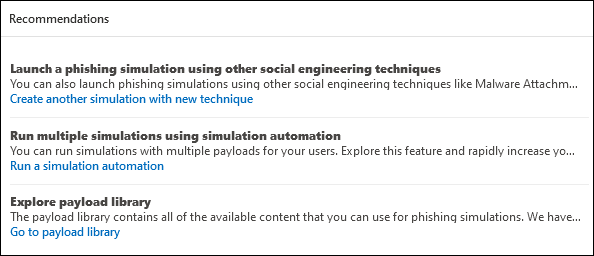

Empfehlungen Karte

Die Karte Empfehlungen auf der Registerkarte Übersicht schlägt verschiedene Arten von Simulationen vor, die ausgeführt werden sollen.

Wenn Sie Jetzt starten auswählen , wird der neue Simulations-Assistent mit dem angegebenen Simulationstyp gestartet, der automatisch auf der Seite Technik auswählen ausgewählt ist. Weitere Informationen finden Sie unter Simulieren eines Phishingangriffs in Defender for Office 365.

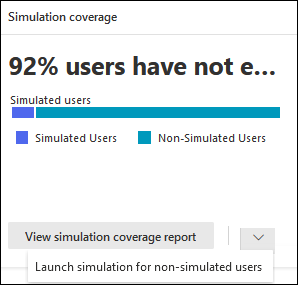

Karte für die Simulationsabdeckung

Die Karte "Simulation" auf den Registerkarten "Übersicht" und "Berichte" zeigt den Prozentsatz der Benutzer in Ihrem organization, die eine Simulation erhalten haben (simulierte Benutzer) im Vergleich zu Benutzern, die keine Simulation erhalten haben (nicht simulierte Benutzer). Sie können auf einen Abschnitt im Diagramm zeigen, um die tatsächliche Anzahl der Benutzer in jeder Kategorie anzuzeigen.

Wenn Sie Simulationsbericht anzeigen auswählen , gelangen Sie zur Registerkarte Benutzerabdeckung für den Bericht Angriffssimulation.

Wenn Sie Simulation für nicht simulierte Benutzer starten auswählen, wird der neue Simulations-Assistent gestartet, in dem die Benutzer, die die Simulation nicht erhalten haben, automatisch auf der Seite Zielbenutzer ausgewählt werden. Weitere Informationen finden Sie unter Simulieren eines Phishingangriffs in Defender for Office 365.

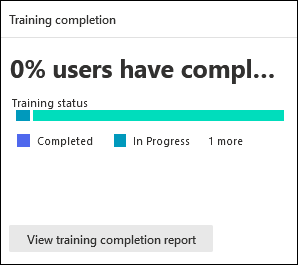

Karte

Im Karte "Training" auf den Registerkarten "Übersicht" und "Berichte" werden die Prozentsätze der Benutzer, die Schulungen erhalten haben, basierend auf den Ergebnissen von Simulationen in den folgenden Kategorien organisiert:

- Abgeschlossen

- In Bearbeitung

- Unvollständig

Sie können auf einen Abschnitt im Diagramm zeigen, um die tatsächliche Anzahl der Benutzer in jeder Kategorie anzuzeigen.

Wenn Sie Bericht zum Abschluss des Trainings anzeigen auswählen, gelangen Sie zur Registerkarte Trainingsabschluss für den Angriffssimulationsbericht.

Wiederholungstäter Karte

Die Karte Wiederholungstäter auf den Registerkarten Übersicht und Berichte zeigt die Informationen zu Wiederholungstätern an. Ein Wiederholungstäter ist ein Benutzer, der durch aufeinanderfolgende Simulationen kompromittiert wurde. Die Standardanzahl von aufeinanderfolgenden Simulationen ist zwei, aber Sie können den Wert auf der Registerkarte Einstellungen von Angriffssimulationstraining unter https://security.microsoft.com/attacksimulator?viewid=settingändern. Weitere Informationen finden Sie unter Konfigurieren des Schwellenwerts für Wiederholungstäter.

Das Diagramm organisiert wiederholte Täterdaten nach Simulationstyp:

- All

- Schadsoftwareanlage

- Link zu Schadsoftware

- Ernte von Anmeldeinformationen

- Verknüpfen in Anlagen

- Drive-by-URL

Wenn Sie Wiederholungstäterbericht anzeigen auswählen, gelangen Sie zur Registerkarte Wiederholungstäter für den Angriffssimulationsbericht.

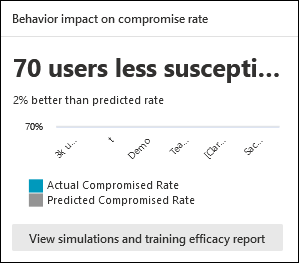

Auswirkungen des Verhaltens auf Karte

Die Karte Verhaltensauswirkung auf die Gefährdungsrate auf den Registerkarten Übersicht und Berichte zeigt, wie Ihre Benutzer im Vergleich zu den Verlaufsdaten in Microsoft 365 auf Ihre Simulationen reagiert haben. Sie können diese Erkenntnisse verwenden, um den Fortschritt bei der Bedrohungsbereitschaft von Benutzern nachzuverfolgen, indem Sie mehrere Simulationen für die gleichen Benutzergruppen ausführen.

Die Diagrammdaten zeigen die folgenden Informationen an:

- Tatsächliche Gefährdungsrate: Der tatsächliche Prozentsatz der Personen, die von der Simulation kompromittiert wurden (tatsächliche Benutzer kompromittiert / Gesamtzahl der Benutzer in Ihrem organization, die die Simulation erhalten haben).

- Vorhergesagte Kompromittierungsrate: Verlaufsdaten in Microsoft 365, die den Prozentsatz der Personen vorhersagt, die von dieser Simulation kompromittiert werden. Weitere Informationen zur vorhergesagten Kompromittierungsrate (PREDICTED Compromise Rate, PCR) finden Sie unter Vorhersage der Kompromittierungsrate.

Wenn Sie mit dem Mauszeiger auf einen Datenpunkt im Diagramm zeigen, werden die tatsächlichen Prozentwerte angezeigt.

Um einen detaillierten Bericht anzuzeigen, wählen Sie Simulationen und Training wirksamkeitsbericht anzeigen aus. Dieser Bericht wird weiter unten in diesem Artikel erläutert.

Angriffssimulationsbericht

Sie können den Angriffssimulationsbericht auf der Registerkarte Übersicht öffnen, indem Sie die Option Ansicht ... auswählen. Berichtsaktionen , die auf einigen der Karten auf den Registerkarten Übersicht und Berichte verfügbar sind, die in diesem Artikel beschrieben werden. Um direkt zur Berichtsseite Angriffssimulation zu wechseln, verwenden Sie https://security.microsoft.com/attacksimulationreport

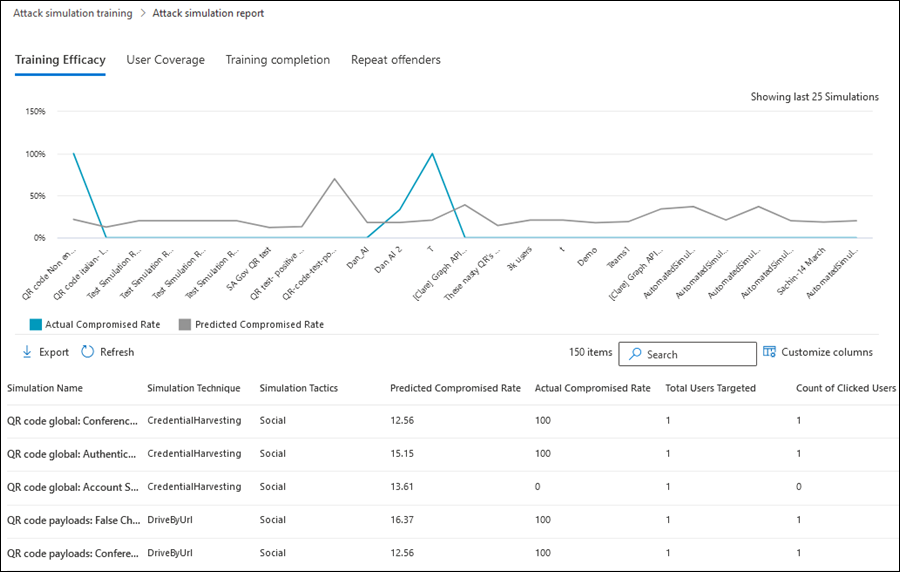

Registerkarte "Trainingseffizienz" für den Angriffssimulationsbericht

Die Registerkarte Wirksamkeit des Trainings ist standardmäßig auf der Seite Angriffssimulationsbericht ausgewählt. Diese Registerkarte enthält die gleichen Informationen, die auch im Karte Auswirkungen von Verhalten auf die Gefährdungsrate verfügbar sind, mit zusätzlichem Kontext aus der Simulation selbst.

Das Diagramm zeigt die tatsächliche kompromittierte Rate und die vorhergesagte Kompromittierungsrate. Wenn Sie mit dem Mauszeiger auf einen Abschnitt im Diagramm zeigen, werden die tatsächlichen Prozentwerte für angezeigt.

Die Detailtabelle unterhalb des Diagramms enthält die folgenden Informationen. Sie können die Simulationen sortieren, indem Sie auf eine verfügbare Spaltenüberschrift klicken. Wählen Sie Spalten anpassen aus![]() , um die angezeigten Spalten zu ändern. Standardmäßig sind alle verfügbaren Spalten ausgewählt.

, um die angezeigten Spalten zu ändern. Standardmäßig sind alle verfügbaren Spalten ausgewählt.

- Simulationsname

- Simulationstechnik

- Simulationstaktiken

- Vorhergesagte Kompromittierungsrate

- Tatsächliche kompromittierte Rate

- Gesamtanzahl der Benutzer, die als Ziel verwendet werden

- Anzahl der benutzer, auf die geklickt wurde

Verwenden Sie das ![]() Suchfeld , um die Ergebnisse nach Simulationsname oder Simulationstechnik zu filtern. Platzhalter werden nicht unterstützt.

Suchfeld , um die Ergebnisse nach Simulationsname oder Simulationstechnik zu filtern. Platzhalter werden nicht unterstützt.

Verwenden Sie die ![]() Schaltfläche Bericht exportieren, um die Informationen in einer CSV-Datei zu speichern. Der Standarddateiname lautet Angriffssimulationsbericht – Microsoft Defender.csv, und der Standardspeicherort ist der lokale Ordner Downloads. Wenn an diesem Speicherort bereits ein exportierter Bericht vorhanden ist, wird der Dateiname erhöht (z. B. Angriffssimulationsbericht – Microsoft Defender (1).csv).

Schaltfläche Bericht exportieren, um die Informationen in einer CSV-Datei zu speichern. Der Standarddateiname lautet Angriffssimulationsbericht – Microsoft Defender.csv, und der Standardspeicherort ist der lokale Ordner Downloads. Wenn an diesem Speicherort bereits ein exportierter Bericht vorhanden ist, wird der Dateiname erhöht (z. B. Angriffssimulationsbericht – Microsoft Defender (1).csv).

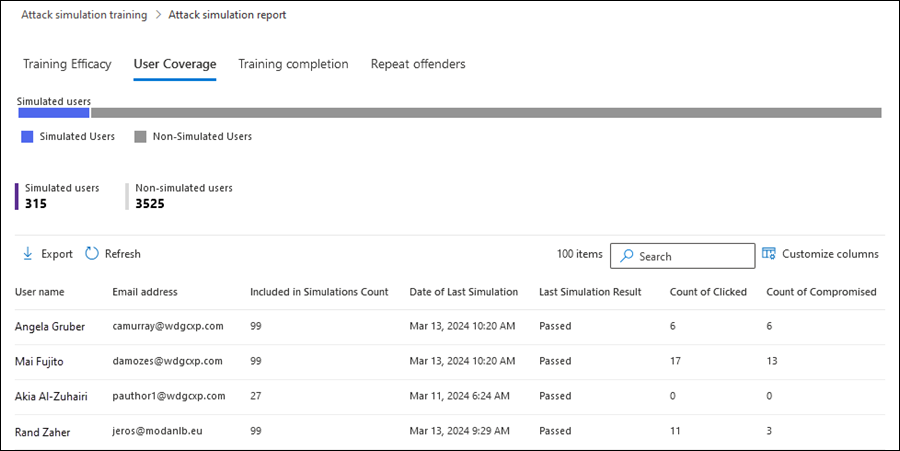

Registerkarte "Benutzerabdeckung" für den Bericht "Angriffssimulation"

Auf der Registerkarte Benutzerabdeckung zeigt das Diagramm die simulierten undnicht simulierten Benutzer. Wenn Sie mit dem Mauszeiger auf einen Datenpunkt im Diagramm zeigen, werden die tatsächlichen Werte angezeigt.

Die Detailtabelle unterhalb des Diagramms enthält die folgenden Informationen. Sie können die Informationen sortieren, indem Sie auf eine verfügbare Spaltenüberschrift klicken. Wählen Sie Spalten anpassen aus![]() , um die angezeigten Spalten zu ändern. Standardmäßig sind alle verfügbaren Spalten ausgewählt.

, um die angezeigten Spalten zu ändern. Standardmäßig sind alle verfügbaren Spalten ausgewählt.

- Username

- E-Mail-Adresse

- In der Simulation enthalten

- Datum der letzten Simulation

- Letztes Simulationsergebnis

- Anzahl der Angeklickten

- Anzahl der kompromittierten

Verwenden Sie das ![]() Suchfeld, um die Ergebnisse nach Benutzername oder Email Adresse zu filtern. Platzhalter werden nicht unterstützt.

Suchfeld, um die Ergebnisse nach Benutzername oder Email Adresse zu filtern. Platzhalter werden nicht unterstützt.

Verwenden Sie die ![]() Schaltfläche Bericht exportieren, um die Informationen in einer CSV-Datei zu speichern. Der Standarddateiname lautet Angriffssimulationsbericht – Microsoft Defender.csv, und der Standardspeicherort ist der lokale Ordner Downloads. Wenn an diesem Speicherort bereits ein exportierter Bericht vorhanden ist, wird der Dateiname erhöht (z. B. Angriffssimulationsbericht – Microsoft Defender (1).csv).

Schaltfläche Bericht exportieren, um die Informationen in einer CSV-Datei zu speichern. Der Standarddateiname lautet Angriffssimulationsbericht – Microsoft Defender.csv, und der Standardspeicherort ist der lokale Ordner Downloads. Wenn an diesem Speicherort bereits ein exportierter Bericht vorhanden ist, wird der Dateiname erhöht (z. B. Angriffssimulationsbericht – Microsoft Defender (1).csv).

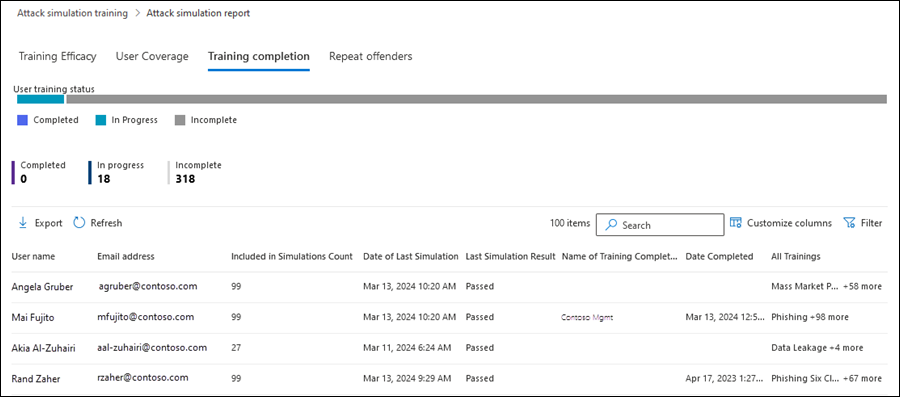

Registerkarte "Trainingsabschluss" für den Angriffssimulationsbericht

Auf der Registerkarte Trainingsabschluss zeigt das Diagramm die Anzahl der Simulationen Abgeschlossen, In Bearbeitung und Unvollständig an. Wenn Sie auf einen Abschnitt im Diagramm zeigen, werden die tatsächlichen Werte angezeigt.

Die Detailtabelle unterhalb des Diagramms enthält die folgenden Informationen. Sie können die Informationen sortieren, indem Sie auf eine verfügbare Spaltenüberschrift klicken. Wählen Sie Spalten anpassen aus![]() , um die angezeigten Spalten zu ändern. Standardmäßig sind alle verfügbaren Spalten ausgewählt.

, um die angezeigten Spalten zu ändern. Standardmäßig sind alle verfügbaren Spalten ausgewählt.

- Username

- E-Mail-Adresse

- In der Simulation enthalten

- Datum der letzten Simulation

- Letztes Simulationsergebnis

- Name der zuletzt abgeschlossenen Schulung

- Abgeschlossenes Datum

- Alle Schulungen

Wählen Sie Filter aus![]() , um das Diagramm und die Detailtabelle nach den Statuswerten der Trainings zu filtern: Abgeschlossen, In Bearbeitung oder Alle.

, um das Diagramm und die Detailtabelle nach den Statuswerten der Trainings zu filtern: Abgeschlossen, In Bearbeitung oder Alle.

Wenn Sie die Konfiguration der Filter abgeschlossen haben, wählen Sie Anwenden, Abbrechen oder ![]() Filter löschen aus.

Filter löschen aus.

Verwenden Sie das ![]() Suchfeld, um die Ergebnisse nach Benutzername oder Email Adresse zu filtern. Platzhalter werden nicht unterstützt.

Suchfeld, um die Ergebnisse nach Benutzername oder Email Adresse zu filtern. Platzhalter werden nicht unterstützt.

Wenn Sie die ![]() Schaltfläche Bericht exportieren auswählen, wird der Status der Berichtsgenerierung als Prozentsatz der Abgeschlossenen angezeigt. Im daraufhin geöffneten Dialogfeld können Sie die .csv Datei öffnen, die .csv Datei speichern und sich die Auswahl merken.

Schaltfläche Bericht exportieren auswählen, wird der Status der Berichtsgenerierung als Prozentsatz der Abgeschlossenen angezeigt. Im daraufhin geöffneten Dialogfeld können Sie die .csv Datei öffnen, die .csv Datei speichern und sich die Auswahl merken.

Registerkarte "Wiederholungstäter" für den Angriffssimulationsbericht

Ein Wiederholungstäter ist ein Benutzer, der durch aufeinanderfolgende Simulationen kompromittiert wurde. Die Standardanzahl von aufeinanderfolgenden Simulationen ist zwei, aber Sie können den Wert auf der Registerkarte Einstellungen von Angriffssimulationstraining unter https://security.microsoft.com/attacksimulator?viewid=settingändern. Weitere Informationen finden Sie unter Konfigurieren des Schwellenwerts für Wiederholungstäter.

Auf der Registerkarte Wiederholungstäter zeigt das Diagramm die Anzahl von Wiederholungstäterbenutzern und simulierten Benutzern an.

Wenn Sie mit dem Mauszeiger auf einen Datenpunkt im Diagramm zeigen, werden die tatsächlichen Werte angezeigt.

Die Detailtabelle unterhalb des Diagramms enthält die folgenden Informationen. Sie können die Informationen sortieren, indem Sie auf eine verfügbare Spaltenüberschrift klicken. Wählen Sie Spalten anpassen aus![]() , um die angezeigten Spalten zu ändern. Standardmäßig sind alle verfügbaren Spalten ausgewählt.

, um die angezeigten Spalten zu ändern. Standardmäßig sind alle verfügbaren Spalten ausgewählt.

Benutzer: Name des Benutzers.

Simulationstypen: Typ der Simulationen, an denen der Benutzer beteiligt war.

Simulationen: Name der Simulationen, an denen der Benutzer beteiligt war.

Email Adresse: Email Adresse des Benutzers.

Letzte Wiederholungsanzahl: Letzte Anzahl von Kompromittierungen für Benutzer, die als Wiederholungstäter kategorisiert wurden. Wenn beispielsweise der Schwellenwert für Wiederholungstäter auf 3 festgelegt ist und ein Benutzer in drei aufeinanderfolgenden Simulationen kompromittiert wurde, ist die letzte Wiederholungsanzahl 3. Wenn der Benutzer in vier aufeinanderfolgenden Simulationen kompromittiert wurde, ist die letzte Wiederholungsanzahl 4. Wenn der Benutzer in zwei aufeinanderfolgenden Simulationen kompromittiert wurde, dann der Wert N/V. Die letzte Wiederholungsanzahl wird auf 0 (N/A) festgelegt, wenn ein Wiederholungstäterflag zurückgesetzt wird (d. h. der Benutzer besteht eine Simulation).

Wiederholungsdelikte: Gibt an, wie oft ein Benutzer als Wiederholungstäter eingestuft wurde. Zum Beispiel:

- Der Benutzer wurde in den ersten Simulationen als Wiederholungstäter klassifiziert (er wurde 3 aufeinanderfolgende Male kompromittiert, wobei der Schwellenwert für Wiederholungstäter 2 ist).

- Der Benutzer wurde als "sauber" klassifiziert, nachdem er eine Simulation bestanden hatte.

- Der Benutzer wurde in den nächsten Simulationen als Wiederholungstäter klassifiziert (er wurde 4 aufeinanderfolgende Male kompromittiert, wobei der Schwellenwert für Wiederholungstäter 2 beträgt).

In diesen Fällen wird die Zahl der Wiederholungsdelikte auf 2 festgelegt. Die Anzahl wird jedes Mal aktualisiert, wenn ein Benutzer als Wiederholungstäter betrachtet wird.

Name der letzten Simulation

Letztes Simulationsergebnis

Letzte zugewiesene Schulung

Letzte status

Wählen Sie Filter aus![]() , um das Diagramm und die Detailtabelle nach einem oder mehreren Simulationstypwerten zu filtern:

, um das Diagramm und die Detailtabelle nach einem oder mehreren Simulationstypwerten zu filtern:

- Ernte von Anmeldeinformationen

- Schadsoftwareanlage

- Link in Anlage

- Link zu Schadsoftware

Wenn Sie die Konfiguration der Filter abgeschlossen haben, wählen Sie Anwenden, Abbrechen oder ![]() Filter löschen aus.

Filter löschen aus.

Verwenden Sie das ![]() Suchfeld , um die Ergebnisse nach einem der Spaltenwerte zu filtern. Platzhalter werden nicht unterstützt.

Suchfeld , um die Ergebnisse nach einem der Spaltenwerte zu filtern. Platzhalter werden nicht unterstützt.

Verwenden Sie die ![]() Schaltfläche Bericht exportieren, um die Informationen in einer CSV-Datei zu speichern. Der Standarddateiname lautet Angriffssimulationsbericht – Microsoft Defender.csv, und der Standardspeicherort ist der lokale Ordner Downloads. Wenn an diesem Speicherort bereits ein exportierter Bericht vorhanden ist, wird der Dateiname erhöht (z. B. Angriffssimulationsbericht – Microsoft Defender (1).csv).

Schaltfläche Bericht exportieren, um die Informationen in einer CSV-Datei zu speichern. Der Standarddateiname lautet Angriffssimulationsbericht – Microsoft Defender.csv, und der Standardspeicherort ist der lokale Ordner Downloads. Wenn an diesem Speicherort bereits ein exportierter Bericht vorhanden ist, wird der Dateiname erhöht (z. B. Angriffssimulationsbericht – Microsoft Defender (1).csv).

Simulationsbericht in Angriffssimulationstraining

Der Simulationsbericht zeigt die Details der laufenden oder abgeschlossenen Simulationen an (der Wert Status lautet In Bearbeitung oder Abgeschlossen). Verwenden Sie eine der folgenden Methoden, um den Simulationsbericht anzuzeigen:

Wählen Sie auf der Registerkarte Übersicht der Seite Angriffssimulationstraining unter https://security.microsoft.com/attacksimulator?viewid=overvieweine Simulation aus dem Karte Zuletzt verwendete Simulationen aus.

Wählen Sie auf der Registerkarte Simulationen der Seite Angriffssimulationstraining unter https://security.microsoft.com/attacksimulator?viewid=simulationseine Simulation aus, indem Sie auf eine beliebige Stelle in der Zeile klicken, die sich nicht auf das Kontrollkästchen neben dem Namen befindet. Weitere Informationen finden Sie unter Anzeigen von Simulationsberichten.

- Wählen Sie auf der Registerkarte Training der Seite Angriffssimulationstraining unter https://security.microsoft.com/attacksimulator?viewid=trainingcampaigndie Trainingskampagne aus, indem Sie eine der folgenden Methoden verwenden:

- Klicken Sie auf eine beliebige Stelle in der Zeile außer dem Kontrollkästchen neben dem Namen.

- Aktivieren Sie das Kontrollkästchen neben dem Namen, und wählen Sie dann Bericht anzeigen aus

.

.

Weitere Informationen finden Sie unter Anzeigen von Trainingskampagnenberichten.

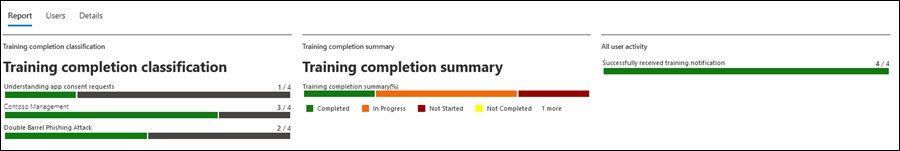

Die berichtsseitige Seite, die geöffnet wird, enthält die Registerkarten Bericht, **Benutzer und Details , die Informationen zur Simulation enthalten. Im restlichen Teil dieses Abschnitts werden die Erkenntnisse und Berichte beschrieben, die auf der Registerkarte Bericht verfügbar sind.

Die Abschnitte auf der Registerkarte Bericht für eine Simulation werden in den folgenden Unterabschnitten beschrieben.

Weitere Informationen zu den Registerkarten Benutzer und Details finden Sie unter den folgenden Links.

- Simulationen:

- Schulungskampagnen:

Berichterstellung für QR-Codesimulationen

Sie können QR-Codenutzlasten auswählen, die in Simulationen verwendet werden sollen. Der QR-Code ersetzt die Phishing-URL als Nutzlast, die in der Simulations-E-Mail-Nachricht verwendet wird. Weitere Informationen finden Sie unter QR-Codenutzlasten.

Da ES sich bei QR-Codes um einen anderen Typ einer Phishing-URL handelt, bleiben Benutzerereignisse rund um Lese-, Lösch-, Kompromittierungs- und Klickereignisse gleich. Wenn Sie beispielsweise den QR-Code überprüfen, wird die Phishing-URL geöffnet, sodass das Ereignis als Klickereignis nachverfolgt wird. Die vorhandenen Mechanismen zum Nachverfolgen von Kompromittierungs-, Lösch- und Berichtsereignissen bleiben unverändert.

Wenn Sie einen Simulationsbericht in eine CSV-Datei exportieren, ist die spalte EmailLinkClicked_ClickSource mit den folgenden Werten verfügbar:

-

PhishingURL: Der Benutzer hat in der Simulations-E-Mail-Nachricht auf den Phishing-Link geklickt. -

QRCode: Der Benutzer hat den QR-Code in der E-Mail-Nachricht der Simulation gescannt.

Andere Metriken wie Lesevorgänge, Kompromittierungen, Löschvorgänge und gemeldete Nachrichten werden weiterhin ohne zusätzliche Updates nachverfolgt. Weitere Informationen finden Sie weiter unten in diesem Artikel im Anhang .

Simulationsbericht für Simulationen

In diesem Abschnitt werden die Informationen im Simulationsbericht für reguläre Simulationen (nicht für Trainingskampagnen) beschrieben.

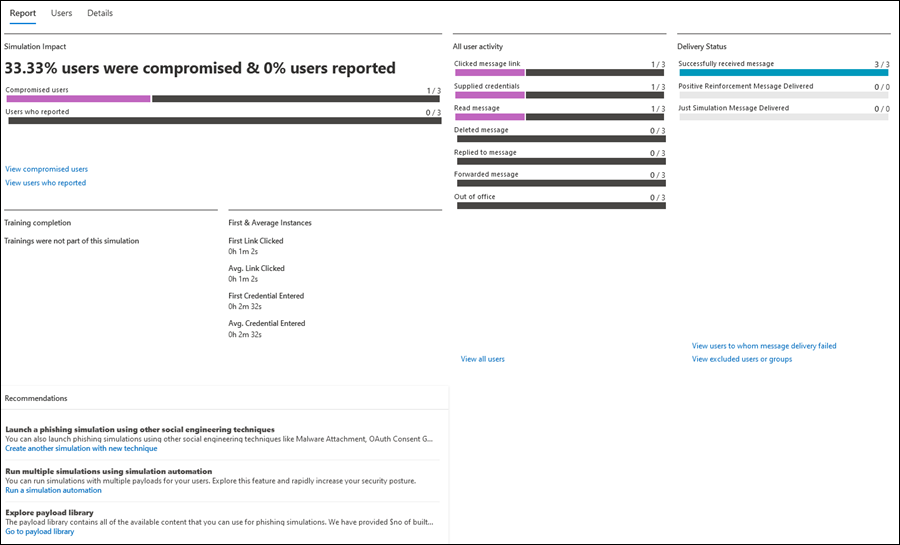

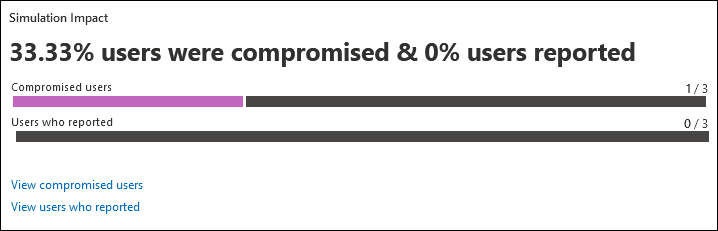

Abschnitt "Auswirkungen der Simulation" im Bericht für Simulationen

Der Abschnitt Auswirkungen der Simulation auf der Registerkarte Bericht ** für eine Simulation zeigt die Anzahl und den Prozentsatz der kompromittierten Benutzer und Benutzer, die die Nachricht gemeldet haben .

Wenn Sie auf einen Abschnitt im Diagramm zeigen, werden die tatsächlichen Zahlen für jede Kategorie angezeigt.

Wählen Sie Gefährdete Benutzer anzeigen aus, um zur Registerkarte Benutzer im Bericht zu wechseln, auf der die Ergebnisse nach Kompromittiert: Ja gefiltert werden.

Wählen Sie Benutzer anzeigen aus, die gemeldet haben , um zur Registerkarte Benutzer im Bericht zu wechseln, auf der die Ergebnisse nach Gemeldeter Meldung gefiltert werden: Ja.

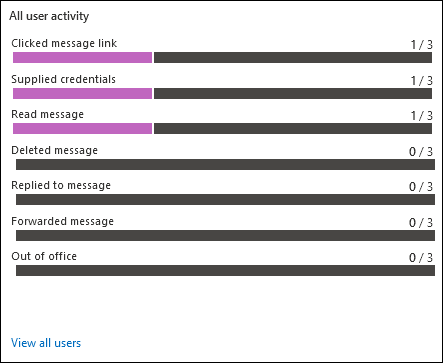

Abschnitt "Alle Benutzeraktivitäten" im Bericht für Simulationen

Der Abschnitt Alle Benutzeraktivitäten auf der Registerkarte Bericht ** für eine Simulation zeigt Zahlen für die möglichen Ergebnisse der Simulation an. Die Informationen variieren je nach Simulationstyp. Zum Beispiel:

- Geklickter Nachrichtenlink oder Anlagenlink oderGeöffnete Anlage

- Angegebene Anmeldeinformationen

- Nachricht lesen

- Nachricht gelöscht

- Antwort auf Nachricht

- Weitergeleitete Nachricht

- Abwesenheit

Wählen Sie Alle Benutzer anzeigen aus, um zur Registerkarte Benutzer in dem Bericht zu wechseln, auf dem die Ergebnisse ungefiltert sind.

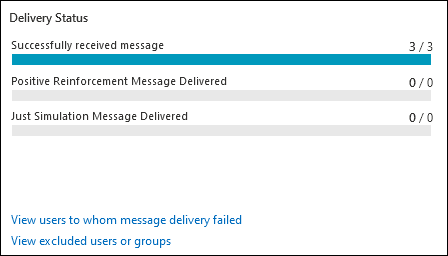

Abschnitt "Übermittlung status" im Bericht für Simulationen

Der Abschnitt Übermittlung status auf der Registerkarte Bericht** für eine Simulation zeigt die Zahlen für die möglichen Übermittlungsstatus für die Simulationsnachricht an. Zum Beispiel:

- Nachricht erfolgreich empfangen

- Positive Verstärkungsnachricht übermittelt

- Nur Simulationsnachricht übermittelt

Wählen Sie Benutzer anzeigen aus, für die die Nachrichtenübermittlung nicht erfolgreich war. Wechseln Sie zur Registerkarte Benutzer im Bericht, auf der die Ergebnisse nach Simulation nachrichtenübermittlung: Fehler beim Übermitteln gefiltert werden.

Wählen Sie Ausgeschlossene Benutzer oder Gruppen anzeigen aus, um ein Flyout ausgeschlossene Benutzer oder Gruppen zu öffnen, das die Benutzer oder Gruppen anzeigt, die von der Simulation ausgeschlossen wurden.

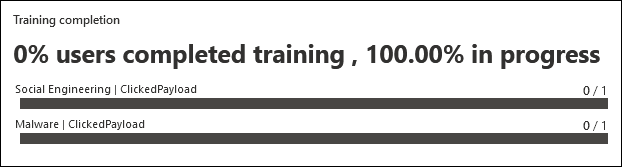

Abschnitt zum Abschluss des Trainings im Bericht für Simulationen

Im Abschnitt Trainingsabschluss auf der Seite mit den Simulationsdetails werden die für die Simulation erforderlichen Schulungen und die Anzahl der Benutzer angezeigt, die die Schulungen abgeschlossen haben.

Wenn keine Trainings in die Simulation einbezogen wurden, ist der einzige Wert in diesem Abschnitt Trainings, die nicht Teil dieser Simulation waren.

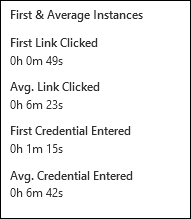

Erster abschnitt & durchschnittlichen instance im Bericht für Simulationen

Der Abschnitt First & durchschnittlichen instance auf der Registerkarte Bericht** für eine Simulation enthält Informationen über die Zeit, die zum Ausführen bestimmter Aktionen in der Simulation benötigt wurde. Zum Beispiel:

- Erster Link geklickt

- Durchschn. Link geklickt

- Erste eingegebene Anmeldeinformationen

- Durchschn. Eingegebene Anmeldeinformationen

Abschnitt "Empfehlungen" im Bericht für Simulationen

Der Abschnitt Empfehlungen auf der Registerkarte Bericht** für eine Simulation enthält Empfehlungen für die Verwendung von Angriffssimulationstraining, um Ihre organization zu schützen.

Simulationsbericht für Trainingskampagnen

In diesem Abschnitt werden die Informationen im Simulationsbericht für Trainingskampagnen (keine Simulationen) beschrieben.

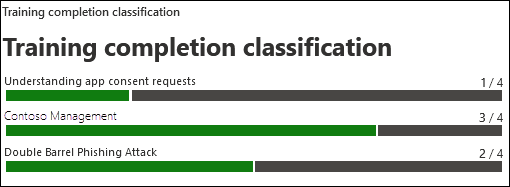

Abschnitt zur Klassifizierung des Trainingsabschlusses im Bericht für Trainingskampagnen

Der Abschnitt "Trainingsabschlussklassifizierung " auf der Registerkarte Bericht ** für eine Trainingskampagne enthält Informationen zu den abgeschlossenen Trainingsmodulen in der Trainingskampagne.

Abschnitt "Zusammenfassung des Trainingsabschlusses" im Bericht für Trainingskampagnen

Im Abschnitt Zusammenfassung des Trainingsabschlusses auf der Registerkarte Bericht ** für eine Trainingskampagne werden Balkendiagramme verwendet, die den Fortschritt der zugewiesenen Benutzer durch alle Trainingsmodule in der Kampagne (Anzahl der Benutzer/Gesamtanzahl der Benutzer) anzeigen:

- Abgeschlossen

- In Bearbeitung

- Nicht gestartet

- Nicht abgeschlossen

- Zuvor zugewiesen

Sie können auf einen Abschnitt im Diagramm zeigen, um den tatsächlichen Prozentsatz in jeder Kategorie anzuzeigen.

Abschnitt "Alle Benutzeraktivitäten" im Bericht für Trainingskampagnen

Der Abschnitt Alle Benutzeraktivitäten auf der Registerkarte Bericht** für eine Trainingskampagne verwendet ein Balkendiagramm, um zu zeigen, wie Standard Personen eine Trainingsbenachrichtigung erfolgreich erhalten haben (Anzahl der Benutzer/Gesamtanzahl der Benutzer).

Sie können auf einen Abschnitt im Diagramm zeigen, um die tatsächlichen Zahlen in jeder Kategorie anzuzeigen.

Anhang

Wenn Sie Informationen aus den Berichten exportieren, enthält die CSV-Datei mehr Informationen, als im Bericht angezeigt werden, auch wenn alle Spalten angezeigt werden. Die Felder werden in der folgenden Tabelle beschrieben.

Tipp

Überprüfen Sie vor dem Export, ob alle verfügbaren Spalten im Bericht sichtbar sind, um eine maximale Anzahl von Informationen zu erhalten.

| Feldname | Beschreibung |

|---|---|

| UserName | Benutzername des Benutzers, der die Aktivität gemacht hat. |

| UserMail | Email Adresse des Benutzers, der die Aktivität gemacht hat. |

| Kompromittiert | Gibt an, ob der Benutzer kompromittiert wurde. Die Werte sind Ja oder Nein. |

| AttachmentOpened_TimeStamp | Wenn die Anlagennutzlast in Simulationen von Schadsoftwareanlagen geöffnet wurde. |

| AttachmentOpened_Browser | Wenn die Anlagennutzlast in einem Webbrowser in Simulationen zu Schadsoftwareanlagen geöffnet wurde. Diese Informationen stammen von UserAgent. |

| AttachmentOpened_IP | Die IP-Adresse, an der die Anlagennutzlast in Simulationen zu Schadsoftwareanlagen geöffnet wurde. Diese Informationen stammen von UserAgent. |

| AttachmentOpened_Device | Das Gerät, auf dem die Anlagennutzlast in Simulationen zu Schadsoftwareanlagen geöffnet wurde. Diese Informationen stammen von UserAgent. |

| AttachmentLinkClicked_TimeStamp | Wenn in Anlagensimulationen auf die Nutzlast des Anlagenlinks geklickt wurde. |

| AttachmentLinkClicked_Browser | Der Webbrowser, der verwendet wurde, um auf die Nutzlast des Anlagenlinks in Verknüpfung in Anlagensimulationen zu klicken. Diese Informationen stammen von UserAgent. |

| AttachmentLinkClicked_IP | Die IP-Adresse, an der in Anlagensimulationen auf die Nutzlast des Anlagenlinks geklickt wurde. Diese Informationen stammen von UserAgent. |

| AttachmentLinkClicked_Device | Das Gerät, auf dem in Anlagensimulationen auf die Nutzlast des Anlagenlinks geklickt wurde. Diese Informationen stammen von UserAgent. |

| EmailLinkClicked_TimeStamp | Wenn in den Simulationen "Credential Harvest", "Link to Malware", "Drive-by-URL" und " OAuth Consent Grant " auf die Linknutzlast geklickt wurde. |

| EmailLinkClicked_Browser | Der Webbrowser, der verwendet wurde, um in den Simulationen Credential Harvest, Link to Malware, Drive-by-URL und OAuth Consent Grant auf die Linknutzlast zu klicken. Diese Informationen stammen von UserAgent. |

| EmailLinkClicked_IP | Die IP-Adresse, an der in den Simulationen "Credential Harvest", "Link to Malware", "Drive-by-URL" und "OAuth Consent Grant " auf die Linknutzlast geklickt wurde. Diese Informationen stammen von UserAgent. |

| EmailLinkClicked_Device | Das Gerät, auf dem in den Simulationen Credential Harvest, Link to Malware, Drive-by-URL und OAuth Consent Grant auf die Linknutzlast geklickt wurde. Diese Informationen stammen von UserAgent. |

| EmailLinkClicked_ClickSource | Ob der Nutzlastlink durch Klicken auf eine URL oder Scannen eines QR-Codes in den Simulationen Credential Harvest, Link to Malware, Drive-by-URL und OAuth Consent Grant ausgewählt wurde. Werte sind PhishingURL oder QRCode. |

| CredSupplied_TimeStamp(Kompromittiert) | Wenn der Benutzer seine Anmeldeinformationen eingegeben hat. |

| CredSupplied_Browser | Der Webbrowser, der verwendet wurde, als der Benutzer seine Anmeldeinformationen eingegeben hat. Diese Informationen stammen von UserAgent. |

| CredSupplied_IP | Die IP-Adresse, an der der Benutzer seine Anmeldeinformationen eingegeben hat. Diese Informationen stammen von UserAgent. |

| CredSupplied_Device | Das Gerät, auf dem der Benutzer seine Anmeldeinformationen eingegeben hat. Diese Informationen stammen von UserAgent. |

| SuccessfullyDeliveredEmail_TimeStamp | Wenn die Simulations-E-Mail-Nachricht an den Benutzer übermittelt wurde. |

| MessageRead_TimeStamp | Wann die Simulationsmeldung gelesen wurde. |

| MessageDeleted_TimeStamp | Wenn die Simulationsmeldung gelöscht wurde. |

| MessageReplied_TimeStamp | Wenn der Benutzer auf die Simulationsmeldung geantwortet hat. |

| MessageForwarded_TimeStamp | Wenn der Benutzer die Simulationsnachricht weitergeleitet hat. |

| OutOfOfficeDays | Bestimmt, ob der Benutzer nicht mehr im Büro ist. Diese Informationen stammen aus der Einstellung Automatische Antworten in Outlook. |

| PositiveReinforcementMessageDelivered_TimeStamp | Wenn die positive Bestärkernachricht an den Benutzer übermittelt wurde. |

| PositiveReinforcementMessageFailed_TimeStamp | Wenn die positive Verstärkungsmeldung nicht an den Benutzer übermittelt werden konnte. |

| JustSimulationMessageDelivered_TimeStamp | Wenn die Simulationsnachricht im Rahmen einer Simulation ohne zugewiesene Trainings an den Benutzer übermittelt wurde (auf der Seite Training zuweisen des assistenten für neue Simulation wurde kein Training ausgewählt). |

| JustSimulationMessageFailed_TimeStamp | Wenn die Simulations-E-Mail-Nachricht nicht an den Benutzer übermittelt werden konnte und der Simulation keine Trainings zugewiesen wurden. |

| TrainingAssignmentMessageDelivered_TimeStamp | Wenn die Trainingszuweisungsnachricht an den Benutzer übermittelt wurde. Dieser Wert ist leer, wenn in der Simulation keine Trainings zugewiesen wurden. |

| TrainingAssignmentMessageFailed_TimeStamp | Wenn die Trainingszuweisungsnachricht nicht an den Benutzer übermittelt werden konnte. Dieser Wert ist leer, wenn in der Simulation keine Trainings zugewiesen wurden. |

| FailedToDeliverEmail_TimeStamp | Wenn die Simulations-E-Mail-Nachricht nicht an den Benutzer übermittelt werden konnte. |

| Letzte Simulationsaktivität | Die letzte Simulationsaktivität des Benutzers (unabhängig davon, ob er erfolgreich war oder kompromittiert wurde). |

| Zugewiesene Schulungen | Die Liste der Trainings, die dem Benutzer im Rahmen der Simulation zugewiesen sind. |

| Abgeschlossene Schulungen | Die Liste der Trainings, die der Benutzer im Rahmen der Simulation absolviert hat. |

| Trainingsstatus | Die aktuelle status von Schulungen für den Benutzer im Rahmen der Simulation. |

| Gemeldeter Phishing-Fehler | Wenn der Benutzer die Simulationsnachricht als Phishing gemeldet hat. |

| Department | Der Wert der Abteilungseigenschaft des Benutzers in Microsoft Entra ID zum Zeitpunkt der Simulation. |

| Company | Der Wert der Company-Eigenschaft des Benutzers in Microsoft Entra ID zum Zeitpunkt der Simulation. |

| Position | Der Title-Eigenschaftswert des Benutzers in Microsoft Entra ID zum Zeitpunkt der Simulation. |

| Office | Der Wert der Office-Eigenschaft des Benutzers in Microsoft Entra ID zum Zeitpunkt der Simulation. |

| Stadt | Der Wert der City-Eigenschaft des Benutzers in Microsoft Entra ID zum Zeitpunkt der Simulation. |

| Land | Der Wert der Country-Eigenschaft des Benutzers in Microsoft Entra ID zum Zeitpunkt der Simulation. |

| Manager | Der Wert der Manager-Eigenschaft des Benutzers in Microsoft Entra ID zum Zeitpunkt der Simulation. |

In der folgenden Tabelle wird beschrieben, wie Benutzeraktivitätssignale erfasst werden.

| Feld | Beschreibung | Berechnungslogik |

|---|---|---|

| DownloadAttachment | Ein Benutzer hat die Anlage heruntergeladen. | Das Signal stammt vom Client (z. B. Outlook oder Word). |

| Geöffnete Anlage | Ein Benutzer hat die Anlage geöffnet. | Das Signal stammt vom Client (z. B. Outlook oder Word). |

| Nachricht lesen | Der Benutzer liest die Simulationsmeldung. | Nachrichtenlesesignale können in den folgenden Szenarien probleme auftreten:

|

| Abwesend | Bestimmt, ob der Benutzer nicht mehr im Büro ist. | Wird derzeit von der Einstellung Automatische Antworten aus Outlook berechnet. |

| Kompromittierter Benutzer | Der Benutzer wurde kompromittiert. Das Kompromisssignal variiert je nach Social Engineering-Technik. |

|

| Geklickter Nachrichtenlink | Der Benutzer hat in der Simulationsnachricht auf den Nutzlastlink geklickt. | Die URL in der Simulation ist für jeden Benutzer eindeutig, sodass die Aktivitätsnachverfolgung einzelner Benutzer möglich ist. Filterdienste von Drittanbietern oder die E-Mail-Weiterleitung können zu falsch positiven Ergebnissen führen. Weitere Informationen finden Sie unter Ich sehe Klicks oder Kompromittierungsereignisse von Benutzern, die darauf bestehen, dass sie nicht auf den Link in der Simulationsmeldung geklickt haben, ODER Ich sehe Klicks innerhalb weniger Sekunden nach der Zustellung für viele Benutzer (falsch positive Ergebnisse). Was ist los? |

| Weitergeleitete Nachricht | Der Benutzer hat die Nachricht weitergeleitet. | |

| Antwort auf Nachricht | Der Benutzer hat auf die Nachricht geantwortet. | |

| Nachricht gelöscht | Der Benutzer hat die Nachricht gelöscht. | Das Signal stammt aus der Outlook-Aktivität des Benutzers. Wenn der Benutzer die Nachricht als Phishing meldet, wird die Nachricht möglicherweise in den Ordner Gelöschte Elemente verschoben, der als Löschvorgang identifiziert wird. |

| Gewährte Berechtigungen | Die benutzerseitig freigegebenen Berechtigungen in einer OAuth-Zustimmungserteilungssimulation . |

¹ Der geklickte Link kann eine ausgewählte URL oder ein gescannter QR-Code sein.

Links zu verwandten Themen

Erste Schritte mit dem Angriffssimulationstraining