Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Dieses Benutzerhandbuch ist ein einfaches Tool, mit dem Sie Ihre kostenlose Microsoft Defender Vulnerability Management Testversion einrichten und optimal nutzen können. Anhand dieser vom Microsoft-Sicherheitsteam vorgeschlagenen Schritte erfahren Sie, wie Sie ihre Benutzer und Daten durch das Sicherheitsrisikomanagement schützen können.

Wichtig

Das Testangebot für Microsoft Defender Vulnerability Management ist derzeit nicht verfügbar für:

- US Government-Kunden, die GCC High und DoD verwenden

- Microsoft Defender for Business Kunden

Was ist Microsoft Defender Sicherheitsrisikomanagement?

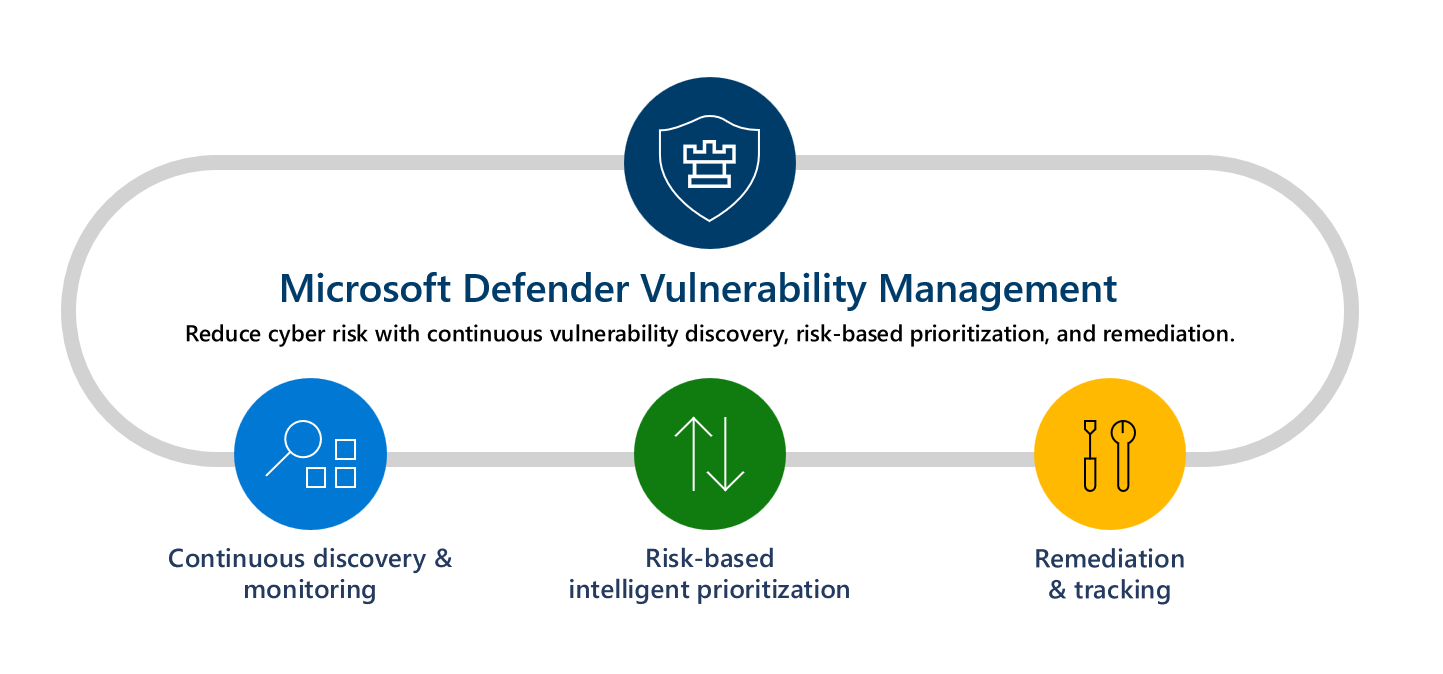

Zur Verringerung des Cyberrisikos ist ein umfassendes risikobasiertes Sicherheitsrisikomanagementprogramm erforderlich, um wichtige Sicherheitsrisiken in Ihren kritischsten Ressourcen zu identifizieren, zu bewerten, zu beheben und nachzuverfolgen.

Microsoft Defender Vulnerability Management bietet Ressourcensichtbarkeit, kontinuierliche Erkennung und Bewertung von Sicherheitsrisiken in Echtzeit, kontextbezogene Bedrohungen & geschäftliche Priorisierung sowie integrierte Korrekturprozesse. Es umfasst Funktionen, mit deren Rahmen Ihre Teams die größten Risiken für Ihre organization intelligent bewerten, priorisieren und nahtlos beseitigen können.

Sehen Sie sich das folgende Video an, um mehr über Defender Vulnerability Management zu erfahren:

Fangen wir an!

Schritt 1: Einrichten

Hinweis

Benutzern muss eine geeignete Rolle in Microsoft Entra ID zugewiesen sein, um diese Aufgabe ausführen zu können. Weitere Informationen finden Sie unter Erforderliche Rollen zum Starten der Testversion.

Überprüfen Sie die Berechtigungen und Voraussetzungen.

Auf die Microsoft Defender Vulnerability Management Testversion kann auf verschiedene Arten zugegriffen werden:

Arbeiten Sie mit einem Handelspartner zusammen. Wenn Sie noch nicht mit einem Handelspartner arbeiten, finden Sie weitere Informationen unter Microsoft-Sicherheitspartner.

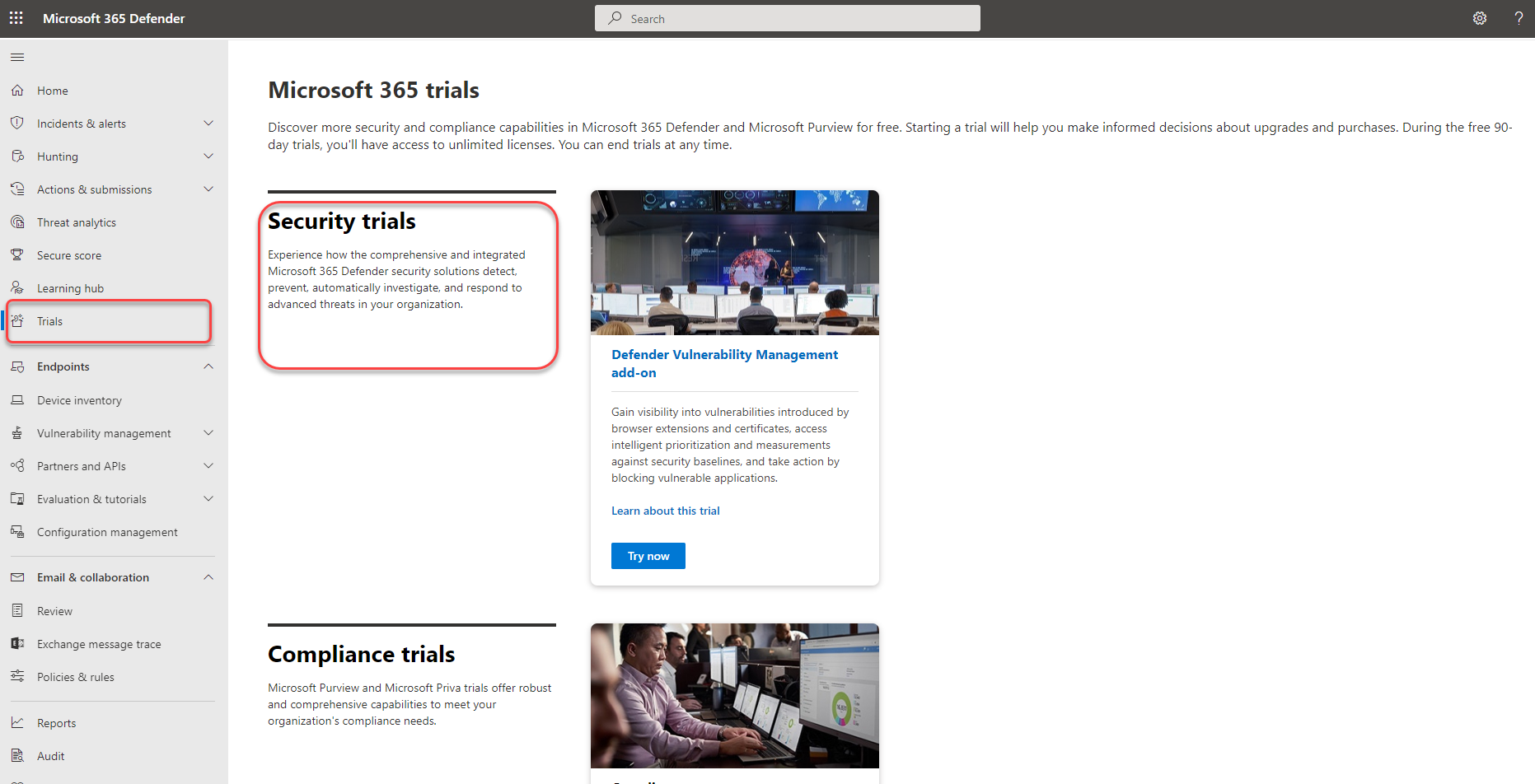

Verwenden Sie das Microsoft Defender-Portal. Wählen Sie im Portal im Navigationsbereich Testversionen aus.

- Wenn Sie über Defender für Endpunkt Plan 2 verfügen, suchen Sie das Defender Vulnerability Management Add-On-Karte, und wählen Sie Jetzt testen aus.

- Wenn Sie ein neuer Kunde oder ein vorhandener Defender für Endpunkt P1- oder Microsoft 365 E3 Kunde sind, wählen Sie die Defender Vulnerability Management Karte und dann Jetzt testen aus.

Registrieren Sie sich über die Microsoft 365 Admin Center.

Hinweis

Weitere Optionen zur Registrierung für die Testversion finden Sie unter Registrieren für Microsoft Defender Vulnerability Management.

Überprüfen Sie die Informationen darüber, was in der Testversion enthalten ist, und wählen Sie dann Testversion beginnen aus. Nachdem Sie die Testversion aktiviert haben, kann es bis zu sechs Stunden dauern, bis die neuen Features im Portal verfügbar sind.

Die Defender Vulnerability Management Add-On-Testversion dauert 90 Tage.

Die Defender Vulnerability Management eigenständige Testversion dauert 90 Tage.

Wenn Sie zum Einstieg bereit sind, besuchen Sie das Microsoft Defender-Portal, und wählen Sie in der linken Navigationsleiste Sicherheitsrisikomanagement aus, um mit der Verwendung der Defender Vulnerability Management Testversion zu beginnen.

Hinweis

Wenn Sie ein Microsoft Defender für Cloudkunden sind, finden Sie unter Funktionen zur Verwaltung von Sicherheitsrisiken für Server weitere Informationen zu den Defender-Funktionen für die Verwaltung von Sicherheitsrisiken, die für Ihre organization verfügbar sind.

Probieren Sie Defender Vulnerability Management aus

Schritt 1: Wissen, was in einer einzigen Ansicht zu schützen ist

Integrierte und agentlose Scanner überwachen und erkennen Risiken kontinuierlich, auch wenn Geräte nicht mit dem Unternehmensnetzwerk verbunden sind. Die erweiterte Ressourcenabdeckung konsolidiert Softwareanwendungen, digitale Zertifikate, Browsererweiterungen sowie Hardware und Firmware in einer einzigen Bestandsansicht.

Gerätebestand: Die Geräteinventur zeigt eine Liste der Geräte in Ihrem Netzwerk an. Standardmäßig werden in der Liste Geräte angezeigt, die in den letzten 30 Tagen angezeigt wurden. Auf einen Blick sehen Sie Informationen wie Domänen, Risikostufen, Betriebssystemplattform, zugehörige CVEs und andere Details zur einfachen Identifizierung der am stärksten gefährdeten Geräte. Weitere Informationen finden Sie unter Geräteübersicht.

Entdecken und bewerten Sie die Software Ihrer organization in einer einzigen, konsolidierten Bestandsansicht:

Softwareanwendungsinventur: Die Softwareinventur in Defender Vulnerability Management ist eine Liste bekannter Anwendungen in Ihrem organization. Die Ansicht enthält Erkenntnisse zu Sicherheitsrisiken und Fehlkonfigurationen für installierte Software mit priorisierten Auswirkungsbewertungen und Details wie Betriebssystemplattformen, Anbieter, Anzahl von Schwachstellen, Bedrohungen und einer Ansicht auf Entitätsebene verfügbar gemachter Geräte. Weitere Informationen finden Sie unter Softwareinventur.

Bewertungen von Browsererweiterungen: Auf der Seite "Browsererweiterungen" wird eine Liste der Erweiterungen angezeigt, die in verschiedenen Browsern in Ihrem organization installiert sind. Erweiterungen benötigen in der Regel unterschiedliche Berechtigungen, um ordnungsgemäß ausgeführt zu werden. Defender Vulnerability Management bietet detaillierte Informationen zu den Berechtigungen, die von jeder Erweiterung angefordert werden, und identifiziert diejenigen mit den höchsten zugeordneten Risikostufen, die Geräte mit aktivierter Erweiterung, installierte Versionen und vieles mehr. Weitere Informationen finden Sie unter Bewertung von Browsererweiterungen in Microsoft Defender Vulnerability Management.

Zertifikatbestand: Mit dem Zertifikatbestand können Sie digitale Zertifikate, die in Ihrem organization installiert sind, in einer einzigen Ansicht ermitteln, bewerten und verwalten. Dies kann Ihnen helfen:

Identifizieren Sie Zertifikate, die bald ablaufen, damit Sie sie aktualisieren und Dienstunterbrechungen verhindern können.

Erkennen potenzieller Sicherheitsrisiken aufgrund der Verwendung eines schwachen Signaturalgorithmus (z. B. SHA-1-RSA), einer kurzen Schlüsselgröße (z. B. RSA 512 Bit) oder eines schwachen Signaturhashalgorithmus (z. B. MD5).

Stellen Sie die Einhaltung gesetzlicher Richtlinien und Organisationsrichtlinien sicher.

Weitere Informationen finden Sie unter Zertifikatbestand.

Hardware und Firmware: Die Hardware- und Firmwareinventur enthält eine Liste der bekannten Hardware und Firmware in Ihrem organization. Es stellt individuelle Inventare für Systemmodelle, Prozessoren und BIOS bereit. Jede Ansicht enthält Details wie den Namen des Anbieters, die Anzahl der Schwachstellen, Erkenntnisse zu Bedrohungen und die Anzahl der verfügbar gemachten Geräte. Weitere Informationen finden Sie unter Zertifikatbestand.

Authentifizierte Überprüfung für Windows: Mit der authentifizierten Überprüfung für Windows können Sie das Ziel remote nach IP-Adressbereichen oder Hostnamen und Windows-Diensten überprüfen, indem Sie Defender Vulnerability Management mit Anmeldeinformationen für den Remotezugriff auf die Geräte bereitstellen. Nach der Konfiguration werden die nicht verwalteten Zielgeräte regelmäßig auf Softwarerisiken überprüft. Weitere Informationen finden Sie unter Authentifizierte Überprüfung für Windows.

Gerätewert zuweisen: Wenn Sie den Wert eines Geräts definieren, können Sie zwischen Ressourcenprioritäten unterscheiden. Der Gerätewert wird verwendet, um die Risikobereitschaft eines einzelnen Vermögenswerts in die Defender Vulnerability Management Risikobewertungsberechnung einzubeziehen. Geräte, die als "hoher Wert" zugewiesen sind, erhalten eine höhere Gewichtung. Gerätewertoptionen sind Niedrig, Normal (Standard) und Hoch. Sie können auch die API zum Festlegen des Gerätewerts verwenden. Weitere Informationen finden Sie unter Zuweisen eines Gerätewerts.

Schritt 2: Nachverfolgen und Entschärfen von Wartungsaktivitäten

Anforderungswartung: Funktionen zur Verwaltung von Sicherheitsrisiken schließen die Lücke zwischen Sicherheits- und IT-Administratoren über den Workflow für Wartungsanforderungen. Sicherheitsadministratoren können anfordern, dass der IT-Administrator ein Sicherheitsrisiko über die Empfehlungsseiten in Microsoft Intune. Weitere Informationen finden Sie unter Anforderungswartung.

Anzeigen Ihrer Wartungsaktivitäten: Wenn Sie eine Wartungsanforderung auf der Seite Sicherheitsempfehlungen übermitteln, wird eine Wartungsaktivität gestartet. Es wird eine Sicherheitsaufgabe erstellt, die auf einer Wartungsseite nachverfolgt werden kann, und ein Wartungsticket wird in Intune erstellt. Weitere Informationen finden Sie unter Anzeigen Ihrer Wartungsaktivitäten.

Anfällige Anwendungen blockieren: Das Beheben von Sicherheitsrisiken nimmt Zeit in Anspruch und kann von den Zuständigkeiten und Ressourcen des IT-Teams abhängen. Sicherheitsadministratoren können das Risiko einer Sicherheitslücke vorübergehend verringern, indem sie sofortige Maßnahmen ergreifen, um alle derzeit bekannten anfälligen Versionen einer Anwendung zu blockieren oder Benutzer mit anpassbaren Nachrichten zu warnen, bevor sie anfällige App-Versionen öffnen, bis die Korrekturanforderung abgeschlossen ist. Die Blockierungsoption gibt IT-Teams Zeit, die Anwendung zu patchen, ohne dass Sicherheitsadministratoren befürchten, dass die Sicherheitsrisiken in der Zwischenzeit ausgenutzt werden.

Hinweis

Wenn Ihre Testversion endet, werden blockierte Anwendungen sofort entsperrt. Baselineprofile werden möglicherweise etwas länger gespeichert, bevor sie gelöscht werden.

Verwenden Sie erweiterte Bewertungsfunktionen, z. B. die Analyse von Netzwerkfreigaben , um anfällige Netzwerkfreigaben zu schützen. Da netzwerkbenutzer leicht auf Netzwerkfreigaben zugreifen können, können kleine häufige Schwachstellen sie anfällig machen. Diese Arten von Fehlkonfigurationen werden häufig von Angreifern für Lateral Movement, Reconnaissance, Datenexfiltration und vieles mehr verwendet. Aus diesem Grund haben wir eine neue Kategorie von Konfigurationsbewertungen in Defender Vulnerability Management erstellt, die die häufigen Schwachstellen identifizieren, die Ihre Endpunkte Angriffsvektoren in Windows-Netzwerkfreigaben aussetzen. Dies hilft Ihnen:

Offlinezugriff auf Freigaben nicht zulassen

Entfernen von Freigaben aus dem Stammordner

Freigabeschreibberechtigung entfernen, die auf "Jeder" festgelegt ist

Festlegen der Ordnerenumeration für Freigaben

Anzeigen und Überwachen der Geräte Ihrer organization mithilfe eines Berichts zu anfälligen Geräten, in dem Diagramme und Balkendiagramme mit anfälligen Gerätetrends und aktuellen Statistiken angezeigt werden. Das Ziel besteht darin, dass Sie die Breite und den Umfang der Belichtung Ihres Geräts verstehen.

Schritt 3: Einrichten von Sicherheitsbaselinebewertungen

Anstatt Point-in-Time-Konformitätsüberprüfungen durchzuführen, können Sie mithilfe der Bewertung von Sicherheitsbaselines die Compliance Ihrer organization kontinuierlich und proaktiv anhand der Branchensicherheitsbenchmarks in Echtzeit überwachen. Ein Sicherheitsbaselineprofil ist ein angepasstes Profil, das Sie erstellen können, um Endpunkte in Ihrem organization anhand von Branchensicherheitsbenchmarks (CIS, NIST, MS) zu bewerten und zu überwachen. Wenn Sie ein Sicherheitsbaselineprofil erstellen, erstellen Sie eine Vorlage, die aus mehreren Gerätekonfigurationseinstellungen und einem Basisvergleichstest für den Vergleich besteht.

Sicherheitsbaselines bieten Unterstützung für CIS-Benchmarks (Center for Internet Security) für Windows 10, Windows 11 und Windows Server 2008 R2 und höher sowie STIG-Benchmarks (Security Technical Implementation Guides) für Windows 10 und Windows Server 2019.

Erste Schritte mit der Bewertung von Sicherheitsbaselines.

Überprüfen Sie die Ergebnisse der Bewertung des Sicherheitsbaselineprofils.

Hinweis

Wenn Ihre Testversion endet, werden Sicherheitsbaselineprofile möglicherweise für eine Weile gespeichert, bevor sie gelöscht werden.

Schritt 4: Erstellen aussagekräftiger Berichte, um detaillierte Einblicke mithilfe von APIs und der erweiterten Suche zu erhalten

Defender Vulnerability Management-APIs können mit angepassten Ansichten ihres Sicherheitsstatus und der Automatisierung von Workflows zur Verwaltung von Sicherheitsrisiken für Klarheit in Ihrem organization sorgen. Verringern Sie die Arbeitsauslastung Ihres Sicherheitsteams durch Die Datenerfassung, Risikobewertungsanalyse und Integrationen in andere Prozesse und Lösungen Ihrer Organisation. Weitere Informationen finden Sie unter:

Die erweiterte Suche ermöglicht den flexiblen Zugriff auf Defender Vulnerability Management Rohdaten, sodass Sie Entitäten proaktiv auf bekannte und potenzielle Bedrohungen überprüfen können. Weitere Informationen finden Sie unter Suchen nach verfügbar gemachten Geräten.

Lizenzierungs- und Testinformationen

Im Rahmen der Testeinrichtung werden die neuen Defender Vulnerability Management Testlizenzen automatisch auf Benutzer angewendet. Daher ist keine Lizenzzuweisung erforderlich. Lizenzen sind für die Dauer der Testversion aktiv.

Erste Schritte mit der Testversion

Sie können Defender Vulnerability Management Features verwenden, sobald sie im Microsoft Defender-Portal angezeigt werden. Nichts wird automatisch erstellt, und Benutzer sind nicht betroffen. Wenn Sie zu den einzelnen Lösungen navigieren, werden Sie möglicherweise dazu angeleitet, zusätzliche Setup-Konfigurationen vorzunehmen, um mit der Verwendung von Funktionen zu beginnen.

Verlängern der Testversion

Sie können eine Verlängerung Ihrer aktuellen Testversion für 30 Tage innerhalb der letzten 15 Tage des Testzeitraums anfordern. Bei Fragen wenden Sie sich bitte an Ihren Außendienstverkäufer.

Beenden der Testversion

Administratoren können die Testversion jederzeit deaktivieren. Wählen Sie im Microsoft Defender-Portal im Navigationsbereich Testversionen aus, wechseln Sie zum Defender Vulnerability Management Karte Testversion, und wählen Sie dann Testversion beenden aus.

Sofern nicht anders angegeben, wird Ihre Testversion in der Regel 180 Tage lang aufbewahrt, bevor sie endgültig gelöscht wird. Sie können bis zu diesem Zeitpunkt weiterhin auf Ihre daten zugreifen, die während der Testversion gesammelt wurden.

Zusätzliche Ressourcen

- Geschäftsbedingungen: Weitere Informationen finden Sie in den Geschäftsbedingungen für Microsoft 365-Testversionen.

- Angebote vergleichen: Microsoft Defender Vulnerability Management

- Defender Vulnerability Management-Dokumentation

- Datenblatt: Microsoft Defender Vulnerability Management: Reduzieren des Cyberrisikos durch kontinuierliche Erkennung und Bewertung von Sicherheitsrisiken, risikobasierte Priorisierung und Behebung