Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Das Microsoft Defender-Portal wendet Korrelationsanalysen an und aggregiert verwandte Warnungen und automatisierte Untersuchungen aus verschiedenen Produkten auf einen Incident. Microsoft Sentinel und Defender XDR auch eindeutige Warnungen für Aktivitäten auslösen, die nur aufgrund der End-to-End-Sichtbarkeit in der einheitlichen Plattform für die gesamte Produktsuite als böswillig identifiziert werden können. Diese Ansicht bietet Ihren Sicherheitsanalysten eine umfassendere Angriffsgeschichte, die ihnen hilft, komplexe Bedrohungen in Ihrem organization besser zu verstehen und damit umzugehen.

Wichtig

Microsoft Sentinel ist allgemein im Microsoft Defender-Portal verfügbar, mit oder ohne Microsoft Defender XDR oder E5-Lizenz. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

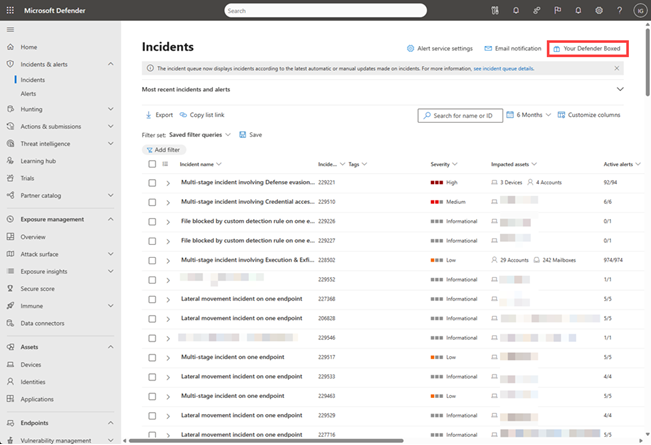

Incidentwarteschlange

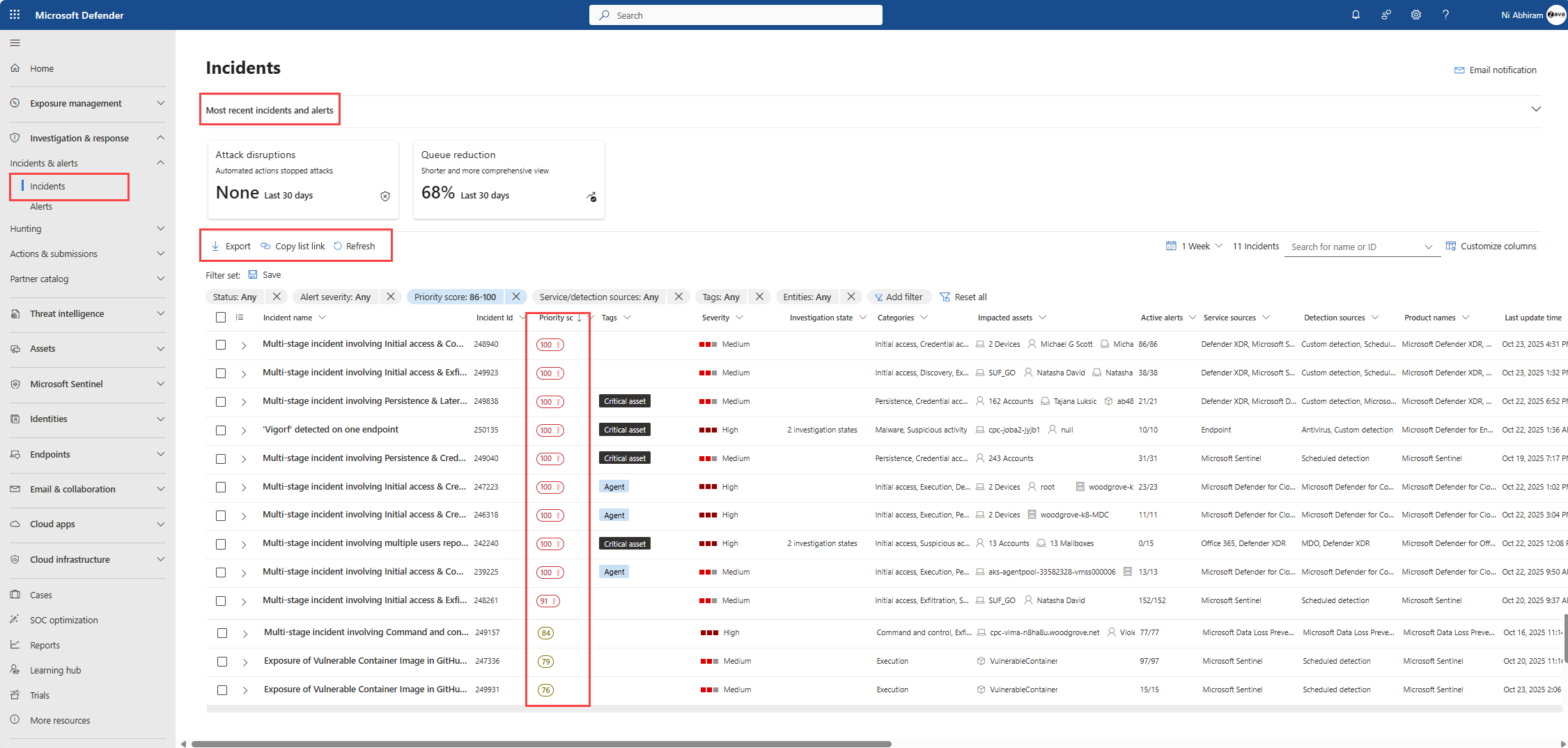

Die Incidentwarteschlange zeigt eine Warteschlange mit Vorfällen an, die geräte-, benutzer-, postfach- und andere Ressourcenübergreifend erstellt wurden. Es hilft Ihnen, die Vorfälle zu selektieren, priorisieren und eine fundierte Entscheidung zur Reaktion auf die Cybersicherheit zu erstellen.

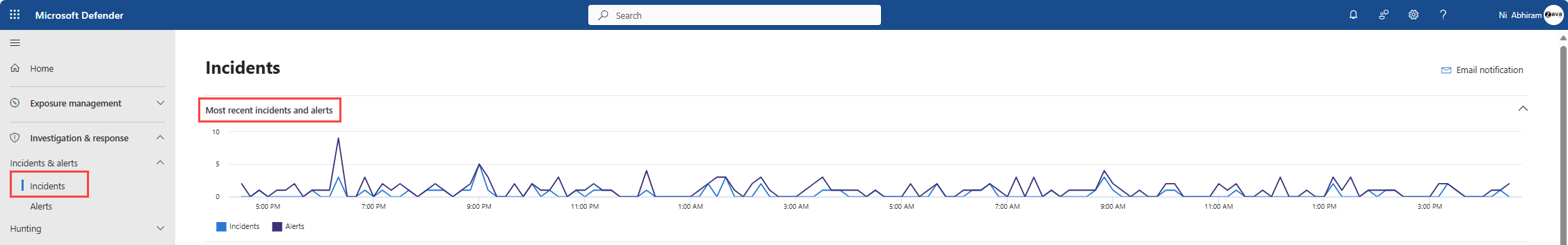

Suchen Sie die Incidentwarteschlange unter Incidents & Warnungen > Incidents beim Schnellstart des Microsoft Defender-Portals.

Wählen Sie Letzte Vorfälle und Warnungen aus, um ein Zeitleiste Diagramm der Anzahl der in den letzten 24 Stunden empfangenen Warnungen und Incidents umzuschalten.

Die Incidentwarteschlange umfasst den Defender Queue Assistant, der Sicherheitsteams dabei hilft, die große Anzahl von Vorfällen zu reduzieren und sich auf die Vorfälle zu konzentrieren, die am wichtigsten sind. Mithilfe eines Machine Learning-Priorisierungsalgorithmus zeigt der Warteschlangen-Assistent die Vorfälle mit der höchsten Priorität an, erläutert die Gründe für die Priorisierung und stellt intuitive Tools zum Sortieren und Filtern der Incidentwarteschlange bereit. Der Algorithmus wird für alle Warnungen, native Microsoft-Warnungen, benutzerdefinierte Erkennungen oder Signale von Drittanbietern ausgeführt. Der Algorithmus wird mit realen anonymisierten Daten trainiert und berücksichtigt bei der Berechnung des Prioritätsscores unter anderem die folgenden Datenpunkte:

- Signale für Angriffsunterbrechungen

- Bedrohungsanalyse

- Severity

- Snr

- MITRE-Techniken

- Ressourcenkritischität

- Warnungstypen und Seltenheit

- Bekannte Bedrohungen wie Ransomware und nationalstaatliche Angriffe.

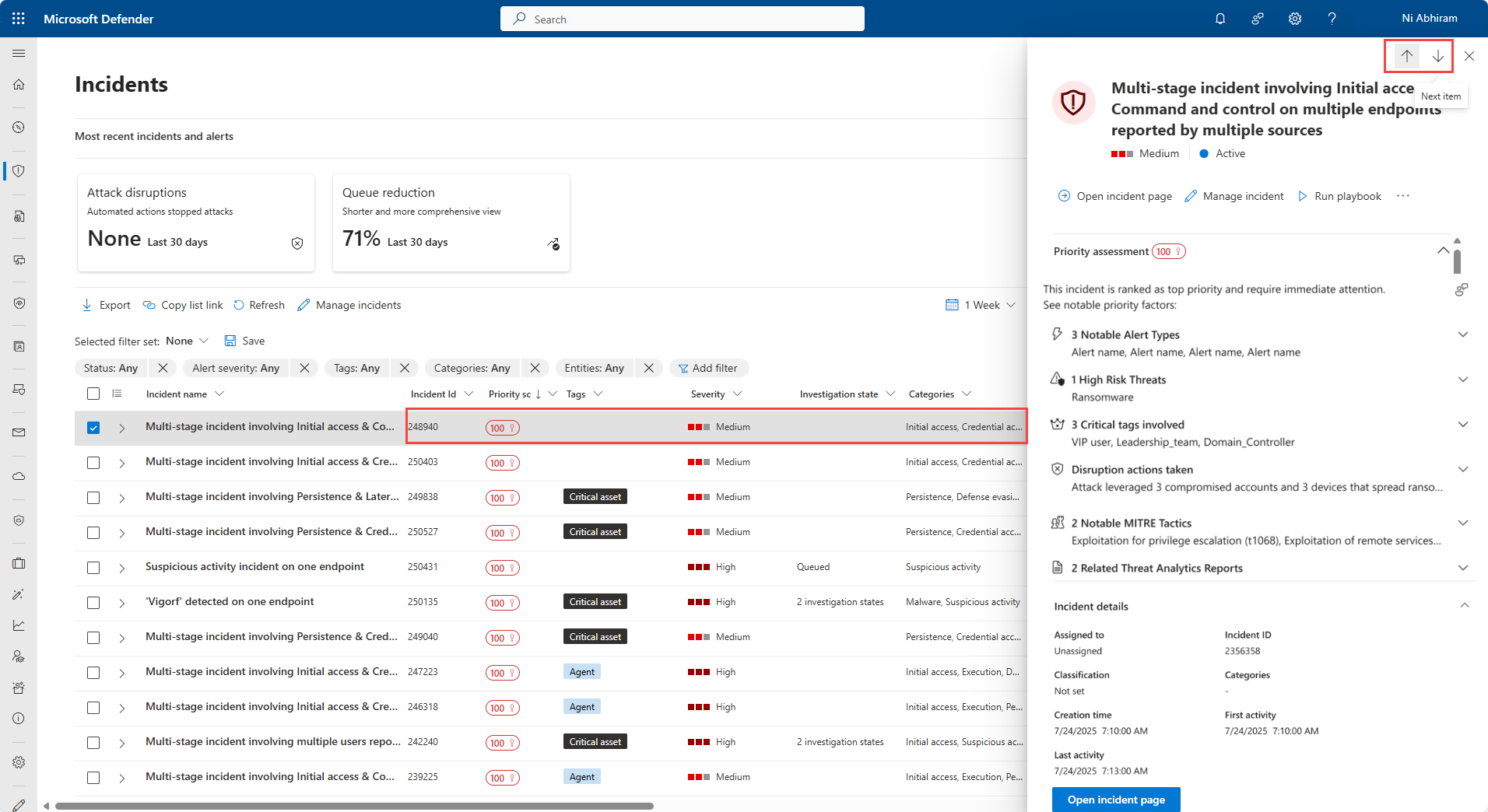

Incidents wird automatisch eine Prioritätsbewertung von 0 bis 100 zugewiesen, wobei 100 die höchste Priorität ist. Bewertungsbereiche sind wie folgt farbcodiert:

- Rot: Oberste Priorität (Bewertung > 85)

- Orange: Mittlere Priorität (15–85)

- Grau: Niedrige Priorität (<15)

Wählen Sie die Incidentzeile an einer beliebigen Stelle mit Ausnahme des Incidentnamens aus, um einen Zusammenfassungsbereich mit wichtigen Informationen zum Incident anzuzeigen. Der Bereich enthält die Prioritätsbewertung, die Faktoren, die die Prioritätsbewertung beeinflussen, die Details des Vorfalls, empfohlene Aktionen und zugehörige Bedrohungen. Verwenden Sie die NACH-OBEN- und NACH-UNTEN-TASTE am oberen Rand des Bereichs, um zum vorherigen oder nächsten Incident in der Incidentwarteschlange zu navigieren. Weitere Informationen zur Untersuchung des Incidents finden Sie unter Untersuchen von Incidents.

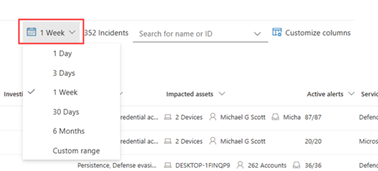

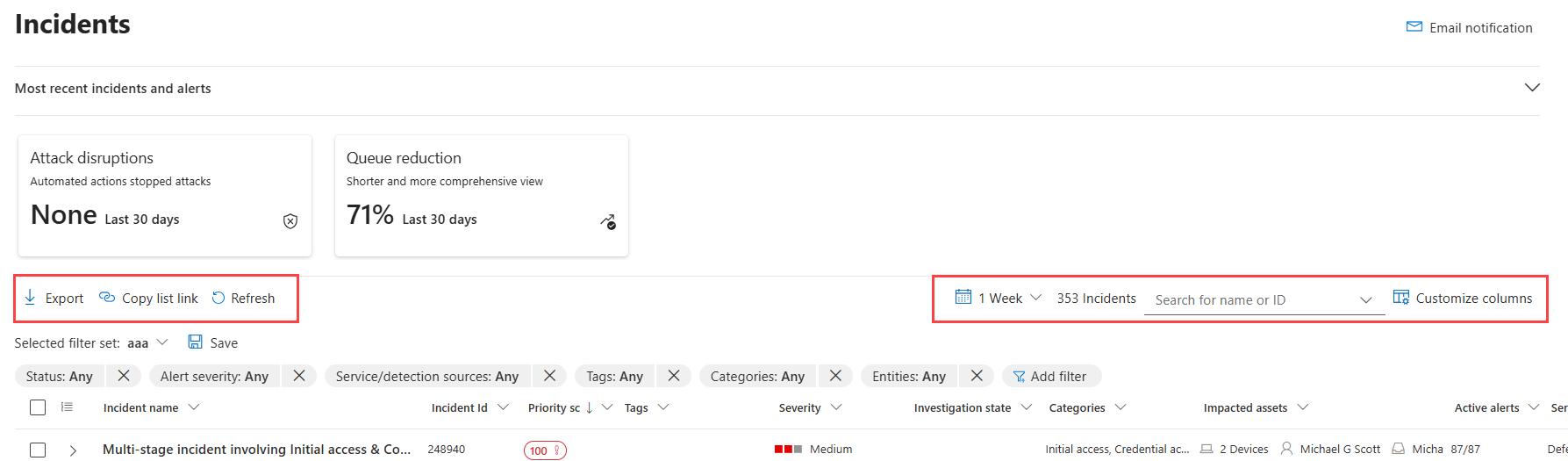

Standardmäßig werden in der Incidentwarteschlange Incidents angezeigt, die in der letzten Woche erstellt wurden. Wählen Sie einen anderen Zeitrahmen aus, indem Sie die Dropdownliste zeitauswahl oberhalb der Warteschlange auswählen.

Die Gesamtanzahl der Incidents in der Warteschlange wird neben der Zeitauswahl angezeigt. Die Anzahl der Incidents variiert je nach den verwendeten Filtern. Sie können nach Incidents anhand des Namens oder der Incident-ID suchen.

Wählen Sie Spalten anpassen aus, um spalten auszuwählen, die in der Warteschlange angezeigt werden. Aktivieren oder deaktivieren Sie die Spalten, die in der Incidentwarteschlange angezeigt werden sollen. Ordnen Sie die Reihenfolge der Spalten an, indem Sie sie nach oben und unten ziehen.

Mit der Schaltfläche Exportieren können Sie die gefilterten Daten in der Incidentwarteschlange in eine CSV-Datei exportieren. Die maximale Anzahl von Datensätzen, die Sie in eine CSV-Datei exportieren können, beträgt 10.000.

Incidentnamen

Für mehr Sichtbarkeit auf einen Blick generiert Microsoft Defender XDR automatisch Incidentnamen, basierend auf Warnungsattributen wie der Anzahl der betroffenen Endpunkte, betroffenen Benutzern, Erkennungsquellen oder Kategorien. Diese spezifische Benennung ermöglicht es Ihnen, den Umfang des Incidents schnell zu verstehen.

Beispiel: Mehrstufiger Incident auf mehreren Endpunkten, die von mehreren Quellen gemeldet werden.

Wenn Sie Microsoft Sentinel in das Defender-Portal integriert haben, werden die Namen aller Warnungen und Vorfälle, die von Microsoft Sentinel stammen, wahrscheinlich geändert (unabhängig davon, ob sie vor oder seit dem Onboarding erstellt wurden).

Es wird empfohlen, die Verwendung des Incidentnamens als Bedingung zum Auslösen von Automatisierungsregeln zu vermeiden. Wenn der Incidentname eine Bedingung ist und sich der Incidentname ändert, wird die Regel nicht ausgelöst.

Filter

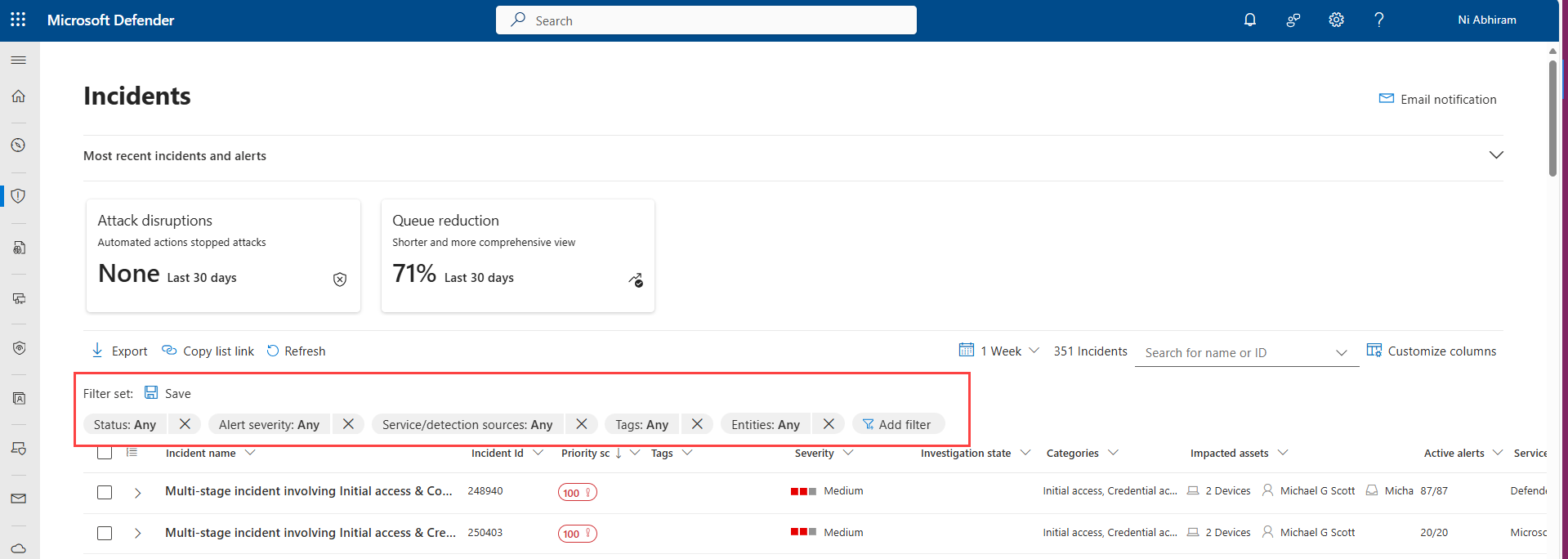

Die Incidentwarteschlange bietet auch mehrere Filteroptionen, mit denen Sie bei Anwendung eine breite Übersicht über alle vorhandenen Vorfälle in Ihrer Umgebung durchführen oder sich auf ein bestimmtes Szenario oder eine bestimmte Bedrohung konzentrieren können. Durch Anwenden von Filtern in der Vorfallswarteschlange können Sie ermitteln, welcher Vorfall sofort beachtet werden muss.

In der Liste Filter oberhalb der Incidentwarteschlange werden die aktuellen Filter angezeigt, die derzeit auf die Warteschlange angewendet werden. Wählen Sie Filter hinzufügen aus, um weitere Filter anzuwenden, um die Anzahl der angezeigten Incidents einzuschränken.

Wählen Sie die filter aus, die Sie verwenden möchten, und wählen Sie dann Hinzufügen aus. Die ausgewählten Filter werden zusammen mit den vorhandenen angewendeten Filtern angezeigt. Wählen Sie den neuen Filter aus, um seine Bedingungen anzugeben. Wenn Sie beispielsweise den Filter "Dienst/Erkennungsquellen" ausgewählt haben, wählen Sie ihn aus, um die Quellen auszuwählen, nach denen die Liste gefiltert werden soll.

Sie können einen Filter entfernen, indem Sie das X im Filternamen in der Filterliste auswählen.

In der folgenden Tabelle sind die verfügbaren Filter aufgeführt.

| Filtername | Beschreibung/Bedingungen |

|---|---|

| Status | Wählen Sie Neu, In Bearbeitung oder Gelöst aus. |

|

Warnungsschweregrad Incidentschweregrad |

Der Schweregrad einer Warnung oder eines Incidents ist ein Hinweis auf die Auswirkungen, die er auf Ihre Ressourcen haben kann. Je höher der Schweregrad, desto größer die Auswirkung und erfordert in der Regel die unmittelbarste Aufmerksamkeit. Wählen Sie Hoch, Mittel, Niedrig oder Information aus. |

| Incidentzuweisung | Wählen Sie den bzw. die zugewiesenen Benutzer aus. |

| Mehrere Dienstquellen | Geben Sie an, ob der Filter für mehrere Dienstquellen gilt. |

| Dienst-/Erkennungsquellen | Geben Sie Incidents an, die Warnungen aus einer oder mehreren der folgenden Elemente enthalten: Viele dieser Dienste können im Menü erweitert werden, um weitere Auswahlmöglichkeiten für Erkennungsquellen innerhalb eines bestimmten Diensts anzuzeigen. |

| Tags | Wählen Sie einen oder mehrere Tagnamen aus der Liste aus. |

| Mehrere Kategorie | Geben Sie an, ob der Filter für mehrere Kategorien bestimmt ist. |

| Kategorien | Wählen Sie Kategorien aus, um sich auf bestimmte Taktiken, Techniken oder Angriffskomponenten zu konzentrieren. |

| Entities | Geben Sie den Namen eines Medienobjekts an, z. B. einen Benutzer, ein Gerät, ein Postfach oder einen Anwendungsnamen. |

| Vertraulichkeitsbezeichnung | Filtern Sie Incidents basierend auf der Vertraulichkeitsbezeichnung, die auf die Daten angewendet wird. Einige Angriffe konzentrieren sich darauf, vertrauliche oder wertvolle Daten zu exfiltrieren. Durch Anwenden eines Filters für bestimmte Vertraulichkeitsbezeichnungen können Sie schnell ermitteln, ob vertrauliche Informationen potenziell kompromittiert sind, und die Behandlung dieser Vorfälle priorisieren. |

| Gerätegruppen | Geben Sie einen Gerätegruppennamen an. |

| Betriebssystemplattform | Geben Sie Gerätebetriebssysteme an. |

| Klassifizierung | Geben Sie den Satz von Klassifizierungen der zugehörigen Warnungen an. |

| Status der automatisierten Untersuchung | Geben Sie die status der automatisierten Untersuchung an. |

| Zugeordnete Bedrohung | Geben Sie eine benannte Bedrohung an. |

| Richtlinie/Richtlinienregel | Filtern sie Incidents basierend auf einer Richtlinie oder Richtlinienregel. |

| Produktnamen | Filtern Sie Incidents basierend auf dem Produktnamen. |

| Datenstrom | Filtern Sie Incidents basierend auf dem Standort oder der Workload. |

Hinweis

Wenn Sie Zugriff auf Microsoft Purview Insider Risk Management haben, können Sie Warnungen zum Insider-Risikomanagement anzeigen und verwalten und nach Insider-Risikomanagementereignissen im Microsoft Defender-Portal suchen. Weitere Informationen finden Sie unter Untersuchen von Insider-Risikobedrohungen im Microsoft Defender-Portal.

Der Standardfilter besteht darin, alle Warnungen und Vorfälle mit dem status Neu und In Bearbeitung und mit dem Schweregrad Hoch, Mittel oder Niedrig anzuzeigen.

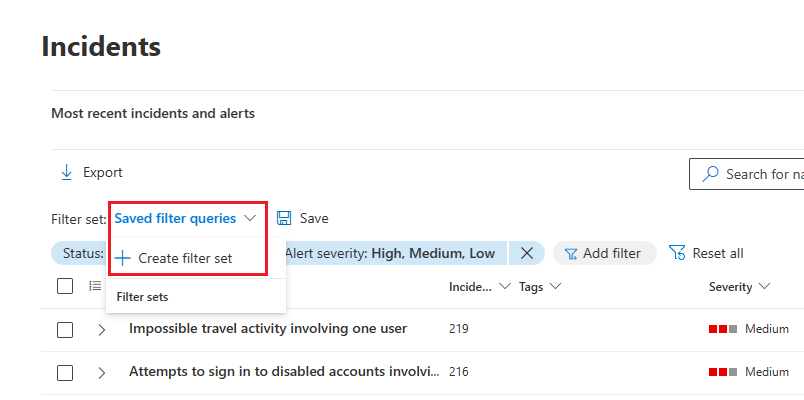

Sie können auch Filtersätze auf der Seite Incidents erstellen, indem Sie Gespeicherte Filterabfragen > Filtersatz erstellen auswählen. Wenn keine Filtersätze erstellt wurden, wählen Sie Speichern aus, um einen zu erstellen.

Hinweis

Microsoft Defender XDR Kunden können jetzt Incidents mit Warnungen filtern, bei denen ein kompromittiertes Gerät mit OT-Geräten (Operational Technology) kommuniziert wird, die über die Geräteermittlungsintegration von Microsoft Defender für IoT und mit dem Unternehmensnetzwerk verbunden sind. Microsoft Defender for Endpoint. Um diese Vorfälle zu filtern, wählen Sie in den Dienst-/Erkennungsquellen die Option Beliebige aus, und wählen Sie dann Microsoft Defender für IoT im Produktnamen aus, oder lesen Sie Untersuchen von Vorfällen und Warnungen in Microsoft Defender für IoT im Defender-Portal. Sie können auch Gerätegruppen verwenden, um nach standortspezifischen Warnungen zu filtern. Weitere Informationen zu den Voraussetzungen für Defender für IoT finden Sie unter Erste Schritte mit der Enterprise IoT-Überwachung in Microsoft Defender XDR.

Speichern von benutzerdefinierten Filtern als URLs

Nachdem Sie einen nützlichen Filter in der Incidentwarteschlange konfiguriert haben, können Sie die URL der Browserregisterkarte mit einem Lesezeichen versehen oder sie anderweitig als Link auf einer Webseite, einem Word Dokument oder an einem Ort Ihrer Wahl speichern. Durch Lesezeichen können Sie mit nur einem Klick auf wichtige Ansichten der Incidentwarteschlange zugreifen, z. B.:

- Neue Vorfälle

- Vorfälle mit hohem Schweregrad

- Nicht zugewiesene Vorfälle

- Hochschwere, nicht zugewiesene Vorfälle

- Mir zugewiesene Vorfälle

- Mir zugewiesene Vorfälle und zur Microsoft Defender for Endpoint

- Incidents mit einem bestimmten Tag oder Tags

- Incidents mit einer bestimmten Bedrohungskategorie

- Incidents mit einer bestimmten zugeordneten Bedrohung

- Incidents mit einem bestimmten Akteur

Nachdem Sie Ihre Liste der nützlichen Filteransichten als URLs kompiliert und gespeichert haben, verwenden Sie sie, um die Incidents in Ihrer Warteschlange schnell zu verarbeiten und zu priorisieren und für die nachfolgende Zuweisung und Analyse zu verwalten .

Suche

Im Feld Nach Namen oder ID suchen oberhalb der Liste der Vorfälle können Sie auf verschiedene Arten nach Incidents suchen, um schnell das gesuchte Ziel zu finden.

Suche nach Incidentname oder ID

Suchen Sie direkt nach einem Incident, indem Sie die Incident-ID oder den Incidentnamen eingeben. Wenn Sie einen Incident aus der Liste der Suchergebnisse auswählen, öffnet das Microsoft Defender-Portal eine neue Registerkarte mit den Eigenschaften des Incidents, über die Sie ihre Untersuchung starten können.

Suche nach betroffenen Ressourcen

Sie können ein Medienobjekt benennen, z. B. einen Benutzer, ein Gerät, ein Postfach, einen Anwendungsnamen oder eine Cloudressource, und alle Incidents im Zusammenhang mit diesem Medienobjekt finden.

Angeben eines Zeitbereichs

Die Standardliste der Incidents gilt für diejenigen, die in den letzten sechs Monaten aufgetreten sind. Sie können einen neuen Zeitbereich im Dropdownfeld neben dem Kalendersymbol angeben, indem Sie Folgendes auswählen:

- Einen Tag

- Drei Tage

- Eine Woche

- 30 Tage

- 30 Tage

- Sechs Monate

- Ein benutzerdefinierter Bereich, in dem Sie sowohl Datumsangaben als auch Uhrzeiten angeben können.

Nächste Schritte

Nachdem Sie ermittelt haben, welcher Incident die höchste Priorität erfordert, wählen Sie ihn aus und:

- Verwalten Sie die Eigenschaften des Incidents für Tags, Zuweisung, sofortige Lösung für falsch positive Vorfälle und Kommentare.

- Beginnen Sie ihre Untersuchungen.

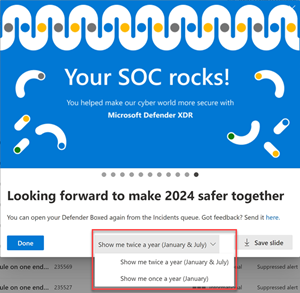

Defender Boxed

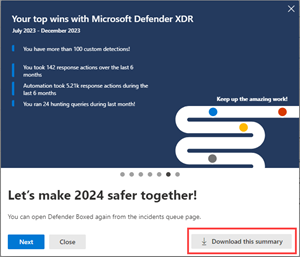

Für eine begrenzte Zeit im Januar und Juli jedes Jahres wird Defender Boxed automatisch angezeigt, wenn Sie die Incidentwarteschlange zum ersten Mal öffnen. Defender Boxed hebt die Erfolgreichen, Verbesserungen und Reaktionsaktionen Ihrer organization in den vorherigen sechs Monaten oder Kalenderjahren hervor.

Hinweis

Defender Boxed ist nur für Benutzer verfügbar, die entsprechende Aktivitäten im Microsoft Defender-Portal ausgeführt haben.

Sie können die folgenden Aktionen in der Reihe von Karten ausführen, die in Defender Boxed angezeigt werden:

Laden Sie eine detaillierte Zusammenfassung Ihrer Erfolge herunter, die für andere Personen in Ihrem organization freigegeben werden können.

Ändern Sie die Häufigkeit, mit der Defender Boxed angezeigt wird. Sie können zwischen einmal (jeden Januar) oder zweimal (jeden Januar und Juli) pro Jahr wählen.

Teilen Sie Ihre Erfolge in Ihren sozialen Netzwerken, E-Mails und anderen Foren, indem Sie die Folie als Bild speichern.

Um Defender Boxed erneut zu öffnen, wechseln Sie zur Incidents-Warteschlange, und wählen Sie dann auf der rechten Seite des Bereichs Ihr Defender Boxed aus.

Siehe auch

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft Security-Community in unserer Tech Community: Microsoft Defender XDR Tech Community.