Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für:

- Microsoft Defender XDR

Microsoft Defender XDR vereinheitlicht Ihren Prozess zur Reaktion auf Vorfälle, indem wichtige Funktionen in Microsoft Defender for Endpoint, Microsoft Defender for Office 365 integriert werden. Microsoft Defender for Cloud Apps und Microsoft Defender for Identity. Diese einheitliche Oberfläche bietet leistungsstarke Features, auf die Sie im Microsoft Defender-Portal zugreifen können.

Microsoft Defender XDR wird automatisch aktiviert, wenn berechtigte Kunden mit den erforderlichen Berechtigungen Microsoft Defender Portal besuchen. Lesen Sie diesen Artikel, um die verschiedenen Voraussetzungen und die Bereitstellung Microsoft Defender XDR zu verstehen.

Überprüfen der Lizenzberechtigung und der erforderlichen Berechtigungen

Eine Lizenz für ein Microsoft 365-Sicherheitsprodukt berechtigt Sie im Allgemeinen, Microsoft Defender XDR ohne zusätzliche Lizenzierungskosten zu verwenden. Es wird empfohlen, eine Microsoft 365 E5-, E5 Security-, A5- oder A5 Security-Lizenz oder eine gültige Kombination von Lizenzen zu erhalten, die Zugriff auf alle unterstützten Dienste bietet.

Ausführliche Informationen zur Lizenzierung finden Sie in den Lizenzierungsanforderungen.

Überprüfen Ihrer Rolle

Sie müssen über eine der folgenden Rollen verfügen, um Microsoft Defender XDR aktivieren zu können:

- Globaler Administrator

- Sicherheitsadministrator

- Sicherheitsoperator

- Globaler Leser

- Sicherheitsleseberechtigter

- Complianceadministrator

- Compliancedatenadministrator

- Anwendungsadministrator

- Cloudanwendungsadministrator

Anzeigen Ihrer Rollen in Microsoft Entra ID

Konfigurieren Der Netzwerkfirewall

Die Konfiguration Ihrer Netzwerkfirewall sorgt für eine reibungslose Navigation im Microsoft Defender-Portal https://security.microsoft.com.

Fügen Sie der Zulassungsliste Ihrer Firewall die ausgehenden IP-Adressen auf der folgenden Seite hinzu:

Stellen Sie außerdem sicher, dass andere Defender-Dienste ordnungsgemäß konfiguriert sind. Konfigurationsinformationen finden Sie auf den folgenden Seiten:

- Aktivieren des Zugriffs auf Microsoft Defender for Endpoint Dienst auf dem Proxyserver

- Erfahren Sie, wie Sie mit Microsoft Defender für Office 365 beginnen

- Konfigurieren von Endpunktproxy- und Internetkonnektivitätseinstellungen für Microsoft Defender for Identity

- Sicherstellen des Portalzugriffs für Microsoft Defender for Cloud Apps

Unterstützte Dienste

Microsoft Defender XDR aggregiert Daten aus den verschiedenen unterstützten Diensten, die Sie bereits bereitgestellt haben. Es verarbeitet und speichert Daten zentral, um neue Erkenntnisse zu gewinnen und um zentralisierte Reaktionsworkflows zu ermöglichen. Dies geschieht ohne Auswirkungen auf vorhandene Bereitstellungen, Einstellungen oder Daten, die den integrierten Diensten zugeordnet sind.

Um den besten Schutz zu erhalten und Microsoft Defender XDR zu optimieren, empfehlen wir, alle anwendbaren unterstützten Dienste in Ihrem Netzwerk bereitzustellen. Weitere Informationen finden Sie unter Bereitstellen unterstützter Dienste.

Onboarding in den Dienst

Das Onboarding in Microsoft Defender XDR ist einfach. Wählen Sie im Navigationsmenü ein beliebiges Element aus, z. B. Incidents & Warnungen, Hunting, Info-Center oder Bedrohungsanalysen , um den Onboardingprozess zu initiieren.

Rechenzentrumsstandort

Microsoft Defender XDR speichern und verarbeiten Daten an demselben Speicherort, der von Microsoft Defender for Endpoint verwendet wird. Wenn Sie nicht über Microsoft Defender for Endpoint verfügen, wird automatisch basierend auf dem Standort der aktiven Microsoft 365-Sicherheitsdienste ein neuer Rechenzentrumsstandort ausgewählt. Der ausgewählte Rechenzentrumsstandort wird auf dem Bildschirm angezeigt.

Wählen Sie im Microsoft Defender-Portal Benötigen Sie Hilfe? aus, um den Microsoft-Support bezüglich der Bereitstellung von Microsoft Defender XDR an einem anderen Rechenzentrumsstandort zu kontaktieren.

Hinweis

In der Vergangenheit Microsoft Defender for Endpoint automatisch in Rechenzentren der Europäischen Union (EU) bereitgestellt, wenn sie über Microsoft Defender für Cloud aktiviert wurden. Microsoft Defender XDR wird automatisch im selben EU-Rechenzentrum für Kunden bereitgestellt, die Defender für Endpunkt in der Vergangenheit auf diese Weise bereitgestellt haben.

Vergewissern Sie sich, dass der Dienst aktiviert ist

Sobald der Dienst bereitgestellt ist, wird Folgendes hinzugefügt:

- Verwalten von Vorfällen

- Benachrichtigungswarteschlange

- Ein Info-Center für die Verwaltung automatisierter Untersuchungen und Reaktionen

- Erweiterte Suchfunktionen

- Bedrohungsanalyse

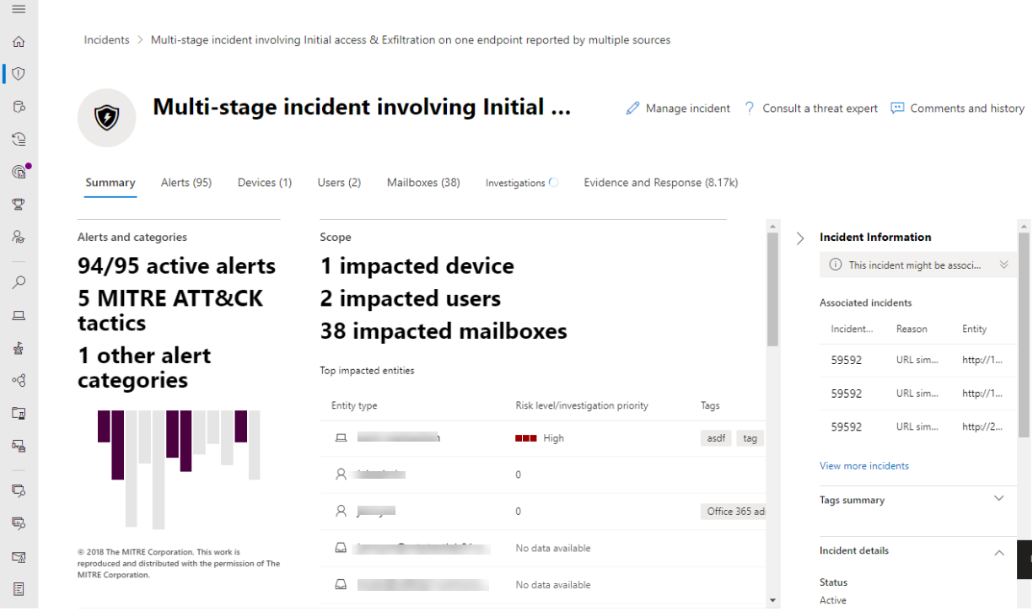

Microsoft Defender Portal mit Incidentverwaltung und anderen Funktionen

Microsoft Defender Portal mit Incidentverwaltung und anderen Funktionen

Abrufen Microsoft Defender for Identity Daten

Um die Integration mit Microsoft Defender for Cloud Apps zu aktivieren, müssen Sie sich mindestens einmal beim Microsoft Defender for Cloud Apps anmelden.

Unterstützung erhalten

Um Antworten auf die am häufigsten gestellten Fragen zum Aktivieren von Microsoft Defender XDR zu erhalten, lesen Sie die häufig gestellten Fragen.

Microsoft-Supportmitarbeiter können ihnen dabei helfen, den Dienst und die zugehörigen Ressourcen auf Ihrem Mandanten bereitzustellen oder die Bereitstellung aufzuheben. Um Unterstützung zu erhalten, wählen Sie im Microsoft Defender-Portal Hilfe benötigen? aus. Wenn Sie sich an den Support wenden, Erwähnung Microsoft Defender XDR.

Verwandte Themen

- Häufig gestellte Fragen

- Lizenzierungsanforderungen und andere Voraussetzungen

- Bereitstellen unterstützter Dienste

- Einrichtungshandbücher für Microsoft Defender XDR

- Microsoft Defender XDR Übersicht

- Microsoft Defender for Endpoint Übersicht

- Defender for Office 365 Übersicht

- Übersicht über Microsoft Defender for Cloud Apps

- Microsoft Defender for Identity Übersicht

- Microsoft Defender for Endpoint Datenspeicher

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft Security-Community in unserer Tech Community: Microsoft Defender XDR Tech Community.