Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für:

- Microsoft Defender XDR

Wichtig

Einige Informationen in diesem Artikel beziehen sich auf ein vorab veröffentlichtes Produkt, das vor der kommerziellen Veröffentlichung möglicherweise erheblich geändert wird. Microsoft übernimmt in Bezug auf die hier bereitgestellten Informationen keine Gewährleistung, weder ausdrücklich noch konkludent.

Die Bedrohungsanalyse ist unsere produktinterne Threat Intelligence-Lösung von Microsoft-Sicherheitsexperten. Sie wurde entwickelt, um Sicherheitsteams dabei zu unterstützen, so effizient wie möglich zu sein, während sie neuen Bedrohungen ausgesetzt sind, z. B.:

- Aktive Bedrohungsakteure und ihre Kampagnen

- Beliebte und neue Angriffstechniken

- Kritische Sicherheitsrisiken

- Häufige Angriffsflächen

- Weit verbreitete Schadsoftware

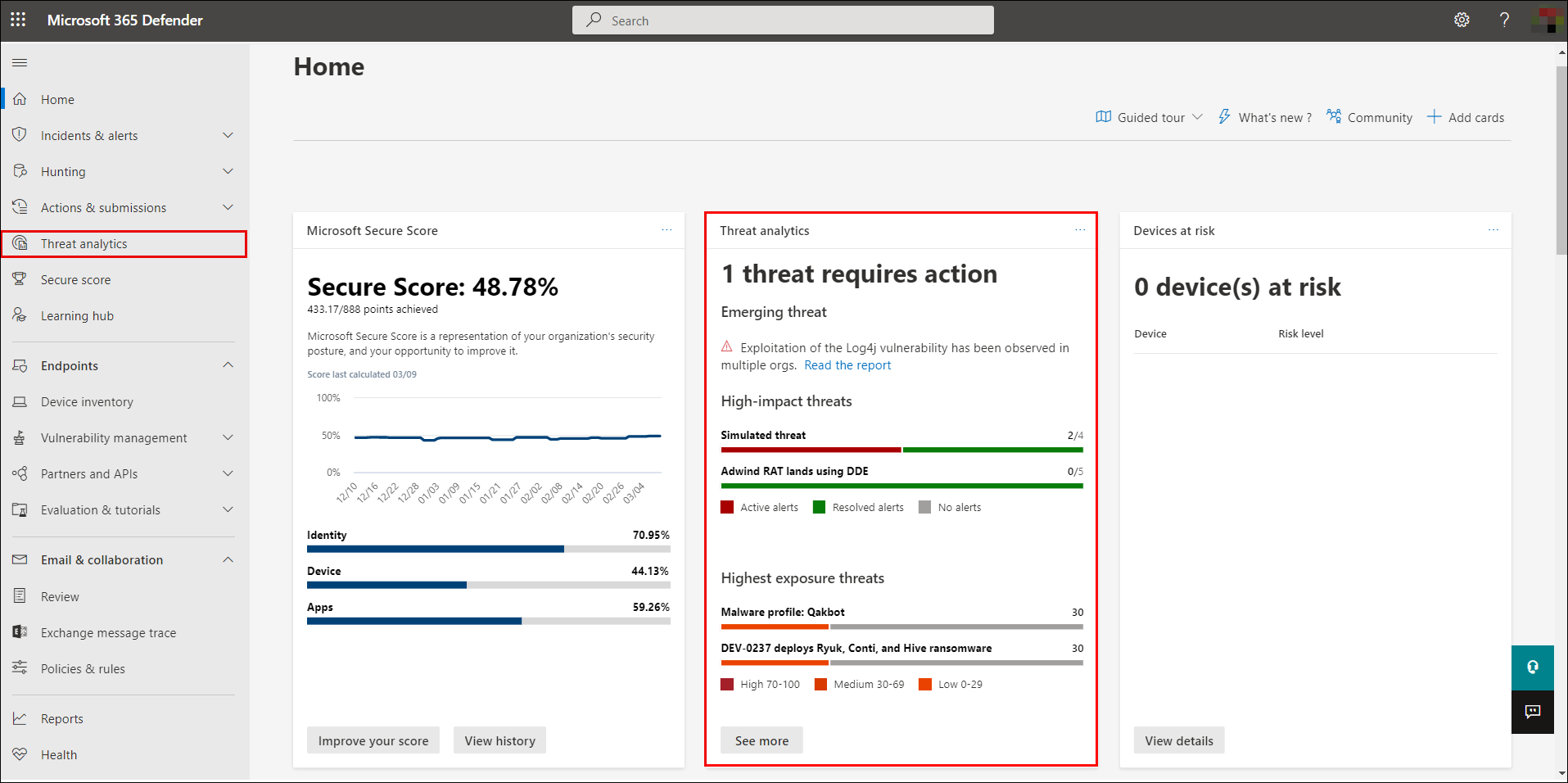

Sie können auf Bedrohungsanalysen entweder über die obere linke Seite der Navigationsleiste Microsoft Defender Portals oder über eine dedizierte Dashboard Karte zugreifen, die die wichtigsten Bedrohungen für Ihre Organisation anzeigt, sowohl in Bezug auf die bekannten Auswirkungen als auch in Bezug auf Ihre Offenlegung.

Wenn Sie Sichtbarkeit über aktive oder laufende Kampagnen erhalten und wissen, was zu tun ist, können Sie Ihrem Security Operations-Team mit Bedrohungsanalysen helfen, fundierte Entscheidungen zu treffen.

Mit komplexeren Angreifern und neuen Bedrohungen, die häufig und weit verbreitet auftreten, ist es wichtig, schnell in der Lage zu sein:

- Erkennen und Reagieren auf neue Bedrohungen

- Erfahren Sie, ob Sie derzeit angegriffen werden

- Bewerten der Auswirkungen der Bedrohung auf Ihre Ressourcen

- Überprüfen Sie Ihre Resilienz gegenüber den Bedrohungen oder deren Gefährdung.

- Identifizieren sie die Maßnahmen zur Entschärfung, Wiederherstellung oder Prävention, die Sie ergreifen können, um die Bedrohungen zu stoppen oder einzudämten.

Jeder Bericht enthält eine Analyse einer nachverfolgten Bedrohung und umfassende Anleitungen zur Abwehr dieser Bedrohung. Es enthält auch Daten aus Ihrem Netzwerk, die angeben, ob die Bedrohung aktiv ist und ob sie über entsprechende Schutzmaßnahmen verfügen.

Erforderliche Rollen und Berechtigungen

Für den Zugriff auf Die Bedrohungsanalyse im Defender-Portal benötigen Sie eine Lizenz für mindestens ein Microsoft Defender XDR Produkt. Weitere Informationen finden Sie unter Microsoft Defender XDR Voraussetzungen.

Hinweis

Die Microsoft Defender for Endpoint P1-Lizenz ist eine Ausnahme von dieser Voraussetzung und gewährt keinen Zugriff auf Bedrohungsanalysen.

Für den Zugriff auf die Bedrohungsanalyse sind auch die folgenden Rollen und Berechtigungen erforderlich:

- Sicherheitsdatengrundlagen (lesen) – zum Anzeigen von Bedrohungsanalyseberichten, verwandten Vorfällen und Warnungen sowie betroffenen Ressourcen

- Sicherheitsrisikoverwaltung (Lesen) und Expositionsmanagement (lesen) – zum Anzeigen verwandter Expositionsdaten und empfohlener Aktionen

Standardmäßig wird der Zugriff auf dienste, die im Defender-Portal verfügbar sind, gemeinsam mit Microsoft Entra globalen Rollen verwaltet. Wenn Sie mehr Flexibilität und Kontrolle über den Zugriff auf bestimmte Produktdaten benötigen und noch nicht die Microsoft Defender XDR Einheitliche rollenbasierte Zugriffssteuerung (Unified Role-Based Access Control, RBAC) für die zentralisierte Berechtigungsverwaltung verwenden, empfiehlt es sich, für jeden Dienst benutzerdefinierte Rollen zu erstellen. Weitere Informationen zum Erstellen benutzerdefinierter Rollen

Wichtig

Microsoft empfiehlt die Verwendung von Rollen mit den wenigsten Berechtigungen. Dies trägt zur Verbesserung der Sicherheit für Ihre Organisation bei. Globaler Administrator ist eine hoch privilegierte Rolle, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

Sie erhalten Einblick in alle Bedrohungsanalyseberichte, auch wenn Sie nur über eines der unterstützten Produkte verfügen. Sie müssen jedoch über jedes Produkt und jede Rolle verfügen, um die spezifischen Vorfälle, Ressourcen, Gefährdungen und empfohlenen Aktionen dieses Produkts im Zusammenhang mit der Bedrohung zu sehen.

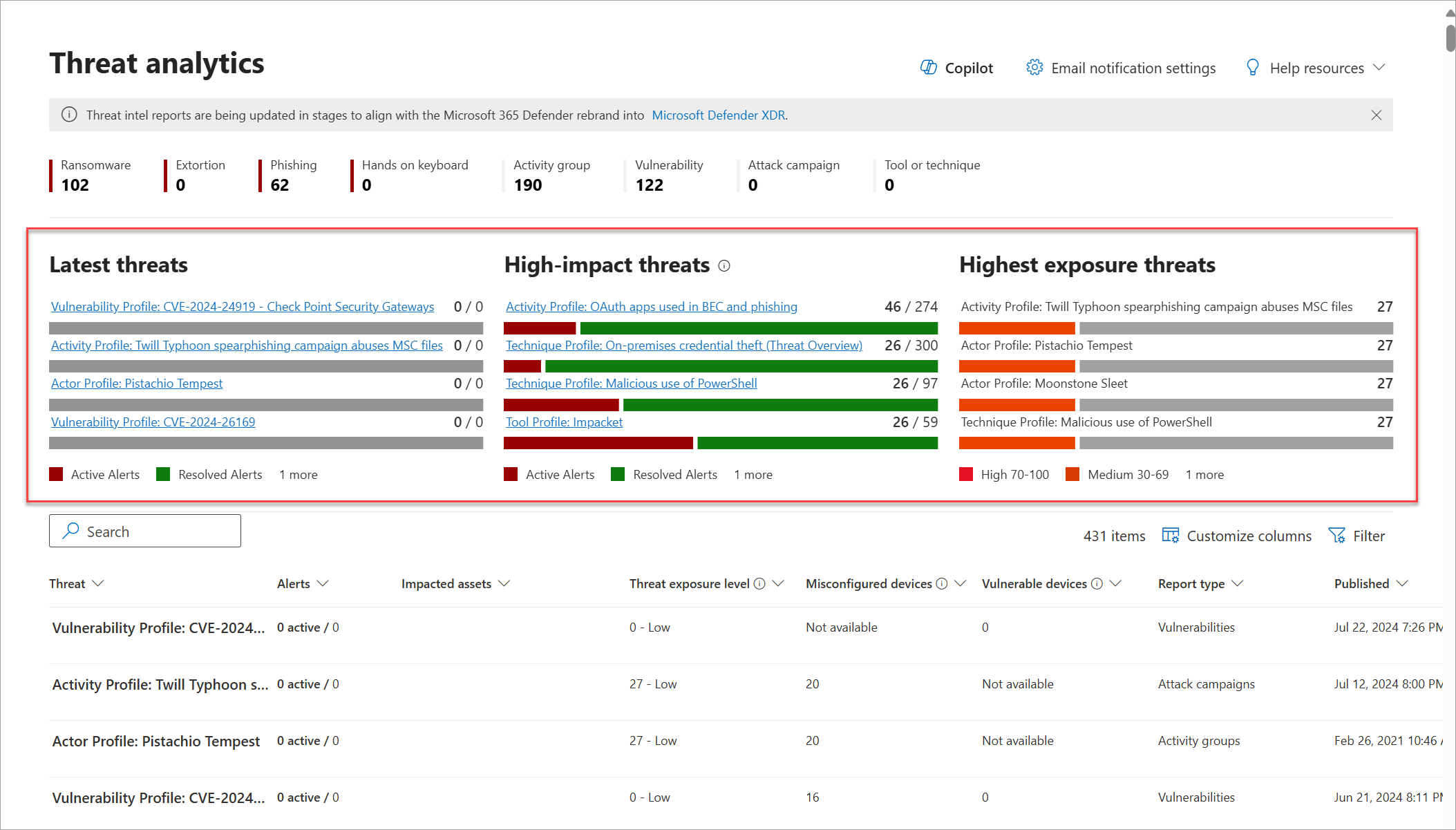

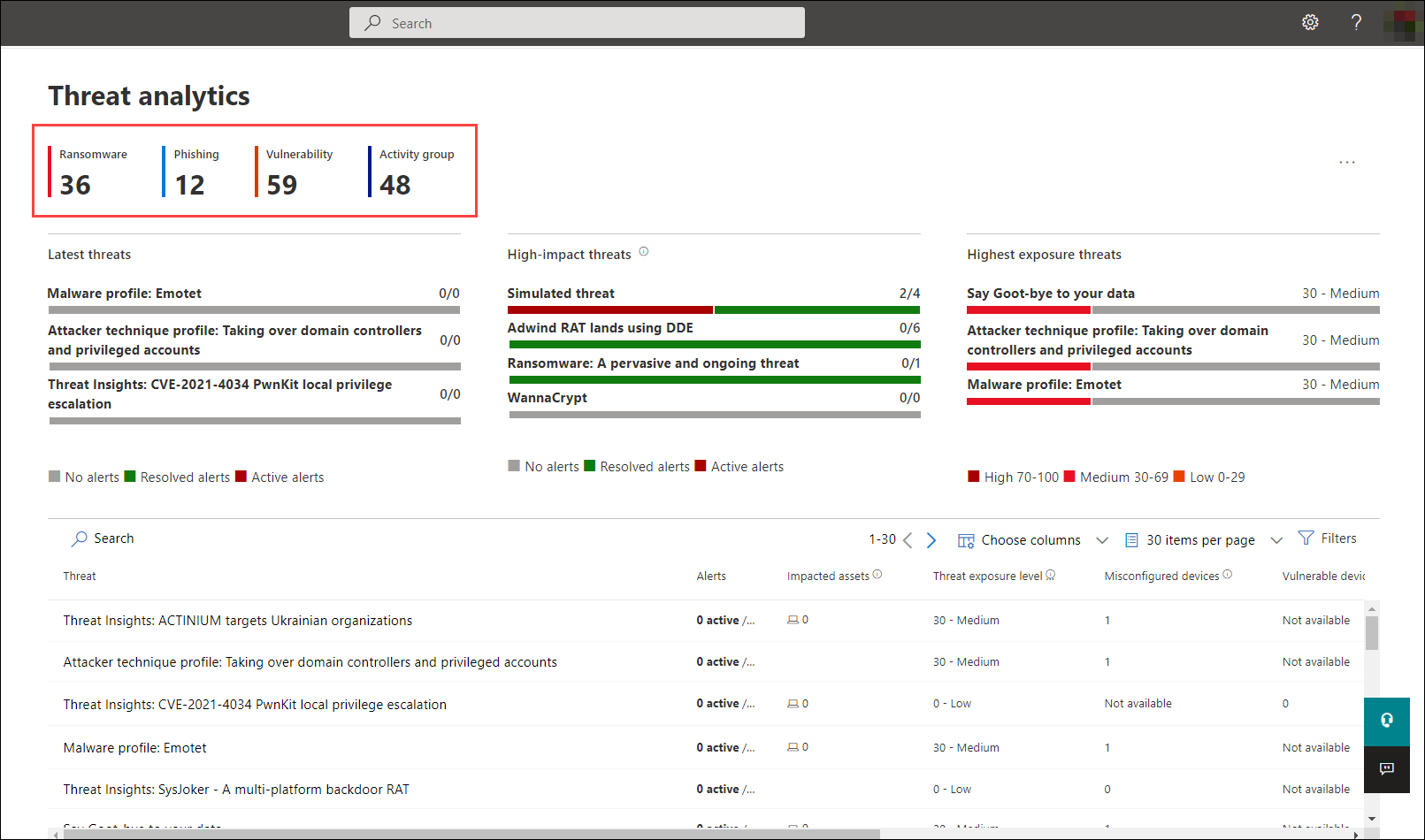

Bedrohungsanalyse-Dashboard anzeigen

Die security.microsoft.com/threatanalytics3 (Threat Analytics Dashboard) hebt die Berichte hervor, die für Ihre organization am relevantesten sind. Es fasst die Bedrohungen in den folgenden Abschnitten zusammen:

- Neueste Bedrohungen: Listet die zuletzt veröffentlichten oder aktualisierten Bedrohungsberichte zusammen mit der Anzahl aktiver und aufgelöster Warnungen auf.

- Bedrohungen mit hohen Auswirkungen – listet die Bedrohungen auf, die die größten Auswirkungen auf Ihre organization haben. In diesem Abschnitt werden die Bedrohungen mit der höchsten Anzahl aktiver und behobener Warnungen zuerst aufgelistet.

- Bedrohungen mit der höchsten Exposition: Listet Bedrohungen auf, für die Ihre organization die höchste Exposition aufweist. Ihre Expositionsstufe für eine Bedrohung wird anhand von zwei Informationen berechnet: wie schwerwiegend die mit der Bedrohung verbundenen Sicherheitsrisiken sind und wie viele Geräte in Ihrer organization von diesen Sicherheitsrisiken ausgenutzt werden könnten.

Wählen Sie im Dashboard eine Bedrohung aus, um den Bericht für diese Bedrohung anzuzeigen. Sie können auch das Suchfeld auswählen, um eine Schlüsselwort (keyword) einzuschlüsseln, die sich auf den Bedrohungsanalysebericht bezieht, den Sie lesen möchten.

Anzeigen von Berichten nach Kategorie

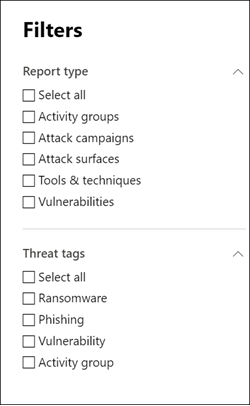

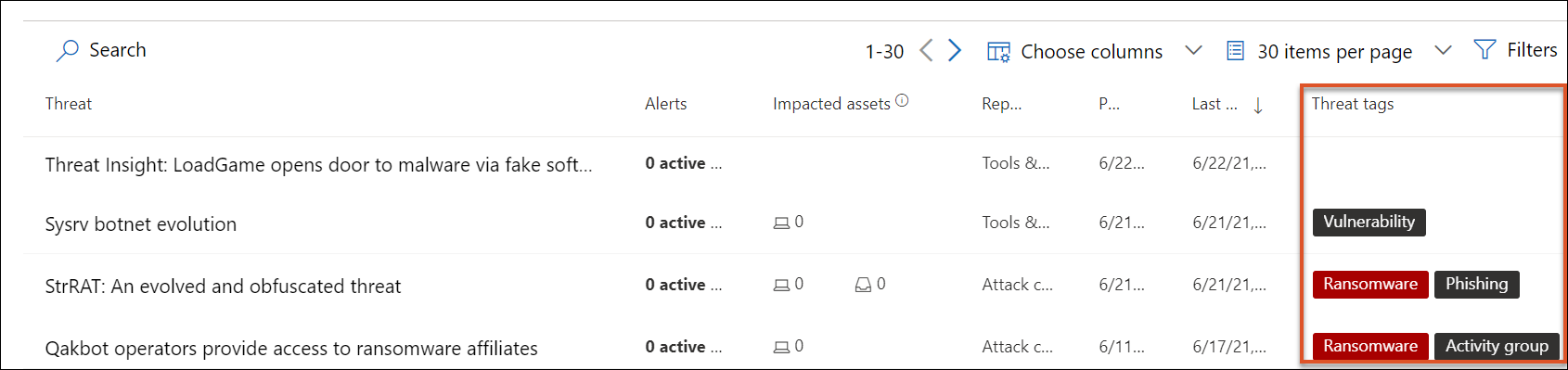

Sie können die Bedrohungsberichtsliste filtern und die relevantesten Berichte nach einem bestimmten Bedrohungstyp oder nach Berichtstyp anzeigen.

- Berichtstypen: Unterstützen Sie beim Anzeigen der relevantesten Berichte gemäß einem bestimmten Berichtstyp. Das Tag Tools & Techniken enthält beispielsweise alle Berichte, die Tools und Techniken abdecken.

- Bedrohungstags: Unterstützen Sie bei der Anzeige der relevantesten Berichte gemäß einer bestimmten Bedrohungskategorie. Zum Beispiel enthält das Ransomware-Tag alle Berichte im Zusammenhang mit Ransomware.

Die verschiedenen Tags verfügen über entsprechende Filter, die Sie bei der effizienten Überprüfung der Bedrohungsberichtsliste und beim Filtern der Ansicht basierend auf einem bestimmten Bedrohungstag oder Berichtstyp unterstützen. Beispielsweise, um alle Bedrohungsberichte im Zusammenhang mit der Ransomware-Kategorie oder Bedrohungsberichte anzuzeigen, die Sicherheitsrisiken beinhalten.

Berichtstypen werden oben auf der Bedrohungsanalyseseite angezeigt. Es gibt Indikatoren für die Anzahl der verfügbaren Berichte unter jedem Typ.

Das Microsoft Threat Intelligence-Team fügt jedem Bedrohungsbericht Bedrohungstags hinzu. Die folgenden Bedrohungstags sind derzeit verfügbar:

- Ransomware

- Phishing

- Aktivitätsgruppe

- Sicherheitsrisiko

Um die Berichtstypen festzulegen, die in der Liste angezeigt werden sollen, wählen Sie Filter aus, wählen Sie aus der Liste aus, und wählen Sie Übernehmen aus.

Wenn Sie mehrere Filter festlegen, kann die Liste der Bedrohungsanalyseberichte auch nach Bedrohungstag sortiert werden, indem Sie die Spalte Bedrohungstags auswählen:

Bedrohungsanalysebericht anzeigen

Jeder Bericht zur Bedrohungsanalyse enthält Informationen in mehreren Abschnitten:

- Übersicht

- Analystenbericht

- Verwandte Vorfälle

- Betroffener Ressourcen

- Offenlegung von Endpunkten

- Empfohlene Aktionen

Übersicht: Schnelles Verstehen der Bedrohung, Bewerten ihrer Auswirkungen und Überprüfen der Schutzmaßnahmen

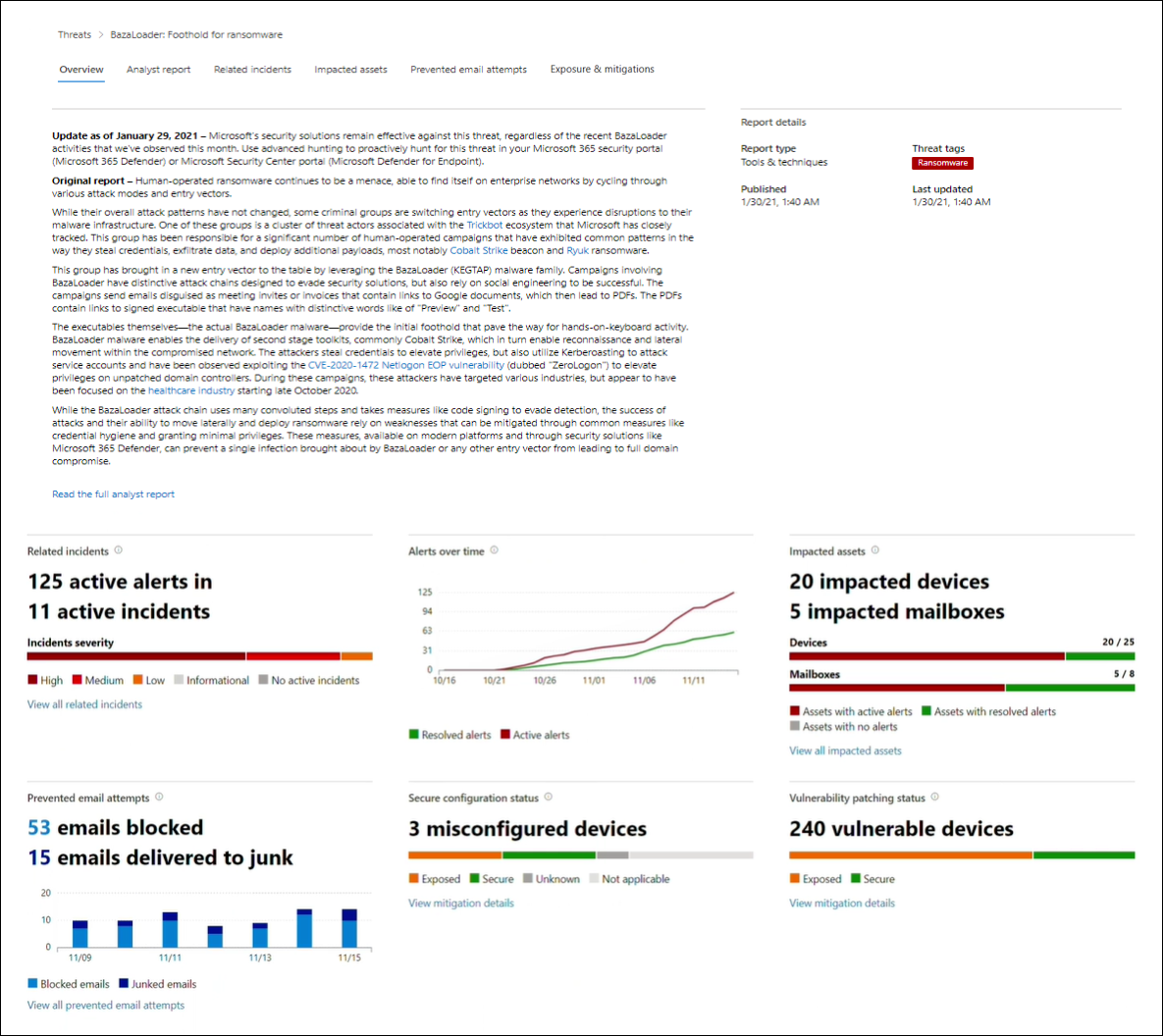

Der Abschnitt Übersicht bietet eine Vorschau des detaillierten Analystenberichts. Es enthält auch Diagramme, die die Auswirkungen der Bedrohung auf Ihre organization und Ihre Offenlegung durch falsch konfigurierte und nicht gepatchte Geräte hervorheben.

Bewerten der Auswirkungen auf Ihre organization

Jeder Bericht enthält Diagramme, die Informationen über die Auswirkungen einer Bedrohung auf die Organisation liefern:

-

Verwandte Vorfälle – bietet eine Übersicht über die Auswirkungen der nachverfolgten Bedrohung auf Ihre organization mit den folgenden Daten:

- Anzahl aktiver Warnungen und Anzahl aktiver Incidents, denen sie zugeordnet sind

- Schweregrad aktiver Vorfälle

- Warnungen im Zeitverlauf – zeigt die Anzahl der zugehörigen aktiven und aufgelösten Warnungen im Laufe der Zeit an. Die Anzahl der aufgelösten Warnungen gibt an, wie schnell Ihr organization auf Warnungen reagiert, die einer Bedrohung zugeordnet sind. Im Idealfall sollte das Diagramm Warnungen anzeigen, die innerhalb weniger Tage behoben wurden.

- Betroffener Bestand: Zeigt die Anzahl der unterschiedlichen Ressourcen an, die derzeit mindestens eine aktive Warnung für die nachverfolgte Bedrohung aufweisen. Warnungen werden für Postfächer ausgelöst, die Bedrohungs-E-Mails empfangen haben. Überprüfen Sie sowohl Richtlinien auf Organisationsebene als auch auf Benutzerebene auf Außerkraftsetzungen, die die Zustellung von Bedrohungs-E-Mails verursachen.

Überprüfen der Sicherheitsresilienz und des Sicherheitsstatus

Jeder Bericht enthält Diagramme, die einen Überblick darüber bieten, wie resilient Ihr organization gegen eine bestimmte Bedrohung ist:

- Empfohlene Aktionen: Zeigt den Status Prozentsatz der Aktion oder die Anzahl der Punkte an, die Sie erreicht haben, um Ihren Sicherheitsstatus zu verbessern. Führen Sie die empfohlenen Aktionen aus, um die Bedrohung zu beheben. Sie können die Aufschlüsselung der Punkte nach Kategorie oder Status anzeigen.

- Offenlegung von Endpunkten: Zeigt die Anzahl der anfälligen Geräte an. Wenden Sie Sicherheitsupdates oder Patches an, um Sicherheitsrisiken zu beheben, die von der Bedrohung ausgenutzt werden.

Analystenbericht: Erhalten Sie Experteneinblicke von Microsoft-Sicherheitsexperten

Lesen Sie im Abschnitt Analystenbericht den ausführlichen Bericht von Experten durch. Die meisten Berichte enthalten detaillierte Beschreibungen von Angriffsketten, einschließlich Taktiken und Techniken, die dem MITRE ATT&CK-Framework zugeordnet sind, umfassende Listen mit Empfehlungen und leistungsstarke Anleitungen zur Bedrohungssuche .

Weitere Informationen zum Analystenbericht

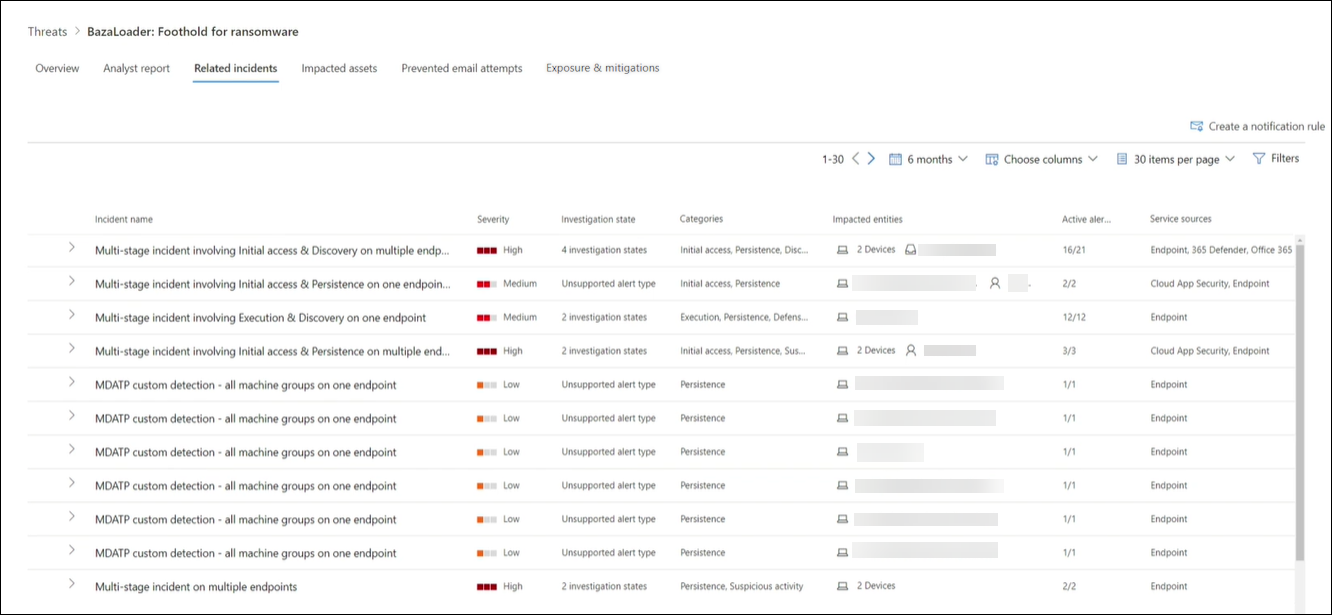

Verwandte Vorfälle: Anzeigen und Verwalten verwandter Vorfälle

Auf der Registerkarte Verwandte Vorfälle finden Sie eine Liste aller Vorfälle im Zusammenhang mit der nachverfolgten Bedrohung. Sie können Vorfälle zuweisen oder Warnungen verwalten, die mit jedem Vorfall verknüpft sind.

Hinweis

Incidents und Warnungen im Zusammenhang mit der Bedrohung stammen von Defender für Endpunkt, Defender for Identity, Defender for Office 365, Defender for Cloud Apps und Defender für Cloud.

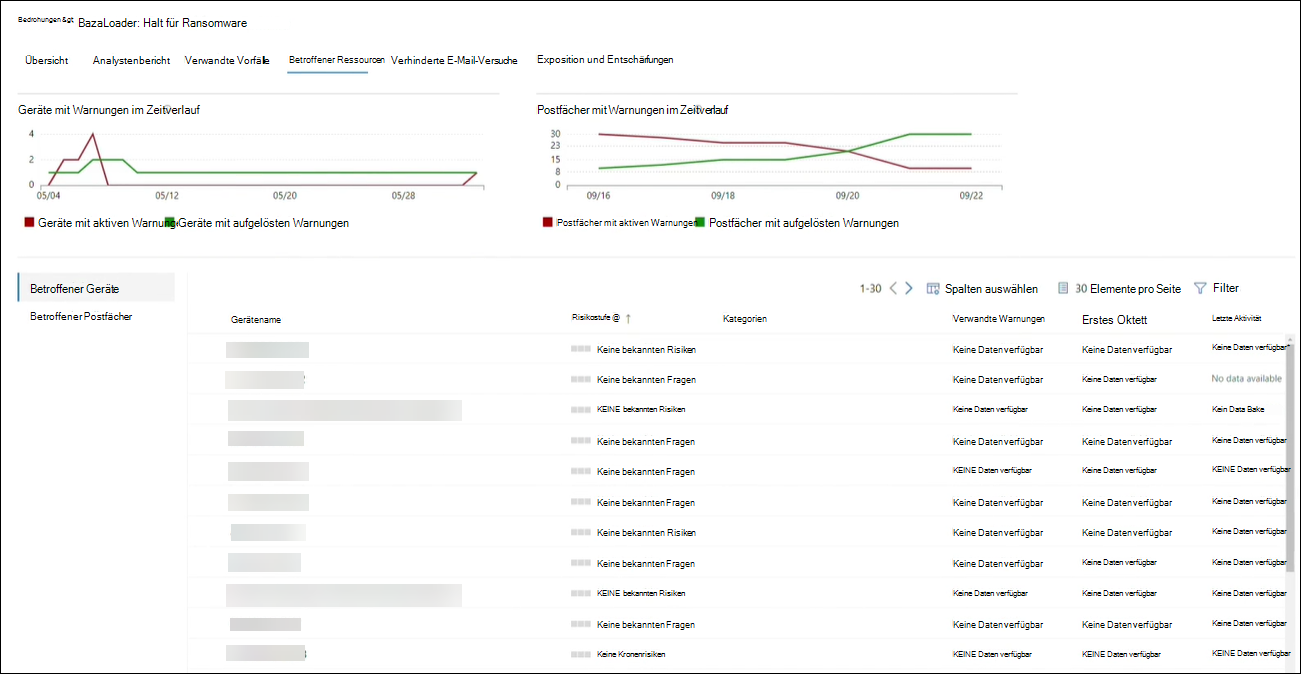

Beeinträchtigte Ressourcen: Abrufen einer Liste der betroffenen Geräte, Benutzer, Postfächer, Apps und Cloudressourcen

Auf der Registerkarte Betroffene Ressourcen werden die Ressourcen angezeigt, die von der Bedrohung im Laufe der Zeit betroffen sind. Es wird Folgendes angezeigt:

- Von aktiven Warnungen betroffene Ressourcen

- Von aufgelösten Warnungen betroffene Ressourcen

- Alle Ressourcen oder die Gesamtzahl der Ressourcen, die von aktiven und aufgelösten Warnungen betroffen sind

Ressourcen sind in die folgenden Kategorien unterteilt:

- Geräte

- Benutzer

- Postfächer

- Apps

- Cloudressourcen

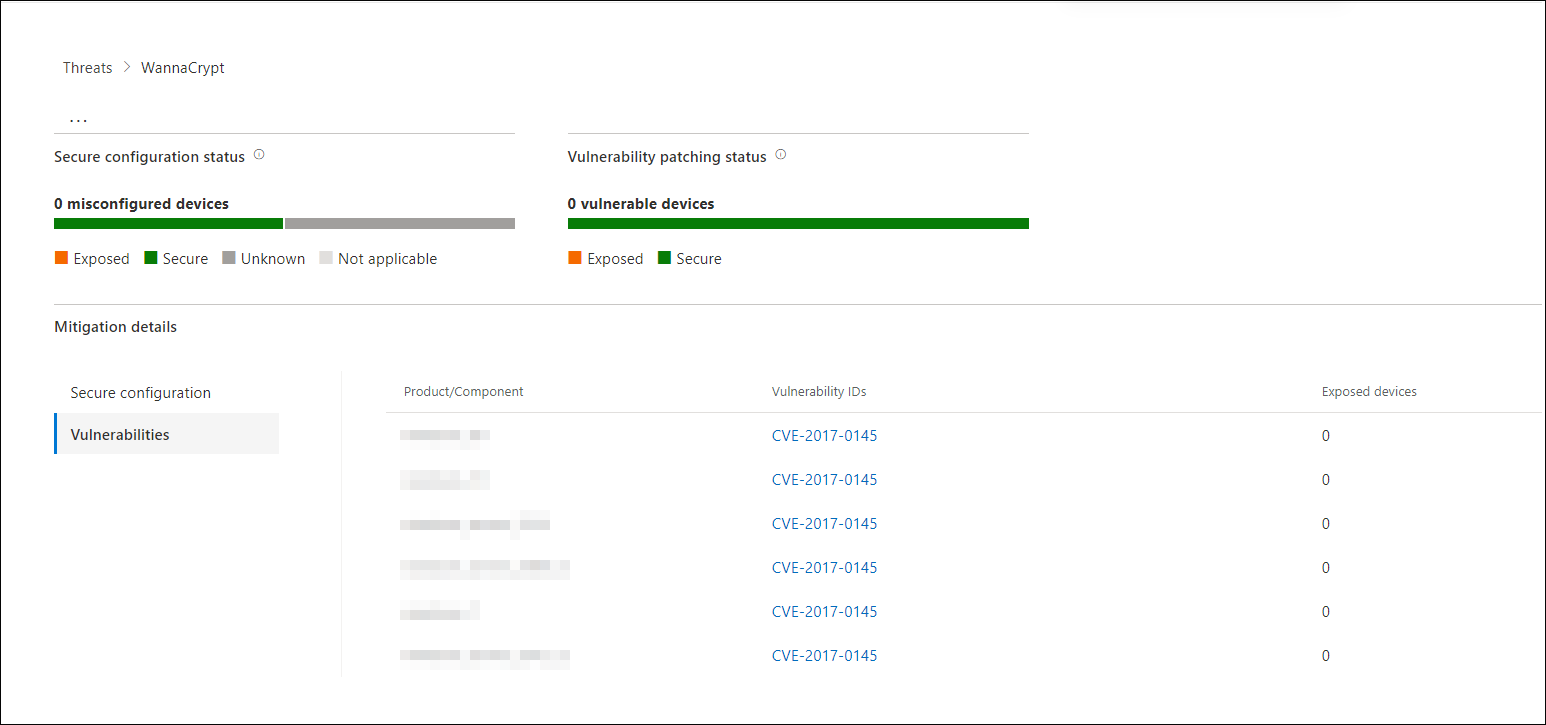

Offenlegung von Endpunkten: Kennen der Bereitstellung status von Sicherheitsupdates

Im Abschnitt Endpunkte wird die Expositionsstufe Ihres organization für die Bedrohung angegeben, die basierend auf dem Schweregrad der Sicherheitsrisiken und Fehlkonfigurationen berechnet wird, die von der genannten Bedrohung ausgenutzt wurden, und der Anzahl der Geräte mit diesen Schwächen.

Dieser Abschnitt enthält auch die Bereitstellung status unterstützter Softwaresicherheitsupdates für Sicherheitsrisiken, die auf integrierten Geräten gefunden wurden. Sie enthält Daten aus Microsoft Defender Vulnerability Management, die auch detaillierte Drilldowninformationen aus verschiedenen Links im Bericht bereitstellt.

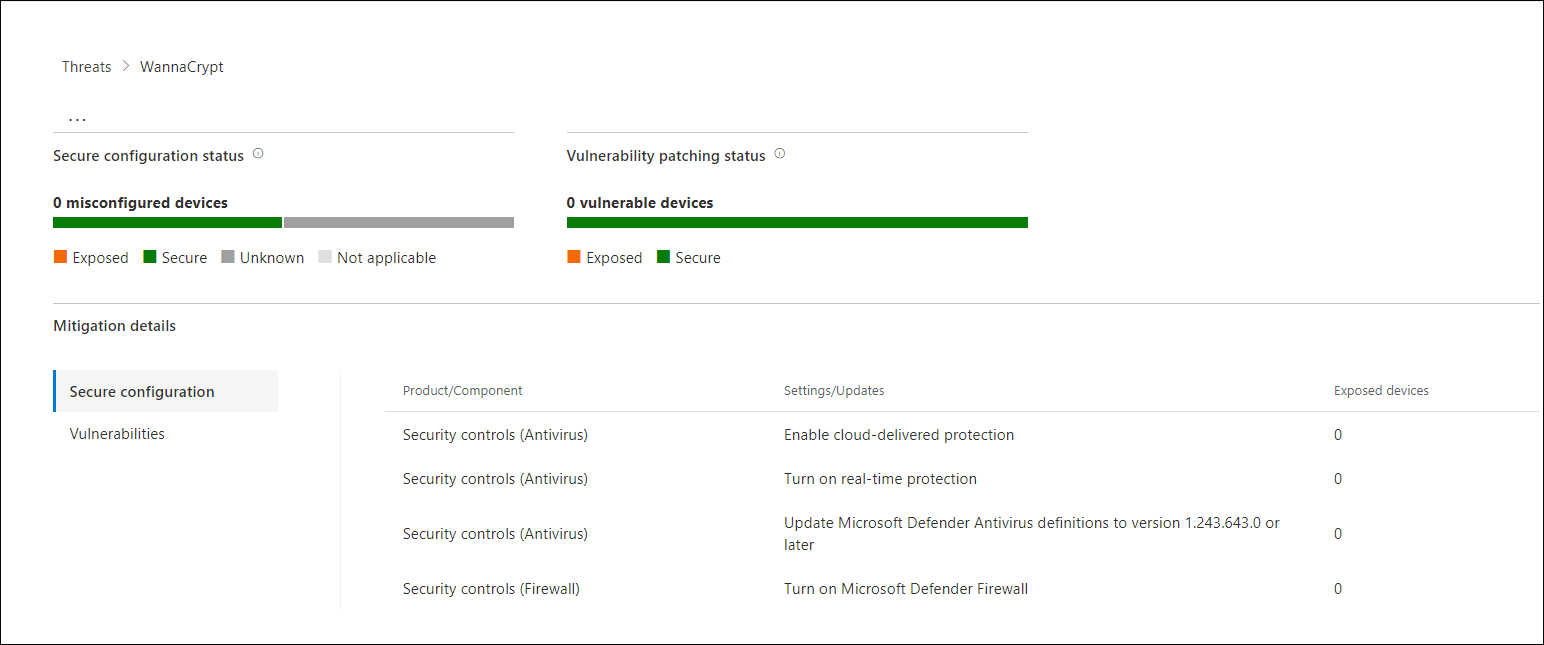

Empfohlene Aktionen: Überprüfen Sie die Liste der Risikominderungen und die status Ihrer Geräte.

Überprüfen Sie auf der Registerkarte Empfohlene Aktionen die Liste der spezifischen Handlungsempfehlungen, die Ihnen helfen können, die Resilienz Ihrer Organisation gegen die Bedrohung zu erhöhen. Die Liste der nachverfolgten Risikominderungen enthält unterstützte Sicherheitskonfigurationen, z. B.:

- Aus der Cloud gelieferter Schutz

- Schutz vor potenziell unerwünschten Anwendungen (Potentially Unwanted Applications, PUA)

- Echtzeitschutz

Einrichten benutzerdefinierter Erkennungen und Verknüpfen dieser Erkennungen mit Bedrohungsanalyseberichten

Sie können benutzerdefinierte Erkennungsregeln einrichten und mit Berichten zur Bedrohungsanalyse verknüpfen. Wenn diese Regeln ausgelöst werden und eine Warnung einen Incident generiert, wird der Bericht in diesem Incident angezeigt, und der Vorfall wird auf der Registerkarte Verwandte Vorfälle angezeigt, genau wie jede andere von Microsoft definierte Erkennung.

Weitere Informationen zum Erstellen und Verwalten benutzerdefinierter Erkennungsregeln

Einrichten von E-Mail-Benachrichtigungen für Berichtsupdates

Sie können E-Mail-Benachrichtigungen einrichten, die Ihnen Updates zu Bedrohungsanalyseberichten senden. Führen Sie zum Erstellen von E-Mail-Benachrichtigungen die Schritte unter Abrufen von E-Mail-Benachrichtigungen für Updates der Bedrohungsanalyse in Microsoft Defender XDR aus.

Weitere Berichtsdetails und Einschränkungen

Beachten Sie beim Betrachten der Bedrohungsanalysedaten die folgenden Faktoren:

- Die Prüfliste auf der Registerkarte Empfohlene Aktionen zeigt nur Empfehlungen an, die in der Microsoft-Sicherheitsbewertung nachverfolgt werden. Weitere empfohlene Aktionen, die nicht in der Sicherheitsbewertung nachverfolgt werden, finden Sie auf der Registerkarte "Analyst report".

- Die empfohlenen Aktionen garantieren keine vollständige Resilienz und spiegeln nur die bestmöglichen Maßnahmen wider, die zur Verbesserung erforderlich sind.

- Antivirenstatistiken basieren auf Microsoft Defender Antiviruseinstellungen.

- Die Spalte Falsch konfigurierte Geräte auf der Seite Standard Bedrohungsanalyse zeigt die Anzahl der Geräte an, die von einer Bedrohung betroffen sind, wenn die zugehörigen empfohlenen Aktionen der Bedrohung nicht aktiviert sind. Wenn Microsoft-Forscher jedoch keine empfohlenen Aktionen verknüpfen, wird in der Spalte Falsch konfigurierte Geräte der status Nicht verfügbar angezeigt.

- In der Spalte Anfällige Geräte auf der Seite Standard Bedrohungsanalyse wird die Anzahl der Geräte angezeigt, auf denen Software ausgeführt wird, die für die mit der Bedrohung verbundenen Sicherheitsrisiken anfällig sind. Wenn Microsoft-Forscher jedoch keine Sicherheitsrisiken verknüpfen, wird in der Spalte Anfällige Geräte der status Nicht verfügbar angezeigt.

Siehe auch

- Proaktives Auffinden von Bedrohungen mit erweiterter Suche

- Grundlegendes zum Abschnitt "Analystenbericht"

- Bewerten und Beheben von Sicherheitsschwächen und -risiken

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft Security-Community in unserer Tech Community: Microsoft Defender XDR Tech Community.