Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Wichtig

Microsoft Defender Threat Intelligence (Defender TI) wird eingestellt und in Microsoft Defender zusammengeführt, um eine leistungsstarke einheitliche Erfahrung zu erzielen. Bestehende Kunden haben weiterhin vollen Zugriff auf ihre aktuelle Defender TI-Erfahrung, bis das Produkt am 1. August 2026 eingestellt wird. Weitere Informationen

Microsoft zentralisiert zahlreiche Datasets in Microsoft Defender Threat Intelligence (Defender TI), sodass Kunden und Community von Microsoft die Durchführung von Infrastrukturanalysen erleichtern. Der Hauptfokus von Microsoft liegt darauf, so viele Daten wie möglich über die Internetinfrastruktur bereitzustellen, um verschiedene Sicherheitsanwendungsfälle zu unterstützen.

Microsoft sammelt, analysiert und indiziert Internetdaten, um Ihnen folgendes zu erleichtern:

- Erkennen und Reagieren auf Bedrohungen

- Priorisieren von Vorfällen

- Proaktives Identifizieren der Infrastruktur, die Akteurgruppen zugeordnet ist, die für Ihre organization

Microsoft sammelt Internetdaten über sein passives PDNS-Sensornetzwerk (Domain Name System), globales Proxynetzwerk virtueller Benutzer, Portscans und andere Quellen für Schadsoftware und hinzugefügte DNS-Daten.

Diese Internetdaten werden in zwei unterschiedliche Gruppen unterteilt: traditionelle und erweiterte. Zu den herkömmlichen Datasets gehören:

Erweiterte Datasets umfassen:

Erweiterte Datasets werden aus der Beobachtung des Doms (Document Object Model) von durchforsteten Webseiten gesammelt. Darüber hinaus werden Komponenten und Tracker auch von Erkennungsregeln beobachtet, die basierend auf den Bannerantworten von Portscans oder TLS-Zertifikatdetails ausgelöst werden.

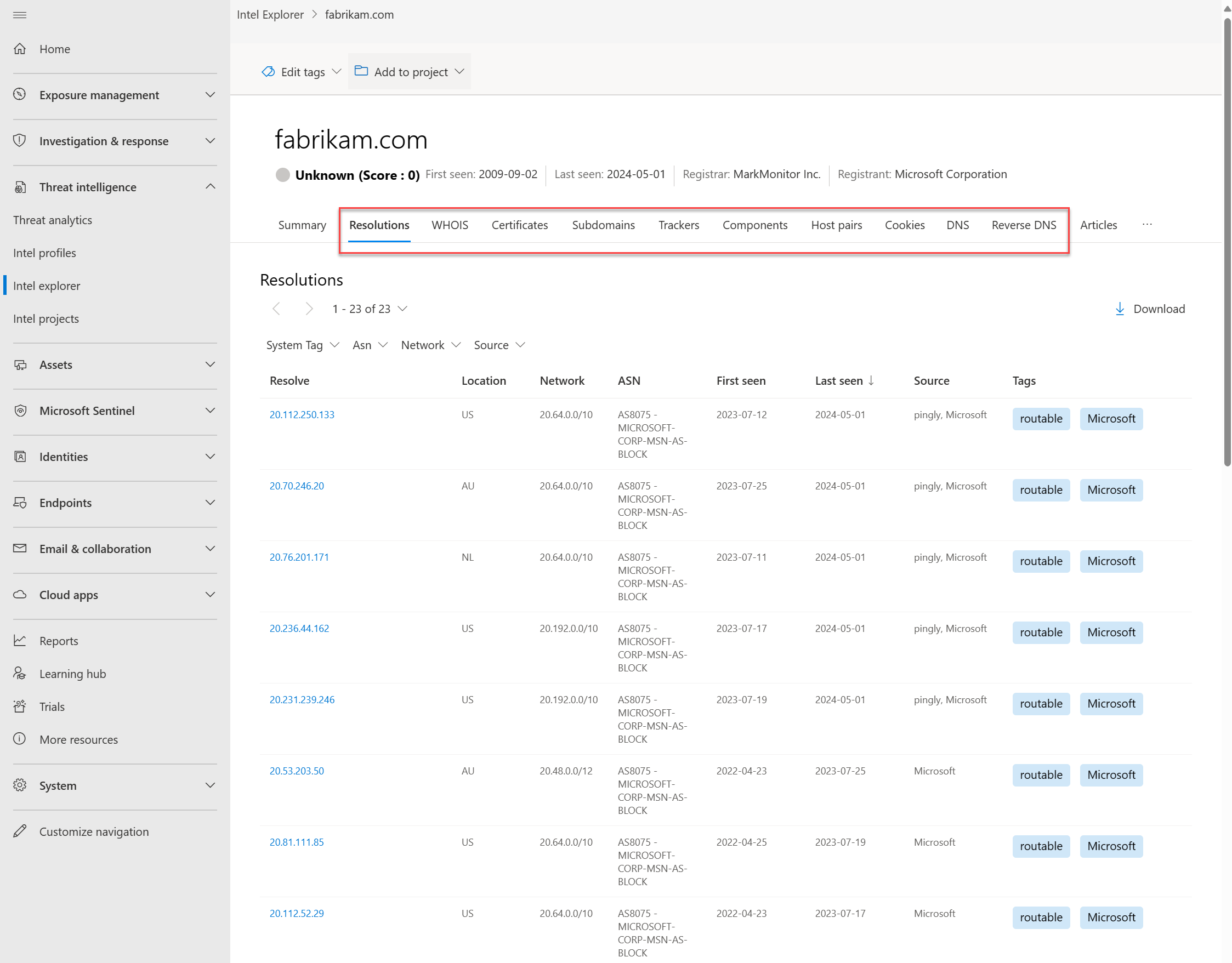

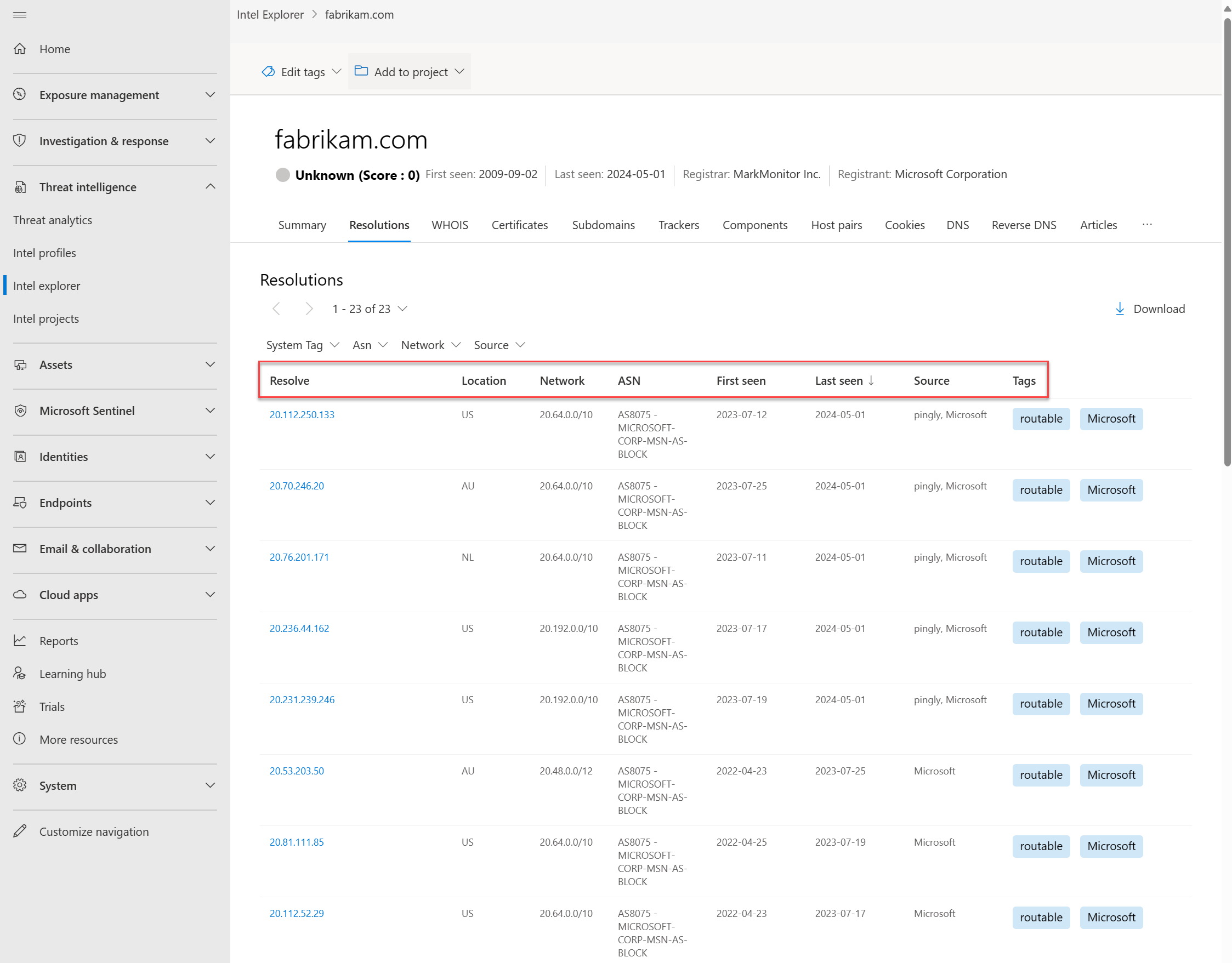

Lösungen

PDNS ist ein Datensatzsystem, das DNS-Auflösungsdaten für einen bestimmten Standort, Datensatz und Zeitrahmen speichert. Mit diesem Datensatz für die historische Auflösung können Sie anzeigen, welche Domänen in eine IP-Adresse aufgelöst wurden und umgekehrt. Dieses Dataset ermöglicht eine zeitbasierte Korrelation basierend auf Domänen- oder IP-Überlappungen.

PDNS kann die Identifizierung einer zuvor unbekannten oder neu eingerichteten Bedrohungsakteurinfrastruktur ermöglichen. Das proaktive Hinzufügen von Indikatoren zu Sperrlisten kann Kommunikationspfade abschneiden, bevor Kampagnen stattfinden. Daten zur Datensatzauflösung sind auf der Registerkarte Auflösungen verfügbar, die sich auf der Seite Intel Explorer im Microsoft Defender-Portal befindet. Weitere Typen von DNS-Einträgen sind auf der Registerkarte DNS verfügbar.

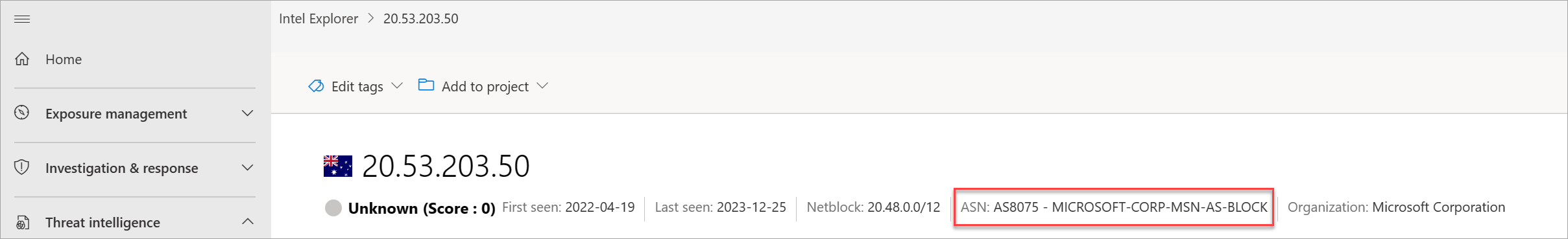

Unsere PDNS-Auflösungsdaten enthalten die folgenden Informationen:

- Auflösen: Der Name der auflösenden Entität (entweder eine IP-Adresse oder Domäne)

- Standort: Der Standort, an dem die IP-Adresse gehostet wird

- Netzwerk: Der der IP-Adresse zugeordnete Netblock oder Subnetz

- ASN: Die autonome Systemnummer (ASN) und organization Name

- Zuerst gesehen: Ein Zeitstempel des Datums, an dem Microsoft diese Auflösung zum ersten Mal beobachtet hat

- Zuletzt gesehen: Ein Zeitstempel des Datums, an dem Microsoft diese Auflösung zuletzt beobachtet hat

- Quelle: Die Quelle, die die Erkennung der Beziehung aktiviert hat.

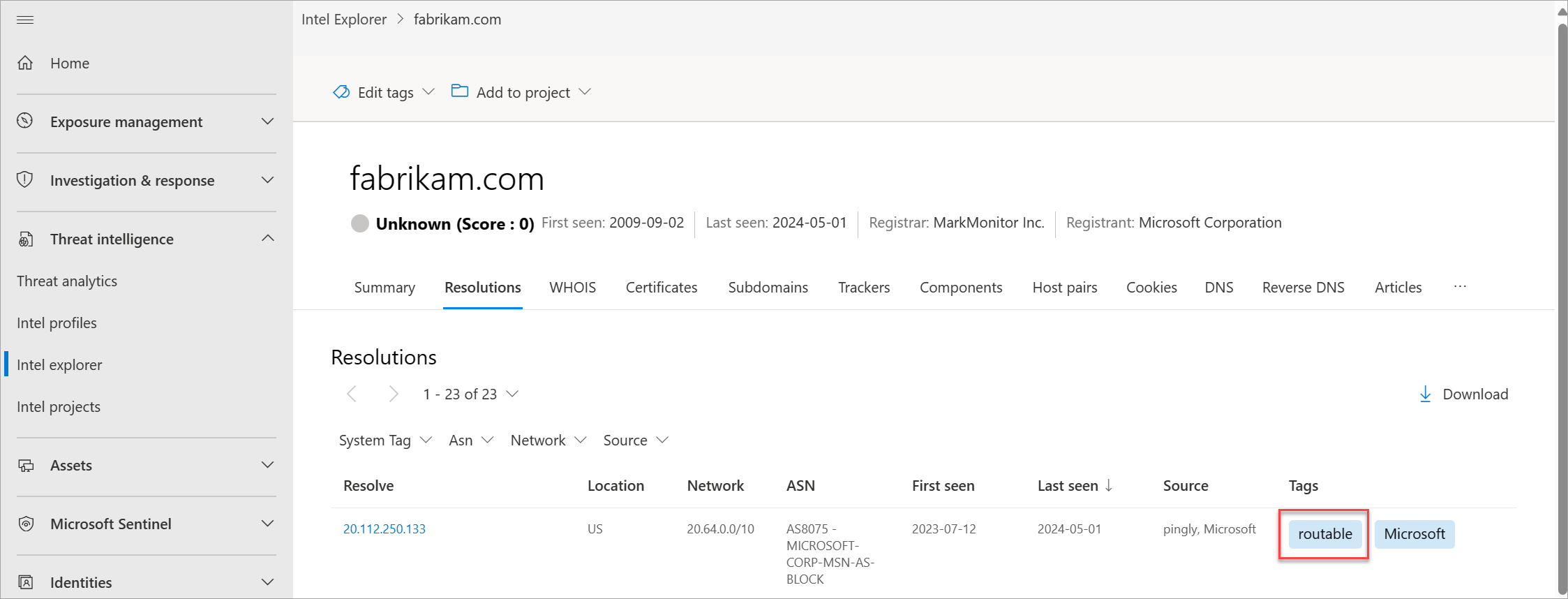

- Tags: Alle Tags, die auf dieses Artefakt in Defender TI angewendet werden (Weitere Informationen)

Fragen, die von diesem Dataset beantwortet werden können:

Domänen:

Wann hat Defender TI zum ersten Mal beobachtet, wie die Domäne in eine IP-Adresse aufgelöst wurde?

Wann hat Defender TI das letzte Mal gesehen, dass die Domäne aktiv in eine IP-Adresse aufgelöst wurde?

Zu welchen IP-Adressen wird die Domäne derzeit aufgelöst?

IP-Adressen:

Ist die IP-Adresse routingfähig?

In welchem Subnetz befindet sich die IP-Adresse?

Gibt es einen Besitzer, der dem Subnetz zugeordnet ist?

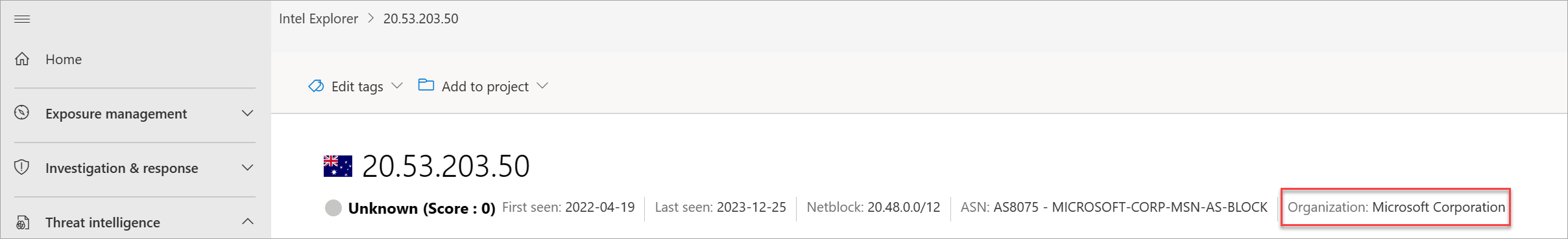

Wozu gehört die IP-Adresse?

Gibt es geolocation?

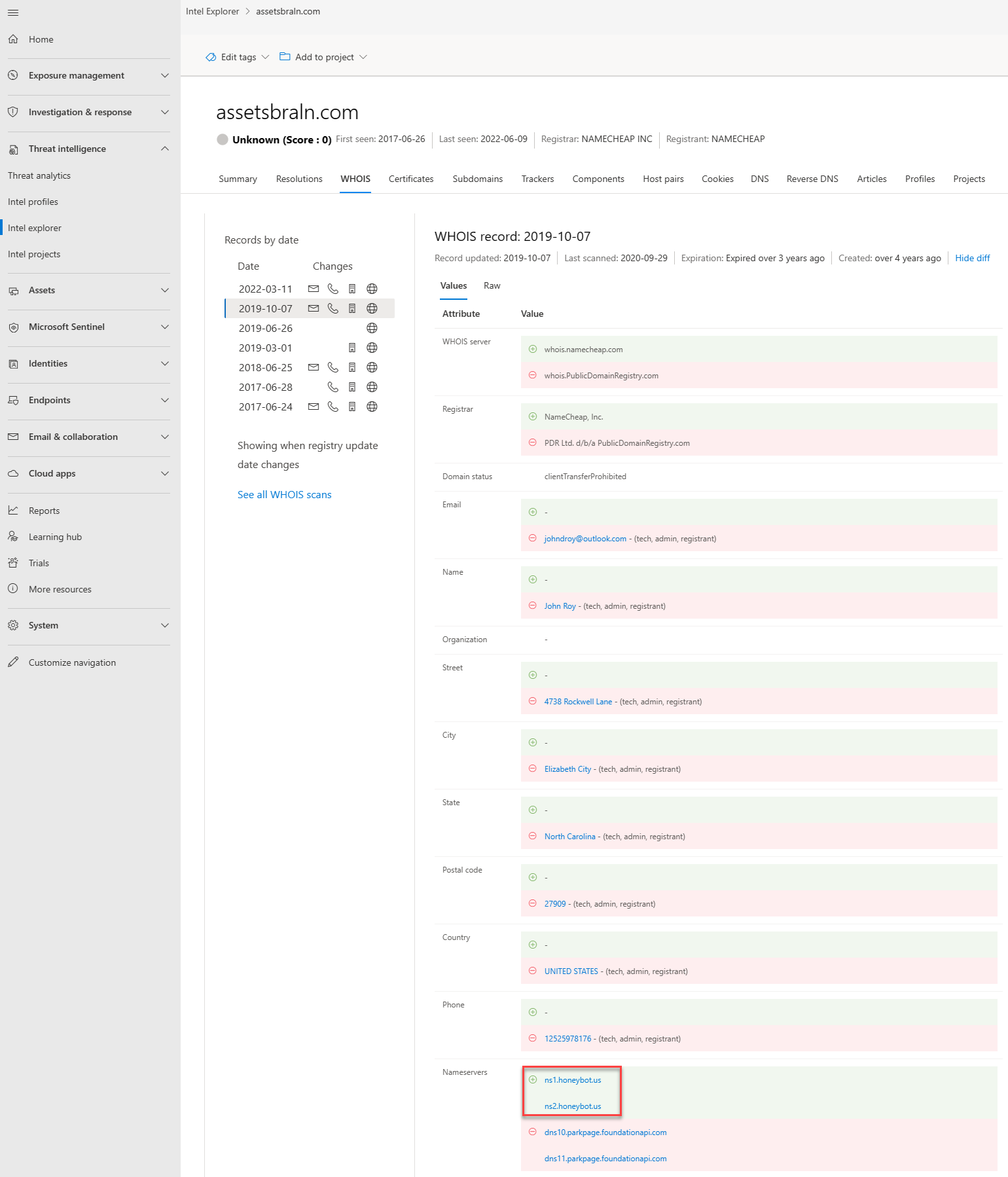

WHOIS

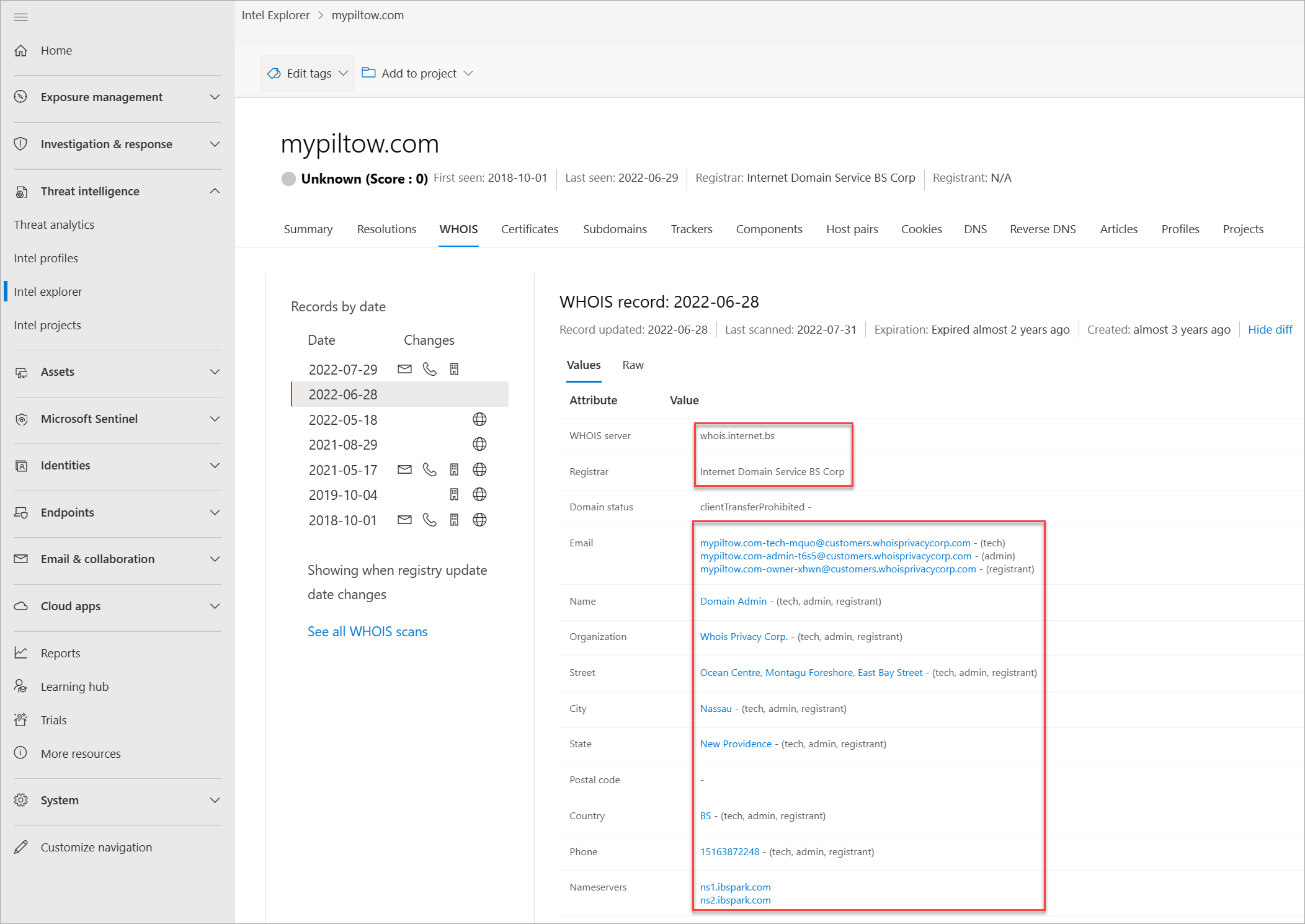

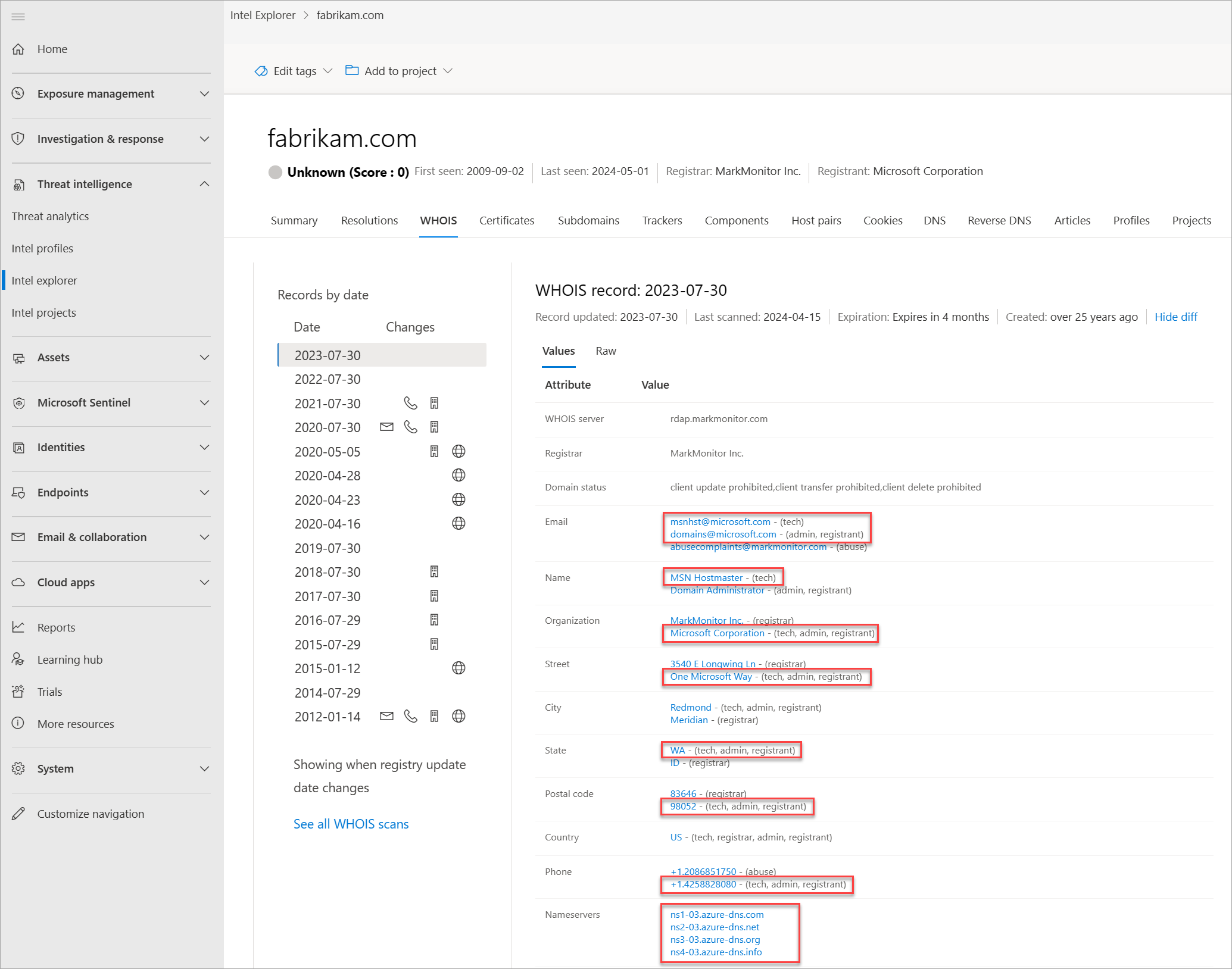

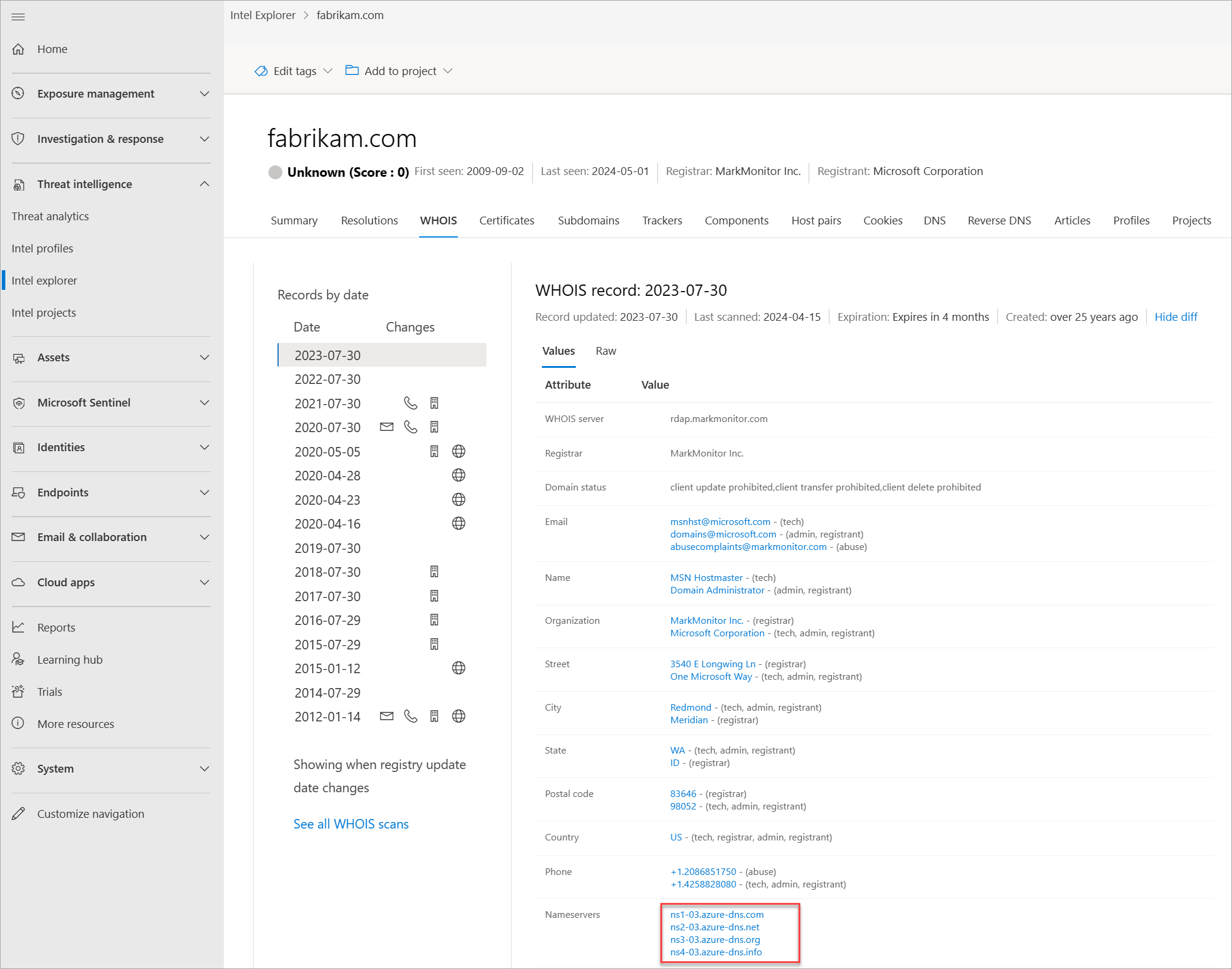

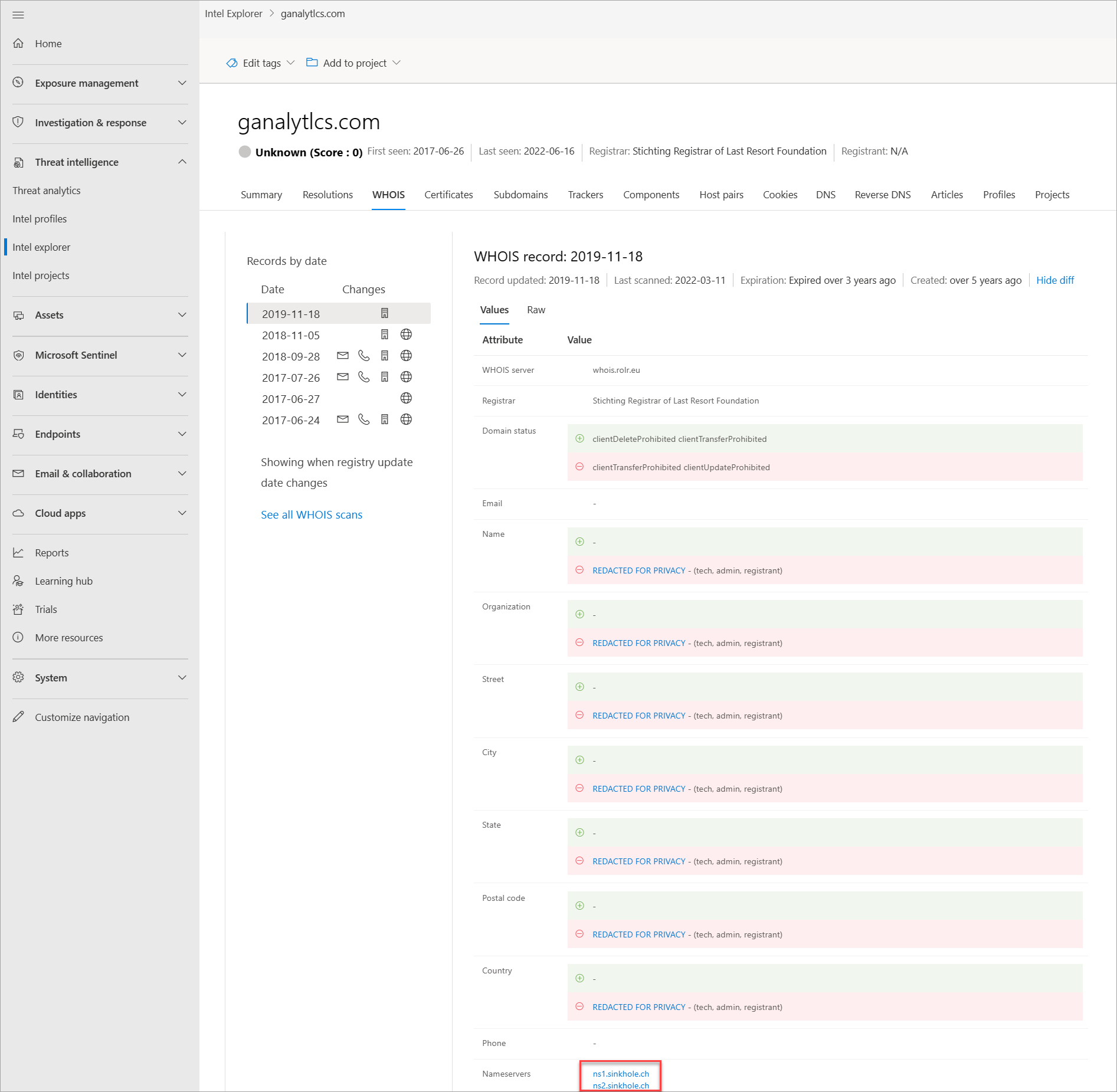

Tausende Male pro Tag werden Domänen zwischen Einzelpersonen und Organisationen gekauft und/oder übertragen. Der Prozess ist einfach, dauert nur wenige Minuten und kann je nach Registrierungsstellenanbieter bis zu 7 USD betragen. Über Zahlungsdetails hinaus muss man zusätzliche Informationen über sich selbst angeben. Einige dieser Informationen werden als Teil eines WHOIS-Eintrags gespeichert, den die Domäne eingerichtet hat. Diese Aktion wird als öffentliche Domänenregistrierung betrachtet. Es gibt jedoch private Domänenregistrierungsdienste, bei denen sie ihre persönlichen Informationen aus dem WHOIS-Eintrag ihrer Domäne ausblenden können. In diesen Situationen sind die Informationen des Domänenbesitzers sicher und werden durch die Informationen seiner Registrierungsstelle ersetzt. Mehr Akteurgruppen führen private Domänenregistrierungen durch, um es für Analysten zu erschweren, andere Domänen zu finden, die sie besitzen. Defender TI bietet verschiedene Datasets, um die gemeinsam genutzte Infrastruktur von Akteuren zu finden, wenn WHOIS-Datensätze keine Leads bereitstellen.

WHOIS ist ein Protokoll, mit dem jeder Benutzer Informationen zu einer Domäne, IP-Adresse oder einem Subnetz abfragen kann. Eine der häufigsten Funktionen für WHOIS in der Bedrohungsinfrastrukturforschung besteht darin, unterschiedliche Entitäten basierend auf eindeutigen Daten zu identifizieren oder zu verbinden, die in WHOIS-Datensätzen gemeinsam genutzt werden. Wenn Sie jemals selbst eine Domäne erworben haben, haben Sie möglicherweise bemerkt, dass der von den Registrierungen angeforderte Inhalt nie überprüft wird. In der Tat hätte man alles in den Datensatz aufnehmen können (und viele Leute tun das), was dann der Welt angezeigt würde.

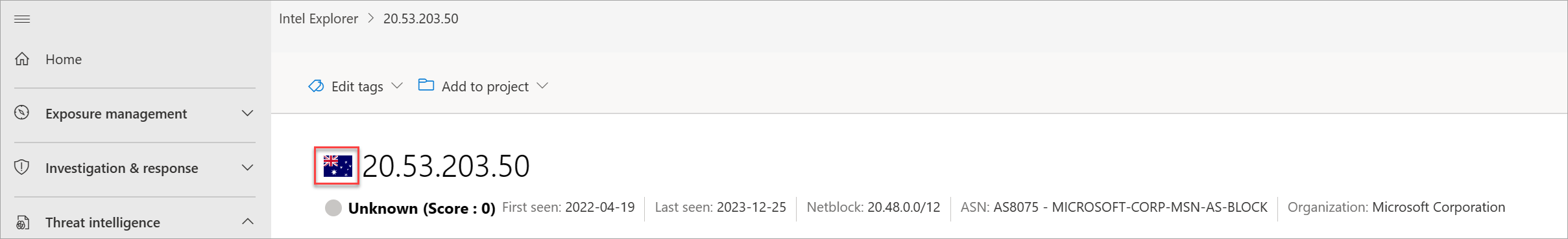

Jeder WHOIS-Datensatz enthält mehrere verschiedene Abschnitte, die alle unterschiedliche Informationen enthalten können. Häufig gefundene Abschnitte umfassen Registrierungsstellen, Registrant, Administrator und technische, wobei jeder möglicherweise einem anderen Kontakt für den Datensatz entspricht. Diese Daten werden in den meisten Fällen abschnittsübergreifend dupliziert, aber es kann einige geringfügige Abweichungen geben, insbesondere wenn ein Akteur einen Fehler gemacht hat. Wenn Sie WHOIS-Informationen in Defender TI anzeigen, sehen Sie einen komprimierten Datensatz, der alle Daten dedupliziert und notiert, aus welchem Teil des Datensatzes sie stammen. Wir haben festgestellt, dass dieser Prozess den Analystenworkflow erheblich beschleunigt und jegliches Übersehen von Daten vermeidet. Die WHOIS-Informationen von Defender TI werden von der WhoisIQ-Datenbank™ unterstützt.

Unsere WHOIS-Daten enthalten die folgenden Informationen:

- Datensatz aktualisiert: Ein Zeitstempel, der den Tag angibt, an dem ein WHOIS-Datensatz zuletzt aktualisiert wurde.

- Zuletzt gescannt: Das Datum, an dem das Defender TI-System den Datensatz zuletzt gescannt hat

- Ablauf: Das Ablaufdatum der Registrierung, falls verfügbar

- Erstellt: Das Alter des aktuellen WHOIS-Datensatzes

- WHOIS-Server: Der Server, der von einer von ICANN akkreditierten Registrierungsstelle eingerichtet wurde, um aktuelle Informationen über Domänen zu erhalten, die darin registriert sind

- Registrator: Der Registrierungsdienst, der zum Registrieren des Artefakts verwendet wird

- Domänen-status: Die aktuelle status der Domäne; eine "aktive" Domäne ist im Internet live.

- Email: Alle E-Mail-Adressen, die im WHOIS-Datensatz gefunden werden, und die Art des Kontakts, dem jeder person zugeordnet ist (z. B. Administrator oder Technologie)

- Name: Der Name aller Kontakte innerhalb des Datensatzes und der Typ des Kontakts, dem jeder zugeordnet ist

- Organisation: Der Name aller Organisationen innerhalb des Datensatzes und der Typ des Kontakts, dem jeweils zugeordnet ist

- Straße: Alle dem Datensatz zugeordneten Straßenadressen und der Typ des entsprechenden Kontakts

- Stadt: Jeder Ort, der in einer adresse aufgeführt ist, die dem Datensatz zugeordnet ist, und der Typ des entsprechenden Kontakts

- Zustand: Alle Zustände, die in einer dem Datensatz zugeordneten Adresse aufgeführt sind, und der Typ des entsprechenden Kontakts

- Postleitzahl: Alle Postleitzahlen, die in einer dem Datensatz zugeordneten Adresse aufgeführt sind, und die Art des entsprechenden Kontakts

- Land: Alle Länder oder Regionen, die in einer adresse aufgeführt sind, die dem Datensatz zugeordnet ist, und der Typ des entsprechenden Kontakts

- Telefon: Alle im Datensatz aufgeführten Telefonnummern und der Typ des entsprechenden Kontakts

- Namenserver: Alle Namenserver, die der registrierten Entität zugeordnet sind

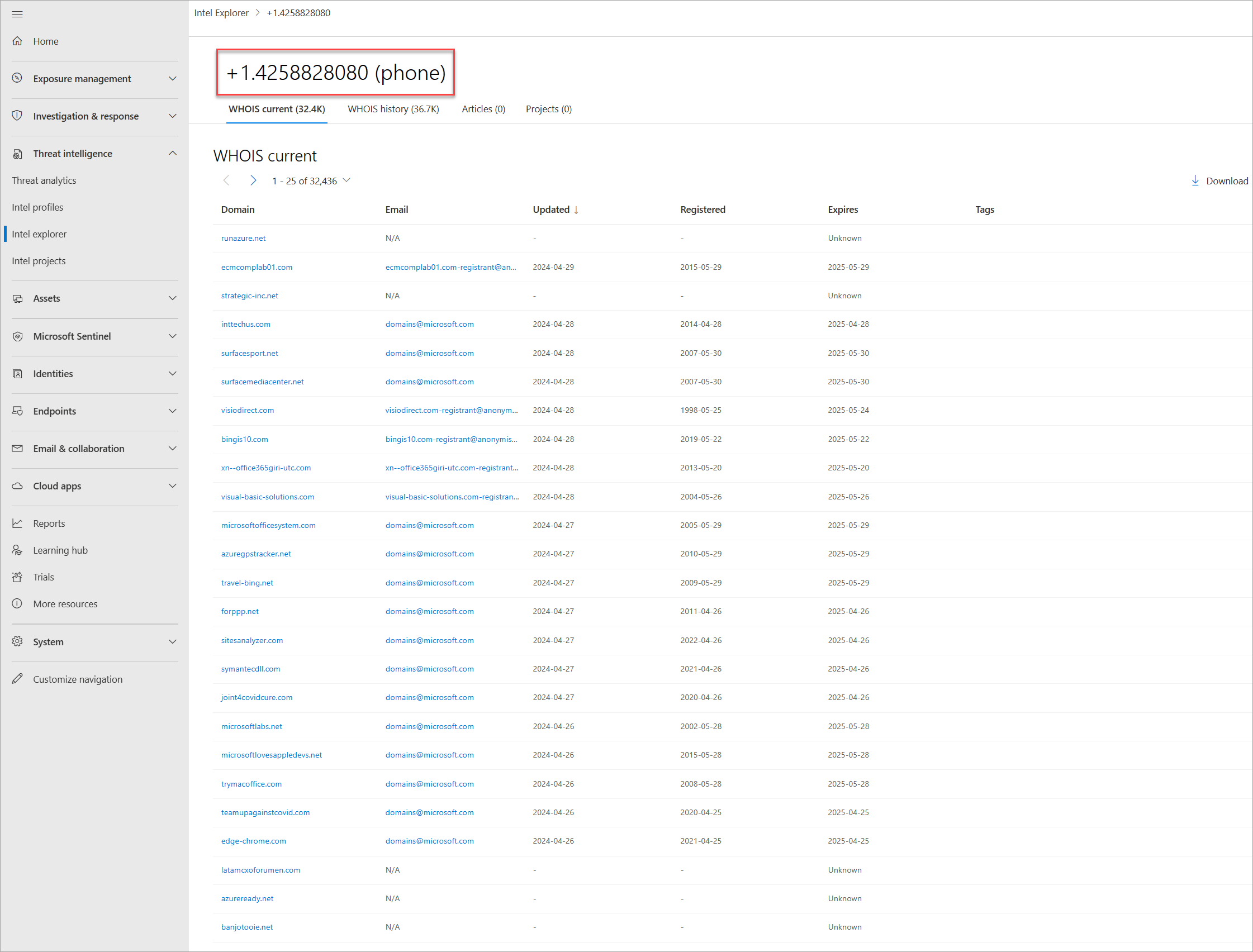

Aktuelle WHOIS-Lookups

Das aktuelle WHOIS-Repository von Defender TI hebt alle Domänen in der WHOIS-Sammlung von Microsoft hervor, die derzeit registriert sind und dem relevanten WHOIS-Attribut zugeordnet sind. Diese Daten stellen das Registrierungs- und Ablaufdatum der Domäne sowie die E-Mail-Adresse hervor, die zum Registrieren der Domäne verwendet wurde. Diese Daten werden auf der Registerkarte WHOIS-Suche der Plattform angezeigt.

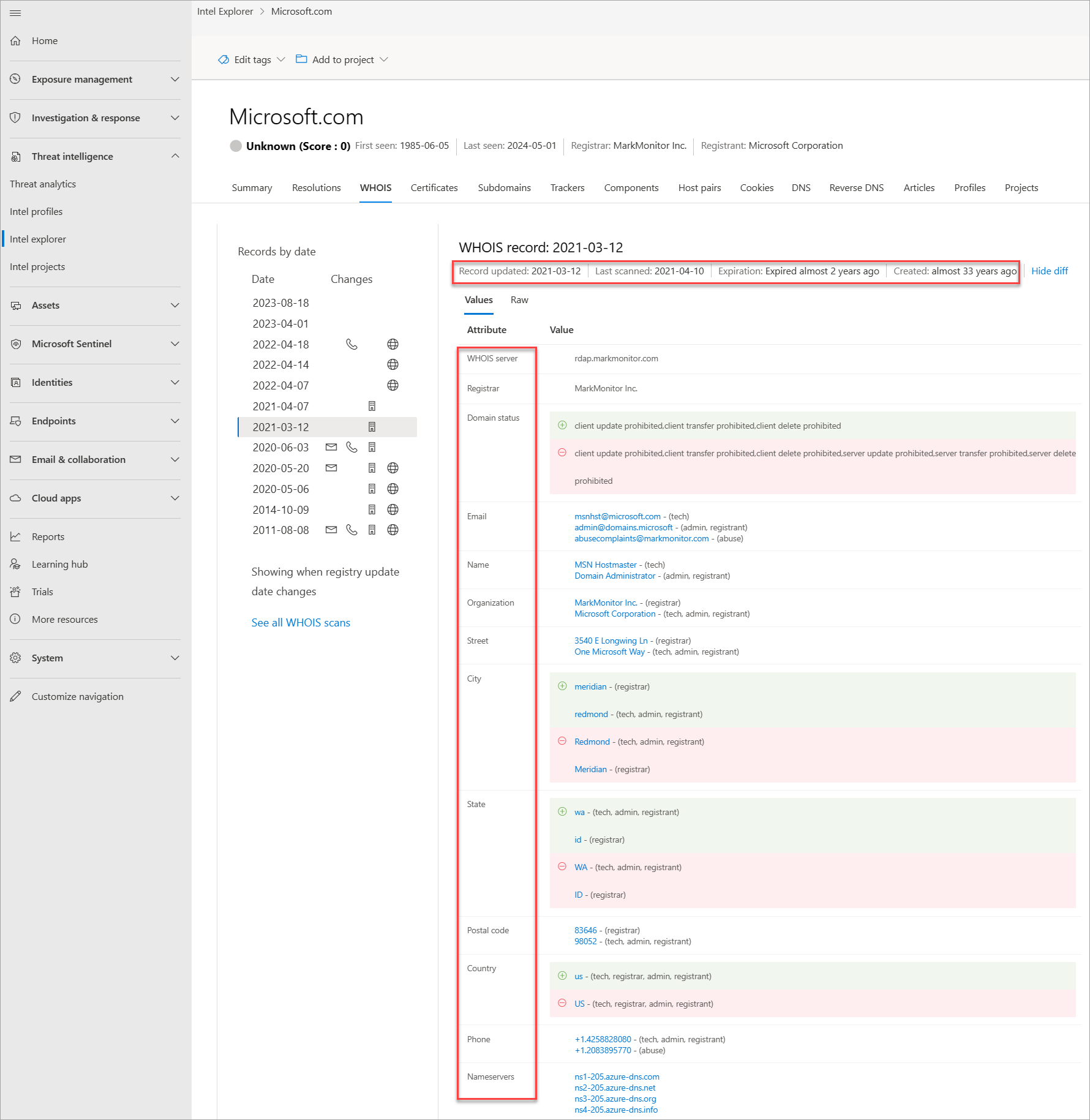

Historische WHOIS-Lookups

Das WHOIS-Verlaufsrepository von Defender TI bietet Benutzern Zugriff auf alle bekannten historischen Domänenzuordnungen zu WHOIS-Attributen basierend auf den Beobachtungen des Systems. Dieses Dataset hebt alle Domänen hervor, die einem Attribut zugeordnet sind, das ein Benutzer beim ersten Und letzten Mal bei der Anzeige der Zuordnung zwischen der Domäne und dem abgefragten Attribut pivotiert. Diese Daten werden auf einer separaten Registerkarte neben der aktuellen REGISTERKARTE WHOIS angezeigt.

Fragen, die von diesem Dataset beantwortet werden können:

Wie alt ist die Domäne?

Scheinen die Informationen datenschutzschützt zu sein?

Scheint eine der Daten eindeutig zu sein?

Welche Namenserver werden verwendet?

Handelt es sich bei dieser Domäne um eine Sinkhole-Domäne?

Handelt es sich bei dieser Domäne um eine geparkte Domäne?

Handelt es sich bei dieser Domäne um eine Honeypot-Domäne?

Gibt es eine Geschichte?

Gibt es gefälschte Datenschutz-E-Mails?

Gibt es gefälschte Namen im WHOIS-Datensatz?

Werden andere verwandte IOCs bei der Suche nach potenziell freigegebenen WHOIS-Werten domänenübergreifend identifiziert?

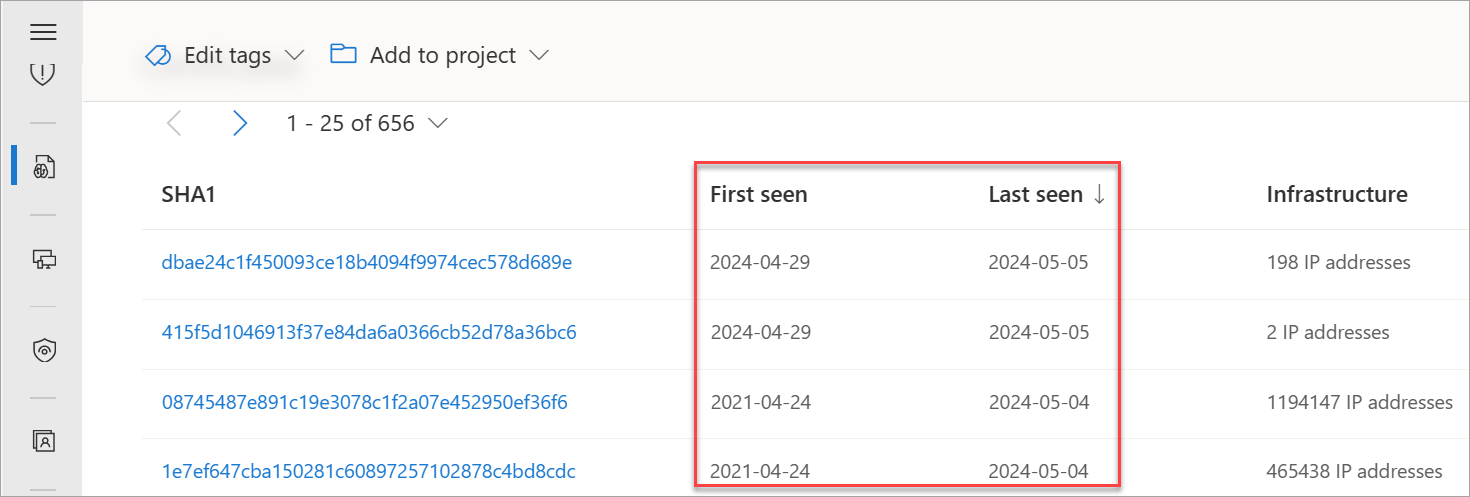

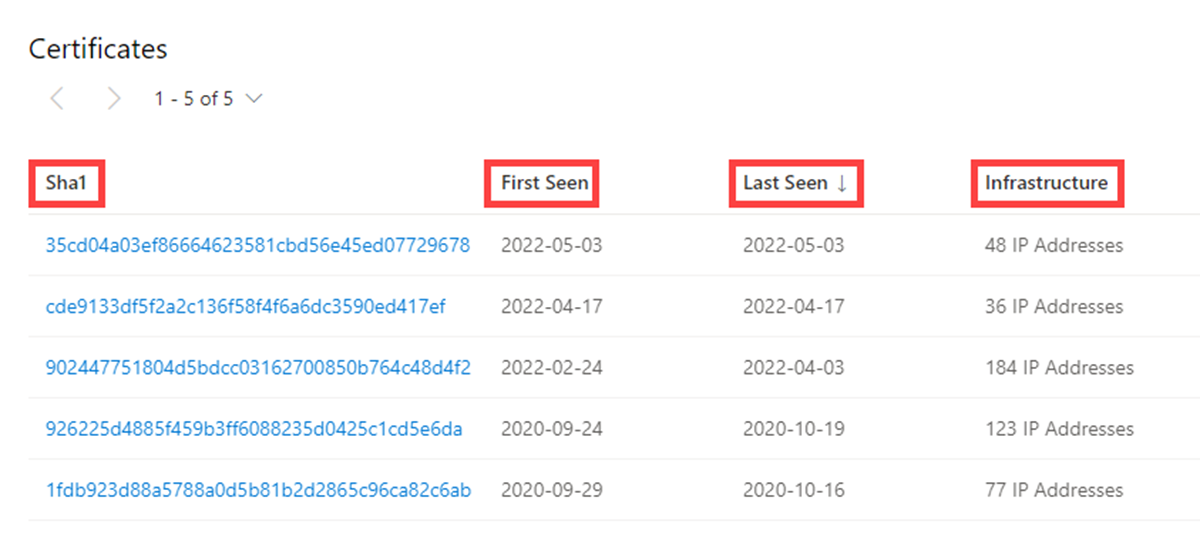

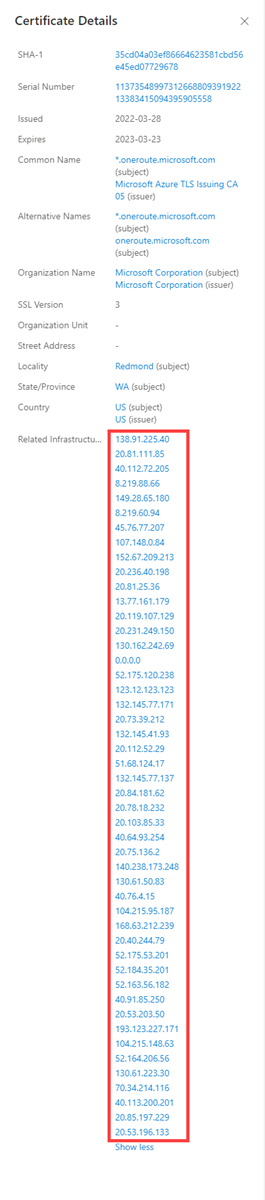

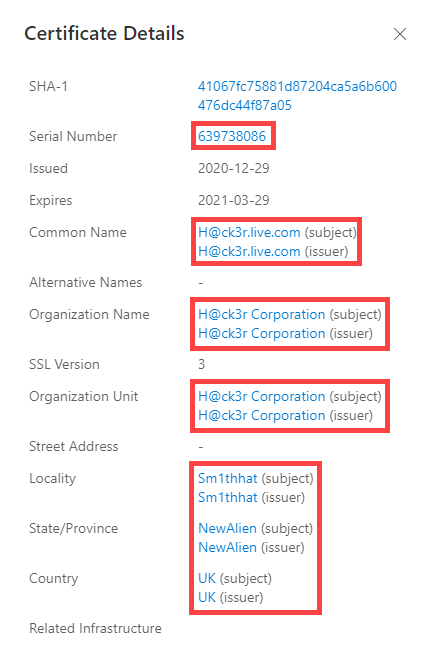

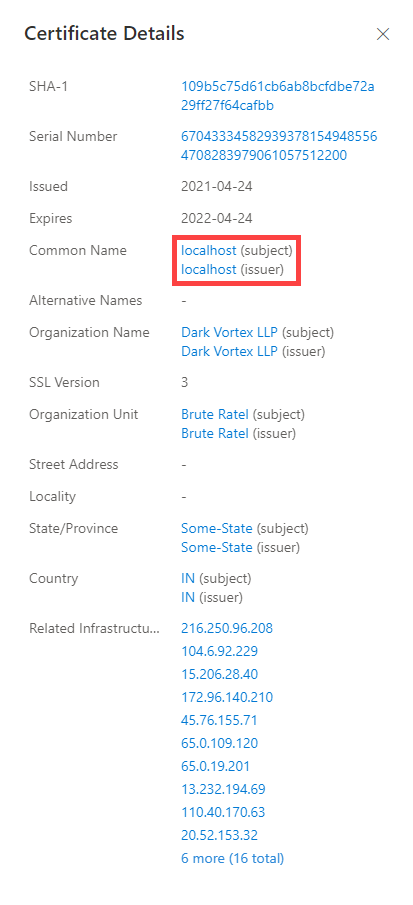

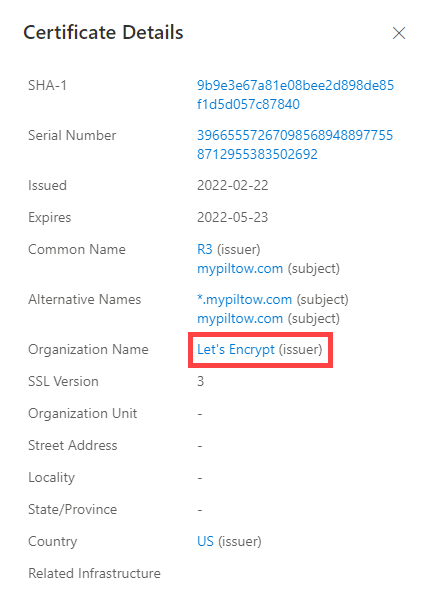

Zertifikate

Tls-Zertifikate sind nicht nur die Sicherung Ihrer Daten, sie sind eine hervorragende Möglichkeit für Benutzer, eine unterschiedliche Netzwerkinfrastruktur zu verbinden. Moderne Scantechniken ermöglichen es uns, datenanforderungen für jeden Knoten im Internet innerhalb von Stunden durchzuführen. Mit anderen Worten, wir können ein Zertifikat einfach und regelmäßig einer IP-Adresse zuordnen, die es hosten.

Ähnlich wie bei einem WHOIS-Eintrag müssen TLS-Zertifikate informationen vom Benutzer bereitstellen, um das Endprodukt zu generieren. Abgesehen von der Domäne enthält das TLS-Zertifikat, für wen das Zertifikat erstellt wird (sofern nicht selbstsigniert). Der Benutzer kann die zusätzlichen Informationen erstellen. Die Benutzer von Microsoft sehen den größten Nutzen aus TLS-Zertifikaten, sind nicht unbedingt die eindeutigen Daten, die jemand beim Generieren des Zertifikats verwenden könnte, sondern wo es gehostet wird.

Für den Zugriff auf ein TLS-Zertifikat muss es einem Webserver zugeordnet und über einen bestimmten Port (meist 443) verfügbar gemacht werden. Mithilfe von massenbasierten Internetscans auf wöchentlicher Basis ist es möglich, alle IP-Adressen zu scannen und jedes gehostete Zertifikat abzurufen, um ein historisches Repository mit Zertifikatdaten zu erstellen. Eine Datenbank mit IP-Adressen zu TLS-Zertifikatzuordnungen bietet Ihnen eine Möglichkeit, Überlappungen in der Infrastruktur zu identifizieren.

Stellen Sie sich zur weiteren Veranschaulichung dieses Konzepts vor, dass ein Akteur einen Server mit einem selbstsignierten TLS-Zertifikat einstellt. Nach einigen Tagen werden Verteidiger klug für ihre Infrastruktur und blockieren den Webserver, der schädliche Inhalte hostet. Anstatt die harte Arbeit zu zerstören, kopiert der Akteur lediglich den gesamten Inhalt (einschließlich des TLS-Zertifikats) und platziert sie auf einem neuen Server. Als Benutzer können Sie jetzt mithilfe des eindeutigen SHA-1-Werts des Zertifikats eine Verbindung herstellen und sagen, dass beide Webserver (einer blockiert, ein unbekannter) in irgendeiner Weise verbunden sind.

Was TLS-Zertifikate wertvoller macht, ist, dass sie Verbindungen herstellen können, die bei passiven DNS- oder WHOIS-Daten möglicherweise fehlen. Dies bedeutet mehr Möglichkeiten, potenzielle böswillige Infrastrukturen zu korrelieren und potenzielle Betriebssicherheitsfehler von Akteuren zu identifizieren. Defender TI hat seit 2013 über 30 Millionen Zertifikate gesammelt und bietet Ihnen die Tools, mit denen Sie Korrelationen zu Zertifikatinhalten und -verlauf herstellen können.

TLS-Zertifikate sind Dateien, die einen kryptografischen Schlüssel digital an eine Reihe von vom Benutzer bereitgestellten Details binden. Defender TI verwendet Internetscantechniken, um TLS-Zertifikatzuordnungen von IP-Adressen an verschiedenen Ports zu sammeln. Diese Zertifikate werden in einer lokalen Datenbank gespeichert und ermöglichen es uns, eine Zeitleiste für den Ort zu erstellen, an dem ein bestimmtes TLS-Zertifikat im Internet angezeigt wurde.

Unsere Zertifikatdaten enthalten die folgenden Informationen:

- Sha1: Der SHA-1-Algorithmushash für eine TLS-Zertifikatressource

- Zuerst gesehen: Ein Zeitstempel, der das Datum anzeigt, an dem wir dieses Zertifikat zum ersten Mal für ein Artefakt beobachtet haben.

- Zuletzt gesehen: Ein Zeitstempel, der das Datum anzeigt, an dem wir dieses Zertifikat zuletzt für ein Artefakt beobachtet haben.

- Infrastruktur: Jede zugehörige Infrastruktur, die dem Zertifikat zugeordnet ist

Wenn Sie einen SHA-1-Hash erweitern, werden die folgenden Details angezeigt:

- Seriennummer: Die Seriennummer, die einem TLS-Zertifikat zugeordnet ist

- Ausgestellt: Das Datum, an dem ein Zertifikat ausgestellt wurde

- Abläuft: Das Datum, an dem ein Zertifikat abläuft

- Allgemeiner Antragstellername: Der allgemeine Antragstellername für alle zugeordneten TLS-Zertifikate

- Allgemeiner Name des Ausstellers: Der allgemeine Ausstellername für alle zugeordneten TLS-Zertifikate

- Alternative Antragstellernamen: Alle alternativen allgemeinen Namen für das Zertifikat

- Alternativer Ausstellername(n): Alle anderen Namen des Ausstellers

- Antragstellername organization: Der mit der TLS-Zertifikatregistrierung verknüpfte organization

- Aussteller organization Name: Der Name des organization, der die Ausstellung eines Zertifikats orchestriert hat.

- SSL-Version: Die SSL/TLS-Version, bei der das Zertifikat registriert wurde

- Betreff organization Einheit: Optionale Metadaten, die die Abteilung innerhalb einer organization angeben, die für das Zertifikat verantwortlich ist

- Aussteller organization Einheit: Zusätzliche Informationen zum organization, der das Zertifikat ausgibt

- Anschrift des Antragstellers: Die Adresse, an der sich die organization befindet

- Adresse des Ausstellers: Die Adresse, an der sich der Aussteller organization befindet

- Antragstellerlokalität: Die Stadt, in der sich die organization befindet

- Ausstellerlokalität: Die Stadt, in der sich der Aussteller organization befindet

- Betroffenes Bundesland/Bundesland: Bundesland oder Provinz, in dem sich die organization befindet

- Bundesstaat/Provinz des Ausstellers: Bundesland oder Provinz, in dem sich der Aussteller organization befindet

- Antragstellerland: Das Land oder die Region, in dem sich die organization befindet

- Ausstellerland: Das Land oder die Region, in dem sich der Aussteller organization befindet

- Zugehörige Infrastruktur: Jede zugehörige Infrastruktur, die dem Zertifikat zugeordnet ist

Fragen, die von diesem Dataset beantwortet werden können:

Welcher anderen Infrastruktur wurde dieses Zertifikat zugeordnet?

Gibt es eindeutige Datenpunkte im Zertifikat, die als gute Pivotpunkte dienen würden?

Ist das Zertifikat selbstsigniert?

Stammt das Zertifikat von einem kostenlosen Anbieter?

In welchem Zeitraum wurde die Verwendung des Zertifikats beobachtet?

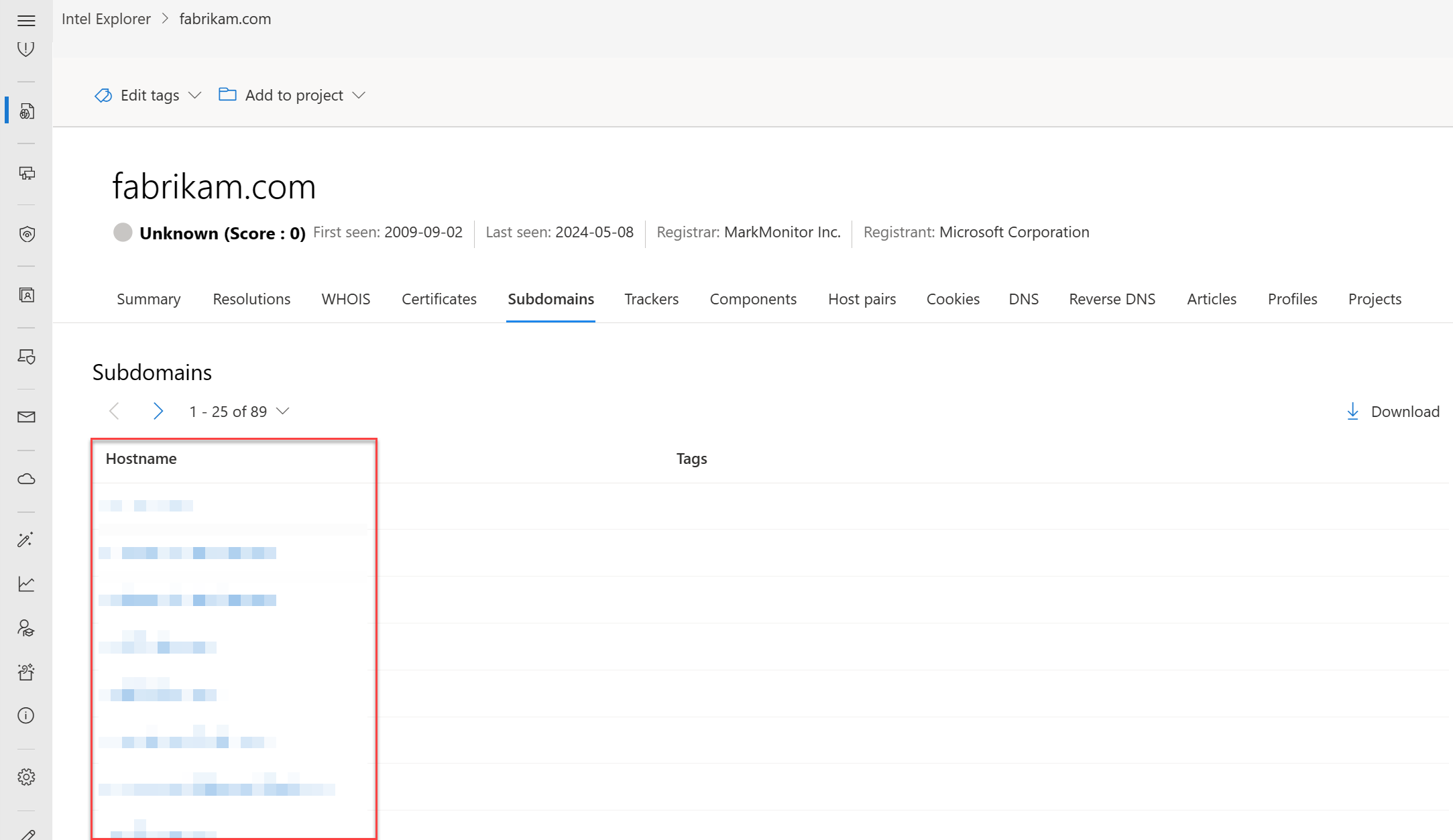

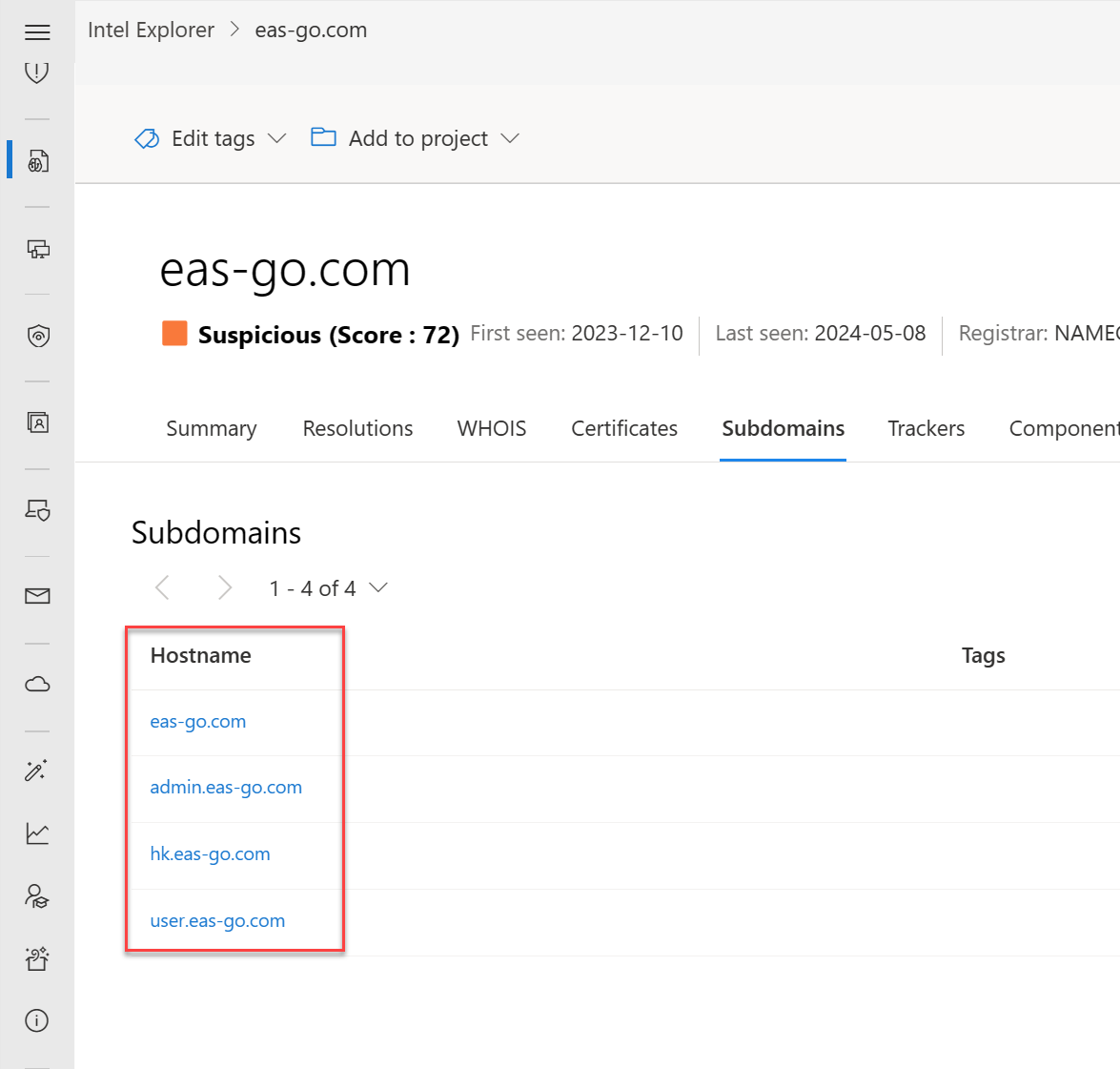

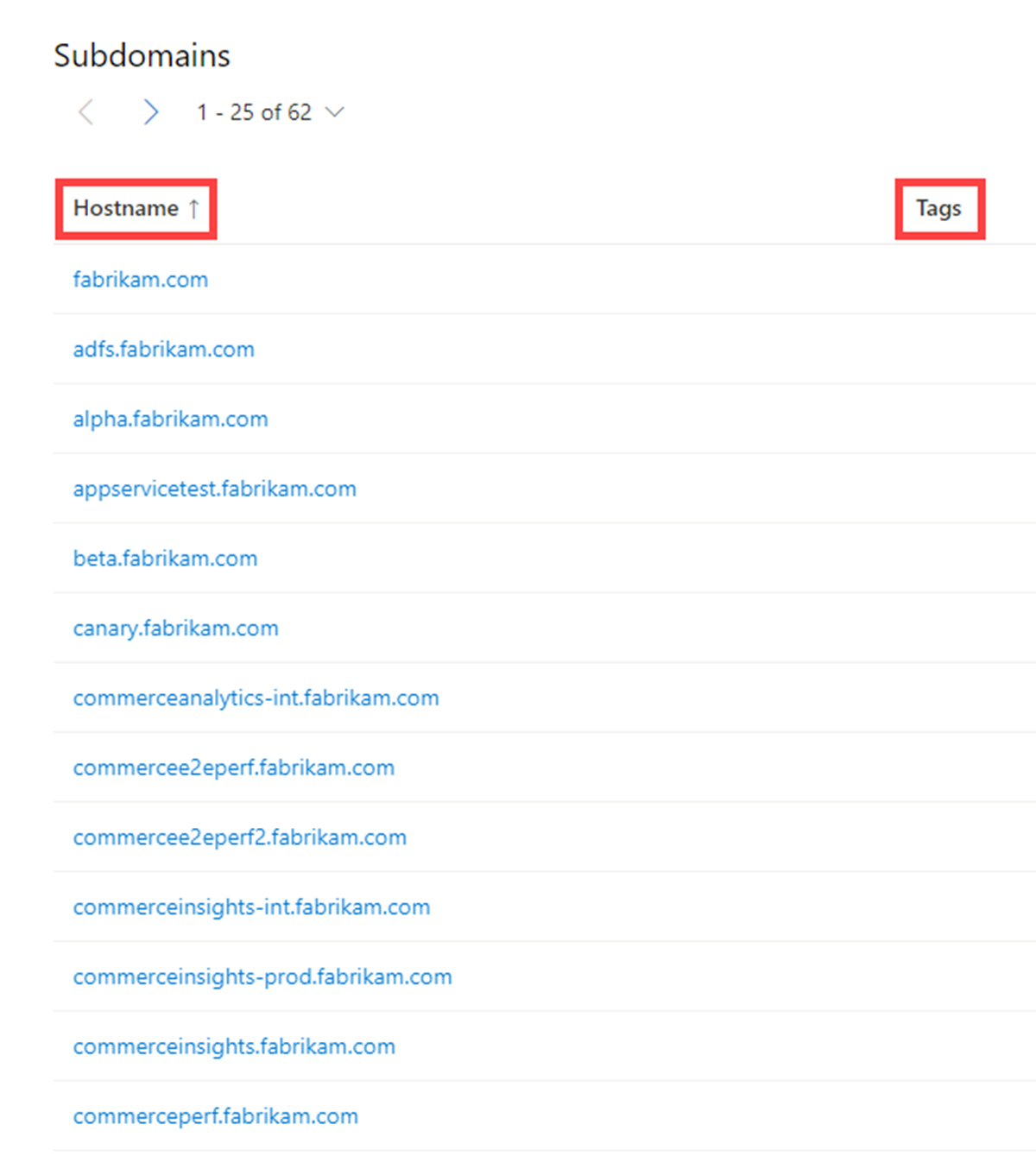

Unterdomänen

Eine Unterdomäne ist eine Internetdomäne, die Teil einer primären Domäne ist. Unterdomänen werden auch als "Hosts" bezeichnet. Beispiel learn.microsoft.com : ist eine Unterdomäne von microsoft.com. Für jede Unterdomäne kann es einen neuen Satz von IP-Adressen geben, in die die Domäne aufgelöst wird. Dies kann hervorragende Datenquellen für die Suche nach einer verwandten Infrastruktur sein.

Unsere Unterdomänendaten enthalten die folgenden Informationen:

- Hostname: Die Unterdomäne, die der durchsuchten Domäne zugeordnet ist.

- Tags: Alle Tags, die in Defender TI auf dieses Artefakt angewendet werden

Fragen, die von diesem Dataset beantwortet werden können:

Sind der Übergeordneten Domäne weitere Unterdomänen zugeordnet?

Sind unterdomänen böswilligen Aktivitäten zugeordnet?

Wenn ich diese Domäne besitze, sieht eine der Unterdomänen unbekannt aus?

Gibt es ein Muster für die aufgelisteten Unterdomänen, die anderen schädlichen Domänen zugeordnet sind?

Wird beim Pivotieren jeder Unterdomäne ein neuer IP-Adressraum angezeigt, der dem Ziel zuvor nicht zugeordnet war?

Welche andere nicht verknüpfte Infrastruktur kann ich finden, die nicht mit der Stammdomäne übereinstimmt?

Spürhunde

Tracker sind eindeutige Codes oder Werte, die auf Webseiten gefunden werden und häufig zum Nachverfolgen von Benutzerinteraktionen verwendet werden. Diese Codes können verwendet werden, um eine unterschiedliche Gruppe von Websites mit einer zentralen Entität zu korrelieren. Häufig kopieren Bedrohungsakteure den Quellcode der Website eines Opfers, die sie für eine Phishing-Kampagne annehmen möchten. Sie nehmen sich selten die Zeit, diese IDs zu entfernen, wodurch Benutzer diese betrügerischen Websites mithilfe des Trackers-Datasets von Defender TI identifizieren können. Akteure können auch Tracker-IDs bereitstellen, um zu sehen, wie erfolgreich ihre Angriffskampagnen sind. Diese Aktivität ähnelt der Art, wie Vermarkter SEO-IDs verwenden, z. B. eine Google Analytics-Tracker-ID, um den Erfolg ihrer Marketingkampagne nachzuverfolgen.

Unser Tracker-Dataset enthält IDs von Anbietern wie Google, Yandex, Mixpanel, New Relic und Clicky und wächst weiter. Es umfasst folgende Informationen:

- Hostname: Der Hostname, der die Infrastruktur hostet, in der der Tracker erkannt wurde.

- First Seen: Ein Zeitstempel des Datums, an dem Microsoft diesen Tracker zum ersten Mal auf dem Artefakt beobachtet hat

- Zuletzt gesehen: Ein Zeitstempel des Datums, an dem Microsoft diesen Tracker zuletzt auf dem Artefakt beobachtet hat

- Typ: Der Typ des erkannten Trackers (z. B. GoogleAnalyticsID oder JarmHash)

- Wert: Der Identifikationswert für den Tracker

- Tags: Alle Tags, die in Defender TI auf dieses Artefakt angewendet werden

![]()

Fragen, die von diesem Dataset beantwortet werden können:

Gibt es andere Ressourcen, die dieselben Analyse-IDs verwenden?

Sind diese Ressourcen dem organization zugeordnet, oder versuchen sie, einen Angriff auf die Verletzung durchzuführen?

Gibt es Überschneidungen zwischen Trackern – werden sie mit anderen Websites geteilt?

Welche Arten von Trackern finden Sie auf der Webseite?

Wie lange dauert es für Tracker?

Wie oft ändern sich Tracker-Werte – kommen, gehen oder bleiben sie?

Gibt es Tracker, die mit Website-Klonsoftware verlinken (z. B. MarkOfTheWeb oder HTTrack)?

Gibt es Tracker, die mit schädlicher C2-Server-Schadsoftware (z. B. JARM) verknüpft sind?

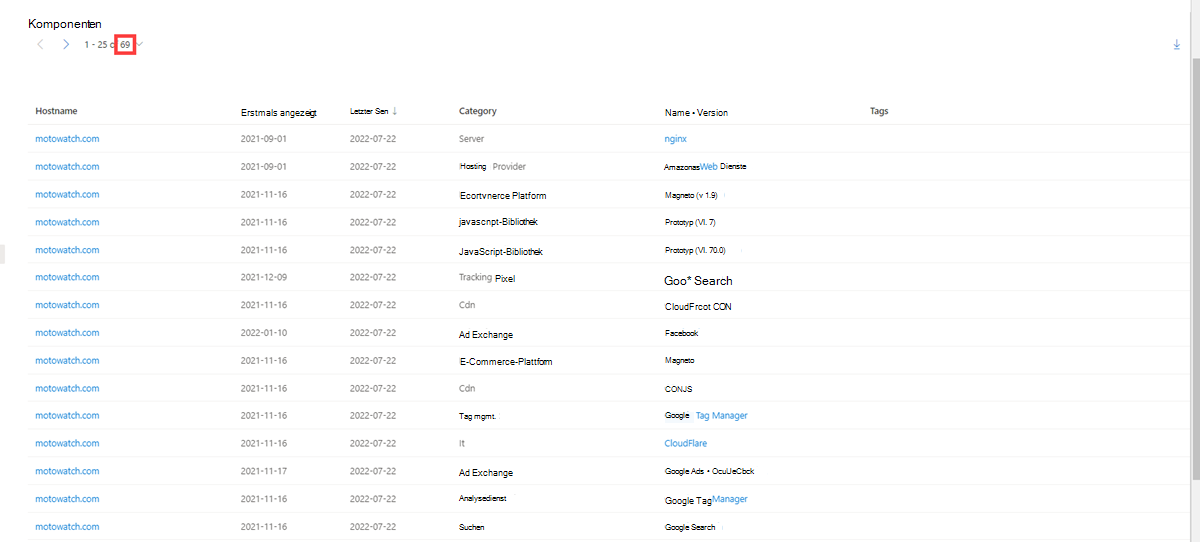

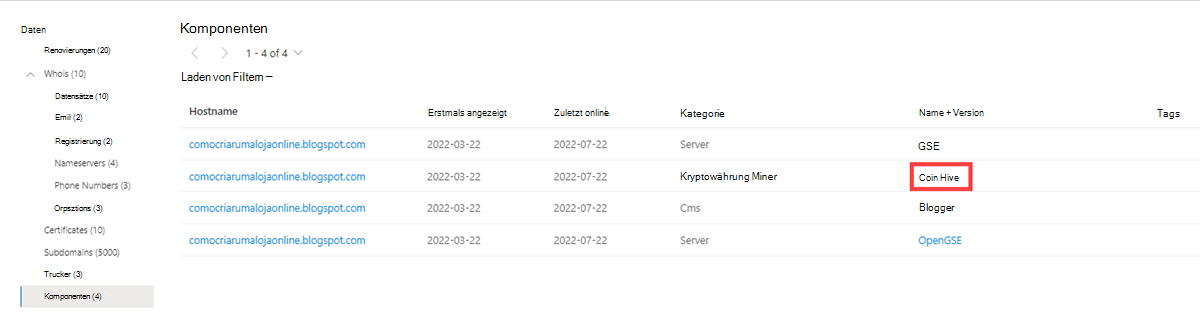

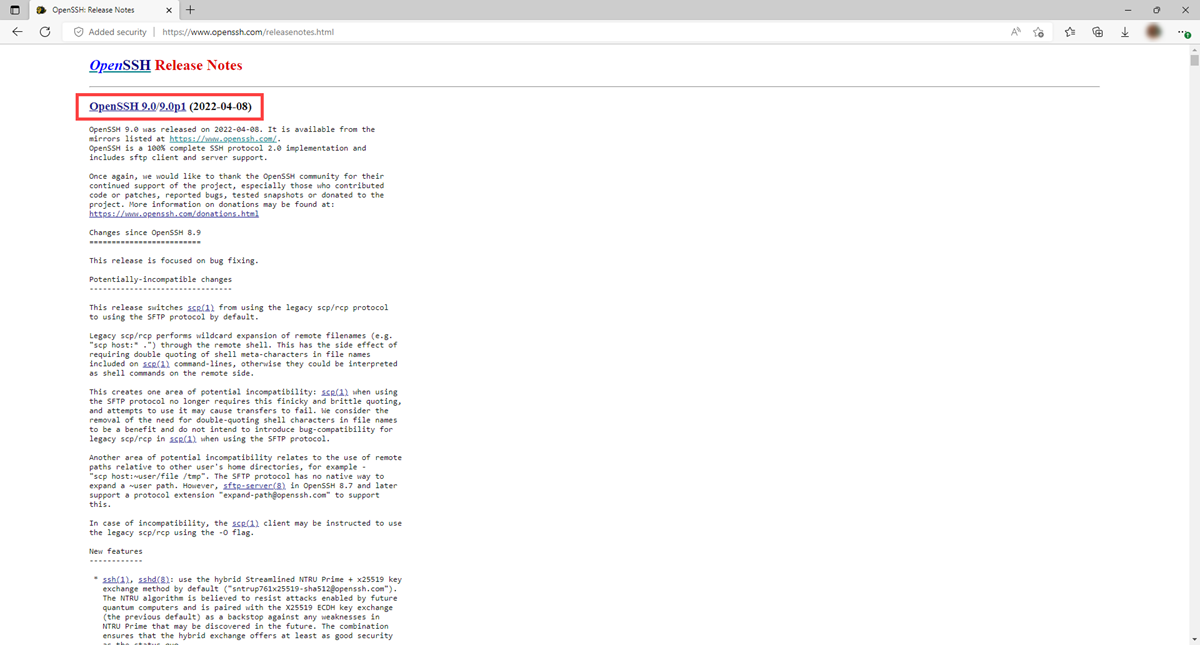

Komponenten

Webkomponenten sind Details, die eine Webseite oder Serverinfrastruktur beschreiben, die von Microsoft bei einer Webdurchforstung oder -überprüfung abgerufen wurde. Mit diesen Komponenten können Sie die Zusammensetzung einer Webseite oder die Technologie und dienste verstehen, die eine bestimmte Infrastruktur vorantreibt. Beim Pivotieren von eindeutigen Komponenten kann die Infrastruktur von Akteuren oder andere gefährdete Websites gefunden werden. Sie können auch verstehen, ob eine Website aufgrund der ausgeführten Technologien anfällig für einen bestimmten Angriff oder eine Kompromittierung ist.

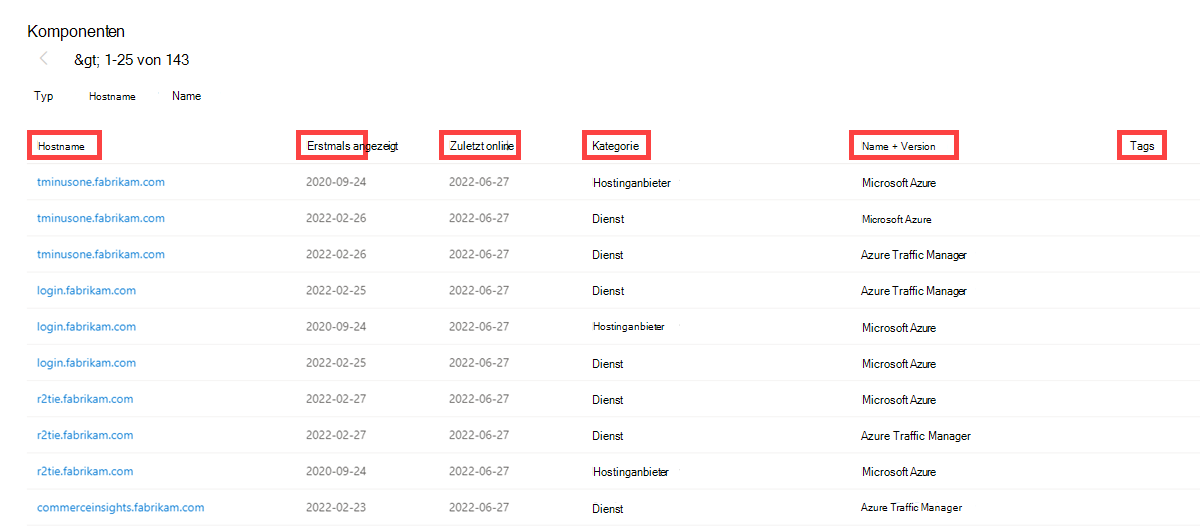

Unsere Komponentendaten enthalten die folgenden Informationen:

- Hostname: Der Hostname, der die Infrastruktur hostet, in der die Komponente erkannt wurde.

- Zuerst gesehen: Ein Zeitstempel des Datums, an dem Microsoft diese Komponente zum ersten Mal auf dem Artefakt beobachtet hat

- Zuletzt gesehen: Ein Zeitstempel des Datums, an dem Microsoft diese Komponente zuletzt für das Artefakt beobachtet hat

- Kategorie: Der Typ der erkannten Komponente (z. B. Betriebssystem, Framework, Remotezugriff oder Server)

- Name + Version: Der Komponentenname und die Version, die auf dem Artefakt ausgeführt werden (z. B. Microsoft IIS (v8.5))

- Tags: Alle Tags, die auf dieses Artefakt in Defender TI angewendet werden

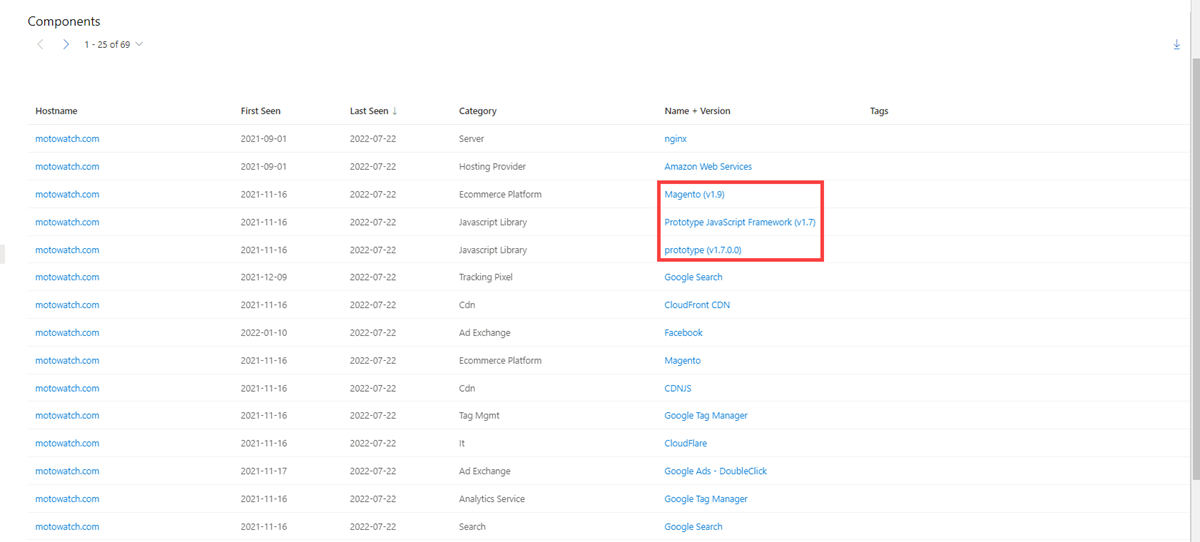

Fragen, die von diesem Dataset beantwortet werden können:

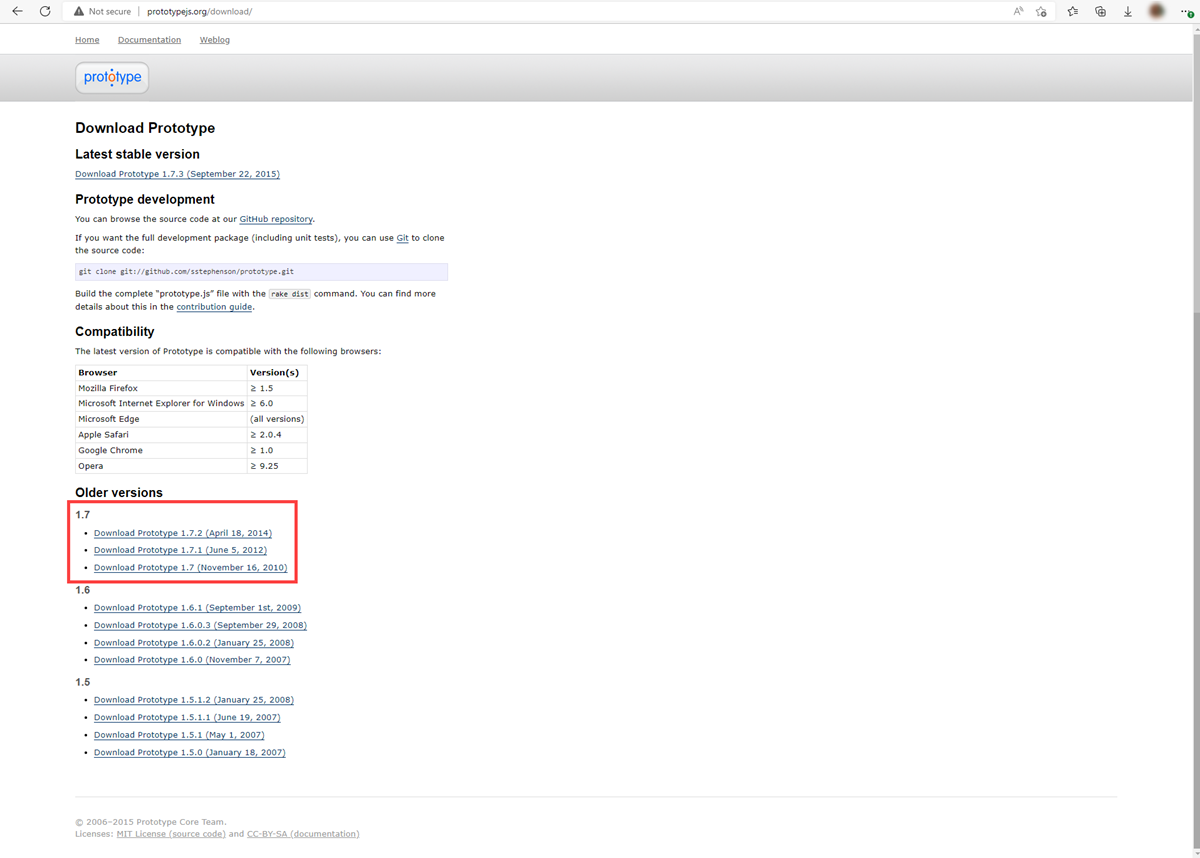

Welche anfällige Infrastruktur verwende ich?

Magento v1.9 ist so veraltet, dass Microsoft keine zuverlässige Dokumentation für diese bestimmte Version finden konnte.

Welche einzigartigen Webkomponenten verwendet der Bedrohungsakteur, der sie in anderen Domänen nachverfolgen kann?

Sind Komponenten als böswillig gekennzeichnet?

Wie viele Webkomponenten wurden identifiziert?

Gibt es einzigartige oder seltsame Technologien, die nicht oft zu sehen sind?

Gibt es gefälschte Versionen bestimmter Technologien?

Wie häufig oder selten erfolgt die Änderungshäufigkeit von Webkomponenten?

Gibt es verdächtige Bibliotheken, die als missbraucht bekannt sind?

Gibt es Technologien mit Sicherheitsrisiken, die damit verbunden sind?

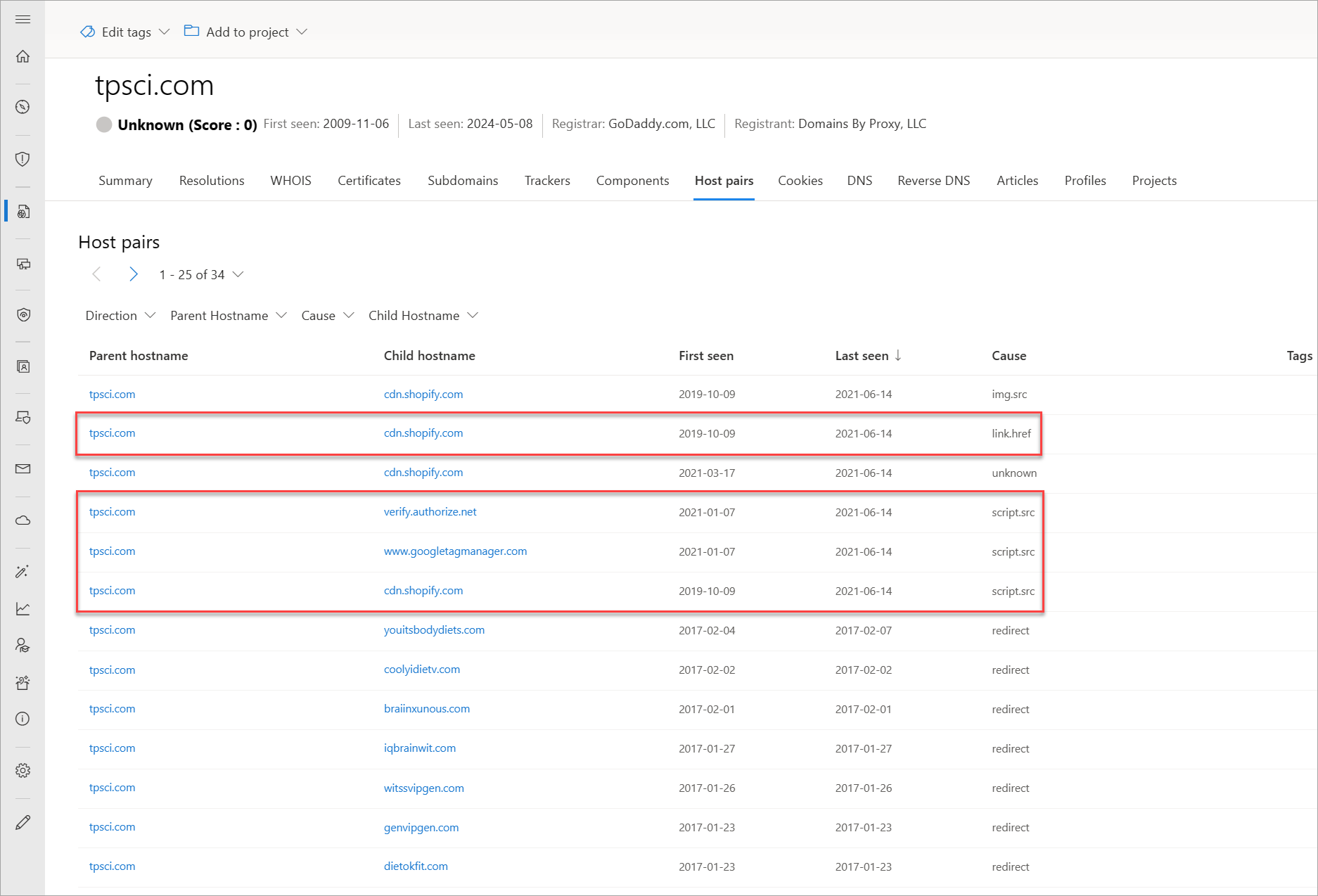

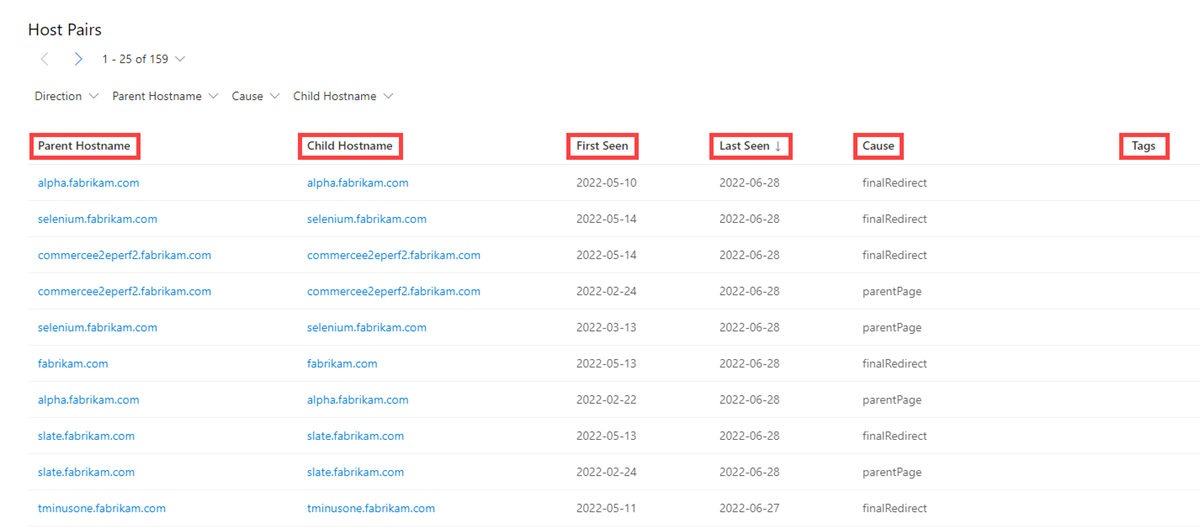

Hostpaare

Hostpaare sind zwei Infrastrukturelemente (ein übergeordnetes und ein untergeordnetes Element), die eine Verbindung gemeinsam nutzen, die bei der Webdurchforstung eines virtuellen Benutzers beobachtet wird. Die Verbindung kann von einer Umleitung auf oberster Ebene (HTTP 302) bis zu etwas komplexerem wie einem iFrame- oder Skriptquellenverweis reichen.

Unsere Hostpaardaten enthalten die folgenden Informationen:

- Übergeordneter Hostname: Der Host, der auf ein Medienobjekt verweist oder sich auf den untergeordneten Host "ausdehnt".

- Untergeordneter Hostname: Der Host, der vom übergeordneten Host aufgerufen wird.

- Zuerst gesehen: Ein Zeitstempel des Datums, an dem Microsoft zum ersten Mal eine Beziehung mit dem Host beobachtet hat

- Zuletzt gesehen: Ein Zeitstempel des Datums, an dem Microsoft zuletzt eine Beziehung mit dem Host beobachtet hat

-

Ursache: Der Verbindungstyp zwischen dem übergeordneten und dem untergeordneten Hostnamen; Mögliche Ursachen:

- script.src

- link.href

- umleiten

- img.src

- unknown

- xmlhttprequest

- a.href

- finalRedirect

- css.import

- parentPage

- Tags: Alle Tags, die in Defender TI auf dieses Artefakt angewendet werden

Fragen, die von diesem Dataset beantwortet werden können:

Wurde eines der verbundenen Artefakte in die Sperrliste aufgenommen?

Wurde eines der verbundenen Artefakte markiert (z. B. Phishing, APT, böswillig, verdächtiger, bestimmter Bedrohungsakteur)?

Leitet dieser Host Benutzer auf schädliche Inhalte um?

Werden Ressourcen in CSS oder Bildern gepullt, um Angriffsangriffe einzurichten?

Rufen Ressourcen ein Skript ab oder verweisen auf eine link.href , um einen Magecart- oder Skimming-Angriff einzurichten?

Wo werden Benutzer von/zu umgeleitet?

Welche Art von Umleitung findet statt?

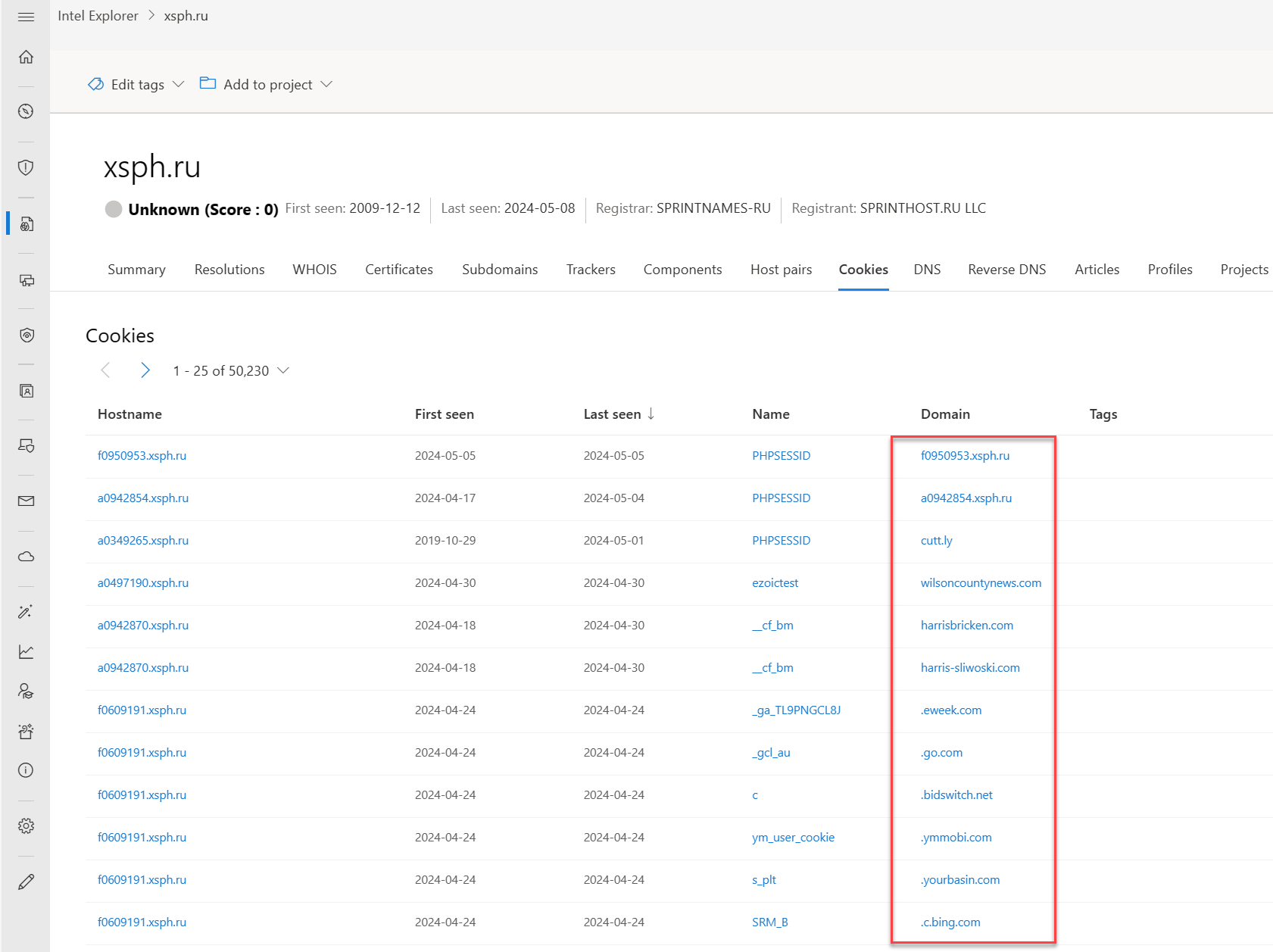

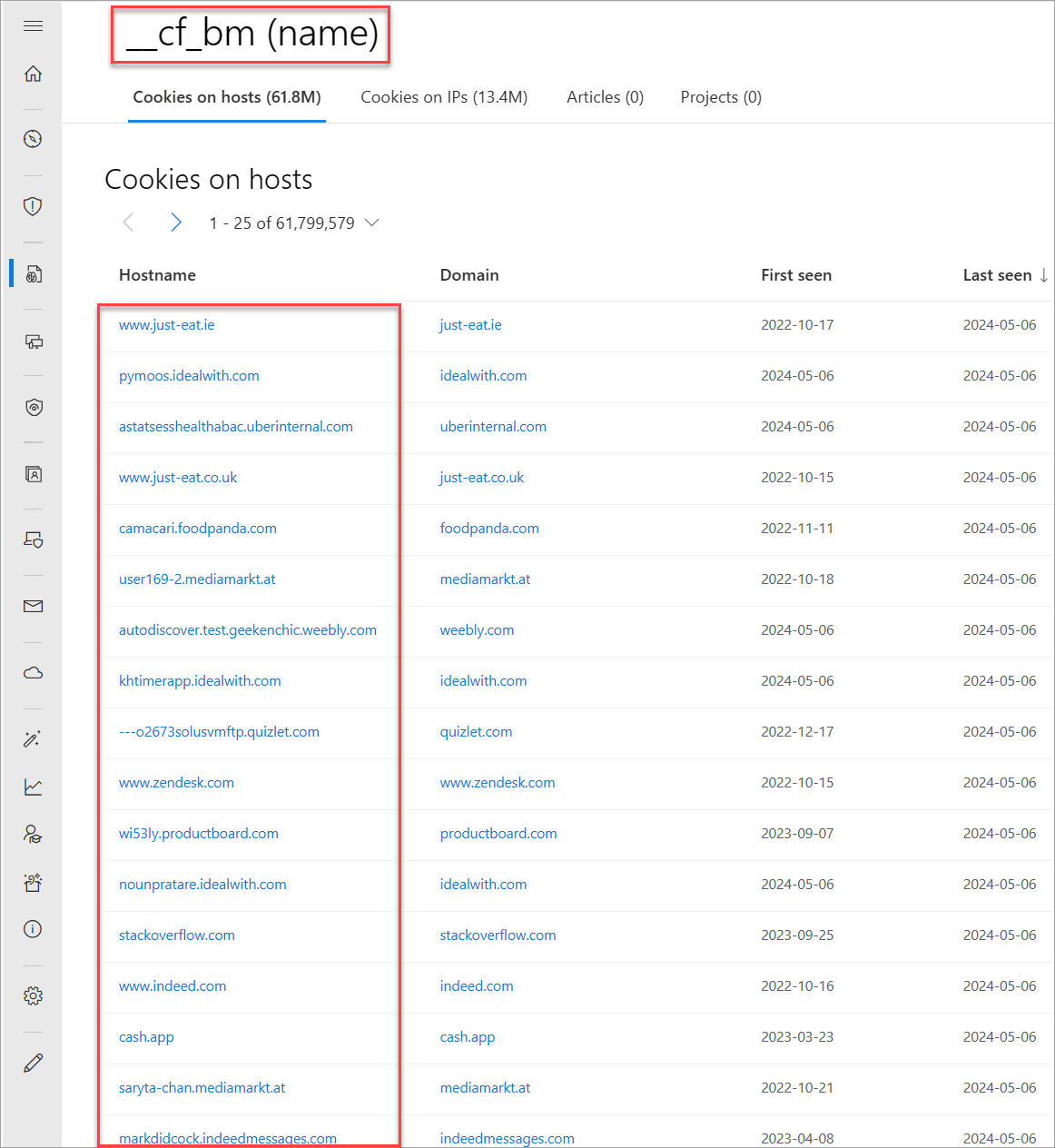

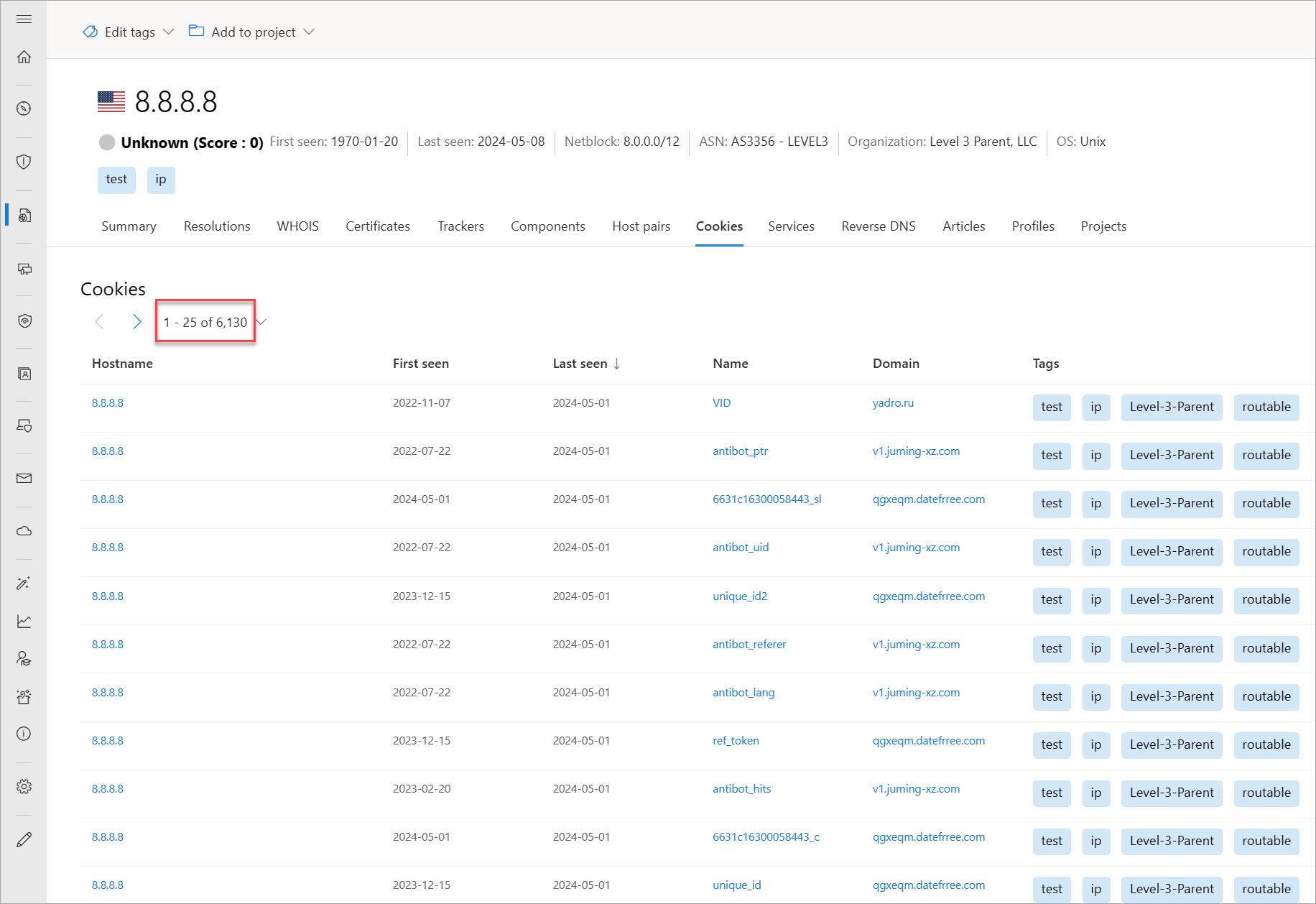

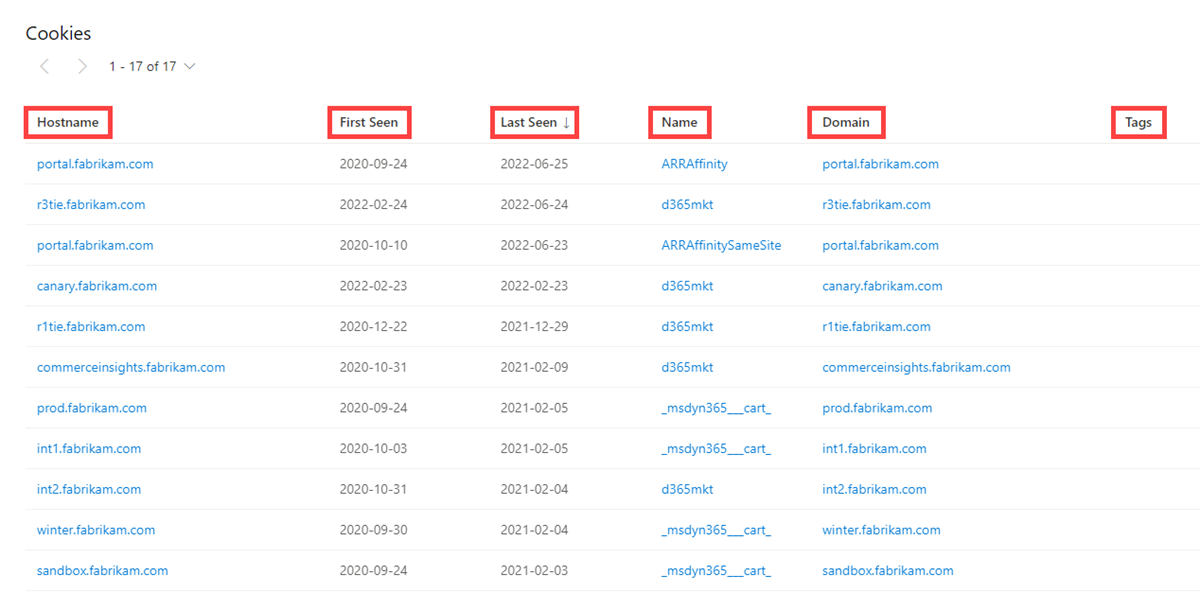

Cookies

Cookies sind kleine Daten, die von einem Server an einen Client gesendet werden, während der Benutzer im Internet surfen. Diese Werte enthalten manchmal einen Zustand für die Anwendung oder kleine Nachverfolgungsdaten. Defender TI hebt Cookienamen hervor und indiziert sie, die beim Durchforsten einer Website beobachtet werden, und ermöglicht es Ihnen, überall dort zu suchen, wo wir bestimmte Cookienamen bei der Durchforstung und Datensammlung beobachtet haben. Böswillige Akteure verwenden auch Cookies, um infizierte Opfer nachzuverfolgen oder Daten zu speichern, die sie später verwenden könnten.

Unsere Cookie-Daten enthalten folgende Informationen:

- Hostname: Die Hostinfrastruktur, die dem Cookie zugeordnet ist

- Zuerst gesehen: Ein Zeitstempel des Datums, an dem Microsoft dieses Cookie zum ersten Mal auf dem Artefakt beobachtet hat

- Zuletzt gesehen: Ein Zeitstempel des Datums, an dem Microsoft dieses Cookie zuletzt auf dem Artefakt beobachtet hat

- Name: Der Cookiename (z. B. JSESSIONID oder SEARCH_NAMESITE).

- Domäne: Die dem Cookie zugeordnete Domäne

- Schilder: Alle Tags, die in Defender TI auf dieses Artefakt angewendet werden

Fragen, die von diesem Dataset beantwortet werden können:

Welche anderen Websites geben die gleichen Cookies aus?

Welche anderen Websites verfolgen dieselben Cookies?

Stimmt die Cookiedomäne mit meiner Abfrage überein?

Wie viele Cookies sind mit dem Artefakt verknüpft?

Gibt es eindeutige Cookienamen oder Domänen?

Welche Zeiträume sind mit Cookies verbunden?

Wie häufig werden neu beobachtete Cookies oder Änderungen im Zusammenhang mit Cookies angezeigt?

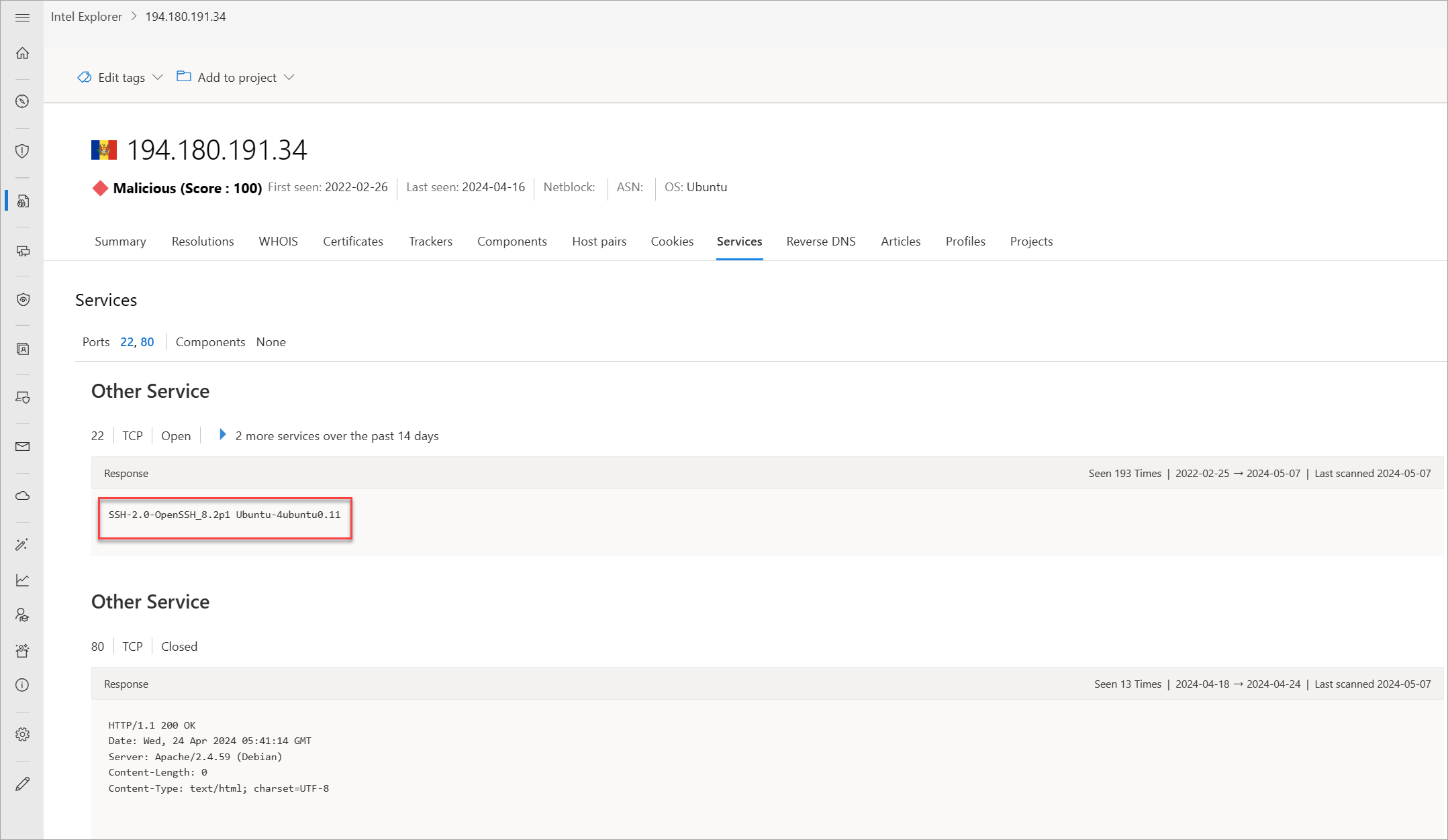

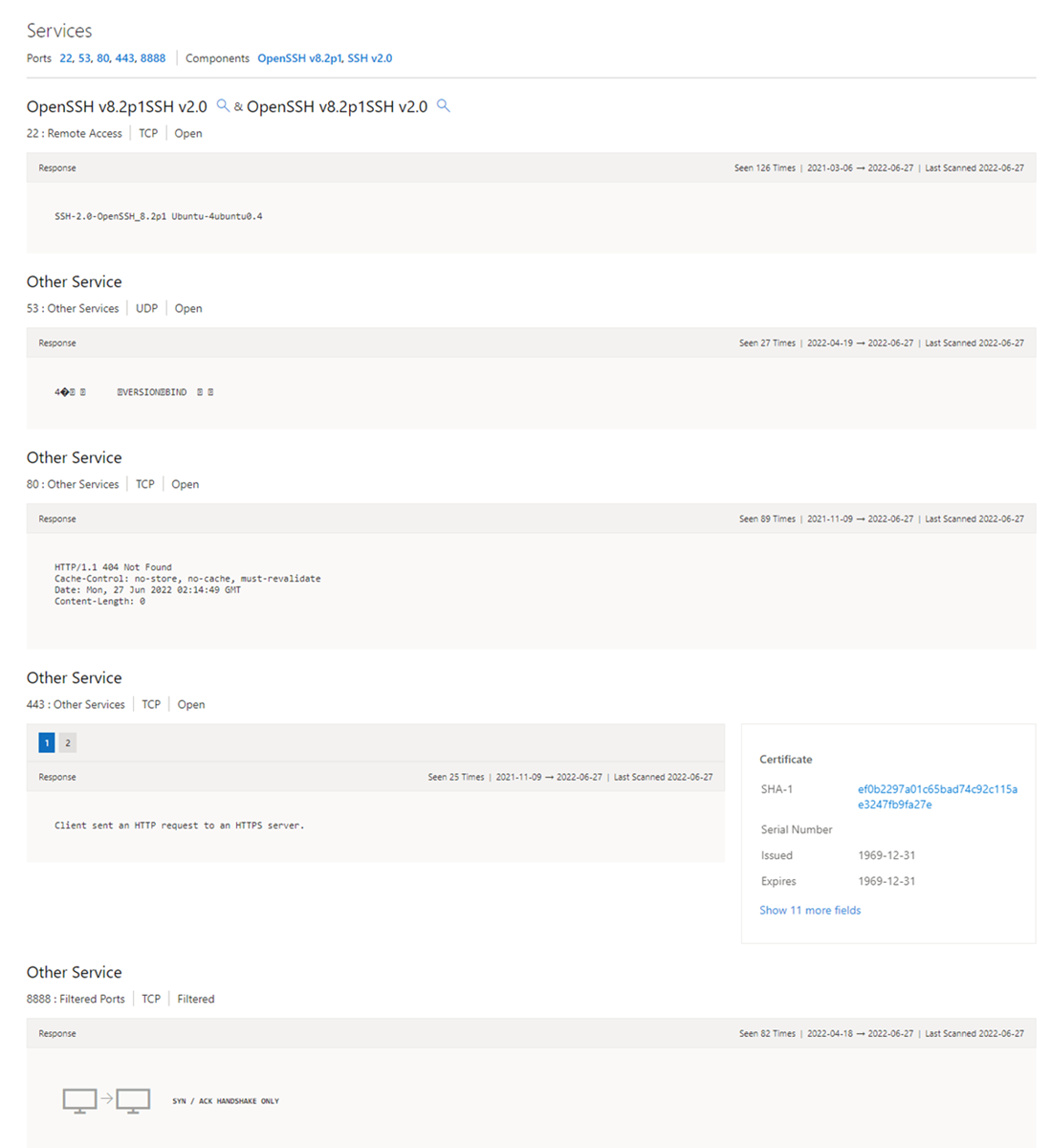

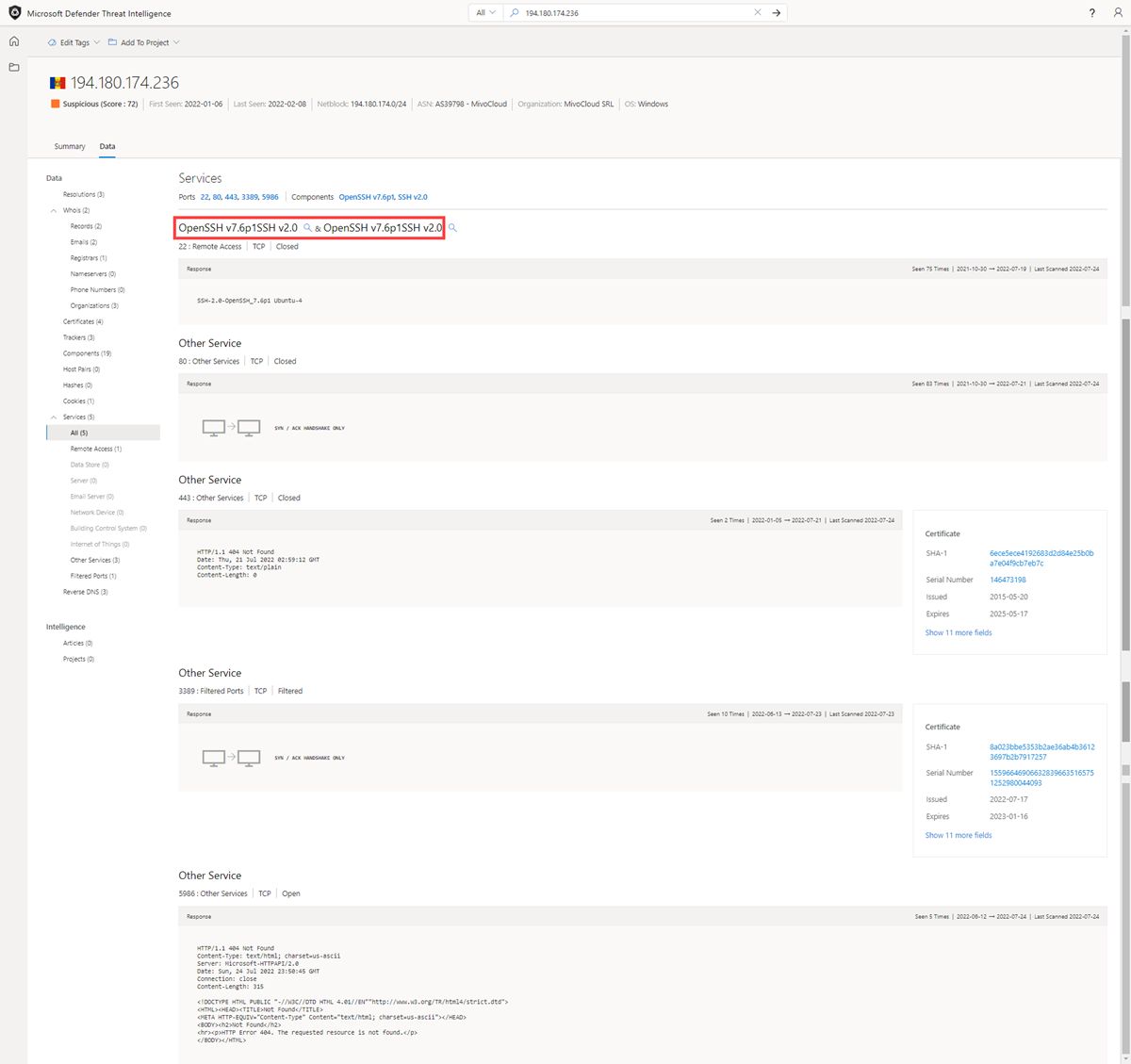

Dienste

Dienstnamen und Portnummern werden verwendet, um die verschiedenen Dienste zu unterscheiden, die über Transportprotokolle wie TCP, UDP, DCCP und SCTP ausgeführt werden. Portnummern können den Typ der Anwendung vorschlagen, die auf einem bestimmten Port ausgeführt wird. Anwendungen oder Dienste können jedoch so geändert werden, dass sie einen anderen Port verwenden, um die Anwendung oder den Dienst auf einer IP-Adresse zu verschleiern oder auszublenden. Wenn Sie die Informationen zu Port und Header/Banner kennen, können Sie die wahre Anwendung/den tatsächlichen Dienst und die Kombination der verwendeten Ports identifizieren. Defender TI zeigt einen Verlauf von 14 Tagen auf der Registerkarte Dienste an, wobei die letzte Bannerantwort angezeigt wird, die einem beobachteten Port zugeordnet ist.

Unsere Leistungsdaten umfassen die folgenden Informationen:

- Offene Ports beobachtet

- Portnummern

- Komponenten

- Anzahl der Beobachteten des Diensts

- Zeitpunkt der letzten Überprüfung des Ports

- Protokollverbindung

- Status des Ports

- Öffnen

- Filtered

- Geschlossen

- Bannerantwort

Fragen, die von diesem Dataset beantwortet werden können:

Welche Anwendungen werden auf einem bestimmten Port für eine bestimmte IP-Adresse ausgeführt?

Welche Anwendungsversion wird verwendet?

Gibt es aktuelle Änderungen am offenen, gefilterten oder geschlossenen status für einen bestimmten Port?

Wurde der Verbindung ein Zertifikat zugeordnet?

Werden anfällige oder veraltete Technologien für ein bestimmtes Medienobjekt verwendet?

Werden Informationen von einem ausgeführten Dienst offengelegt, die für ruchhafte Zwecke verwendet werden könnten?

Werden bewährte Sicherheitsmethoden befolgt?

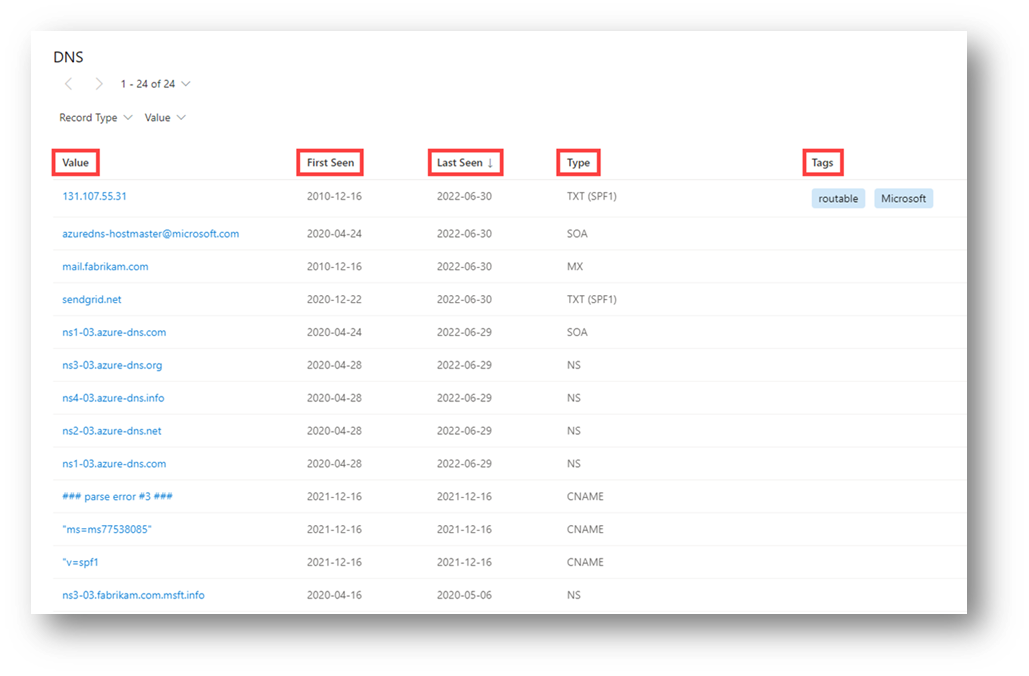

DNS

Microsoft hat im Laufe der Jahre DNS-Einträge gesammelt, um Ihnen Einblicke in E-Mail-Exchange-Einträge (MX), Namenserver (NS), Text (TXT), Start of Authority (SOA), kanonischen Namen (CNAME) und Zeigereinträge (PTR) zu bieten. Die Überprüfung von DNS-Einträgen könnte dabei helfen, die freigegebene Infrastruktur zu identifizieren, die von Akteuren in den Domänen verwendet wird, die sie besitzen. Beispielsweise verwenden Bedrohungsakteure in der Regel die gleichen Namensserver, um ihre Infrastruktur zu segmentieren, oder die gleichen E-Mail-Austauschserver, um ihre Befehle und Steuerungen zu verwalten.

Unsere DNS-Daten enthalten die folgenden Informationen:

- Wert: Der dns-Eintrag, der dem Host zugeordnet ist

- Zuerst gesehen: Ein Zeitstempel des Datums, an dem Microsoft diesen Datensatz zum ersten Mal für das Artefakt beobachtet hat

- Zuletzt gesehen: Ein Zeitstempel des Datums, an dem Microsoft diesen Datensatz zuletzt für das Artefakt beobachtet hat

-

Typ: Der Typ der infrastruktur, die dem Datensatz zugeordnet ist; Mögliche Optionen:

- MX

- TXT

- NS

- CNAMES

- SOA

- Tags: Alle Tags, die in Defender TI auf dieses Artefakt angewendet werden

Fragen, die von diesem Dataset beantwortet werden können:

- Welche anderen Infrastrukturelemente hängen direkt mit dem gesuchten Indikator zusammen?

- Wie hat sich die Infrastruktur im Laufe der Zeit verändert?

- Nutzt der Domänenbesitzer die Dienste eines Content Delivery Network- oder Markenschutzdiensts?

- Welche anderen Technologien könnten die zugehörigen organization in ihrem Netzwerk einsetzen?

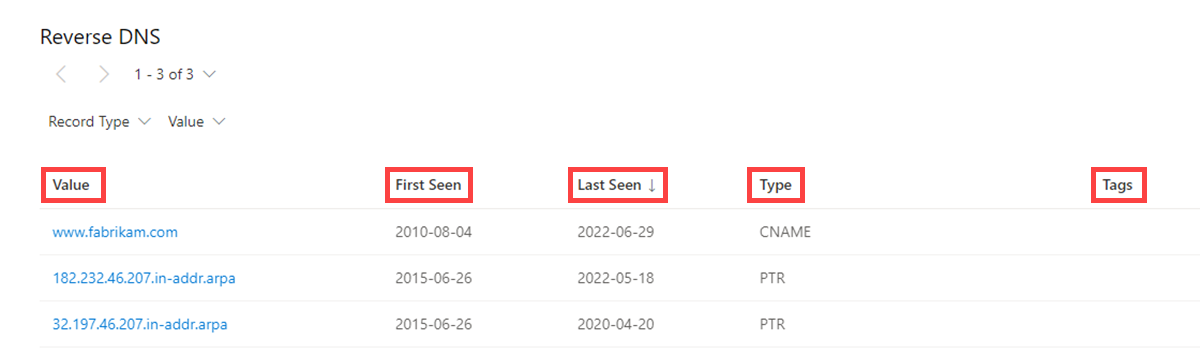

Reverse-DNS

Während ein DNS-Forward-Lookup die IP-Adresse eines bestimmten Hostnamens abfragt, fragt ein Reverse-DNS-Lookup einen bestimmten Hostnamen einer IP-Adresse ab. Dieses Dataset zeigt ähnliche Ergebnisse wie das DNS-Dataset. Die Überprüfung von DNS-Einträgen kann dabei helfen, freigegebene Infrastruktur zu identifizieren, die von Akteuren in den Domänen verwendet wird, die sie besitzen. Beispielsweise verwenden Akteurgruppen in der Regel die gleichen Namensserver, um ihre Infrastruktur zu segmentieren, oder die gleichen E-Mail-Exchange-Server, um ihre Befehle und Steuerungen zu verwalten.

Unsere Reverse-DNS-Daten enthalten die folgenden Informationen:

- Wert: Der Wert des Reverse-DNS-Eintrags

- Zuerst gesehen: Ein Zeitstempel des Datums, an dem Microsoft diesen Datensatz zum ersten Mal für das Artefakt beobachtet hat

- Zuletzt gesehen: Ein Zeitstempel des Datums, an dem Microsoft diesen Datensatz zum ersten Mal auf dem Artefakt beobachtet hat

-

Typ: Der Typ der infrastruktur, die dem Datensatz zugeordnet ist; Mögliche Optionen:

- MX

- TXT

- NS

- CNAMES

- SOA

- Tags: Alle Tags, die in Defender TI auf dieses Artefakt angewendet werden

Fragen, die von diesem Dataset beantwortet werden können:

- Welche DNS-Einträge haben diesen Host beobachtet?

- Wie hat sich die Infrastruktur, die diesen Host beobachtet hat, im Laufe der Zeit geändert?