Richtlinien für die Phase nach der Installation und Konfiguration für Microsoft Dynamics 365

In diesem Abschnitt werden verschiedene Aufgaben beschrieben, die der Dynamics 365 Customer Engagement (on-premises)-Administrator nach der Installation der Dynamics 365 Server-Anwendung in Betracht ziehen sollte. Dieser Abschnitt ist nicht als umfassende Ressource gedacht, um Bereitstellungen zu konfigurieren. Verwenden Sie stattdessen diesen Abschnitt als Richtlinie, um zu bestimmen, welche bewährten Verfahren anzuwenden sind und welche Funktionen zu konfigurieren sind, basierend auf den Bedürfnissen Ihrer Organisation.

Kopieren des Datenschlüssels Ihrer Organisation

Alle neuen und aktualisierten Organisationen verwenden Datenverschlüsselung, die einen Schlüssel verwendet, um Daten wie Benutzerkennworte für E-Mail-Postfächer und Yammer-Konten zu sichern. Dieser Schlüssel muss möglicherweise nach einer erneuten Bereitstellung oder Wiederherstellung nach Fehler Dynamics 365 Customer Engagement (on-premises) verwenden. Es wird dringend empfohlen, dass Sie eine Kopie des Schlüssel erstellen und an einem sicheren Speicherort speichern. Weitere Informationen: Kopieren des Datenschlüssels Ihrer Organisation

Erhöhen der Sicherheit der Client-Server-Netzwerkkommunikation von Dynamics 365

Bei jedem Netzwerkentwurf muss die Sicherheit der Kommunikation zwischen Clients und Servern eines Unternehmens in den Mittelpunkt gestellt werden. Um die notwendigen Entscheidungen zum Schutz von Daten treffen zu können, sollten Sie mit den folgenden Informationen zur Dynamics 365 Customer Engagement (on-premises)-Netzwerkkommunikation und zu den technologischen Möglichkeiten vertraut sein, die Ihnen zum Absichern von Datenübertragungen zur Verfügung stehen.

Wenn Sie Dynamics 365 Customer Engagement (on-premises) installiert oder einen Dynamics 365 Server aktualisiert haben, der nicht bereits für HTTPS konfiguriert ist, wird die Dynamics 365 Customer Engagement (on-premises)-Client-to-Server-Kommunikation nicht verschlüsselt. Wenn Sie eine Website verwenden, für die nur HTTP unterstützt wird, werden Informationen von Customer Engagement-Clients als Klartext übertragen und bieten daher möglicherweise Angriffsfläche für Benutzer mit böswilligen Absichten. Dies gilt beispielsweise für so genannte „Man-in-the-Middle“-Angriffe, durch die Inhalte gefährdet werden, indem mithilfe von Skripts schädliche Aktionen ausgeführt werden.

Konfiguration von Dynamics 365 for HTTPS

Die Konfiguration einer Website für HTTPS kann zu Störungen in der Dynamics 365 Customer Engagement (on-premises)-Anwendung führen. Daher sollten Sie die Konfiguration zu einem Zeitpunkt durchführen, zu dem die Auswirkungen auf die Benutzer möglichst gering sind. Die Konfiguration von Dynamics 365 Customer Engagement (on-premises) für HTTPS umfasst folgende wesentliche Schritte:

Deaktivieren Sie im Dynamics 365-Bereitstellungsmanager den Server, auf dem die Rollen Webanwendungsserver, Organisationswebdienst, Erkennungswebdienst und Bereitstellungswebdienst ausgeführt werden. Bei einer vollständigen Serverbereitstellung werden alle Serverrollen auf demselben Computer ausgeführt. Weitere Informationen zum Deaktivieren eines Servers finden Sie unter Dynamics 365 Customer Engagement (on-premises) – Hilfe zum Bereitstellungs-Manager.

Konfigurieren Sie die Website, auf der die Webanwendungsserver-Rolle installiert ist, für die Verwendung von HTTPS. Weitere Informationen hierzu finden Sie in der Hilfe zu den Internetinformationsdiensten (IIS).

Legen Sie die Bindung im Bereitstellungsmanager fest. Dies ist auf der Seite Eigenschaften für die Bereitstellung auf der Registerkarte Internetadresse möglich. Weitere Informationen zum Ändern der Bindungen finden Sie im Thema Microsoft Dynamics 365-Bereitstellungseigenschaften.

Wenn Sie die Sicherheit für andere Customer Engagement-Dienste erhöhen möchten und Dynamics 365 Customer Engagement (on-premises) mithilfe separater Serverrollen installiert wird, wiederholen Sie die vorherigen Schritte für die zusätzlichen Serverrollen.

Konfigurieren einer Dynamics 365-Bereitstellung mit Internetzugriff

Nachdem alle Dynamics 365 Server-Rollen installiert sind, können Sie die Bereitstellung so konfigurieren, dass Remotebenutzer über das Internet eine Verbindung zu der Anwendung herstellen können. Starten Sie dazu den Regelbereitstellungsmanager und schließen Sie den Assistenten zum Konfigurieren der anspruchsbasierten Authentifizierung ab, gefolgt vom Konfigurations-Assistenten für die Bereitstellung mit Internetzugriff. Alternativ können Sie mithilfe von Windows PowerShell diese Aufgaben ausführen. Weitere Informationen: Überblick über Dynamics 365 Customer Engagement (on-premises) PowerShell

Wichtig

Damit sich Dynamics 365 für Tablets erfolgreich mit einer neuen Bereitstellung von Dynamics 365 Server verbinden kann, müssen Sie eine Reparatur der Dynamics 365 Server-Anwendung auf dem Server mit IIS ausführen, auf dem die Webanwendungsserverrolle installiert ist, nachdem dem der Konfigurations-Assistent für die Bereitstellung mit Internetzugriff erfolgreich abgeschlossen ist.

Beispieldaten hinzufügen oder entfernen

Beispieldaten sind verfügbar, um Ihnen den Einstieg in Dynamics 365 Customer Engagement (on-premises) zu erleichtern. Dank der Beispieldaten können Sie mit Datensätzen arbeiten und sich mit deren Beziehungen, mit der Anzeige von Daten in Diagrammen sowie mit den in Berichten verfügbaren Informationen vertraut machen.

Beispieldaten können in der Customer Engagement-Anwendung hinzugefügt und entfernt werden. Weitere Informationen:Hinzufügen oder Entfernen von Beispieldaten.

Abschließen der Konfigurationsaufgaben für neue Organisationen

Nach Abschluss der Installation von Dynamics 365 Customer Engagement (on-premises), jedoch vor der Verwendung durch die Unternehmensbenutzer in Ihrer Organisation, sollten Sie als Customer Engagement-Administrator einige grundlegende Aufgaben ausführen. Zu diesen Aufgaben gehören das Definieren von Unternehmenseinheiten und Sicherheitsrollen, das Hinzufügen von Benutzern und das Importieren von Daten.

Mehr Informationen: Eine Dynamics 365-Organisation einrichten

Importieren von Apps und Lösungen

Vertriebs- und Field Service Apps sind für Sie verfügbar. Weitere Informationen: Verfügbare Apps für Dynamics 365 Customer Engagement (on-premises)

Lösungen dienen zum Erweitern des Funktionsumfangs und der Benutzeroberfläche. Anpasser und Entwickler geben ihre Arbeit in Form von Lösungen weiter. Organisation verwenden Dynamics 365 Customer Engagement (on-premises), um die Lösung zu importieren. Eine Lösung finden Sie in Microsoft AppSource.

Wichtig

Das Importieren einer Lösung oder Veröffentlichen von Anpassungen kann den normalen Systembetrieb stören. Es ist empfehlenswert, den Import von Lösungsimporte einzuplanen, wenn er für die Benutzer am wenigsten Unterbrechungen mit sich bringt.

Weitere Informationen dazu, wie eine Lösung importiert wird, finden Sie unter Importieren, Aktualisieren und Exportieren einer Lösung.

Konfigurieren von Windows Server für Dynamics 365 Customer Engagement (on-premises)-Anwendungen mit OAuth

Die folgenden Informationen beschreiben die Konfiguration von Windows Server mit AD FS zur Unterstützung von Customer Engagement-Anwendungen wie Dynamics 365 für Smartphones, Dynamics 365 für Tablets, Dynamics 365 for Outlook, Microsoft Social Engagement oder andere Dynamics 365 for Customer Engagement-Anwendungen, die OAuth-Unterstützung benötigen.

Aktivieren der Formularauthentifizierung

Standardmäßig wird die Formularauthentifizierung in der Intranetzone deaktiviert. Sie müssen Formularauthentifizierung aktivieren, indem Sie die folgenden Schritte ausführen:

Melden Sie sich am AD FS-Server als ein Administrator an.

Öffnen Sie den ADFS-Verwaltungsassistenten.

Klicken Sie auf Authentifizierungsrichtlinien>Primäre Authentifizierung>Globale Einstellungen>Authentifizierungsmethoden>Bearbeiten.

Klicken Sie auf der Registerkarte Intranet auf Formularbasierte Authentifizierung (aktivieren Sie diese Option).

Konfigurieren des OAuth-Anbieters

Führen Sie diese Schritte aus, um den OAuth-Anbieter in Dynamics 365 Customer Engagement (on-premises) zu konfigurieren:

Melden Sie sich am Dynamics 365 Customer Engagement (on-premises)-Server als Administrator an.

Fügen Sie das Customer EngagementWindows PowerShell Snap-In (Microsoft.Crm.PowerShell.dll) hinzu. Weitere Informationen: Verwaltung der Bereitstellung mithilfe von Windows PowerShell

Add-PSSnapin Microsoft.Crm.PowerShellGeben Sie die folgenden Windows PowerShell-Befehle ein.

$ClaimsSettings = Get-CrmSetting -SettingType OAuthClaimsSettings $ClaimsSettings.Enabled = $true Set-CrmSetting -Setting $ClaimsSettings

Registrieren der Client-Apps

Die Client-Apps müssen bei AD FS registriert werden.

Melden Sie sich am AD FS-Server als Administrator an.

In einem PowerShell-Fenster führen Sie die folgenden Befehle aus, um die Anwendung zu registrieren, die für Ihre Bereitstellung gilt.

Mobile Apps mit Dynamics 365 (online) der Version 8.2 für Apple iPhone, Android und Windows.

Add-AdfsClient -ClientId ce9f9f18-dd0c-473e-b9b2-47812435e20d -Name "Microsoft Dynamics CRM for tablets and phones" -RedirectUri ms-app://s-1-15-2-2572088110-3042588940-2540752943-3284303419-1153817965-2476348055-1136196650/, ms-app://s-1-15-2-1485522525-4007745683-1678507804-3543888355-3439506781-4236676907-2823480090/, ms-app://s-1-15-2-3781685839-595683736-4186486933-3776895550-3781372410-1732083807-672102751/, ms-app://s-1-15-2-3389625500-1882683294-3356428533-41441597-3367762655-213450099-2845559172/, ms-auth-dynamicsxrm://com.microsoft.dynamics,ms-auth-dynamicsxrm://com.microsoft.dynamics.iphone.moca,ms-auth-dynamicsxrm://com.microsoft.dynamics.ipad.good,msauth://code/ms-auth-dynamicsxrm%3A%2F%2Fcom.microsoft.dynamics,msauth://code/ms-auth-dynamicsxrm%3A%2F%2Fcom.microsoft.dynamics.iphone.moca,msauth://code/ms-auth-dynamicsxrm%3A%2F%2Fcom.microsoft.dynamics.ipad.good,msauth://com.microsoft.crm.crmtablet/v%2BXU%2FN%2FCMC1uRVXXA5ol43%2BT75s%3D,msauth://com.microsoft.crm.crmphone/v%2BXU%2FN%2FCMC1uRVXXA5ol43%2BT75s%3D, urn:ietf:wg:oauth:2.0:oobDynamics 365 for Outlook.

Add-AdfsClient -ClientId 2f29638c-34d4-4cf2-a16a-7caf612cee15 -Name "Dynamics CRM Outlook Client" -RedirectUri app://6BC88131-F2F5-4C86-90E1-3B710C5E308C/Unified Service Desk-Client.

Add-AdfsClient -ClientId 4906f920-9f94-4f14-98aa-8456dd5f78a8 -Name "Dynamics 365 Unified Service Desk" -RedirectUri app://41889de4-3fe1-41ab-bcff-d6f0a6900264/Dynamics 365 Customer Engagement (on-premises)-Entwicklertools.

Add-AdfsClient -ClientId 2ad88395-b77d-4561-9441-d0e40824f9bc -Name "Dynamics 365 Development Tools" -RedirectUri app://5d3e90d6-aa8e-48a8-8f2c-58b45cc67315/Um die Dynamics 365 App for Outlook zu registrieren, wechseln Sie in Customer Engagement (on-premises) auf Einstellungen>Dynamics 365 App for Outlook und registrieren Sie die App dort.

Erforderliche Schritte nach der Aktivierung von OAuth für Dynamics 365 Server

Wenn OAuth aktiviert ist und Sie Ihre Anwendungen registriert haben, müssen Sie die folgenden Schritte ausführen:

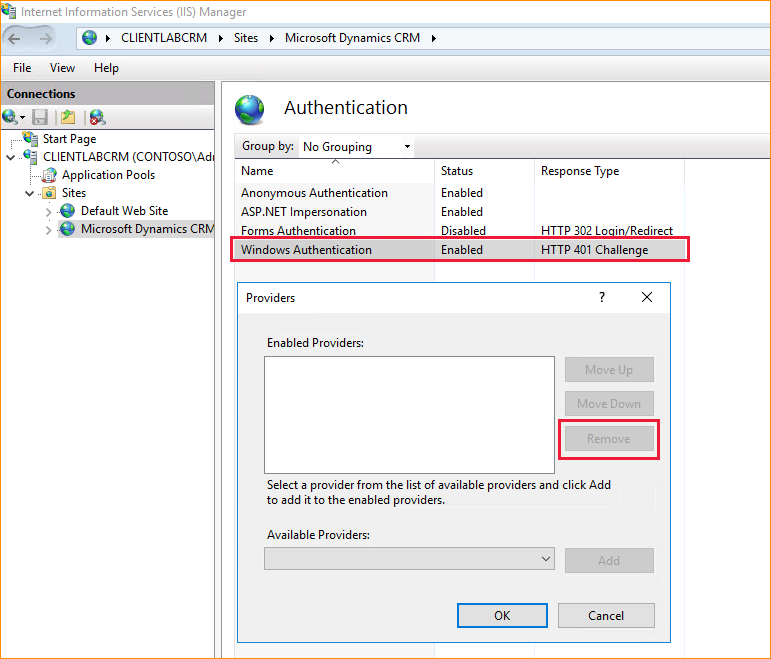

Standortsauthentifizierungsanbieter entfernen

Starten Sie auf dem Dynamics 365 Server, auf dem die Webanwendungsserverrolle ausgeführt wird, öffnen Sie den Internetinformationsdienste-Manager.

Klicken Sie im linken Bereich unter den Organisationsnamen, erweitern Sie Standorte und wählen Sie dann Microsoft Dynamics CRM aus.

Klicken Sie zweimal auf Authentifizierung im mittleren Bereich.

Klicken Sie mit der rechten Maustaste auf Windows-Authentifizierung und wählen Sie dann Anbieter aus. Wählen Sie für jeden Anbieter in der Liste den Anbieter aus, wählen Sie Entfernen und wählen Sie dann OK.

Nachdem alle Anbieter entfernt wurden, klicken Sie mit der rechten Maustaste auf Windows-Authentifizierung und wählen Deaktivieren aus.

Wiederholen Sie die vorherigen Schritte, um alle Windows-Authentifizierungsanbieter von den Standortordnern nga und AppWebServices zu entfernen.

Fügen Sie die AD FS-Adresse zur lokalen Intranetzone des Clients hinzu, um Aufforderungen zur Client-Authentifizierung zu vermeiden

- Wählen Sie auf dem Client-Computer Start, geben Sie inetcpl.cpl ein, und wählen Sie die Eingabetaste, um Eigenschaften von Internet zu öffnen.

- Wählen Sie die Registerkarte Sicherheit, wählen Sie die Zone Lokales Intranet, wählen Sie Sites und wählen Sie dann Erweitert.

- Geben Sie die AD FS-Adresse ein, wählen Sie Hinzufügen, wählen Sie Schließen, wählen Sie OK und wählen Sie dann erneut OK.

Anwendungsberechtigung gewähren

Führen Sie im AD FS-Server den folgenden Befehl in einer Windows PowerShell-Konsole aus. Dies ist erforderlich, wenn Sie Windows Server 2016 AD FS oder spätere Versionen verwenden.

Grant-AdfsApplicationPermission -ClientRoleIdentifier "<client_id/org_id>" -ServerRoleIdentifier "<org_auth_url>"

Wichtig

Stellen Sie sicher, dass org_auth_url eine vollständige und genaue URL ist. Außerdem muss der nachfolgende Schrägstrich / enthalten sein.

Beispiel:

Grant-AdfsApplicationPermission -ClientRoleIdentifier "806e5da7-0600-e611-80bf-6c3be5b27d7a" -ServerRoleIdentifier https://auth.contoso.com:444/

Um die Authentifizierungs-URL anzuzeigen, führen Sie diesen PowerShell-Befehl aus:

Get-ADFSRelyingPartyTrust

Starten Sie AD FS neu

Führen Sie im AD FS-Server die folgenden PowerShell-Befehle aus, um AD FS zu zwingen, neu zu starten.

net stop adfssrv

net start adfssrv

Geräte-Registrierungsdienst (DRS) auf dem Verbundserver aktivieren

Um sicherzustellen, dass sich Geräte mit Ihrer Bereitstellung verbinden können, folgen Sie den Anweisungen in diesem Thema: Konfigurieren Sie einen Verbundserver mit dem Device Registration Service.

Benutzerdefinierte Zertifikate mithilfe des MMC-Snap-Ins „Zertifikate“ anfordern

In diesem Abschnitt wird erläutert, wie Sie eine benutzerdefinierte Zertifikatsanforderung (CSR) generieren, mit der Sie ein SSL-Zertifikat für das lokale Microsoft Dynamics 365 Customer Engagement erhalten können.

Wichtig

Die folgenden Schritte sind obligatorisch, damit die anspruchsbasierte Authentifizierung und die Bereitstellung mit Internetzugriff funktionieren.

- Melden Sie sich bei einem beliebigen Windows-Computer mit einem Konto an, das zur Gruppe Administrierende gehört.

- Wählen Sie Start, Typ mmc.exe aus und bestätigen Sie über die Eingabetaste.

- Wählen Sie in der Befehlsleiste Datei und dann Snap-In hinzufügen/entfernen.

- Wählen Sie in der Liste der verfügbaren Snap-Ins Zertifikate und dann Hinzufügen aus.

- Wählen Sie Computerkonto und dann Weiter aus.

- Wählen Sie Lokaler Computer, Fertig und dann OK aus.

Nachdem Sie das Snap-In „Zertifikate“ für den geöffneten lokalen Computerspeicher hinzugefügt haben, erstellen Sie eine benutzerdefinierte Zertifikatsanforderung.

Erweitern Sie in der MMC-Konsolenstruktur Zertifikate (lokaler Computer).

Gehen Sie mit der rechten Maustaste auf Persönlich, zeigen Sie auf Alle Aufgaben, dann auf Erweiterte Vorgänge und wählen Sie Benutzerdefinierte Anforderung erstellen aus.

Der Assistent für die Zertifikatregistrierung öffnet sich. Wählen Sie Weiter.

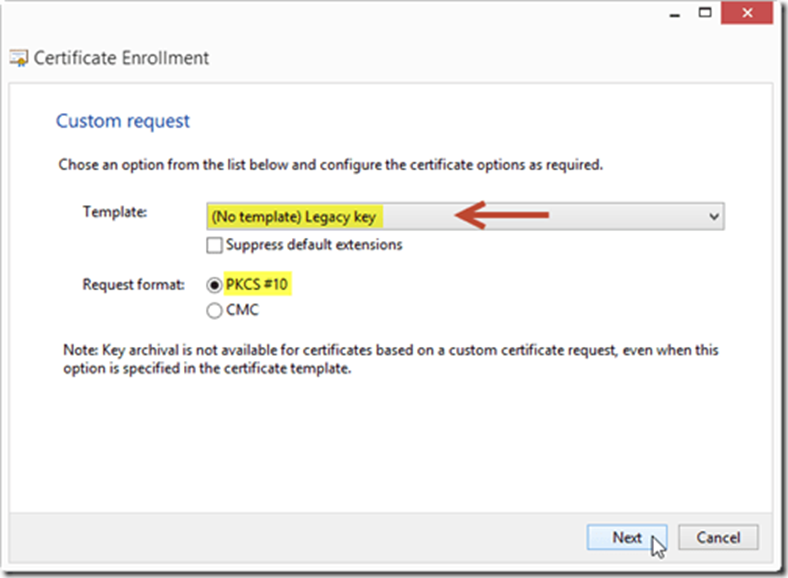

Wählen Sie auf der Seite Zertifikatregistrierungsrichtlinie auswählen unter Benutzerdefinierte Anforderung die Option Ohne Registrierungsrichtlinie fortfahren aus und wählen Sie dann Weiter.

Wählen Sie auf der Seite Benutzerdefinierte Anforderungen neben den Optionen für die Vorlage(Keine Vorlage) Legacyschlüssel und dann die Anforderungsformatoption PKCS #10 aus. Wählen Sie dann Weiter.

Wichtig

CNG-Zertifikate werden nicht unterstützt.

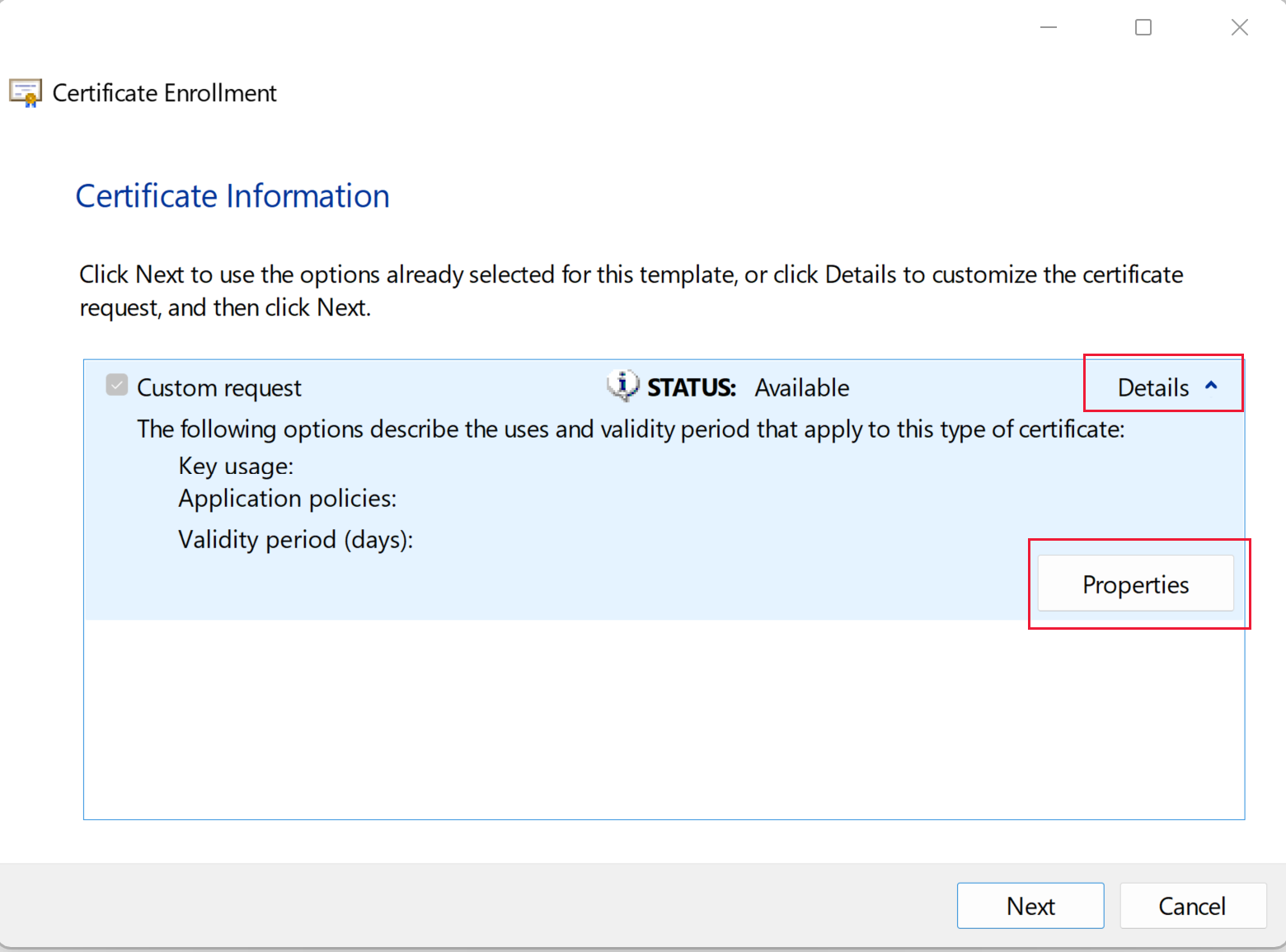

Erweitern Sie auf der Seite ZertifikatinformationenDetails und wählen Sie dann Eigenschaften aus.

Geben Sie auf der Registerkarte Allgemein den Anzeigenamen ein und wählen Sie dann Anwenden.

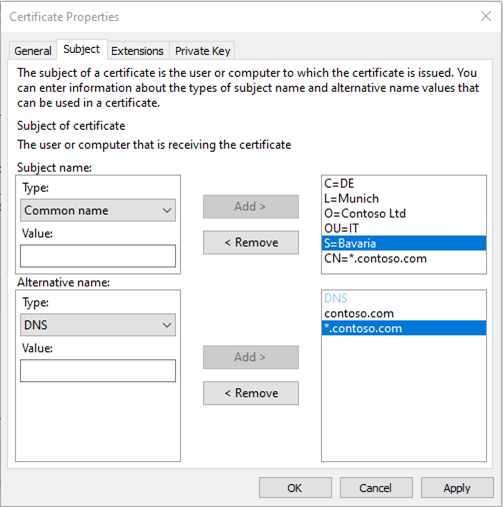

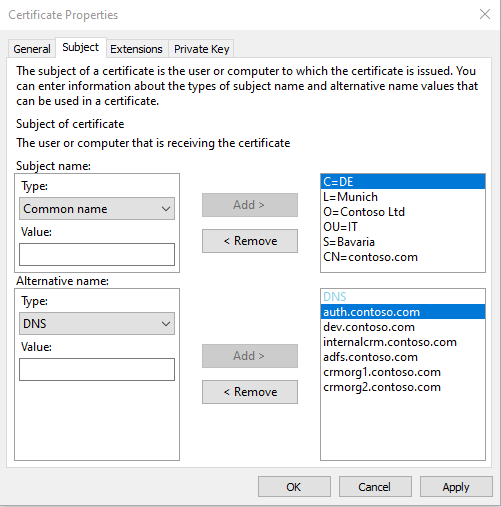

Wählen Sie die Registerkarte Betreff aus und fügen Sie die relevanten Betreff- und alternativen Namen für das Zertifikat hinzu. Einige öffentliche Zertifizierungsstellen verlangen unterschiedliche Betreffwerte. Weitere Informationen: Beispiele für Zertifikatsbetreff- und alternative Namen

Nachdem Sie alle relevanten Werte hinzugefügt haben, wählen Sie Anwenden aus.

Wählen Sie die Registerkarte Erweiterungen aus.

- Erweitern Sie Schlüsselverwendung und Datenverschlüsselunghinzufügen, Digitale Signatur und Schlüsselverschlüsselung als Ausgewählte Optionen.

- Erweitern Sie Erweiterte Schlüsselverwendung (Anwendungsrichtlinien) und dann Serverauthentifizierunghinzufügen und Clientauthentifizierung als Ausgewählte Optionen.

- Wählen Sie Übernehmen aus.

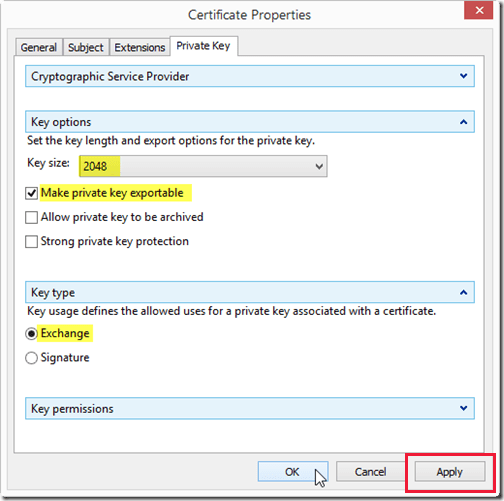

Wählen Sie die Registerkarte Privater Schlüssel.

- Erweitern Sie Kryptografiedienstanbieter und wählen Sie dann Microsoft RSA Schannel-Kryptografieanbieter (Verschlüsselung) aus

- Erweitern Sie Schlüsseloptionen und stellen Sie dann die Schlüsselgröße auf 2048 (oder höher) und wählen Sie die Option Privaten Schlüssel exportierbar machen.

- Erweitern Sie Schlüsseltyp und wählen Sie dann Exchange aus.

- Wählen Sie Übernehmen aus.

Überprüfen Sie alle Registerkarten, um sicherzustellen, dass alle erforderlichen Optionen ausgewählt oder eingegeben sind. Wählen Sie nach der Überprüfung OK aus.

Die Seite Zertifikatsregistrierung wird angezeigt. Wählen Sie Weiter.

Geben Sie auf der Seite Wo möchten Sie die Offline-Anforderung speichern den vollständigen Pfad zum Speichern der Anforderungsdatei ein und stellen Sie sicher, dass Dateiformat auf Base 64 eingestellt ist. Klicken Sie auf Fertig stellen.

Nun verfügen Sie über eine CSR im BASE-64-Format, die Sie zur Signierung an eine externe oder interne Zertifizierungsstelle weiterleiten können.

Wichtig

Es ist kein privater Schlüssel enthalten. Dadurch wird eine Gefährdung des privaten Schlüssels bei der Übertragung an eine Zertifizierungsstelle verhindert.

Ihr Anbieter stellt Ihnen eine signierte Version des Zertifikats einschließlich des privaten Schlüssels und der Nutzlast zur Verfügung. Das Zertifikat, das Sie erhalten, muss wieder auf demselben Computer importiert werden, auf dem Sie die Zertifikatsanforderung erstellt haben.

Das erhaltene Zertifikat importieren und dann exportieren

Importieren Sie das Zertifikat in den lokalen Zertifikatsspeicher (persönlich) und die Anforderung wird automatisch abgeschlossen. Dadurch werden der private und der öffentliche Schlüssel zusammengeführt. Gehen Sie im MMC-Snap-In „Zertifikate“ mit der rechten Maustaste auf den Ordner Zertifikate im Ordner Persönlich und zeigen Sie auf Alle Aufgaben. Wählen Sie dann Importieren aus. Navigieren Sie zu dem Zertifikat, wählen Sie es aus und führen Sie die Schritte im Zertifikatimport-Assistenten aus, um es zu importieren.

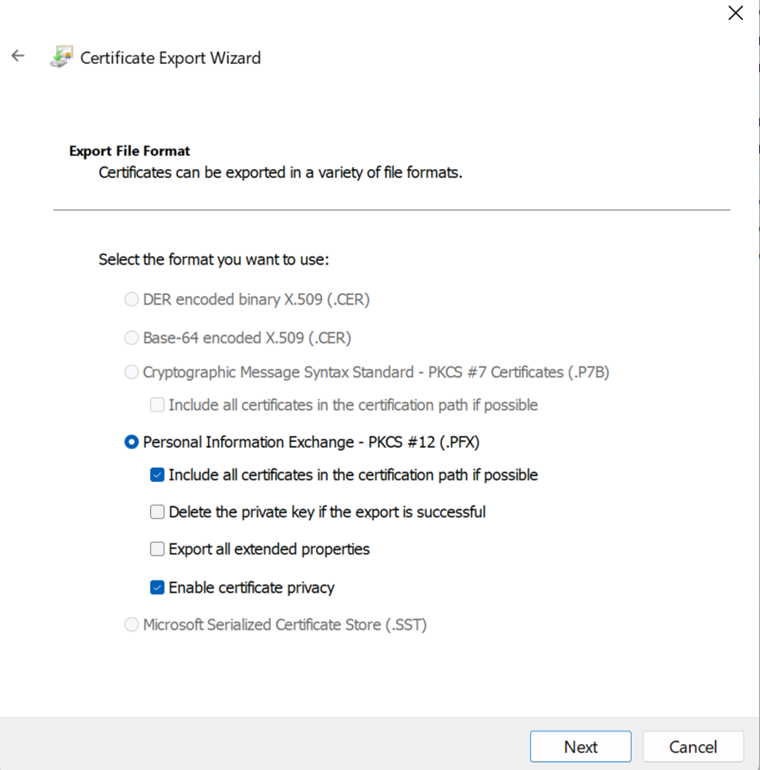

Abschließend exportieren Sie das Zertifikat.

- Gehen Sie im MMC-Snap-In „Zertifikate“ mit der rechten Maustaste auf das Zertifikat, zeigen Sie auf Alle Aufgaben und wählen Sie dann Exportieren aus.

- Wählen Sie im Zertifikatimport-AssistentenWeiter und dann Ja, den privaten Schlüssel exportieren aus. Wählen Sie Weiter.

- Behalten Sie auf der Seite Exportdateiformat alle Standardeinstellungen bei und wählen Sie dann Weiter aus.

- Wählen Sie auf der Seite Sicherheit die Option Kennwort aus.

- Geben Sie ein Kennwort ein, das Ihr privater Schlüssel sein soll. Stellen Sie sicher, dass Sie diese Informationen an einem sicheren Ort speichern.

- Wählen Sie als VerschlüsselungAES256-SHA256 aus.

- Wählen Sie Weiter.

- Geben Sie den Ordnerpfad ein, in dem Sie das Zertifikat speichern möchten, das im PFX-Format gespeichert wird.

- Wählen Sie Weiter und dann Beenden.

Jetzt können Sie das PFX-Zertifikat für Dynamics 365 Customer Engagement (on-premises) und auch andere Anwendungen wie AD FS verwenden.

Wichtig

Wenn Ihre Zertifizierungsstelle keine Anforderungen für Legacyzertifikate akzeptiert, stellen Sie sicher, dass alle Anforderungen außer dem Kryptografiedienstanbieter (CSP) erfüllt sind. Sie können die folgende Certutil.exe in einer Befehlsshell mit erhöhten Rechten ausführen, um das PFX mit dem erforderlichen Anbieter erneut zu importieren.

certutil -csp "Microsoft RSA SChannel Cryptographic Provider" -importpfx <drive><name of cert>.pfx AT_KEYEXCHANGE

Beispiele für Zertifikatsbetreff- und alternative Namen

Beispiele für Betreffnamen.

| Type | Eingegebener Wert | Name des Betreffs |

|---|---|---|

| Land / Region | DE | C=DE |

| Ort | München | L=München |

| Organization | Contoso Ltd. | O=Contoso Ltd |

| Organisationseinheit | IT | OU=IT |

| Bundesstaat | Bayern | S=Bayern |

| Allgemeiner Name | *.contoso.com1 | CN=*.contoso.com1 |

1Verwendet Platzhalter. Wir empfehlen ein Platzhalter-Zertifikat, da es alle für die Domain erstellten DNS-Werte abdeckt.

Stellen Sie sicher, dass die alternativen Betreffnamen (SAN) alle benötigten DNS-Werte abdecken. Alternative Namens-DNS-Typwerte für das fiktive Unternehmen Contoso können zum Beispiel auth.contoso.com, dev.contoso.com, internalcrm.contoso.com, adfs.contoso.com, crmorg1.contoso.com, crmorg2.contoso.com usw. sein.

Datenbanken für SQL-Server AlwaysOn konfigurieren

Obwohl sich der unten referenzierte Artikel auf eine frühere Version von Dynamics 365 Customer Engagement (on-premises) bezieht, können Sie ähnliche Schritte verwenden, um die Organisations- und Konfigurationsdatenbanken von Version 9 von Dynamics 365 Customer Engagement (on-premises) für SQL-Server AlwaysOn zu konfigurieren.

Wichtig

Die abschließenden Aufgaben unter Schritt 4 im folgenden Artikellink beschreiben, wie die MSCRMSqlClrLogin-SQL-Anmeldung unter SQL-Anmeldung für Microsoft Dynamics 365-Sicherheitsgruppen auf allen sekundären Replikaten erstellen erstellt wird, sind auf diese Version nicht anwendbar und sollten ignoriert werden, wenn Dynamics 365 Customer Engagement (on-premises) Datenbanken der Version 9 für die Verwendung von SQL-Server AlwaysOn konfiguriert werden.

MSCRMSqlClrLogin-SQL-Anmeldung, der asymmetrische Schlüssel dafür und Microsoft.Crm.SqlClr.Helper.dll sind bei Dynamics 365 Customer Engagement (on-premises), Version 9, nicht erforderlich.

Weitere Informationen: Konfigurations- und Organisationsdatenbanken für SQL-Server-AlwaysOn-Failover festlegen

Benutzerschulung und -annahme

Mehr Informationen: Trainings- und Übungspaket für Microsoft Dynamics 365

Siehe auch

Installation der lokalen Version von Dynamics 365

Betrieb von Microsoft Dynamics 365