Steuern von Microsoft Entra-Dienstkonten

Es gibt drei Typen von Dienstkonten in Microsoft Entra: verwaltete Identitäten, Dienstprinzipale und Benutzerkonten, die als Dienstkonten genutzt werden. Wenn Sie Dienstkonten für die automatisierte Verwendung erstellen, werden ihnen Berechtigungen für den Zugriff auf Ressourcen in Azure und Microsoft Entra ID erteilt. Bei den Ressourcen kann es sich beispielsweise um Microsoft 365-Dienste, SaaS-Anwendungen (Software-as-a-Service), benutzerdefinierte Anwendungen, Datenbanken oder Personalsysteme handeln. Die Steuerung von Microsoft Entra ID-Dienstkonten umfasst die Verwaltung ihrer Erstellung, ihrer Berechtigungen und ihres Lebenszyklus, um Sicherheit und Kontinuität zu gewährleisten.

Weitere Informationen:

Hinweis

Benutzerkonten sollten nicht als Dienstkonten verwendet werden, da sie weniger sicher sind. Das gilt auch für lokale Dienstkonten, die mit Microsoft Entra ID synchronisiert werden, da sie nicht in Dienstprinzipale konvertiert werden. Stattdessen empfehlen wir verwaltete Identitäten oder Dienstprinzipale und die Verwendung des bedingten Zugriffs.

Weitere Informationen: Was ist bedingter Zugriff?

Planen Ihres Dienstkontos

Dokumentieren Sie vor der Erstellung eines Dienstkontos oder der Registrierung einer Anwendung die Schlüsselinformationen des Dienstkontos. Verwenden Sie die Informationen, um das Konto zu überwachen und zu steuern. Es empfiehlt sich, die folgenden Daten zu sammeln und in Ihrer Konfigurationsverwaltungsdatenbank (Configuration Management Database, CMDB) nachzuverfolgen:

| Daten | BESCHREIBUNG | Details |

|---|---|---|

| Besitzer | Benutzer oder Gruppe, der bzw. die für die Verwaltung und Überwachung des Dienstkontos verantwortlich ist | Erteilen Sie dem Besitzer die Berechtigungen für die Kontoüberwachung, und implementieren Sie eine Möglichkeit zur Problembehandlung. Die Problembehebung erfolgt durch den Besitzer oder durch eine Anfrage an das IT-Team. |

| Zweck | So verwenden Sie ein Dienstkonto: | Ordnen Sie das Dienstkonto einem Dienst, einer Anwendung oder einem Skript zu. Vermeiden Sie die Erstellung von Mehrzweck-Dienstkonten. |

| Berechtigungen (Bereiche) | Voraussichtliche Berechtigungen | Dokumentieren Sie die Ressourcen, auf die zugegriffen wird, und die Berechtigungen für diese Ressourcen. |

| CMDB-Link | Link zu den Ressourcen, auf die zugegriffen werden soll, sowie zu Skripts, in denen das Dienstkonto verwendet wird | Dokumentieren Sie die Ressourcen- und Skriptbesitzer, um die Auswirkungen von Änderungen zu kommunizieren. |

| Risikobewertung | Risiko und geschäftliche Auswirkungen, wenn das Konto kompromittiert ist | Verwenden Sie diese Informationen, um den Berechtigungsumfang einzugrenzen und den Zugriff auf Informationen zu bestimmen. |

| Überprüfungszeitraum | Der Ablaufplan der Dienstkontoüberprüfungen durch den Besitzer | Überprüfen Sie die Kommunikationen und Rezensionen. Dokumentieren Sie was passiert, wenn eine Überprüfung nach dem geplanten Überprüfungszeitraum durchgeführt wird. |

| Lebensdauer | Erwartete maximale Kontolebensdauer | Verwenden Sie diese Messung, um die Kommunikation mit dem Besitzer zu planen und die Konten zu deaktivieren und anschließend zu löschen. Legen Sie ein Ablaufdatum für Anmeldeinformationen fest, wodurch ein automatisches Rollover verhindert wird. |

| Name | Standardisierter Kontoname | Eine Namenskonvention für Dienstkonten zum Suchen, Sortieren und Filtern dieser Konten erstellen |

Prinzip der geringsten Rechte

Gewähren Sie dem Dienstkonto die Berechtigungen, die zum Ausführen der zugehörigen Aufgaben erforderlich sind. Wenn ein Dienstkonto Berechtigungen auf höherer Ebene benötigt, untersuchen Sie den Grund dafür, und versuchen Sie, die Berechtigungen zu reduzieren.

Für Dienstkontoberechtigungen empfiehlt sich Folgendes:

Berechtigungen

- Weisen Sie Dienstkonten keine integrierten Rollen zu

- Dem Dienstprinzipal wird eine privilegierte Rolle zugewiesen

- Schließen Sie Dienstkonten nicht in Gruppen mit erhöhten Berechtigungen ein.

- Siehe Get-MgDirectoryRoleMember:

Get-MgDirectoryRoleMember, und filtern Sie nach dem Objekttyp „Dienstprinzipal“, oder verwenden SieGet-MgServicePrincipal | % { Get-MgServicePrincipalAppRoleAssignment -ObjectId $_ }.

- Siehe Einführung in Berechtigungen und Einwilligung zum Einschränken der Funktionen, auf die ein Dienstkonto für eine Ressource zugreifen kann.

- Dienstprinzipale und verwaltete Identitäten können Open Authorization (OAuth) 2.0-Bereiche in einem delegierten Kontext, der die Identität eines angemeldeten Benutzers annimmt, oder als Dienstkonto im Anwendungskontext verwenden. Niemand ist im Anwendungskontext angemeldet.

- Bestätigen Sie die Bereiche, in denen Servicekonten Ressourcen anfordern

- Wenn ein Konto „Files.ReadWrite.All“ anfordert, bewerten Sie, ob „File.Read.All“ benötigt wird

- Referenz zu Microsoft Graph-Berechtigungen

- Stellen Sie sicher, dass Sie dem Entwickler der Anwendung oder der API den angeforderten Zugriff gewähren möchten.

Duration

- Schränken Sie die Anmeldeinformationen für das Dienstkonto (geheimer Clientschlüssel, Zertifikat) auf einen voraussichtlichen Verwendungszeitraum ein.

- Planen regelmäßiger Überprüfungen der Nutzung und des Zwecks des Dienstkontos

- Stellen Sie sicher, dass Überprüfungen vor dem Ablauf des Kontos erfolgen.

Nachdem Sie den Zweck, den Umfang und die Berechtigungen verstanden haben, erstellen Sie Ihr Dienstkonto, und befolgen Sie die Anweisungen in den folgenden Artikeln.

- Verwenden verwalteter Identitäten für App Service und Azure Functions

- Erstellen einer Microsoft Entra ID-Anwendung und eines Dienstprinzipals mit Zugriff auf Ressourcen

Verwenden Sie nach Möglichkeit eine verwaltete Identität. Falls Sie keine verwaltete Identität verwenden können, verwenden Sie einen Dienstprinzipal. Wenn Sie keinen Dienstprinzipal verwenden können, verwenden Sie ein Microsoft Entra-Benutzerkonto.

Erstellen eines Lebenszyklusprozesses

Der Lebenszyklus eines Dienstkontos beginnt mit der Planung und endet mit der endgültigen Löschung. In den folgenden Abschnitten wird erläutert, wie Sie das Konto überwachen, Berechtigungen überprüfen, die Fortsetzung Kontonutzung bestimmen und letztendlich die Bereitstellung aufheben.

Überwachen von Dienstkonten

Überwachen Sie Ihre Dienstkonten, um sicherzustellen, dass sein Nutzungsmuster korrekt ist und dass das Dienstkonto verwendet wird.

Erfassen und Überwachen der Anmeldungen für Dienstkonten

Verwenden Sie zum Überwachen eine der folgenden Methoden:

- Microsoft Entra-Anmeldeprotokolle im Azure-Portal

- Exportieren der Microsoft Entra-Anmeldeprotokolle in

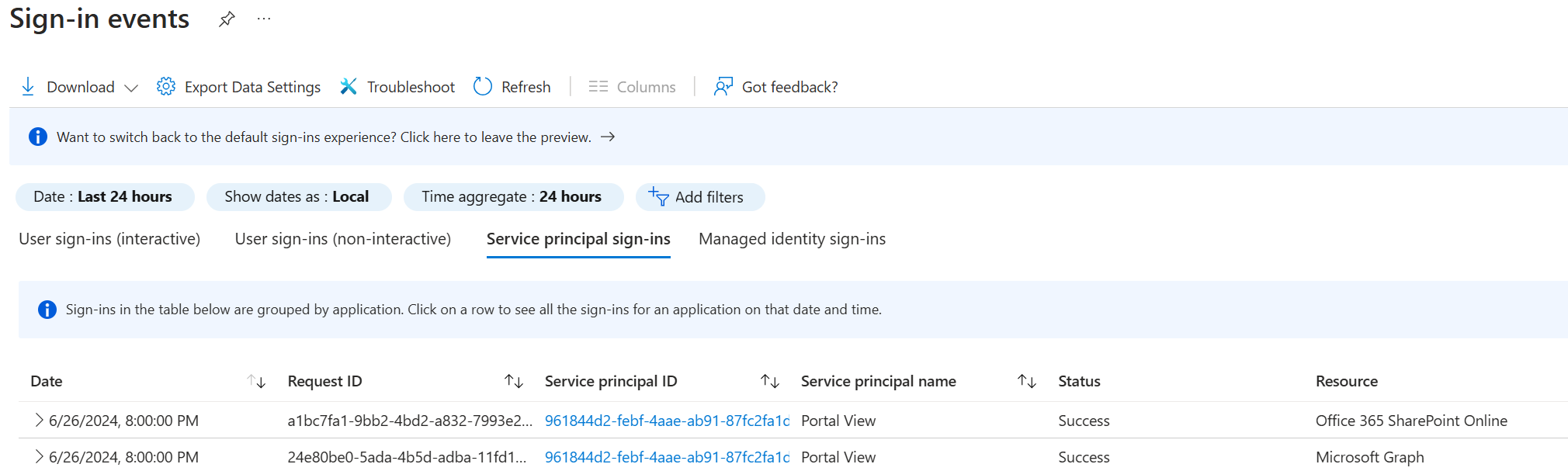

Verwenden Sie den folgenden Screenshot, um die Anmeldungen des Dienstprinzipals anzuzeigen.

Anmeldeprotokolldetails

Suchen Sie in Anmeldeprotokollen nach den folgenden Details.

- Dienstkonten, die nicht beim Mandanten angemeldet sind

- Änderungen in Anmeldedienstkontomustern

Es empfiehlt sich, Microsoft Entra-Anmeldeprotokolle zu exportieren und sie in ein SIEM-Tool (Security Information & Event Management) wie etwa Microsoft Sentinel zu importieren. Verwenden Sie das SIEM-Tool, um Warnungen und Dashboards zu erstellen.

Überprüfen von Dienstkontoberechtigungen

Überprüfen Sie regelmäßig die Dienstkontoberechtigungen und die Bereiche, auf die zugegriffen wird, um zu ermitteln, ob sie verringert oder entfernt werden können.

- Siehe Get-MgServicePrincipalOauth2PermissionGrant

- Siehe,

AzureADAssessmentund Bestätigen der Gültigkeit - Legen Sie für die Anmeldeinformationen des Dienstprinzipals nicht Niemals ablaufen fest.

- Verwenden Sie nach Möglichkeit Zertifikate oder Anmeldeinformationen, die in Azure Key Vault gespeichert sind

Neuzertifizieren der Dienstkontoverwendung

Richten Sie einen regulären Überprüfungsprozess ein, um eine regelmäßige Überprüfung von Dienstkonten durch Besitzer und das Sicherheits- oder IT-Team zu gewährleisten.

Der Prozess umfasst:

- Bestimmen Sie den Überprüfungszyklus von Dienstkonten und dokumentieren Sie ihn in Ihrer CMDB.

- Kommunikation mit Besitzer, Sicherheitsteam, IT-Team vor einer Überprüfung

- Ermitteln Sie die Warnkommunikation und ihren Zeitpunkt, wenn die Überprüfung verpasst wird.

- Anweisungen für den Fall, dass die Besitzer keine Überprüfung durchführen oder nicht reagieren

- Deaktivieren, aber löschen Sie das Konto nicht, bis die Überprüfung abgeschlossen ist.

- Anweisungen zum Bestimmen von Abhängigkeiten Benachrichtigen Sie Ressourcenbesitzern über Effekte.

Die Überprüfung umfasst den Besitzer und einen IT-Partner, und sie bestätigen:

- Konto ist erforderlich

- Die dem Konto gewährten Berechtigungen sind angemessen und notwendig. Falls nicht, wird eine Änderung angefordert.

- Der Zugriff auf das Konto und seine Anmeldeinformationen werden gesteuert.

- Kontoanmeldeinformationen sind genau: Anmeldeinformationstyp und Lebensdauer

- Die Kontorisikobewertung hat sich seit der vorherigen Neuzertifizierung nicht geändert.

- Die erwartete Kontolebensdauer und das nächste Neuzertifizierungsdatum aktualisieren

Aufheben der Bereitstellung von Dienstkonten

Die Bereitstellung von Dienstkonten muss in folgenden Fällen aufgehoben werden:

- Das Kontoskript oder die Anwendung wurde eingestellt.

- Das Kontoskript oder die Anwendungsfunktion wurde eingestellt. Zum Beispiel Zugriff auf eine Ressource.

- Dienstkonto wird durch ein anderes Dienstkonto ersetzt

- Die Anmeldeinformationen sind abgelaufen, oder das Konto ist nicht funktionsfähig, und es liegen keine Beschwerden vor

Die Aufhebung der Bereitstellung umfasst die folgenden Aufgaben:

Nachdem die Bereitstellung der zugeordneten Anwendung oder des zugehörigen Skripts aufgehoben wurde:

- Anmeldeprotokolle in Microsoft Entra ID und Ressourcenzugriff durch das Dienstkonto

- Wenn das Konto aktiv, ermitteln Sie, wie es verwendet wird, bevor Sie fortfahren.

- Für eine verwaltete Dienstidentität, deaktivieren Sie die Anmeldung des Dienstkontos, entfernen Sie es aber nicht aus dem Verzeichnis.

- Widerrufen Sie Rollenzuweisungen und OAuth2-Einwilligungszuweisungen für das Dienstkonto.

- Löschen Sie das Dienstkonto nach einem definierten Zeitraum und einer Warnung für Besitzer aus dem Verzeichnis.