Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für:  Mitarbeitermandanten (weitere Informationen)

Mitarbeitermandanten (weitere Informationen)

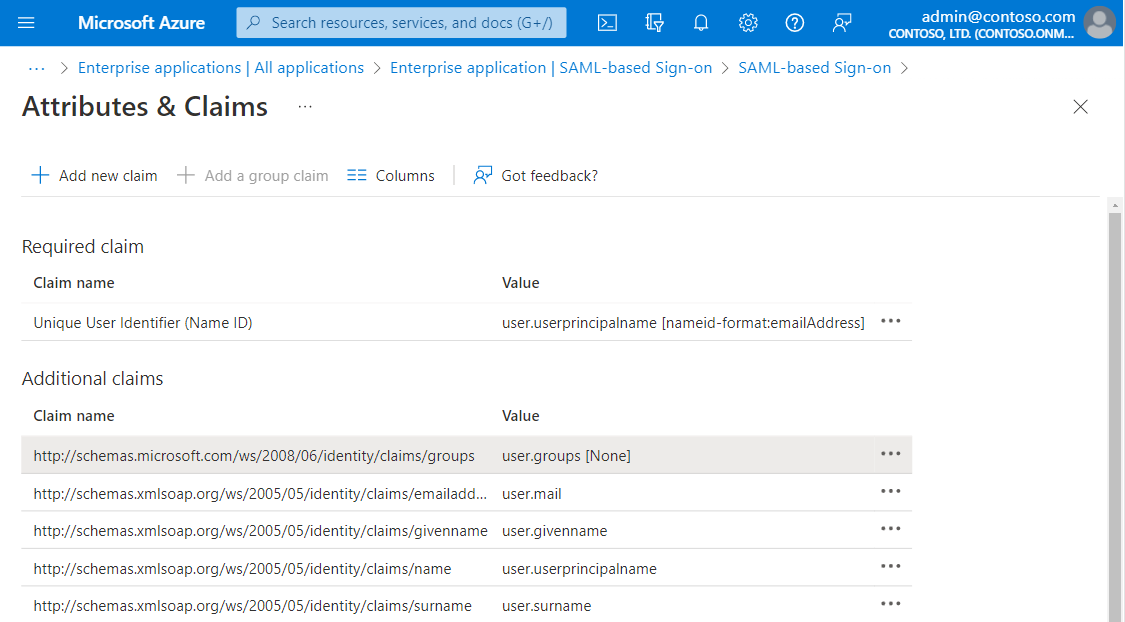

Mit der externen Microsoft Entra-ID können Sie die Ansprüche anpassen, die im SAML-Token für Benutzer der B2B-Zusammenarbeit ausgegeben werden. Wenn sich ein Benutzer bei der Anwendung authentifiziert, stellt Microsoft Entra ID ein SAML-Token für die App aus, das Informationen (so genannte „Ansprüche“) über den Benutzer enthält, die ihn eindeutig identifizieren. Standardmäßig enthält dieser Anspruch den Benutzernamen, die E-Mail-Adresse, den Vornamen und den Familiennamen der Benutzerin bzw. des Benutzers.

Im Microsoft Entra Admin Center können Sie die Ansprüche anzeigen oder bearbeiten, die im SAML-Token an die Anwendung gesendet werden. Um auf die Einstellungen zuzugreifen, navigieren Sie zu Entra ID>Unternehmens-Apps> für einmaliges Anmelden konfigurierte Anwendung >Einmaliges Anmelden. Siehe die SAML-Tokeneinstellungen im Abschnitt "Benutzerattribute" .

Möglicherweise müssen Sie die im SAML-Token ausgestellten Ansprüche aus zwei Gründen bearbeiten:

Die Anwendung erfordert einen anderen Satz von Anspruchs-URIs oder Anspruchswerten.

Für die Anwendung muss sich der NameIdentifier-Anspruch von dem benutzerprinzipalnamen (UPN) unterscheiden, der in der Microsoft Entra-ID gespeichert ist.

Erfahren Sie, wie Sie Ansprüche in Anpassen von Ansprüchen, die im SAML-Token für Unternehmensanwendungen in Microsoft Entra IDausgegeben wurden, hinzufügen und bearbeiten.

UPN-Anspruchsverhalten für B2B-Benutzer

Wenn Sie den UPN-Wert als Anwendungstokenanspruch ausgeben müssen, verhält sich die tatsächliche Anspruchszuordnung für B2B-Benutzer möglicherweise anders. Wenn sich der B2B-Benutzer mit einer externen Microsoft Entra-Identität authentifiziert und Sie user.userprincipalname als Quellattribut angeben, stellt Microsoft Entra ID das UPN-Attribut aus dem Heim-Tenant für diesen Benutzer aus.

Für alle anderen externen Identitätstypen, wie SAML/WS-Fed, Google und E-Mail-Einmalkennwort (OTP), gibt das System, wenn user.userprincipalname als Anspruch verwendet wird, anstelle der E-Mail-Adresse des Benutzers dessen UPN aus. Wenn der tatsächliche UPN im Tokenanspruch für alle B2B-Benutzer ausgegeben werden soll, legen Sie stattdessen user.localuserprincipalname als Quellattribut fest.

Hinweis

Das in diesem Abschnitt erwähnte Verhalten entspricht sowohl für cloudbasierte B2B-Benutzer als auch für synchronisierte Benutzer, die zur B2B-Zusammenarbeit eingeladen/konvertiert wurden.

Zugehöriger Inhalt

- Informationen zu B2B-Benutzereigenschaften für die Zusammenarbeit finden Sie unter Eigenschaften eines Microsoft Entra B2B-Benutzer für die Zusammenarbeit.