Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Szenario: In diesem Szenario erfahren Sie, wie Sie mithilfe der benutzerdefinierten Erweiterbarkeit und einer Logik-App automatisch ServiceNow-Tickets für die manuelle Bereitstellung von Benutzern generieren können, die Zuweisungen erhalten haben und Zugriff auf Apps benötigen.

In diesem Lernprogramm lernen Sie Folgendes:

- Hinzufügen eines Logik-App-Workflows zu einem vorhandenen Katalog

- Hinzufügen einer benutzerdefinierten Erweiterung zu einer Richtlinie in einem vorhandenen Zugriffspaket

- Registrieren einer Anwendung in Microsoft Entra ID zum Fortsetzen des Berechtigungsverwaltungsworkflows

- Konfigurieren von ServiceNow für die Automatisierungsauthentifizierung

- Anfordern des Zugriffs auf ein Zugriffspaket als Endbenutzer

- Erhalten des Zugriffs auf das angeforderte Zugriffspaket als Endbenutzer

Voraussetzungen

- Ein Microsoft Entra-Benutzerkonto mit einem aktiven Azure-Abonnement. Falls Sie noch über keins verfügen, können Sie ein kostenloses Konto erstellen.

- Eine der folgenden am wenigsten privilegierten Rollen: Cloudanwendungsadministrator, Anwendungsadministrator oder Besitzer des Dienstprinzipals.

- Eine ServiceNow-Instanz, Version Rome oder höher

- SSO-Integration in ServiceNow. Wenn dies noch nicht konfiguriert ist, lesen Sie den ArtikelTutorial: Integration des einmaligen Anmeldens (Single Sign-On, SSO) von Microsoft Entra mit ServiceNow, bevor Sie fortfahren.

Hinweis

Es wird empfohlen, beim Ausführen dieser Schritte eine Rolle mit den geringsten Berechtigungen zu verwenden.

Hinzufügen eines Logik-App-Workflows zu einem vorhandenen Katalog für die Berechtigungsverwaltung

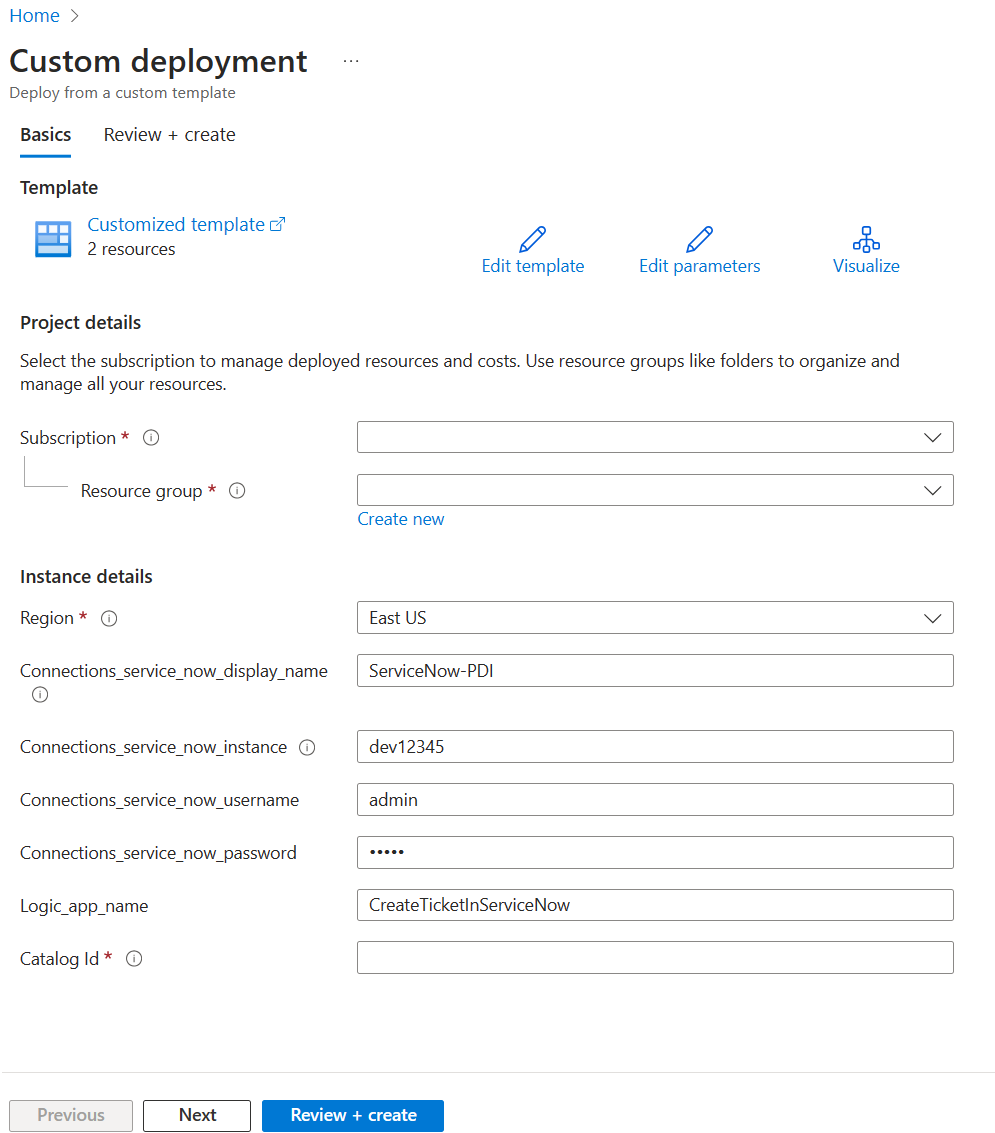

Wenn Sie einem vorhandenen Katalog einen Logic App-Workflow hinzufügen möchten, verwenden Sie die ARM-Vorlage für die Logik-App-Erstellung hier:

Geben Sie die Ressourcengruppendetails zusammen mit der Katalog-ID an, um die Logik-App zuzuordnen und den Kauf auszuwählen. Weitere Informationen zum Erstellen eines neuen Katalogs finden Sie unter Erstellen und Verwalten eines Ressourcenkatalogs in der Berechtigungsverwaltung.

Nachdem ein Katalog erstellt wurde, fügen Sie einen Logic App-Workflow hinzu, indem Sie die folgenden Schritte ausführen:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Tipp

Andere Rollen mit geringsten Berechtigungen, die diese Aufgabe ausführen können, sind der Besitzer des Katalogs und der Ressourcengruppenbesitzer.

Klicken Sie im Menü auf der linken Seite auf Kataloge.

Wählen Sie den Katalog aus, für den Sie eine benutzerdefinierte Erweiterung hinzufügen möchten, und wählen Sie dann im linken Menü die Option Benutzerdefinierte Erweiterungen aus.

Wählen Sie in der Kopf-Navigationsleiste Benutzerdefinierte Erweiterung hinzufügen aus.

Geben Sie auf der Registerkarte Grundlagen den Namen der benutzerdefinierten Erweiterung und eine Beschreibung des Workflows ein. Diese Felder werden in Zukunft auf der Registerkarte Benutzerdefinierte Erweiterungen des Katalogs angezeigt.

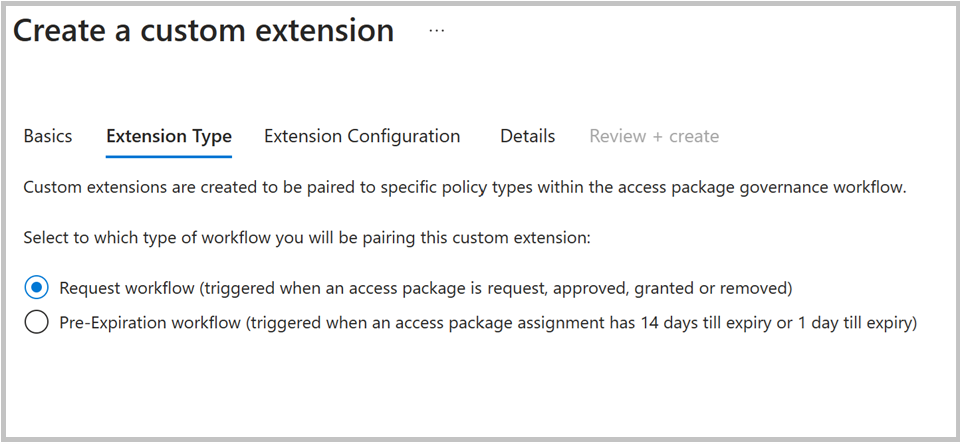

Wählen Sie als Erweiterungstyp „Anforderungsworkflow“, um der Richtlinienphase des zu erstellenden angeforderten Zugriffspakets zu entsprechen.

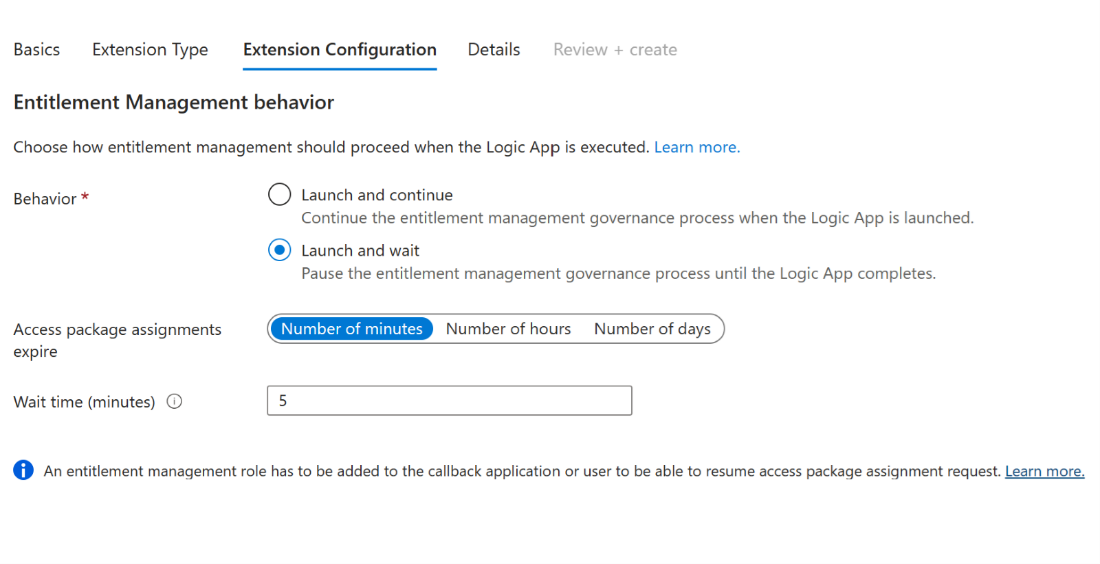

Wählen Sie auf der Registerkarte Erweiterungskonfiguration die Option Starten und warten aus. Dadurch wird die zugeordnete Zugriffspaketaktion angehalten, bis die mit der Erweiterung verknüpfte Logik-App ihre Aufgabe abgeschlossen hat, und es wird eine Fortsetzungsaktion vom Administrator gesendet, um den Prozess fortzusetzen. Weitere Informationen zu diesem Prozess finden Sie unter Konfigurieren von benutzerdefinierten Erweiterungen zum Anhalten von Berechtigungsverwaltungsprozessen.

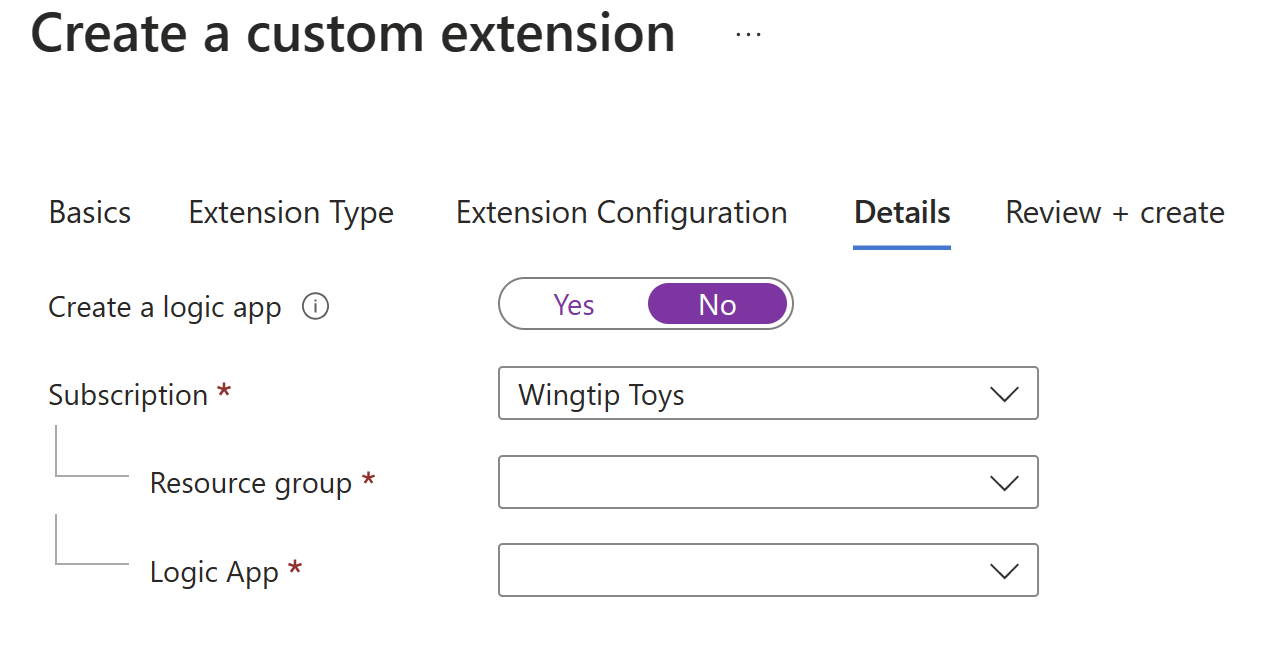

Klicken Sie auf der Registerkarte Details auf "Nein" im Feld "Neue Logik-App erstellen", da die Logik-App bereits in den vorherigen Schritten erstellt wurde. Sie müssen jedoch die Azure-Abonnement- und Ressourcengruppendetails zusammen mit dem Namen der Logik-App angeben.

Überprüfen Sie unter Überprüfen und erstellen die Zusammenfassung Ihrer benutzerdefinierten Erweiterung, und vergewissern Sie sich, dass die Details Ihrer Logik-App-Aufrufe korrekt sind. Klicken Sie anschließend auf Erstellen.

Nach der Erstellung kann auf die Logic App unter Logic-App neben der benutzerdefinierten Erweiterung auf der Seite „Benutzerdefinierte Erweiterungen“ zugegriffen werden. Sie können dies in den Zugriffspaketrichtlinien abrufen.

Tipp

Weitere Informationen zu benutzerdefinierten Erweiterungsfeatures, die Berechtigungsverwaltungsprozesse anhalten, finden Sie unter Konfigurieren von benutzerdefinierten Erweiterungen zum Anhalten von Berechtigungsverwaltungsprozessen.

Hinzufügen einer benutzerdefinierten Erweiterung zu einer Richtlinie in einem vorhandenen Zugriffspaket

Nach dem Einrichten der benutzerdefinierten Erweiterbarkeit im Katalog können Administratoren ein Zugriffspaket mit einer Richtlinie erstellen, um die benutzerdefinierte Erweiterung auszulösen, wenn die Anforderung genehmigt wurde. Dadurch können die Administratoren spezifische Zugriffsanforderungen definieren und den Prozess der Zugriffsprüfung an die Anforderungen ihrer Organisation anpassen.

Wählen Sie im Identity Governance-Portal als Identity Governance-Administrator die Option Zugriffspakete aus.

Tipp

Andere Rollen mit den geringsten Berechtigungen, die diese Aufgabe ausführen können, sind der Katalogbesitzer und der Access-Paket-Manager.

Wählen Sie aus der Liste der bereits erstellten Zugriffspakete das Zugriffspaket aus, dem Sie eine benutzerdefinierte Erweiterung (Logic App) hinzufügen möchten.

Wechseln Sie zur Registerkarte „Richtlinie“, wählen Sie die Richtlinie aus, und wählen Sie dann Bearbeiten aus.

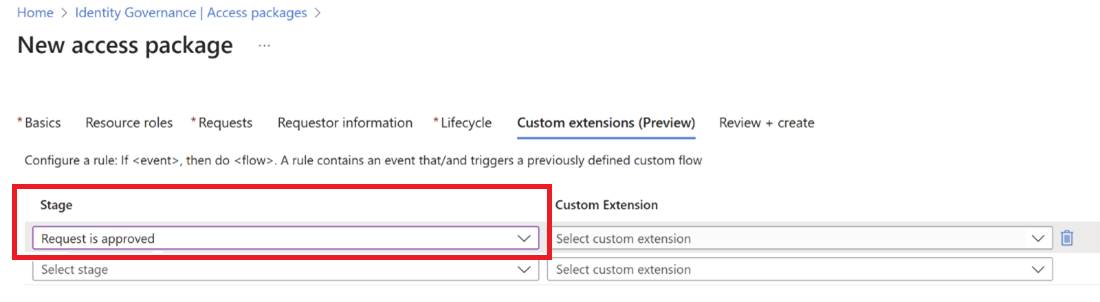

Navigieren Sie in den Richtlinieneinstellung zur Registerkarte Benutzerdefinierte Erweiterungen.

Wählen Sie im Menü Stage unten das Zugriffspaketereignis aus, das Sie als Trigger für diese benutzerdefinierte Erweiterung (Logic-App) verwenden möchten. Wählen Sie für unser Szenario die Option Anforderung wurde genehmigt aus, um den Logik-App-Workflow der benutzerdefinierten Erweiterung auszulösen, wenn das Zugriffspaket genehmigt wurde.

Hinweis

Wenn Sie ein ServiceNow-Ticket für eine abgelaufene Zuweisung erstellen möchten, die zuvor eine Berechtigung erhalten hatte, fügen Sie eine neue Phase für "Zuweisung wurde entfernt" hinzu, und wählen Sie dann die LogicApp aus.

Wählen Sie im Menü unter „Benutzerdefinierte Erweiterung“ die von Ihnen in den obigen Schritten erstellte benutzerdefinierte Erweiterung (Logik-App) aus, die Sie diesem Zugriffspaket hinzufügen möchten. Die von Ihnen ausgewählte Aktion wird ausgeführt, sobald das im Feld Wann ausgewählte Ereignis auftritt.

Wählen Sie Aktualisieren aus, um es einer vorhandenen Zugriffspaketrichtlinie hinzuzufügen.

Hinweis

Wählen Sie Neues Zugriffspaket, wenn Sie ein neues Zugriffspaket erstellen wollen. Weitere Informationen zum Erstellen eines Zugriffspakets finden Sie unter Erstellen eines neuen Zugriffspakets in der Berechtigungsverwaltung. Weitere Informationen zum Bearbeiten eines vorhandenen Zugriffspakets finden Sie unter Ändern der Anforderungseinstellungen für ein Zugriffspaket in der Microsoft Entra-Berechtigungsverwaltung.

Registrieren einer Anwendung mit Geheimnissen im Microsoft Entra Admin Center

Mit Azure können Sie Azure Key Vault verwenden, um Anwendungsgeheimnisse wie Kennwörter zu speichern. Führen Sie die folgenden Schritte aus, um eine Anwendung mit Geheimnissen im Microsoft Entra Admin Center zu registrieren:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Navigieren Sie zu Entra ID>App-Registrierungen.

Wählen Sie unter „Verwalten“ Folgendes aus: „App-Registrierungen“ > „Neue Registrierung“.

Geben Sie einen Anzeigenamen für Ihre Anwendung ein.

Wählen Sie für „Unterstützte Kontotypen“ die Option „Nur Konten in diesem Organisationsverzeichnis“ aus.

Wählen Sie Registrieren.

Nach dem Registrieren Ihrer Anwendung müssen Sie einen geheimen Clientschlüssel hinzufügen. Führen Sie dazu die folgenden Schritte aus:

Navigieren Sie zu Entra ID>App-Registrierungen.

Wählen Sie Ihre Anwendung aus.

Wählen Sie Zertifikate & Geheimnisse > Geheime Clientschlüssel > Neuer geheimer Clientschlüssel aus.

Fügen Sie eine Beschreibung für Ihren geheimen Clientschlüssel hinzu.

Wählen Sie für das Geheimnis eine Ablauffrist aus, oder geben Sie eine benutzerdefinierte Lebensdauer an.

Klicken Sie auf „Hinzufügen“.

Hinweis

Ausführlichere Informationen zum Registrieren einer Anwendung finden Sie unter Schnellstart: Registrieren einer Anwendung bei Microsoft Identity Platform.

Wenn Sie die erstellte Anwendung zum Aufrufen der Microsoft Graph-API zum Fortsetzen (Resume) autorisieren möchten, müssen Sie die folgenden Schritte ausführen:

Navigieren Sie im Microsoft Entra Admin Center zu Identity Governance – Microsoft Entra Admin Center.

Klicken Sie im Menü auf der linken Seite auf Kataloge.

Wählen Sie den Katalog aus, für den Sie die benutzerdefinierte Erweiterung hinzugefügt haben.

Wählen Sie das Menü „Rollen und Administratoren“ aus, und wählen Sie dann „+ Zugriffspaketzuweisungs-Manager hinzufügen“ aus.

Suchen Sie im Dialogfeld „Mitglieder auswählen“ nach der erstellten Anwendung anhand des Namens oder Anwendungsbezeichners. Wählen Sie die Anwendung aus, und wählen Sie dann die Schaltfläche Auswählen aus.

Tipp

Ausführlichere Informationen zur Delegierung und zu Rollen finden Sie in der offiziellen Dokumentation von Microsoft unter Delegierung und Rollen in der Berechtigungsverwaltung.

Konfigurieren von ServiceNow für die Automatisierungsauthentifizierung

An diesem Punkt ist es an der Zeit, ServiceNow so zu konfigurieren, dass der Berechtigungsverwaltungsworkflow nach dem Schließen des ServiceNow-Tickets fortgesetzt wird:

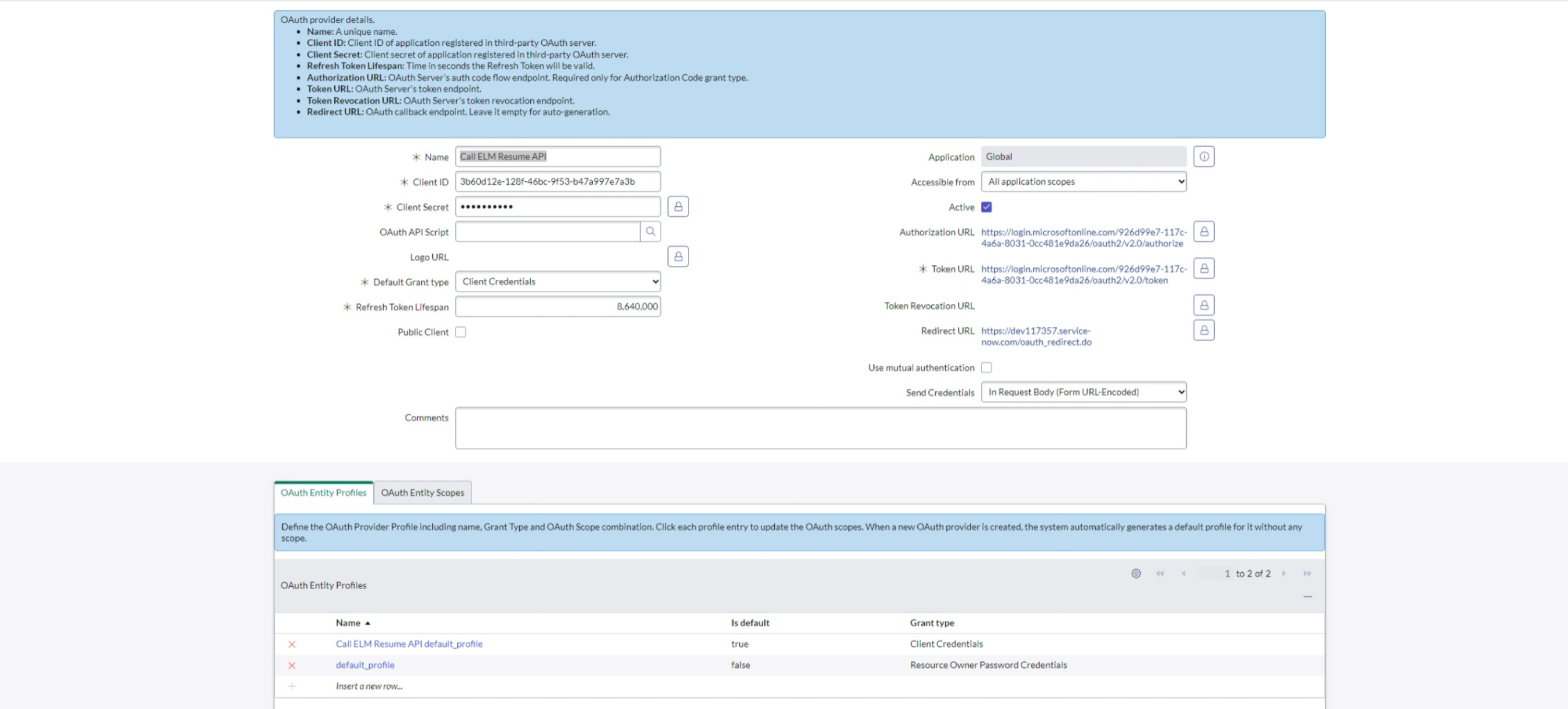

- Registrieren Sie in der ServiceNow-Anwendungsregistrierung eine Microsoft Entra-Anwendung. Führen Sie dazu die folgenden Schritte aus:

- Melden Sie sich bei ServiceNow an, und navigieren Sie zur Anwendungsregistrierung.

- Wählen Sie Neu aus, und wählen Sie dann Verbindung mit einem OAuth-Drittanbieter herstellen aus.

- Geben Sie einen Namen für die Anwendung an, und wählen Sie im Feld „Default Grant type“ (Standardgewährungstyp) den Eintrag „Client Credentials“ (Clientanmeldeinformationen) aus.

- Geben Sie den Clientnamen, die Client-ID, den geheimem Clientschlüssel sowie die Autorisierungs-URL und die Token-URL ein, die beim Registrieren der Microsoft Entra-Anwendung im Microsoft Entra Admin Center generiert wurden.

- Reichen Sie den Antrag ein.

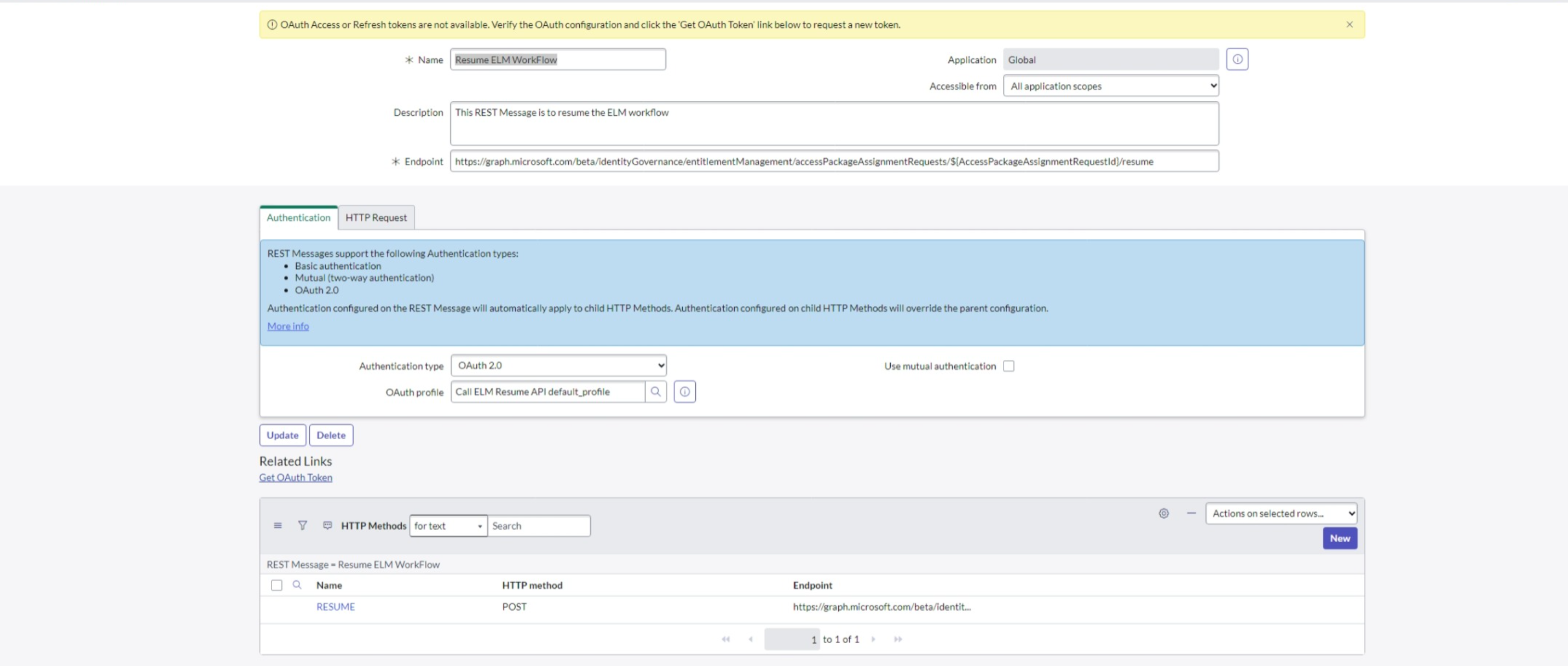

- Erstellen Sie eine REST-API-Nachricht des Systemwebdiensts. Führen Sie dazu die folgenden Schritte aus:

Navigieren Sie unter „Systemwebdienste“ zum Abschnitt „REST-API-Nachrichten“.

Wählen Sie die Schaltfläche „Neu“ aus, um eine neue REST-API-Nachricht zu erstellen.

Füllen Sie alle erforderlichen Felder aus. Geben Sie dabei auch die Endpunkt-URL an:

https://learn.microsoft.com/en-us/graph/api/accesspackageassignmentrequest-resume?view=graph-rest-1.0&tabs=httpWählen Sie für die Authentifizierung die Option „OAuth2.0“ aus, und wählen Sie dann das OAuth-Profil aus, das während der App-Registrierung erstellt wurde.

Wählen Sie die Schaltfläche Übermitteln aus, um die Änderungen zu speichern.

Navigieren Sie unter „Systemwebdienste“ wieder zum Abschnitt „REST-API-Nachrichten“.

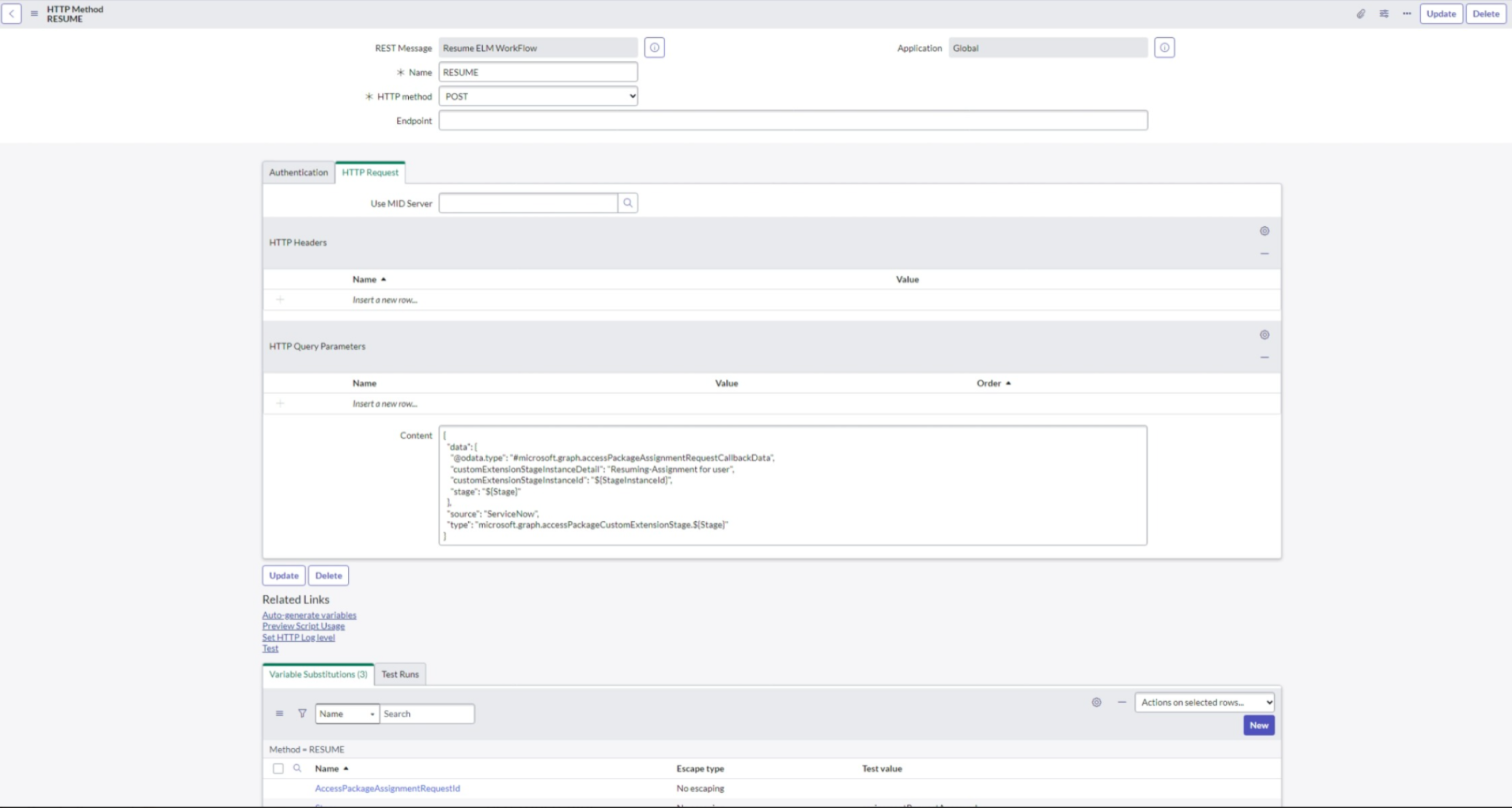

Wählen Sie „HTTP-Anforderung“ aus, und wählen Sie dann Neu aus. Geben Sie einen Namen ein, und wählen Sie „POST“ als HTTP-Methode aus.

Fügen Sie in der HTTP-Anforderung den Inhalt für die Http-Abfrageparameter mithilfe des folgenden API-Schemas hinzu:

{ "data": { "@odata.type": "#microsoft.graph.accessPackageAssignmentRequestCallbackData", "customExtensionStageInstanceDetail": "Resuming-Assignment for user", "customExtensionStageInstanceId": "${StageInstanceId}", "stage": "${Stage}" }, "source": "ServiceNow", "type": "microsoft.graph.accessPackageCustomExtensionStage.${Stage}" }

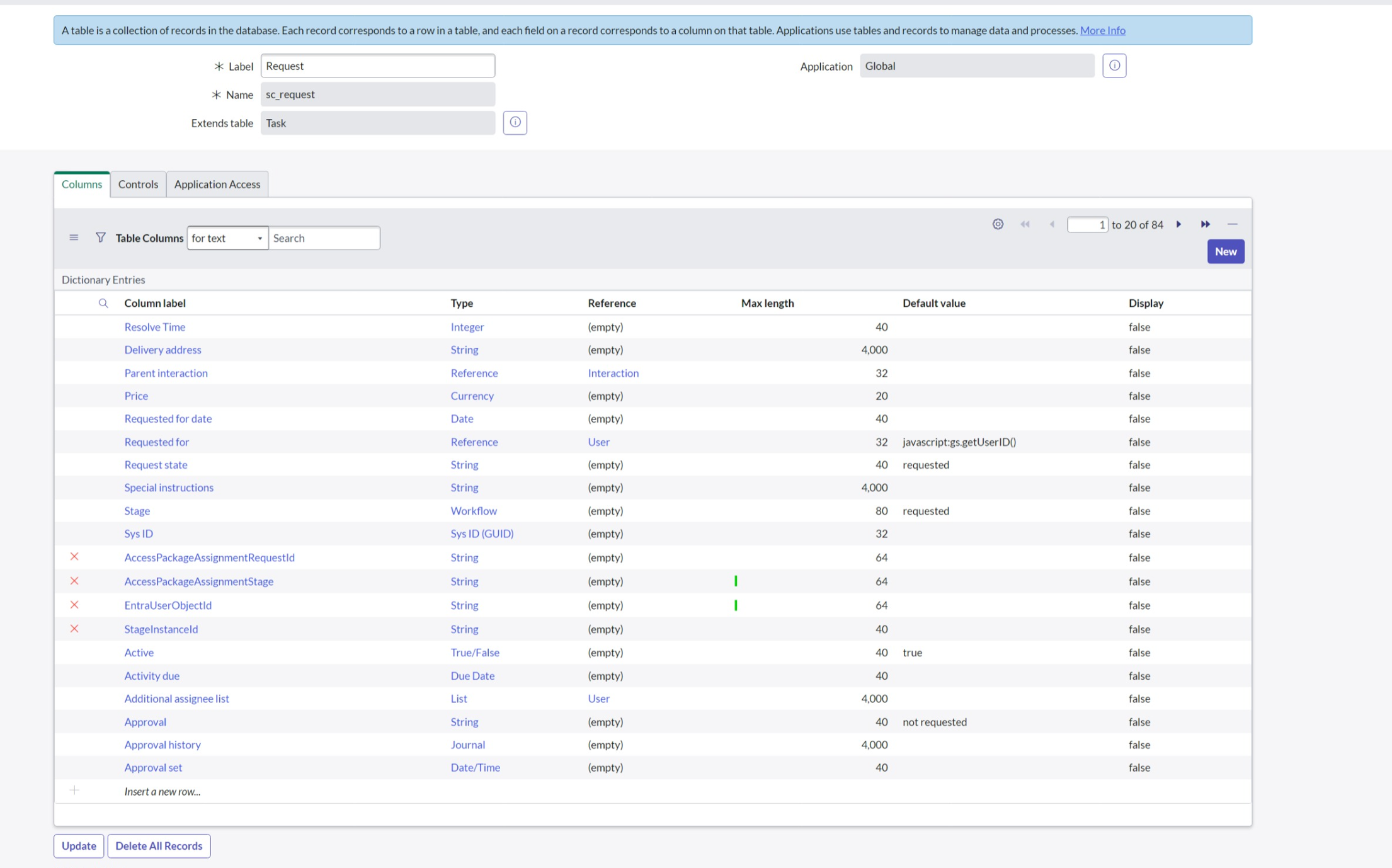

- Ändern Sie das Anforderungstabellenschema: Um das Anforderungstabellenschema zu ändern, nehmen Sie Änderungen an den drei Tabellen vor, die in der folgenden Abbildung dargestellt sind:

Fügen Sie die vier Spaltenbeschriftung hinzu, und geben Sie sie als Zeichenfolge ein:

Fügen Sie die vier Spaltenbeschriftung hinzu, und geben Sie sie als Zeichenfolge ein: - AccessPackageAssignmentRequestId

- Zuweisungsphase des Access-Pakets

- Bühneninstanz-ID

- EntraBenutzerObjektId

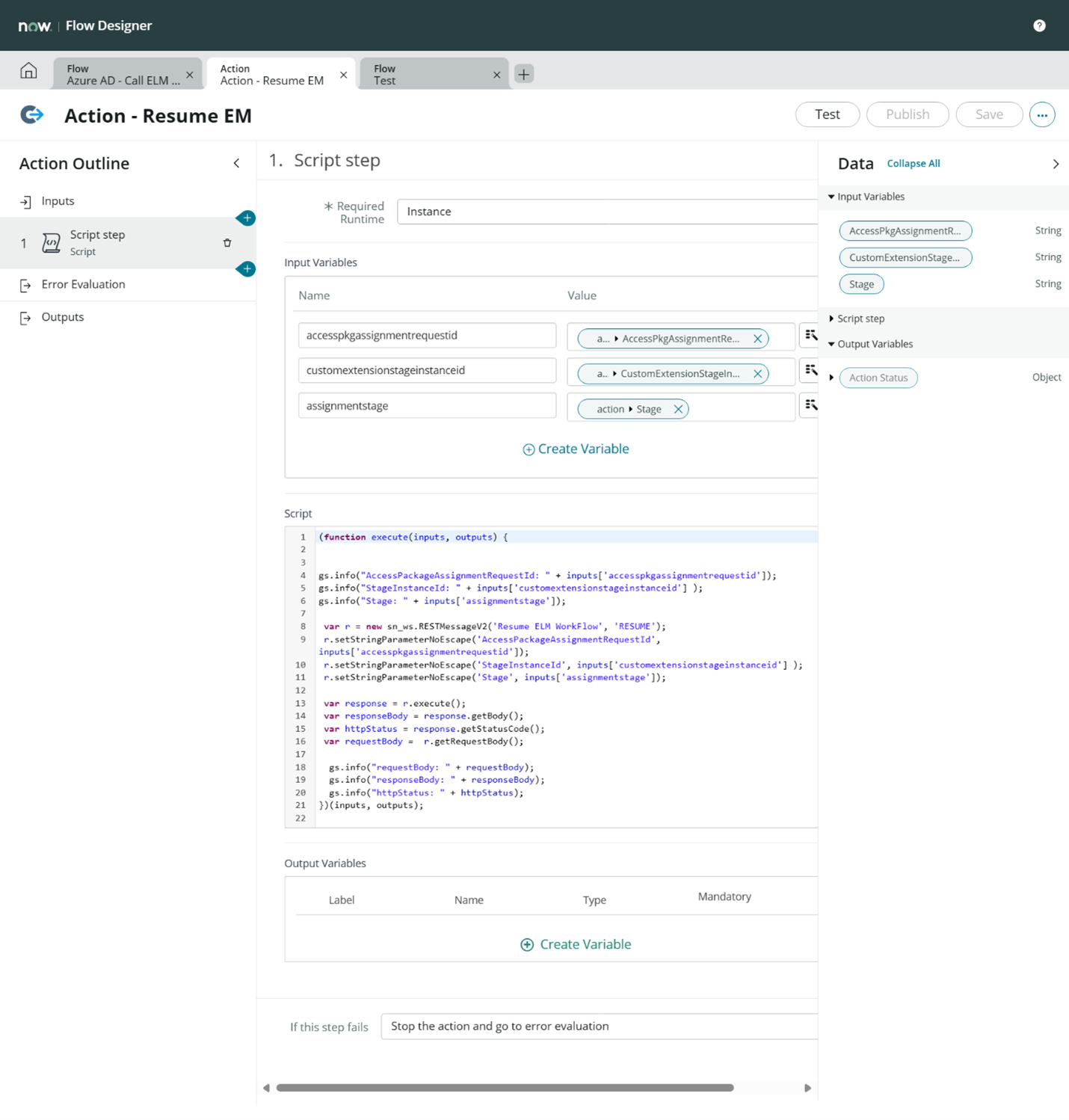

- Führen Sie die folgenden Schritte aus, um den Workflow mit Flow Designer zu automatisieren:

- Melden Sie sich bei ServiceNow an, und wechseln Sie zu Flow Designer.

- Wählen Sie die Schaltfläche Neu aus, und erstellen Sie eine neue Aktion.

- Fügen Sie eine Aktion hinzu, um die im vorherigen Schritt erstellte REST-API-Nachricht des Systemwebdiensts aufzurufen.

Skript für die Aktion: (Aktualisieren Sie das Skript mit den Spaltenbezeichnungen, die im vorherigen Schritt erstellt wurden):

Skript für die Aktion: (Aktualisieren Sie das Skript mit den Spaltenbezeichnungen, die im vorherigen Schritt erstellt wurden): (function execute(inputs, outputs) { gs.info("AccessPackageAssignmentRequestId: " + inputs['accesspkgassignmentrequestid']); gs.info("StageInstanceId: " + inputs['customextensionstageinstanceid'] ); gs.info("Stage: " + inputs['assignmentstage']); var r = new sn_ws.RESTMessageV2('Resume ELM WorkFlow', 'RESUME'); r.setStringParameterNoEscape('AccessPackageAssignmentRequestId', inputs['accesspkgassignmentrequestid']); r.setStringParameterNoEscape('StageInstanceId', inputs['customextensionstageinstanceid'] ); r.setStringParameterNoEscape('Stage', inputs['assignmentstage']); var response = r.execute(); var responseBody = response.getBody(); var httpStatus = response.getStatusCode(); var requestBody = r.getRequestBody(); gs.info("requestBody: " + requestBody); gs.info("responseBody: " + responseBody); gs.info("httpStatus: " + httpStatus); })(inputs, outputs); - Speichern Sie die Aktion.

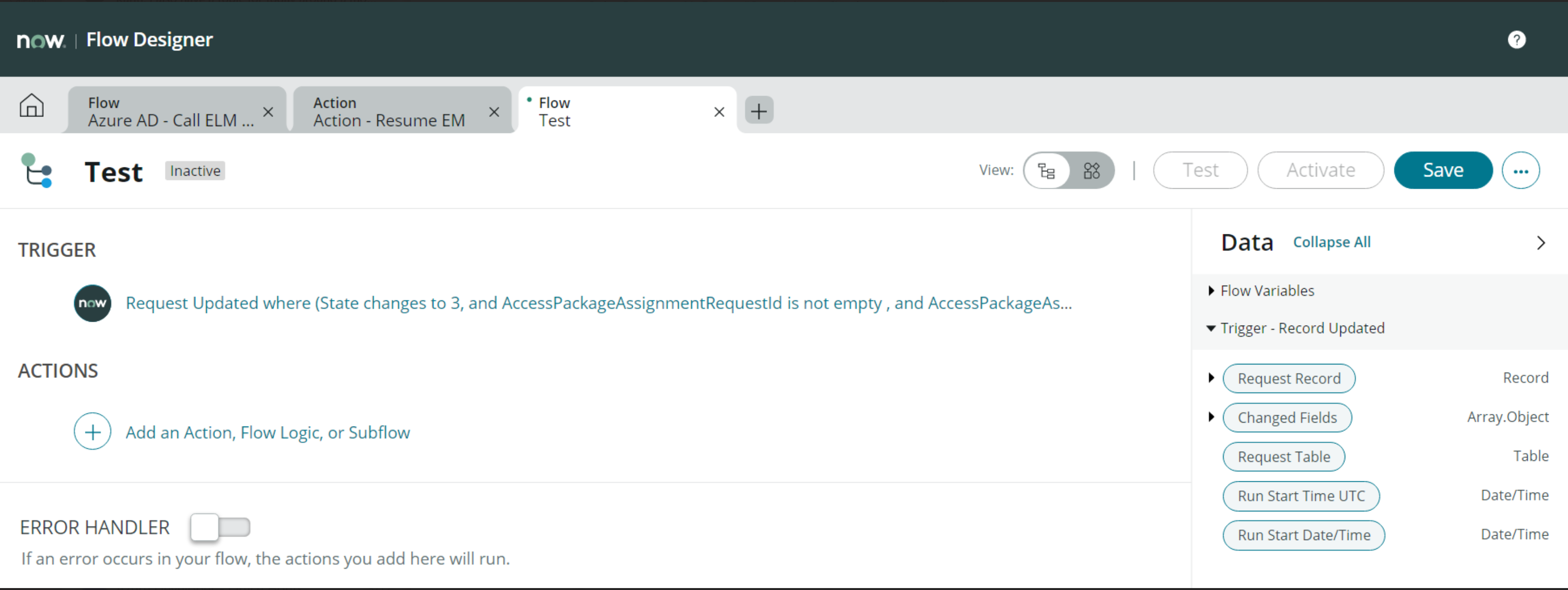

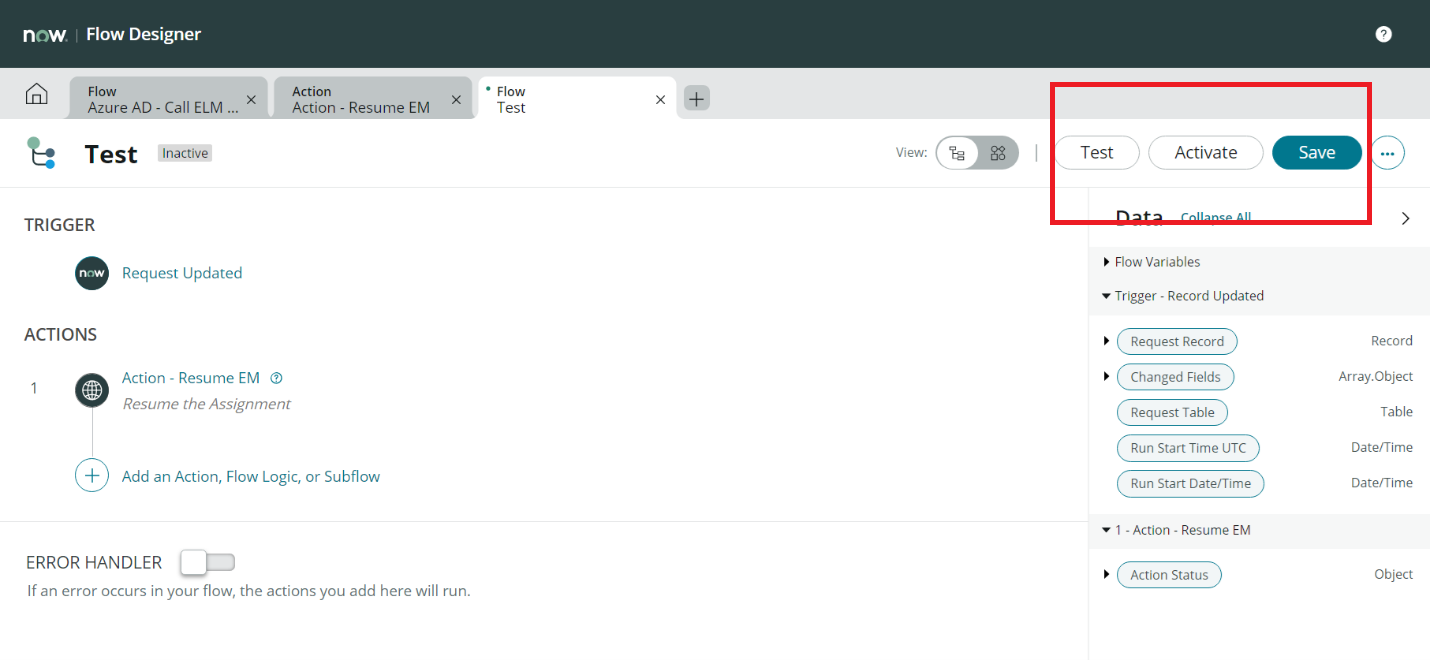

- Wählen Sie die Schaltfläche Neu aus, um einen neuen Flow zu erstellen.

- Geben Sie den Flownamen ein, wählen Sie „Ausführen als Systembenutzer“ aus, und wählen Sie dann „Übermitteln“ aus.

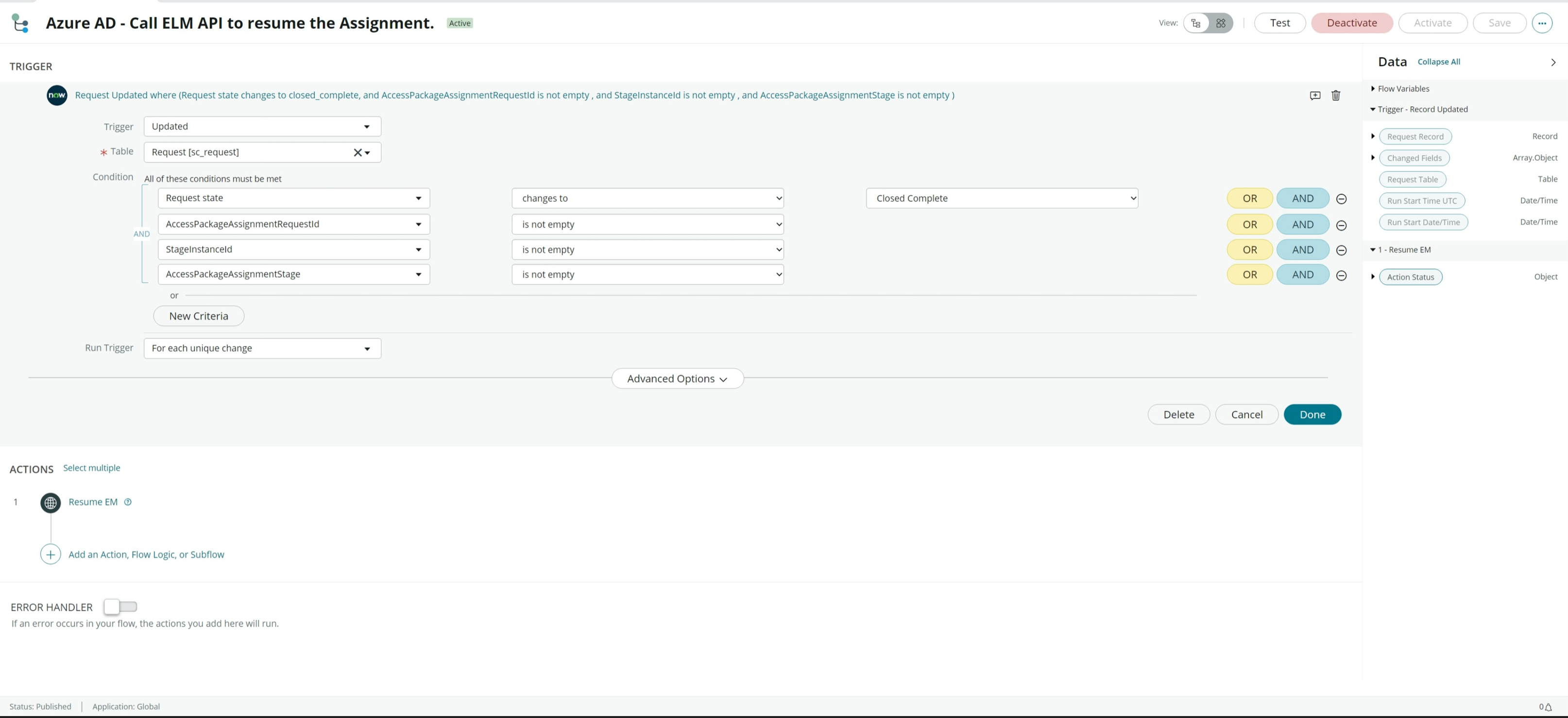

- Führen Sie die folgenden Schritte aus, um Trigger in ServiceNow zu erstellen:

- Wählen Sie Trigger hinzufügen aus, wählen Sie den Trigger Updated aus, und führen Sie dann den Trigger für jedes Update aus.

- Fügen Sie eine Filterbedingung hinzu, indem Sie die Bedingung wie in der folgenden Abbildung gezeigt aktualisieren:

- Wählen Sie „Done“ (Fertig) aus.

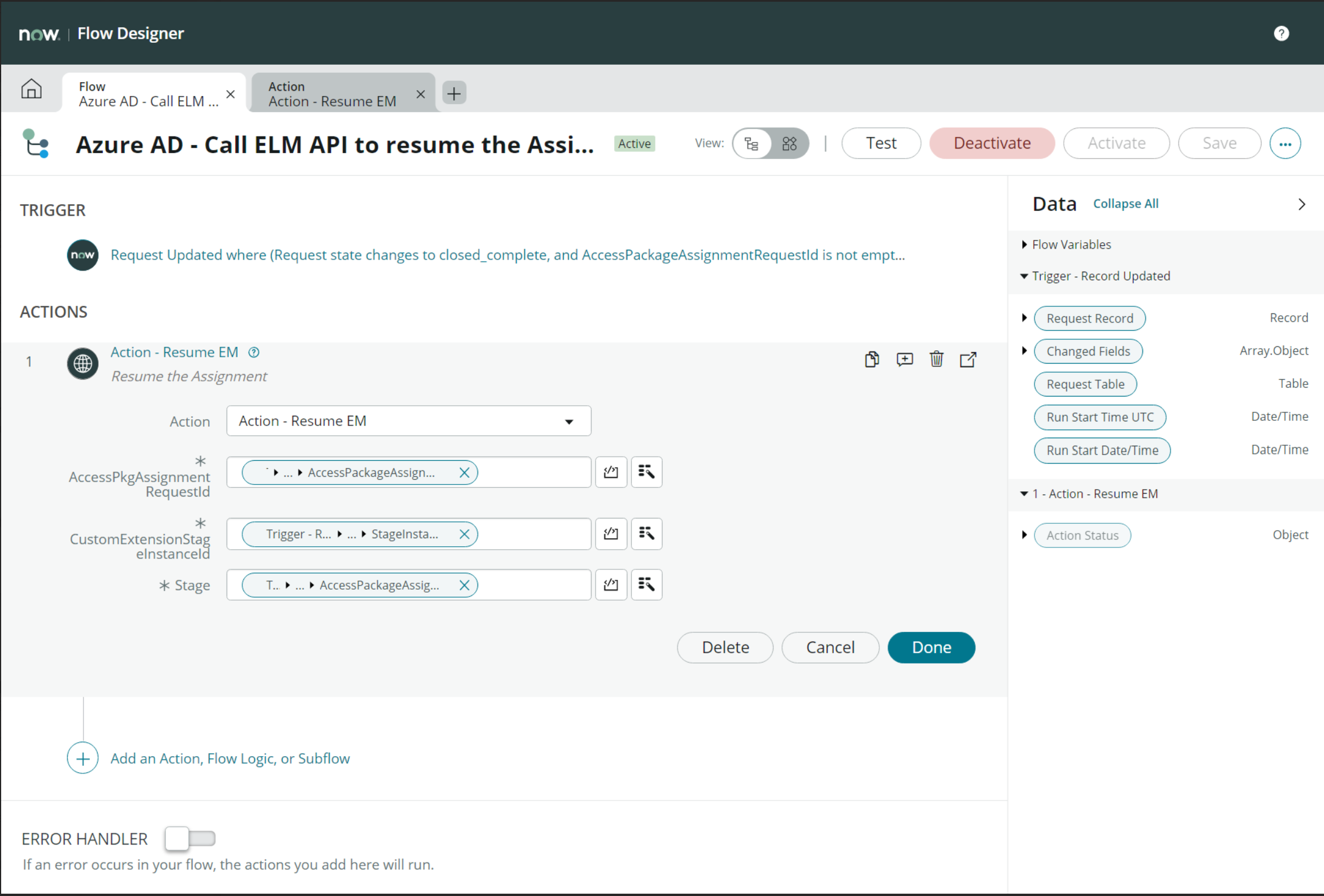

- Wählen Sie „Aktion hinzufügen“ aus.

- Wählen Sie die Aktion aus, und wählen Sie dann die im vorherigen Schritt erstellte Aktion aus.

- Ziehen Sie die neu erstellten Spalten per Drag & Drop aus dem Anforderungsdatensatz in die entsprechenden Aktionsparameter.

- Wählen Sie „Fertig“, „Speichern“ und dann „Aktivieren“ aus.

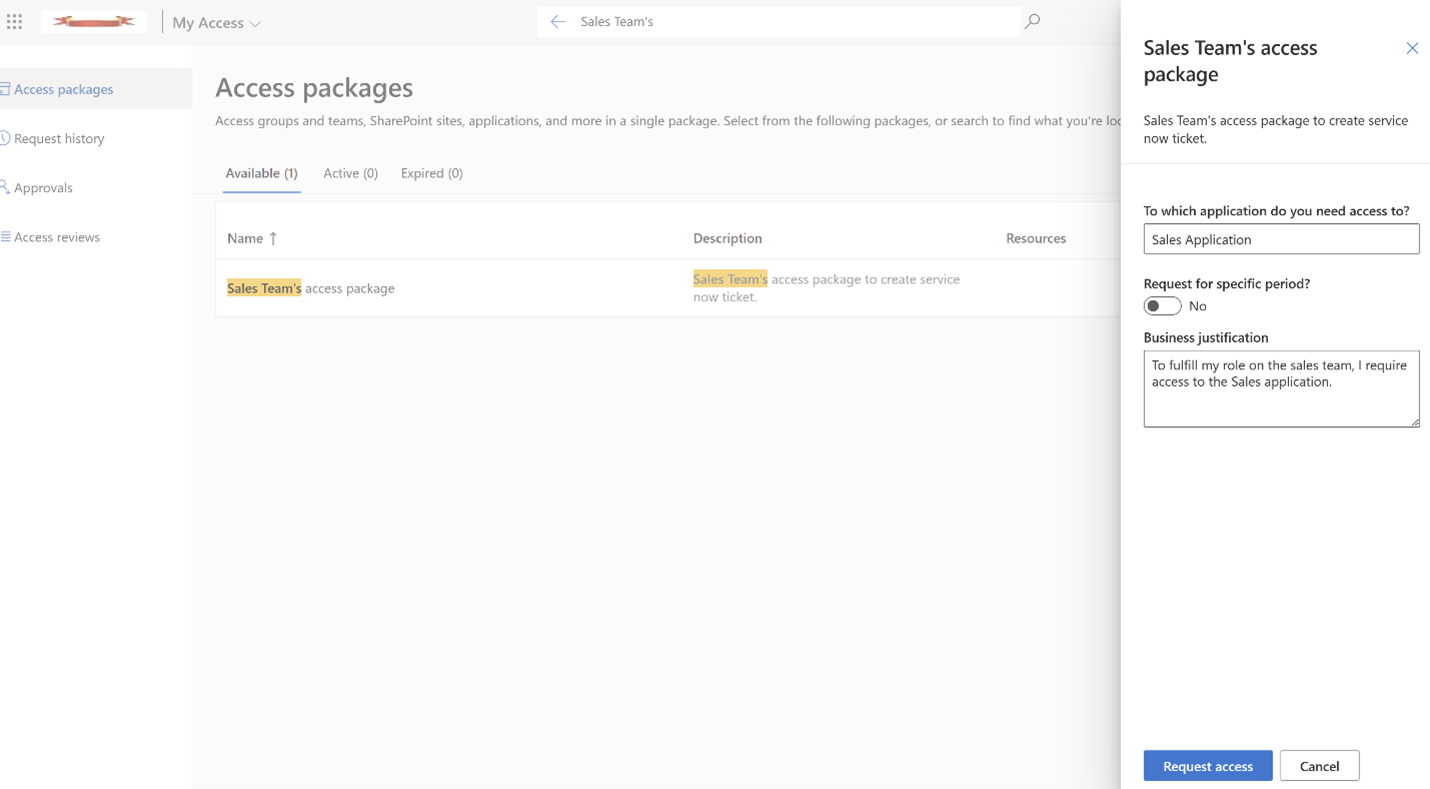

Anfordern des Zugriffs auf ein Zugriffspaket als Endbenutzer

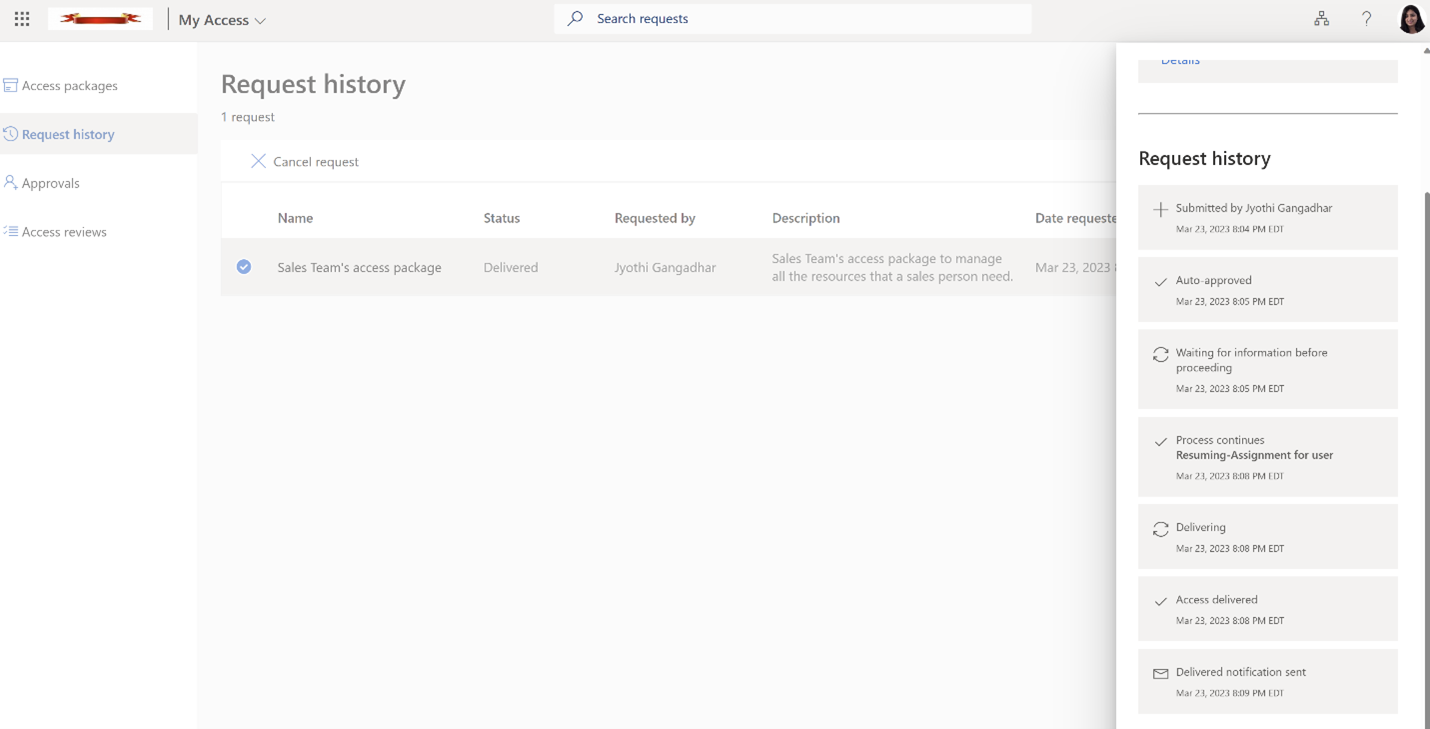

Wenn ein Endbenutzer Zugriff auf ein Zugriffspaket anfordert, wird die Anforderung an die entsprechende genehmigende Person gesendet. Sobald der Genehmigende die Genehmigung erteilt, ruft die Berechtigungsverwaltung die Logic-App auf. Die Logik-App ruft dann ServiceNow auf, um eine neue Anforderung/ein neues Ticket zu erstellen, und die Berechtigungsverwaltung wartet auf einen Rückruf von ServiceNow.

Erhalten des Zugriffs auf das angeforderte Zugriffspaket als Endbenutzer

Das IT-Supportteam bearbeitet das zuvor erstellte Ticket, um die erforderlichen Vorkehrungen zu treffen und das ServiceNow-Ticket zu schließen. Wenn das Ticket geschlossen wurde, löst ServiceNow einen Aufruf aus, um den Berechtigungsverwaltungsworkflow fortzusetzen. Sobald die Anforderung abgeschlossen ist, erhält der Anforderer eine Benachrichtigung der Berechtigungsverwaltung, dass die Anforderung erfüllt wurde. Durch diesen optimierten Workflow wird sichergestellt, dass Zugriffsanforderungen effizient erfüllt werden und Benutzer umgehend benachrichtigt werden.

Hinweis

Im Portal „Mein Zugriff“ wird dem Endbenutzer die Meldung „Fehler bei der Zuweisung“ angezeigt, wenn das Ticket nicht innerhalb von 14 Tagen geschlossen wird.

Nächste Schritte

Fahren Sie mit dem nächsten Artikel fort, um mehr über das Erstellen zu erfahren.