Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Privileged Identity Management (PIM) in Microsoft Entra ID ermöglicht Es Ihnen, Rollen so zu konfigurieren, dass eine Genehmigung für die Aktivierung erforderlich ist, und sie können einen oder mehrere Benutzer oder Gruppen als delegierte Genehmigende auswählen. Delegierte genehmigende Personen haben zum Genehmigen von Anforderungen 24 Stunden Zeit. Wenn eine Anforderung nicht innerhalb von 24 Stunden genehmigt wird, muss der berechtigte Benutzer eine neue Anforderung senden. Das 24-Stunden-Zeitfenster für die Genehmigung ist nicht konfigurierbar.

Anzeigen ausstehender Anforderungen

Als delegierte genehmigende Person erhalten Sie eine E-Mail-Benachrichtigung, wenn Ihre Genehmigung einer Anforderung für eine Microsoft Entra-Rolle aussteht. Sie können diese ausstehenden Anforderungen in Privileged Identity Management anzeigen.

Melden Sie sich beim Microsoft Entra Admin Center an.

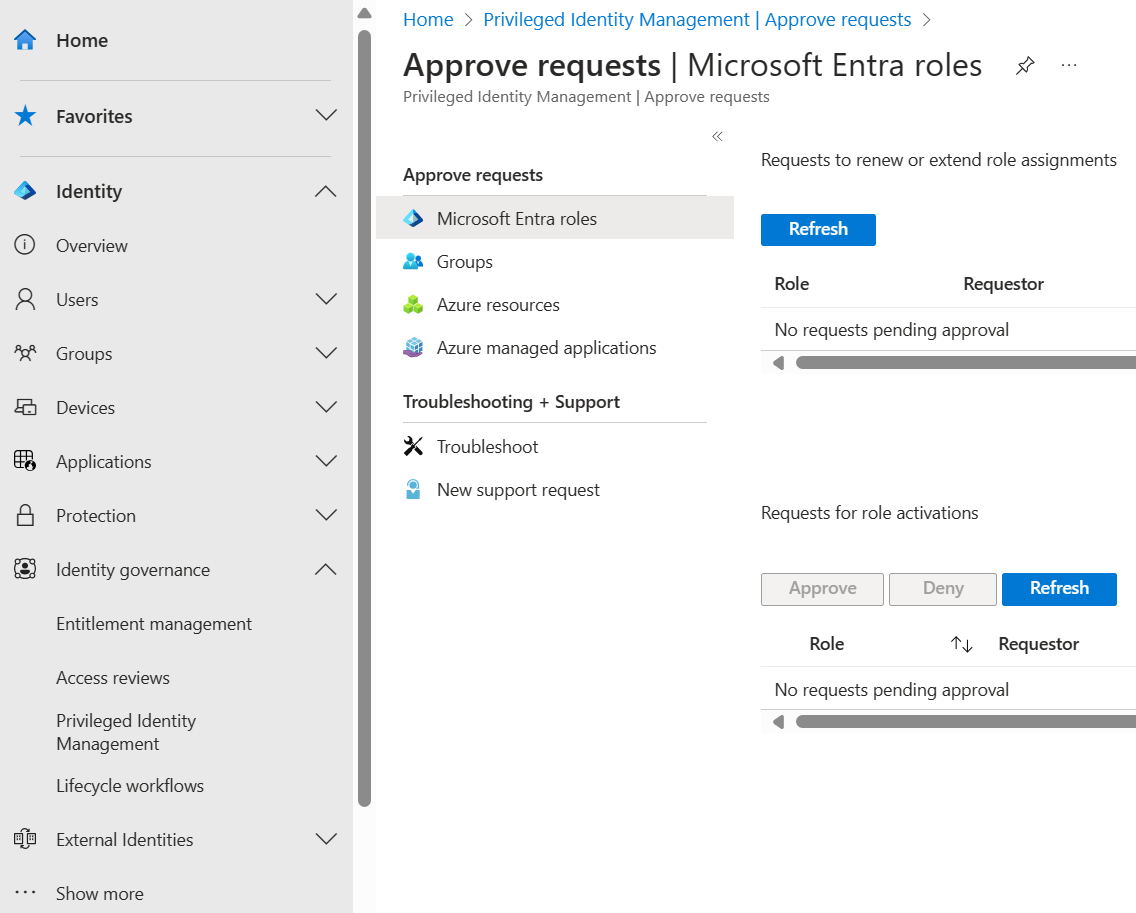

Navigieren Sie zu ID Governance>Privileged Identity Management>Genehmigen von Anforderungen.

Im Abschnitt "Anfragen zur Rollenaktivierung " können Sie eine Liste der Anfragen anzeigen, die auf Ihre Genehmigung warten.

Anzeigen von ausstehenden Anforderungen mithilfe der Microsoft Graph-API

HTTP-Anforderung

GET https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests/filterByCurrentUser(on='approver')?$filter=status eq 'PendingApproval'

HTTP-Antwort

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#Collection(unifiedRoleAssignmentScheduleRequest)",

"value": [

{

"@odata.type": "#microsoft.graph.unifiedRoleAssignmentScheduleRequest",

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"status": "PendingApproval",

"createdDateTime": "2021-07-15T19:57:17.76Z",

"completedDateTime": "2021-07-15T19:57:17.537Z",

"approvalId": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"customData": null,

"action": "SelfActivate",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"justification": "test",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "d96ea738-3b95-4ae7-9e19-78a083066d5b"

}

},

"scheduleInfo": {

"startDateTime": null,

"recurrence": null,

"expiration": {

"type": "afterDuration",

"endDateTime": null,

"duration": "PT5H30M"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

]

}

Genehmigen von Anforderungen

Hinweis

Genehmigende Personen können ihre eigenen Rollenaktivierungsanforderungen nicht genehmigen. Darüber hinaus dürfen Dienstprinzipale keine Anforderungen genehmigen.

- Suchen Sie nach der zu genehmigenden Anforderung, und wählen Sie diese aus. Daraufhin wird eine Seite zum Genehmigen oder Ablehnen von Anforderungen angezeigt.

- Geben Sie im Feld "Begründung " die geschäftliche Begründung ein.

- Wählen Sie "Absenden" aus. An diesem Punkt sendet das System eine Azure-Benachrichtigung über Ihre Genehmigung.

Genehmigen von ausstehenden Anforderungen mithilfe der Microsoft Graph-API

Hinweis

Die Genehmigung für Erweiterungs- und Verlängerungsanforderungen wird derzeit von der Microsoft Graph-API nicht unterstützt.

Abrufen von IDs für die Schritte, die eine Genehmigung erfordern

Für eine bestimmte Aktivierungsanforderung ruft dieser Befehl alle Genehmigungsschritte ab, die eine Genehmigung erfordern. Mehrstufige Genehmigungen werden derzeit nicht unterstützt.

HTTP-Anforderung

GET https://graph.microsoft.com/beta/roleManagement/directory/roleAssignmentApprovals/<request-ID-GUID>

HTTP-Antwort

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#roleManagement/directory/roleAssignmentApprovals/$entity",

"id": "<request-ID-GUID>",

"steps@odata.context": "https://graph.microsoft.com/beta/$metadata#roleManagement/directory/roleAssignmentApprovals('<request-ID-GUID>')/steps",

"steps": [

{

"id": "<approval-step-ID-GUID>",

"displayName": null,

"reviewedDateTime": null,

"reviewResult": "NotReviewed",

"status": "InProgress",

"assignedToMe": true,

"justification": "",

"reviewedBy": null

}

]

}

Genehmigen des Aktivierungsanforderungsschritts

HTTP-Anforderung

PATCH

https://graph.microsoft.com/beta/roleManagement/directory/roleAssignmentApprovals/<request-ID-GUID>/steps/<approval-step-ID-GUID>

{

"reviewResult": "Approve", // or "Deny"

"justification": "Trusted User"

}

HTTP-Antwort

Erfolgreiche PATCH-Aufrufe generieren eine leere Antwort.

Ablehnen von Anforderungen

- Suchen Sie nach der zu genehmigenden Anforderung, und wählen Sie diese aus. Daraufhin wird eine Seite zum Genehmigen oder Ablehnen von Anforderungen angezeigt.

- Geben Sie im Feld "Begründung " die geschäftliche Begründung ein.

- Wählen Sie "Ablehnen" aus. Es wird eine Benachrichtigung mit Ihrer Ablehnung angezeigt.

Workflowbenachrichtigungen

Nachfolgend finden Sie einige Informationen zu Workflowbenachrichtigungen:

- Die genehmigenden Personen werden per E-Mail benachrichtigt, wenn für die Anforderung einer Rolle die Überprüfung aussteht. E-Mail-Benachrichtigungen enthalten einen direkten Link zur Anforderung, damit diese von der genehmigenden Person genehmigt oder abgelehnt werden kann.

- Anforderungen werden von der ersten genehmigenden Person bearbeitet, die sich mit der Genehmigung oder Ablehnung befasst.

- Alle Genehmigenden werden benachrichtigt, wenn ein Genehmigender auf eine Genehmigungsanforderung antwortet.

- Benutzer und Benutzerinnen mit der Rolle „Globale Administrator“ oder „Administrator für privilegierte Rollen“ werden benachrichtigt, wenn genehmigte Benutzer und Benutzerinnen in ihrer Rolle aktiv werden.

Hinweis

Ein globaler Administrator oder ein Privilegierter Rollenadministrator, der der Ansicht ist, dass ein genehmigter Benutzer nicht aktiv sein sollte, kann die aktive Rollenzuweisung in Privileged Identity Management entfernen. Administratoren werden zwar nicht über ausstehende Anforderungen benachrichtigt, es sei denn, sie sind genehmigende Personen, können jedoch alle ausstehenden Anforderungen für alle Benutzer anzeigen und abbrechen, indem sie ausstehende Anforderungen in Privileged Identity Management anzeigen.