Registrieren mobiler Apps, die Web-APIs aufrufen

Dieser Artikel enthält Anweisungen, die Sie beim Registrieren einer von Ihnen erstellten mobilen Anwendung unterstützen.

Unterstützte Kontotypen

Die Kontotypen, die von Ihrer mobilen Anwendung unterstützt werden, hängen von den Funktionen, die Sie aktivieren möchten, und den Abläufen ab, die Sie verwenden möchten.

Zielgruppe für den interaktiven Tokenabruf

Die meisten mobilen Anwendungen verwenden die interaktive Authentifizierung. Wenn Ihre App diese Form der Authentifizierung verwendet, können Sie Benutzer jedes Kontotyps anmelden.

Zielgruppe für die integrierte Windows-Authentifizierung, Benutzername/Kennwort und B2C

Wenn Sie über eine UWP-App (Universelle Windows-Plattform) verfügen, können Sie zum Anmelden von Benutzern die integrierte Windows-Authentifizierung (IWA) verwenden. Um die IWA oder eine Authentifizierung mit Benutzername und Kennwort verwenden zu können, muss Ihre Anwendung Benutzer bei Ihrem eigenen Line of Business(LOB)-Entwicklermandanten anmelden. In einem Szenario mit einem unabhängigen Softwareanbieter (ISV) kann Ihre Anwendung Benutzer bei Microsoft Entra-Organisationen anmelden. Diese Authentifizierungsflows werden für persönliche Microsoft-Konten nicht unterstützt.

Plattformkonfiguration und Umleitungs-URIs

Interaktive Authentifizierung

Beim Erstellen einer mobilen App mit interaktiver Authentifizierung stellt der Umleitungs-URI den wichtigsten Teil der Registrierung dar. Über diese Erfahrung kann Ihre App einmaliges Anmelden (SSO) über Microsoft Authenticator (und das Intune-Unternehmensportal für Android) abrufen. Sie unterstützt auch Richtlinien zur Geräteverwaltung.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Anwendungsentwickler an.

Navigieren Sie zu Identität>Anwendungen>App-Registrierungen.

Wählen Sie Neue Registrierung aus.

Geben Sie unter Name einen Namen für die Anwendung ein.

Wählen Sie für Unterstützte Kontotypen die Option Nur Konten in diesem Organisationsverzeichnis aus.

Wählen Sie Registrieren aus.

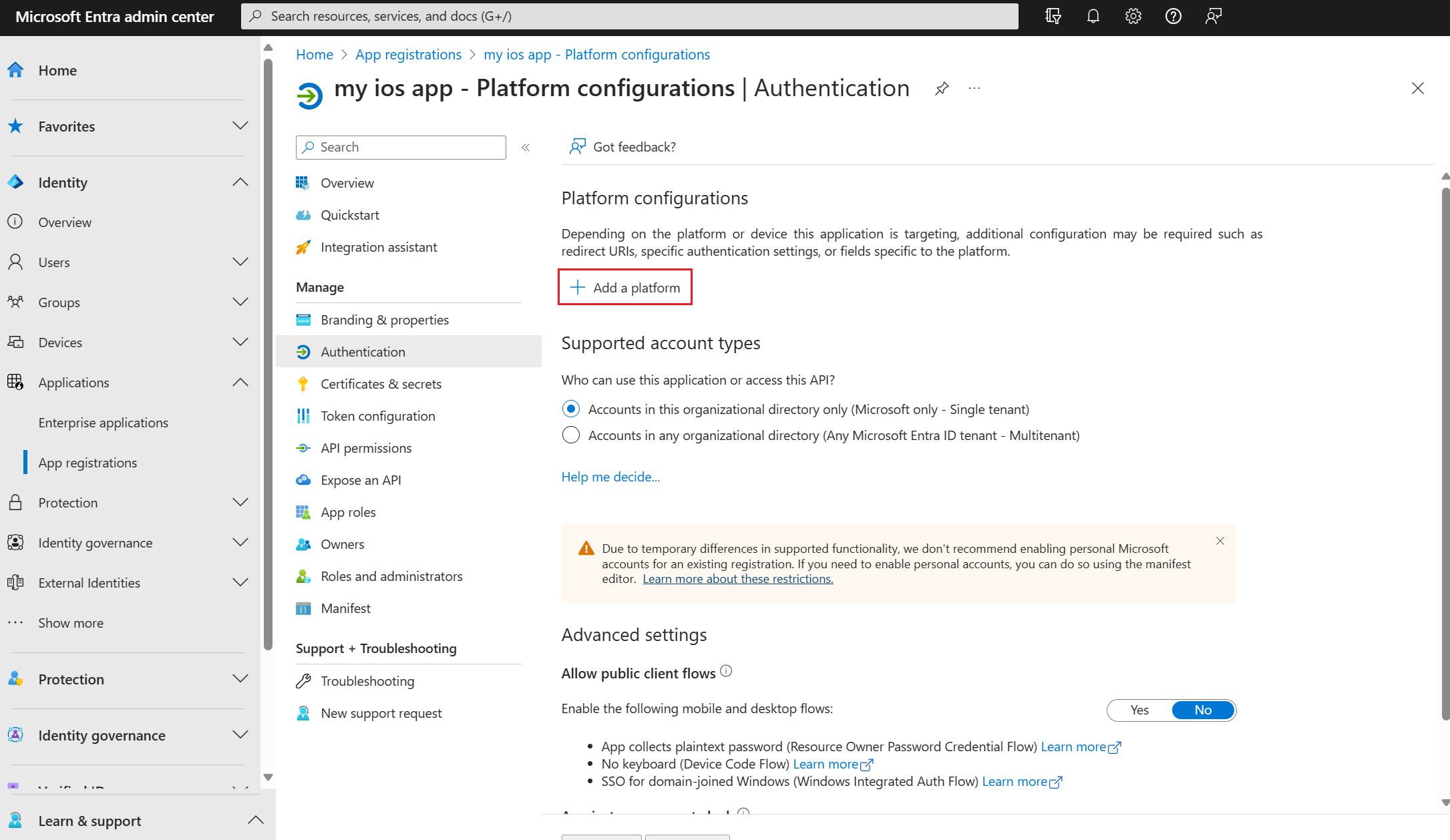

Wählen Sie Authentifizierung und dann Plattform hinzufügen aus.

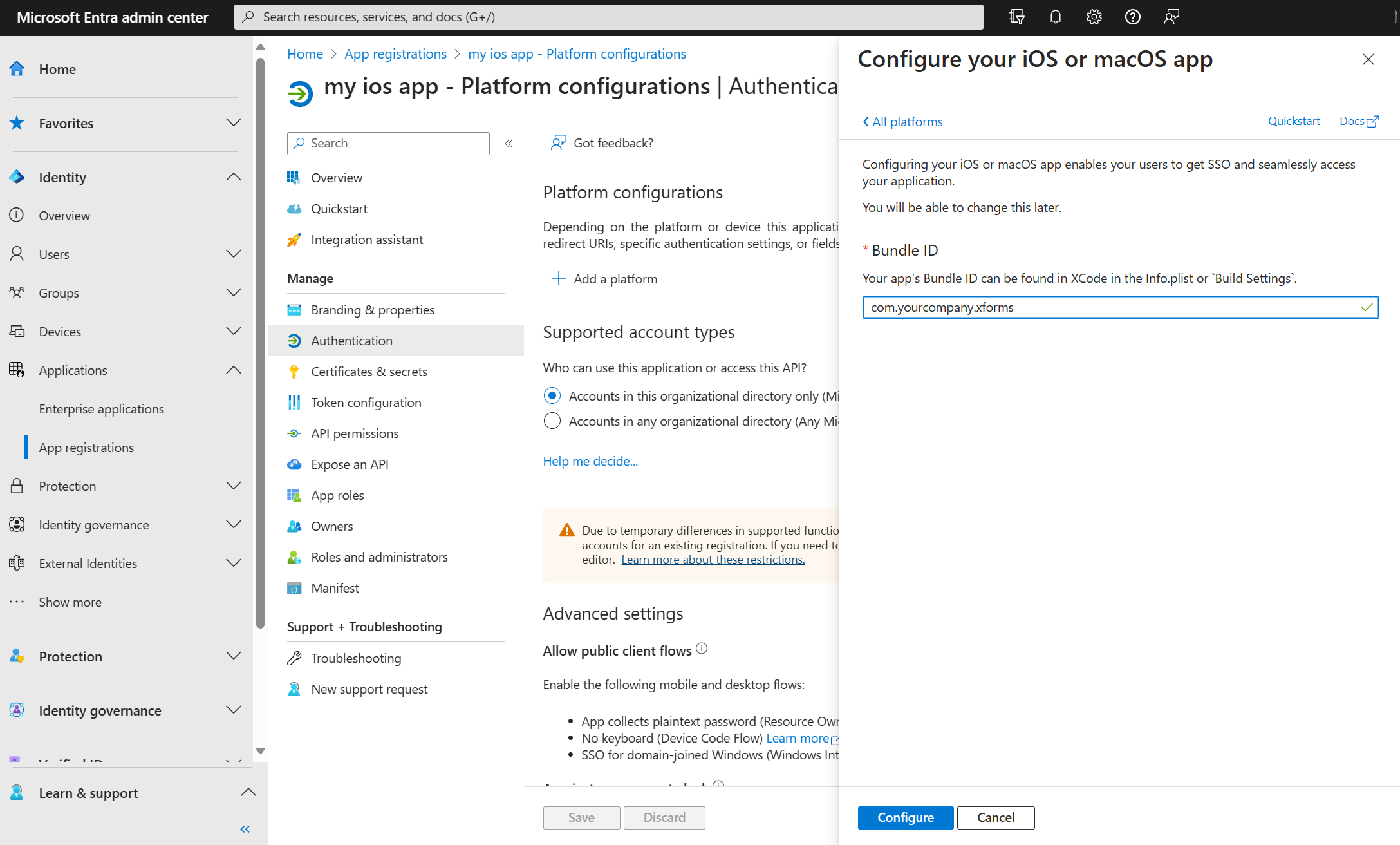

Wenn die Liste der Plattformen unterstützt wird, wählen Sie iOS/macOS aus.

Geben Sie Ihre Bündel-ID ein, und wählen Sie dann Konfigurieren aus.

Wenn Sie die Schritte ausgeführt haben, wird der Umleitungs-URI berechnet, wie in der folgenden Abbildung dargestellt.

Wenn Sie den Umleitungs-URI stattdessen manuell konfigurieren möchten, können Sie dazu das Anwendungsmanifest verwenden. Dies ist das empfohlene Format für das Manifest:

- iOS:

msauth.<BUNDLE_ID>://auth- Geben Sie z.B.

msauth.com.yourcompany.appName://authein.

- Geben Sie z.B.

- Android:

msauth://<PACKAGE_NAME>/<SIGNATURE_HASH>- Sie können den Android-Signaturhash über den KeyTool-Befehl mit dem Release- oder Debugschlüssel generieren.

Authentifizierung mit Benutzername/Kennwort

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Wenn Ihre App ausschließlich die Authentifizierung über Benutzernamen und Kennwort verwendet, brauchen Sie für Ihre Anwendung keinen Umleitungs-URI zu registrieren. Dieser Flow führt einen Roundtrip zu Microsoft Identity Platform durch. Ihre Anwendung wird nicht über einen bestimmten URI zurückgerufen.

Identifizieren Sie Ihre Anwendung als öffentliche Clientanwendung. Dazu müssen Sie Folgendes tun:

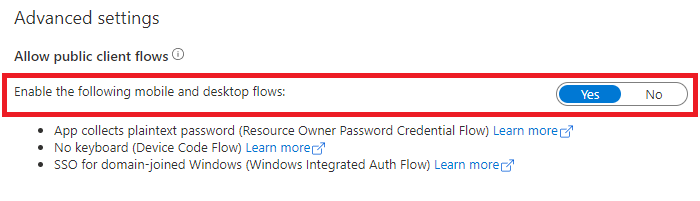

Während Sie immer noch im Microsoft Entra Admin Center sind, wählen Sie Ihre App unter App-Registrierungen aus, und wählen Sie dann Authentifizierung aus.

Wählen Sie unter Erweiterte Einstellungen>Öffentliche Clientflows zulassen>Folgende Flows für Mobilgerät und Desktop aktivieren: die Option Ja aus.

API-Berechtigungen

Mobile Anwendungen rufen APIs für den angemeldeten Benutzer auf. Ihre Anwendung muss delegierte Berechtigungen anfordern. Diese Berechtigungen werden auch als Bereiche bezeichnet. Je nach der gewünschten Erfahrung können Sie delegierte Berechtigung statisch über das Azure-Portal anfordern. Alternativ können Sie sie auch dynamisch zur Laufzeit anfordern.

Wenn Sie Berechtigungen statisch registrieren, sind sie für Administratoren leicht zu genehmigen. Die statische Registrierung stellt das empfohlene Verfahren dar.

Nächste Schritte

Fahren Sie mit dem nächsten Artikel in diesem Szenario fort: App-Codekonfiguration.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für