Unterstützen der kennwortlosen Authentifizierung mit FIDO2-Schlüsseln in von Ihnen entwickelten Apps

Diese Konfigurationen und bewährten Methoden helfen Ihnen dabei, häufige Szenarien zu vermeiden, in denen verhindert wird, dass die kennwortlose FIDO2-Authentifizierung den Benutzern Ihrer Anwendungen zur Verfügung steht.

Verwenden Sie keinen Domänenhinweis, um die Startbereichsermittlung zu umgehen. Diese Funktion dient dazu, Anmeldungen zu optimieren, aber der Verbundidentitätsanbieter unterstützt möglicherweise keine kennwortlose Authentifizierung.

Wenn Sie SAML verwenden, geben Sie nicht mit dem „RequestedAuthnContext“-Element an, dass ein Kennwort erforderlich ist.

Das „RequestedAuthnContext“-Element ist optional. Daher können Sie es aus Ihren SAML-Authentifizierungsanforderungen entfernen, um dieses Problem zu lösen. Dies ist eine allgemeine bewährte Methode, da die Verwendung dieses Elements auch verhindern kann, dass andere Authentifizierungsoptionen wie die mehrstufige Authentifizierung ordnungsgemäß funktionieren.

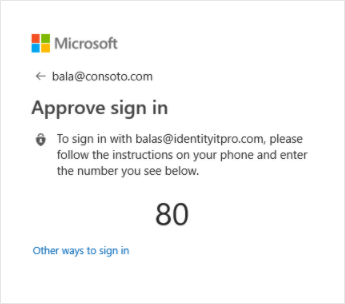

Die zuletzt von einem Benutzer verwendete Anmeldemethode wird dem Benutzer zuerst angezeigt. Dies kann zu Verwirrung führen, wenn Benutzer glauben, dass sie die zuerst angezeigte Option verwenden müssen. Sie können jedoch eine andere Option auswählen, indem sie die Option „Weitere Anmeldemethoden“ auswählen, wie unten gezeigt.

Die empfohlenen Optionen zum Implementieren der Authentifizierung lauten (in der folgenden Reihenfolge) wie folgt:

- .NET-Desktopanwendungen, die die Microsoft Authentication Library (MSAL) verwenden, sollten den Windows-Authentifizierungs-Manager (Windows Authentication Manager, WAM) verwenden. Diese Integration und ihre Vorteile sind auf GitHub dokumentiert.

- Verwenden Sie WebView2, um FIDO2 in einem eingebetteten Browser zu unterstützen.

- Verwenden Sie den Systembrowser. Die MSAL-Bibliotheken für Desktopplattformen verwenden diese Methode standardmäßig. Auf unserer Seite der FIDO2-Browserkompatibilität können Sie überprüfen, ob der von Ihnen verwendete Browser die FIDO2-Authentifizierung unterstützt.

FIDO2 wird für native iOS-Apps unterstützt, die MSAL entweder mit ASWebAuthenticationSession oder Brokerintegration verwenden. Broker wird in Microsoft Authenticator unter iOS und Microsoft Intune-Unternehmensportal unter macOS ausgeliefert.

Stellen Sie sicher, dass Ihr Netzwerkproxy die zugehörige Domänen-Überprüfung von Apple nicht blockiert. Die FIDO2-Authentifizierung erfordert, dass die zugehörige Domänen-Überprüfung von Apple erfolgreich ausgeführt werden kann, wozu bestimmte Apple-Domänen aus Netzwerkproxys ausgeschlossen werden müssen. Weitere Informationen finden Sie unter Verwenden von Apple-Produkten in Unternehmensnetzwerken.

FIDO2-Unterstützung für native iOS- oder Android-Apps befindet sich in der Entwicklung.

Wenn Sie MSAL nicht nutzen, sollten Sie den Systemwebbrowser trotzdem für die Authentifizierung verwenden. Funktionen wie einmaliges Anmelden und bedingter Zugriff basieren auf einer vom Systemwebbrowser bereitgestellten gemeinsamen Weboberfläche. Dies bedeutet die Verwendung von benutzerdefinierten Chrome-Registerkarten (Android) oder das Authentifizieren eines Benutzers über einen Webdienst | Apple-Entwicklerdokumentation (iOS).

Die Verfügbarkeit der kennwortlosen FIDO2-Authentifizierung für Anwendungen, die in einem Webbrowser ausgeführt werden, hängt von der Kombination aus Browser und Plattform ab. Anhand unserer Matrix der FIDO2-Kompatibilität können Sie überprüfen, ob die jeweilige Kombination Ihrer Benutzer unterstützt wird.

Kennwortlose Authentifizierungsoptionen für Microsoft Entra ID