Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Erfahren Sie, wie Sie Microsoft Entra-Anwendungsproxy verwenden, um Ihren Registrierungsdienst für Netzwerkgeräte (Network Device Enrollment Service, NDES) zu schützen.

Installieren und Registrieren des Konnektors auf dem NDES-Server

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Anwendungsadministrator an.

Wählen Sie rechts oben Ihren Benutzernamen aus. Stellen Sie sicher, dass Sie an einem Verzeichnis angemeldet sind, für das der Anwendungsproxy verwendet wird. Wählen Sie Verzeichnis wechseln und wählen Sie ein Verzeichnis aus, das den Anwendungsproxy verwendet, falls Sie das Verzeichnis wechseln möchten.

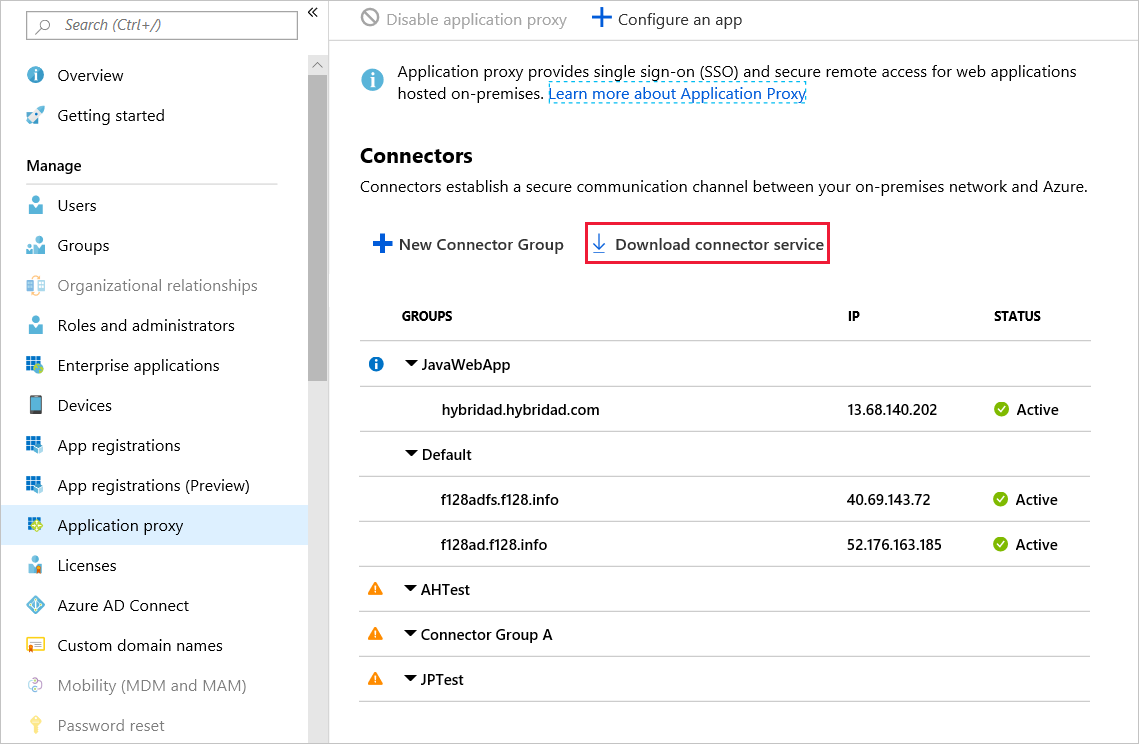

Navigieren Sie zu Entra ID>Unternehmens-Apps>Anwendungsproxy.

Wählen Sie Konnektordienst herunterladen aus.

Lesen Sie die Vertragsbedingungen. Wenn Sie bereit sind, wählen Sie Bedingungen akzeptieren & Herunterladen.

Kopieren Sie die Setupdatei des privaten Microsoft Entra-Netzwerkkonnektors auf Ihren NDES-Server.

Sie installieren den Konnektor auf einem beliebigen Server innerhalb Ihres Unternehmensnetzwerks mit Zugriff auf NDES. Sie müssen ihn nicht auf dem NDES-Server installieren.

Führen Sie die Setupdatei aus, z. B. MicrosoftEntraPrivateNetworkConnectorInstaller.exe. Akzeptieren Sie die Softwarelizenzbedingungen.

Während der Installation werden Sie aufgefordert, den Konnektor beim Anwendungsproxy in Ihrem Microsoft Entra-Verzeichnis zu registrieren. Geben Sie die Anmeldeinformationen für einen Anwendungsadministrator in Ihrem Microsoft Entra-Verzeichnis an. Die Anmeldeinformationen des Microsoft Entra-Anwendungsadministrators unterscheiden sich häufig von Ihren Azure-Anmeldeinformationen im Portal.

Hinweis

Das Konto mit der Rolle "Anwendungsadministrator", das zum Registrieren des Connectors verwendet wird, muss demselben Verzeichnis angehören, in dem Sie den Anwendungsproxydienst aktivieren.

Wenn beispielsweise die Microsoft Entra-Domäne contoso.com ist, sollte der Anwendungsadministrator oder ein anderer gültiger Alias für diese Domäne sein

admin@contoso.com.Falls auf dem Server, auf dem Sie den Konnektor installieren, die Option „Verstärkte Sicherheitskonfiguration für Internet Explorer“ aktiviert ist, ist der Registrierungsbildschirm möglicherweise blockiert. Zum Zulassen des Zugriffs befolgen Sie die Anweisungen in der Fehlermeldung, um „Verstärkte Sicherheitskonfiguration für Internet Explorer“ während des Installationsvorgangs zu deaktivieren.

Falls bei der Konnektorregistrierung ein Fehler auftritt, helfen Ihnen die Informationen unter Problembehandlung von Anwendungsproxys weiter.

Am Ende des Setupprozesses wird ein Hinweis zu Umgebungen mit einem ausgehenden Proxy angezeigt. Um den Microsoft Entra privaten Netzwerkkonnektor so zu konfigurieren, dass er mit dem ausgehenden Proxy funktioniert, führen Sie das bereitgestellte Skript aus, z. B.

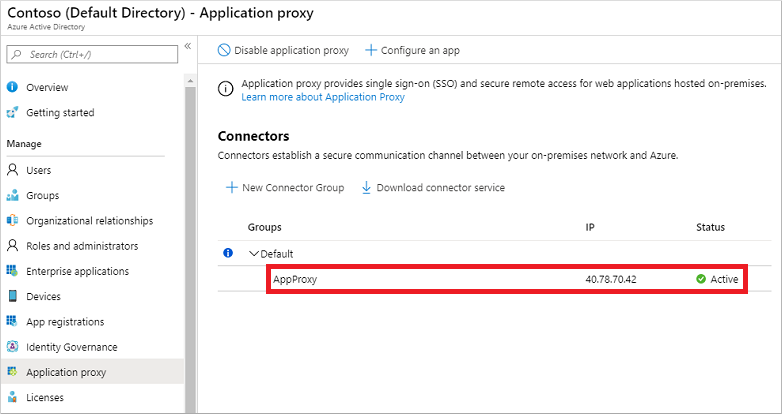

C:\Program Files\Microsoft Entra private network connector\ConfigureOutBoundProxy.ps1.Auf der Seite für Anwendungsproxys im Microsoft Entra Admin Center wird der neue Konnektor mit dem Status Aktiv aufgeführt, wie im Beispiel gezeigt.

Hinweis

Um Hochverfügbarkeit für Anwendungen bereitzustellen, die sich über den Microsoft Entra-Anwendungsproxy authentifizieren, können Sie Konnektoren auf mehreren VMs installieren. Wiederholen Sie die im vorherigen Abschnitt aufgeführten Schritte, um den Konnektor auf weiteren Servern zu installieren, die in die über Microsoft Entra Domain Services verwaltete Domäne eingebunden sind.

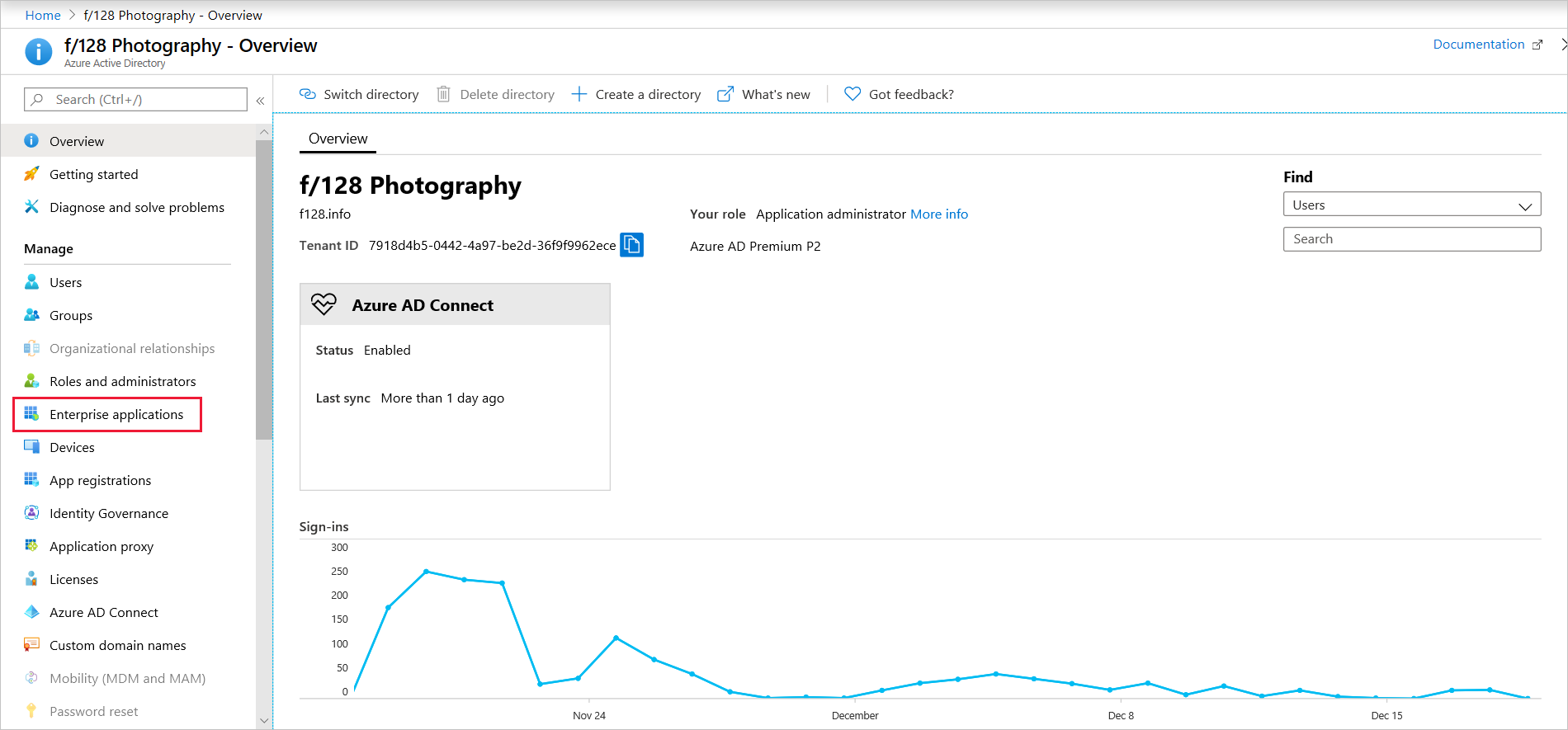

Wechseln Sie nach der erfolgreichen Installation zurück zum Microsoft Entra Admin Center.

Wählen Sie Unternehmensanwendungen aus.

Klicken Sie zunächst auf Neue Anwendung und dann auf Lokale Anwendung.

Konfigurieren Sie unter Fügen Sie Ihre eigene lokale Anwendung hinzu die Felder.

Name: Geben Sie einen Namen für die Anwendung ein.

Interne URL: Geben Sie die interne URL bzw. den vollqualifizierten Domänennamen Ihres NDES-Servers ein, auf dem Sie den Konnektor installiert haben.

Vor der Authentifizierung: Klicken Sie auf Passthrough. Vorauthentifizierung kann in keiner Form verwendet werden. Das protokoll, das für Zertifikatanforderungen verwendet wird, das Simple Certificate Enrollment Protocol (SCEP) bietet keine solche Option.

Kopieren Sie die angegebene externe URL in die Zwischenablage.

Klicken Sie auf Hinzufügen, um die Anwendung zu speichern.

Testen Sie, ob Sie über den Microsoft Entra-Anwendungsproxy auf Ihren NDES-Server zugreifen können, indem Sie den in Schritt 15 kopierten Link in einen Browser einfügen. Sie sollten eine Standardbegrüßungsseite für IIS (Internet Information Services, Internetinformationsdienste) sehen.

Fügen Sie der vorhandenen URL, die Sie im vorherigen Schritt eingefügt haben, als letzten Test den Pfad mscep.dll hinzu.

https://scep-test93635307549127448334.msappproxy.net/certsrv/mscep/mscep.dllEs sollte die Antwort HTTP Error 403 – Forbidden (HTTP-Fehler 403: Unzulässig) angezeigt werden.

Ändern Sie die (über Microsoft Intune) für die Geräte angegebene NDES-URL. Sie können diese Änderung im Microsoft Configuration Manager oder im Admin Center von Microsoft Intune vornehmen.

- Wenn Sie den Configuration Manager verwenden, wechseln Sie zum Zertifikatregistrierungspunkt, und passen Sie die URL an. Diese URL wird von den Geräten abgerufen, woraufhin das Problem benannt wird.

- Wenn Sie eigenständiges Intune verwenden, erstellen oder bearbeiten Sie eine SCEP-Richtlinie, und fügen Sie die neue URL hinzu.