Konfigurieren des einmaligen Anmeldens bei einer Anwendungsproxyanwendung

Das einmalige Anmelden (Single Sign-On, SSO) gestattet Benutzern den Zugriff auf eine Anwendung, ohne sich mehrfach authentifizieren zu müssen. Dadurch kann eine einzelne Authentifizierung in der Cloud bei Microsoft Entra ID erfolgen. Der Dienst oder Connector kann dann die Identität des Benutzers bzw. der Benutzerin annehmen, um alle weiteren Authentifizierungsaufgaben der Anwendung abzuschließen.

Konfigurieren der einmaligen Anmeldung

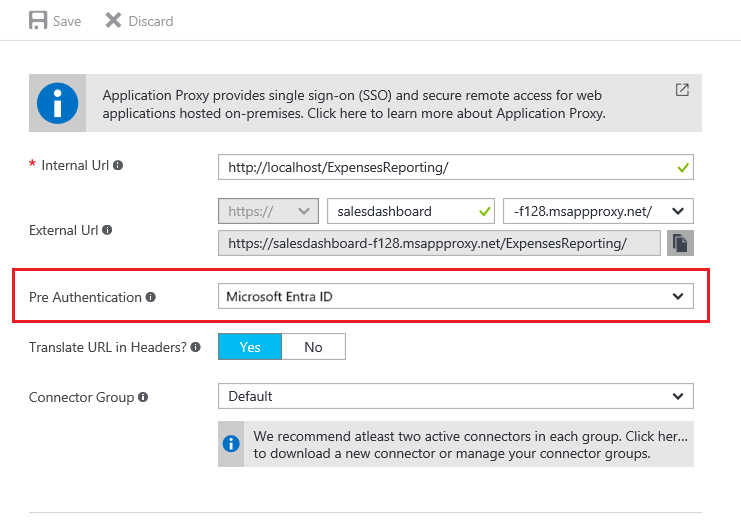

Stellen Sie zum Konfigurieren des einmaligen Anmeldens zunächst sicher, dass Ihre Anwendung für die Vorauthentifizierung über Microsoft Entra ID konfiguriert ist.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Anwendungsadministrator an.

- Wählen Sie rechts oben Ihren Benutzernamen aus. Stellen Sie sicher, dass Sie an einem Verzeichnis angemeldet sind, für das der Anwendungsproxy verwendet wird. Wenn Sie das Verzeichnis wechseln möchten, wählen Sie Verzeichnis wechseln und anschließend ein Verzeichnis aus, für das der Anwendungsproxy verwendet wird.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Anwendungsproxy.

Suchen Sie nach dem Feld „Vorauthentifizierung“, und stellen Sie sicher, dass es auf „Azure Active Directory“ festgelegt ist.

Weitere Informationen zu den Methoden zur Vorauthentifizierung finden Sie unter Schritt 4 des Dokuments zur App-Veröffentlichung.

Konfigurieren der Modi für einmaliges Anmelden für Anwendungsproxyanwendungen

Konfigurieren Sie den bestimmten Typ des einmaligen Anmeldens. Die Anmeldemethoden sind auf Basis des Authentifizierungstyps klassifiziert, der von der Back-End-Anwendung verwendet wird. Anwendungsproxyanwendungen unterstützen drei Arten von Anmeldungen:

Kennwortbasierte Anmeldung: Die kennwortbasierte Anmeldung kann für jede Anwendung verwendet werden, die Felder für Benutzername und Kennwort für die Anmeldung verwendet. Die Konfigurationsschritte finden Sie unter Konfigurieren des einmaligen Anmeldens per Kennwort für eine Microsoft Entra-Kataloganwendung.

Integrierte Windows-Authentifizierung: Für Anwendungen, die die integrierte Windows-Authentifizierung (IWA) verwenden, wird das einmalige Anmelden durch die eingeschränkte Kerberos-Delegierung (KCD) ermöglicht. Mit dieser Methode erhalten private Netzwerkconnectors in Active Directory die Berechtigung, die Identität von Benutzern anzunehmen und in deren Auftrag Token zu senden und zu empfangen. Details zum Konfigurieren von KCD finden Sie in der Single Sign-On mit KCD-Dokumentation.

Headerbasierte Anmeldung: Die headerbasierte Anmeldung wird verwendet, um Funktionen des einmaligen Anmeldens mithilfe von HTTP-Headern bereitzustellen. Weitere Informationen finden Sie unter Headerbasiertes einmaliges Anmelden für lokale Apps mit dem Azure AD-Anwendungsproxy (Vorschau).

Einmaliges Anmelden über SAML: Beim einmaligen Anmelden über SAML authentifiziert sich Microsoft Entra bei der Anwendung mithilfe des Microsoft Entra-Kontos des Benutzers bzw. der Benutzerin. Microsoft Entra ID gibt die Informationen für das einmalige Anmelden über ein Verbindungsprotokoll an die Anwendung weiter. Mit SAML-basiertem einmaligem Anmelden können Sie Benutzer basierend auf Regeln, die Sie in Ihren SAML-Ansprüchen definieren, bestimmten Anwendungsrollen zuordnen. Informationen zum Einrichten des einmaligem Anmeldens mit SAML finden Sie unter SAML für einmaliges Anmelden mit dem Anwendungsproxy.

Jede dieser Optionen finden Sie, indem Sie zu Ihrer Anwendung in Enterprise Applicationswechseln und die Seite für einmaliges Anmelden im linken Menü öffnen. Wenn Ihre Anwendung im alten Portal erstellt wurde, werden möglicherweise nicht alle dieser Optionen angezeigt.

Auf dieser Seite befindet sich auch eine zusätzliche Option für einmaliges Anmelden: Anmeldung per Link. Der Anwendungsproxy unterstützt diese Option. Diese Option fügt der Anwendung jedoch kein einmaliges Anmelden hinzu. Dies bedeutet, dass für die Anwendung das einmalige Anmelden möglicherweise bereits über einen anderen Dienst implementiert ist, z. B. Active Directory-Verbunddienste.

Mit dieser Option kann einen Administrator einen Link zu einer Anwendung erstellen, zu dem Benutzer zuerst gelangen, wenn sie auf die Anwendung zugreifen. Ist eine Anwendung beispielsweise zum Authentifizieren von Benutzern mit Active Directory-Verbunddiensten 2.0 konfiguriert, kann ein Administrator mit der Option „Anmeldung per Link“ einen entsprechenden Link in „Meine Apps“ erstellen.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für