Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

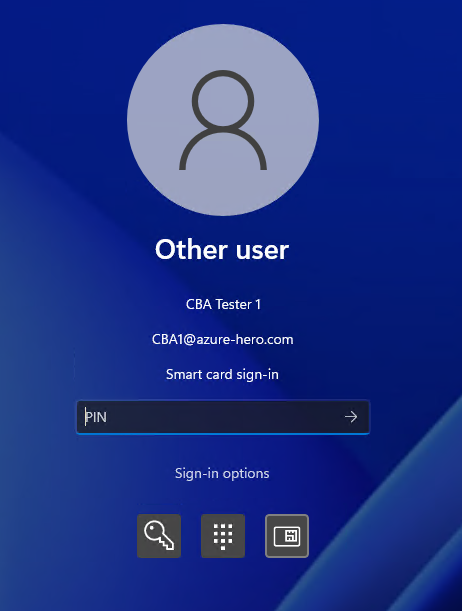

Microsoft Entra-Benutzer können sich mithilfe von X.509-Zertifikaten auf ihren Smartcards direkt gegen Die Microsoft Entra-ID bei der Windows-Anmeldung authentifizieren. Auf dem Windows-Client ist keine spezielle Konfiguration erforderlich, um die Smartcardauthentifizierung zu akzeptieren.

Benutzerfreundlichkeit

Führen Sie die folgenden Schritte aus, um die Windows-Smartcard-Anmeldung einzurichten:

Verbinden Sie den Computer entweder mit der Microsoft Entra-ID oder einer Hybridumgebung (Hybrid join).

Konfigurieren Sie Microsoft Entra CBA in Ihrem Mandanten, wie unter Konfigurieren von Microsoft Entra CBA beschrieben.

Stellen Sie sicher, dass sich der Benutzer entweder bei der verwalteten Authentifizierung befindet oder Staged Rollout verwendet.

Präsentieren Sie die physische oder virtuelle Smartcard auf dem Testcomputer.

Wählen Sie das Smartcardsymbol aus, geben Sie die PIN ein, und authentifizieren Sie den Benutzer.

Benutzer erhalten nach der erfolgreichen Anmeldung ein primäres Aktualisierungstoken (PRT) von Microsoft Entra ID. Je nach CBA-Konfiguration enthält das PRT den Anspruch für den Multifaktoranspruch.

Erwartetes Verhalten von Windows beim Senden des Benutzer-UPN an Microsoft Entra CBA

| Anmelden | Microsoft Entra-Einbindung | Hybrideinbindung |

|---|---|---|

| Erste Anmeldung | Pull aus Zertifikat ausführen | AD-UPN oder x509Hint |

| Nachfolgende Anmeldung | Pull aus Zertifikat ausführen | Zwischengespeicherter Microsoft Entra-UPN |

Windows-Regeln zum Senden von UPN für verbundene Microsoft Entra-Geräte

Windows verwendet zunächst einen Prinzipalnamen. Wenn ein solcher nicht vorhanden ist, wird der RFC822Name-Wert aus dem SubjectAlternativeName (SAN) des Zertifikats verwendet, das zum Anmelden bei Windows verwendet wird. Wenn keines vorhanden ist, muss der Benutzer zusätzlich einen Benutzernamenhinweis angeben. Weitere Informationen finden Sie unter "User Name Hint"

Windows-Regeln zum Senden von UPN für hybrid verbundene Microsoft Entra-Geräte

Geräte mit Hybrideinbindung müssen sich zunächst erfolgreich bei der Active Directory (AD)-Domäne anmelden. Der AD-UPN des Benutzers wird zu Microsoft Entra ID gesendet. In den meisten Fällen ist der Active Directory-UPN-Wert identisch mit dem Microsoft Entra UPN-Wert und wird mit Microsoft Entra Connect synchronisiert.

Einige Kunden behalten möglicherweise unterschiedliche und manchmal nicht routingfähige UPN-Werte in Active Directory (z. B. user@woodgrove.local). In diesen Fällen entspricht der von Windows gesendete Wert möglicherweise nicht dem Microsoft Entra UPN der Benutzer. Um diese Szenarien zu unterstützen, in denen die Microsoft Entra-ID nicht mit dem von Windows gesendeten Wert übereinstimmen kann, wird eine nachfolgende Suche für einen Benutzer mit einem übereinstimmenden Wert im onPremisesUserPrincipalName-Attribut ausgeführt. Wenn die Anmeldung erfolgreich ist, wird Windows den Microsoft Entra-UPN des Benutzers zwischenspeichern und sendet ihn in nachfolgenden Anmeldevorgängen.

Hinweis

In allen Fällen wird ein vom Benutzer bereitgestellter Anmeldehinweis für den Benutzernamen (X509UserNameHint) gesendet, sofern er bereitgestellt wurde. Weitere Informationen finden Sie unter "User Name Hint"

Von Bedeutung

Wenn ein Benutzer einen Benutzernamen-Anmeldehinweis (X509UserNameHint) bereitstellt, muss der angegebene Wert im UPN-Format vorliegen.

Weitere Informationen zum Windows-Fluss finden Sie unter Zertifikatanforderungen und Enumeration (Windows).For more information about the Windows flow, see Certificate Requirements and Enumeration (Windows) .

Unterstützte Windows-Plattformen

Die Windows-Smartcardanmeldung funktioniert unter dem neuesten Vorschaubuild von Windows 11. Die Funktionalität ist auch für diese früheren Windows-Versionen verfügbar, nachdem Sie eines der folgenden Updates KB5017383 angewendet haben:

- Windows 11 – kb5017383

- Windows 10 – kb5017379

- Windows Server 20H2– kb5017380

- Windows Server 2022 – kb5017381

- Windows Server 2019 – kb5017379

Unterstützte Browser

| Edge | Chrom | Safari | Firefox |

|---|---|---|---|

| ✅ | ✅ | ✅ | ✅ |

Hinweis

Microsoft Entra CBA unterstützt sowohl Zertifikate auf dem Gerät als auch externen Speicher wie Sicherheitsschlüssel unter Windows.

Windows Out Of the Box Experience (OOBE)

Windows OOBE sollte es dem Benutzer ermöglichen, sich mit einem externen Smartcardleser anzumelden und sich bei Microsoft Entra CBA zu authentifizieren. Windows OOBE sollte standardmäßig über die erforderlichen Smartcardtreiber verfügen. Andernfalls sollten die Smartcardtreiber vor dem Einrichten von Windows OOBE dem Windows-Image hinzugefügt werden.

Einschränkungen und Vorbehalte

- Microsoft Entra CBA wird auf Windows-Geräten unterstützt, die hybrid sind oder microsoft Entra beigetreten sind.

- Benutzer müssen sich in einer verwalteten Domäne befinden oder das mehrstufige Rollout verwenden und kein Verbundauthentifizierungsmodell verwenden.