Migrieren von MFA- und SSPR-Richtlinieneinstellungen in die Richtlinie für Authentifizierungsmethoden für Microsoft Entra ID

Sie können Legacy-Richtlinieneinstellungen von Microsoft Entra ID, mit denen Multi-Faktor-Authentifizierung und Self-Service-Kennwortzurücksetzung (SSPR) separat gesteuert werden, mithilfe der Richtlinie für Authentifizierungsmethoden zu einer einheitlichen Verwaltung migrieren.

Sie können die Richtlinieneinstellungen nach Ihrem eigenen Zeitplan migrieren, wobei der Prozess vollständig rückgängig machbar ist. Sie können weiterhin MFA- und SSPR-Richtlinien auf Mandantenebene verwenden, während Sie die Authentifizierungsmethoden für Benutzer und Gruppen in der Richtlinie für Authentifizierungsmethoden präziser konfigurieren. Sie schließen die Migration ab, wenn Sie bereit sind, alle Authentifizierungsmethoden in der Richtlinie für Authentifizierungsmethoden zusammen zu verwalten.

Weitere Informationen dazu, wie diese Richtlinien während der Migration zusammenwirken, finden Sie unter Verwalten von Authentifizierungsmethoden für Microsoft Entra ID.

Voraussetzungen

Starten Sie mit einer Überprüfung der Richtlinieneinstellungen für jede verfügbare Authentifizierungsmethode für Benutzer. Wenn Sie während der Migration ein Rollback ausführen, benötigen Sie eine Aufzeichnung der Einstellungen für die Authentifizierungsmethoden in jeder dieser Richtlinien:

- MFA-Richtlinie

- SSPR-Richtlinie (falls verwendet)

- Richtlinie für Authentifizierungsmethoden (falls verwendet)

Wenn Sie SSPR nicht verwenden und die Richtlinie für Authentifizierungsmethoden noch nicht nutzen, müssen Sie nur Einstellungen aus der MFA-Richtlinie abrufen.

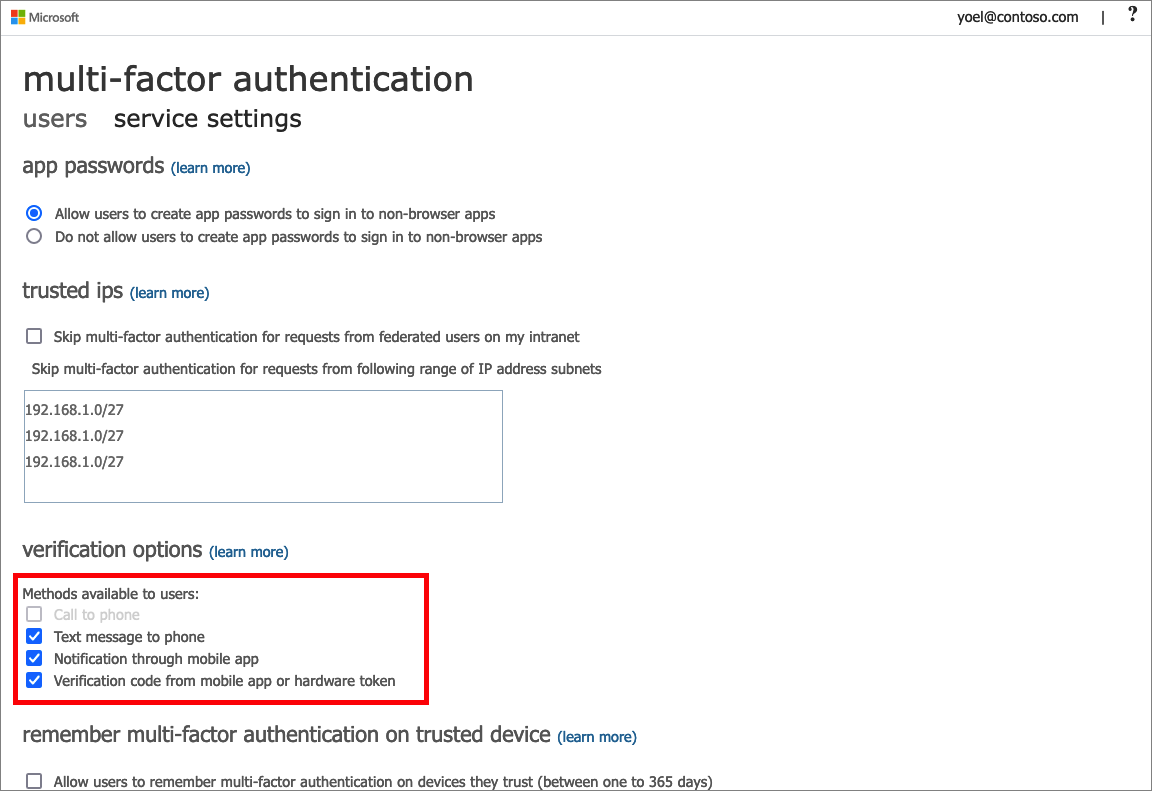

Überprüfen der MFA-Legacyrichtlinie

Dokumentieren Sie zunächst, welche Methoden in der Legacy-MFA-Richtlinie verfügbar sind. Melden Sie sich beim Microsoft Entra-Admin Center als Globaler Administrator an. Wechseln Sie zu Identität>Benutzer>Alle Benutzer>MFA pro Benutzer>Diensteinstellungen, um die Einstellungen anzuzeigen. Diese Einstellungen gelten mandantenweit, sodass keine Benutzer- oder Gruppeninformationen benötigt werden.

Notieren Sie für jede Methode, ob sie für den Mandanten aktiviert ist. In der folgenden Tabelle sind Methoden, die in der Legacy-MFA-Richtlinie verfügbar sind, und die entsprechenden Methoden in der Richtlinie für Authentifizierungsmethode aufgeführt.

| Richtlinie für Multi-Faktor-Authentifizierung | Richtlinie für Authentifizierungsmethoden |

|---|---|

| Auf Telefon anrufen | Sprachanrufe |

| Textnachricht an Telefon | SMS |

| Benachrichtigung über mobile App | Microsoft Authenticator |

| Prüfcode aus mobiler App oder Hardwaretoken | Drittanbietersoftware-OATH-Token Hardware-OATH-Token Microsoft Authenticator |

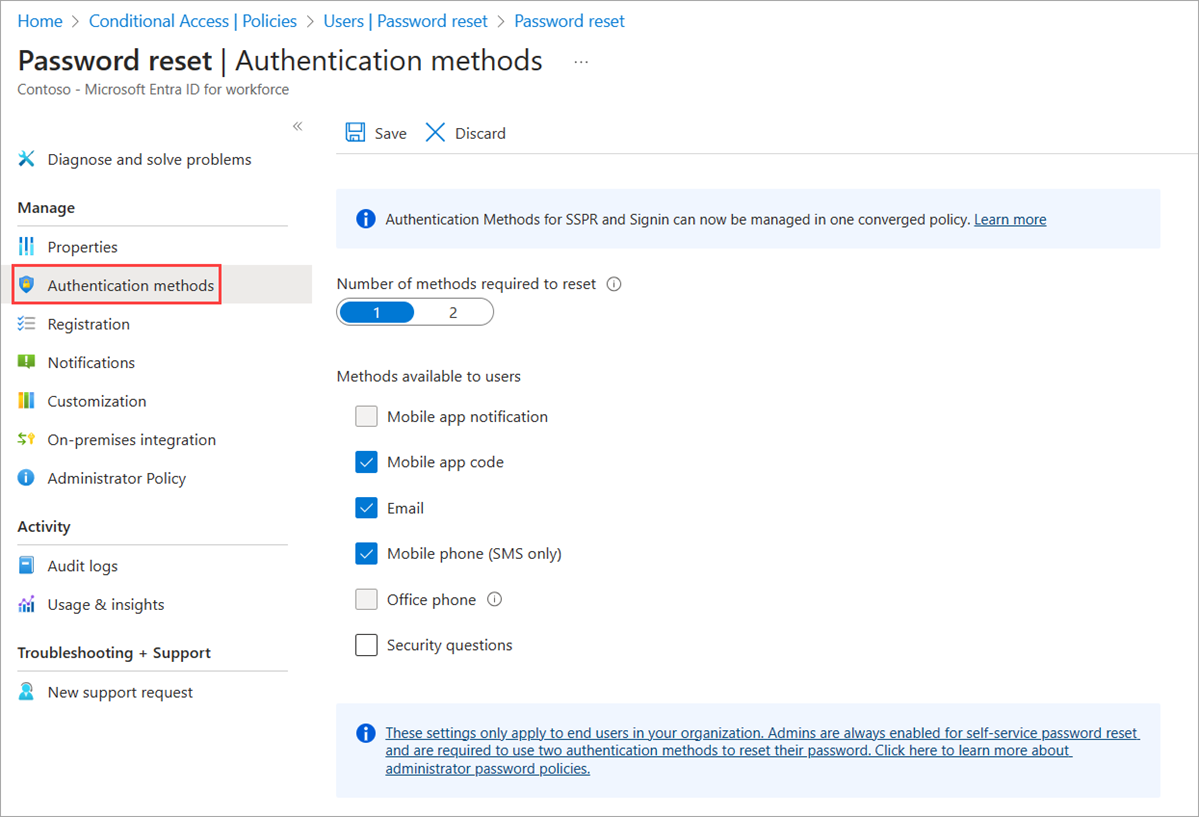

Überprüfen der SSPR-Legacyrichtlinie

Um die in der Legacy-SSPR-Richtlinie verfügbaren Authentifizierungsmethoden abzurufen, wechseln Sie zu Identität>Benutzer>Kennwortzurücksetzung>Authentifizierungsmethoden. In der folgenden Tabelle sind die in der Legacy-SSPR-Richtlinie verfügbaren Methoden und die entsprechenden Methoden in der Richtlinie für Authentifizierungsmethoden aufgeführt.

Merken Sie sich, für welche Benutzer SSPR in Frage kommt (entweder alle Benutzer, eine bestimmte Gruppe oder keine Benutzer) und welche Authentifizierungsmethoden sie verwenden können. Sicherheitsfragen können zwar noch nicht in der Richtlinie für Authentifizierungsmethoden verwaltet werden, aber Sie sollten sie für später aufzeichnen, sobald sie verfügbar sind.

| SSPR-Authentifizierungsmethoden | Richtlinie für Authentifizierungsmethoden |

|---|---|

| Benachrichtigung über eine mobile App | Microsoft Authenticator |

| Code der mobilen App | Microsoft Authenticator OATH-Softwaretoken |

| E-Mail-OTP | |

| Mobiltelefon | Sprachanrufe SMS |

| Bürotelefon | Sprachanrufe |

| Sicherheitsfragen | Noch nicht verfügbar; Fragen zur späteren Verwendung kopieren |

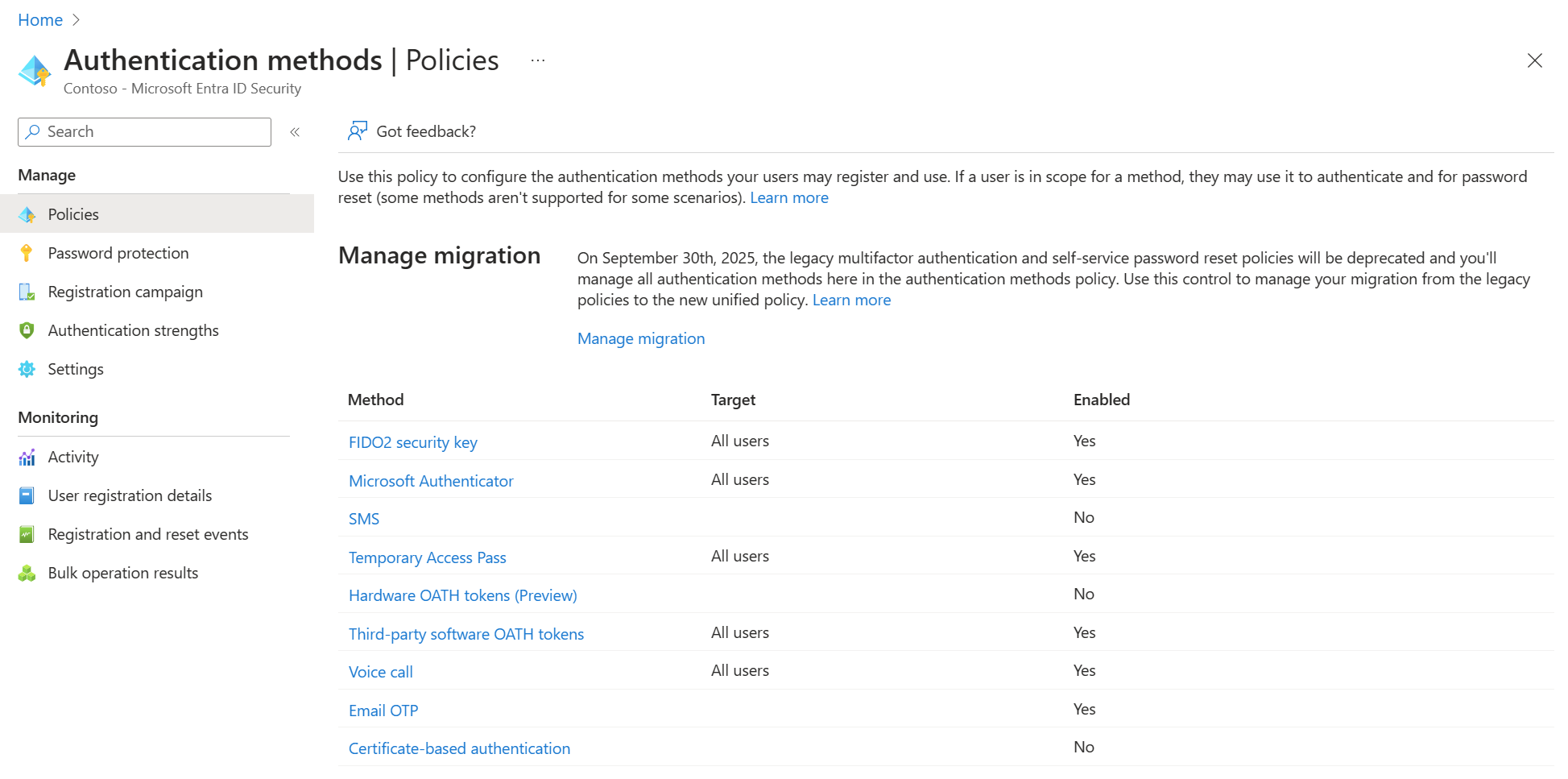

Richtlinien für Authentifizierungsmethoden

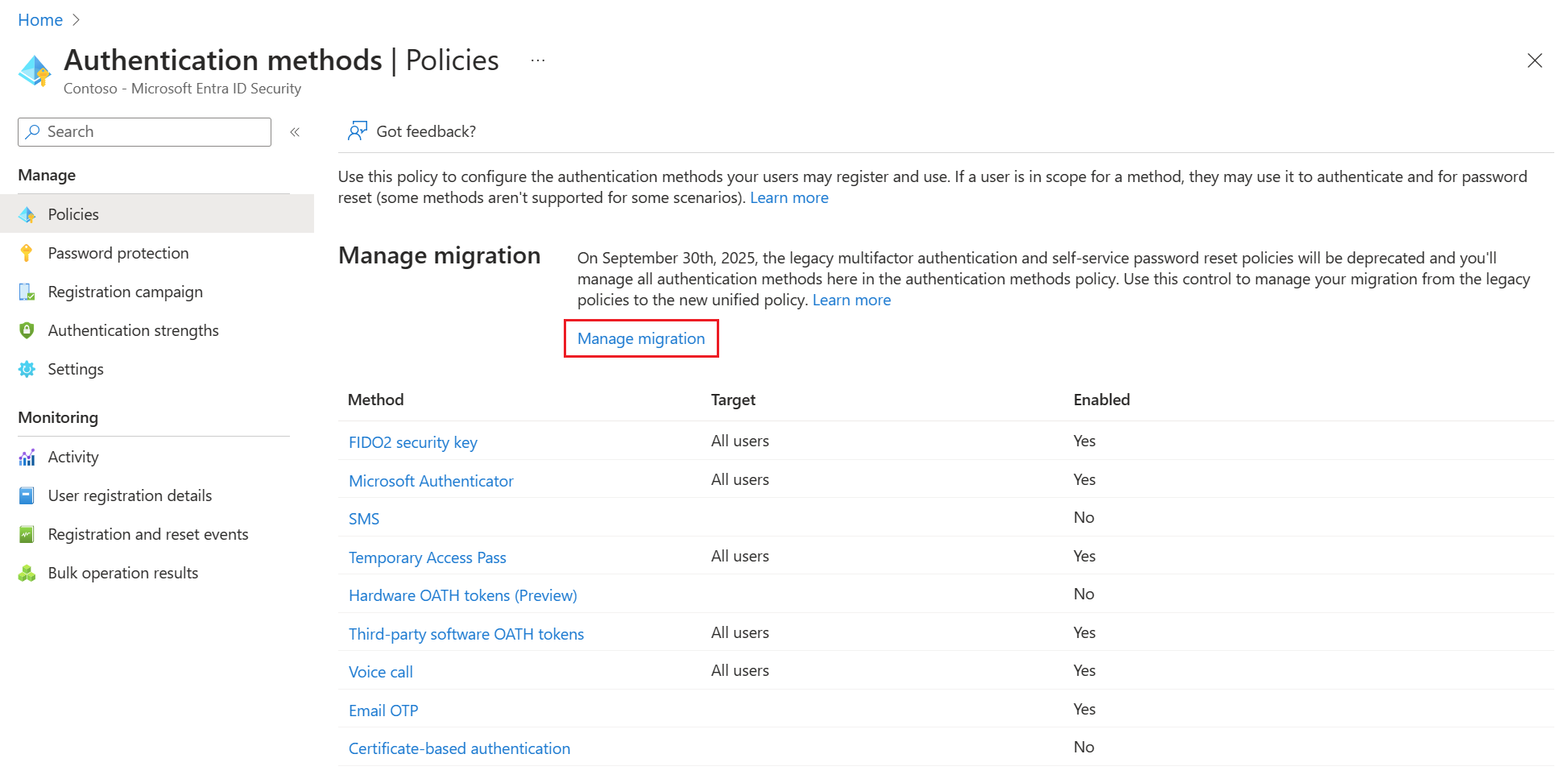

Um die Einstellungen in der Richtlinie für Authentifizierungsmethoden zu überprüfen, melden Sie sich beim Microsoft Entra Admin Center mindestens als Authentifizierungsrichtlinienadministrator an, und navigieren Sie zuSchutz>Authentifizierungsmethoden>Richtlinien. In einem neuen Mandanten sind standardmäßig alle Methoden auf Aus festgelegt, was die Migration erleichtert, da die Einstellungen in der Legacyrichtlinie nicht mit vorhandenen Einstellungen zusammengeführt werden müssen.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Authentifizierungsrichtlinienadministrator an.

- Navigieren Sie zu Schutz>Authentifizierungsmethoden>.

Die Richtlinie für Authentifizierungsmethoden bietet andere Methoden, die in den Legacy-Richtlinien nicht verfügbar sind, z. B. FIDO2-Sicherheitsschlüssel, befristeter Zugriffspass und zertifikatbasierte Microsoft Entra-Authentifizierung. Diese Methoden sind nicht Gegenstand der Migration und müssen nicht geändert werden, wenn Sie sie bereits konfiguriert haben.

Wenn Sie andere Methoden in der Richtlinie für Authentifizierungsmethoden aktiviert haben, notieren Sie sich Benutzer und Gruppen, die diese Methoden verwenden dürfen oder nicht. Notieren Sie sich die Konfigurationsparameter, die steuern, wie die Methode verwendet werden kann. Beispielsweise können Sie Microsoft Authenticator so konfigurieren, dass der Standort in Pushbenachrichtigungen angegeben wird. Notieren Sie sich, welche Benutzer und Gruppen für ähnliche Konfigurationsparameter aktiviert sind, die den einzelnen Methoden zugeordnet sind.

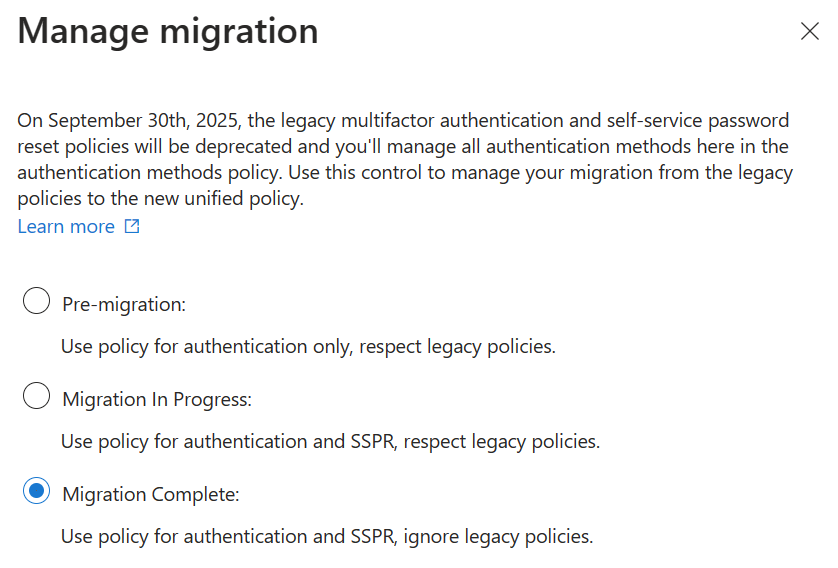

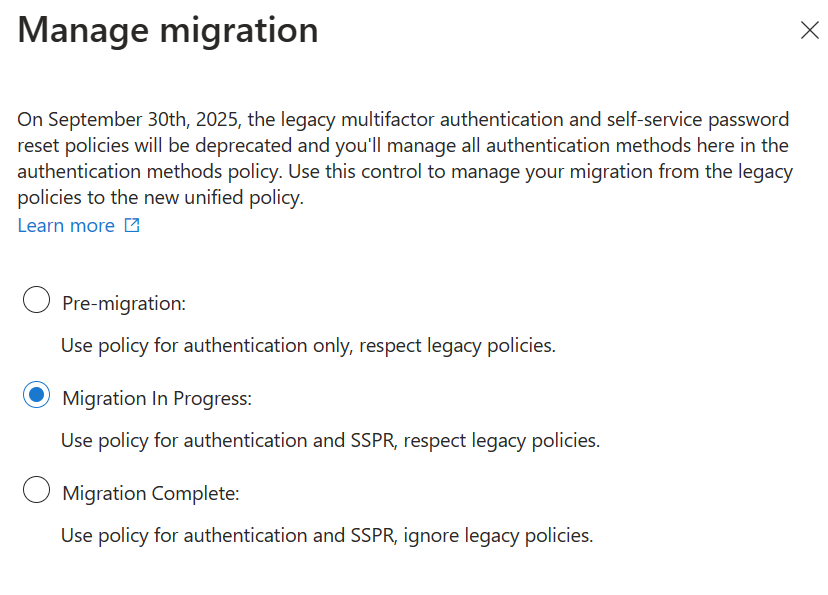

Beginn der Migration

Nachdem Sie die verfügbaren Authentifizierungsmethoden aus den derzeit von Ihnen verwendeten Richtlinien erfasst haben, können Sie die Migration starten. Öffnen Sie die Richtlinie für Authentifizierungsmethoden. Wählen Sie Migration verwalten und dann Migration in Bearbeitung aus.

Sie sollten diese Option festlegen, ehe Sie Änderungen vornehmen, da sie Ihre neue Richtlinie sowohl auf die Anmeldung als auch auf Szenarien mit Kennwortzurücksetzung anwendet.

Als Nächstes müssen Sie die Richtlinie für Authentifizierungsmethoden aktualisieren, damit sie mit Ihrer Prüfung übereinstimmt. Sie sollten jede Methode einzeln prüfen. Wenn in Ihrem Mandanten nur die Legacy-MFA-Richtlinie und SSPR nicht verwendet wird, ist die Aktualisierung einfach. Sie können jede Methode für alle Benutzer aktivieren und Ihre vorhandene Richtlinie entsprechend anpassen.

Wenn in Ihrem Mandanten sowohl MFA als auch SSPR verwendet werden, müssen Sie jede Methode berücksichtigen:

- Wenn die Methode in beiden Legacyrichtlinien aktiviert ist, aktivieren Sie sie in der Richtlinie für Authentifizierungsmethoden für alle Benutzer.

- Wenn die Methode in beiden Legacyrichtlinien deaktiviert ist, lassen Sie sie in der Richtlinie für Authentifizierungsmethoden für alle Benutzer deaktiviert.

- Wenn die Methode nur in einer Richtlinie aktiviert ist, müssen Sie entscheiden, ob sie in allen Situationen verfügbar sein soll oder nicht.

Bei Übereinstimmung der Richtlinien, können Sie ganz einfach Ihren aktuellen Zustand übernehmen. Bei einer Nichtübereinstimmung müssen Sie entscheiden, ob Sie die Methode aktivieren oder ganz deaktivieren möchten. Angenommen, Benachrichtigung über mobile App ist aktiviert, um Pushbenachrichtigungen für MFA zuzulassen. In der Legacy-SSPR-Richtlinie ist die Methode Benachrichtigung über mobile App nicht aktiviert. In diesem Fall lassen die Legacyrichtlinien Pushbenachrichtigungen für MFA zu, für SSPR jedoch nicht.

In der Richtlinie für Authentifizierungsmethoden müssen Sie dann auswählen, ob Microsoft Authenticator sowohl für SSPR als auch für MFA aktiviert oder deaktiviert werden soll (es wird empfohlen, Microsoft Authenticator zu aktivieren).

Beachten Sie, dass Sie in der Richtlinie für Authentifizierungsmethoden die Möglichkeit haben, Methoden nicht nur für alle Benutzer, sondern auch für Benutzergruppen zu aktivieren. Sie können außerdem Benutzergruppen von der Verwendung einer bestimmten Methode ausschließen. Dadurch können Sie sehr flexibel steuern, welche Benutzer welche Methoden nutzen dürfen. Sie können beispielsweise Microsoft Authenticator für alle Benutzer aktivieren und SMS und Sprachanrufe auf eine Gruppe von 20 Benutzern beschränken, die diese Methoden benötigen.

Wenn Sie jede Methode in der Richtlinie für Authentifizierungsmethoden aktualisieren, verfügen einige Methoden über konfigurierbare Parameter, mit denen Sie regeln können, wie diese Methode verwendet werden kann. Wenn Sie beispielsweise Sprachanrufe als Authentifizierungsmethode aktivieren, können Sie wählen, ob sowohl Geschäftstelefone als auch Mobiltelefone oder nur Mobiltelefone zugelassen sind. Durchlaufen Sie den Prozess, um die einzelnen Authentifizierungsmethoden in Ihrer Überprüfung zu konfigurieren.

Sie sind nicht verpflichtet, Ihre vorhandene Richtlinie zu übernehmen! Dies ist eine gute Gelegenheit, Ihre aktivierten Methoden zu überprüfen und eine neue Richtlinie zu wählen, die Sicherheit und Benutzerfreundlichkeit für Ihren Mandanten maximiert. Beachten Sie jedoch, dass die Deaktivierung von Methoden für Benutzer, die diese bereits nutzen, dazu führen kann, dass diese Benutzer neue Authentifizierungsmethoden registrieren müssen und die bereits registrierten Methoden nicht mehr nutzen können.

In den nächsten Abschnitten finden Sie spezifische Migrationsanleitungen für jede Methode.

Authentifizierung mit Einmalkennung per E-Mail

Es gibt zwei Steuerelemente für Einmal-Passcode per E-Mail:

Das Auswählen von Zielgruppen mithilfe von Ein- und Ausschluss im Abschnitt Aktivieren und Ziel der Konfiguration wird verwendet, um in Kennwortzurücksetzung „Einmal-Passcode per E-Mail“ für Mitglieder eines Mandanten zu aktivieren.

Im Abschnitt Konfigurieren gibt es das separate Steuerelement Zulassen, dass externe Benutzer ein E-Mail-OTP verwenden, das die Verwendung von E-Mail-OTP für die Anmeldung von B2B-Benutzern regelt. Die Authentifizierungsmethode kann nicht deaktiviert werden, wenn dieses Steuerelement aktiviert ist.

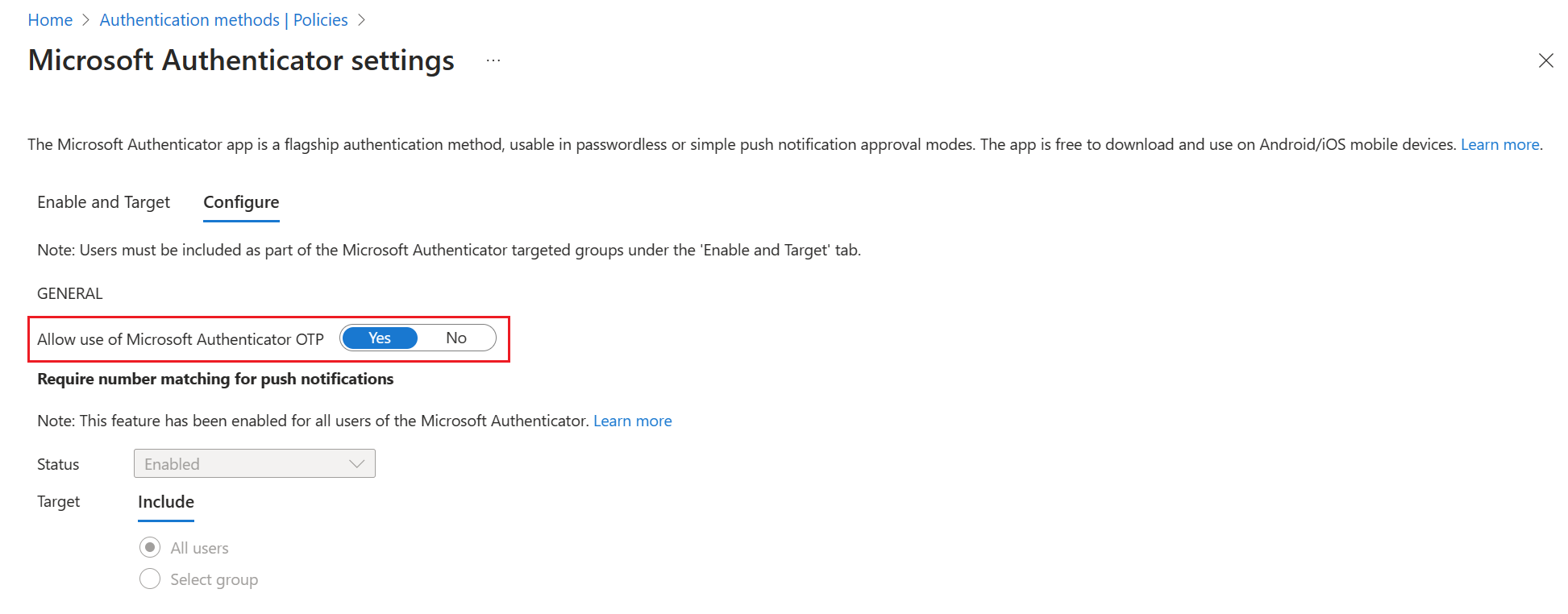

Microsoft Authenticator

Wenn Benachrichtigung über mobile App in der Legacy-MFA-Richtlinie aktiviert ist, aktivieren Sie in der Richtlinie für Authentifizierungsmethoden Microsoft Authenticator für Alle Benutzer. Legen Sie den Authentifizierungsmodus auf Beliebig fest, um Pushbenachrichtigungen oder kennwortlose Authentifizierung zuzulassen.

Wenn in der Legacy-MFA-Richtlinie Prüfcode aus mobiler App oder Hardwaretoken aktiviert ist, legen Sie Verwendung von Microsoft Authenticator OTP zulassen auf Ja fest.

SMS und Sprachanrufe

Die Legacy-MFA-Richtlinie bietet separate Steuerelemente für SMS und Telefonanrufe. Aber es gibt auch das Steuerelement Mobiltelefon, das Mobiltelefone sowohl für SMS als auch für Sprachanrufe aktiviert. Und ein weiteres Steuerelement für Geschäftstelefon lässt nur ein Geschäftstelefon für Sprachanrufe zu.

Die Richtlinie für Authentifizierungsmethoden entsprechend der MFA-Legacyrichtlinie bietet Steuerelemente für SMS und Sprachanrufe. Wenn Ihr Mandant SSPR verwendet und Mobiltelefon aktiviert ist, sollten Sie sowohl SMS als auch Sprachanrufe in der Richtlinie für Authentifizierungsmethoden aktivieren. Wenn Ihr Mandant SSPR verwendet und Geschäftstelefon aktiviert ist, sollten Sie Sprachanrufe in der Richtlinie für Authentifizierungsmethoden aktivieren und sicherstellen, dass die Option Geschäftstelefon aktiviert ist.

Hinweis

Die Option Für Anmeldung verwenden ist in den SMS-Einstellungen standardmäßig aktiviert. Diese Option aktiviert die SMS-Anmeldung. Wenn die SMS-Anmeldung für Benutzer aktiviert ist, werden sie von der mandantenübergreifenden Synchronisierung übersprungen. Wenn Sie die mandantenübergreifende Synchronisierung verwenden oder die SMS-Anmeldung nicht aktivieren möchten, deaktivieren Sie die SMS-Anmeldung für Zielbenutzer.

OATH-Token

Die Steuerelemente für OATH-Token in den Legacy-MFA- und SSPR-Richtlinien waren einzelne Steuerelemente, die die Verwendung dreier Arten von OATH-Token ermöglichten: die Microsoft Authenticator-App, Drittanbieter-Apps zur Generierung eines softwaregestützten OATH TOTP-Codes und hardwaregestützte OATH-Token.

Die Richtlinie für Authentifizierungsmethoden bietet eine präzise Steuerung mit separaten Steuerelementen für jeden Typ von OATH-Token. Die Verwendung von OTP in Microsoft Authenticator wird durch das Steuerelement Verwendung von Microsoft Authenticator-OTP zulassen im Abschnitt Microsoft Authenticator der Richtlinie gesteuert. Drittanbieter-Apps werden im Abschnitt Drittanbietersoftware-OATH-Token der Richtlinie gesteuert. Hardware-OATH-Token werden durch den Abschnitt Hardware OATH-Token der Richtlinie gesteuert.

Sicherheitsfragen

Ein Steuerelement für Sicherheitsfragen ist in Kürze verfügbar. Wenn Sie Sicherheitsfragen verwenden und diese nicht deaktivieren möchten, stellen Sie sicher, dass sie in der SSPR-Legacyrichtlinie aktiviert bleiben, bis das neue Steuerelement verfügbar ist. Sie können die Migration wie im nächsten Abschnitt beschrieben mit aktivierten Sicherheitsfragen abschließen.

Abschließen der Migration

Nachdem Sie die Richtlinie für Authentifizierungsmethoden aktualisiert haben, gehen Sie die MFA- und SSPR-Legacyrichtlinien durch, und entfernen Sie jede Authentifizierungsmethode einzeln. Testen und überprüfen Sie die Änderungen für jede Methode.

Wenn Sie feststellen, dass MFA und SSPR wie erwartet funktionieren und Sie die Legacy-MFA- und SSPR-Richtlinien nicht mehr benötigen, können Sie den Migrationsprozess in Migration abgeschlossen ändern. In diesem Modus befolgt Microsoft Entra nur die Richtlinie für Authentifizierungsmethoden. Es können keine Änderungen an den Legacyrichtlinien vorgenommen werden, wenn Migration abgeschlossen festgelegt ist, mit Ausnahme von Sicherheitsfragen in der SSPR-Richtlinie. Wenn Sie aus irgendeinem Grund zu den Legacyrichtlinien zurückkehren müssen, können Sie den Migrationsstatus jederzeit auf Migration wird ausgeführt zurücksetzen.